1. Kontrollverlust

Android nutzt ein Unix-ähnliches System, um die Berechtigungen von Apps zu verwalten. Vor der Installation einer jeden App werden die benötigten Berechtigungen aufgelistet und mit knappen, wenig aussagekräftigen Worten umschrieben. Im Normalfall versteht der Otto-Normal-Verbraucher nicht, weshalb eine App die geforderten Berechtigungen benötigt. Meistens ist es ihm auch herzlich egal – immerhin hält ihn nur noch ein Fingertipp von der Installation ab. Dabei gilt das Prinzip: »Alles oder nichts«. Entweder die Berechtigungen der App werden akzeptiert oder eine Installation bleibt dem Anwender verwehrt.

Update

18.08.2014: Wer die Herrschaft und Kontrolle über sein Android-Smartphone anstrebt, dem kann ich die Beiträge von »Your phone – Your data« ans Herz legen.In meiner fünfteilige Artikelserie »Datenschutz für Android« wollte ich auf diesen Misstand aufmerksam machen. Im Vordergrund der Artikelserie stand neben der Vorstellung diverser Tools vor allem die praktische Anwendbarkeit der dargestellten Informationen. Ihr solltet damit in die Lage versetzt werden, den unkontrollierten Abfluss von euren sensiblen Daten zu unterbinden.

Zur Artikelserie erhielt ich in den vergangenen Wochen verstärkt Anfragen per E-Mail. Wie gehe ich selbst mit dem System und den installierten Apps um? Welche Tools setze ich ein, um meine Daten zu schützen? Auf diese Fragen möchte ich im vorliegenden Beitrag eingehen und gleichzeitig meine persönliche Meinung zum »Android-Datensammlungssystem« schildern. Das betrifft hauptsächlich das »kaputte« Berechtigungssystem und wie wir als Nutzer damit umgehen.

2. Android Nutzergruppen

Apps üben auf die meisten Anwender eine unerklärliche Faszination aus. Was bewegt euch dazu eine App zu installieren? Ist es die Aufmachung, eine Empfehlung eines Freundes oder einfach nur die unstillbare Neugier? Selten war es so einfach etwas zu konsumieren und im selben Augenblick die Kontrolle über seine Daten zu verlieren. Was bewegt Menschen zu diesem sorglosen Umgang mit der Technik, die sie kaum verstehen? Jeder Android-Nutzer kommt zwar fast täglich mit den Berechtigungen in Berührung, aber nur die wenigsten hinterfragen was tatsächlich dahinter steckt. Um die Hintergründe dieser nachlässigen und zugleich sorglosen Denkweise der Spezies »Anwender« besser zu verstehen, werden im Folgenden verschiedene Nutzergruppen parodiert.

2.1 Android-Neuling

Ein Android-Neueinsteiger hält zum ersten Mal zitternd sein Gerät in der Hand und versucht eine App zu installieren. Vor der Installation springt ihm ein Popup entgegen – »folgende Berechtigungen sind zu akzeptieren, ansonsten ist eine Installation ausgeschlossen«. In seiner unschuldigen Naivität wird er dann wohl denken: »Wird schon schiefgehen, immerhin handelt es sich hierbei um eine App aus dem Google Play Store und Google will bestimmt nur unser Bestes«. Eventuell hat er das Popup im hypnotischen Wahn auch gar nicht realisiert und bestätigt das kurz eingeblendete Hinweisfenster mit einem schnellen Fingertipp.

2.2 Android-Nutzer

Nach ein paar Wochen ist die einfache Geräte-Bedienung verinnerlicht und auf dem neuen System tummeln sich mittlerweile unzählige Apps. Wie die da alle drauf gekommen sind wisst ihr selbst schon gar nicht mehr so genau, denn ihr habt euch doch lediglich im Google Play Store umgeschaut, in Android-Foren geschmökert oder seid auf News-Seiten den neuesten App-Empfehlungen gefolgt. Angelockt von bunten Bildchen, positiven Kommentaren und beeinflusst vom Herdentrieb installiert ihr anschließend wahllos alle erdenklichen Apps, ohne über die angeforderten Berechtigungen nachzudenken. Ihr seid längst vom App-Wahnsinn ergriffen und im Hintergrund werden eure sensiblen Daten von gierigen Marketing-Unternehmen, Herstellern und anderen Stiefelleckern händereibend in Empfang genommen. Ihr seid längst zum Produkt geworden.

2.3 Android-Fortgeschrittener

Der App-Konsum nimmt langsam ab. Mittlerweile installiert ihr euch nicht mehr jeden »Mist« und beschränkt euch in der Nutzung auf eine Handvoll Apps, die zum Ritual eures täglichen Tagesablaufs geworden sind. Von Berechtigungen hat diese Nutzergruppe auch schon etwas gehört. Einige Medien berichten zudem verstärkt über den Handel mit sensiblen Daten und wie Apps ihre Nutzer tagtäglich ausspionieren. Abgeschreckt und verunsichert als »Produkt« der Marketingbranche zu enden, beginnen einige von euch zu recherchieren und lesen zum ersten Mal über die Möglichkeit das Gerät zu rooten und ein Custom-ROM zu installieren.

2.4 Android-Experte

Euer Android-Gerät ist garantiert gerootet und ein Custom-ROM, wie beispielsweise das CyanogenMod, ersetzt das Stock-ROM. Ihr kennt nahezu alle Gerätefunktionen, Optionsmenüs und installierten Apps auswendig. Daneben verfügt ihr über ein hohes technisches Verständnis und opfert einen Großteil eurer Freizeit der Android-Community. Als wahrer »Android-Experte« seid ihr euch den Gefahren des Berechtigungssystem bewusst und wisst wie ihr euch davor ausreichend schützen könnt.

2.5 Android-Paranoiker

Zu guter Letzt der Android-Paranoiker: Ebenso wie der Android-Experte verfügt er über ein hohes Maß an technischem Verständnis. All eure Geräte wurden dem Root-Vorgang unterzogen und penibel mit einem Custom-ROM bestückt. Noch bevor ihr euer Gerät mit sensiblen Daten befüllt, werden die ersten »Abwehrmaßnahmen« gegen die Datenabsauger installiert. Zur Grundausstattung zählt zweifellos die AFWall+ Firewall und der XPrivacy Berechtigungsmanager. Berechtigungen und ihre Auswirkungen kennt ihr aus dem Effeff und installiert euch nur quelloffene Apps, dessen Netzwerkverkehr ihr anschließend mit mitmproxy mitschneidet und einer genauen Analyse unterzieht. Ihr seid die wahren »Android-Ninjas« und das Recht auf informationelle Selbstbestimmung hat höchste Priorität.

3. Android Berechtigungen: Ein »kalkulierter« Designfehler

In ihrer Grundidee sollen Berechtigungen auf Android gewährleisten, dass Apps ohne explizite Rechte keinerlei Aktionen auf dem Gerät ausführen dürfen. Vor der Installation wird daher ein Fenster bzw. Popup eingeblendet, welches den Nutzer über die angeforderten Berechtigungen informiert. Doch was passiert hier eigentlich? Mit diesem Hinweisfenster wäscht Google seine Hände in »Unschuld« und überträgt dem Verbraucher die komplette Verantwortung über seine sensiblen Daten. Er steht dann vor der Wahl, die angeforderten Berechtigungen zu akzeptieren oder sie abzulehnen, wohl wissend die App dann nicht benutzen zu können. Auf den ersten Blick ein »vernünftiges« System, das in der Praxis allerdings kaum funktioniert.

Der Nutzer hat sich das Gerät zugelegt, weil er sich dadurch eine einfache und bequeme Handhabung erhofft und nicht, um sich anschließend mit Berechtigungen herumzuschlagen, die er im Grunde nicht versteht bzw. dessen Auswirkungen er nicht einschätzen kann. Das Hinweisfenster vor der App-Installation wirkt letztendlich wie eine »Unschuldsbekundung«, mit der Google wohl wissend jegliche Verantwortung in die Hände der Nutzer legt. Unwissend und in seiner Naivität prüfen die meisten Anwender die angeforderten Berechtigungen lediglich oberflächlich und werden zum Dank von vielen Apps ungeniert »durchleuchtet«. Selbst wenn ein Teil der Anwender mittlerweile die Konsequenz von App-Berechtigungen überblicken kann, so geben sich viele aus Einfachheit und Bequemlichkeit der »Diktatur« der Hersteller bereitwillig hin. Ohnmächtig und berauscht von den Möglichkeiten moderner Smartphones nimmt der Otto-Normal-Verbraucher die Sammlung und Verknüpfung privater Daten hin, obwohl jegliche Transparenz, was damit eigentlich passiert, vollkommen auf der Strecke bleibt.

Angesichts der latenten »Unfähigkeit« seitens der Hersteller, dem Nutzer mehr Kontrolle über seine sensiblen Daten einzuräumen, verkommt die Forderung nach Privacy by Design zur Lachnummer. Es wäre zwar möglich, doch warum sollte sich Google und Co. seines größten Schatzes berauben: Unsere Daten.

Halten wir also nochmal fest: Vor jeder App-Installation wird ein Hinweisfenster mit den erforderlichen Berechtigungen eingeblendet. In ihrer Naivität akzeptieren ein Großteil der Anwender damit den Zugriff auf sensible Informationen, ohne sich über die Tragweite und Konsequenzen ausreichend informiert zu haben. Anschließend erhält der Nutzer keinerlei Möglichkeit die einmalig bestätigten Berechtigungen einer App nachträglich anzupassen. Die Unbedarftheit der Anwender und latente »Unfähigkeit« der Hersteller bilden somit eine perfekte Symbiose.

Update

19.08.2014: Seit einem Update auf die Play Store-Version 4.8.20 hat sich Google für eine »Vereinfachung« des Berechtigungssystem entschieden. Automatisch aktualisierte Apps können sich seit Neuestem ungefragt erweiterte Berechtigungen einholen. Das bedeutet konkret: Vor der Installation einer neuen App werden euch im Normfall alle erforderlichen Berechtigungen aufgelistet. Hattet ihr bis zur Version 4.8.20 des Play Stores die automatische Update-Funktion einer App aktiviert, so wurdet ihr gewarnt, falls die bereits installierte App auf einmal Zugriffsrechte auf die Kontakte oder dergleichen erlangen wollte. Ihr konntet dann während dem Update-Vorgang entscheiden, ob ihr diesen neuen Berechtigungen zustimmt oder die Aktualisierung ablehnt. Ab Version 4.80.20 ist bei einer automatischen App-Aktualisierung nicht mehr ersichtlich, ob sich eine App neue Berechtigungen »genehmigt«, die ihr für bedenklich haltet. Das bedeutet letztendlich noch weniger Kontrolle und Transparenz. Eine bisher eher »harmlos« wirkende App kann über die automatische Update-Funktion weitreichende Berechtigungen erlangen. Ein weiterer Schritt zu weniger Kontrolle und mehr Hersteller-Bevormundung. Aus Einfachheit und Bequemlichkeit werden die meisten Nutzer auch diese Änderung »schlucken« und sich der »Hersteller-Diktatur« hingeben.4. Datenschleudern

In der Praxis existieren über 100 verschiedene Berechtigungen, die Google auf der offiziellen Android Developer-Seite auflistet. Ihr könnt dort in Erfahrung bringen, auf welche Informationen eine App zugreift, falls sie über die entsprechende Berechtigung verfügt. Weniger technisch versierten Lesern empfehle ich den Beitrag von AndroidPIT. Dort sind die Berechtigungen in einer »verständlicheren« Sprache beschrieben.

4.1 Beispiele

Immer wieder finden zweifelhafte Apps ihren Weg in den Google Play Store. Neben der eigentlichen Funktion, bedienen sich viele der dort verfügbaren Apps ungeniert und ungefragt an allerlei sensibler Daten. Prominente Beispiele sind hier kurz zusammengefasst:

- Selbstbedienungsladen Smartphone (heise)

- Neue Android-App will mithören (heise)

- Smartphone-App Path lädt heimlich Adressbuch hoch (PCWelt)

- Smartphone-User klagen über Adressbuch-Greifer (Spiegel Online)

- Wie Facebook private Telefonbücher abgreift (Spiegel Online)

- Android Berechtigungen – eine Top-500 Analyse

5. Taschenlampen-App

Für euch als Anwender ist nicht zweifelsfrei erkennbar, ob eine App, über die bei der Installation angeforderten Berechtigungen, tatsächlich auf sensible Informationen zugreift. Dazu muss eine App mit geeigneten Tools analysiert werden. Im Folgenden habe ich mittels mitmproxy einen Mitschnitt des Netzwerkverkehrs durchgeführt und anschließend eine Analyse vorgenommen. Am Beispiel von der Taschenlampen-App »Tiny Flashlight« möchte die bei der Installation angeforderten Berechtigungen darstellen und den Netzwerkmitschnitt besprechen. Beginnen wir zunächst mit den Berechtigungen der App.

5.1 Berechtigungen

Die Taschenlampen-App hat Zugriff auf folgende Berechtigungen:

- Uneingeschränkter Internetzugriff: Die App erhält damit vollen Zugriff zum Internet. Somit können Daten zu jeder Zeit und ungefragt weitergegeben werden. Eine Taschenlampen-App benötigt im Grunde genommen keinen Zugriff auf das Internet.

- Telefonstatus lesen und identifizieren: Wird im Normalfall genutzt, um die App-Aktivität, beispielsweise für die Dauer eines Telefonats, zu unterbrechen. Andererseits erhält die App damit Zugriff auf sensible Informationen wie die eindeutige IMEI oder IMSI eures Geräts.

- Bilder und Videos aufnehmen: Damit ist die App in der Lage Fotos und Videos aufnehmen zu dürfen.

- Standby-Modus deaktivieren: Viele Apps fragen bei der Installation diese Berechtigung an. Dadurch können sie verhindern, dass sich der Bildschirm eures Smartphones bei der Nutzung der App abdunkelt bzw. ausschaltet.

In einer Gegenüberstellung habe ich die oben dargestellten Berechtigungen der App aus zwei verschiedenen Perspektiven verglichen. Der »Good Cop« glaubt ausschließlich an das Gute im Menschen, während der »Bad Cop« vom Schlimmsten ausgeht.

5.1.1 Bilder und Videos aufnehmen

- Good Cop: Die Taschenlampen-App benötigt diese Berechtigung zur Aktivierung der internen LED eures Smartphones. Randbemerkung: Das ist tatsächlich der Fall!

- Bad Cop: Ermöglicht der App euch in allen Situationen aufzunehmen. Bilder und Videos aus allen Lebenslagen stellen damit kein Problem dar. Anschließend wird das Bildmaterial dank der Berechtigung »Uneingeschränkter Internetzugriff« an die App-Entwickler, Marketing-Unternehmen oder andere dubiose Gestalten transferiert.

5.1.2 Uneingeschränkter Internetzugriff

- Good Cop: Die App ist kostenlos und finanziert sich durch die Einblendung von Werbung. Damit verdient sich der App-Entwickler nach »wochenlanger« Arbeit etwas Taschengeld hinzu.

- Bad Cop: Im Hintergrund sammelt die App ungefragt persönliche Daten. Dazu zählen die IMEI, IMSI, ebenso wie alle aufgezeichneten Bilder und Videos. Eure Daten werden anschließend an Marketing-Unternehmer und andere Stiefellecker zur Auswertung gesendet. Über einen längeren Zeitraum und die Daten von weiteren Apps entsteht daraus ein einzigartiges Benutzerprofil, dass all eure Vorlieben kennt.

5.1.3 Telefonstatus lesen und identifizieren

- Good Cop: Bei einem Anruf beendet sich die App selbst bzw. unterbricht ihre Arbeit für die Dauer des Telefonats. Nach Gesprächsende beginnt die Taschenlampen-App wieder zu leuchten.

- Bad Cop: Eure eindeutige IMSI– und IMEI-Nummer wird ausgelesen. Damit seid ihr jederzeit identifizierbar. Marketing-Unternehmen nutzen dieses Merkmal gerne, um die gesammelten Daten unterschiedlicher Apps miteinander zu korrelieren.

5.1.4 Standby-Modus deaktivieren

- Good Cop: Hindert das Smartphone an den Übergang in den Standby-Modus. Selbstverständlich soll die LED so lange leuchten, bis ihr im Dunkeln den Weg nach Hause gefunden habt.

- Bad Cop: Damit kann die App den Akkuverbrauch unnötig in die Höhe treiben.

Damit wir entscheiden können, ob sich die App tatsächlich ungeniert an euren Daten bedient, müssen wir den Netzwerkverkehr mitschneiden und eine Analyse vornehmen. Am Ende heißt es dann: »I’m going to kick your ass and get away with it!«

5.2 Datenmitschnitt

Während der App-Laufzeit baut »Tiny Flashlight« mehrere Verbindungen ins Internet auf. Das ist insofern interessant, um letztendlich bestimmen zu können, ob sensible Daten über die Berechtigungen abgefragt und anschließend weitergeleitet werden. Folgende Verbindungen baut die Taschenlampen-App auf:

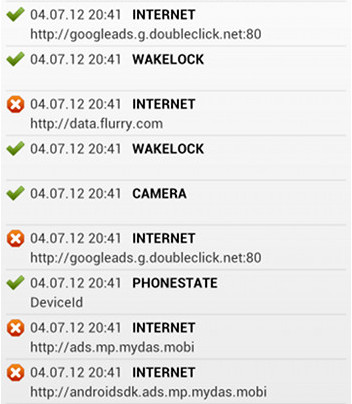

Im Screenshot sind drei unterschiedliche Verbindungen zu erkennen:

- *.doubleklick.net: Wurde von Google gekauft und wird oft mit Spyware in Verbindung gebracht. Ermöglicht eine Aufzeichnung der angezeigten Werbung und welche angeklickt wurde.

- *.flurry.com: Sammelt und wertet eure Daten aus.

- *.mydas.mobi: Gehört zu Millennial Media und ist vergleichbar mit Doubleklick. Blendet auf Basis gesammelter Nutzerdaten personalisierte Werbung ein.

Unmittelbar nach dem Start baut die Taschenlampen-App Verbindung zu drei bekannten »Datensammlern« auf. Dort werde eure Daten gesammelt, ausgewertet und mit eurem Profil verknüpft. Starker Tobak für eine App, die ursprünglich lediglich die LED in eurem Smartphone an- bzw. abschalten sollte.

5.3 Schlussfolgerung

Nach Beweislage des Datenmitschnitts lautet die Schlussfolgerung: Die App finanziert sich durch die Einblendung von Werbung. Dazu sammelt sie sensible Daten und übersendet sie an diverse Marketing-Unternehmen bzw. »Datensammler«. Was dort mit den Daten passiert ist so intransparent wie eine Granitplatte.

In der allgemeinen App-Beschreibung ist zu diesem »Geschäftsmodell« kein Hinweis zu finden. Erst ein Blick in die Datenschutzerklärung offenbart die »stille« Zusammenarbeit mit Unternehmen wie Flurry, Google Admob oder Millennial Media. Und obwohl sich in der Datenschutzerklärung unter Ziffer 1 noch folgendes Versprechen findet »We do not collect Personal Information«, wird unter Ziffer 4 wieder zurückgerudert: »Although we don’t collect any Personal Information, the Applications, the Services and the Site use third party services, which may do so.« Insgesamt wirkt dies wenig vertrauenserweckend und ist ein erschreckendes Beispiel für die »Abzocker-Mentalität« vieler App-Entwickler. Zugunsten des eigenen Geldbeutels werden eure Daten ungefragt an »Datensammler« verhökert. Das es auch anders geht beweist die App Search Light [nicht mehr verfügbar]. Im Gegensatz zu Tiny Flashlight benötigt sie lediglich die Berechtigung »Bilder und Videos aufnehmen«. Diese wird zwingend vorausgesetzt, da ansonsten kein Zugriff auf die intern verbaute LED möglich ist.

6. Was könnt ihr tun?

Wem der Schutz seiner sensiblen Daten auf seinem Android-Smartphone wichtig ist steht unweigerlich vor einem Dilemma. Android selbst bietet euch keine Möglichkeit Berechtigungen nachträglich zu reglementieren. Damit erlaubt ihr vielen Apps unweigerlich den Zugriff auf Informationen, die sie im Grunde genommen nicht für ihre Funktionserbringung benötigen und nur dem Zweck der ungenierten Datensammlung dienen.

6.1 Grundlegende Tipps

Wer sich in Eigenregie vor der Datensammelwut schützen möchte, der sollte folgende Verhaltentips befolgen:

- Apps die bereits vor der Installation zu viele Berechtigungen einfordern solltet ihr erst gar nicht installieren. Das setzt zumindest voraus, dass ihr euch mit den angeforderten Berechtigungen auseinandersetzt und kritisch hinterfragt, ob die App tatsächlich Zugriff auf die Informationen benötigt. Bereits installierte Apps könnt ihr mit dem Tool aSpotCat analysieren.

- Ein weiteres Tool, um im »Berechtigungs-Dschungel« die Übersicht zu behalten, stellt die App APEFS dar. Ihr könnt damit gezielt nach Apps suchen, die auf datenschutzbedenkliche Berechtigungen verzichten – und das bereits vor der Installation.

- Dennoch bleiben oft Risiken, die nicht immer zweifelsfrei ausgeräumt werden können. Ihr solltet euch deshalb angewöhnen bei App-Entwickler gezielt nachzufragen, weshalb Berechtigung XY für das Funktionieren der App von Bedeutung ist.

- Das Google Play Store Bewertungssystem solltet ihr bei der Entscheidung über eine App-Installation besser nicht berücksichtigen. Viele der Bewertungen sind gezielt manipuliert und verzerren somit den Erkenntnisgewinn. Des Weiteren sind die meisten Anwender nicht in der Lage Datenschutz relevante Überlegungen anzustellen und diese in die Bewertung einfließen zu lassen.

- Verlasst euch niemals auf den Schutz von Antviren-Apps. Diese sollen in erster Linie die Infektion mit Schadsoftware verhindern, können euch allerdings nicht vor dem »kaputten« Android-Berechtigungssystem bewahren.

Unterstütze den Blog mit einem Dauerauftrag!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

6.2 Fortgeschrittene Variante

Update

19.08.2014: Mit dem Projekt »Your phone Your data« verfolgen wir seit Anfang 2014 das Ziel, die Herrschaft und Kontrolle über unsere Android-Geräte und Daten zu gewinnen. Schritt für Schritt erklären wir in der Artikelserie wie uns das gelingen kann. Denn es muss endlich Schluss sein mit proprietärer Software und Diensten, die uns unsere Unabhängigkeit und Datenkontrolle lediglich vorgaukeln.7. Fazit

Wir sind längst nicht mehr »Herr« über unsere eigenen Daten. Diese Entwicklung lässt sich übrigens nicht ausschließlich im Smartphone-Bereich beobachten, sondern erstreckt sich mittlerweile auf große Teile unseres Lebens. Bereitwillig schenken wir den Unternehmen unser »Vertrauen«, bejubeln die kleinsten Veränderungen und Verbesserungen, als ob wir gerade selbst im Lotto gewonnen hätten. Unbemerkt sind wir längst zum Produkt geworden, liefern dabei mit jeder App-Nutzung »freiwillig« weitere Daten an gewinnorientierte Unternehmen, die sich im Gegenzug mit der kostenlosen Nutzung ihrer Dienste bei uns »revanchieren«. Dabei sind unsere Daten ihr Kapital und dennoch stellen wir diese weiterhin »kostenlos« zur Verfügung.

Google hat mit Android etwas erschaffen, was wohl für die meisten vor 20 Jahren noch unvorstellbar gewesen wäre. Ohnmächtig und berauscht von den Möglichkeiten moderner Smartphones nimmt der Otto-Normal-Verbraucher die Sammlung und Verknüpfung privater Daten hin, obwohl jegliche Transparenz, was damit eigentlich passiert, vollkommen auf der Strecke bleibt. In Zukunft ist diesbezüglich mit keiner Verbesserung zu rechnen, denn die meisten haben sich längst an die »Hersteller-Diktatur« gewöhnt und schlucken eine »bittere Pille« nach der nächsten. Das Berechtigungsmodell von Android ist damit letztendlich ein »wohlkalkulierter« Designfehler, der das Recht auf informationelle Selbstbestimmung geschickt umschifft und dem Nutzer so etwas wie »Kontrolle« lediglich vorgaukelt. Es ist nur eine Frage der Zeit, bis auch dieses Berechtigungsmodell weiter aufgeweicht wird oder vollkommen verschwindet.

Bildquellen:

„Android school hat“, https://commons.wikimedia.org/wiki/File:Android_school.svg

„Andy the Android“, http://www.fatfaceandme.com/2012/02/andy-the-android/

Geralt: „Human“, https://pixabay.com/en/human-silhouettes-green-neon-green-65932/

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

17 Ergänzungen zu “Android Berechtigungen – Alles oder nichts”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Echt toller Blog (nicht nur dieser Beitrag) und immer wunderbar geschrieben!

Gefällt mir sehr gut!

Danke!

Schön zu wissen, das es auch noch andere sicherheitsbewußte Anwender gibt und man nicht allein ist.

Ich kenne mich mit iOS nicht aus, bin aber sicher das ich mit Android das kleinere übel gewählt habe.

Kann man mit dem iPhone eigentlich solche sachen machen, patchen, firewall, berechtigung einstellen, custom ROM usw?

Leider scheint Datenschutz ein wenig aus der Mode zu sein, besonderes bei Jungen leuten.

Sie scheinen sich nicht bewußt zu sein, was für ein schindluder mit ihren Daten getreiben werden kann.

Super Blog, guter Artikel, vielen Dank weiter so…

Hallo rolle,

mit einem Jailbreak ist das auch bei iOS möglich. Aus meiner Sicht kann man seine Privatspähre auf iOS ebenfalls schützen. Dazu sind aber wieder einige Tools notwendig und Jailbreak eine Voraussetzung.

Fazit: Ohne Modifkationen sind beide Systeme Datenschleudern. Es fehlt schlichtweg an Kontrolle und Eingriffsmöglichkeiten.

Apple und Windows bieten dem Nutzer schon lange die manuelle Einstellungen der Berechtigungen. Man kann auch nachträglich Berechtigungen der einzelnen Apps ganz einfach ändern. Sollte bei Android auch eingeführt werden. Technisch gesehen ja kein Problem.

Das ist leider auch nur eine zu kurz geratene »Datenschutzsimulation«. ;)

Diese Zugriffskontrollen sollen ja die Überwachung und Steuerung des Zugriffs auf bestimmte Ressourcen / Informationen gewährleisten.

Bei iOS sieht es so aus:

– Im Gegensatz zu Android ist es vor der Installation nicht ersichtlich, auf welche Ressourcen eine App zugreifen möchte

– Beim erstmaligen Zugriff auf bestimmte Ressource oder Funktionalitäten wird dem Anwender ein Hinweisfenster eingeblendet

– Je nach Präferenz kann der Zugriff auf die Informationen erlaubt bzw. abgelehnt werden

Aber:

– Der Zugriff lässt sich nur für einige, ausgewählte Ressourcen kontrollieren

– Persönliches: Kontakte, Kalender, Erinnerungen, Fotos

– Sensorinformationen: GPS, Health

– Schnittstellen: Bluetooth, Mikrofon, Kamera

Auf welche Ressourcen (bspw. Internet) oder eindeutige Identifizierungsmerkmale (Ad-Tracking ID, Advertising ID, ISMI, etc.) eine App darüberhinaus zugreift ist für den Anwender allerdings nicht ersichtlich.

Und genau hier liegt das Problem. Eindeutige Identifizierungsmerkmale sind im App-Kontext meist wesentlich interessanter, als der Zugriff auf persönliche Informationen (bspw. Kontakte, Fotos). Diese Identifizierungsmerkmale lassen sich mit den Informationen verknüpfen, die Anwender bei der Nutzung von Apps aufrufen.

Das ist viel entscheidender, als ein bspw. Zugriff auf ein Bild des Anwenders zu haben. Daher geht das iOS Konzept in die richtige Richtung, allerdings nicht weit genug. Der Anwender hat lediglich die »gefühlte« Kontrolle über einen Teil seiner Daten.

Soviel ich weis, kann man beim iPhone inzwischen einzelne Berechtigungen verweigern und die App trotzdem nutzen. Der Blog ist übrigens echt super! Der Artikel auch, schade nur, dass die am meisten Betroffenen (Jungvolk ^^) ihn nicht lesen wird :(-

Hallo Mike

1a Bericht und wirklich absolut hilfreich

grüße fireskyer

Hallo, erstmal danke für die gut erklärenden Beiträge. ich versuch seid ein paar tagen openpdroid für mein cm10, beta 2, per autopatcher zu patchen, es funzt aber nicht. jetzt hab ich bei dir hier gelesen, das du cm10 mit openpdroid am laufen hast. wie hast du das geschaft? denn, soweit ich in diversen foren gelesen habe, ist das wohl ein generelles problem bei vielen.

hast du es mit dem autopatcher hinbekommen? oder hast du vielleicht ne fertige patch irgendwo her? wäre sehr dankbar für eine kurze rückmeldung diesbezüglich.

grüße ollidroid

Hallo ollidroid,

ich benutze immer die stable Version. RC’s, Snapshots und Nightly Builds verwende ich nicht. Benutze derzeit cm-10.0.0-grouper.zip für das Google Nexus 7.

Hallo! Ich danke herzlich für diese kompetenten technischen Erklärungen. In dieser verständlichen Darstellung habe ich das bisher noch nicht gefunden!

Zurzeit verwende ich ein gerootetes Galaxy S-II, bei dem ich mich immer noch nicht getraut habe, Cyanogenmod und PDroid zu installieren. Ich hab einfach Angst davor, dass etwas schief geht, denn ich bin nun mal kein IT-Spezialist. Zudem befürchte ich, dass manche Funktionen auf dem Smartphone nur noch eingeschränkt funktionieren wie z.B. Kamera / Video, Radio usw. Denn für das Galaxy S-II gibt es von Cyanogenmod nur NightlyBuilds und keine Beta oder gar Stable, obwohl das S-II doch relativ alt ist.

Als Warnung vor falsch empfundener Sicherheit möchte ich hier kurz mitteilen:

Um wenigstens etwas mehr Kontrolle über mein Smartphone zu bekommen, habe ich nach dem Rooten AFWall+ installiert. Und um die Zugriffe einzugrenzen, habe ich LBE-Privacy installiert.

Meine Erkenntnisse:

LBE-Privacy sieht die eigenen Berechtigungs-Einstellungen immer als vorrangig und umgeht die Beschränkungen, die ich in AFWall+ eingestellt habe. Ferner können offensichtlich alle Google-Apps an AFWall+ und an LBE-Privacy vorbei ungehindert auf alle möglichen Daten zugreifen und ungehindert sich über beliebige Verbindungswege mit dem Internet verbinden.

Nur ein Smartphone mit einem OpenSource-Betriebssystem wie Cyanogenmod und ohne die spätere Installation irgendwelcher Apps von Google & Co (auch nicht GooglePlay oder anderer Android-Märkte) kann als sicher gelten!

Hallo Mike!

Ich bin begeistert von deinem wirklich ausgezeichneten Blog!

Vielen Dank für die viele Arbeit und Mühe, die du in die ausgefeilten Artikel investierst.

Du hast mir sehr geholfen, Android besser zu verstehen und mein Smartphone sicherer zu machen.

Viele Grüße

Daniel

Hallo

Man hat den Eindruck das kritische Erkenntnisse per Google und in Google Foren etc. gelöscht und zensiert bzw. Manipuliert werden.

Da die Suche nach Stichworten zu wenige Ergebnisse liefern.

Man müsste in dieser Sache grundsätzlich Politisch eingreifen!

Diese Big Brother Entwicklung wird dazu führen oder ist schon Realität, dass Menschen prophylaktisch abgeschaltet werden!

Diese Gleichgültigkeit wird uns mal Teuer zu stehen kommen!

mfg Paranoider521

https://de.wikipedia.org/wiki/1984_(Roman)

Auch ein super Artikel, danke!

Was ist aber mit den Berechtigungen, die OpenPDroid oder die AFWall gebrauchen? Da geht es doch schon wieder los. Die Sicherheitsapps brauchen selbst alle Berechtigungen. Wer weiß, was dann dadurch mit den Daten geschieht..

Beste Grüsse,

Chris

In meinen bisherigen Tests und Netzwerkmitschnitten ist sowohl XPrivacy, als auch AFWall+ nie negativ aufgefallen. Sprich sie sendeten niemals selbst Daten heraus. Leider sind die Berechtigungen im Allgemeinen sehr intransparent. Bspw. bedeutet der Zugriff auf die Berechtigung »Telefonstatus lesen und identifizieren« nicht automatisch, dass eure IMEI- und IMSI-Nummer ausgelesen werden. Vielmehr stellen viele Apps damit fest, ob ihr gerade einen Anruf erhaltet, um die App-Aktivität für diesen Zeitraum zu unterbrechen.

Zudem sind beide Apps (XPrivacy, AFWall+) Open Source. Prinzipiell kann sich also jeder den Quelltext anschauen und Funktionen entdecken, die gerne »nach Hause telefonieren« wollen.

Auch hier, Genial,super verständlich Geschrieben und wieder etwas dazugelernt.

Weiter so! TOP :-)

Hallo,

bei ‚Berechtigungen einer App‘ würde ich gerne wissen, was von der ‚AppGuard‘ zu halten ist, mit der (nur bei selbst installierten App’s) zumindest einige der Berechtigungen abgeschaltet werden können?

Danke und ein gutes neues Jahr!

SRT AppGuard – Datenschutz für Android Teil5