1. Überwachungsstaat

Viele Staaten betreiben einen großen technischen Aufwand, um Inhalte zu zensieren und das Internet zu kontrollieren. Unter dem Vorwand ihre Bürger schützen zu wollen, wird viel Geld in neue Kontrollmaßnahmen investiert. Gezielt wird freie Meinungsäußerung und freie Informationsbeschaffung kontrolliert – der autoritäre Machtapparat kämpft mit allen Mitteln.

Neben den technischen Mitteln werden im zweiten Teil von ‚Internet-Zensur‚ ebenfalls die Machenschaften der Zensoren beschreiben. Im Fokus steht dabei stets die Deanonymisierung von Nutzern, sowie die Erkennung von verschlüsselten Verbindungen – ein (noch) wirksamer Trick, um die Zensur zu umgehen.

Besondere Aufmerksamkeit des Artikels gilt der Deep Packet Inspection (DPI). Vereinfacht ausgedrückt wird bei dieser Technik das gesamte Datenpaket durchleuchtet. Die Leistungsfähigkeit heutiger Hardware erlaubt es autoritären Staaten, damit den kompletten Internetverkehr eines Landes zu kontrollieren und gegebenenfalls auch zu manipulieren. Willkommen in der Welt der Internet-Nacktscanner.

- Webseite kann nicht angezeigt werden – Internet-Zensur Teil1

- Die Kontrollmaßnahmen der Zensoren – Internet-Zensur Teil2

- Internet-Zensur umgehen – Internet-Zensur Teil3

2. Das Internet

Wer das Internet zensieren möchte, der muss dessen Infrastruktur kennen und die dahinterliegende Technik verstanden haben. Für die Gegner der Inhaltszensur gilt dies gleichermaßen. Es ist daher notwendig etwas technisches Vorwissen zu vermitteln. Wer die Internet Infrastruktur schon so gut kennt wie seine Westentasche und das TCP/IP-Modell im Schlaf herunterbetet, der kann diesen Abschnitt überspringen.

Hinweis

Mittlerweile ist die Artikelserie ebenfalls als E-Book verfügbar: »Internet-Zensur: Ein modernes Katz-und-Maus-Spiel« (Oktober 2015)Du kannst den Blog aktiv unterstützen!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

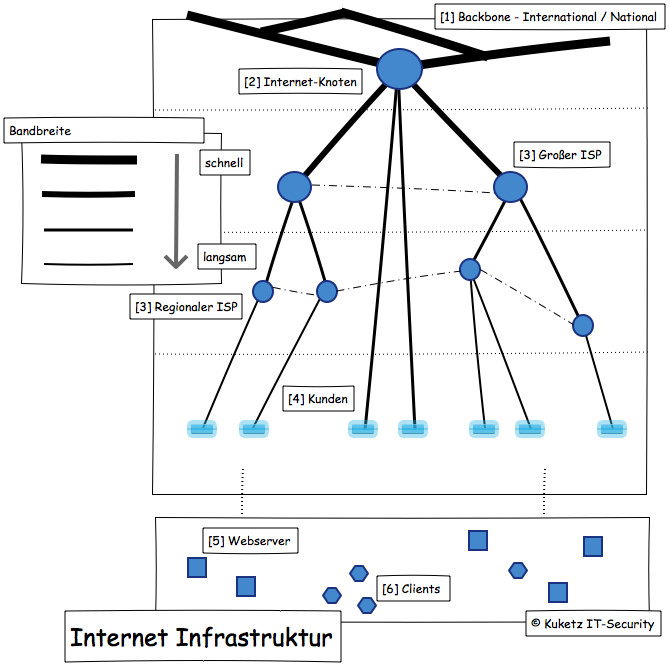

2.1 Internet Infrastruktur

Das Internet besteht aus Netzwerken unterschiedlicher administrativer Verwaltung. Dazu zählen hauptsächlich:

- Providernetzwerke: Ein Internetprovider bietet seinen Kunden einen Netzzugangspunkt.

- Firmennetzwerke

- Universitäts- und Forschungsnetzwerke

Der Gesamtverbund dieser Netzwerke und dahinterliegenden Systeme bildet das Internet. Endlose Kilometer an Glasfaserkabeln stellen die kontinentale, sowie interkontinentale Konnektivität sicher und sorgen für einen rasanten Datentransport. Spezielle Unterseekabel überbrücken weite Distanzen und verbinden Kontinente untereinander. Eindruck gefällig? Submarine Cable Map.

Dieser Verbund aus Glasfaserkabeln, der sozusagen den Kernbereich darstellt, nennt sich Backbone [1 – siehe Grafik]. Dort bündelt sich die gesamte Kommunikation der Endbenutzer. Der Backbone stellt sozusagen das ‚Rückgrat‘ des Internes dar.

Über Internet-Knoten [2 – siehe Grafik] ist das globale Backbone wiederum miteinander verbunden. Diese Knoten fungieren sozusagen als Netzbetreiber bzw. Bindeglied für den Internetverkehr, um Internet Service Provider (ISP) [3] und deren Kunden miteinander zu verbinden. Teilweise sind oft mehrere hundert Internet-Provider über solch einen Internet-Knoten zusammengeschlossen.

Regionale ISPs bieten ihren Kunden [4] wiederum einen Zugangspunkt zum Internet. Im Gegensatz zu den schnellen Glasfaserkabeln im Backbone, sind hier Kupferleitungen von Telefon- oder Fernsehanschlüssen die Regel. (vor allem in privaten Haushalten)

Zusammenfassung: Das Grundgerüst des Internets ist der bereits erwähnte Backbone [1]. Durch Internet-Knoten [2] wird es global zu einem großen Verbund zusammengefasst. Nationale und kleine ISP [3] sind über diese Internet-Knoten zusammengeschlossen und bieten ihren Kunden [4] darüber einen Zugangspunkt an das Internet.

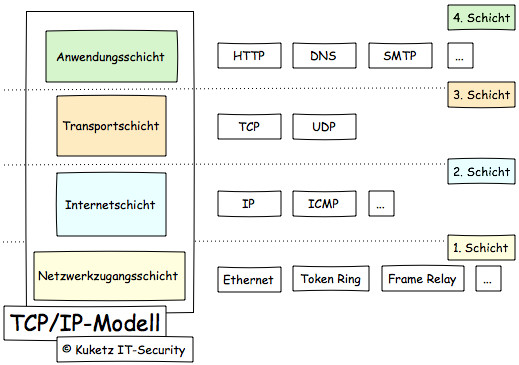

2.2 TCP/IP

Ein paar Kabel zusammenstecken ist leider nicht ausreichend, um das Internet zum Leben zu erwecken. Dazu sind diverse (Netzwerk-) Protokolle notwendig. Als Grundlage dient dazu das Internet Protokoll (IP). Es basiert auf dem TCP/IP-Modell.

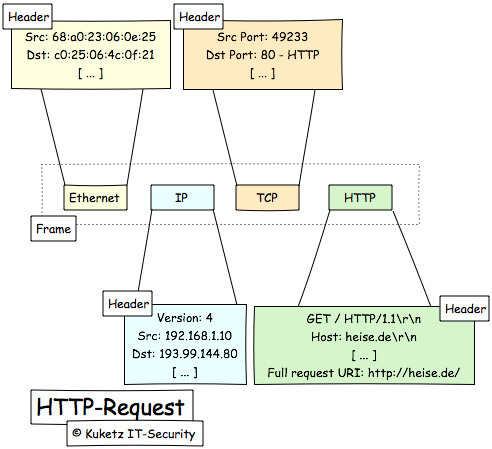

Die Kommunikation zwischen zwei Endpunkten (Rechner A und Rechner B) sind in vier aufeinander aufbauende Schichten unterteilt. Jede Schicht hat dabei eine andere Funktion und kann auf verschiedene Kommunikationsprotokolle zurückgreifen. Werden die Schichten miteinander kombiniert entsteht daraus ein für das Internet typischer HTTP-Request – also eine Anfrage an einen Webserver nach Inhalt / Informationen. In der folgenden Abbildung ist eine Browseranfrage an den Webserver von heise.de vereinfacht dargestellt:

Welche Informationen sind dem Aufruf zu entnehmen?

- IP: Ein Rechner A mit einer privaten IP-Adresse (192.168.1.10) kommuniziert mit einem Rechner B (193.99.144.80).

- TCP: Rechner B stellt einen Dienst zur Verfügung, welcher von Rechner A über Port 80 (HTTP) kontaktiert wird.

- HTTP: Der HTTP-Request von Rechner A wird vom Webserver B entgegengenommen und bearbeitet. Im Anschluss wird Rechner B ein HTTP-Antwortpaket generieren und Rechner A kontaktieren.

Die einzelnen Informationen lassen sich jeweils aus dem Header der Protokolle (hier: Ethernet, IP, TCP, HTTP) extrahieren. Und genau hier setzen die Überwachungstechniken der Zensoren an. Sie extrahieren Informationen aus dem Header, um festzustellen welche Inhalte eine Person aufruft.

Das technische Vorwissen genügt, um sich im Folgenden mit der Frage zu befassen, an welchen Internet-Knotenpunkten zensiert wird und auf welche Techniken bzw. Kontrollmaßnahmen die Zensoren dabei zurückgreifen.

3. Verkehrskontrolle – Bitte rechts ranfahren…

Ausgehend von der Abbildung Internet Infrastruktur wird aufgezeigt, an welchen Verkehrsknoten generell Zensur betrieben wird. Annahme: Alle relevanten Knotenpunkte bis zum Backbone ([1] Internet Infrastruktur) befinden sich dabei unter staatlicher Kontrolle – eine gruselige Vorstellung, aber leider oftmals Realität.

3.1 National

Befindet sich ein Webserver ([5] Internet Infrastruktur) physisch im Staatsgebiet eines Landes ist die Zensur mit einfachen Mitteln durchführbar. Ausgestattet mit den erforderlichen Formalitäten lässt sich schnell eine Sperrung von Inhalten beim Provider bzw. Anbieter erwirken.

3.2 International

Befindet sich der zu zensierende Inhalt außerhalb des Zugriffs der Behörden (Ausland) wird es schwieriger. In diesem Fall kann der Staat ISPs ([3] Internet Infrastruktur) zur Zensur verpflichten oder direkt an den Internet-Knoten ([2] Internet Infrastruktur) des Backbones ([1] Internet Infrastruktur) ansetzen.

3.3 Ausnahme

Einzig eine Zensur direkt auf dem privaten Client ([6] Internet Infrastruktur) ist nahezu unmöglich bzw. nur sehr schwer flächendeckend realisierbar. Davon ausgenommen sind natürlich öffentlich zur Verfügung gestellte Rechner vom Staat oder Internetcafés, in denen Betreiber an die Auflagen des Staates gebunden sind.

4. Kontrollmaßnahmen

Damit der Staat eine Zensur ausüben kann, muss er die entsprechende Technik an den dafür geeigneten Internet-Knotenpunkten installieren. Die technischen Kontrollmaßnahmen lassen sich im Grunde genommen anhand von zwei Parametern definieren, die in Interdependenz zueinander stehen. Diese lauten Betriebskosten und Effektivität. Umso kostengünstiger eine Maßnahme, desto geringer ist der zu erwartende Zensurerfolg. Umgekehrt bedeutet dies: Umso kostenintensiver eine technische Kontrollmaßnahme, desto effektiver gestaltet sich die Zensur von Inhalten.

Staaten investieren also hohe Summen in technisch ausgefeilte Kontrollmaßnahmen, um das Internet mit seinen Inhalten so zu gestalten / zensieren, dass es dem autoritären Regime nicht gefährlich werden kann. Machterhaltung durch Technik, finanziert aus den Steuergeldern der Unterdrückten.

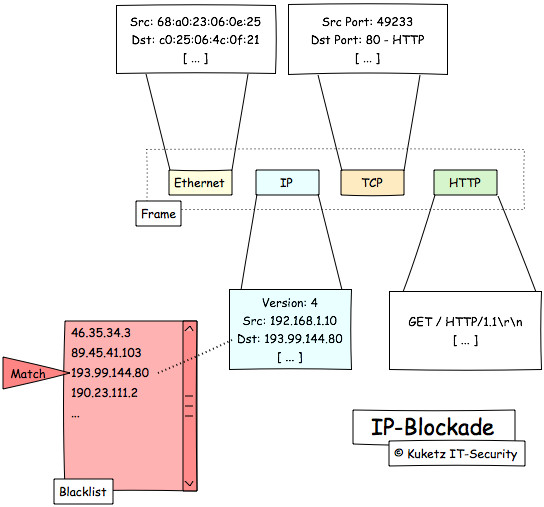

4.1 IP-Blockade

Gegenüber unerwünschten Webseiten stellt eine IP-Blockade eine einfache, aber wenig wirksame Methode dar. Eine gezielte Sperrung von IP-Adressen – und schon kann ein Nutzer die Seite nicht aufrufen oder wird zu einem anderen Ziel umgeleitet. IP-Adressen von Servern mit unerwünschtem Inhalt werden von Zensoren in Blacklists zusammengefasst. An zentralen Backbone ([1] Internet Infrastruktur) Routern werden diese Listen dann gepflegt.

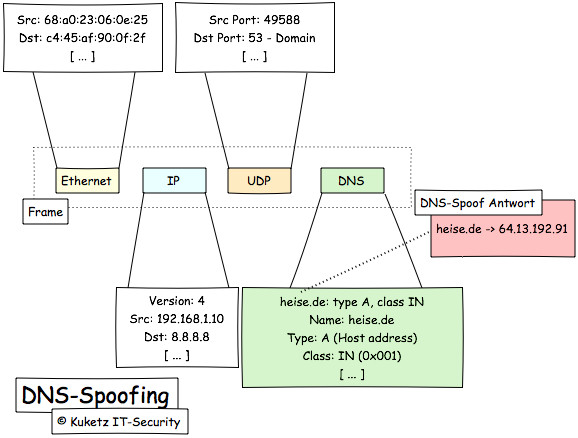

4.2 DNS-Spoofing

Beim DNS-Spoofing wird die Zuordnung zwischen einem Hostnamen/Domainnamen (zb. heise.de) und der zugehörigen IP-Adresse (heise.de <–> 193.99.144.80) gefälscht. Bei der Anfrage nach einer Webadresse (zb. über den Browser) liefert der DNS-Server die IP-Adresse eines manipulierten Servers zurück. Wiederum ein simpler Trick – allerdings etwas effektiver als eine IP-Blockade.

Nachteil gegenüber der IP-Blockade:

Bei der Zensur von Inhalten wird beim DNS-Spoofing eine betreiberseitige Manipulation der ISPs am DNS-Server vorgenommen. Da die Anzahl der DNS-Server um ein vielfaches größer ist, als zentrale Backbone Router, gestaltet sich der Aufwand insgesamt höher.

Vorteil gegenüber der IP-Blockade:

Intelligente Webserver erlauben das Hosting mehrerer Webseiten unter der identischen IP-Adresse. Bei der IP-Blockade kann durch die Sperrung einer kompletten IP-Adresse eine Art Überzensur entstehen. Beim DNS-Spoofing hingehen können gezielt Hostnamen blockiert werden. Des Weiteren verhindert das DNS-Spoofing eine Verlegung der Domain auf eine andere IP-Adresse.

4.3 URL-Filter

URL-Filter sind ein weiterer Filtermechanismus der Zensoren. Sie durchsuchen HTTP-Requests im Header nach definierten Schlüsselwörtern, um zensurrelevante Inhalte zu blockieren. Im Gegensatz zur IP-Blockade und DNS-Spoofing erfordert diese Kontrollmaßnahme, aufgrund der semantischen Prüfung der Anfragen, mehr Rechenleistung – immerhin soll diese in nahezu Echtzeit stattfinden und den User dann umleiten bzw. die Seite komplett blockieren.

Nachteil gegenüber DNS-Spoofing:

URL-Filter sind kostenintensiver und benötigen mehr Feinjustierung als DNS-Spoofing oder einfache IP-Blockaden.

Vorteil gegenüber DNS-Spoofing:

Providerseitiges DNS-Spoofing kann mit einem Wechsel zu einem nicht manipulierten DNS-Server umgangen werden. URL-Filter hingegen kontrollieren den HTTP-Request der Browseranfrage. Selbst wenn die richtige IP-Adresse kontaktiert wird, kann der URL-Filter den Aufruf noch blockieren bzw. eine Umleitung vornehmen.

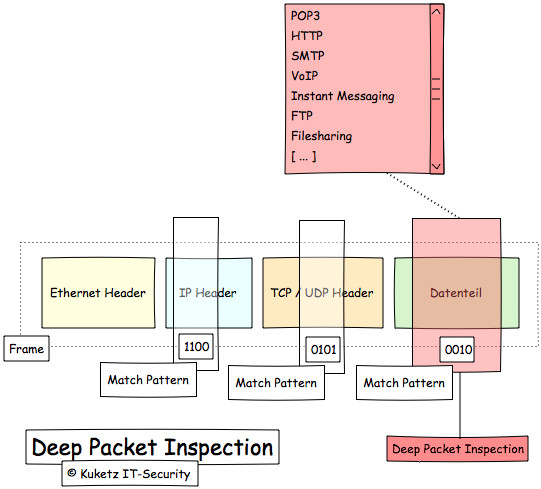

5. Deep Packet Inspection

Leistungsfähige Hardware und nahezu unbegrenzte finanzielle und organisatorische Mittel beschert den Zensoren eine Technik, die aktuell als Superwaffe aller Überwachungswerkzeuge bezeichnet werden kann – die Deep Packet Inspection. Doch warum ist diese Technologie in den falschen Händen ein so gefährliches Werkzeug?

Dazu ein kleines Beispiel:

Euer Postbote stellt euch anhand der Informationen auf dem Briefumschlag (Header) einen Brief zu. Seine Arbeit erfordert also das Lesen einer sichtbaren Informationen und die Auslieferung an die korrekte Anschrift.

Vom Staat erhält der Postbote nun den Auftrag vor der Zustellung eine ‚Deep Brief Inspection‚ vorzunehmen. Dazu öffnet er den Brief und analysiert dessen Inhalt (Datenteil). Aufgrund der gelesenen Informationen entscheidet er sich im Anschluss für eine der folgenden Varianten:

- Der Brief landet im Müll. Der Brief wird also niemals zugestellt.

- Eine Zustellung erfolgt, allerdings ist der Inhalt verfälscht.

- Es erfolgt eine normale Zustellung. Der Inhalt wurde nicht verändert. Dennoch kennt der Postbote den Inhalt.

Dieses Szenario ist im Briefverkehr unvorstellbar, aber genau diese Aufgabe übernimmt im Internet die Deep Packet Inspection. Im Gegensatz zum normalen Briefversand kann der Empfänger das Öffnen, Verschließen oder Verändern an den Datenpaketen nicht feststellen – einen geöffneten Brief erkennt hingegen jeder.

5.1 Die Technik

Bei der Deep Packet Inspection wird neben dem Header auch der Datenteil von Anfragen vollständig auf bestimmte Schlüsselwörter durchsucht. Jedes Datenpaket wird geöffnet und dessen Inhalt überprüft. Dazu ist eine enorme Rechenleistung notwendig, da TCP-Pakete oftmals zu einer zusammenhängenden Antwort aneinandergereiht werden. Diese Schnipsel müssen zunächst zu einem Antwortblock zusammengefasst werden und werden im Anschluss analysiert. Von dieser Manipulation bzw. Kontrolle bekommt der Anwender nichts mit.

5.2 Zukunft der Deep Packet Inspection

Am 6. Dezember 2012 ist die Deep Packet Inspection Technologie als offizieller, weltweiter Standard von der Internationalen Fernmeldeunion (ITU) standardisiert worden. Es wurde also etwas standardisiert was sich längst im Einsatz befindet – auch in Deutschland. Letztendlich Bedarf es keiner Standardisierung, um den Einsatz von DPI zu rechtfertigen. Für die Zukunft müssen sich Anwender weltweit auf eine Ausweitung der DPI Technik einstellen, was wiederum die Netzneutralität des Internets einschränken weiter wird.

Randbemerkung: Der Kongress der ITU hat in Bahrein stattgefunden. Das Land ist bekannt für seine massive Online-Überwachungen.

6. Machenschaften der Zensoren

Längst hat der Kampf um die Inhaltszensur extreme Ausmaße angenommen und konzentriert sich nicht mehr allein auf eine Kontrolle der Knotenpunkte durch technische Maßnahmen. Um der Zensur zu entgehen, benötigen Anwender Software oder spezielle Zugangsinformationen. Gezielt versucht der Staat und seine Mitarbeiter den Zugriff darauf zu unterbinden – teils mit perfiden Maßnahmen:

- Zensoren betreiben selbst Antizensur-Server und versuchen den Nutzer darüber zu deanonymisieren.

- Software zum Umgehen der Zensur wird gezielt manipuliert und dem Anwender in abgeänderter Form auf falschen Servern zum Download angeboten.

- Verschlüsselte Verbindungen (zb. VPN) werden gekappt und der Kommunikationsaustausch unterbrochen.

Mit Hilfe solcher Maßnahmen sollen potenzielle Zensurgegner identifiziert und anschließend bestraft werden.

7. Fazit

Es lässt sich nicht verleugnen – in einigen Staaten ist die Totalüberwachung des Netzes bereits Realität. DPI stellt dabei eine neue Qualität der Kontrollmöglichkeit dar. Als einziger Ausweg sich davor zu schützen wird die Kryptographie (Verschlüsselung der Kommunikation) genannt. Im letzten Kapitel werden Möglichkeiten aufgezeigt, um der Zensur zu entgehen. Dazu eignen sich diverse Tools und Techniken.

Bildquellen:

Texelart: „#35061180“, https://de.fotolia.com/id/35061180

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

Unterstützen

Unterstützen

Abschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.