1. Lauschangriff auf Mobiltelefone

Afghanistan: Eine heftige Explosion erschüttert den Häuserkomplex. Soeben wurden dutzende Zivilisten durch eine Drohne getötet. Zielobjekt war das Mobiltelefon eines »vermeintlichen« Terroristen. Zum Zeitpunkt des Zugriffs befand sich das Mobiltelefon allerdings nicht in den Händen der Zielperson – ein schwerwiegender Fehler, der Menschenleben kostete.

Ortswechsel Ukraine (Maidan-Platz): Auf dem Handy-Display erscheint eine Nachricht: »Sie wurden als Teilnehmer einer Massenunruhe identifiziert. Verhalten Sie sich ruhig und leisten Sie keinen Widerstand gegen die Staatsgewalt.«

Was sich wie ein Auszug aus einem Science-Fiction-Roman liest wird seit Jahren bereits praktiziert. Doch wie können Militär, Staaten, Nichtregierungsorganisationen oder auch zivile Personen Nachrichten an Mobilgeräte fremder Menschen übermitteln? Die Antwort lautet: Mittels eines IMSI-Catchers. Viel wichtiger ist jedoch die Frage wie sich Menschen vor dieser Überwachung schützen können.

Update

21.08.2016: Eine Alternative zu AIMSICD, die auch zuverlässiger funktioniert, ist SnoopSnitch.Ein Projekt für die Android-Plattform stellt sich der Herausforderung unter dem Namen »AIMSICD – Android IMSI-Catcher Detector«. Aktuell befindet sich das Open Source Projekt in Entwicklung und soll nach Fertigstellung in der Lage sein, IMSI-Catcher nicht nur zu erkennen, sondern entsprechende Gegenmaßnahmen einleiten.

2. IMSI

Hilf mit die Spendenziele zu erreichen!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

2.1 Was ist IMSI?

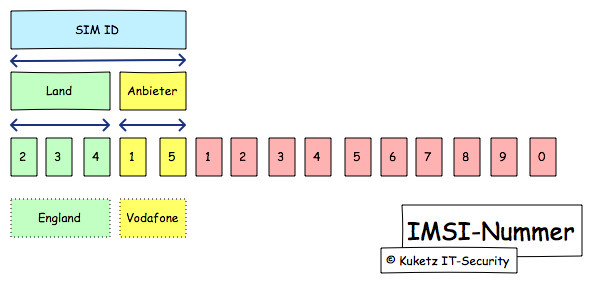

IMSI steht für »International Mobile Subscriber Identity« und dient in GSM- und UMTS-Mobilfunknetzen der eindeutigen Identifizierung von Netzteilnehmern (interne Teilnehmerkennung). Neben weiteren Daten wird die IMSI auf einer speziellen Chipkarte, dem so genannten SIM (Subscriber Identity Module), gespeichert. Die IMSI-Nummer wird weltweit einmalig pro Kunde von den Mobilfunknetzbetreibern vergeben. Vor der Nutzung von mobilen Services wie SMS, Telefon oder Internet muss sich das Mobilgerät über die IMSI an eine Basisstation anmelden – dabei wird die IMSI im Klartext übertragen.

2.2 Was sind IMSI-Angriffe?

Angriffe auf die IMSI erfolgen durch den sogenannten »IMSI-Catcher«. Verschiedene Schwachstellen im Mobilfunkstandard ermöglichen es einem Angreifer, die Ortung des Gerätes, das Mithören von Mobilfunk-Telefonaten und das Mitlesen von SMS.

Zur Identifikation einer Zielperson existieren verschiedene Möglichkeiten. Beispielsweise können alle, in Reichweite eines IMSI-Catchers, initiierten Telefonate mitgeschnitten und später ausgewertet werden. Durch einen Abgleich der Stimme oder des Inhalts lässt sich die IMSI der Zielperson zuordnen und der eigentliche Lauschangriff kann beginnen.

2.3 Wie funktionieren IMSI-Angriffe technisch?

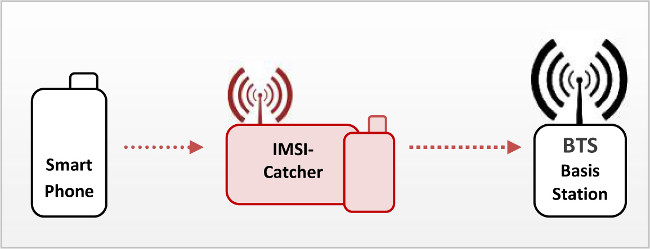

Damit ein IMSI-Angriff funktioniert muss sich der Angreifer zwischen Mobiltelefon und Providernetzwerk einklinken. Vereinfacht dargestellt verhält sich ein IMSI-Catcher gegenüber einem Mobiltelefon wie eine Funkzelle (Basisstation) und gegenüber dem eigentlichen Providernetzwerk wie ein weiteres Mobiltelefon.

Abhängig von der Signalstärke des IMSI-Catchers buchen sich anschließend alle im Radius befindlichen Mobilgeräte ein. Technisch simuliert der IMSI-Catcher also ein signalstarkes Mobilfunknetzwerk und kann nun sämtliche Kommunikation abfangen oder ggf. sogar manipulieren – weder Netzprovider, noch Endnutzer bemerken die dazwischengeschaltete »Brücke«. Der IMSI-Catcher überlagert die Signale (den Broadcast) der »echten» Basisstation. Technisch gesehen findet ein »klassischer« Man-In-The-Middle-Angriff statt.

Die »Catcher-Methode« bietet folgende Vorteile:

- Kann ohne das Wissen des Providers durchgeführt werden

- Benötigt keine Schadsoftware auf dem Mobilgerät

- Hinterlässt keine Spuren auf den abgehörten Geräten

Weiterführende Informationen und Erklärungen sind im XDA-Entwicklungsbeitrag des »AIMSICD – Android IMSI-Catcher Detectors« zusammengefasst. Auf der DEF CON 18 Hacking Conference in Las Vegas hat Kristin Paget im Jahre 2010 eine Live-Demonstration »Practical Cellphone Spying« durchgeführt.

3. Gefahren im Alltag

Nicht nur die NSA bedroht die Privatsphäre von Menschen aufs Empfindlichste. Überwachungstechnik scheint sich heute nicht mehr am Erlaubten zu orientieren, sondern einzig und allein am technisch Möglichen. So sind die folgenden Beispiele keine Einzelfälle mehr:

- In der Ukraine wurde vermutlich allen Demonstranten eine Massennachricht mittels IMSI-Catchers übersendet.

- Auf dem 28. Chaos Communication Congress (28C3) in Berlin wurden neue Angriffsmöglichkeiten auf Mobiltelefone demonstriert.

- Laut dem Bericht »The NSA’s Secret Role in the U.S. Assassination Program« von The Intercept (Glenn Greenwald, Jeremy Scahill) setzt der amerikanische Geheimdienst mit IMSI-Catchern bestückte Drohnen ein. Auf Basis der gesammelten Metadaten (Anrufe, SMS, Webseiten, Logs usw.) von Mobiltelefonen werden anschließend Eliminierungen vorgenommen, die zuvor von keinem Menschen autorisiert wurden. Über Leben und Tod entscheiden letztendlich autonome Recheneinheiten bzw. »Tötungsmaschinen«.

4. AIMSICD – Android IMSI-Catcher Detector

4.1 Wie soll das Projekt AIMSICD vor solchen Szenarien schützen?

Durch Monitor-Anwendungen, welche ununterbrochen alle relevanten Signale wie beispielsweise Zellen-ID, Kanal und Location-Area aufzeichnen und analysieren, kann der Einsatz eines IMSI-Catchers möglicherweise erkannt werden. Vorrangiges Ziel der AIMSICD-App ist zunächst die Erkennung solcher IMSI-Catcher-Angriffe, deren Detektion-Funktion an das Projekt »Catcher-Catcher« angelehnt ist. Über eine Warnfunktion soll der Nutzer benachrichtigt werden, falls sich sein Gerät in einen IMSI-Catcher einbucht.

4.2 Angriffserkennung

In der Theorie existieren verschiedene Ansätze zur Angriffserkennung bzw. Warnung vor potentiellen Gefahren. Die Mobilfunkspezifikation (ETSI) sieht vor, dass mittels Cipher-Indikator eine unverschlüsselte Verbindung (A5/0) erkannt und der Anwender auf dem Display gewarnt wird. Diese Funktion ist allerdings in keinem der verbreiteten mobilen Betriebssysteme implementiert und wird auch von den Providern (noch) nicht unterstützt.

Grundlegende Strategien zur Erkennung können mit einer informellen- oder einer physikalischen Herangehensweise realisiert werden. Die Informelle Erkennung greift auf eine Datenbank (bspw. OpenCellID) mit folgenden Informationen zu:

- CID (Cell-ID)

- LAI (Location Area Identifer)

- BSIC (Base Station Identification Code)

- Standort (Latitude/Longitude) der jeweiligen Basisstation (BTS) eines Providers.

Durch einen Vergleich mit den Informationen die das Smartphone mittels der API des jeweiligen Betriebssystems liefert, können falsche Basis Stationen erkannt werden.

Technisch versierte Personen würden jedoch versuchen eine in der Nähe befindliche Station zu imitieren, in dem sie die Merkmale einer echten BTS übernehmen und ein stärkeres Signal senden als das Original. Für diesen Fall müsste das Signal, beziehungsweise die Aktivitäten des Sende-/Empfangsteils (Baseband) näher analysiert werden, was mit der vorher genannten API Schnittstelle nicht realisierbar ist.

Sendet eine Basisstation mit viel zu hoher Leistung oder wiederholt den IMSI-Request, kann dies auf einen IMSI-Catcher hinweisen. Das Projekt Catcher-Catcher hat hierzu bereits sehr gute Erkennungsmethoden entwickelt. Allerdings ist diese Software nicht zu Android kompatibel, sondern wurde ursprünglich für ein Open Source Smartphone mit OsmocomBB Betriebssystem entwickelt.

4.3 Status des AIMSICD Projekts

Über den aktuellen Projektstatus kann sich jeder über GitHub informieren. Erster Quelltext wird dort in Kürze veröffentlicht. Aktuell werden weitere Code-Entwickler gesucht, die bei der Realisierung von AIMSICD beitragen wollen. Vor allem das »geschlossene« Baseband stellt die Entwickler vor Probleme. Dort sind nahezu alle erforderlichen Informationen abgelegt, welche die Erkennung eines IMSI-Catchers ermöglichen. Freiwillige vor, die sich damit gut auskennen!

Aktuelle Projektbeteiligte:

- E:V:A: Hauptinitiator des Projekts

- He3556: Mitstreiter, Mutmacher und Texter

- xLaMbChOpSx: Entwickler

- SecUpwN: Sicherheitsfreak und Antreiber

5. Fazit

Für umgerechnet 1500,- € lässt sich eine Smartphone-Fliegenfalle bzw. IMSI-Catcher im Eigenbau herstellen. Signale von herkömmlichen Funkmasten lassen sich damit überlagern. Anschließend buchen sich alle im Radius befindlichen Mobilgeräte in den IMSI-Catcher ein.

Problematisch wird es beim Einsatz solcher IMSI-Catcher zu polizeilichen- oder geheimdienstlichen Zwecken. Alle so erfassten Daten berühren nicht alleine die Privatsphäre eines Verdächtigen, sondern all jenen Personen, deren Mobilgerät sich auch gerade in den IMSI-Catcher eingebucht hat. Aber da der Zweck bekanntlich die Mittel heiligt, wird darüber großzügig hinweggesehen. Im Artikel »Wie sich Sicherheitsbehörden die Gesetze zurechtbiegen« (Zeit Online) wird anschaulich erläutert, wie beim Einsatz und der Legalisierung von Überwachungstechnik in Deutschland getrickst wird.

Überwachungstechnik scheint sich heute nicht mehr am Erlaubten zu orientieren, sondern einzig und allein am technisch Möglichen. Projekte wie »AIMSICD – Android IMSI-Catcher Detector« scheinen also zwingend notwendig.

Autoren:

He3556

SecUpwN

Mike Kuketz

Bildquellen:

Nemo: „Ear“, http://pixabay.com/en/head-eyes-black-part-icon-left-25595/

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

23 Ergänzungen zu “IMSI-Catcher Erkennung für Android – AIMSICD”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Hallo Herr Kuketz,

so langsam frage ich mich, ob ein Mobiltelefon noch das richtige für mich ist.

Der Staat weitet permanent seine Rechte/Möglichkeiten aus, und wir können nur dabei zuschauen. Ich wünschte mir, alle würden sich wieder auf das Besinnen, was richtig ist und nicht, was möglich bzw. demnächst erlaubt ist.

Gruß,

Thomas

Schöner Artikel!

In China wurde das ganze schon für massiven Spamversand benutzt:

https://www.theregister.co.uk/2014/03/26/spam_text_china_clampdown_police/

@Mike: Nochmals vielen Dank für diesen außerordentlich wunderbaren Artikel!

@Thomas: Irgendwann kommen auch Briefe mit Verschlüsselung wieder in Mode. Und wazr spätestens dann, wenn eine ungestörte Kommunikation via Telefon nicht mehr möglich ist. Ich persönlich bin immer noch der Meinung, dass persönliche Unterhaltungen bzw. Briefe und Postkarten am schönsten sind. Zudem halten sie auch wesentlich lönger. Mal ausprobieren! ;-)

@Bene: Sehr spannend, danke für den Link! Wie Du siehst, ist unser Projekt wirklich wichtig. Auch in meiner Stadt merke ich, wie der Einsatz von IMSI-Catchern offensichtlich zunimmt. Tipp: Bei Demos oder Krawallen einfach mal ganz genau auf alle Autos achten..

Ist ja klar, dass wir heute soweit sind. Seit GSM/UMTS und heute LTE bereits im Jahre 2000 bekannt waren, wussten die Insider, welche Möglichkeiten mit der Manipulation von IMSI möglich sind. Dies sind nur die Vorbereitungen für die Versklavung der Bevölkerung.

Guten Abend, „Renfer“. Dein Kommentar hört sich ja fast schon so an, als ob GSM/UMTS und LTE erst freigegeben wurden, nachdem entsprechende Möglichkeiten zur Manipulation absichtlich implementiert und ausgetestet wurden. Obwohl es kein Geheimnis ist, dass die allgemeine Bevölkerung nicht auf dem neuesten Stand des technologischen Fortschritts ist (der Unterschied der öffentlich verfügbaren Technologie für die allgemeine Bevölkerung verglichen mit militärischen Technologien beträgt ca. 10 Jahre), klingt es doch schon hart zu sagen, dass wir versklavt werden sollen. Selbstverständlich haben der Staat und andere Organisationen immer großes Interesse daran, möglichst viel Kontrolle zu behalten.

Die Frage ist jedoch: Lassen wir das zu? Unternehmen wir Gegenmaßnahmen (siehe Artikelreihe „Your phone Your data“ hier: https://www.kuketz-blog.de/. Ich sehe das so: Zu allererst ist der Staat daran interessiert, ein Sicherheitsgefühl vorzugaukeln, damit im Kopf nicht der „Schalter zur Selbstsicherung“ betätigt wird. Denn erst wenn eine Person realisiert hat, dass Datenschutz wirklich wichtig ist, dann hat die Kontrollmacht im Prinzip die Kontrolle verloren. Leute, die wie Du und ich genau das realisiert haben, schießen WhatsApp ab, steigen auf TextSecure um, löschen den Skype-Account und nutzen machen sich SELBER einen Kopf. Und genau das kommt leider erst sehr langsam nach Skandalen wie NSA, PRISM und Co. bei der Bevölkerung an: Mal den Wirsing einzuschalten! Womit wir wieder beim Thema sind: Du kannst genau an dieser Stelle entgegenwirken und in Deinem Umfeld anfangen, die Leute zu sensibilisieren. So lange es Leute wie Dich, mich und Mike gibt, wird das „System“ unseren Stinkefinger zu spüren bekommen. Bleibe misstrauisch und lass‘ die Birne eingeschaltet.

Seit ein paar Wochen gibt es eine neue Version, kann das sein?

Ich fände es gut, wenn die App auch alle ausgewerteten Daten anzeigen würde.

Es wäre doch mal interessant, wenn man als Endanwender mal selbst die Zellen ID schwarz auf weiß sieht.

Gibt es da nicht eine öffentliche Liste mit allen Mobilfunkzellen? Könnte man die nicht immer abgleichen, wenn eine Datenverbindung besteht?

Wie sieht es aus mit Baseband Angriffen, wie weit kann man sich dagegen schützen?

Guten Abend, lieber Ohrenschmalz-Rüdiger! Zunächst einmal: Ich hoffe, Dein Name ist nicht Programm. ;-) Da Deine Anfrage allerdings einen ernst gemeinten Hintergrund hat, antworte ich hier sehr gern persönlich darauf: Jawollja, es gibt eine neue Version – diese habe ich sogar offiziell auf Aptoide und F-Droid veröffentlicht! Wenn Du unser GitHub Repository aktiv verfolgst, dann bekommst Du immer die neuesten Neuigkeiten direkt auf Deinen Bildschirm geliefert. Es ist also gar nicht so verkehrt, wenn Du Dich auf GitHub mal anmeldest und unserem Projekt auf Schritt und Tritt folgst. Noch mehr würden wir uns allerdings freuen, wenn Du mit uns entwickelst!

Zu Deiner Bitte zur Anzeige der ausgewerteten Daten: Unsere App zeigt auf dem Hauptbildschirm bereits so ziemlich alle Daten an – auch die Zellen ID ist dort unter „CID“ zu finden. An der Anzeige der Verschlüsselung („Ciphering Indicator“) wird derzeit noch fleißig geforscht und gewerkelt. Du suchst eine öffentliche Liste mit allen Mobilfunkzellen? Das heißt für mich, Du hast Dich noch nicht so vertieft mit unserem Projekt beschäftigt – denn sonst hättest Du mal einen Blick in unsere „Issues“ geworfen. Dort findest Du in mehreren offenen Tickets den Querverweis zu OpenCellID (www.opencellid.org), welches wir aktiv unterstützen möchten.

Zu guter Letzt noch eine Bitte an Dich persönlich: Solltest Du Android-Entwickler kennen, welche sich an unserem spannenden Projekt beteiligen möchten, dann lade sie bitte im Namen unseres gesamten Entwicklerteams recht herzlich zur Mitarbeit ein! Uns helfen auch schon winzige Pull Requests. Derzeit habe wir eine stetig wachsende Anzahl an „Fans“, jedoch kaum Leute, die sich trauen auch nur ein bisschen mitzumachen. Das ist nicht nur traurig, sondern trägt zudem nicht langfristigen Erfolg unseres Projekts bei. Trau Dich doch mal und mach mit!

Wir freuen uns schon jetzt, Dich auf GitHub wiederzusehen! -SecUpwN & das ganze Team.

Hallo,

ich habe mir nun mal die aktuelle Version installiert. Ich muss mir immer noch erst die Basics anschauen, aber ich baller trotzdem mal meine Fragen hier rein :-)

Also, mir fällt auf, dass ich hier zu Hause heute eine andere CID habe, als gestern. Die CID scheint immer 9 Stellen zu haben. Heute sind die beiden letzten Stellen anders als gestern.

Müsste man am selben Ort nicht immer die selbe CID haben?

Warum steht die CID eigentlich in den Device Details? Die CID ist doch ein Merkmal der Funkzelle und nicht des Handy, also des Devices?

Habt ihr auch eine Mailingliste für Fragen von Anwendern?

Gruß

PS, ich finde dieses Tool wirklich großartig.

Grüß Dich, Rüdiger! Vielen Dank für Dein Interesse an unserer App, hoffe Du bist nicht sauer weil ich erst jetzt antworten kann. Rechner zerschossen, zu viel mit openSUSE gespielt. ;-)

Zu Deinen Fragen: Bitte erstelle zu Deiner Entdeckung mit der CID mal ein neues Issue auf unserem GitHub. Wir werden dann dort dazu Stellung beziehen. Uns ist wichtig, dass auch andere Nutzer diese Antwort finden und wir ggf. später einfach Dein Issue verlinken können.

Und warum die CID in den Device Details steht? Einfach weil dies der erste Bildschirm der App ist und so alle wichtigen Informationen auf einen Blick ersichtlich sind. Dies wird sich aber mit Sicherheit bald ändern, wir tüfteln schon fleißig an einem besseren Startbildschirm. Auch hier darfst Du Dich dazu eingeladen fühlen, ein separates issue auf unserem GitHub zu erstellen.

Eine Mailingliste für Fragen von Anwender haben wir nicht. Normalerweise sollte unser WIKI unter https://github.com/CellularPrivacy/Android-IMSI-Catcher-Detector/wiki alle wichtigen Fragen klären, anonsten sind wir gern jederzeit via GitHub Issue für alle Anwender erreichbar. Selbstverständlich kannst Du uns auch direkt via E-Mail (siehe unsere README) erreichen.

Ein besinnliches Weihnachtsfest und einen entspannten Rutsch in’s neue Jahr Euch Allen!

SecUpwN & die ganze AIMSICD-Mannschaft

Hallo, frohes Fest!

Ich habe mal eine Frage zu dem Totenkopf Icon. Im WIKI steht, wenn der Totenkopf erscheint, soll man rennen, das deutet auf einen aktiven Angriff und Manipulation hin.

Mich würde da sehr interessieren, was für eine Art Manipulation wird da erkannt? Geht es um das Einschleusen von Code? In der Theorie ist es doch so, dass nur digital signierter Code auf ein Smartphone installiert werden kann. So soll vermieden werden, dass Schadcode aufs Handy kommt.

Wie kann ein Angreifer diese Signaturkette ausheblen? Und welche Art Manipulation erkennt AIMSICD? Erkennt AIMSICD auch Manipulationen, die aus dem eigenen Netz kommen und nicht über einen IMSI Catcher laufen?

Guten Abend, lieber Rüdiger! Auch Dir vielen lieben Dank, dass Du unsere App verwendest und Dich mit der komplizierten Thematik beschäftigst. Generell bedeuted der Totenschädel, dass das Mobiltelefon von außen durch die Einschleusung von Schadcode, heimliche Installation von Apps oder andere bisher noch nicht näher definierte Angriffsszenarien manipuliert wurde/wird.

Deine Frage hier ist für mich natürlich konstruktive Kritik an unserer detaillierten Beschreibung der Icons. Deshalb möchte ich Dich bitten, Deine spezielle Frage erneut in folgendem Ticket zu veröffentlichen, damit E:V:A dort auch detailliert antworten kann: https://github.com/CellularPrivacy/Android-IMSI-Catcher-Detector/issues/214: Außerdem darfst Du da sehr gern auch mitmachen.

MERKE: Wir suchen IMMER Android-Entwickler und Hacker für unser Projekt! ;-)

Bei mir wird sehr oft die Gelbe Warnung angezeigt? Was bedeutet dass? Sollte ich meine Handy in diesen Bereichen ausschalten? Dann wäre ich aber sehr oft nicht erreichbar :)

Hallo Thomas, hast Du die Datenbank von OpenCellID heruntergeladen? Wie gesagt, unsere App benötigt dringend weitere Entwickler, jeder pull request auf GitHub zur Verbesserung unseres Codes und der Benutzerfreundlichkeit unserer App ist Gold wert!

SecUpwN // The AIMSICD Privacy Project

Android App: https://cellularprivacy.github.io/Android-IMSI-Catcher-Detector/

Meine APP schlägt nahezu täglich an und berichtet über feindliche Betriebsaktion LAC Änderung in meinem Wohngebiet. Mit einer anderen APP sehe ich aber, dass meistens nur die cell ID sich im Sekundentakt ändert während aimsicd Alarm schlägt. Auch sehe ich, wie sich die Mobilfunk Verbindung beim Alarm kurz ab- und wieder anmeldet. Was bedeutet das?

Hallo Fußpilz!

Was für ein Nutzername. Muss ich „Gute Besserung“ wünschen? ;-)

Unsere App ist leider immer noch im blutigen ALPHA-Stadium. Sie funktioniert also bei weitem immer noch nicht so, wie wir das gerne hätten. Wie Du siehst, ist das entsprechende Issue dazu auch noch nicht abgeschlossen: https://github.com/CellularPrivacy/Android-IMSI-Catcher-Detector/issues/91. Uns fehlen einfach immer noch Android-Entwickler, welche auch langfristig bei uns bleiben. Bitte hilf uns, weitere Entwickler zu finden welche sich in unserem Projekt auf GitHub beteiligen. Vielen Dank dafür!

Moin, SecUpwN:

Kannst Du mir mal auf die Sprünge helfen?

Ein IMSI-Catcher ist in der Nähe. Ab welchem Moment fängt er meine IMSI, und unter welchen Umständen fängt er meine IMEI? Anders ausgedrückt, wann langt für den Eigenschutz eine neue SIM-Karte, wann wird ein Handyverkauf nötig?

In den Programmodulen las ich bei CMM etwas von IMEI replacement loop, kannst Du dazu kurz etwas sagen?

Grüß‘ Dich, Axel!

Deine Frage ist schwer zu beantworten, denn Du kannst nicht feststellen, ab wann der IMSI-Catcher in Betrieb ist. Da Telefone sich immer mit dem stärksten Mobilfunkmasten verbinden (was also bei Vorhandensein immer der IMSI-Catcher ist), wird Dein Telefon sofort vom IMSI-Catcher registriert.

Wenn Du Dir sicher bist, daß ein IMSI-Catcher in der Nähe ist und es auf Dich abgesehen hat, dann solltest Du nicht nur Dein Telefon verkaufen, sondern Dir auch eine neue (anonyme) Prepaid-SIM-Karte zulegen. Diese gibt’s im Supermarkt für wenig Geld und lässt sich auf einen ausgedachten Namen registrieren (am besten natürlich via TOR, siehe http://www.torproject.org). Die neue anonyme SIM solltest Du aber auf gar keinen Fall in das alte Telefon einlegen, denn wenn Du verfolgt wirst, wird die neue anonyme SIM umgehend mit der alten Hardware bei Deinem Provider in Verbindung gebracht.

Das Issue auf GitHub zum ändern der IMEI befindet sich überdies hier. https://github.com/CellularPrivacy/Android-IMSI-Catcher-Detector/issues/94. Wir haben es derzeit auf Grund mangelnder Spezial-Entwickler in diesem Bereich auf Eis gelegt. Du darfst uns aber gern dabei helfen, Android-Entwickler zu finden um unser Projekt zu verbessern – ich würde mich zumindest sehr darüber freuen. Danke!

Also ich habe keine Zweifel, dass hier Imsicatcher aktiv sind. Die apk habe ich mir letztes Jahr runter geladen, da hier in meinem Viertel „Mobilfunk Störungen“ aufgetreten sind: Man war trotz gutem Netzempfang nicht erreichbar, Anrufer landeten auf der Mailbox und bei ausgehenden Anrufen war die Rufnummer öfters unterdrückt obwohl dies nicht so eingestellt war. Außerdem zeigten verschiedene apk’s immer wieder LAC bzw cell ID Wechsel an, welche aber immer nur für wenige Sekunden anhielten.

AIMSICD schlägt fast ausschließlich an drei bis vier Stellen immer wieder im Viertel an. Interessanterweise stehen in der Nähe dieser Bereiche Wägen herum welche den Nachbarn auffallen.

Was ich höchst interessant finde: Sobald eine Person eine bestimmte Liegenschaft betritt bzw. diese verlässt, schlägt AIMSICD mit der Meldung an „feindliche Betriebsaktion erkannt, LAC-Änderung“.

Die Meldungen erfolgen meist zwischen 5 Uhr morgens und bis ca. halb zwölf am Abend. Zwischendurch ist Ruhe.

Ein paar Male durfte ich erleben, wie mir wohl ein und die selbe Mobilfunkzelle quer durch die Stadt gefolgt ist und auch hier gab AIMSICD wieder Alarmmeldungen. Das ergibt ein recht ungutes Gefühl.

Ich bin ja ohne Ausnahme dafür, dass man “ böse Jungs“ jagt. Aber eine Massenhafte Erfassung von unbescholtenen Bürgern finde ich sehr befremdlich.

Leider kann ich mangels Programmierkenntnissen nicht am Projekt mitmachen. Ich kann nur Messdaten liefern. Ich bräuchte noch andere Leute welche hier die apk ebenfalls einsetzen.

Noch eine Frage: Wie viele Messintervalle im gleichen Netz veranstaltet ein Imsicatcher eigentlich pro Catchvorgang? Laut unserer apk sind es meist 3-4 Alarme in Abständen von wenigen Sekunden.

Gruß von juckenden Fuß ;-)

Moin, juckender Fuß:

„Ich bräuchte noch andere Leute welche hier die apk ebenfalls einsetzen.“

Ja, da wäre ich mit im Boot.

Frage an SecUpwN: Brächte es einen Erkenntnisgewinn, wenn Du logfiles, sofern die App welche schreibt, bekämest?

Also vielleicht so:

Standort eines IMSI-Catchers wird bekannt. (Irgend ne Demo, z.B.)

AIMSICD-Benutzer bewegen sich in einem bestimmten Muster zu dem Catcher-Standort;

Deren GeoDaten und AIMSICD-logs werden zusammengeführt.

Möglicherweise liegt der Nutzen nicht unmittelbar in der Verbesserung der App, könnte aber helfen, das Projekt bekannter zu machen?

Gruß: Axel

Tag zusammen, Hallo Axel,

„AIMSICD-Benutzer bewegen sich in einem bestimmten Muster zu dem Catcher-Standort“

Ja, das wäre eine bestimmt interessante Messung.

„Ja, da wäre ich mit im Boot“

Sofern Du in der Nähe wohnen würdest. Meine Beobachtung bzw. Messungen werden langsam

immer interessanter. Allerdings sollten diese aus rein technischem Interesse wegen weitergeführt werden. Auch wenn ich sehr viel Wert auf Datenschutz usw. lege möchte ich keinesfalls ein Hindernis für den „Betreiber“ darstellen. Wir wissen ja nicht wer er ist. Ich habe nur eine Vermutung. Es könnten natürlich auch Gauner dahinter stecken

Gruß

Moin:

Da kann ich zustimmen.

IMSI-Catcher mögen ein wirksames und gerechtfertigtes Mittel zur Verbrechensaufklärung darstellen. Also immer dann, wenn es einen einer schweren Straftat Tatverdächtigen gibt.

Aber Teilnehmer einer Demonstration sind nun mal nicht mehr oder weniger Straftäter als jeder andere Mensch.

Also lautet die Aufgabe: Wie erfährt man mehr über IMSI-Catcher, ohne o.g. Ermittlungen zu gefährden?

Gruß: Axel

Moin Axel!

Man braucht einfach ein paar vertrauenswürdige Leute welche etwas Sachverstand mitbringen und sich an den Messungen beteiligen und diese zusammen auswerten.

Hier bei uns gibt es keine Demos. Es werden hunderte oder gar tausende Leute erfasst. Um einen Bösewicht zu fassen ist das unverhältnismäßig. Was noch schlimmer ist:

Ich telefoniere im 3G, nach ein paar Sekunden bin ich im 2G obwohl ich einen super 3G-Empfang habe. Der Angerufene sieht meine Nummer nicht. Nach dem Auflegen wechselt das Phone wieder in den 3G und ist aber danach -trotz guten Empfanges- nicht für andere zu erreichen.

Das hatten wir die letzten Tage in drei verschiedenen Netzen erlebt. An Örtlichkeiten an denen AIMSICD keinen Alarm gibt, passiert so etwas nicht.

Anscheinend ist man nicht nur an Imsis interessiert sondern lauscht auch mal einfach in Gespräche rein. Wäre ich die eigentliche Zielperson, dann würde man ja über den Provider per Beschluss abhören bzw. daß Gerät müsste mir permanent folgen. Mir scheint zwar schon ein paar mal so ein Gerät gefolgt zu sein. Aber es wird so wie ich das sehe fast nur im Viertel getrackt bzw in der Nähe vor gewissen Anwesen.

Ich finde das eine riesen Sauerei. Ich bin nicht links oder rechts und einen langen Bart trage ich auch nicht und meine Nachbarn ebenso wenig. Ich bin ein langweiliger Spießbürger welcher nichts kriminelles tut.

Hättet ihr noch andere Erklärungen für meine Messungen bzw. Beobachtungen?

Ich hatte neulich auch eine Roaming-Warnung obwohl die Grenze weit entfernt ist. Network Cell Info vermutet Mobilfunkmasten bei uns bzw. im Nachbarhaus und im Garten. Die wirklichen Sendemasten stehen aber über 500 Meter entfernt. Frage ich die CellID und Lac bei OpenCell ID ab von den Masten „ums Haus“, dann scheinen sie nicht zu existieren bzw. kommen aus einer anderen weit entfernten Stadt. Die Masten tauchen meist zeitgleich mit AIMSID-Meldungen auf. In meinem Wohnhaus messe ich pro Tag ca. 20-30 verschieden Funkzellen. Ist das nicht ein wenig viel für ein Netz?

Also alles sehr dubios hier.

Schade, dass hier momentan so wenig Leute berichten bzw. aktiv sind.

Eine Frage an Herrn Kuketz und alle sonstigen Leute mit Fachwissen:

Ist es üblich, dass nach dem Beginn eines Telefonates die LAC und dann zwei Mal die Cell-ID wechselt? Beim Telefonat hat das Handy sich nicht bewegt. Zuvor hatte ich eine Catcher-Meldung mit ausschließlichen Cell-Wechsel. LAC blieb gleich.

Wer kann aufklären? Bin etwas confused…