1. Schluss mit dem Tracking

In den letzten beiden Beiträgen habe ich euch u.a. aufgezeigt, mit welchen Mitteln global agierende Werbenetzwerke unser Surfverhalten aufzeichnen und auswerten. Dabei nehmen sie keine Rücksicht auf das Recht der informationellen Selbstbestimmung und verfolgen uns gewissermaßen auf »Schritt und Tritt« im Internet. Wir müssen diese unbewusste bzw. heimliche Datenweitergabe bei der Nutzung von Online-Diensten oder dem täglichen Surfen allerdings nicht länger tolerieren – wir sind diesen »Datensammlern« nicht hilflos ausgeliefert. Mit dem »3-Browser-Konzept« habe ich euch im letzten Beitrag der Artikelserie einen Ausweg aufgezeigt, um der ausufernden Datensammelwut einen Riegel vorzuschieben.

In einer Untersuchung aus dem Jahr 2015 hat die freie Universität Brüssel die Datensammelwut von Facebook analysiert. Die Ergebnisse unterstreichen nochmals die Relevanz und Aktualität der Artikelserie »Not my data!«. Denn auch wenn für viele die Ergebnisse wenig überraschend sein dürften, so können wir daraus eine einfache Schlussfolgerung ableiten: Facebook trackt jeden. Und zwar nicht nur seine Nutzer, sondern gezielt auch Nicht-Mitglieder, bspw. über die weit verbreiteten »Like-Buttons«. Laut der Studie hat auch die von Facebook beworbene Opt-Out-Funktion über Your Online Choices scheinbar wenig bis gar keine Auswirkung, um dem Tracking über Cookies zu entgehen. Das bestätigt wieder einmal meine Abneigung gegenüber Opt-Out-Lösungen und entlarvt diese als reine Augenwischerei. Wer im Zusammenhang mit Facebook noch immer an so etwas wie »Datenschutz« glaubt, der lebt schlichtweg in einer Parallelwelt.

Mit dem vorliegenden Beitrag möchte ich euch die Konfiguration des Tor-Browsers vorstellen. Eine korrekte Konfiguration und Handhabung sind für das »3-Browser-Konzept« von essentieller Bedeutung.

- Wir sind nur noch Datenlieferanten – Not my data! Teil1

- Das 3-Browser-Konzept – Not my data! Teil2

- Konfiguration des Tor-Browser-Bundles – Not my data! Teil3

- JonDoFox Browserkonfiguration – Not my data! Teil4

Update

November 2017: Die Artikelserie wurde das letzte Mal im November 2017 aktualisiert.2. Gefahren bei der Abweichung von den Default-Einstellungen

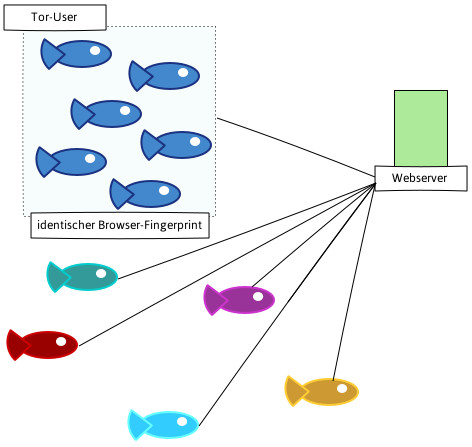

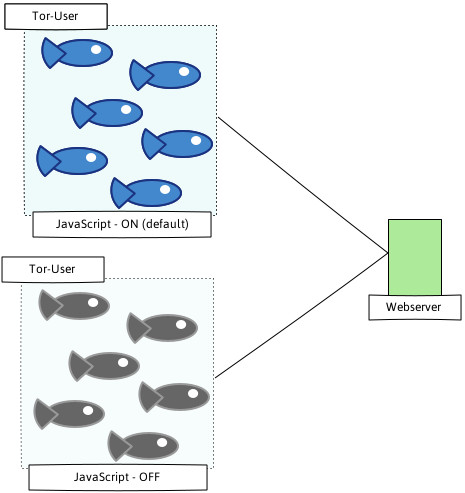

Im letzten Beitrag hatte ich bereits aufgezeigt, weshalb eine Veränderung der Default Browser-Einstellungen nicht empfehlenswert ist. Eine Abweichung kann letztendlich dazu führen, dass sich euer Browser-Fingerprint von der Norm abhebt und ihr so von anderen Nutzern unterscheidbar werdet. Dies gilt insbesondere im Zusammenhang mit dem Tor-Browser, mit dem wir beim Surfen im Internet in der Masse aller Tor-User »verschwimmen« wollen. Oder anders ausgedrückt, soll unser Browser-Fingerprint genau so »aussehen«, wie von allen anderen Tor-Usern. Dieses »Verschwimmen in der Masse« macht es Datensammlern letztendlich schwierig bis unmöglich einen Besucher eindeutig zu identifizieren bzw. einem bereits bestehendem Profil zuzuordnen. Wir müssen also unser Denken anpassen: Es geht beim Surfen im Internet nicht darum, als einzelnes Individuum wahrgenommen zu werden, sondern als Teil eines Kollektivs, wie bspw. einem Fischschwarm. Zwar hinterlässt auch ein Fischschwarm Datenspuren, allerdings mit dem Unterschied, dass diese alle identisch aussehen und nicht voneinander unterscheidbar sind. Diese »Nicht-Unterscheidbarkeit« bzw. das Verschwimmen in der Masse schützt uns folglich vor den perfiden Tracking-Techniken und gierigen Datensammlern.

Hinweis: Auf der Projektseite von Tor könnt ihr übrigens nachlesen, welche Fingerprinting-Schutzmaßnahmen implementiert wurden.

3. Tor-Browser

Gemäß dem »3-Browser-Konzept« wird der Tor-Browser ausnahmslos zum alltäglichen Surfen im Internet eingesetzt. Mit einer Einschränkung: Wann immer die Anmeldung an ein bestehendes Nutzerkonto erforderlich ist, werden wir dies NICHT mit Tor durchführen, sondern zum zweiten Browser (JonDoBrowser) wechseln. Sobald ihr euch über Tor bspw. in euren Google- oder Facebook-Account einloggt, besteht die Gefahr, dass euer Surf-Verhalten wiederum durch Tracking-Techniken nachverfolgt werden kann. Daher müssen wir das Einloggen in Online-Konten unbedingt vermeiden – nicht nur zum Schutz der Privatsphäre, sondern auch aus Sicherheitsgründen.

Hinweis

Zur Verdeutlichung des »3-Browser-Konzepts« könnt ihr euch bei Bedarf nochmal die Grafik des Anwendungsbeispiels unter Ziffer 4.1 des letzten Beitrags ansehen.Du kannst den Blog aktiv unterstützen!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

3.1 Download und Installation

Den Tor-Browser könnt ihr euch entsprechend eurem System und nach Sprachpräferenz auf der Webseite des Tor-Projects herunterladen. Nach dem Download solltet ihr die GPG Signatur der komprimierten Datei überprüfen – denn wir wollen sicherstellen, auch tatsächlich eine unveränderte Version des Tor-Browsers einzusetzen. Wie das im Detail funktioniert könnt ihr der Anleitung »How to verify signatures for packages« entnehmen.

Anschließend müsst ihr das Archiv lediglich entpacken und in das neu erstellte Verzeichnis wechseln. Je nach System könnt ihr den Tor-Browser mit der Applikation »Start Tor Browser.exe« (Windows) oder mit dem Skript »start-tor-browser« (Linux) starten.

3.2 Initiale Konfiguration

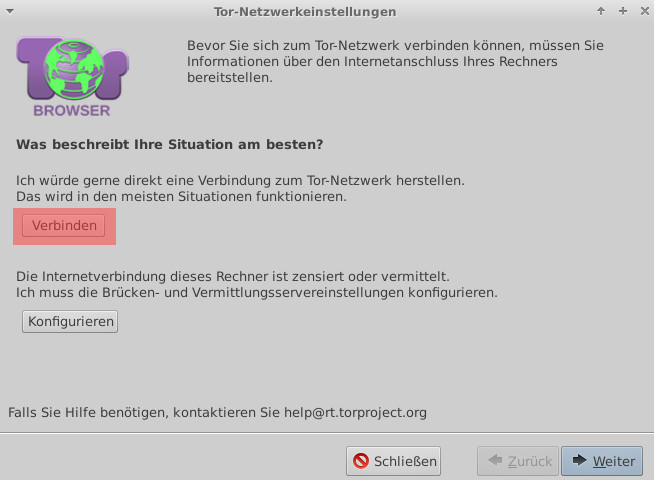

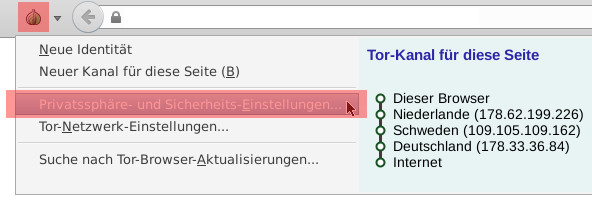

Nach dem ersten Start öffnet sich zunächst ein Fenster mit den Tor-Netzwerkeinstellungen. Im Normalfall genügt ein Klick auf den »Verbinden« Button, sofern ihr euch nicht hinter einer Firewall oder einem Proxy befindet. Bei Bedarf oder bei Problemen könnt ihr die Einstellungen auch nachträglich über das »Zwiebel-Icon -> Tor-Netzwerk-Einstellungen« anpassen. Mit einem Besuch auf Are you using Tor? könnt ihr prüfen, ob die Verbindung mit dem Tor-Netzwerk funktioniert.

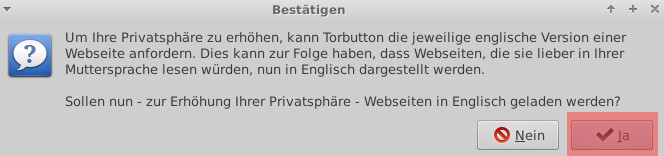

Habt ihr euch beim Download des Browsers für eine nicht US-Sprachversion entschieden, wird Tor nach dem Aufruf von Mehrsprachigen-Webseiten ein weiteres Fenster öffnen. Zum Schutz der Privatsphäre können Webseiten, die bspw. auch über eine deutsche Sprachversion verfügen, in Zukunft nur in Englisch dargestellt werden. Ihr solltet dieses Hinweisfenster mit einem »Ja« bestätigten. Weltweit wird Englisch weit häufiger gesprochen, als bspw. Deutsch. Mit der Entscheidung verschwimmt ihr dann im Schwarm der größtenteils englischsprachigen Usern.

3.3 Privatsphäre- und Sicherheits-Einstellungen

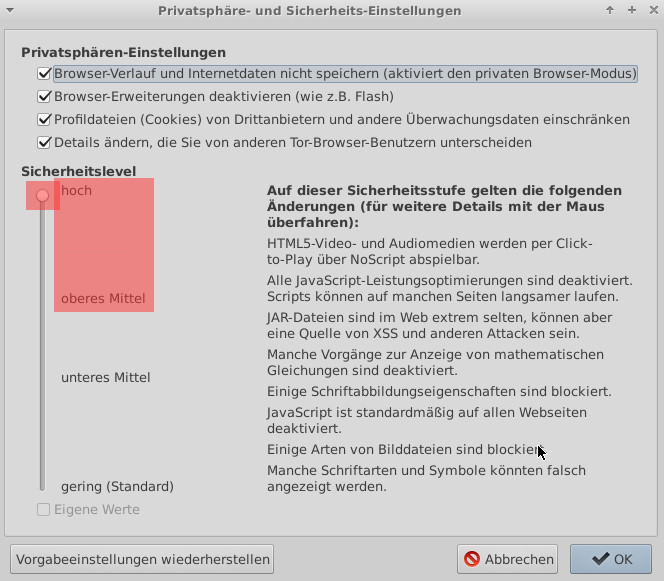

Standardmäßig ist im Tor-Browser das niedrigste Sicherheitslevel (gering) voreingestellt. Die niedrigste Sicherheitsstufe verfügt über keinerlei »Einschränkungen« – je höher ihr den Slider bzw. die Sicherheitsstufe stellt, werden die Daumenschrauben sukzessive angezogen. Was genau blockiert wird, könnt ihr der mitgelieferten Beschreibung entnehmen.

Empfehlung: Ihr solltet das Sicherheitslevel auf »hoch« anpassen. Falls eine Seite nicht korrekt funktioniert oder Darstellungsprobleme hervorruft, dann könnt ihr die nächst kleinere Sicherheisstufe ausprobieren. Nach meiner Erfahrung funktionieren nahezu alle Seiten auf der Sicherheitsstufe »Mittel« problemlos – einziger Wermutstropfen: JavaScript ist auf HTTPS-verschlüsselten Seiten weiterhin freigeschaltet. Daher solltet ihr nach Möglichkeit immer in der höchsten Sicherheisstufe surfen und diese nur bei Bedarf verringern.

3.4 Besonderheiten bei der Nutzung

Nach Abschluss der initialen Konfiguration könnt ihr mit dem Surfen über den Tor-Browser beginnen. Im Folgenden habe ich einige Besonderheiten zusammengefasst, die ihr bei der Benutzung beachten solltet:

- Änderung / Maximierung des Browser-Fensters: Die Größe des Browser-Fensters bzw. auch die Größe der Bildschirmauflösung wird gerne als Tracking-Merkmal missbraucht. Initial startet der Tor-Browser daher mit einer festgelegten Fensterhöhe und -breite. Ihr solltet davon absehen, dieses Fenster in seiner bestehenden Größe zu verändern. Gerade auf Notebooks mag diese Einschränkung aufgrund des kleinen Browserfensters eher lästig sein. Ihr könnt das Fenster natürlich auch maximieren, solltet dann allerdings nicht vergessen, dass dies auch als Tracking-Merkmal verwendet werden kann.

- Geschwindigkeit: Je nach Auslastung des Tor-Netzwerkes kann der Seitenaufbau gelegentlich etwas stocken. Meist sind dies allerdings nur temporäre Schwankungen. Im Allgemeinen genügt die Geschwindigkeit des Tor-Netzwerkes zum alltäglichen Surfen aus.

- Kompatibilität: In seltenen Fällen sind Webseiten über das Tor-Netzwerk nicht abrufbar oder nur mit Einschränkungen nutzbar. Eine Liste mit »problematischen« Diensten und Webseiten findet ihr im Tor-Wiki. Hin und wieder sperren Webseiten den Zugriff auch temporär, wie bspw. die Google Suchmaschine, wenn gerade viele Anfragen gleichzeitig gestellt werden. Ihr müsst beim Surfen über den Tor-Browser also auch mit kleineren Einschränkungen rechnen, die euch eure Privatsphäre allerdings wert sein sollte. Zur Umgehung der Problematik mit Google könnt ihr auch auf eine andere Suchmaschine umsteigen.

- Cookies: Der Tor-Browser akzeptiert standardmäßig Cookies von der aufgerufenen Webseiten. Diese Einstellung solltet ihr beibehalten, da ihr ansonsten wiederum von der initialen Konfiguration abweicht. Um Cookies, den Cache und andere Datenspuren zu löschen, solltet ihr bei Bedarf über das »Zwiebel-Symbol« alle Identifikationsmerkmale zurücksetzen bzw. löschen – übrigens geschieht das automatisch, sobald ihr den Browser schließt. Mit einem Klick auf »Neue Identität« werden alle Tabs geschlossen, Cookies gelöscht und der Cache zurückgesetzt.

3.5 Das Dilemma mit JavaScript

JavaScript wird auf vielen Webseiten verwendet, um Inhalte zu verändern, nachzuladen oder zu generieren. Typische Anwendungsbereiche sind bspw. das Anzeigen von Dialogfenstern, eine dynamische Manipulation des Document Object Model oder das Vorschlagen von Suchbegriffen während der Eingabe. Die JavaScript-Technik hat aber natürlich auch seine Schattenseiten wie bspw.:

- Verschleiern von Internetadressen, auf die ein Link verweist

- Unaufgeforderte Pop-Ups mit Werbung oder anderen Inhalten

- Ungewollte Größenänderung des Browserfensters

- Eine 99,24 % Wahrscheinlichkeit, den Nutzer anhand von Browser-Merkmalen seitenübergreifend zu verfolgen (verwendete Sprache, Bildschirmauflösung, Verwendung von AdBlockern und Listen, usw.)

- Schlecht progammierter JavaScript-Code ist oftmals anfällig für XSS-Angriffe

- Gefahr der De-Anonymisierung von Tor-Nutzern, aufgrund von Bugs in der JavaScript-Engine des Browsers

Dennoch halten die Tor-Entwickler weiterhin an ihrer Entscheidung fest, JavaScript im Auslieferungszustand (Sicherheitsstufe »Gering«) aktiviert zu lassen. Sie begründen dies wie folgt:

There’s a tradeoff here. On the one hand, we should leave JavaScript enabled by default so websites work the way users expect. On the other hand, we should disable JavaScript by default to better protect against browser vulnerabilities ( not just a theoretical concern!). But there’s a third issue: websites can easily determine whether you have allowed JavaScript for them, and if you disable JavaScript by default but then allow a few websites to run scripts (the way most people use NoScript), then your choice of whitelisted websites acts as a sort of cookie that makes you recognizable (and distinguishable), thus harming your anonymity.

Ich persönlich halte eine Deaktivierung von JavaScript und damit eine Abweichung von der initialen Konfiguration allerdings für vertretbar. Die Gründe sind wie folgt:

- Sofern eine Webseite aufgrund der Beschränkung von JavaScript nicht einwandfrei funktioniert, könnt ihr das Nachladen von Skripten noch immer manuell über NoScript erlauben.

- Viele Tracking-Techniken funktionieren erst dann, wenn JavaScript erlaubt wurde. Mit einer Deaktivierung solcher Skripte schließen wir also einen Großteil der Datensammler von vornherein aus.

- JavaScript stellt oftmals auch ein Sicherheitsrisiko dar, dem wir uns nicht unnötig beim Surfen im Netz aussetzen sollten.

- Die Begründung der Entwickler, dass eine Freigabe von Skripten für ausgewählte Seiten wie eine Art Cookie ausgewertet werden könne, ist allerdings von Relevanz. Denn wir wollen in jedem Fall vermeiden, dass wir uns anhand einer NoScript-Whitelist vom »Kollektiv« unterscheiden. Das bedeutet für die Praxis: Wir erlauben das Nachladen von Skripten nur temporär und niemals dauerhaft. Sobald wir den Browser dann schließen oder unsere Identität über das »Zwiebel-Icon« erneuern, wird auch auch das Gedächtnis von NoScript zurückgesetzt.

Hinweis

An der Thematik JavaScript aktiv zu lassen bzw. zu deaktivieren scheiden sich letztendlich die Geister. Klar ist: Wenn wir uns für eine Deaktivierung entscheiden, dann bedeutet dies zwangsläufig auch eine Abweichung von der Standard-Konfiguration, vor der ich bereits einige Male gewarnt hatte. Diese ist insofern allerdings eher zu vernachlässigen, als dass wir uns damit nur marginal vom Tor-Standard unterscheiden. Ein Tracker kann dann lediglich detektieren, dass JavaScript deaktiviert wurde. In der Realität müssen wir die Tor-User bzw. unseren Fischschwarm im Grunde in zwei Schwärme aufteilen. Der eine Schwarm wird JavaScript aktiviert lassen, während der andere Schwarm eine Deaktivierung von JavaScript bevorzugen wird.3.6 Bad Exit Nodes

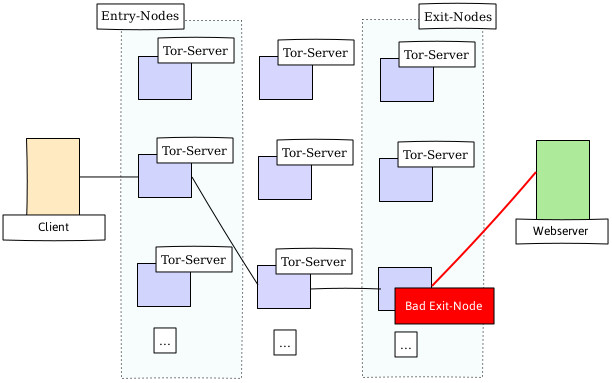

Beim Surfen im Internet schützen wir nicht nur unsere Privatsphäre, wenn wir das Einloggen in unsere Online-Accounts über den Tor-Browser vermeiden. Wir reduzieren damit auch die Wahrscheinlichkeit, dass ein sogenannter »Bad-Exit Node« unsere Anmeldedaten mitschneidet und damit in der Lage ist, sich unbehelligt Zugang zu unseren Online-Accounts zu verschaffen. Um das Problem zu verdeutlichen, werde ich im Folgenden zunächst die Funktionsweise hinter Tor grob skizzieren:

- Unmittelbar nach dem Start des Tor-Browser-Bundels lädt ein Hintergrundprozess zunächst eine Liste mit verfügbaren Tor-Servern herunter, über die der Datenverkehr anschließend geschleust werden kann. Diese Liste ist mit einer digitalen Signatur versehen, die nach Empfang verifiziert wird, um mögliche Manipulationen auszuschließen.

- Nach Empfang der Liste wird eine zufällige Route bestimmt, die aus drei Knoten (Tor-Server) besteht. Aus dieser Technik leitet sich übrigens der Name »Onion-Routing« ab.

- Anschließend baut der Tor-Browser zum ersten Tor-Server eine verschlüsselte Verbindung auf. Dieser Vorgang wird anschließend von den zwei nachfolgenden Tor-Servern wiederholt, bis eine Route aus drei Tor-Servern besteht, über die der Datenverkehr verschlüsselt ausgetauscht wird.

- Der letzte Server in der Kommunikationskette wird als Exit-Node bezeichnet. Dieser kennt das eigentliche Ziel bzw. die aufzurufenden Webseite und seinen Tor-Knoten Vorgänger. Der Ursprung der Anfrage ist für ihn allerdings nicht erkennbar.

- Alle 10 Minuten wird der Vorgang des Verbindungsaufbaus wiederholt und eine neue Route, bestehend aus drei Knoten, zufällig bestimmt.

Innerhalb des Tor-Netzwerkes werden Daten also immer verschlüsselt übertragen. Lediglich der Exit-Node kann die Pakete am Ende der Kette einsehen – andernfalls wäre eine Kommunikation mit dem gewünschten Ziel nicht möglich, da der Webserver die verschlüsselte Tor-Kommunikation einfach nicht verstehen würde. Durch den Entschlüsselungsprozess ist der Exit-Node theoretisch in der Lage Anmeldedaten, Passwörter oder auch die komplette Kommunikation mitzuschneiden. Das ist insofern brisant, als dass im Prinzip jeder einen Exit-Node betreiben kann. Für uns als Anwender ist es nicht ersichtlich, ob es sich dabei womöglich um einen »Bad Exit-Node« handelt.

Die Nachteile der Exit-Nodes sind daher nicht zu vernachlässigen:

- Sofern ihr keine Ende-zu-Ende Verschlüsselung wie TLS (HTTPS) beim Surfen nutzen bzw. diese von der Webseite nicht unterstützt wird, kann die Sicherheit der übertragenen Daten nicht gewährleistet werden.

- Bad Exit-Nodes können euch auch gefälschte TLS-Zertifikate anbieten, um auch den Inhalt verschlüsselter Verbindungen (Man-in-the-middle-Angriff) mitzuschneiden. Nur wenig Anwender prüfen das Server-Zertifikat auf seine Korrektheit, obwohl Browser in der Regel auf Fehler in der Zertifikatskette hinweisen.

Um sich vor solch einem Szenario zu schützen bietet Tor eine feste Konfiguration der Exit-Nodes an. Bei Bestimmung einer Route wird der Exit-Node dann nicht mehr zufällig aus einem großen Pool ausgewählt, sondern auf »vertrauenswürdige« Endpunkte reduziert – die ihr wiederum selbst definiert habt. Für das »3-Browser-Konzept« ist ein fester Exit-Node allerdings kontraproduktiv: Dadurch wird das Routing eurer Daten durch das Tor-Netz vorhersehbarer, was zu einer Deanonymisierung beitragen kann. Roger Dingledine (Co-Erfinder von Tor) sagt dazu:

Part of the strength of Tor is the variety of possible points your traffic might traverse, which makes it hard for an attacker to predict where on the Internet they need to watch.

Hinweis

Ihr solltet also keinen festen Exit-Node konfigurieren – für unsere Zwecke belasst ihr die Konfiguration des Tor-Browsers bitte im Ursprungszustand4. Der Tor-Browser in der Praxis

Ihr gehört nun entweder zum JavaScript- oder Nicht-JavaScript-Kollektiv. Wie ihr euch auch entschieden habt, so solltet ihr für die Praxis unbedingt folgende Verhaltensregeln berücksichtigen:

- Wir loggen uns über das Tor-Netzwerk niemals in Online-Accounts bzw. Konten ein, die mit unseren realen / privaten Daten verknüpft sind. Für diesen Zweck greifen wir auf den JonDoBrowser zurück.

- Abgesehen von der Aktivierung / Deaktivierung von JavaScript nehmen wir keine weiteren Einstellungen am Tor-Browser vor.

- Haltet den Tor-Browser stets aktuell und prüft beim initialen Download die Signatur der heruntergeladenen Datei.

- Über das »Zwiebel-Symbol« solltet ihr eure Identität regelmäßig zurücksetzen bzw. erneuern.

- Für das »Nicht-JavaScript-Kollektiv«: Wir erlauben das Nachladen von Skripten immer nur temporär und niemals dauerhaft.

4.1 Tails und Konsorten

Über die Kommentarfunktion und in zahlreichen E-Mails habe ich diverse Anfragen zu anderen Browsern, Konfigurationen und auch Betriebssystemen, wie bspw. Tails, erhalten. Im Kern wolltet ihr meist immer wissen, ob sich diese bedenkenlos für den Einsatz im »3-Browser-Konzept« eignen. Ich fasse meine Aussagen dazu an dieser Stelle noch einmal kurz zusammen:

- Ihr könnt den Tor-Browser grundsätzlich auch in einer virtuellen Maschine installieren.

- Im Kontext des »3-Browser-Konzepts« empfehle ich zum alltäglichen Surfen ausschließlich den Tor-Browser und keine anderen »Konstruktionen« oder selbstgebastelte Lösungen.

- Betriebssysteme, wie bspw. Tails, könnt ihr immer dann verwenden, wenn der vorinstallierte Browser das Tor-Netzwerk nutzt und einen identischen Fingerprint wie der original Tor-Browser aufweist.

Die Entwickler von Tails sind sich der Problematik abweichender Browser-Fingerprints übrigens bewusst:

The websites that you are visiting can retrieve a lot of information about your browser. That information can include its name and version, window size, list of available extensions, timezone, available fonts, etc. To make it difficult to distinguish Tails users, Tor Browser in Tails tries to provide the same information as Tor Browser on other operating systems in order to have similar fingerprints.

5. Fazit

Beim Surfen im Internet sind wir einer permanenten »Rasterfahndung« ausgesetzt, auf die wir unter normalen (technischen) Umständen keinen Einfluss haben. Erst speziell angepasste Browser, wie bspw. den Tor-Browser oder Plugins können uns vor der Datensammelwut global agierender Werbenetzwerke und Trackern schützen. Doch wir müssen immer wachsam sein, denn die Nutzung solcher technischer Schutzmaßnahmen will gelernt sein, da wir ansonsten ein falsches Gefühl von Sicherheit entwickeln und unnötig Risiken eingehen. Gut gemeinte Ratschläge wie »Nutzt doch Tor!« können gefährlich sein, wenn wir uns zu sehr auf die Technik verlassen, ohne verstanden zu haben, dass dies lediglich ein Hilfsmittel darstellt, welches von uns korrekt bedient werden muss.

Im kommenden Beitrag der Artikelserie »Not my data!« möchte ich euch die Konfiguration des JonDoBrowsers vorstellen. Bis dahin könnt ihr euer neues Dasein als Teil eines Fischschwarms üben.

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

74 Ergänzungen zu “Konfiguration des Tor-Browser-Bundles – Not my data! Teil3”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Danke, Mike, für diese schöne Artikelserie! Ich für meinen Teil verwende Tor nicht, habe aber das Problem Tracking/Javascript usw. anders gelöst, und zwar mit der Chromium-Erweiterung uMatrix (https://github.com/gorhill/uMatrix). Diese Erweiterung bietet folgende Vorteile:

1. In der GUI in Form einer Matrix lassen sich alle relevanten Netzwerkanfragen sehr detailliert kontrollieren. Das ist m.E. von der Flexibilität und Bedienungsfreundlichkeit unerreicht.

2. Durch die Integration mehrerer umfangreicher hosts-Dateien werden zigtausende von Adservern/Trackern/Malware-Seiten auf die Blacklist gesetzt. Jegliche Netzwerkanfragen werden (ähnlich wie bei RequestPolicy) komplett blockiert, d.h. keine Cookies, kein Javascript, keine Webbugs etc. Das ist schon mal ein guter Basisschutz.

3. Ein einzigartiges Feature sind die sog. Geltungsbereiche: Global/Domain-spezifisch/Webseiten-spezifisch. Um das mal an deinem Facebook-Beispiel zu erläutern: Wer bei Facebook ist und trotzdem nicht getrackt werden will, macht folgendes: Man setzt im Globalen Geltungsbereich Facebook auf die Blacklist, geht dann auf die Facebook-Seite, wechselt in den Domain-spezifischen Geltungsbereich, erlaubt für Facebook in der Matrix, was nötig ist, damit die Seite funktioniert – und von nun an ist Facebook auf allen anderen Seiten außer auf facebook.com selbst völlig blockiert, wodurch ein Tracking unmöglich wird. Dieser Domain-spezifische Geltungsbereich sollte man standardmäßig verwenden, da damit erlaubte Anfragen für Drittseiten (z.B. googleapis.com) auf die jeweilige Domains beschränkt bleiben und damit auch für diese ein Tracking unterbunden wird. Mit Noscript ist das nicht machbar, außer eingeschränkt mit einer Vielzahl von hochkomplizierten Regeln in ABE.

4. Mit uMatrix lassen sich auch sog. Hintergrundanfragen kontrollieren (sind aber standardmäßig erst mal erlaubt), d.h. Anfragen im Hintergrund vom Browser selbst und von anderen Erweiterungen. Näheres dazu lässt sich in der Doku der Vorgängererweiterung HTTPS Switchboard nachlesen.

Und plötzlich wird Chromium/Chrome mit den richtigen (!) Einstellungen und den umfassenden Kontrollmöglichkeiten von uMatrix zur Firefox-Alternative – selbst für Benutzer, die viel Wert auf die Privatsphäre legen.

Danke Thomas für den Input – ich kenne das Plugin.

Der Chromium Browser mit uMatrix kann eine Alternative für den zweiten Browser (JonDoFox) darstellen. Also immer dann, wenn wir uns in unsere Online-Konten einloggen. Mit uMatrix lassen sich Webseiten wirklich schön auf ein Minimum reduzieren, also soweit damit die Seite funktioniert.

Für das alltägliche Surfen im Internet bleibt das Tor-Browser-Bundle aber noch immer die erste Wahl, sofern es euch primär um Privatsphäre geht:

– Er ist bereits vorkonfiguriert und auch weniger technisch versierte Nutzer können ihn benutzen, sofern sie sich an die Verhaltentipps halten. Er funktioniert praktisch »Out of the Box«.

– Der im Tor-Browser-Bundle verwendete Firefox ist stark modifiziert, um sich auch gegen die derzeit »hinterlistigsten« Tracking-Techniken zu erwehren (https://www.torproject.org/projects/torbrowser/design/#fingerprinting-linkability).

– Unser Fingerprint ist mit Tor-Browser-Bundle stets einheitlich (sofern wir nicht zu viel an den Default-Einstellungen herumspielen).

Fazit: Mit dem Tor-Browser-Bundle verschwimmen wir besser in der Masse, noch dazu wird unsere IP-Adresse »verschleiert«. Aber wie ich bereits erwähnte, kannst du uMatrix als »Ersatz« für den JonDoFox-Browser verwenden, um damit deine Online-Accounts zu managen. Der JonDoFox-Konfiguration widmen wir uns im kommenden Artikel.

Späte Antwort – aber besser spät als nie ;-)

uMatrix steht seit mehreren Monaten auch für Firefox zur Verfügung. Da es erheblich mächtiger und flexibler als Noscript ist (siehe 1. Kommentar), ist die Kombination mit dem JonDoFox-Browser wohl optimal.

Kurze Frage zur grundlegenden Thematik: Hast du eine Empfehlung im Bezug auf E-Mail-Adressen? Also klassische Trennung „Persönlich“ und eine zur Anmeldung bei verschiedenen Diensten oder eher Trennung in „Mit Klarname“ (also persönlich und z.B. Amazon oder Bank) und „Ohne Klarname“?

Guter Punkt Darryl. Das werde ich noch in einem weiteren Teil aufgreifen und ansprechen.

Ich persönlich nutze mehrere E-Mail Adressen. Aufgeteilt wie folgt:

– eine private Adresse

– eine geschäftliche Adresse

– eine Adresse für »Push-Nachrichten«. Damit meine ich E-Mail Benachrichtigen bspw. von GitHub, Foren, etc.

– eine Adresse für Online-Konten, um bspw. bei Amazon einzukaufen

– eine Adresse bzw. Sammeladresse für die administrative Technik (Server usw.)

– eine bzw. mehrere Adressen ohne Klarnamen (Tutanota lässt übrigens die Erstellung und den Abruf über das Tor-Netzwerk zu)

– [ … ]

Also ja: Eine Trennung zwischen Klarname und ohne Klarname sollten definitiv erfolgen. Bei Adressen ohne Klarnamen solltet ihr

1.) die E-Mail Adresse über Tor erstellt haben und

2.) auch immer nur über Tor abrufen und

3.) niemals mit Konten in Verbindung bringen, wo ihr euch mit Klarnamen registriert/angemeldet habt

Bei der Benutzung von Email – Adressen hast du also ein genauso ausgefeiltes Konzept wie bei der Benutzung von Browsern?

Da bin ich schon sehr gespannt darauf, wenn das näher erläutert wird.

Gruß

Lester

Ja ich nutze ein E-Mail Konzept, auf das ich gerne auch mal eingehen kann. Wenn ihr allerdings alles das von mir vorgeschlagene umsetzt, macht ihr euch zwangsläufig gegenüber Geheimdiensten verdächtig. Denn ihr wisst: Privatsphäre im Internet, das geht ja mal gar nicht. ;)

Interessantes Thema, das du da im Vorbeigehen anreißt, Mike: Wie man ins Visier gezielter Überwachung kommen kann, indem man technisch gegen Überwachung hochrüstet. Für uns ist das fast ein Luxusproblem, aber letztlich hatte ich es mit einem Aktivisten zu tun, der sich in einem undemokratischen Land Ostafrikas für eine unterdrückte Minderheit einsetzt. Theoretisch war mir das Problem bewusst, dass man sich durch den Einsatz von Verschlüsselungs- und Anonymisierungstechniken gefährden kann, aber erst in diesem konkreten Fall eines Menschen mit ausgeprägtem Risikoprofil lief mir dann doch ein Schauer über den Rücken. So jemand sagt man zum Beispiel nicht einfach „Verschlüssel deine Mails mit GnuPG“ .

Bei der Artikelserie geht es in der Tat primär um die Vermeidung von Datenspuren bzw. der Ausmessung des digitalen Ich’s. Menschen die in irgendeiner Art verfolgt werden, müssen gerade in der digitalen Welt weitere Maßnahmen ergreifen, um ihr eigenes Leben zu schützen. Im Gegensatz zu diesen Menschen haben wir hier tatsächlich eine Art »Luxusproblem«. Allerdings kann uns auch hier niemand garantieren, dass das politische Gefüge auf Dauer stabil bleiben wird. Aktuell sehen wir ja gerade wieder, wie sehr das Kanzleramt in die NSA. bzw. BND-Affäre verwickelt zu sein scheint. Frau Merkel und Co. haben offenbar ein demokratiegefährdendes Staatsverständnis. Es ist Zeit, dass endlich Konsequenzen folgen. Das ist mal wieder eine Zerreißprobe für die Demokratie bzw. ob diese eigentlich noch funktioniert!?

Um auf den Punkt zu kommen: Das Prinzip der glaubhaften Abstreitbarkeit (https://de.wikipedia.org/wiki/Glaubhafte_Abstreitbarkeit) gewinnnt zunehmends an Bedeutung.

Dazu wollte ich auch schon eine Anfrage stellen.

Ist ja auch so das vieles verknüpft ist. Will ich wo bezahlen muss ja mein richtiger Namen angegeben sein und sind verknüpft. Xbox Live, eBayPaypal, ShopsPaypal

Bezieht sich Klarnamen auf die Email-Adresse oder die Angabe bei der Konto erstellung?

Das ganze macht wahrscheinlich auch nur Sinn wenn man nicht mit seiner richtigen IP unterwegs ist.

Und es beißt sich was. Du schreibst: „Wann immer die Anmeldung an ein bestehendes Nutzerkonto erforderlich ist, werden wir dies NICHT mit Tor durchführen“.

Hier schreibst Du: „Bei Adressen ohne Klarnamen solltet ihr die E-Mail Adresse über Tor erstellt haben und auch immer nur über Tor abrufen“.

Die Frage ist auch welchen Service verwenden. Viele wollen ja mittlerweile explizit die Telefonnummer oder eine zweite Mail zur Passwort-Wiederherstellung.

Ich habe auch noch nie IMAP verwendet. Ich ruf ab und will das alles vom Server weg ist.

Nun bin ich vor geraumer Zeit zu outlook.com gewechselt und musst feststellen das die sachen auf dem Server bleiben.

Soll heißen ich lösche Mails in Thunderbird und sie sind dann auf dem Server im Papierkorb.

Sende ich Mails landen sie auf dem Server in gesendet.

Das war bei pop3 früher nicht so.

Dazu noch eine Frage: Angenommen, ich verwende zwei Email-Adressen: eine anonyme, ohne Klarnamen und meine persönliche. Über beide möchte ich verschlüsselte Emails verschicken – muss also beispielsweise Thunderbird oder etwas ähnliches verwenden.

Gibt es eine andere Möglichkeit, als für jede Adresse ein eigenes Mailprogramm zu verwenden, um sicherzustellen, dass die anonyme Adresse nur über Tor, meine persönliche hingegen ohne den Dienst abgerufen wird?

Möglicherweise bin ich nicht auf dem neuesten Stand, aber soweit ich weiß, wird der Tor Daemon bei Nutzung des Tor Browser Bundles nur für den Tor Browser aktiv, nicht aber für E-Mail-Clients oder Instant-Messaging-Pogramme. Die Anonymisierung beschränkt sich also auf den integrierten Browser.

Wir behandeln hier ausschließlich das Tor-Browser Bundle und nicht die »Anonymisierung« anderer Protokolle wie bswp. IMAP/SMTP über das Tor-Netzwerk. »Anonym« E-Mails versenden funktioniert in diesem Zusammenhang also nur über das Tor-Browser Bundle in Kombination mit der Web-Schnittstelle des Mail-Providers.

Hallo,

habe auch eine Frage im Bezug auf das Updaten des Tor Browserbundels & Plugins.

Tails selbst bietet eine Auto-Update Funktion an. Ich gehe davon aus, dass die Entwickler ihre Updates signieren und damit Manipulation zu erschweren.

Wie schaut es beim Tor Browserbundel aus?

Es gibt ja auch eine Build in Update Funktion, checkt dabei der Torbrowser ob das Update untouched bzw. über ein korrekte Signatur verfügt?

Sonst müsste man jedes mal, wenn man den Torbrowser lädt die Signatur verfizieren.

Wie in deinem Artikel beschrieben kommt es leider doch recht häufig vor das Dirty exit nodes ihr Unwesen treiben. Bis die Tor Entwickler diese als Bad exit flaggen dauert es :(

Wenn ich jetzt die Anzahl der Exit nodes begrenze (limitierte Anzahl fällt RU usw. mal raus), würde doch auch die Anonymität abnehmen?

(Wie viel exit nodes werden von Geheimdiensten betrieben…..)

Bezüglich der Plugins:

Ändernt diese zwei Plugins den Tor Browserfingerprint?

Request Policiy + Certificat Patrol

grüße Gsmart

– Wie die Tor Update-Funktion funktioniert, darüber habe ich aktuell keine Informationen Ich tendiere daher zum manuellen Update.

– Wenn du die Exit-Nodes auf ein paar »vertrauenswürdige« reduziert, dann verringert sich dadurch zu einem gewissen Maß auch deine »Anonymität«.

– Bezüglich der Plugins kann ich nur immer und immer wiederholen: Installiert keine. Das kann unter Umständen als Fingerprinting Merkmal missbraucht werden. Vor allem wenn ihr JavaScript nicht deaktiviert.

Kann man den JonDo-Fox Browser nur mit JonDo nutzen? Wenn ich den Punkt bei Tor habe.

Wird immer verlangt das ich „den Tor Daemon zusätzlich installieren und starten soll“.

Dabei habe ich dies ja getan.

Wie sieht das eigentlich mit Onlinegames aus, dort muss man sich doch auch einloggen?

Oder wird nur bei Browsergames getrackt?

MFG

Ich glaube du bringst da was durcheinander. Wir nutzen 3 Browser. Wenn ich das richtig verstanden habe, dann hast du dir das JonDoFox Profil installiert und versuchst jetzt darüber in das Tor-Netzwerk zu gelangen. Ich würde vorschlagen: Lies dir Artikelserie nochmal in aller Ruhe durch.

Nochmal in aller Kürze:

1. Das Tor Browser Bundle nutzen wir zum Surfen. (erklärt in diesem Artikel)

2. JonDo Fox nutzen wir für das Einloggen in unsere Online-Accounts (Anleitung dazu folgt)

3. Ein Browser eurer Wahl, falls sich eine Webseite mit dem Tor Browser Bundle gar nicht darstellen lässt.

Das man bei diesen Konzept 3 Unterscheidliche Browser verwendet und welche es sind hab ich schon verstanden. ;)

Vielleicht ich mich auch falsch ausgedrückt.

In dem Artikel wird mit Absicht nicht der JonDo Proxy verwendet.

Nur der Sinn dieses JonDo Profils ist es doch nicht, diesen ohne Proxy zu verwenden, oder?

Wenn ich oben Links auf den Button mit der Weltkugel klicke, kann ich zwischen

– kein Proxy

– Benutzerdefiniert

– tor

– JonDo

wählen.

Wenn ich tor auswähle kommt halt die enstprechende Meldug, wie ich in mienem vorherigen Kommentar erwähnt habe.

Also Müsste ich JonDo Proxy installieren (was ich nicht will) oder es ohne Proxy verwernden??

Aber ich denke das ich nach dem lesen deines nächsten Artikels schlauer bin, was die verwerndung und einstellung des JonDo FoxProfils angeht ?? ;)

MFG

Wir verwenden JonDoFox ohne Proxy. Warum, weshalb, wieso wird sich demnächst aufklären. ;)

Moin Moin,

ich habe mich gerade gefragt, wie es bei dem Tor Browser Bundle mit LSO/ Super Cookies aus sieht. Stellen diese eine Gefahr dar, so dass diese noch manuell gelöscht werden müssen, oder ist dies von den Entwicklern bereits berücksichtigt worden?

Spricht denn grundsätzlich etwas dagegen neben Tor und dem JonDoFox auch noch JonDo zu benutzen?

Vielen Dank für eure Hilfe.

LG,

Udo

Hallo Udo,

im Artikel hatte ich verlinkt, welche Schutzmaßnahmen Tor implementiert hat: https://www.torproject.org/projects/torbrowser/design/#fingerprinting-linkability

HSTS Supercookies: Currently, HSTS state is cleared by New Identity, but we don’t defend against the creation of these cookies between New Identity invocations.

Du kannst auch JonDo neben Tor verwenden. Es spricht nichts dagegen. In meinem Konzept kommt dies allerdings nicht vor.

Moin Moin,

vielen Dank für die schnelle Antwort! Ich war nur kurz am zweifeln, ob etwas dagegen spricht JonDo zu nutzen und ich meine Gewohnheiten ändern sollte ;-)

Ich bin auf http://ip-check.info/?lang=en gestoßen.

Signature und User-Agent leuchten mir nicht ein.

Mit dem vorgeschlagenen User-Agent bin ich doch auffälliger wie mit dem Standard von Firefox den Millionen verwenden?

Für den Referer hab ich Smart-Referer benutzt der allerdings nur funktioniert wenn in den FX Einstellungen Default (Send the referrer header) eingestellt ist.

X-Forward und VIA sind bei mir in pfSense deaktiviert.

Wie ich Authentication, E-Tags und HTTP session umsetzen kann weiß ich noch nicht.

Für Cookies bevorzuge ich „Cookie Whitelist, With Buttons“.

Alles in der whitelist steht auf „allow for session“.

Das schöne ist das man kurzzeitig alle Cookies erlauben kann und sobald man wieder auf C klickt werden diese gelöscht.

Hi Mike,

Mit Tor würde ich nur im DarkNet surfen da du dann end to end verschlüsselt bist und keine probleme mit den exit Nodes hast also gehst du dann durch drei server in verschiedenen Länder und noch dazu durch drei Tor Relais und dann erst auf die seite.

Oben sagtest du man sollte sich nicht in online Diensten anmelden und hast FB erwähnt…

Wenn man aber die onion adresse von FB benutzt (https://www.facebookcorewwwi.onion) dann braucht mann doch keine angst zu haben da du von den exit node schnüffler geschüzt bist?!

Ich muss es scheinbar (oft) wiederholen: Wir führen eine Trennung zwischen Surfen im Netz und Einloggen in Accounts. Hierfür nutzen wir im Prinzip drei Browser:

1. Tor zum Surfen

2. JonDoFox für die Accounts / Online Dienste

3. Browser eurer Wahl als Backup

Das Konzept ist ausführlicher in Teil 2 erklärt: https://www.kuketz-blog.de/das-3-browser-konzept-not-my-data-teil2/

Das mit Facebook war lediglich ein Beispiel für einen Online-Account.

Das DarkNet und die Facebook Tor-Adresse lasse ich mal unkommentiert. Das kann jeder halten wie er möchte. Von Facebook selbst halte ich nichts, aber das sollte mittlerweile bekannt sein. ;)

Hallo Mike!

Erstmal danke für den Artikel!

Wie ist deine Meinung bezüglich RC4 Cyper im Browser Bundle?

Aus Security/Privacy Gründen deaktivieren oder zum „Verschwinden in der Masse“ aktiviert lassen?

MfG Daniel

Lass es auf Default.

Hallo Mike,

bin auf Deinen Blog gesetoßen und habe sehr viele wertvolle Informationen erhalten. Vielen Dank dafür!

Was ich mich noch frage:

Kann ich unter Nutzung des 3-Browser-Bundles Lesezeichen / Bookmarks in den jeweiligen Browsern setzen? Oder macht mich das dann auch unique?

Und z.B. hier die Kommentarfunktion nutzen… Mit welchem Browser sollte ich das tun? Dann mit dem JonDoFox-Profil, weil ich ja Name und Email eingeben muss?

Es grüßt Lisa

Moin Lisa,

eure lokalen Bookmarks können im Normalfall nicht als Tracking-Merkmal dienen. Dies setzt allerdings von eurer Seite voraus:

– Ihr installiert keine Dritt-Plugins, die das möglicherweise könnten.

– Ihr nutzt keine Lesezeichen Synchronisierungsdienste.

– Ihr haltet das Tor-Browser-Bundle stets aktuell. Denn durch irgendwelche Bugs oder Sicherheitslücken wäre auch dieses Szenario denkbar.

– Ihr importiert keine Bookmarks aus eurem Standard-Browser, denn diese enthalten oftmals personalisierte / eingebette Informationen, die als Identifizierungsmerkmal dienen könnten.

Bei einem unveränderten Tor-Browser-Bundle spricht also im Grunde nichts gegen das Anlegen von Lesezeichen, sofern keine zusätzlichen Informationen mit dem Link verknüpft sind. Allerdings bleibt auch hier immer ein Restrisiko.

Gilt das auch für Orfox?

Vielen Dank für die tollen Informationen und Anleitungen.

Ich frage mich nun aber, ob man diese Anonymität auch beim mobilen Surfen erreichen kann. Ist sicher ein ganz anderes (und umfangreicheres) Thema aber viele surfen mittlerweile hauptsächlich mit Android oder iOS basierten Geräten.

Wirst du auch darauf in der Serie eingehen oder hast du einen passenden Link parat?

Das funktioniert derzeit nicht. Es exisitert zwar Tor für bspw. Android (https://www.torproject.org/docs/android.html.en), allerdings kein passender Browser. Orweb (https://guardianproject.info/apps/orweb/) reicht für diesen Zweck nicht aus. Und auch eine selbstgebastelte Lösung mit Firefox und Plugins kann das Tracking zwar zu einem Großteil verhindern, allerdings verschwimmen wir damit »nicht in der Masse«, wie es mit dem Tor-Browser Bundle möglich ist.

Was hat es eigentlich mit diesem Artikel auf sich? =D

Hört dich schon kurios an^^.

https://www.n-tv.de/politik/USA-unterstuetzen-Tor-Projekt-NSA-hackt-es-article13338866.html

Die Welt ist voller Paradoxien. Es gibt auch Leute denen Datenschutz wichtig ist und dennoch einen Facebook Account haben. ;)

@ Mike

Da hast du wohl recht. Da kenn ich auch genug von ;-).

Meine Freunde haben mich deswegen immer ausgelacht. Jetzt haben die sich plötzlich bei Facebook abgemeldet^^, weil Sie das angeblich ja eh nicht (nicht mehr) nutzen ;-)…

Ich war auch nie bei FB, weil ich das generell immer dämlich finde bzw fand.

Die Gründe kann man sich ja denken. Reallife ist wichtiger da kann ich mich auch mit Freunden unterhalten und Zeigen wo ich im Urlaub war etc….. ;-).

@woodchuck

Okay. Hat das Internet nicht generell Militärische Wurzeln?

Das ist logisch der Code ist ja auch von Menschenhand geschriebne wurden, die können sich immer irren. Aber mehrere verscheidene Leute diesen testen und Fehler beheben ist das schon sicherer, ich weiss ja nicht wie das dirt vonstatten geht..?^^

Wir denken „den Staat“ immer als ein geschlossenes, homogenes Gebilde – was er nicht ist. Das Tor-Projekt ist durch die Initiative des U.S. Naval Service ins Leben gerufen worden, hat also militärische Wurzeln, und wird bis heute zu einem (zu) großen Teil staatlich finanziert. In Deutschland ist Gpg4win, eine quellofene Verschlüsselungs-Suite für Windows, vom Bundeswirtschaftsministerium finanziert worden – also vom selben Staat, der auf der anderen Seite die Massenüberwachung massiv ausbaut.

Was wichtig ist: Beide Projekte sind trotz solcher Finanzierungen vertrauenswürdig (wenn auch nicht fehlerfrei, das gibt es bei ein paar hunderttausend Zeilen Code nun mal nicht). Trotzdem wäre es sehr wünschenswert, dass sich die „Netzgemeinde“ durch Spenden verstärkt hinter Tor oder GnuPG stellt. Denn wenn z.B. bei Tor der Staat mal ruckartig seine Geldmittel streicht, sieht es sonst düster aus.

Hallo Mike,

du schreibst, dass man in NoScript Webseiten nicht permanent whitelisten sollte, da die persönliche Whitelist mich wiederum identifizieren kann. Leider kommt heute fast keine Webseite mehr ohne Scripte aus, sodass ich auf jeder Webseite mindestens ein Script freigeben muss. Wenn ich das nun jedesmal tun müsste, weil ich Scripte immer nur temporär freigebe, würde mich das doch ziemlich nerven.

Würdest du empfehlen, dann doch lieber alle Scripte permanent zu erlauben, bevor man eine individuelle Whitelist anlegt?

Nein, ich würde weiterhin das temporäre Vorgehen empfehlen. ;)

Hi Mike,

erstmal toller Beitrag.

Ich würde gerne wissen, ob mit einem gesetzten X-Forward-For, also durch modifikation des Headers irgendwie auf meine tatsächliche IP zurückgeschlossen werden kann. Ob da halt was mitgeschickt wird. Oder kann ich es problemlos machen?

Der umstand, dass ich damit von der breiten Masse verschieden bin ist mir Bewust!

Warum willst du das X-Forward-For unbedingt in einer von dir angepassten Form mitschicken?

Toller Artikel! Vielen Dank dafür!

Interessant übrigens, daß anscheinend die Mehrheit der Tor-Browser-Nutzer offenbar Java ausschalten!

amiunique.org meldet mir ohne Java 541 gleiche Browser, mit Java nur 66!

Habe inzwischen Browserbundel und JondoFox-Profil frisch neu installiert.

Hallo habe durch zufall gereade diesen interessanten Artikel gefunden:

[Anonymes Surfen versuchen Staatsspione durch einen Abgleich von „Fingerabdrücken“ besuchter Webseiten zu konterkarieren. Forscher in den Niederlanden haben sich Gedanken zur Gegenwehr gemacht.]

https://www.heise.de/security/meldung/Leicht-gepolstert-Massnahmen-gegen-Website-Fingerprinting-Angriffe-auf-Tor-3043435.html

Woher wissen sie, dass die Anzahl der Nutzer, die JavaScript standardmäßig deaktivieren, groß genugt ist, um nicht aus der Masse hervorzustehen?

Ist es möglich, im Tor-Browser Cookies zu verwalten (hinzufügen, löschen, modifizieren), oder wird das durch irgendeinen Sicherheitsmechanismus verhindert? Außer über Javascript bekomme ich überhaupt keine Cookies zu Gesicht (wenn ich in den Optionen unter Cookies nachschaue steht da ich hätte keine, selbst wenn ich gerade wo eingeloggt bin und mir über Document.cookie durchaus welche angezeigt werden).

Ne die Cookies lassen sich nicht verwalten.

Hallo,

ich befasse mich erst seit kurzem damit wie man beim Surfen möglichst wenig Daten von sich preis gibt und weiss auch gar nicht wo ich damit anfangen soll, aber Ihre Seite ist sehr motivierend. Ich wollte mir den Tor Browser zulegen. Auf meinem Smartphone habe ich schon Orfox installiert. Als Suchmaschine war wohl google eingestellt. Ich habe nun zu duckduckgo gewechselt. Würde aber gerne startpage einrichten. Mann soll ja aber so wenig wie möglich an der Konfiguration ändern. Ist es jetzt ein Problem noch startpage einzurichten oder eher nicht? Bei duckduckgo kann ich mit den Suchergebnissen nichts anfangen und jedes Mal wenn ich über die Adresszeile suchen will geht zwar die duckduckgo Seite auf aber ohne Ergebnisse. Dann muss ich nochmal auf suchen klicken woraufhin die Meldung kommt, dass JavaScript deaktiviert ist und ich auf den Link klicken soll für die Seite ohne Java Script. Finde ich doch sehr umständlich.

Die Suchmaschine lässt sich problemlos wechseln.

Soviel ich weiß muss man dafür das Startpage ADDON installierten. Durch die Installation von Addons auf Tor/Orfox unterscheidet man sich leider von der Masse.

Das ist nicht korrekt. Für die Nutzung von Startpage ist in Orfox keine Addon-Installation notwendig. Wenn man Startpage aufruft und lange mit dem Finger auf die Suchmaske drückt, kann die Suchmaschine ganz einfach hinzugefügt werden.

Vielleicht sollte es mal explizit schreiben, nachdem es immer noch Unklarheiten gibt:

JonDoFox sollte man immer da verwenden, wo man sich mit seinen realen Daten (Name, Adresse, Telefon etc.) registriert hat.

Bei Accounts, Onlinediensten, wo man bei Registrierung restlos falsche Angaben machen möchte, gemacht hat, sollte man Thor verwenden.

Noch ein Hinweis: Den nordische Donnergott »Thor« bitte nicht zu verwechseln mit dem Anonymisierungstool »Tor«. ;-)

Es ist wichtig, dass Onlinedienste, bei der man falsche persöhnliche Daten zur Registrierung angibt, über Tor aufrufbar sind. Bei vielen Websites ist es nicht möglich.

Mag sein – aber es gibt immer Alternativen.

Es stimmt auch so. Siehe CloudFlare.

Alternativen gibt es immer. Das ist klar. Die Frage ist, ob diese gleichwertig sind.

Hi!

Danke für den tollen Blog. Ist schon seit längerem eine meiner ersten Anlaufstellen für Privacy-Angelegenheiten! Weiter so. :)

Hätte da noch ein paar Fragen bzgl. Surfverhalten bzw. Einstellungen unter Tor:

1) Ich bin derzeit mit der Vorgehensweise am testen, dass ich für verschiedene Themen verscheidene Sicherheitslevels im Torbrowser einstelle. Und zwar für Mainstream-Medien (Google-News + Links) oberes Mittel und auf Youtube oberes Mittel + das entsprechende Videoscript freigeben. Bei heikleren Themen (intime und private Fragen, aber auch Datenschutzthemen wie hier) benutze ich Level „hoch“. Im Deep-Web sowieso. Dazwischen immer „neue Identiät“ wählen. Ist das so vertretbar?

2) Bei der Einstellung „oberes Mittel“ ist doch JS nur auf https-Seiten freigegeben oder? Nun frage ich mich, wo da der „Deal“ ist, also zwischen https und JS? Eine https-Seite kann doch trotzdem die durch JS auslesbaren Werte auslesen. Besonders die Fonts bereiten mir da Sorgen.

3) Auf der Seite von Jondo las ich, dass man im TB immer nur in einem Tab surfen soll. Ist das in dieser Radikalität wirklich notwendig, zumal jeder neuer Tab (oder sogar jede neue Domain?) über einen neuen Kanal angesteuert wird.

4) Habe ich es richtig verstanden, dass ich Suchmaschinen (z.B. über mycroftproject.com) installieren und Lesezeichen setzen kann, ohne zu deanonymisieren?

Vielleicht fällt mir später noch mehr ein.

Guten Tag Arno Nühm,

1) Ja, aber es ist trotzdem empfehlenswert den Sicherheitslevel so häufig wie möglich auf hoch zu stellen. Besonders bei Google sollte man vorsichtig sein. Wenn sie die Leiste zu weit nach unten setzt, kann Google sie ,,identifizieren“. Viele Unternehmen benutzen sehr ,,hinterlistige“ Trackingmethoden.

2), 4) Dazu weißt ich nicht viel.

3) Seltsam. In einem Heise-Artikel wurde das Gegenteil behauptet. Das benutzen vieler Tabs sei angeblich sicherer.

Hi!

Viele Trackingmethoden sind mir ja bereits bekannt. Was wäre das denn bei Google-News konkret? Klar bei jedem Klick auf einen Eintrag wird man auf eine andere Google-Seite redirected, die einen trackt. Dann gibt es noch Cookies (+DOM) auf der Seite. Vielleicht gibt es auch noch anderes. Doch _wer_ wird denn getrackt? Ein x-beliebiger Tor-User.

Tor dient ja gerade dazu auch Anbietern wie google eine andere Identität vorzugaukeln. Wenn ich jetzt mal ipcheck als Ausgangspunkt nehme, ist selbst bei niedrigstem Level (welches ich nie benutze) im TB „nur“ tabname rot gekennzeichnet. Der Tabname wird allerdings (wie alle anderen Trackingmerkmale auch) bei jeder neuen Identität neu definiert.

Tor lässt ja beispielsweise auch Werbung zu, die trackt. Das ist aber egal, da sozusagen ein „Fake-User“ (holprige Formulierung!) ;) getrackt wird. Soll heißen: Viele Trackingmethoden sind bei Tornutzung imho nicht so schlimm, da nie die wahre Identität getrackt wird.

Ansonsten fielen mir nur noch Canvas-Elemente ein, die meine Hardware halt immer wieder erkennt. Konnte ich bei Google (bis auf Youtube) bis jetzt noch nicht feststellen.

Tor empfiehlt ja zum Teil sogar selbst alles auf niedrig zu stellen, da man dann eben besser in der Masse untertaucht. Also wird das für Anonymität wohl im Wesentlichen reichen.

Ich will hier einen hohen Sicherheitslevel (nutze ich ja vorzugsweise selbst) oder gar das 3-Browser-System in Frage stellen.

Mich interessiert eher im Allgemeinen, wie flexibel ich mit den Sicherheitsstufen (oberes Mittel und hoch) hantieren kann und wollte dazu aufzeigen, dass in den meisten fällen wohl selbst die niedrigste Stufe reicht. Und wenn die reicht, sollte oberes Mittel doch erst recht ok sein.

Für mich bedeutet JS im TB vor allem Security. Und ich glaube irgendwie nicht, dass man bei Aktivierung von JS zu viel Privacy aufgibt.

Lasse mich auch gerne eines besseren belehren und bereit dazu zu lernen! :)

Es ist leider mittlerweise möglich die wahre IP-Adresse von TOR-NUTZER zu ermitteln (vorausgesetzt man setzt das Sicherheitsniveau auf gering bzw. man erlaubt zu viel JavaScript UND macht Dinge, von den Herr Kuketz abrät). JavaScript sollte man NIEMALS permanent aktivieren, sondern höchstens temporär. Schauen sie außerdem bei amiunique und panopticlick nach, denn nach deren Ergebnissen setzen sehr viele Tor-Nutzer auf die höchste Sicherheitsstufe.

Das extreme Szenario, was Sie beschreiben, hatte ich auch gar nicht vor.

Es ging mir nicht um Sicherheitslevel „gering“, ständig JS zu erlauben und schon gar nicht darum, Dinge zu tun, von denen Herr Kuketz abrät. Das haben Sie alles hineininterpretiert.

Oberes Mittel hatte ich als Minimum definiert. JS bleibt dann auf allen Nicht-Https-Seiten blockiert.

Hauptsächlich ging es mir um die Seite Google-News (Https => JS erlaubt) und die Links zu den „Zeitungen“ (fast immer Nicht-Https => JS blockiert).

In so gut wie allen anderen Szenarien ist mein Sicherheitslevel ja auf „hoch“. Außerdem würde ich dann nach der Google-News-Session immer eine neue Identiät wählen.

Und, was sich von selbst versteht, alles ohne Logins! ;)

Ich gebe ja zu, dass das ein sehr spezielles Szenario ist und man sich vielleicht nicht in Detailprobleme anderer hineindenken möchte. Habe in meinem ersten Posting vielleicht auch nicht alle Details erörtert.

Mich würde dennoch interessieren, wie vertretbar meine Vorgehensweise ist, wenn möglich mit technischen Details (welche Trackingmethode führt zu was etc.).

Hi!

Hab gerade nochmal getestet.

Beim Ip-Check und bei Panopticlick sorgt hohes Level + temp. alle Beschr. aufheben für bessere Werte als oberes Mittel ohne ebendies.

Der letzte Kommentar ist btw. von mir, hab nur meinen Nick vergessen einzutragen. ;)

Trotzdem frage ich mich warum die Anzahl der Nutzer mit dem selben Fingerprint durch das höher eingestellte Sicherheitsniveau ansteigt, obwohl man dadurch von der Masse unterscheidet. Das ist ein klarer Widerspruch.

Falls jemand eine logische Erklärung mit Belegen hat, bin ich ganz Ohr.

War die Frage auf mein Posting bezogen oder allgemein gemeint?

Ehrlich gesagt verstehe ich das auch noch nicht so ganz. Meine Beiträge waren auch eher fragend gemein bzw. sind durch eigenes Nachdenken entstanden, wobei natürlich immer Fehler auftreten können. ;)

Einzige Erklärung, die mir jetzt einfällt: Beim höheren Sicherheitslevel (vor allem durch den Wegfall von Javascript) sind weniger Werte vom Browser auslesbar.

Hmmm, andererseits registriert eine Website ja auch, welche Werte eben nicht auslesbar sind, was die Anonymität wieder eher verschlechtern würde.

Vielleicht ist es ja doch so, dass die meisten Toruser sicherheitsbewusster sind als angenommen und das Level dann doch auf hoch stellen.

Hätte da auch gerne eine fundierte Erklärung.

,,…Vielleicht ist es ja doch so, dass die meisten Toruser sicherheitsbewusster sind als angenommen und das Level dann doch auf hoch stellen…“

Vielleicht werden die Seiten: Panopticlick, amiunique, usw besonders häufig von sicherheitsbewussten Tor-Nutzer aufgerufen. ?

Leider habe ich auch zu dieser möglichen Erklärung keine Belege.

Was hält ihr von den sogenannten Hardened Tor Browser?

Die letzte Version verursacht eine hohe RAM-Auslastung auf einem Debian Jessie System. Direkt nach dem Start werden 700 MB reserviert. Nachdem 2-3 Tabs offen sind, steigt der RAM-Bedarf auf über 2-3 GB an. Derzeit für mich so nicht verwendbar.

Es wurde herausgefunden, dass das Mausrad als Fingerprint-Merkmal genutzt werden kann.

https://www.golem.de/news/security-tor-nutzer-ueber-mausrad-identifizieren-1603-119675.html

Kann die Anonymität durch die Verwendung des Tor-Browsers untergraben werden, wenn man den Tor-Browser auf Windows oder Mac OS installiert und nutzt?

Hallo Mike und Danke für den interessanten Artikel.

Ich hätte da noch eine Frage:

Kann man den Browserfenster verschieben ohne, dass dies als Trackingmerkmal missbraucht werden kann? Natürlich bleibt die Fenstergröße unverändert.

Sollte kein Problem sein. Die Fenstergröße veränderst du ja nicht.

Vielen Dank für deine Antwort Mike.

Ich dachte, dass ich den Browser wegen dieser kleine Veränderung neu installieren muss.?

Weißt einer von euch, wie man ein RESET beim Tor-Browser durchführt ohne es neu zu installieren?

Ich habe blöderweiser an den Einstellungen herumgeschraubt.

Dann installiere den Browser besser neu. Das ist doch fix gemacht, anstatt jetzt nach irgendwelchen Reset-Möglichkeiten zu suchen.

Hallo, ich habe eine Frage: Ich nutze Tor auch öfter unter Windows 7 und mir sind paar seltsame Dinge aufgefallen:

1. Wenn man das Bundle das erste Mal installiert und startet, dann ist die Dategröße ca. 142 MB und es sind ca. 700 Dateien. Nutze ich es paar Mal, dann ist es so, dass es irgendwann sehr lange braucht, um sich mit dem Netzwerk zu verbinden. Prüfe ich dann die Dategröße des Tor-Ordners, dann ist sie auf ca. 1000 Dateien angewachsen. wie kann das sein? Es liegt nahe, dass doch da was nicht stimmt.

2. Es heisst, dass die drei Knoten öfter wechseln. Also sagen wir mal, von Island-Deutschland-Frankreich auf Schweden-UK-Russland.

Das ist aber nicht immer so. Ich habe es erlebt, dass das immer gleich bleibt, dann wieder ständig wechselt, auch wenn man neue Seiten innerhalb eines Fensters aufruft.

Wie muss es nun sein und wie kann man sicher sein, dass da nicht irgendein Angriff stattfindet?

danke für kompetente Infos:)

1. Das ist okay. Es werden Config-Files, temporäre Files etc. angelegt.

2. Es spielt keine Rolle, ob man eine neue Webseite aufruft: Wenn ich mich nicht irre wechselt Tor alle 15 Minuten das Routing und damit die 3-Tor-Knoten.

Der Routing-Wechsel lässt sich mit einem Klick auf »Neue Identität« auch manuell anstoßen.