1. Safewashing

Durch Greenwashing entsteht beim Konsument der Eindruck, dass ein Unternehmen seine Produkte auf Basis umweltfreundlicher und ethisch korrekter Standards herstellt. Dieser Marketing-Trick soll einem Produkt oder dem ganzen Unternehmen ein »grünes Image« verleihen, ohne ausreichend Maßnahmen ergriffen zu haben, Natur und Umwelt tatsächlich zu schützen.

Nach bekanntwerden der geheimen NSA-Dokumente durch Edward Snowden betreiben Unternehmen neben Greenwashing nun eine neue Form von PR-Maßnahme: Das »Safewashing«. Durch cleveres Marketing wird Sicherheit und Datenschutz in der Informationstechnik suggeriert, ohne dies auch wirklich gewährleisten zu können. Unternehmen werben mit neuen Produkten oder zusätzlichen Maßnahmen, welche die Daten der Kunden vor unbekannten, nicht berechtigen Zugriffen schützen soll.

Die als bahnbrechende Errungenschaft der Technik angekündigten Produkte entpuppen sich bei näherer Betrachtung als reine Augenwischerei. Was ist dran an »E-Mail Made in Germany«, dem neuen Messenger whistle.im oder Googles neuer Cloud-Verschlüsselung?

2. Gespielter Aktionismus

Während die Bundesregierung die NSA-Affäre offiziell für beendet erklärt und Schweigen der Aufklärung vorzieht, reagieren Unternehmen mit einer Art gespielter Aktionismus. Großmundig werden neue Produkte angekündigt, die das Vertrauen in Dienste und Unternehmen wiederherstellen sollen. Dabei wird die Unwissenheit der Anwender schamlos ausgenutzt, denn nicht jeder kann beurteilen, dass mit den PR-Maßnahmen lediglich Safewashing betrieben wird. Unternehmen rücken sich damit ins rechte Licht und täuschen erhöhte Sicherheit gegen den Zugriff auf private Kommunikationsdaten vor. Gekonnt wird mit der Verunsicherung der Verbraucher gespielt.

3. E-Mail Made in Germany

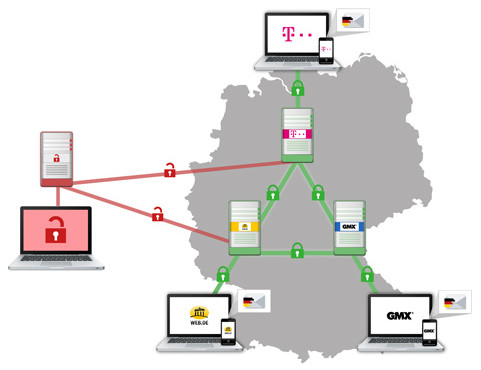

Unter dem Namen E-Mail made in Germany starten die Deutsche Telekom, WEB.DE und GMX eine Initiative für den sicheren E-Mail Austausch. In einer Pressemitteilung wird das Vorhaben in folgenden drei Punkten zusammengefasst:

- Automatische Verschlüsselung von Daten auf allen Übertragungswegen

- Sichere Speicherung am Datenstandort Deutschland

- Kennzeichnung sicherer Mail-Adressen

Auf den ersten Blick scheint der »neue Sicherheitsstandard« tatsächlich für mehr Schutz zu sorgen – bei genauerer Betrachtung wird damit allerdings nur eines erreicht: Gefühlte Sicherheit.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

3.1 Verschlüsselung auf den Übertragungswegen

»Verschlüsselung hilft gegen die NSA« – Aussagen wie diese haben sich fest im Bewusstsein der Anwender verankert. Kaum verwunderlich also, dass Unternehmen ihre Produkte vermehrt mit dem Schlagwort »Verschlüsselung« bewerben. In Relation zu den aktuellen Geschehnissen entsteht daraus schnell eine PR wirksame Inszenierung.

E-Mail Made in Germany wirbt also -wie sollte es anders sein- mit der Verschlüsselung zwischen Endgerät (PC, Smartphone oder Tablet) und dem E-Mail-Server, um das Mitlesen des E-Mail-Verkehrs zu verhindern. Das ist allerdings nicht neu, sondern bei seriösen Anbietern schon seit Jahren gängige Praxis. Neu hingegen ist die Verwendung der SSL-Verschlüsselung zwischen den Mail-Servern von @t-online.de, @gmx.de und @web.de untereinander. Bis zur geplanten, flächendeckenden Umstellung Anfang 2014 werden E-Mails allerdings weiterhin für jeden lesbar als Postkarte zwischen den Anbietern ausgetauscht – der Anwender kann das nicht beeinflussen.

Hier wird schlicht und ergreifend versucht, eine seit über 10 Jahren verfügbare Technik (RFC 3207) werbewirksam zu vermarkten. Das ist unehrlich, das ist lächerlich, das ist Safewashing!

3.2 Keine Problemlösung

So schön sich das neue Merkmal »Automatische Verschlüsselung von Daten auf allen Übertragungswegen« auch lesen mag, in der Praxis bleiben etliche Probleme davon unberührt. Eine Verschlüsselung des kompletten Transportweges schützt nämlich keinesfalls vor dem unberechtigten Zugriff auf die E-Mails der Anwender. Im Detail bleiben folgende Nachteile bestehen:

- Der E-Mail-Versand zu den nicht in der Initiative verbundenen Providern erfolgt weiterhin unverschlüsselt. Ist der Empfänger einer E-Mail also bei Yahoo, Google oder einem anderen Anbieter, bleibt weiterhin unklar, ob die E-Mail auch dorthin über eine SSL-geschützte Verbindung übertragen wird.

- Der Versand der Metadaten (Wer, wann mit wem kommuniziert) bleibt weiterhin unverschlüsselt. Gerade diese Daten sind für Überwacher von ähnlichem Interesse, wie der eigentliche Inhalt der E-Mails.

- Weder werden Inhalte von E-Mails verschlüsselt, noch findet eine verschlüsselte Speicherung der E-Mails beim Anbieter statt. Damit sind Staat, Geheimdienst oder kriminelle Eindringlinge weiterhin in der Lage, E-Mails einzusehen.

E-Mail made in Germany ist nicht mehr, als eine prima inszenierte PR-Maßnahme, die sogar aus den Reihen der Politik Zuspruch findet. Bundesinnenminister Hans-Peter Friedrich (CSU) begrüßt die Initiative mit den Worten: »Mit dieser Verschlüsselung werden die Zugriffsmöglichkeiten Unberechtigter weiter erschwert«. Da stellt sich unweigerlich die Frage, wer aus Herrn Friedrichs Sicht die »Unberechtigten« darstellen.

Eine SSL-Verschlüsselung des Transportweges ist also nicht neu und dazu eine unzureichende Maßnahme gegen den Zugriff von »Unberechtigten«. Im System der Anbieter wird vermutlich weiterhin eine Abhörschnittstelle erhalten bleiben, die staatlichen Einrichtungen den Zugriff auf die Inhaltsdaten ermöglicht. Nur eine Ende-zu-Ende-Verschlüsselung, wie im Artikel Verschlüsselte E-Mails mit GnuPG als Supergrundrecht dargestellt, kann davor wirklich schützen.

Durch die geschickte Aneinanderreihung von Schlagwörtern wie »Verschlüsselung«, »Datenstandort Deutschland« oder »Kennzeichnung sicherer Mail-Adressen« erreicht die Initiative E-Mail made in Germany damit den Status Safewashing!

4. whistle.im

Während WhatsApp weiterhin mit Sicherheitslücken zu kämpfen hat, erfreuen sich vor allem Messenger, die für mehr Sicherheit werben, über zunehmende Beliebtheit. Dazu zählt beispielsweise der sich aktuell in der Entwicklung befindliche Messenger whistle.im und das seit geraumer Zeit erhältliche Threema. Beide Apps sind für die weit verbreiteten Android und iOS Smartphone Systeme verfügbar und werben mit einer Ende-zu-Ende-Verschlüsselung. Damit werden Daten beim Sender verschlüsselt und erst wieder beim Empfänger entschlüsselt – korrekt implementiert garantiert das Verfahren eine hohe Sicherheit.

4.1 Grobe Schwachstellen

»Secure instant messaging made in Germany« – eine werbewirksame PR-Aussage, die nexus vom Chaos Computer Club in einem Artikel whistle.im: FaaS – Fuckup as a Service widerlegt. Er beschreibt dort treffend die Schwachpunkte in der aktuell verfügbaren Version von whistle.im. Im Folgenden sind die gravierendsten Schwachstellen zusammengefasst:

- Neben dem öffentlichen Schlüssel, speichert der Anbieter selbst den privaten Schlüssel eines Benutzers. Damit ist es möglich, jegliche Kommunikation zu entschlüsseln – vorausgesetzt das Passwort des privaten Schlüssels kann geknackt werden. Das hebelt den Sinn von asymmetrischen Verschlüsselungsverfahren vollständig aus, da der private Schlüssel generell nicht aus der Hand gegeben wird.

- Der Verbindungsaufbau zum whistle.im Server erfolgt über das HTTPS-Protokoll, also über eine SSL-verschlüsselte Kommunikation. Allerdings wird das SSL-Zertifikat nicht wie sonst üblich auf seine Gültigkeit geprüft. Jedes beliebige, selbst signierte Zertifikat wird akzeptiert. Folglich ist whistle.im anfällig für Man-in-the-middle-Angriffe, welches das Mitlesen bzw. Manipulieren der Kommunikation erlaubt.

- whistle.im bzw. das kryptographische Verfahren wird als OpenSource Lösung beworben. Die App selbst ist proprietäre Software, die keinen Einblick in die Funktionsweise erlaubt.

Letztendlich steht whistle.im WhatsApp bezüglich Sicherheitsmängeln in nichts nach. Es bleibt zu hoffen, dass die Entwickler die genannten Schwachstellen ausbessern und die Kritik beherzigen. Bezüglich der Werbeaussagen ist auch whistle.im ein Kandidat für Safewashing.

Threema verspricht ebenfalls eine Ende-zu-Ende-Verschlüsselung. Laut den Aussagen des Anbieters auf der FAQ-Seite verlässt der private Schlüssel das Gerät nicht – was gegenüber whistle.im einen Vorteil darstellt. Allerdings ist der Beweis noch zu erbringen, ob sich Threema daran auch hält oder durch anderen Schwachstellen auffällt.

5. Google Cloud-Verschlüsselung

In einem Blog Beitrag gab Google am 15. August 2013 bekannt, dass ab sofort eine automatische serverseitige Verschlüsselung auf den Cloud-Servern eingesetzt wird. Alle gespeicherten Daten werden demnach mit einem AES-128 Bit Schlüssel verschlüsselt. Außer AES-128 fehlen jedoch jegliche Informationen zu den verwendeten Primitiven des kryptographischen Verfahrens – welche Hashfunktion wird beispielsweise eingesetzt?

Googles Ankündigung ist als reine PR-Maßnahme zu werten, um den drohenden Benutzerschwund nach den Snowden-Enthüllungen zu begrenzen. Denn die Schlüsselverwaltung liegt weiterhin beim Anbieter. Damit ist der Schlüssel, mit dem die Daten verschlüsselt werden, nicht im exklusiven Zugriff des Anwenders, sondern bei Google. Trotz der Versprechen der strikten Kontrollen und Überwachung des Zugangs zu den Schlüsseln, verliert die Maßnahme jegliche Glaubwürdigkeit. Noch am 08.06.2013 hat Larry Page folgendes Statement veröffentlicht:

First, we have not joined any program that would give the U.S. government—or any other government—direct access to our servers. Indeed, the U.S. government does not have direct access or a “back door” to the information stored in our data centers. We had not heard of a program called PRISM until yesterday.

Bezogen auf die Aussage werden die Schlüssel ohne Zweifel strikt überwacht und Kontrollmechanismen unterworfen – schließlich soll neben dem Anwender, lediglich der Geheimdienst einen exklusiven Zugriff auf die gespeicherten Daten erhalten. Eine serverseitige Cloud-Daten Verschlüsselung, deren Schlüsselverwaltung durch den Anbieter erfolgt, kann lediglich als Safewashing bezeichnet werden.

6. Fazit

Safewashing ist das neue Greenwashing! Im Fokus steht nun nicht die Erhaltung und Schutz von Umwelt und Natur, sondern die Sicherheit und Datenschutz von Informationen im Internet. Wie auch bei Greenwashing wird durch cleveres Marketing erreicht, dass ein Großteil der Anwender den Versprechungen von Unternehmen glauben schenkt, ohne sich ernsthaft mit den Hintergründen zu beschäftigen.

Ein paar Einstellungen am Server genügen heutzutage, um den E-Mail-Service unter dem Label »E-Mail made in Germany« zu vermarkten. Gezielt wird dem Anwender eine Sicherheit suggeriert, die keines der Unternehmen in der Praxis garantieren kann. Den Maßnahmen kann allerhöchstens ein geringer Mehrwert attestiert werden, vor unberechtigten Datenzugriff schützen sie nicht.

Während die Politik sich weiterhin in Schweigen hüllt, glänzen Unternehmen durch gespielten Aktionismus, um das zerstörte Vertrauen zu den Anwendern wiederherzustellen. Das Vorhaben wird mit solchen Diensten und Produkten allerdings kaum gelingen, sondern dient einzig und allein dem Safewashing der Unternehmen.

Bildquellen:

Strom: „#53906895“, https://de.fotolia.com/id/53906895

E-Mail made in Germany: https://www.e-mail-made-in-germany.de/Verschluesselung.html

whistle.im: –

Google Cloud Storage: https://cloud.google.com/storage/

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

Unterstützen

Unterstützen

Abschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.