1. OpenSource

In zwei Artikeln habe ich den Patch-Vorgang eines Custom-ROMs beschrieben, um PDroid oder PDroid 2.0 zu installieren. Ausgangspunkt dessen war meine fünfteilige Artikelserie zu ‘Datenschutz für Android‘. Viele Apps genehmigen sich bei der Installation Berechtigungen, die sie im Normalfall eigentlich gar nicht benötigen. Im Anschluss wird der Nutzer dann kräftig ausspioniert. Mit PDroid bzw. PDroid 2.0 ist man in der Lage dies zu unterbinden, um selbst über die Berechtigungen der Apps zu verfügen.

Update

10.02.2014: Der Entwickler von OpenPDroid gibt in einer Stellungnahme bekannt, dass er das Projekt nicht weiter supporten wird.Update

01.08.2013: Mittlerweile ist eine Alternative zu OpenPDroid verfügbar. XPrivacy muss nicht über den Auto-Patcher ins System integriert werden. Die Installation ist einfacher. Zudem ist XPrivacy in der Lage deutlich mehr sensible Informationen zu blockieren.Warum ist nun mit OpenPDroid eine weitere Alternative zur Rechteverwaltung erschienen? Im Gegensatz zu PDroid und PDroid 2.0 ist OpenPDroid ein OpenSource Projekt – jeder kann sich den Quelltext anschauen und weiter zur Entwicklung beitragen. Gerade die OpenSource Thematik hat in der Vergangenheit oft zu Diskussionen geführt, ob ein solch wichtiges Tool zur Rechteverwaltung nicht zwingend auf einem offenen Quellcode basieren sollte.

Im Artikel möchte ich kurz auf die Unterschiede von OpenPDroid gegenüber seinen Vorgängern eingehen, wieder einmal den Patch-Vorgang beschreiben und einen Blick auf den PDroid Manager [nicht mehr verfügbar] werfen.

2. Vorwissen

2.1 Warum überhaupt eine Rechteverwaltung?

Vielen Android Nutzern ist die Tragweite der Berechtigungen von Apps nicht bewusst. Ein Fingertipp vor der Installation und alle geforderten Berechtigungen sind abgenickt. Der sorglose Umgang mit der Installation von beliebigen Apps kann dabei allerdings schnell nach hinten los gehen.

In der Vergangenheit sind zahlreiche Fälle (Selbstbedienungsladen Smartphone,Neue Android-App will mithören) bekannt geworden, bei denen Apps ungefragt auf sensible Informationen zugriffen und diese übermittelten. Android Geräte von sorglosen Nutzern mutieren somit schnell zu Datenschleudern, die es erlauben umfangreiche Datenprofile zu erstellen. Ist das noch im Sinne der Verbraucher? Manch einer argumentiert dann „Wer nichts zu verbergen hat, der hat auch nichts zu befürchten“. Ich muss hoffentlich nicht betonen, dass solche Aussagen völliger Quatsch sind.

Wer sich also vor der Datensammelwut in Eigenregie schützen möchte, der muss sich informieren und sollte Folgendes wissen:

- Apps erst gar nicht installieren, die zu viele Berechtigungen einfordern. Dazu ist es allerdings notwendig zu verstehen, welche Aktion eine App durch den Zugriff auf Berechtigung XY durchführen könnte – das macht es kompliziert und nicht wirklich immer durchschaubar. Deshalb helfen Tools, wie aSpotCat die Berechtigungen von Apps genauer zu analysieren.

- Ein weiteres Tool, um im Berechtigungs-Jungel die Übersicht zu behalten, stellt die App APEFS dar. Damit kann gezielt nach Apps gesucht werden, die auf dubiose Berechtigungen verzichten – und das bereits vor der Installation.

- Dennoch bleiben oft Zweifel, die auch nicht immer ausgeräumt werden können. Viele Entwickler haben die Problematik erkannt und legen daher offen, weshalb ihre App Berechtigung XY benötigt.

- Darüber hinaus verwenden viele Anwender Tools wie AppGuard oder LBE Privacy Guard, um die Berechtigungen von Apps zu kontrollieren. Ich rate von deren Verwendung allerdings ab. Aus meiner Sicht ist für die Rechteverwaltung nur eine der PDroid Varianten wirklich geeignet. Leider ist damit auch der meiste Aufwand verbunden – weshalb viele Nutzer davon Abstand nehmen.

Irgendwie schade – wirklich schützen kann sich demnach nur derjenige, der sich informiert, technisches Verständnis mitbringt und dann noch eine Menge Zeit investiert. Sollte Android nicht selbst eine geeignete Rechteverwaltung mitbringen? Aber wahrscheinlich haben Hersteller gar keine Interesse an der Selbstbestimmung der Anwender…

2.2 Historie

PDroid stellt den Ursprung der Rechteverwaltung für Android Geräte dar. Es ermöglicht durch eine Modifikation des Android Frameworks sensible Nutzerdaten (Telefonnummer, Standort, SMS, [ … ]) vor neugierigen Apps zu schützen. Anfang 2012 stellte svyat die Entwicklung an PDroid ein.

Ende 2012 hat CollegeDev mit der Entwicklung von PDroid 2.0 begonnen. Es wurde komplett neu geschrieben. Aussehen und vor allem Funktionalität sind stark an PDroid angelehnt – das löste zunächst Verwirrung aus. Letztendlich sollte es den Umstieg erleichtern und das „alte PDroid“ Feeling vermitteln.

Anhaltende Diskussionen zur OpenSource Thematik führte schließlich zu einer Entwicklung von OpenPDroid. In seinen Funktionen basiert es auf der Weiterentwicklung von PDroid 2.0 und dem ursprünglichen PDroid.

Eines haben alle drei Projekte gemeinsam: Sie müssen mit einem Patch in euer Android Gerät integriert werden. Dieser Vorgang setzt neben einem gerooteten Gerät, ebenfalls die Verwendung eines Custom ROMs voraus.

Um die Berechtigungen dann auch grafisch verwalten zu können benötigt ihr anschließend eine App, die sich mit PDroid, PDroid 2.0 oder OpenPDroid versteht – sozusagen eine Verwaltungseinheit für euer modifiziertes System. Für OpenPDroid eignet sich hierfür der PDroid Manager.

Wer jetzt komplett den Faden verloren hat der sollte sich vielleicht nochmal die zwei Vorgänger-Artikel durchlesen:

3. Unterschiede OpenPDroid zu PDroid / PDroid 2.0

Die Unterschiede zu PDroid / PDroid 2.0 lassen sich grob in zwei Punkte zusammenfassen:

- Laut einer Aussage der OpenPDroid Entwickler wird eine Umgehung der Berechtigungen verhindert. PDroid und PDroid 2.0 sollen demnach eine Sicherheitslücke aufweisen, die es Apps ermöglichen die Rechteverwaltung gezielt zu umgehen.

- Es ist OpenSource.

4. Voraussetzungen für OpenPDroid

Damit ihr in Zukunft selbst über die Berechtigungen von Apps verfügen könnt sind diese Voraussetzungen in jedem Fall zu erfüllen:

- Root-Zugang bzw. ein gerootetes Android Gerät

- Ein Custom ROM von:

- CyanogenMod (CM7, CM9 oder CM10) Achtung: Manche nightly-builds von CM10 machen Probleme

- AOKP (AOKP, AOKP-JB)

- ParanoidAndroid

- AOSP bzw. ein auf AOSP basiertes ROM

- … weitere ROM’s werden eventuell auch bald unterstützt

- Etwas Geduld und am besten ein Linux / Mac System auf dem ihr dann mit dem Auto-Patcher euer Custom ROM modifiziert. Zur Not könnt ihr auch Windows nutzen, allerdings rate ich davon ab. Der Auto-Patcher funktioniert dort nicht einwandfrei.

- Wichtig: Stock ROM’s werden NICHT unterstützt, außer ihr findet sie im Deodex-Format. Was das ist: Was bedeutet Odex/Deodex?

5. Der Patch-Vorgang

Euer Gerät ist gerootet und ihr nutzt ein Custom-ROM? Dann stehen die Chancen gut, dass ihr nach einem erfolgreichen Patch OpenPDroid nutzen könnt. Zunächst müsst ihr euch den Auto-Patcher besorgen und euer Custom ROM bereit halten. Anschließend führt ihr über die Konsole den Patch-Vorgang durch. Öffnet dazu ein Terminal:

Der Befehlssatz für den Auto-Patcher lautet:

./auto_patcher <ROMNAME>.zip <MODTYPE> <ROMTYPE>

Die <> ersetzt ihr mit den passenden Werten:

- ROMNAME – Name des ROM’s

- MODTYPE – Name des zu patchenden Mods

- ROMTYPE – cm7,cm9,cm10,aokp,aokp-jb,aosp, aosp-jb oder aosp-mod

Hier ein Beispiel:

./auto_patcher aokp_grouper_jb_build-5.zip openpdroid aokp-jb

- ROMNAME – aokp_grouper_jb_build-5.zip

- MODTYPE – openpdroid

- ROMTYPE – aokp-jb

Ich patche hier ein Custom ROM ‘AOKP-JB5′ für das Nexus 7 von grouper (ROMNAME) mit openpdroid (MODTYPE) für ein AOKP Jelly Bean Release (ROMTYPE).

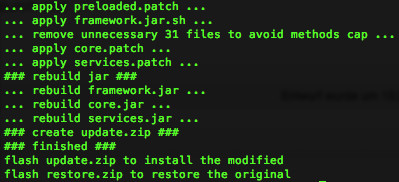

Anschließend wird der Patch Vorgang auf dem Terminal ausgegeben. Sofern das Patchen funktioniert hat erhaltet ihr zwei Zip Dateien. Beide Dateien ‘update***.zip‘ und ‘restore***.zip‘ kopiert ihr auf den internen Speicher (zb. Downloads) eures Android Geräts. Das ‘update.zip’ bewirkt die Veränderung am Custom ROM, während ‘restore.zip’ dies wieder rückgängig macht. Sollte der Patch-Vorgang fehlschlagen solltet ihr nochmal alle Parameter prüfen.

6. Patch einspielen

6.1 ClockWorkMod

Für die weiteren Schritte empfehle ich das ClockWordMod. Wer es noch nicht kennt, der kann sich hier darüber informieren. Dort wird ebenfalls erklärt, wie es installiert wird.

6.2 Backup

Bevor der Patch eingespielt wird solltet ihr ein Backup anfertigen – sicher ist sicher! Dafür hat das ClockWorkMod ein Tool mit dem Namen nandroid integriert. Damit wird ein Image/Abbild eures kompletten Systems erstellt.

Zunächst bootet ihr in den Recovery Modus und führt dann folgende Schritte durch:

- backup and restore

- backup

Nandroid erstellt anschließend ein Backup eures aktuellen Systems. Zur Sicherheit könnt ihr euch das fertige Backup per USB auf den Rechner ziehen.

6.3 OpenPDroid Patch

Danach bootet ihr wieder in den Recovery Modus, um den OpenPDroid Patch einzuspielen. Dort führt ihr dann folgende Schritte durch:

- install zip from sdcard

- choose zip from sdcard

- Download/ (falls ihr die beiden Files dort abgelegt habt)

- update***.zip

- Yes – Install update***.zip

- Neustart

Euer Custom ROM ist nun so modifiziert, dass OpenPDroid als Schnittstelle zwischen Apps und den Berechtigungen fungiert. Damit ihr die Berechtigungen der Apps verwaltet könnt ist der PDroid Manager notwendig – erhältlich im Google PlayStore.

7. PDroid Manager

Wie bereits erwähnt benötigt ihr eine App, um die Berechtigungen grafisch verwalten zu können. Außer für das ursprüngliche PDroid stehen für PDroid 2.0 und OpenPDroid jeweils zwei Frontends bzw. Apps für die Rechteverwaltung zur Verfügung. Hier eine kurze Übersicht:

- PDroid Privacy Protection

- PDroid 2.0 – PDroid 2.0 App oder PDroid Manager

- OpenPDroid – PDroid 2.0 App oder PDroid Manager

Während sich die Apps im Aussehen nur marginal unterscheiden, bietet die PDroid 2.0 App im Moment die meisten Funktionen. Wer darauf verzichten kann, der findet im PDroid Manager eine OpenSource App. Für Screenshots und eine Funktionsbeschreibung zu PDroid Privacy Protection oder PDroid 2.0 App verweise ich gerne wieder auf die Vorgänger-Artikel:

Randbemerkung: Der PDroid Manager befindet sich noch in einem frühen Alpha Stadium. Manche Nutzer berichten von einem langsamen System und Abstürzen. Ich konnte das bisher nicht beobachten.

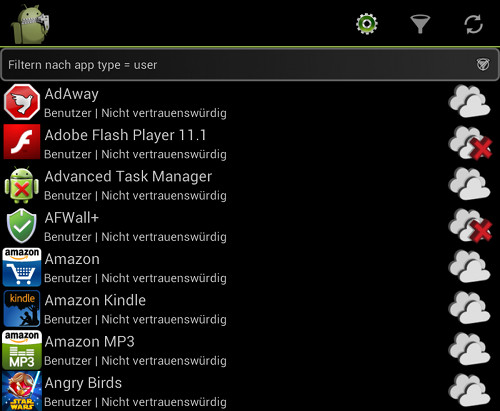

7.1 Start-Screen

Keine Überraschung – das Interface ähnelt der App von PDroid bzw. PDroid 2.0. Alphabetisch sortiert sind die Apps untereinander aufgelistet. Über den Trichter lassen sich zusätzlich System-Apps einblenden. Davon rate ich allerdings ab. Beschränkt euch auf die User-Apps. Profis und Leute mit mehr Erfahrung können sich natürlich auch an System-Apps heranwagen.

7.2 Berechtigungen

Mit einem Fingertipp öffnet sich die Detailansicht. Dort werden alle Berechtigungen aufgelistet, die eine App bei der Installation eingefordert hat. Ihr habt nun folgende Möglichkeiten:

- Grünes Häkchen – Keine Einschränkung, sozusagen Vollzugriff auf die Information

- Fragezeichen – Bei jedem Zugriff auf die Information wird ein Zufallswert generiert und der Anwendung übergeben

- AB – Hier kann der Übergabewert selbst festgelegt werden

- Rotes Warnzeichen – Die App kann kann die Informationen nicht abfragen

Ein Fingertipp auf das i-Symbol neben einer Berechtigung öffnet ein Popup mit zusätzlichen Informationen.

Unterstütze den Blog mit einem Dauerauftrag!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

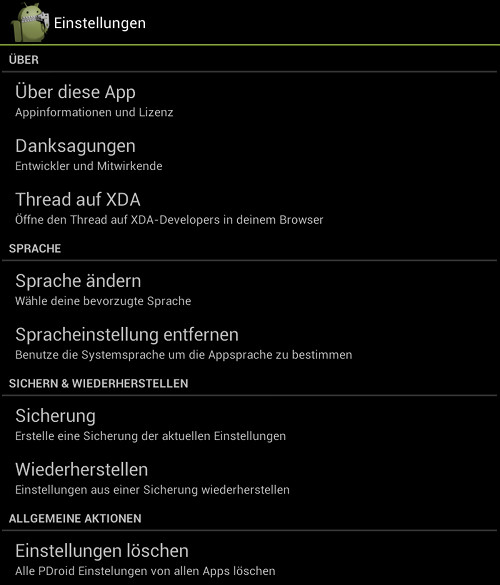

7.3 Einstellungen

Unter den Einstellungen finden sich keine große Überraschung. PDroid Manager bietet eine Funktion zum Sichern und Wiederherstellen der aktuellen Einstellungen.

8. Fazit

Mangelnde Transparenz kann man dem Android Rechtesystem nicht unbedingt vorwerfen. Immerhin werden die einforderten Berechtigungen vor der Installation einer App aufgelistet und in zwei Sätzen erklärt. Installieren oder doch nicht? Diese Entscheidung liegt letztendlich beim Nutzer selbst, sofern er in der Lage ist die möglichen Konsequenzen einer Installation überhaupt zu erfassen. Und hier liegt auch das Problem: Der Nutzer ist meist eben nicht in der Lage dies zu beurteilen und nickt die Installation mit einem kurzen Fingertipp ab. Seine Entscheidung kann er später nur korrigieren, indem er die App von seinem System entfernt.

Mit Tools wie OpenPDroid kann der technisch versierte Anwender in die Rechteverwaltung eingreifen. Etwas das eigentlich selbstverständlich sein sollte, muss man sich über Umwege in sein System integrieren. Der Laie bleibt auf der Strecke – er nutzt ein gut funktionierendes System mit vielen bunten Apps. Seine Unwissenheit nutzen andere wiederum schamlos aus.

Sind Hersteller nicht in der Pflicht ein System so zu gestalten, dass nicht ungefragt Informationen übermittelt werden, die im Normalfall eigentlich niemand etwas angehen? Scheinbar nicht. Stichwort: Privacy by Design

Wie dem auch sei, hier gehen die Meinungen sicherlich auseinander und darüber lässt sich wunderbar streiten. OpenPDroid in Kombination mit dem PDroid Manager ist für mich jedenfalls ein unverzichtbares Werkzeug geworden.

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

39 Ergänzungen zu “OpenPDroid, PDroid 2.0 oder PDroid – Ja was denn nun?”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Habe ApG 2.5.7.7 für Win7 benutzt. Lief durch, zeigte einen Fehler aber machte seinen Job komplett fertig. Update zip wurde erstellt. Einspielen über CWM lief auch. Beim Booten jedoch kam ein Fehler. SIM Karte wurde nicht gestartet. Bin einfach zu blöd über Linux den AutoPatcher zu nutzen. Bin halt seit 10 Jahren Windoof Nutzer. Da hab ick Linux leider verlernt.

Anmerkung: Samsung Galaxy S1, AOKP JB Milestone 1, Root.

In den aktuellen OpenPDroid-Patches sind wohl noch einige Bugs. Warte noch ein paar Tage ab, bis eine neue Version vom Auto-Patcher erscheint.

Hallo,

auch ich bin eher Win-User.

Habe es trotzdem mit Ubuntu 12.10 (alles frisch und unverbogen) versucht, aber klappt leider nicht.

Habe die auto_patcher.zip ~/Documents verschoben und 2mal entpackt, auto_patcher mit chmod 744 lauffähig gemacht.

Der auto_patcher bricht ab mit „missing JDK“.

Könnte man bitte die Linux-Prozedur ein bisschen genauer beschreiben? Wohin mit den Dateien, dass er das JDK findet? sudo? Wäre echt eine große Hilfe.

mfg nero99

Also ich finde – genauso wie im letzten Artikel – das Wort “Berechtigung” ein wenig fehl am Platz. Das führt zur Verwirrung. Es geht hier nicht nur um Berechtigungen sondern nur um Informationen. Die PDroid-Familie kann z.B. nicht verhindern, dass eine App heimlich kostenpflichtige Anrufe tätigt.

Berechtigungen kann man z.B. mit dem Integriertem Tool in CM verwalten.

Ansonsten danke für die Vorstellung von OpenPDroid.

Hallo Mario,

in der Tat geht es um Informationen, auf welche Apps zugreifen. Dazu räumen sie sich Berechtigungen ein, die vom User bestätigt werden müssen. Ohne diese Berechtigung könnte die dahinterliegende Information (zb. Standort) nicht abgefragt werden.

Unter Punkt 7.2 spreche ich von einer Einschränkung dieser Berechtigungen, um die dahinterliegende Information zu blockieren.

Hallo,

ich habe mir deine Artikel in den letzten Tagen durchgelesen, weil mich genau dieses Thema gestört hat. Die APPs nehmen sich alle Informationen, die sie kriegen und machen damit … ja was eigentlich. Man schläft sicher besser, wenn man das nicht zu genau weiß.

Ich bin kein totaler Experte auf dem Gebiet und flashe mein Telefon eigentlich eher gelegentlich. Deine Artikel sind für meinen Wissenstand sehr verständlich geschrieben, aber wie du schon sagst, Laien bleiben auf der Strecke.

Ich hab mein Telefon zumindest erstmal in eine Bootschleife versetzt(erster Versuch war mit dem Auto-Updater unter Windows – k.A. ob es daran lag) und musste das Telefon komplett neu aufsetzen. (Datensicherung von letzter Woche war vorhanden, aber schön ist das nicht …:-/ )

Zweiter Versuch mit Autopatcher auf einem Linux hat dann geklappt. (gab aber auch da Fehler beim erstellen der Update.zip)

Zunächst war das Telefon(Galaxy S2 übrigens) ziemlich langsam, aber hat sich mittlerweile wieder eingekriegt. Bin jetzt zufrieden und habe Spaß am Berechtigungen setzen … (bei sehr vielen Apps ist das dann eigentlich ganz schön nervig … kann ich nicht einfach alle Berechtigungen entziehen und dann nach und nach wieder geben, wenn eine APP sie dringend benötigt?)

Alles in allem aber nicht wirklich einfach finde ich.

Vielleicht gibt es auf dem Level ja irgendwann mal noch eine schöne Anleitung, zum Backup und Restore der ganzen Komponenten.

Ich hab da zwar auch schon so meine Erfahrungen gemacht, aber ich glaube, da ist in Sachen Komfort noch ganz gut Luft nach oben.

– Apps+App-Daten mit Titanium-Backup

– SMS mit SMS-Backup&Restore

– Kontakte werden mit Google gesynct … da stört mich z.B. das Google die Auflösung der Bilder reduziert

– Telefoneinstellungen(Hintergrund, Desktop-Eintstellungen, App-Gruppen, …) zum Teil auch mit dem Google-Account gesynct

– WLAN-Bluetooth, etc dann irgendwie doch wieder nicht

Für mich noch irgendwie nicht so richtig rund aber wie gesagt, ich bin da nun auch kein Profi.

Trotzdem nochmal ein Lob für deine Artikel.

Gruß

Martin

Hallo Martin,

freut mich, dass du mit den Artikeln etwas anfangen kannst. :)

Zu den Berechtigungen:

Mit der PDroid 2.0 App ist es möglich allen Apps gleichzeitig die Berechtigungen zu entziehen. Das funktionert über einen Batch-Mechanismus.

Backup:

Nein da bist du schon gut dabei. Die von dir aufgezählten Apps nutze ich auch. Wenn ich mir neue ROMs anschauen verwende ich noch nandroid. Damit kann ich dann wieder komplett zurück.

Hallo Mike,

vielen Dank für Deine ausführlichen Berichte zu diesem wichtigen Thema Datenschutz unter Android. Eine Frage bleibt mir allerdings: Im Fazit zu PDroid 2.0 bezeihst Du klar Stellung gegenüber der ersten PDroid-Version. Wie ist es mit der OpenSource-Variante? Lieber 2.0 oder lieber OpenPDroid?

Gruß,

Sascha

Hallo Sascha,

ich bevorzuge die OpenSource Variante. Da kann jeder in den Quellcode schauen und bei der Weiterentwicklung helfen.

Ich benutze die Kombination OpenPdroid mit dem PDroid Manager – wie in diesem Artikel vorgestellt.

Hallo Mike,

danke für die deutschsprachigen pDroid Artikel. Auch ich nutze das Tool, allerdings aktuell in der Kombination openpDroid und der pDroid 2.0. App.

Das Modifizieren des Custom Roms und das Erstellen der update.zip geht mit dem autopatcher wirklich leicht. Zum Einspielen der beiden ZIPs kann man übrigens statt des CWM auch prima TWRP nutzen.

Was ich allerdings noch nicht verstanden habe, ist wie man einzelne gepatchte Dateien ins openpdroid bekommt. Aktuell sind bei XDA 4 (?) Dateien in der Version 1.01 verfügbar, die mehrere Fehler beheben sollen und das Ganze auch erheblich schneller machen. Keine Ahnung, wie ich die in openpdroid einbinden kann…

VG und gerne weiter so :-)

Gigglo

Hallo Gigglo,

du nimmst einfach die neueste Version vom Auto-Patcher und wendest den OpenPDroid Patch an. Dann wird dir wieder ein update.zip erzeugt, was du einfach wie gewohnt patcht. In fast jede Version des Auto-Patchers fließen immer die Veränderungen an den einzelnen Mods ein.

Du kannst auch manuell ein Upgrade durchführen, aber dann ist etwas komplexer und aufwendiger.

Hey,

danke für den Artikel :-). Soweit ich das aber jetzt mitbekommen habe, besteht so gut wie kein Unterschied zwischen PDroid2.0 und OpenPDroid, denn OpenPDroid ist lediglich ein fork von PDroid2.0. Aber es funktioniert auch auf Android 4.2.1 :-)

Heute hat der Entwickler von PDroid2.0 sein neues Release angekündigt. Hört sich sehr spannend an und enthält viele neue Features, sowie ettliche bug-fixes. Kann dort von euch einer mal drüber schauen?

Und PDroid2.0 ist – soweit ich gelesen hab und der Entwickler es angekündigt hat – nun auch OpenSource, also die grafische App. Die änderung in der ROM sind ja sowieso alle OpenSource. Nun ist es auch ein vollständiges Open Source Projekt.

Hallo Mike,

….“besten ein Linux / Mac System auf dem ihr dann mit dem Auto-Patcher euer Custom ROM modifiziert. Zur Not könnt ihr auch Windows nutzen, allerdings rate ich davon ab. Der Auto-Patcher funktioniert dort nicht einwandfrei..“…….

Welche Windows – Version, XP Pro ?, was funktioniert nicht einwandfrei ?

Gruß

Jockel

Hallo Jockel,

es handelt sich um ein Windows XP – jedenfalls bei mir. Generell lese ich in Foren über Probleme mit dem Auto-Patcher für Windows (XP, Vista, 7). Daher richtet sich meine Empfehlung klar an die Nutzung eines Unix / Linux Systems.

hallo mike

ich hab mir des ganze mal genauer angesehen und ich verstehe zb. nicht, das ich mit dem pdroid manager zb. keine internet verb. blocken kann ich kann zwar wlan einstellungen vornehmen aber ein block is nich möglich ( mit opera ausprobiert) warum ist das nicht moeglich ?. desweitern deine idee einfach mal schaun was passiert.. dass klappt bei den Standard anwendungen ganz gut aber bei den System apps, wo doch relativ viel im Hintergrund passiert reicht das nicht.. was ich auch verwunderlich finde dass manche apps sich ueber eine Rückfrage von openpdroid hinwegsetzen und nicht nachfragen ( imei und Android id festgestellt ) … gibt es im netz dafuer ne Anlaufstelle wo darueber diskutieren wird ?…bei Android hilfe habe ich zb. nicht wirklich was darüber gefunden. .

gruesse fireskyer

Hallo fireskyer,

du bringst hier ganz grundsätzliche Dinge durcheinander.

1. PDroid, PDroid 2.0 und OpenPDroid sind keine Firewalls. Sie können lediglich den Zugriff auf Informationen / Berechtigungen unterdrücken.

2. Falls du eine Firewall suchst, die Apps das Internet verbietet dann schau dir AFWall+ an: https://www.kuketz-blog.de/afwall-die-alternative-zu-droidwall/

3. Lass die System-Apps einfach in Ruhe. Konzentrier dich ausschließlich auf die User-Apps.

4. Apps setzen sich nicht über die Settings hinweg, welche du in OpenPDroid gesetzt hast. Falls sie auf Informationen zugreifen, dann genau wie du es eben eingestellt hast. Falls du zum Beispiel blockieren eingestellt hast, bekommt die App bei einer Anfrage einfach einen leeren Wert geliefert. Der Zugriff wird also nicht direkt blockiert, sondern die App bekommt einfach leere Werte geliefert.

Ansonsten ist das http://www.android-hilfe.de Forum für Fragen immer eine gute Anlaufstelle.

hallo Mike

stimmt des mit dem firewall und dem permission ding hab ich a weng vermischt ( liegt wohl daran dass auf meinem stockrom lbe security master läuft )..

aber warum sollte ich nicht die system apps beim Zugriff auf Sachen nicht auch zügeln ? . Google gehört ja zumindest. in den custom Roms auch zu den system apps … ( sagt mir zumindest LBE auf dem Stockrom ). und da Greif ich schon ein

verstehe die begruendung nicht nur user apps die Berechtigungen zu entziehen

was mir auch noch auffällt, ich habe bei openpdroid oder afwall+ keine Möglichkeit zu sehen ob die apps ne i-net verbindung aufbauen , geschweige denn eine Anforderung zu sehen ob er aufs inet zugreifen soll , wies in LBE geht

gibt dafür ne Lösung ?

Gruesse fireskyer

Die Kombination OpenPDroid und AFWall+ funktioniert eben ein wenig anders als LBE Privacy Guard. Da kommt kein Popup, sondern man muss alles selbst definieren. Du kannst höchstens das Logging in beiden Apps aktivieren und musst damit arbeiten.

Von den System Apps rate ich ab, bis du die Nutzung wirklich im Griff hast. Dann kannst du dich auch an die System App wagen – allerdings ein falscher Haken und es kann passieren, dass ganze Anwendungen nicht mehr funktionieren. Das zu finden ist nicht einfach.

Deine Erklärung ist schon mal prima. An einer Stelle bin ich aber gestolpert. Es ließt sich so (wegen dem weiterführenden Link), dass Stock Roms nur deswegen nicht unterstützt werden, weil sie odexed sind. Ich habe jetzt ein angepasstes deodexed stock rom am laufen (wanam lite 14.1 für S2). Geht das dann auch mit openpdroid? Solltest du vielleicht noch mit einem kurzen Satz klarstellen. Wäre natürlich genial, wenn das funktionieren würde.

Hi Mike,

OpenPDroid+PDroid Manager, läuft nun endlich auf meinem I9000 SlimBean 4.2.1.

Dank AutoPatcher 2.5.7.9 für Windows.

Was ich jedoch vermisse, wäre eine Anleitung.

z.B. Welche Berechtigungen sollte man nicht sperren, bzw. welche werden benötigt.

MfG Paule1234

Danke für die super Artikel-Serie!

Ich benutze auf einem Galaxy Nexus derzeit AOKP JB in der letzten stabilen milestone-Version, also Android 4.1.2, mit stable Franco Kernel.

Vorher hatte ich LBE privacy installiert, aber die schlanke Variante unterstützt ja leider keine JB mehr. Die aufgeblähte chinesische Variante war mir einfach 1. zu groß und 2. nicht vetrauenswürdig genug. Die deutsche Übersetzung (die leider automatisch installiert wurde) erfüllt den Tatbestand der Körperverletzung.

Auch mit dem jeweils allerneuesten Auto Patcher (tagesaktuell getestet) habe ich OpenPDroid nicht zum Laufen gebracht, die Phone App ist mir nach dem Systemstart im Sekundenrhythmus abgeschmiert.

Erst PDroid 2.0 mit dem PDroid Manager lief prinzipiell, dann aber so laggy, daß es keinen Spaß machte.

OK, das Nexus ist nicht allerneueste Hardware, aber so schwachbrüstig nun auch nicht.

Zur Patch-Erzeugung unter Linux:

Die erforderlichen Pakete (JDK, …) sind nachzuinstallieren, und (unter Ubuntu) im Software-Center unter den Technischen Dateien versteckt, werden also standardmäßig gar nicht gefunden. Den Hinweis, daß man das „auto_patcher“ File ausführbar machen muß, könnte man für Leute, die damit nicht so vertraut sind, noch anfügen.

Das ganze ist halt nicht so ganz trivial, man sollte schon wissen, was man da generell macht – der Lohn ist dann allerdings ein wesentlich besser abgesichertes System.

Wenn nur die Performance besser wäre… Ich habe wieder zurückgebaut, leider, werde dem ganzen mit dem neuen Sony Xperia Z aber irgendwann noch eine Chance geben, sobald ein vernünftiges CM 10.1 zu haben ist.

Es ist zu lesen: „Wichtig: Stock ROM’s werden NICHT unterstützt, außer ihr findet sie im Deodex-Format“ – nun habe ich die Omega, eine deodexed Custom ROM, aber wie patche ich diese?

Kann ich das Tool dazu nehmen, obwohl es keine Cyanogen, AOKP, ParanoidAndroid oder AOSP ist?

Das könnte man vielleicht noch erwähnen, oder generell ein Wort zu den Custom ROMs anbringen.

Ich habe dann einfach den existierenden Omega 19.1 PDroid Patch eingespielt (vorher natürlich ein Backup gemacht), der funktioniert tatsächlich (bis jetzt) auch in der Omega v23!

Den Patch kriegt man übrigens im xda-forum unter: https://forum.xda-developers.com/showpost.php?p=40135820&postcount=15163

Da die Omega jetzt erst mal an ihre Grenzen gekommen ist, also die ROM Grundlage (XWLSN) die nächste Zeit nicht mehr neuer werden kann, bringt ein Update, das sicher dennoch bald heraus gehauen wird, außer irgendwelcher neuer integrierter Apps sowieso nichts mehr.

franc

Ich muss mich korrigieren. Der Patch funktioniert nicht richtig, wenn man ein sauberes Omega v23 nimmt, also vorher alles platt macht mit Wipe usw.

Ich hatte zuvor die 4.0.3 drauf und je ohne Wipe dann Omega v21, v22, v23 aufgeflasht, wobei ich dann auf die v23 PDroid (für v19.1) geflasht hatte. Das ging.

Der PDroid Patch entfernt die Statusbar, wenn man ihn direkt auf die v23 flasht, funktioniert also nicht richtig.

Auf NeatROM v4.6.1 (ich habe es mit AllianceMod 2.4) funktioniert der selbe Patch aber bisher problemlos.

hi Mike, vermisse noch eine Liste über die Berechtigungen in pdroid. welche sollten grundsätzlich gesperrt werden? welche frei bleiben? MFG Paule

Nach der Installation bin ich nun doch ein wenig enttäuscht, denn scheinbar fehlt die Möglichkeit, die wichtigstens Apps zu beschränken. Gerade bei den Apps von Google, was ja die sind, die wohl ab kritischten sind, kann ich nichts einstellen !?!

Hallo StoiBär,

es ist möglich: Dazu oben auf den Trichter tippen und bei Art der Anwendung ‚System‘ bzw. ‚Alle‘ wählen. Damit lassen sich dann auch die System-Apps bzw. Google-Apps beschränken.

Ist allerdings mit vorsichtt zu genießen!

Ich hatte die alte Version von PDroid. Mit der neuen Version hab ich jetzt die Einstellungen gefunden.

Super Blog mit informativen und sehr gut geschriebenen Artikeln. Habe lange den LBE Security Manager genutzt, aber deine Artikel haben mir nochmal weiter die Augen geöffnet und ein ganz anderes Verständnis für die Berechtigungen vermittelt.

Ich nutze jetzt seit etwa zwei Wochen den Xprivacy Mod (s. XDA). Es würde mich freuen wenn du darüber auch mal bloggen würdest. Ist ja deutlich leichter über das Xposed Framework zu installieren und es interessiert mich ob es Vor-/Nachteile gegenüber über den pDroid-Varianten gibt.

Viele Grüße,

Dome

Ich habe PDroid auch wieder deinstalliert, nachdem ich XPrivacy entdeckt hatte. XPrivacy ist nicht nur erheblich viel leichter zu installieren, es geht auch bei Stock ROMs und kann deutlich mehr.

Dann wird es noch stetig weiter entwickelt.

Es gibt gar keinen Grund mehr für PDroid.

Erstmal ein dickes Lob an Mike! Toller Blog! Habe mir hier mein Basiswissen geholt, bevor ich mich ans Rooten, Flashen und die Sicherheitsvorkehrungen gemacht habe.

Mich würde auch mal sehr Deine Meinung zu Xprivacy interessieren. Ich werde mir die App statt Open PDroid holen, da es scheinbar leichter ist, mit ihr umzugehen und sie außerdem auch open source gehalten ist.

hi mike,

auch ich würde gerne auf Xprivacy umsteigen. kostet jedoch.

bleibt also erstmal nur die kostenfreie variante mit opendroid.

p.s. opendroid liste was man sperrt und nicht, vermisse ich bis heute.

mit viel probieren, habe ich zumindest stabiles system bis jetzt.

gruß paule

@All: Es gibt einen Artikel zu XPrivacy unter: https://www.kuketz-blog.de/xprivacy-android-schutz-gegen-datensammler/

Das Bezahlen von 4,50€ geht auch unkompliziert über Paypal direkt an den Developer, die Lizenz kommt einige Sekunden später. Die Ausrede „Muss ich wieder irgendwas im Play Store machen, ach nee dann doch nicht“ sollte damit nicht gelten ;)

Hallo,

nachdem ich mir vergangene Woche ein Nexus 7 zugelegt habe, bin ich nun am Einrichten und Kennenlernen. Vielen Dank auf jeden Fall für die vielen hilfreichen Artikel!

Nun aber zu meiner Frage:

Da auf meinem Tablet Cyanogenmod 11 läuft, dürfte ich eine App für Berechtigungsverwaltung nicht mehr benötigen, da CM ein eingebautes Tool enthält, oder täusche ich mich da?

aSpotCat habe ich zwischenzeitlich auch installiert, jedoch erscheint mir auch das doppelt gemoppelt…

Siehe Beitrag: CyanogenMod Incognito Mode – Schutz gegen Schnüffel-Apps

Mit XPrivacy lassen sich mehr sensible Informationen schützen, als mit dem eingebauten Tool in CyanogenMod. Aber prinzipiell genügt das Tool von CM für den täglichen Gebrauch.

Hallo,

neu info openpdroid & APG werden nicht mehr weiter supported.Mateorod der Entwickler, beendet das Projekt.Der Openproid patch ist anscheindend seit Wochen “brocken”.Das rom wird sauber gepatched jedoch entstehen dabei bootloops….

Inwieweit jemand anderer es vielleicht weiter supported ist leider fraglich.

RIP OpenPdroid :(

Stellungnahme: https://forum.xda-developers.com/showpost.php?p=50160845&postcount=509

Hallo Mike,

vielen Dank für Deine gute Beleuchtung des Themas Sicherheit/Datenschutz.

Allerdings haben ja die meisten von uns nicht die neuesten Geräte, irgendein CyanogenMOD oder XDA-Skills… sondern ein ganz normales „Gingerbread“ Android Handy, evtl. mit Root.

Gibt es Deines Wissens nach für die „alten“ Gingerbread’s auch eine Lösung, wie man datenhungrigen Apps falsche Daten vorschummeln kann?

Leider nein.