1. Berechtigungsmanager

Im ersten Teil der Artikelserie »Datenschutz für Android« habe ich euch das Tool aSpotCat vorgestellt, mit dem ihr prüfen könnt, über welche Berechtigungen eine App verfügt. Viele Apps »genehmigen« sich bei der Installation Berechtigungen, die sie im Normalfall nicht zwingend für die Funktionserbringung benötigen und lediglich einem Zweck dienen: Der anlasslosen Sammlung und Auswertung sensibler Nutzerdaten.

Update

28.11.2017: Diese Artikelserie ist mittlerweile veraltet. Wer die Herrschaft und Kontrolle über sein Android-Smartphone anstrebt, dem kann ich die Artikelserie »Your phone – Your data« oder »Android unter Kontrolle« ans Herz legen.Im vorliegenden Beitrag möchte ich euch zwei Tools vorstellen, mit denen ihr die Zugriffsrechte auf sensible Daten einschränken bzw. verhindern könnt. Die Rede ist von PDroid Privacy Protection [nicht mehr verfügbar] und LBE Privacy Guard [nicht mehr verfügbar]. Beide funktionieren unter Android 4.x, werden allerdings nicht im Google Play Store angeboten. Voraussetzung für deren Nutzung ist ein gerootetes Gerät, welches den Anwender bzw. Apps dazu befähigt Änderungen an Android vorzunehmen, die vom Hersteller so nicht vorgesehen sind.

- aSpotCat – Datenschutz für Android Teil1

- PDroid vs. LBE Privacy Guard – Datenschutz für Android Teil2

- PDroid Custom ROM Patch – Datenschutz für Android Teil3

- DroidWall Android Firewall – Datenschutz für Android Teil4

- SRT AppGuard – Datenschutz für Android Teil5

2. LBE Privacy Guard

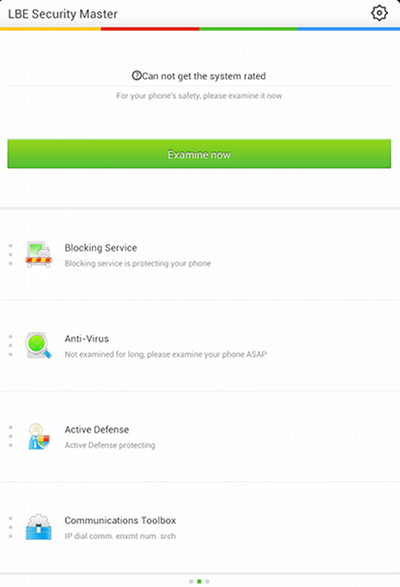

Zunächst werfen wir einen Blick auf den LBE Privacy Guard [nicht mehr verfügbar]. Ihr könnt das Tool im Google Play Store laden. Leider ist die im Play Store angebotene Version (3.0.1009) nicht mit Jelly Bean bzw. neueren Android Versionen ab 4.1 kompatibel. Nach der Installation ruft die Anwendung eine Boot-Schleife hervor, die ihr nur schwer wieder korrigieren könnt. Wir wechseln daher auf den Security Master [nicht mehr verfügbar]. Das Programm ist vom gleichen Entwicklerteam, unterstützt im Gegensatz zum Privacy Guard allerdings noch weitere Funktionen. Im Artikel beschränke ich mich allerdings auf die reine »Active Defense Funktion« der App, die Berechtigungen von Apps kontrollieren bzw. beeinflussen kann. Eine lauffähige Version erhaltet ihr im XDA Developer Forum.

2.1 Installation und Start

Für die beispielhafte Darstellung kommt Version 4.1.2224 vom 21. September 2012 zum Einsatz. Unmittelbar nach dem Start müsst ihr der App Root-Rechte gewähren. Anschließend könnt ihr direkt die Funktion »Active Defense« selektieren und landet in einem weiteren Untermenü mit drei Optionen.

2.2 Permission Managing

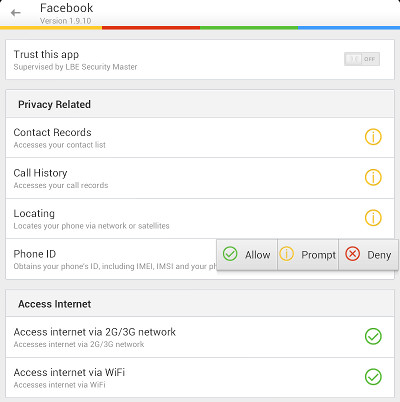

Im Untermenü »All apps« wähle ich für die weitere Darstellung die Facebook App. Nach der Selektion habt ihr drei Optionen zur Auswahl:

- Allow: Zugriff auf die Information gestatten

- Deny: Zugriff auf die Information verbieten

- Prompt: Sobald die Facebook App beispielsweise auf die Kontakte zugreift, könnt ihr ad hoc über den Zugriff entscheiden.

Während der Installation fordert Facebook 12 unterschiedliche Berechtigungen an. LBE Security Master zeigt unter »Privacy Related« allerdings nur vier davon an. Die restlichen Berechtigungen werden nicht berücksichtigt und lassen sich somit auch nicht reglementieren.

2.3 Active Defense Log

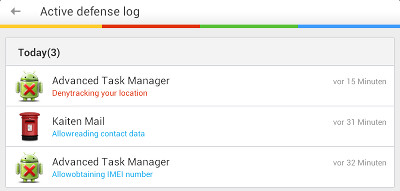

Mittels der Funktion »Active Defense Log« könnt ihr nachvollziehen, wann und welche App in der Vergangenheit auf sensible Informationen zugegriffen hat.

3. PDroid

Im Gegensatz zu LBE Security Master muss PDroid zunächst mittels Patch-Verfahren in ein Custom-ROM »geflasht« werden. Dieser Vorgang ist in einem gesonderten Beitrag beschrieben. Für den weiteren Verlauf wurde Version 1.32 von PDroid verwendet.

3.1 Start

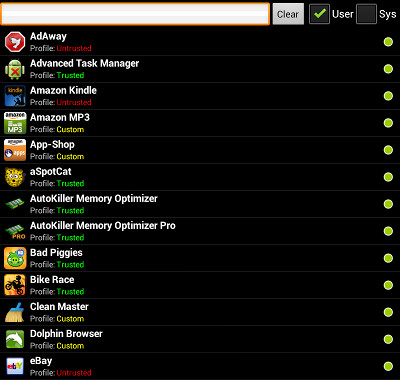

Unmittelbar nach dem Start werden alle Apps in alphabetischer Reihenfolge aufgelistet. Setzt ihr zusätzlich ein Häkchen bei »System« werden System-Apps ebenfalls in der Liste dargestellt. Unter jeder App sind die bisher getroffenen Entscheidungen zusammengefasst:

- Trusted: Keine Einschränkungen, sozusagen Vollzugriff auf alle benötigten Informationen

- Untrusted: Die Anwendung kann keinerlei Infos auslesen

- Custom: Ein Mix aus Trusted / Untrusted. Der App-Shop von Amazon benötigt beispielsweise Zugriff auf den lokalen Account-Speicher, während das Auslesen der Telefonnummer auch unterdrückt werden kann.

3.2 Detaillierte Ansicht

Widmen wir uns abermals der Facebook App. Im Gegensatz zu LBE Security Master zeigt PDroid alle 12 Berechtigungen von Facebook an. Es stehen euch vier verschiedene Optionen zur Verfügung:

- Grünes Häkchen: Die App darf über die Berechtigung auf die gewünschten Informationen zugreifen.

- Random: Bei jedem Zugriff auf die Information generiert PDroid einen Zufallswert und liefert damit völlig wirre »Falschwerte« an die App zurück.

- Custom Value: Mit ein wenig Fantasie könnt ihr selbst einen Wert definieren, den eine App bei der Anfrage der Berechtigung erhält.

- Verboten: Die App erhält keinen Zugriff auf die Berechtigung. Es wird ihr gewissermaßen ein leerer String übermittelt.

Hilf mit die Spendenziele zu erreichen!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

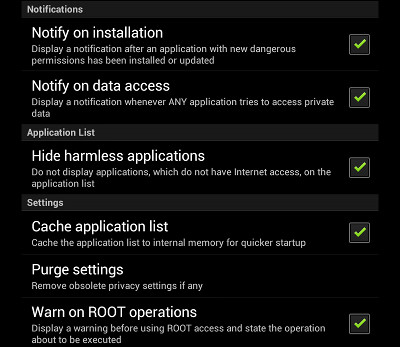

3.3 Preferences

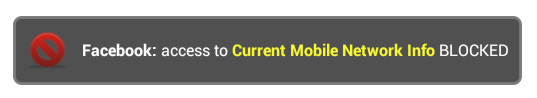

In diesem Untermenü könnt ihr PDroid bzw. das Verhalten anpassen. Zu Testzwecken empfehle ich jedem die Funktion »Notify on data access« für eine Zeitlang zu aktiveren. Jedes Mal wenn eine App über eine Berechtigung auf sensible Informationen zugreift, erscheint ein kleines Popup auf dem Bildschirm. Ihr werdet euch wundern, wie viele Popups bei der Nutzung eurer Apps auftauchen. Generell lässt sich das auch für jede App einzeln definieren.  Beispiel Facebook Block:

Beispiel Facebook Block:

4. Gegenüberstellung

Beide Berechtigungsmanager haben ihre Vor- und Nachteile. Im Folgenden werden sie in einer Gegenüberstellung miteinander verglichen:

- Sowohl LBE Security Master als auch PDroid sind nicht OpenSource. Beide gestatten also keinen Einblick in den Quellcode. Wer eine OpenSource Alternative sucht, der findet sie bei OpenPDroid.

- Aufgrund der direkten Verankerung im System verrichtet PDroid seine Arbeit selbst dann noch korrekt, wenn andere Apps aus Speichermangel durch Android beendet werden.

- PDroid liefert Apps auf Anfrage leere bzw. selbst definierte Informationen. LBE blockiert den Zugriff auf die Informationen vollständig, was bei einigen Apps zu unkontrollierten abstürzen führt.

- Für LBE genügt ein gerootetes Gerät. PDroid hingegen muss in einem aufwendigen Patching-Verfahren in euer Custom-ROM integriert werden. Somit ist der Installationsaufwand für PDroid ungleich höher.

- PDroid zeigt alle Berechtigungen von Apps an. LBE reduziert sich auf bestimmte Berechtigungen, die als »bedenklich« eingestuft werden. Diese Entscheidung sollte allerdings dem Nutzer überlassen sein.

Insgesamt ist PDroid mein klarer Favorit. LBE Security Master bietet in Summe den größeren Funktionsumfang, betrachten wir allerdings lediglich den Umfang der Rechteverwaltung, so hat PDroid klar die Nase vorn.

5. Root-Zugriff

Viele User rooten ihr Android-Gerät unbedacht und sind sich der dadurch »erworbenen« Verantwortung nicht bewusst. Root als Besonderheit bei Unix bzw. Linux Derivaten ist vergleichbar mit Administrator-Rechten unter Windows. Es befähigt euch bzw. Apps Änderungen an Android vorzunehmen, die vom Hersteller so nicht vorgesehen worden sind. Hierzu zählen bspw. die Modifikation vom System, die Installation von Custom-ROMs oder das System mit neuen Funktionen nachzurüsten.

Sowohl PDroid, als auch LBE Security Master benötigen für eine Verwaltung der Berechtigungen Root-Zugriff. Gewährt ihr diesen Apps den administrativen Zugriff auf euer Gerät, so müsst ihr euch immer bewusst sein, dass diese Apps ab sofort uneingeschränkte Zugriffsmöglichkeiten auf Android haben. Daher solltet ihr euch immer eurer Verantwortung bewusst sein, die ihr mit dem »Rooten« übernehmt. Zuviel Macht lässt sich schnell auch missbrauchen! Nicht umsonst ist der Root-Zugriff standardmäßig aus Sicherheitsgründen von den Herstellern deaktiviert. Die Deaktivierung des Root-Zugangs dient in erster Linie dazu, schadhaften Apps das Leben zu erschweren.

6. Fazit

Für eine nachträgliche Verwaltung von App-Berechtigungen kommt lediglich PDroid ernsthaft in Frage. Es ist funktionaler als LBE Security Master, kann mehr Berechtigungen reglementieren und wirkt insgesamt weit weniger »aufgeblasen«. Leider gestaltet sich die Integration in euer Android-System als großes Hindernis, da sich vermutlich nicht jeder den aufwendigen Patch-Vorgang zutraut.

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

8 Ergänzungen zu “PDroid vs. LBE Privacy Guard – Datenschutz für Android Teil2”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Danke für diesen Beitrag. Generell hätte ich mir aber mehr Skepsis gegenüber LBE gewünscht. Immerhin ist es eine Closed-Source Root-App, die auch Internetverbindungen aufbaut.

Du bemängelst auch „auffällig viele Berechtigungen“. Die Berechtigungen sind bei einer Root-App komplett irrelevant, denn Root darf sowieso alles. Ich habe auch oft gelesen, dass Leute LBE per iptables den Internetzugang entziehen, offenbar weil sie doch irgendwelche Bedenken haben. Doch auch das ist bei einer Root-App selbstverständlich sinnlos. Mit Root-Zugang kann man natürlich auch die iptables-Config bearbeiten.

Wenn man schon versucht, die Leute für solche Dinge wie Android-Permissions zu sensibilisieren, sollte man an der Stelle auch auf die Gefährlichkeit von Root-Apps hinweisen. Ich habe eher Bedenken, eine „Security-App“ zu installieren, von der ich nicht genau weiß, was sie macht, als einfach auf Permissions zu achten und ggfs (Non-Root) Apps per iptables zu blocken bzw. Apps mit fragwürdigen Permissions zu meiden.

LBE vermittelt in meinen Augen mehr als fragwürdige „Sicherheit“.

Ich freue mich auf Teil 3. Ich hoffe, das wird ein umfangreicher Beitrag, auf den man dann bei jeder gelegenheit verlinken kann :)

Wenn du jemanden brauchst, der vorher mal drüberschaut und ggfs noch was ergänzt, darfst du mich gerne auf android-hilfe.de anschreiben ;)

Hallo 4ndr0,

danke für deinen Beitrag. :)

Du hast mit allem was du schreibst vollkommen Recht. Werde den Artikel noch leicht anpassen bzw. noch auf die Roots Apps hinweisen. Root darf alles und kann alles – es ist wirklich sinnlos LBE selbst mit iptables zu sperren.

Werde wohl noch während der Artikelserie mal einen Packet Mitschnitt anfertigen und schauen ob und was LBE Security Master rausschickt.

Bist du inzwischen schon mal dazu gekommen einen solchen Paketmitschnitt anzufertigen?

Das Ergebnis würde mich mal brennend interessieren

Hallo SeZZe,

ich habe einen Mitschnitt laufen lassen. Dauer: 3 Stunden. In diesem Zeitraum hat LBE keine Verbindungen nach außen aufgebaut.

Eine Garantie ist das allerdings noch immer nicht. Bis allerdings das Gegenteil bewiesen wird, bleibt LBE Privacy Guard unschuldig. ;)

Wie bereits schon beschrieben… Ich hab LBE SM in der Firewall (AFWall+) geblockt, leider interessiert sich LBE nicht dafür. Klicke ich auf „Update“ verrät mir LBE, dass es aktuell ist. Also fragt er das im Netz ab. Root kann das eben machen. Daher ist LBE echt eine fragwürdige Securitylösung. Hat sich denn beim Mittschnitt noch etwas ergeben?

Und warum beschäftigt sich denn niemand anderes mit dem Thema Berechtigungen unter Android? Es kann doch nicht sein, dass es sinnlose Apps wie Sand am Meer gibt aber nur 2, die sich um Berechtigungsmanagement kümmern… :/

Hallo Esteban,

der Mitschnitt hat nichts mehr ergeben. Du kannst mal Folgendes versuchen: In AFWall+ gibt es in der Liste die Regel „(Root) – Apps die Root-Rechte benötigen“.

Falls noch nicht deaktiviert, nimm das mal raus und natürlich die LBE-Regel.

Dann teste nochmal. Ich gespannt auf deine Ergebnisse.

Internetzugriff lässt sich für LBE Security Master unter keiner der von mir getesteten Firewalls (avast Mobile Security, AFWall+ und Android Firewall) blocken! :( Auch nicht mit der im Post über meinem beschriebenen Einstellung! ROOT POWER! ;) :( Ich denke, ich werde mal mit dem SRT AppGuard über LBE Security Master rüberbügeln! ;)

Hi!

Erst mal, klasse Beitrag! Werde mal zusehen, dass ich das mit dem pdroid auch mal anpacke.

Da ich gerade mein System neu aufsetze, dachte ich, dass ich zumindest LBE installieren sollte.

Es ist schon etwas länger her, dass ich den Beitrag gelesen habe und bin dann jetzt in die Falle

LBE Privacy Guard + Jelly Bean = Boot-Schleife

getreten.

Da ich keine lust hatte, schon wieder neu zu installieren, habe ich nach einem Ausweg gesucht.

Dieser Artikel hier hat mich gerettet:

https://www.android-hilfe.de/forum/allgemeine-anleitungen-tutorials-geraeteunabhaengig.1274/apps-manuell-und-ueber-adb-deinstallieren.42060.html

Die Voraussetzung ist allerdings, dass man vorher USB-Debugging auf dem Gerät aktiv hat…Glück gehabt.

Falls auch jemand von Euch den Fehler gemacht hat, hier eine kleine Zusammenfassung.

– Wenn möglich, auf dem Gerät den „Flugmodus“ aktivieren.

– Das Gerät abschalten.

– In Windows eine Konsole starten, am besten über „Als Administrator starten“

– „adb devices“ aufrufen und warten, bis „* daemon started successfully *“ ausgegeben wird

– Jetzt das Gerät einschalten

– Während es hochstartet, immer wieder „adb devices“ aufrufen, bis das Gerät aufgelistet wird

– Jetzt so schnell wie möglich „adb uninstall com.lbe.security.lite“ ausführen

Die Applikation sollte dann sofort beendet und deinstalliert sein.

Evtl. bleibt das Icon auf dem Launcher über, welches Ihr einfach wie gewohnt entfernen könnt. Die Applikation ist jedenfalls definitiv weg und ein Aufruf aus dem Launcher wird mit einem Fehler quitiert.

Grüße