1. Datenschnüffelei vermeiden

Im letzten Beitrag der Artikelserie »Datenschutz für Android« möchte ich euch einen Berechtigungsmanager vorstellen, der auch dann funktioniert, wenn ihr euer Android Gerät nicht gerootet habt. Wir erinnern uns: Viele Apps »genehmigen« sich bei der Installation Berechtigungen, die sie im Normalfall nicht zwingend für die Funktionserbringung benötigen und lediglich einem Zweck dienen: Der anlasslosen Sammlung und Auswertung sensibler Nutzerdaten.

Update

28.11.2017: Diese Artikelserie ist mittlerweile veraltet. Wer die Herrschaft und Kontrolle über sein Android-Smartphone anstrebt, dem kann ich die Artikelserie »Your phone – Your data« oder »Android unter Kontrolle« ans Herz legen.Mit SRT AppGuard (eingestellt) existiert ein weiteres Tool für euer Android Gerät, mit dem ihr die Berechtigungen von Apps nach der Installation beeinflussen bzw. kontrollieren könnt. Da AppGuard ohne Root-Rechte auskommt, stellt sich die Frage, wie eure sensible Daten geschützt werden. Im vorliegenden Beitrag werfen wir einen Blick auf die Funktionsweise und ob sich das Tool für den alltäglichen Gebrauch eignet.

- aSpotCat – Datenschutz für Android Teil1

- PDroid vs. LBE Privacy Guard – Datenschutz für Android Teil2

- PDroid Custom ROM Patch – Datenschutz für Android Teil3

- DroidWall Android Firewall – Datenschutz für Android Teil4

- SRT AppGuard – Datenschutz für Android Teil5

2. SRT AppGuard

Entwickelt wird SRT AppGuard von der Backes SRT GmbH. Derzeit steht die App in Version 1.1.2 als Direktdownload auf der Herstellerseite zur Verfügung und war kurzzeitig ebenfalls im Google Play Store erhältlich. Aufgrund des offensichtlichen Verstoßes gegen Googles Entwicklerrichtlinien wurde die App dort allerdings wieder entfernt. Immerhin modifiziert AppGuard den Quellcode der Apps, um später den Zugriff auf die Berechtigungen zu reglementieren.

2.1 Funktionsweise

Die Funktionsweise von AppGuard beschreibt die Backes SRT GmbH wie folgt:

Der SRT AppGuard ist eine Sicherheitssoftware für das mobile Betriebssystem Android. Sie ermöglicht dem Benutzer, das Verhalten von Android Apps von Drittanbietern zu überwachen und gegebenenfalls den Zugriff auf sicherheitskritische Systemressourcen zu verweigern. Der SRT AppGuard implementiert dazu folgende Funktionalität: Der Benutzer wählt eine bereits installierte App aus, die überwacht werden soll. Der SRT AppGuard untersucht den Bytecode (den kompilierten Quellcode) der App und identifiziert jene Instruktionen, die sicherheitsrelevante Funktionen der Android API (Android-Programmierschnittstelle, -Programmanbindung) aufrufen.

An diesen Stellen fügt der SRT AppGuard zusätzlichen Programmcode ein (Instrumentierung), der den Zugriff auf diese sicherheitsrelevanten Funktionen protokolliert und kontrolliert. Nach Abschluss dieses Prozesses wird die bestehende Original-App deinstalliert und durch die instrumentierte Version ersetzt; dieser Schritt muss durch den Benutzer explizit bestätigt werden. Nur durch dieses Vorgehen ist die Funktionalität des SRT AppGuard gewährleistet. Sollten Sie mit dieser Funktionalität nicht einverstanden sein, installieren Sie den SRT AppGuard nicht.

Kurz zusammengefasst:

- AppGuard untersucht den Bytecode von Apps

- Identifiziert dabei sicherheitsrelevante Funktionen

- Anschließend fügt AppGuard eigenen Programmcode ein, der sicherheitsrelevante Funktionen protokolliert und kontrolliert

- Die Original-App wird also modifiziert und durch Programmcode ergänzt

Fazit: Die App verändert den Source Code von Apps und benötigt deshalb auch keinerlei Root-Rechte. Dadurch lässt sich wohl auch der »Rausschmiss« aus dem Google Play Store erklären. Bevor wir uns mit den Konsequenzen der Quellcode-Veränderung befassen, werfen wir zunächst einen Blick auf die App.

3. GUI von AppGuard

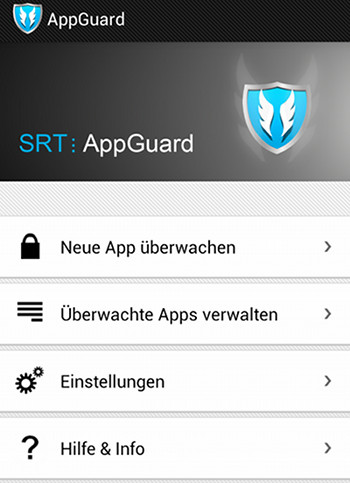

Unmittelbar nach dem Start befinden wir uns im Hauptmenü der übersichtlich gestalteten App. Die Handhabung bzw. Menüführung ist praktisch selbsterklärend.

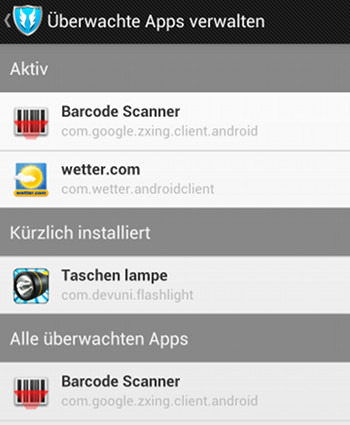

Tippt ihr auf »überwachte Apps verwalten« listet euch AppGuard alle überwachten (bzw. modifizierten) Apps auf. Im gewählten Beispiel sind dies die Apps »Barcode Scanner« und »wetter.com«.

3.1 Hinzufügen einer App

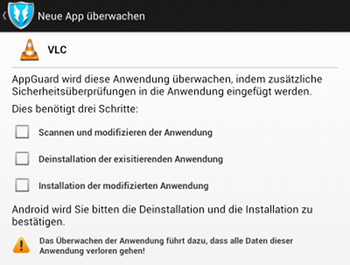

Zur Veranschaulichung füge ich »VLC« zu den von AppGuard überwachten Apps hinzu:

AppGuard führt anschließend folgende Schritte durch:

- Als erstes wird VLC nach »sicherheitsrelevanten Funktionen« untersucht und anschließend ein modifiziertes APK-File erstellt

- Danach erfolgt die Deinstallation von VLC

- Anschließend wird die von AppGuard modifizierte VLC-App installiert

- Wichtig: Dabei gehen alle Anwendungsdaten und Einstellungen verloren!

Anschließend kann VLC durch AppGuard kontrolliert bzw. überwacht werden.

3.2 Berechtigungen einschränken

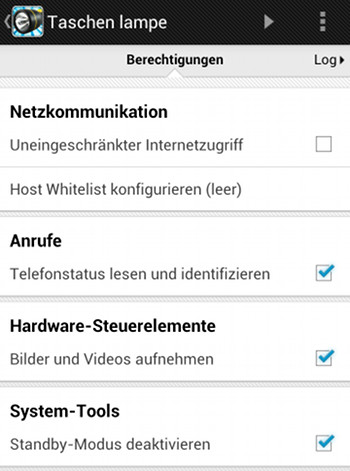

Nach der Modifikation durch AppGuard könnt ihr die Zugriffsrechte einschränken. Hier am Beispiel der »Taschenlampen-App«:

Die Taschenlampen-App hat derzeit Zugriff auf folgende Berechtigungen:

- Uneingeschränkter Internetzugriff: Die App erhält damit vollen Zugriff zum Internet. Somit können Daten zu jeder Zeit und ungefragt weitergegeben werden. Eine Taschenlampen-App benötigt im Grunde genommen keinen Zugriff auf das Internet.

- Telefonstatus lesen und identifizieren: Wird im Normalfall genutzt, um die App-Aktivität, beispielsweise für die Dauer eines Telefonats, zu unterbrechen. Andererseits erhält die App damit Zugriff auf sensible Informationen wie die eindeutige IMEI oder IMSI eures Geräts.

- Bilder und Videos aufnehmen: Damit ist die App in der Lage Fotos und Videos aufnehmen zu dürfen.

- Standby-Modus deaktivieren: Viele Apps fragen bei der Installation diese Berechtigung an. Dadurch können sie verhindern, dass sich der Bildschirm eures Smartphones bei der Nutzung der App abdunkelt bzw. ausschaltet.

4. Good Cop vs. Bad Cop

In einer Gegenüberstellung habe ich die oben dargestellten Berechtigungen der App aus zwei verschiedenen Perspektiven verglichen. Der »Good Cop« glaubt ausschließlich an das Gute im Menschen, während der »Bad Cop« vom Schlimmsten ausgeht.

4.1 Uneingeschränkter Internetzugriff

- Good Cop: Die App ist kostenlos und finanziert sich durch die Einblendung von Werbung. Damit verdient sich der App-Entwickler nach »wochenlanger« Arbeit etwas Taschengeld hinzu.

- Bad Cop: Im Hintergrund sammelt die App ungefragt persönliche Daten. Dazu zählen die IMEI, IMSI, ebenso wie alle aufgezeichneten Bilder und Videos. Eure Daten werden anschließend an Marketing-Unternehmer und andere Stiefellecker zur Auswertung gesendet. Über einen längeren Zeitraum und die Daten von weiteren Apps entsteht daraus ein einzigartiges Benutzerprofil, dass all eure Vorlieben kennt.

4.2 Telefonstatus lesen und identifizieren

- Good Cop: Bei einem Anruf beendet sich die App selbst bzw. unterbricht ihre Arbeit für die Dauer des Telefonats. Nach Gesprächsende beginnt die Taschenlampen-App wieder zu leuchten.

- Bad Cop: Eure eindeutige IMSI– und IMEI-Nummer wird ausgelesen. Damit seid ihr jederzeit identifizierbar. Marketing-Unternehmen nutzen dieses Merkmal gerne, um die gesammelten Daten unterschiedlicher Apps miteinander zu korrelieren.

4.3 Bilder und Videos aufnehmen

- Good Cop: Die Taschenlampen-App benötigt diese Berechtigung zur Aktivierung der internen LED eures Smartphones. Randbemerkung: Das ist tatsächlich der Fall!

- Bad Cop: Ermöglicht der App euch in allen Situationen aufzunehmen. Bilder und Videos aus allen Lebenslagen stellen damit kein Problem dar. Anschließend wird das Bildmaterial dank der Berechtigung »Uneingeschränkter Internetzugriff« an die App-Entwickler, Marketing-Unternehmen oder andere dubiose Gestalten transferiert.

Hilf mit die Spendenziele zu erreichen!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

4.4 Standby-Modus deaktivieren

- Good Cop: Hindert das Smartphone an den Übergang in den Standby-Modus. Selbstverständlich soll die LED so lange leuchten, bis ihr im Dunkeln den Weg nach Hause gefunden habt.

- Bad Cop: Damit kann die App den Akkuverbrauch unnötig in die Höhe treiben.

Damit wir entscheiden können, ob sich die App tatsächlich ungeniert an euren Daten bedient, müssen wir den Netzwerkverkehr mitschneiden und eine Analyse vornehmen. Am Ende heißt es dann: »I’m going to kick your ass and get away with it!«

5. Logging-Funktion

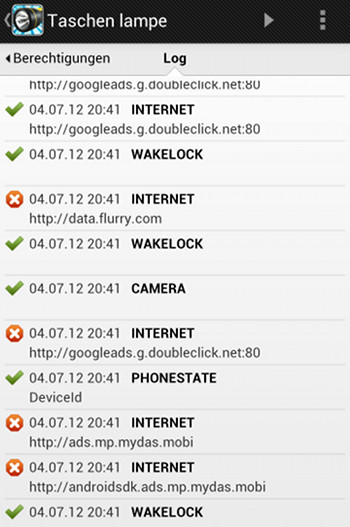

Eine Funktion innerhalb von AppGuard erlaubt eine genaue Analyse der »überwachten« App. Im Beispiel der Taschenlampen-App können wir untersuchen, welche Berechtigungen die App anfragt und wohin sie während ihrer Laufzeit Verbindungen aufbaut.

Im Screenshot sind drei unterschiedliche Verbindungen zu erkennen:

- *.doubleklick.net: Wurde von Google gekauft und wird oft mit Spyware in Verbindung gebracht. Ermöglicht eine Aufzeichnung der angezeigten Werbung und welche angeklickt wurde.

- *.flurry.com: Sammelt und wertet eure Daten aus.

- *.mydas.mobi: Gehört zu Millennial Media und ist vergleichbar mit Doubleklick. Blendet auf Basis gesammelter Nutzerdaten personalisierte Werbung ein.

Unmittelbar nach dem Start baut die Taschenlampen-App Verbindung zu drei bekannten »Datensammlern« auf. Dort werde eure Daten gesammelt, ausgewertet und mit eurem Profil verknüpft. Starker Tobak für eine App, die ursprünglich lediglich die LED in eurem Smartphone an- bzw. abschalten sollte.

6. Bewertung von AppGuard

Abschließend findet eine unabhängige Bewertung von AppGuard statt. Im Folgenden werden die positiven und negativen Eindrücke kurz aufgelistet.

Zunächst die positiven Aspekte:

- AppGuard benötigt zur Diensterbringung keinerlei Root-Rechte auf dem Gerät

- Durch die Veränderung des App-Quellcodes setzt AppGuard Hooks bzw. Wächter zur Kontrolle von App-Berechtigungen

- Ebenfalls von Vorteil ist die einfache Bedienung und die Logging-Funktionalität, mit der sich »schwarze Schafe« unter den Apps entlarven lassen

Zu den negativen Eindrücken zählen:

- Aufgrund der Modifikation verändert sich die Signatur der App. Somit sind automatische Updates aus dem Google Play Store ausgeschlossen.

- SRT AppGuard verstößt gegen bestehende Entwicklerrichtlinien. Dieser Umstand ist allerdings nachvollziehbar, denn Google möchte keine nachträgliche Kontrolle bestehender Berechtigungen.

- Durch die Veränderung des Quellcodes werden Apps von AppGuard modifiziert. Dieser Eingriff in den Programmcode kann unter Umständen Fehlfunktionen in Apps hervorrufen und damit ungewollt Abstürze provozieren.

- Bevor eine Überwachung mittels AppGuard funktioniert wird die App zunächst deinstalliert. Dabei verliert ihr alle Einstellungen und Daten, die ihr bei der Nutzung der App hinterlassen habt.

- Vor der Neuinstallation einer App setzt AppGuard »Wächter«, um »sicherheitsrelevante Funktionen« kontrollieren bzw. überwachen zu können. Nach welchen Kriterien definieren sich solche sicherheitsrelevante Funktionen und wie wird gewährleistet, dass keine »schädlichen« App-Funktionen übersehen werden?

- Weiterhin ist zu beachten, dass AppGuard bei weitem nicht alle Berechtigungen bzw. Zugriffe auf sensible Daten überwachen kann. Unterstützt werden bisher Folgende: Anrufe tätigen, Kurznachrichten verschicken, Zugriffe auf Kamera, Internetzugriffe, Positionsabfragen, Zugriffe auf Kontake, Kalender und Kurznachrichten. Das ist lediglich ein kleiner Teil dessen, worauf Apps während ihrer Laufzeit zugreifen können.

Fazit: Insgesamt überwiegen die negativen Eindrücke. Apps werden von AppGuard durch den Eingriff in den Programmcode »unrechtmäßig« verändert. Gleichzeitig verliert die App dadurch ihre bekannte Signatur und erhält daraufhin keine Updates mehr über den Google Play Store. Wer sich mit dem manuellen Update-Prozess seiner AppGuard überwachten Apps anfreunden kann, findet hier dennoch eine einigermaßen brauchbare Alternative zu PDroid oder dem LBE Privacy Guard. Gerade deswegen, weil für die Kontrolle der App-Berechtigungen kein Root-Zugriff auf das Gerät vorausgesetzt wird.

7. Fazit

Mit AppGuard lassen sich zweifelhafte Berechtigungen von Apps reglementieren und damit sensible Nutzerdaten vor der »Datensammelwut« bewahren. Für die Installation und Nutzung sind im Gegensatz zu PDroid und LBE Privacy Guard keine Root-Rechte auf eurem Android Gerät erforderlich. Das macht AppGuard zu einer Alternative für Anwender, die den Root-Vorgang scheuen, aber dennoch ihre sensiblen Daten schützen möchten.

Allerdings müsst ihr euch über die Nachteile immer bewusst sein, denn App-Updates müsst ihr in Zukunft selbst einspielen. Zudem ist unklar, wie gut der Schutz tatsächlich funktioniert und wie »sicherheitsrelevante Funktionen« von AppGuard definiert werden. Am schwersten wiegt allerdings der Umstand, dass AppGuard bei weitem nicht alle sensiblen Daten schützen kann, sondern nur jene, die über die Android-API erreichbar sind. Im direkten Vergleich mit PDroid scheitert AppGuard damit an seinen eingeschränkten Möglichkeiten zur Reglementierung von Berechtigungen.

Bildquellen:

AppGuard: https://www.backes-srt.com/de/it-sicherheit/

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

12 Ergänzungen zu “SRT AppGuard – Datenschutz für Android Teil5”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Die „Bilder und Videos aufnehmen“-Berechtigung wird von der Taschenlampen-App benötigt, damit sie auf die Kamera-Hardware zugreifen kann. Ohne diese Berechtigung kann sie die LED nicht aktivieren ;)

Danke 4andr0 – wieder was gelernt. Werde ich noch anpassen.

Deine Kommentare sind immer sehr willkommen. :)

Sehr geehrter Herr Kuketz,

als interessierter Leser Ihres Blogs und Nutzer des SRT Appguard 1.1.5 möchte ich Sie gerne auf die neue Version SRT Appguard Pro 2.1.1 insbesondere die kostenlose Testversion mit bis zu 4 zu verwaltenden Apps hinweisen.

Ich bin über die Chip.de Homepage daraufgestoßen, die ich auch gerne lese.

Aus Neugierde habe ich mir die dazu nötigen Berechtigungen für die neue SRT 2.1.1 Pro Testversion angeschaut und war entsetzt. Einen Teil der Rechte kann man natürlich der neuen Updatemöglichkeit der verwaltenden Apps zuschreiben, jedoch nicht alles und nicht in vollem Umfang. Da jetzt zusätzlich Berechtigungen für die SRT 2.1.1 Version nötig sind, welche im Grunde ja vermieden werden sollen durch den Einsatz der SRT-APP.

Meine Tendenz: Die alte Version 1.1.5 und nicht die neue 2.1.1 Pro Testversion.

Ich würde mich über eine aktuelle Erweiterung Ihres Blogs zu diesem Thema freuen, wie bestimmt viele Ihrer Leser auch.

Beste Grüße

Martin Schell

Hallo!

Ich stimme Smarti zu. In der Tat wäre es interessant einen Artikel über Appguard 2.1.1 zu lesen. Immerhin hat sich das Programm an einigen Stellen verbessert und die Updatefunktion ist nun auch implementiert.

Wie Smarti habe ich auch die Berechtigungen des Programms geprüft und es würde mich und vermutlich auch viele andere, interessieren warum die App z.b Zugriff auf die Anrufe braucht.

Gruß

Ja genau. Es ist auch fuer mich unverstaendlich warum appguard pro 2.1 auf einmal zugriff auf anrufe braucht! Sehe hier zwei rueckschritte: a) nun kostenpflichtige srt- app und b) mehr geforderte rechte. Daher mein Fazit: appguard pro 2.1 testversion deinstallieren und alte appguard 1.5 installieren.

Der Support von Backes SRT GmbH schreibt dazu:

SRT AppGuard Pro benötigt folgende Berechtigungen:

* Telefonstatus (Um den Lizenzschlüssel auf Ihrem Gerät zu aktivieren).

* USB-Speicher lesen/schreiben (Zum Schreiben von Backup-Dateien auf die SD-Karte).

* Zugriff auf Google-Konten (Zur Prüfung ob neue Versionen der überwachten Apps im Play Store bereit stehen).

* Internet (Lizenzaktivierung, Updates).

* Aktive Apps abrufen/schließen (Um Apps manuell neu zu starten).

Grüße

Matthias

Hallo Herr Kuketz,

nach Ihrem Artikel hatte ich vor einem Jahr meinem Sohn empfohlen, AppGuard auf seinem nicht gerooteten Handy zu verwenden. Ein auf Dauer rechter Nachteil ist die Deaktivierung der Updatefunktion bei den überwachten Apps. Daher steht jetzt die Verwendung der aktuellen (Bezahl-)App zur Debatte. Das Problem der Erweiterung der App-Berechtigungen. ist in den vorstehenden Kommentaren bereits angesprochen. Mich würde Ihre Bewertung oder – wie schon Smarti – eine Aktualisierung dieses Artikels sehr interessieren.

Freundliche Grüße

Kukj

Hello Bert,

no sorry. Never reviewed »Permission Manager«. But the principle of operation looks like SRT AppGuard. Give it a try and come back with a short comment! :)

Best of luck

Mike

Was passiert eigentlich mit den überwachten (=modifizierten) Applikationen, wenn Appguard de-installiert wird?

Bleiben die lauffähig oder müssen die durch das Original ersetzt werden (mit dem entsprechenden Datenverlust durch Neuinstallation)?

Gruss,

Uwe

Ich bin mir nicht sicher, aber diese müssen zu 99% wieder durch die Originale ersetzt werden.

Ok, habe mal beim Hersteller angefragt.

Hintergrund meiner Anfrage: ich will aus technischen Gründen eine Applikation dauerhaft vom Update ausschließen. Diese steht ja immer in der Liste der zu aktualisierenden Applikationen. Und einmal auf „alle aktualisieren“ gedrückt, dann ist’s passiert.

Wird sie über Appguard modifiziert, erkennt Google sie nicht mehr und das Update-Problem ist aus der Welt.

Appguard selber brauche ich nicht wegen Xprivacy – daher Deinstallation der Testversion (die reicht ja dafür) nach Modifikation.

So – die Antwort ist schon da: die Apps können bleiben, erhalten ihre Rechte zurück, werden aber nicht mehr aktualisiert.

Genau entsprechend meinen Wünschen ;-)