1. IT-Sicherheitsmeldungen

Für Administratoren, IT-Sicherheitsbeauftragte, Penetrationstester oder ganz allgemein für viele ITler zählt das Lesen und Bewerten von IT-Sicherheitsmeldungen zum täglichen Geschäft. Je nach Risikograd und Auswirkung auf die eingesetzte IT können solche Sicherheitsmeldungen den Puls schnell mal in die Höhe treiben. Insbesondere dann, wenn kritische Systeme betroffen sind und entsprechende Gegenmaßnahmen zeitnah umgesetzt werden müssen, um Schlimmeres zu verhindern. Denn die Meldungen werden oftmals auch von Hackern bzw. Angreifern verfolgt, die die Sicherheitsmeldungen gerne als Vorlage für die Entwicklung von Exploits benutzen.

Aufgrund von Verantwortlichen, die sich teilweise im Winterschlaf befinden, lassen sich die entwickelten Exploits dann meist auch eine ganze Weile ausnutzen. Die Gründe hierfür sind ganz unterschiedlich. Oftmals wird es schlichtweg versäumt einen vom Hersteller bereitgestellten Patch einzuspielen, der die Schwachstelle schließt. Häufig sind allerdings auch andere Maßnahmen, wie eine Änderung an der Konfiguration oder temporäre Workarounds notwendig, deren Umsetzung allerdings nicht oder zu spät erfolgt. Letztendlich ist es ein endlos erscheinendes Katz-und-Maus-Spiel zwischen Angreifer und Verteidiger das selten langweilig wird.

Im vorliegenden Artikel möchte ich kurz erläutern was die Aufgabe von einem CERT ist und wo ihr aktuelle IT-Sicherheitsmeldungen bekommen könnt. Das ist nicht nur für ITler interessant, sondern auch für Privatanwender, die selbst sicherheitsrelevante Dienste hosten oder es einfach nur spannend finden, die Sicherheitsmeldungen zu studieren.

2. CERT

In meinem Leben vor der Selbstständigkeit war ich selbst eine Zeit lang als Koordinator damit beschäftigt, IT-Sicherheitsvorfälle zu bewerten und mit einem Team Gegenmaßnahmen zu entwickeln. Ein Computer Emergency Response Team (CERT) hat eine ähnliche Aufgabe, die sich im Kern folgendermaßen beschreiben lässt: Ein CERT soll Computernetzwerke vor Sicherheitsvorfällen schützen.

Insbesondere im Bereich der IT-Sicherheit spielen CERTs eine wichtige Rolle, da sie nicht nur einzelne Organisationen schützen, sondern die Lösung von IT-Sicherheitsvorfällen häufig über Organisations- und Ländergrenzen hinweg koordinieren. In Ländern wie den USA ist es üblich, dass eine nationale CERT wie bspw. das renommierte CERT/CC, die heimische Wirtschaft bei der Lösung von IT-Sicherheitsvorfällen unterstützt und darüber hinaus mit anderen CERTs auf nationaler Ebene kooperiert.

In Deutschland existiert bisher noch kein national agierendes, unabhängiges CERT. Anders als viele vielleicht vermuten ist das CERT-Bund, das beim BSI angesiedelt ist, vorrangig für den Schutz von Regierungs- und Behördennetzwerken zuständig. Dabei wird es vermutlich auch bleiben, denn um eine Anlaufstelle für Wirtschaft und Privatpersonen zu werden, müsste das CERT-Bund eine unabhängige Rolle spielen. Insbesondere vor dem Hintergrund der Quellen-Telekommunikationsüberwachung (TKÜ) bzw. der Thematik rund um den Bundestrojaner und damit die Unterstützung von Strafverfolgungsbehörden und Geheimdiensten, würde dies die erforderliche Unabhängigkeit untergraben.

Die Lösung von IT-Sicherheitsvorfällen zählt gewiss zu den Hauptaufgaben eines CERTs. Doch viele CERTs veröffentlichen auch Warnungen vor Sicherheitslücken und bieten sogar Lösungsansätze an, um das Risiko, das von einer Schwachstelle ausgeht, zu minimieren bzw. zu beseitigen. Bevor ich euch einige Quellen nenne, von denen ihr aktuelle IT-Sicherheitsmeldungen beziehen könnt, möchte ich kurz darauf eingehen, was eine Schwachstelle / Sicherheitslücke ist und wie diese eigentlich entsteht.

Du kannst den Blog aktiv unterstützen!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

2.1 Schwachstellen

Wie sagt man so schön:

Ein Mensch ist nicht perfekt. Jeder Mensch hat deshalb Schwachstellen und macht Fehler.

Im Fußball werden bspw. Fehler in der Abwehr (defensive Schwachstellen) meist schnell von den Gegenspielern erkannt und ausgenutzt. Ein Fehler im »(Spiel-)System« genügt deshalb oftmals, um ein Match zu entscheiden.

In der Informatik ist es ähnlich. Auch hier reicht im Prinzip eine Schwachstelle in einem IT-System aus, um das »Spiel« zu verlieren.

Eine (IT-) Schwachstelle kann wie folgt beschrieben werden:

Schwäche eines Systems, an dem es verwundbar sein kann und dadurch einen Angreifer u.a. in die Lage versetzt, Sicherheitsmechanismen zu umgehen, Systemkomponenten zu ändern oder den Nutzer / das System zu täuschen.

Schwachstellen in Soft- / Hardware stellen daher vielfach eine Bedrohung für die Sicherheit eines Computersystems bzw. für die auf diesem befindenden Informationen dar. Derartige Schwachstellen entstehen oftmals im Entwicklungsprozess von Software, wobei die Gründe für diese Schwachstellen vielfältig sein können:

- Zunehmende Komplexität von Software (unübersichtlicher Code und damit eine fehlerhafte Programmierung)

- Fehlerhafte Interaktion zwischen den auf dem System verwendeten Softwareprodukten untereinander oder zwischen Soft- und Hardware

- Unzureichende Kenntnisse in der sicheren Programmierung

- Kein oder ein nur unzureichendes Qualitätsmanagement beim Hersteller

- Vernachlässigung einer »sicheren Programmierung« aus Kompatibilitätsgründen

- Veröffentlichung »halbfertiger Produkte« zur Wahrung finanzieller Interessen bspw. von Investoren

- […]

Grob geschätzt produziert ein Entwickler, der ja auch nur ein Mensch ist, auf 1000 Codezeilen zwischen 0,5 bis 3 Programmierfehler. Viele der in den teilweise Millionen Zeilen Code enthaltenen Fehler werden jedoch nie entdeckt oder wirken sich nicht negativ auf die Sicherheit bzw. Funktion aus. Manche Fehler erzeugen aber auch schwerwiegende Sicherheitslücken, ohne jedoch direkt die Funktion der Software zu beeinträchtigen. Daher finden Entwickler diese auch oftmals nicht. Vielmehr »schlummern« sie lange Zeit unerkannt im System / der Software.

Die Aufgabe eines CERTs kann es nun sein über solche Sicherheitslücken zu informieren und Empfehlungen herauszugeben, wie diese zu beseitigen sind. Dies nennt man im Jargon »IT-Sicherheitsmeldungen«.

2.2 Quellen

Zu den international bekanntesten CERTs zählt sicherlich das CERT/CC und US-CERT in den USA. Doch auch in Österreich (CERT.at), der Schweiz (SWITCH-CERT) und Belgien (CERT.be) werden wir fündig. In Deutschland kennt man das CERT-Bund, DFN-CERT, RUS-CERT oder KIT-CERT. Nach meiner Auffassung stechen insbesondere zwei CERTs in Deutschland hervor:

- Das Computer Emergency Response Team (CERT) vom Deutschen Forschungsnetz (DFN) veröffentlicht täglich aktuelle Sicherheitsmeldungen.

- Und auch das CERT-Bund vom BSI informiert täglich über sicherheits- und verfügbarkeitsrelevante Vorfälle in Computersystemen.

Für Privatanwender kann unter anderem der Service des Bürger-CERTs eine interessante Quelle sein. Dieser adressiert insbesondere Privatanwender, aber auch kleine Unternehmen und warnt vor Viren, Würmern und anderen Sicherheitslücken.

Je nach CERT werden IT-Sicherheitsmeldungen häufig per RSS-Feed und / oder E-Mail bereitgestellt. Persönlich habe ich diverse RSS-Feeds abonniert, über die ich mich täglich über neue Schwachstellen informiere.

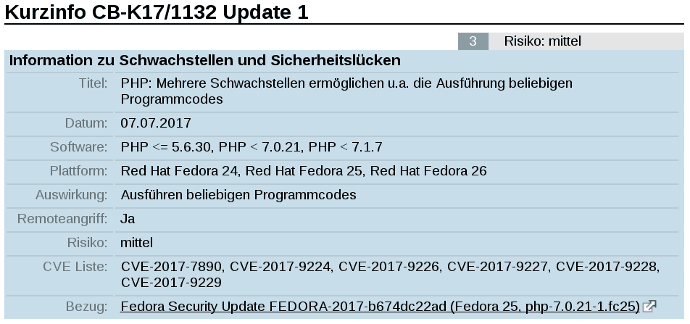

Im Folgenden noch ein Beispiel für eine Sicherheitsmeldung von der Seite des CERT-Bund:

Neben Titel, Datum und betroffener Software ist insbesondere das geschätzte Risiko und ob die Sicherheitslücke Remote, also über das Netzwerk / Internet ausgeführt werden kann, von Interesse. Zur eindeutigen Identifikation der Schwachstelle werden eine oder mehrere CVE Nummern vergeben. In der nachfolgenden Beschreibung (nicht im Screenshot vorhanden) wird die Schwachstelle in der Regel erläutert und darüber informiert, ob bereits ein Patch zur Verfügung steht oder eine andere Empfehlung gegeben, um das Risiko zu minimieren.

3. Fazit

CERTs spielen in der IT-Sicherheit eine ganz besondere Rolle. Gerade deshalb sollte Deutschland hier mit gutem Beispiel vorangehen und eine nationale CERT ins Leben rufen, deren Unabhängigkeit gewährleistet ist. Dieser Schritt würde die internationale Kooperation mit anderen CERTs sicherlich vereinfachen und könnte eine positive Signalwirkung für andere Länder haben, in denen sich entsprechende IT-Sicherheitsgesetze noch in Planung befinden. Leider bewegen wir uns gerade nicht in diese Richtung, sondern die Bundesregierung arbeitet fieberhaft daran, die IT-Sicherheit mit der Ausweitung der Quellen-Telekommunikationsüberwachung (TKÜ) empfindlich zu schwächen. Doch eigentlich wäre genau das Gegenteil notwendig, nämlich die Stellung der IT-Sicherheit innerhalb Deutschlands zu stärken.

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

16 Ergänzungen zu “Aktuelle IT-Sicherheitsmeldungen: Wo bekommt man die?”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Für Linux sind auch die Security Advisories der Distributionen und die Zusammenfassung derer in LWN interessant. Erfahrungsgemäß sind die schneller und enthalten keine für den exklusiv Linux-User irrelevanten Informationen über Windows.

Korrekt. Nur wenn man sich die alltäglichen Sicherheitsmeldungen anschaut, dann könnten eher Windows-User von den vielen Linux-Meldungen »genervt« sein. ;-)

Für Arch Linux empfehle ich das Tool arch-audit, das sich für i686 und x86_64 aus dem Community-Repository installieren lässt. Das Tool zeigt beim Aufruf sämtliche CVEs für installierte Pakete auf dem System an. Wenn man die Ausgabe mit eine Pipe an wc -l weiterleitet, dann sieht man die genaue Anzahle an CVEs auf dem System. Bei mir sind das derzeit 11 bekannte Schwachstellen. Welche sich davon patchen lassen, findet man über die Option –upgradable heraus. Meistens muss man die Patches manuell aus dem Testing-Repository herunterladen und lokal mit Pacman installieren, ehe diese in den stabilen Repositorien landen.

„Aufgrund von Verantwortlichen, die sich teilweise im Winterschlaf befinden, lassen sich die entwickelten Exploits dann meist auch eine ganze Weile ausnutzen.“

Mike, wie kann es sein das du dich jeden Monat über Google Android Patches aufregst, aber wir die nicht bekommen. Wir schlafen sicher nicht, aber die Updates erreichen uns nicht.

Das war primär auf das Geschäftsumfeld bezogen. Nutzer die ihre Geräte nicht updaten können, habe ich damit eigentlich nicht gemeint. ;-)

Es wäre super wenn du deinen IT-Sicherheitsmeldungen-Service auch als RSS-Feed bereitstellen könntest

Das heißt, bei kleinen Programmen ist die Fehleranfälligkeit geringer, als bei großen.

Stimmt’s?

Diesen Schluss könnte man ziehen, das würde allerdings zu kurz greifen. Das hängt noch von weiteren Faktoren ab, wie bspw.:

– verwendete Programmiersprache

– Compiler

– Wissen des Programmiers (über sichere Coding-Guidelines)

– […]

Damals war alles besser… Da gab es noch Fernschreiber ^^ Sicherheitslücken

In komplexen Systemen sind durchaus normal, da Stimme ich voll und ganz zu. Die Frage ist aber: Muss es mega komplex sein oder geht es auch einfacher?

Danke für die Informationen, einige der Seiten kannte ich bereits andere aber auch nicht. Zusätzlich ist es auch sehr hilfreich das du die drei „wichtigsten“ auf deiner Seite verlinkt hast.

So welche Meldungen sind ja schön und gut, aber was bringt mir das, wenn ich keine Updates erhalte wenn ich einen Fork nutze oder wie bei FDroid die Updates nicht ins Repo kommen, weil mal wieder der Build Prozess zerschossen ist?

Beispiel: OpenVPN for Android – die FDroid Version enthält 4 CVE. Was soll ich machen? Oder LinPhone – 1 CVE.

Das hat jetzt aber erstmal nichts mit den Sicherheitswarnungen zu tun. Diese sind ja primär da, um gewarnt zu werden und dann reagieren zu können. Die Update-Problematik von Android habe ich bereits ausreichend beleuchtet.

Was du machen sollst, kann ich dir nicht sagen. Was du machen kannst ist aber Folgendes:

– Auf OpenVPN / Linphone verzichten, bis die Updates bereitstehen

– Selbst die Apps kompilieren

– Die Apps aus dem Play Store beziehen oder über einen APK-Downloader wie bspw. Yalp Store

– […]

Fakt ist: Du kennst die Lücken. Jetzt musst du eben abwägen, wie groß das Risiko für dich ist. Das kann letztendlich auch bedeuten, die Apps erstmal nicht mehr zu nutzen.

Meine Frage hat nicht direkt etwas mit der Frage zuvor zu tun. Ich habe bei meiner Distri jetzt ein Audit Tool installiert. Das zeigt mir 9 CVEs beim Linux Kernel. Da bin ich ein bisschen überfragt wie ich damit umgehen soll. Andere Pakete mit CVEs kann ich nicht deinstallieren wegen Abhängigkeiten.

Gibt es da eine Faustformel vom Sicherheitsexperten?

Hallo Mike,

danke für den Artikel und die Links. Ich habe die drei RSS-Feeds im Abo, allerdings ist es recht aufwändig herauszufinden welche der 20 bis 30 Nachrichten die pro Tag (!) eintrudeln wirklich dringend und wichtig sind. Kennst Du einen Dienst der die Nachrichten dazu einschätzt und einen Hinweis mitliefert?

Was du machen kannst: Gehe auf die Seite vom BUND-Cert und sortiere dort nach Risiko. Wäre ein Ansatz.

Für debian gibt es das tool unattended-upgrades. Es arbeitet wohl ähnlich wie das oben genannte arch-audit. Man erhält automatische updates für die Pakete, die Sicherheitslücken aufweisen.