1. Einleitung

Im ersten Beitrag der Artikelserie hatten wir uns mit der Funktionsweise von AV-Software auseinandergesetzt und die eher mäßigen Erkennungsraten thematisiert. Unser bisheriges Fazit aus dem letzten Beitrag noch einmal kurz zusammengefasst: Insbesondere gegen bis dato unbekannte Schädlinge scheinen die Erkennungsmethoden von AV-Scannern nicht wirklich verlässlich zu funktionieren.

Der vorliegende Beitrag soll sich nun mit einem weiteren, nicht zu unterschätzenden Aspekt auseinandersetzen, nämlich den in AV-Software oftmals vorhandenen Sicherheitslücken, die die Gesamtsicherheit eines Systems stark gefährden können.

Ferner wollen wir kurz auch die psychologischen Implikationen thematisieren, die bei Anwendern entstehen können, wenn sie sich auf die von AV-Software beworbene Schutzwirkung »blind« verlassen.

- Antiviren-Scanner: Mehr Risiko als Schutz? – Snakeoil Teil1

- Antiviren-Scanner: Nur ein Sicherheitsgefühl? – Snakeoil Teil2

- Alternativen zu Anti-Viren-Software – Snakeoil Teil3

2. Schwächen von Antiviren-Software

AV-Software soll den Anwender, so sagt uns die Werbung, vor Bedrohungen und den Auswirkungen des Schadsoftwarebefalls schützen. Da die Software den Computer / den Anwender schützen soll, dürfte ein Anwender vermuten / erwarten, dass gerade diese besonders sicher ist. Oder anders formuliert: Gerade bei einer Sicherheitssoftware, geht man als Anwender (implizit) davon aus, dass von Herstellerseite alles Notwendige unternommen wurde, um diese Software sicher zu entwickeln.

Doch diese Anwendererwartung dürfte sich relativieren, wenn man sich anschaut, welch teilweise eklatanten Sicherheitslücken von Sicherheitsexperten zu Tage gefördert werden. Dass immer mehr Sicherheitslücken bekannt werden, dürfte auch der schon im ersten Teil angesprochenen Komplexität von AV-Scannern geschuldet sein.

2.1 Erhöhung der Komplexität

Wie wir im ersten Beitrag bereits aufgezeigt haben, fällt es den Herstellern von AV-Software immer schwerer, mit der besorgniserregenden Entwicklung von Schadsoftware »Schritt zu halten«. In Anbetracht dieses endlosen »Katz-und-Maus-Spiels« von Angreifern und Verteidigern, scheint die »Verfeinerung« der im ersten Beitrag angesprochenen proaktiven und reaktiven Methoden unerlässlich. Daher werden AV-Scanner mit immer »intelligenteren« und umfangreicheren Methoden ausgerüstet werden, um die (System-) Aktivitäten umfassend überwachen und in (schadhafte) Aktivitäten eingreifen zu können.

Mit den Funktionalitätserweiterungen, wächst jedoch gleichzeitig auch die Komplexität der AV-Software. Durch ihre Funktionalitätsvielfalt erreichen AV-Scanner damit einen Grad an Komplexität, der entgegengesetzt zu dem in der IT-Sicherheit geltenden Prinzip »Keep It Small and Simple« (KISS) steht, wonach Komplexität der Feind der IT-Sicherheit ist. Durch eine hohe Komplexität kommt es zwangsläufig zu einer nicht zu beherrschenden Intransparenz der Datenverarbeitung, was ein »Verteidigen« bzw. ein proaktives, wirksames Handeln / Treffen entsprechender Schutzmaßnahmen, umso schwerer macht.

Die Steigerung der Komplexität führt letztendlich zu einer Erhöhung der Fehleranfälligkeit von AV-Software, was sich wiederum negativ auf die Gesamtsicherheit eines Systems auswirken kann. Letzten Endes erweitert damit die ständig zunehmende Komplexität der Software die Angriffsfläche des Systems, was uns auch die bekanntgewordenen Schwachstellen in AV-Scannern (siehe Ziffer 2.3) zeigen.

2.2 Überwachung von HTTPS-Verbindungen

Ein großer Teil des Internetverkehrs wurde zwanzig Jahre nach der Einführung von SSL/TLS noch immer größtenteils im Klartext übertragen. Da der Internetverkehr seit wenigen Jahren jedoch vermehrt verschlüsselt wird, müssen die Hersteller etwas tun, um diese verschlüsselten Verbindungen und die darin »versteckten« Inhalte analysieren zu können.

Sie entscheiden sich im Produktdesign von »moderner« AV-Software oftmals dazu, einfach die verschlüsselte Verbindung zwischen Client und Server »aufzubrechen«. Dieses »Aufbrechen« erfolgt vereinfacht gesagt dadurch, dass die entsprechende AV-Software die TLS-Verbindung (mittels HTTPS-Interception) terminiert. Sozusagen als Stellvertreter muss die AV-Software anschließend eine verschlüsselte Verbindung zur Gegenstellen aufbauen. Dieser Vorgang erfolgt zumeist im »Verborgenen«, ohne dass der Anwender hiervon Kenntnis erhält.

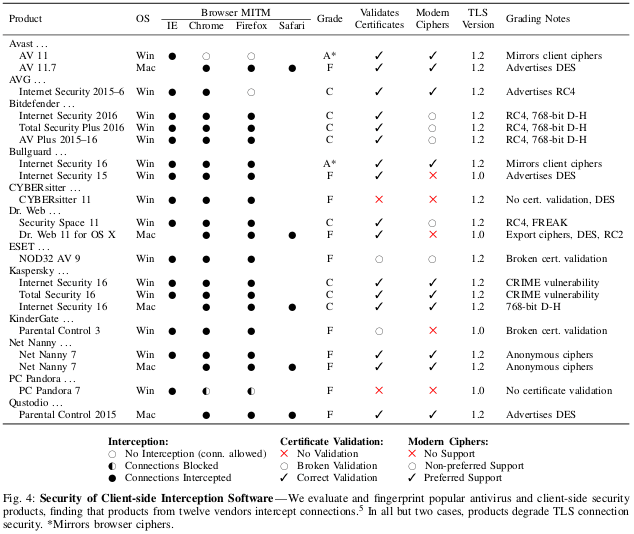

In einer Studie (The Security Impact of HTTPS Interception) haben Forscher die Auswirkungen von HTTPS-Interception analysiert. Anhand von 7,75 Milliarden TLS-Verbindungen zum Firefox-Update-Dienst, E-Commerce-Seiten und Cloudflare wurde die Verhaltensweise unterschiedlicher AV-Scanner untersucht. Die Ergebnisse haben sie in der nachfolgend dargestellten Tabelle zusammengefasst:

Wie durch die vorstehende tabellarische Darstellung deutlich wird, unterschieden sich bei einigen Verbindungen nach der Analyse der AV-Scanner die Verbindungsparameter. Aus dieser Feststellung lässt sich schließen, dass diese Verbindungen »aufgebrochen« wurden. Danach wurden die »offenen« Verbindungen analysiert und durch die Antivirensoftware (eigenständig) selbständig erneut verschlüsselt.

Von den 29 untersuchten AV-Scannern, »brechen« 13 die verschlüsselte TLS-Verbindung auf. Das Fatale, das neben den rechtlichen Implikationen, die mit diesem »Aufbrechen« einhergeht ist, dass einige der getesteten Produkte für die (erneute) Verschlüsselung der Verbindung Cipher-Suiten verwenden, die gemeinhin als unsicher gelten. Daher lässt sich das Fazit ziehen, dass es durch die vermeintliche, in einem AV-Scanner verwendete »Sicherheitsfunktion«, oftmals sogar zu einer Verschlechterung der Sicherheit kommt! Denn im schlimmsten Falle ermöglichen diese Sicherheitsfeatures erst einen direkten Angriff auf die neue, »gesicherte« Verbindung.

In der vorstehend beschriebenen Studie fordern die Forscher die AV-Hersteller explizit dazu auf, den Einsatz von HTTPS-Interception noch einmal zu überdenken. Mit dem »Aufbrechen von verschlüsselten Verbindungen« gehen jedoch nicht nur technische sondern auch rechtliche Fallstricke einher, die es unbedingt zu beachten gilt.

Hinweis

Die rechtlichen Fallstricke wird Gerald Spyra in einem gesonderten Beitrag beleuchten.Im Bereich »Schwächen« der AV-Software sollte, auch wenn es selbstverständlich klingen mag, sich ferner vor Augen geführt werden, dass AV-Software selbst auch Software ist. Software kann niemals fehlerfrei sein. Wie entsprechende Analysen belegen, enthält gerade AV-Software teilweise eklatante Schwachstellen / Sicherheitslücken, die den Einsatz dieser Software als nicht unkritisch erscheinen lassen.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

2.3 Sicherheitslücken in Antiviren-Software

Schwachstellen in Soft- / Hardware stellen vielfach eine Bedrohung für die Sicherheit eines Computersystems bzw. den darauf befindlichen Informationen dar. Diese Schwachstellen entstehen oftmals im Entwicklungsprozess von Software, wobei die Gründe für diese Schwachstellen vielfältig sein können:

- Zunehmende Komplexität von Software (unübersichtlicher Code und damit eine fehlerhafte Programmierung)

- Fehlerhafte Interaktion zwischen auf dem System verwendete Softwareprodukte untereinander oder zwischen Soft- und Hardware

- Unzureichende Kenntnisse in der sicheren Programmierung

- Kein oder ein nur unzureichendes Qualitätsmanagement beim Hersteller

- Vernachlässigung einer »sicheren Programmierung« aus Kompatibilitätsgründen

- Veröffentlichung »halbfertiger Produkte« zur Wahrung finanzieller Interessen bspw. von Investoren

[…]

Grob geschätzt produziert ein Entwickler auf 1000 Codezeilen zwischen 0,5 bis 3 Programmierfehler. Viele der in den teilweise Millionen Zeilen Code enthaltenen Fehler werden jedoch nie entdeckt oder wirken sich nicht negativ auf die Sicherheit bzw. Funktion aus. Manche Fehler erzeugen jedoch schwerwiegende Sicherheitslücken, ohne jedoch direkt die Funktion der Software zu beeinträchtigen. Daher finden AV-Hersteller diese auch oftmals nicht und sie »schlummern« lange Zeit unerkannt im System.

Um die Sicherheit von für die Anwender »kritische« Software-Produkte zu betrachten, hat Google ein Projekt mit dem Namen »Project Zero« ins Leben gerufen. Der Sicherheitsexperte Tavis Ormandy hat sich auf das Aufspüren von Sicherheitslücken in AV-Software spezialisiert und hat teils eklatante Schwachstellen bei praktisch allen AV-Software-Produkten bekannter Hersteller gefunden.

Einige dieser Schwachstellen stufte Tavis Ormandy als »absolut vermeidbar« ein. Durch eine sichere Programmierung oder ein entsprechendes Qualitätsmanagement hätten diese Lücken nach seiner Ansicht vermieden werden können. Im Nachfolgenden werden einige Beispiele der von Ormandy aufgedeckten Sicherheitslücken inkl. einer kurzen Beschreibung der Schwachstelle aufgeführt.

- Symantec/Norton Antivirus ASPack Remote Heap/Pool memory corruption (Mai 2016): Zur Untersuchung von verschiedenen Dateiformaten arbeiten AV-Scanner mit sogenannten »Parsern«. Diese sollen eine Eingabe in ein für die weitere Analyse bzw. die Weiterverarbeitung geeigneteres Format umwandeln. Damit ein AV-Scanner bspw. eine komprimierte Datei untersuchen kann, muss diese Datei zunächst mit einem entsprechenden Parser in ein für den Scanner lesbares Format umgewandelt bzw. entpackt werden. In der Scan-Engine von Symantec Produkten hat Ormandy eine Sicherheitslücke in einem Parser von ausführbaren Dateien gefunden, die mit ASPack komprimiert bzw. gepackt wurden. Ein Angreifer könnte diese Lücke ausnutzen, einen Speicherfehler provozieren und dadurch bspw. anschließend aus der Ferne eigenen Code ausführen lassen. Dieses funktioniert bspw. mittels einer präparierten Datei als E-Mail-Anhang oder über eine Webseite. Parser-Schwachstellen sind mit die häufigste Schwachstelle in AV-Scannern.

- Trend Micro: A remote debugger stub is listening in default installi (März 2016): Im März 2016 hat Ormandy eine »Hintertür« (engl. Backdoor) in einem Trend Micro Produkt veröffentlicht. Diese »Hintertür« ermöglicht es nach Ormandy, beliebigen Code auf dem verwundbaren System auszuführen. Nach Ormandy handelte es sich bei dieser Hintertür vermutlich nicht um eine absichtlich eingebaute Hintertür bspw. für Geheimdienste, sondern vielmehr um die Nachlässigkeit des Herstellers.

- Comodo Antivirus Forwards Emulated API calls to the Real API during scansi (März 2016): Um potenzielle Schädlinge zu erkennen, führen AV-Scanner wie im ersten Teil beschrieben, den Code oftmals in einer »Sandbox« aus. Im Idealfall haben »Aktionen« des Codes innerhalb der Sandbox keine Auswirkungen auf die restliche (System-) Umgebung. Um zu vermeiden, dass eine zu analysierende Schadsoftware die verwendete Sandbox als Emulationsumgebung erkennt und letzten Endes die in ihr programmierte Schadfunktionen nicht ausführt, leitete die Comodo Antivirus bestimmte Systembefehle (ungefiltert) zu den echten API-Systembefehlen des entsprechenden Windows-Systems um. Durch eine geschickte Manipulation dieser Technik war es Ormandy möglich, die Software aus der Emulationsumgebung ausbrechen zu lassen. Was eine Software nach »Ausbrechen« alles machen könnte, kommentierte Ormandy nüchtern mit: »The list of possible attacks here is simply too long to enumerate«.

Grundsätzlich sollen Anti-Viren-Scanner das System vor bösartiger Schadsoftware schützen. Durch die Masse an Sicherheitslücken, die in diesen Produkten voraussichtlich »schlummern« dürften sie oftmals jedoch selber als Einfallstor dienen.

Nach unserer Auffassung ist es schwer nachvollziehbar, warum bei einer Software, deren Zweck die Schaffung von »Sicherheit« ist, oftmals scheinbar wenig Wert auf eine sichere Programmierung und Konzeption gelegt wird. Warum AV-Software oftmals einen derartigen »Qualitätsstandard aufweist, können wir an dieser Stelle nicht abschließend klären. Wie Ormandy und auch andere Sicherheitsexperten attestieren, wären durch die Beachtung der Anforderungen an »Security by Design« und ein klares, durchstrukturiertes Qualitätsmanagement, viele der vorstehend aufgezeigten Schwachstellen wohl vermeidbar gewesen.

Wie die nachfolgenden Ausführungen deutlich machen sollen, sind AV-Scanner und ihre »Schutzfunktionen« womöglich auch ein Risiko für weitere essentielle Software, wie bspw. Webbrowser.

3. AV-Software ein Hindernis für sichere Browser?

AV-Software und ihre Funktionalitäten werden regelmäßig auch von Browserentwicklern kritisiert. Sie beanstanden insbesondere die direkten Eingriffe einiger AV-Scanner in (kritische) Browserprozesse. Diese Eingriffe sind nach Aussagen der AV-Software-Hersteller zwingend notwendig, um Dateien (aus dem Internet) möglichst früh auf Schadcode prüfen zu können.

Dieser Konflikt zwischen Browser- und AV-Software-Herstellern sollte nicht unbeachtet bleiben, was auch die vom Chrome-Entwickler Justin Schuh getätigten Äußerungen zeigen. So bezeichnete er in einem Tweet auf Twitter

AV-Software als größtes Hindernis für die Entwicklung eines sicheren Browsers.

Seine durchaus provokative Aussage begründete Schuh auf Twitter wie folgt:

- Laut Schuh hebeln einige AV-Scanner die auch in Browsern verwendete Schutztechnik Address Space Layout Randomization (ASLR) aus, was wiederum zu schwerwiegenden Sicherheitsproblemen führen kann. Nicht nur Google, sondern auch Mozilla nutzt die Speicherrandomisierung, um den Firefox-Browser vor diversen Angriffstechniken besser zu schützen. Schuh kritisiert, dass einige AV-Hersteller durch ihre Techniken diese Speicherrandomisierungstechnik aushebeln, was den durchaus als sinnvoll zu betrachtenden Schutz durch ASLR praktisch unwirksam werden lässt.

- Das Einspielen von Sicherheitsupdates zählt (vermeintlich) zu den wichtigsten Maßnahmen im Kampf gegen Schadsoftware. Schuh kritisiert, dass AV-Hersteller bspw. mehrfach den Update-Prozess von Firefox blockiert und so das Einspielen von kritischen Sicherheitsupdates verhindert hätten. Dieses wiederum hat die Nutzer der Browser (unnötig) Risiken von nunmehr bekanntgewordenen Sicherheitslücken ausgesetzt.

- Auch Schuh führt aus, dass die unter Ziffer 2.3 beschriebenen Sicherheitslücken in Antiviren-Scannern vorhanden sind und stellt dar, dass diese letzten Endes natürlich nicht nur (Betriebs-) Systeme sondern insbesondere auch Webbrowser unsicher machen können.

- Wie in Kapitel 2.2 aufgezeigt, bricht AV-Software oftmals mittels HTTPS-Interception die TLS-verschlüsselte Kommunikation auf. Schuh kritisiert dieses ebenfalls und bemängelt die dadurch hervorgerufenen TLS-Fehler, die wiederum von Angreifern ausgenutzt werden könnten. Er fügt ferner hinzu, dass weitere (Verbindungs-) Sicherheitsmaßnahmen wie bspw. HTTP Strict Transport Security (HSTS) durch die von der AV-Software vorgenommenen Terminierung der TLS-Verbindung auch ausgehebelt würden.

Hinsichtlich seiner Ausführungen erhielt Schuh auch von der Mozilla-Sicherheitsexpertin April King Unterstützung. Wie Schuh macht auch King in ihrem Statement die AV-Software für viele Sicherheitsprobleme in Firefox verantwortlich.

Auch der ehemalige Firefox-Entwickler Robert O’Callahan, kritisiert AV-Software Hersteller in seinem Blog-Beitrag auf ähnliche Weise. Dabei bezieht er sich insbesondere auch auf die vorstehend dargestellten Feststellungen von Travis Ormandy im Rahmen des Project Zero Projekts. Er zieht daraus das Resümee, dass die AV-Software Hersteller im Allgemeinen nicht die übliche Sorgfalt bei der Entwicklung befolgen würden und dadurch vermeidbare Angriffsvektoren eröffnen würden.

Die vorstehend dargestellten Feststellungen und Ansichten der Browserentwickler sollte man nicht auf die leichte Schulter nehmen. Vielmehr sollte man sich ehrlich mit der Frage auseinandersetzen, ob man mit dem Einsatz von AV-Software wirkliche »Sicherheit« bzw. wirklich Sicherheit schaffen kann.

Dabei sollten sich die Nutzer auch mit der Frage beschäftigen, ob durch den Einsatz von AV-Software nicht vielleicht sogar ein Sicherheitsgefühl geschaffen wird, das möglicherweise zu unvorsichtigen Handlungen führt, was wiederum weitreichende Konsequenzen haben kann.

4. Das »falsche« Sicherheitsgefühl

Wie durch eine Google-Studie deutlich wird, gelten AV-Scanner bei vielen (Ottonormal-) Anwendern als eines der Hauptwerkzeuge zum Schutz vor Schadsoftware und unerlaubten Zugriffen aus dem Internet. Daraus lässt sich schließen, dass insbesondere der Durchschnittsnutzer dazu geneigt ist, sich auf die beworbene Schutzwirkung zu verlassen.

Im festen Glauben, dass AV-Software den Nutzer vor allem »Bösen« aus dem Internet schützt, neigen Nutzer dazu, sämtliche Skepsis und Vorsicht »über Board« zu werfen. Dieses wiederum hat letzten Endes zur Konsequenz, dass sie sich Risiken aussetzen, die sie ohne dieses »Sicherheitsgefühl« möglicherweise nicht eingegangen wären. Mysteriöse E-Mail-Anhänge werden deshalb bspw. ohne Scheu geöffnet oder Dateien aus nicht vertrauenswürdigen Quellen heruntergeladen und ohne die Herkunft und sonstige Umstände zu bedenken, unreflektiert ausgeführt.

Das vom Nutzer empfundene (Schein-) Sicherheitsgefühl lässt deshalb die Wahrscheinlichkeit rapide ansteigen, dass es durch die unvorsichtigen Verhaltensweisen eher früher denn später zu einer Infektion mit einer Schadsoftware kommt, die jedoch möglicherweise von der AV-Software nicht erkannt wird.

Zusammenfassend lässt sich deshalb feststellen, dass das vorstehend beschriebene, oftmals vorhandene (falsche) Sicherheitsgefühl des Nutzers letzten Endes dafür sorgt, dass sich ein Anwender im Ergebnis höheren Risiken aussetzen dürfte, als wenn er auf die Verwendung eines AV-Scanners verzichtet und gezwungen wäre reflektierend mit der von ihm eingesetzten IT umzugehen und dieser IT mit »gesundem Menschenverstand« bzw. gebotenem Respekt zu begegnen.

5. Fazit

Angesichts der aufgezeigten Schwächen, eignen sich AV-Scanner nach unserer Auffassung nur bedingt, um ein System und die darauf befindlichen Daten nachhaltig vor Schadsoftware zu schützen. Vielmehr sollte diesbezüglich immer auch bedacht werden, dass eine AV-Software aufgrund der Menge an möglicherweise in ihr schlummernden und noch nicht gefundenen bzw. veröffentlichten Sicherheitslücken selbst ein Einfallstor für Schadsoftware darstellen kann.

Daher gilt es sich in der Praxis offen und ehrlich mit der Frage auseinanderzusetzen, ob der Einsatz eines AV-Scanners vielleicht nicht mehr schadet, als dass er nutzt. In seinem Blog-Beitrag stellt Travis Ormandy in diesem Zusammenhang die entscheidende Frage:

Do we understand the risk vs. benefit trade-offs of security software?

Was diese Fragestellung unserer Ansicht nach sehr deutlich macht ist, dass sich ein Nutzer, aufgrund der immer weiter in Teil 1 beschriebenen, ansteigenden »Bedrohungslage« über das Kosten – Nutzenverhältnis von AV-Scannern Gedanken machen muss. Oder anders gesagt, auch wenn es ein wenig übertrieben klingen mag: Ein Nutzer muss ein entsprechendes Risikomanagement durchführen. Aufgrund der immer neuen Bedrohungen aus dem Netz gilt es deshalb im Ergebnis bisherige Denk- und Handlungsweisen kritisch zu hinterfragen und letzten Endes möglicherweise auch zu ändern.

AV-Software ist, auch wenn es gerne so dargestellt wird, nicht alternativlos. Vielmehr existieren und das wird bspw. auch durch die von den Experten in der Google-Umfrage gegebenen Antworten deutlich, (weitere) sinnvolle Alternativen, um eine adäquate »Sicherheit« zu schaffen. Diese Maßnahmen möchten wir im letzten Teil der Artikelserie vorstellen.

Hinweis

Die komplette Analyse mit weiteren Details und Ausführungen wird demnächst unter dem Titel »Antiviren-Scanner: Schutz oder Schlangenöl?« im Werk Information Security Management erscheinen.Autoren:

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

9 Ergänzungen zu “Antiviren-Scanner: Nur ein Sicherheitsgefühl? – Snakeoil Teil2”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Sehr guter Artikel!

Danke

Hm. Wenn 100€ im Jahr davor schützen, aufgrund eines Werbebanners oder einer unbedacht geöffneten E-Mail mein Firmennetzwerk ein- oder zweimal neu aufsetzen zu müssen, dann sind das sinnvolle 100€. Unabhängig von den Gefahren der AVSoftware selbst.

Ja, wenn !!! Und genau das wird ja in Frage gestellt. Artikel gelesen und verstanden ?

Der Frage wird ja hier nachgegangen…

Die These hier lautet ja, was wenn die 100€ es überhaupt erst ermöglichen, dass du dein Firmennetzwerk neu aufsetzen musst.

Interessant ist da z.B. die Aussage vom Tavis Ormandy bzgl. Trend Micro Bug (Issue 693). Ich bin über den oben verlinkten Bug auf diesen gekommen. (Gleich im ersten Post wird darauf hingewiesen)

„This product is primarily written in JavaScript with node.js, and opens multiple HTTP RPC ports for handling API requests.

It took about 30 seconds to spot one that permits arbitrary command execution, openUrlInDefaultBrowser, which eventually maps to ShellExecute().“

30 Sekunden nach der Installationen einen Weg gefunden zu haben, um fremden Code auszuführen, ist Rekordverdächtig…

100€ zum Schutz des Firmennetzwerks und anschließend einen Millionenschaden, weil in diesem Fall „… Webroot plötzlich (auch, aber nicht nur) Windows-Systemdateien als generischen Trojaner einstuft und unter Quarantäne stellt.“

https://www.heise.de/newsticker/meldung/Virenwaechter-Webroot-Probleme-durch-fehlerhafte-Signaturen-3693480.html

Hallo Mike,

kannst Du neben einer Deinstallation der Antiviren-Software empfehlen, einen Browser in einer virtuellen Maschine laufen zu lassen, wie es zum Beispiel die Software „BitBox“ verspricht? BitBox wurde im Auftrag des Bundesamts für Sicherheit in der Informationstechnik (BSI) entwickelt, aber ich weiß nicht, ob das etwas Gutes ist.

Tipps folgen im letzten Beitrag. :-)

Den einzigen Einsatzzweck sehe ich bei Filservern o.ä., wo verhindert werden soll, das Malware darauf gespeichert wird.

Aber auch da muss man auf die Einhaltung von Sicherheitsstandarts achten. (Stichpunkt Privilege-seperation: Die Dateien werden an das AV Programm geschickt, welches selbst keinerlei Berechtigungen für irgendwelche Ordner hat, und nur überprüft. Im schlimmsten Falle gelangen nur die an das AV-Programm gesendeten Dateien, an die Angreifer)

Jetzt hats Microsoft auch erwischt. Laut Travis Ormandy „Worst Windows RCE in recent memory“.

Und in welcher Komponente!? Na, klar! Im Virenscanner. Man müsste als Angreifer nicht einmal im gleichen LAN sein also wäre die Lücke „wormable“.

https://thehackernews.com/2017/05/windows-defender-rce-flaw.html