1. Big Brother is watching you

Die Einführung der Vorratsdatenspeicherung ist ein Thema, das in der Öffentlichkeit noch immer kontrovers und heftig diskutiert wird. Trotz der teilweise erbittert geführten Diskussionen rund um die Einführung einer Vorratsdatenspeicherung wird einer Tatsache noch immer viel zu wenig Tribut gezollt: Es wird nämlich oftmals viel zu wenig thematisiert, dass wir in vielen Bereichen unseres Lebens schon längst eine Vorratsdatenspeicherung haben, die mit unkalkulierbaren Risiken einhergeht.

Gastbeitrag von Gerald Spyra

Gerald Spyra ist Rechtsanwalt mit Spezialisierung auf den Informations- bzw. Datenschutz. Er ist externer betrieblicher Datenschutzbeauftragter und hat eine hohe Affinität für Themen aus dem Bereich der IT-Sicherheit.

Spenden für seine Arbeit möchte er direkt dem Kuketz-Blog zukommen lassen. Ihr könnt also direkt an den Kuketz-Blog spenden.

2. Freiheit gegen Schutz

Ob, wann und wie die staatliche Vorratsdatenspeicherung kommen wird, ist eine Frage, die derzeit heftig diskutiert wird. Beobachtet man die öffentlich geführte Diskussion, erinnert diese fast schon an ein Tauziehen. Bei diesem will sich kein Lager auch nur einen Schritt auf das andere zu bewegen. Man hat schon fast das Gefühl, dass die Kontrahenten Angst davor haben, dass ein Schritt in die andere Richtung den Sieg kosten könnte. Diese beinahe schon übervorsichtige Haltung ist nicht verwunderlich, denn durch die geplante Vorratsdatenspeicherung kommt es zu einem erheblichen staatlichen Eingriff in die Grundrechte der Bürger, der nur unter sehr eng gefassten und fest abgesteckten Bedingungen möglich sein darf.

Bei der Diskussion spielen im Wesentlichen zwei für das Leben in unserer Gesellschaft essenzielle Schutzgüter eine bedeutende Rolle. Das ist zum einen die Freiheit. Durch die Einführung der Vorratsdatenspeicherung sehen Kritiker die Freiheit der Bürger massiv gefährdet. Falls die Vorratsdatenspeicherung kommen sollte, bestünde ihrer Ansicht nach die Gefahr, dass die Bürger nicht mehr „frei“ wären und sich ständig überwacht fühlen würden. Es bestünde damit die Gefahr, dass sich Deutschland Schritt für Schritt auf einen Überwachungsstaat zu bewegen würde. Daher schwingen in den Köpfen der Vorratsdatenspeicherungsgegner immer auch die Erfahrungen mit, die die Deutschen insbesondere mit den staatlichen Überwachungstätigkeiten im letzten Jahrhundert gesammelt haben. Verständlicherweise reagieren die Vertreter dieser Position deshalb sehr sensibel, wenn es um staatliche Eingriffe in ihre Privatsphäre geht.

Die Befürworter der Vorratsdatenspeicherung führen den Schutz der Sicherheit als wesentliches Gut ins Feld. Die Gewährleistung von Sicherheit sei eine Schutzverpflichtung des Staates, die er gegenüber seinen Bürgern habe. Aufgrund des Einsatzes der neuen Medien wie E-Mail, Internet etc. sei es notwendig, dass staatliche Strafverfolgungsbehörden auch hier nachvollziehen können müssen, was geschehen wird, bzw. was geschehen ist. So soll die Vorratsdatenspeicherung beispielsweise dazu dienen, Terroranschläge oder andere schwere Verbrechen gegen deutsche Bürger zu verhindern. Darüber hinaus sollen die im Wege der Vorratsdatenspeicherung aufgezeichneten Daten zur Aufklärung von Verbrechen heran gezogen werden können, um die Rechtsstaatlichkeit und die effektive und effiziente Strafverfolgung zu gewährleisten.

Zugegebenermaßen lassen sich beide Argumentationslinien gut nachvollziehen, und es fällt schwer, sich (vollständig) einer Seite anzuschließen. Vielmehr zeigt die Diskussion um die Vorratsdatenspeicherung, wie wichtig es ist, die beiden, für unsere Gesellschaft essenziellen Interessen Freiheit und Sicherheit miteinander zu harmonisieren. Dass dies kein einfaches Unterfangen ist und oftmals minimale Abweichungen weitreichende Konsequenzen haben können, wird aufgrund der hohen Eingriffsintensität in die Grundrechte der Bürger, die mit der Vorratsdatenspeicherung einhergeht, schnell deutlich.

Es mutet deshalb umso befremdlicher an, dass viele Bürger, die sich auf der einen Seite vehement gegen die staatliche Vorratsdatenspeicherung aussprechen und diese verhindern wollen, durch ihr eigenes Verhalten eine Vorratsdatenspeicherung (durch private Unternehmen) aber tolerieren und massiv fördern. Gerade durch die Nutzung neuer Medien wie z. B. Smartphones, Internet, E-Mails usw. erfolgt in der Praxis eine Vorratsdatenspeicherung in noch viel größeren Ausmaßen als dies bei der staatlichen Vorratsdatenspeicherung der Fall sein soll.

Die meisten Informationen, die der Staat in nur wenigen, ganz klar vorgegebenen Konstellationen verwenden können soll, werden heutzutage von prominenten, international agierenden Weltkonzernen zu oftmals viel intransparenteren Zwecken permanent gespeichert, miteinander verknüpft und mit anderen Organisationen ausgetauscht. Durch die immer intensivere Nutzung der neuen Medien, z. B. durch das Surfen auf den unterschiedlichsten Webseiten, durch die Nutzung einschlägig bekannter Suchmaschinen, dem Einkaufen in Onlineshops, durch die intensive Nutzung sozialer Netzwerke und natürlich auch durch die extensive Nutzung von Smartphones unterstützen wir die fast grenzenlose Sammlung unserer Daten. Das Fatale hieran ist, dass wir aufgrund der intransparenten Datenverarbeitung oftmals gar nicht abschätzen können, wer alles aus der Masse von gespeicherten Daten welche Rückschlüsse ziehen kann. Daher können wir auch nicht absehen, was sich aus diesen (anlasslosen) Datensammlungen schon heute und besonders auch in Zukunft für persönliche Konsequenzen ergeben können.

Der vorliegende Artikel hat deshalb zum Ziel, euch für die grundsätzlichen Problematiken von (anlasslosen) Datenspeicherungen, die sich besonders auch bei Big Data stellen zu sensibilisieren. Außerdem wollen wir euch über die Gefahren, die aus zu vielen Daten bzw. digitalen Spuren, die wir u. a. bei der Nutzung der neuen Medien von uns hinterlassen, informieren.

3. Die Nutzung neuer Medien

Fast jeder Bürger nutzt die sogenannten neuen Medien wie Smartphones, Internet, E-Mail usw. So besitzt fast jeder Bürger heutzutage ein oder mehrere Smartphones. Das Wunderbare an diesen Smartphones ist, dass sie kinderleicht zu bedienen sind. Man kann seine E-Mails mit einmal Wischen und Tippen von überall auf der Welt her abrufen, mit ein paar Handbewegungen im Internet surfen, in fremden Städten mit seinem Auto zielgerichtet navigieren, über bestimmte Software (Apps) mit Freunden chatten und sogar kostenlos telefonieren. Durch das Design eines Smartphones sieht man allerdings nur das, was im Vordergrund – auf dem Bildschirm des Smartphones – passiert. Was im Hintergrund abläuft, sieht und bemerkt man jedoch nicht. Für die meisten Nutzer ist das auch nicht weiter interessant, denn das Gerät funktioniert ja so, wie sie es sich wünschen. Es läuft stabil und stürzt nicht ab. Oftmals ist das Smartphone sogar so schlau, dass es schon genau weiß, was man will, ohne dass man seinen Wunsch in irgendeiner Form bereits geäußert hätte.

Weil das Smartphone seinem Nutzer praktisch jeden Wunsch von den Augen abliest, wird es immer vertrauter und unentbehrlicher. Im Laufe der Zeit avanciert es zum „besten Freund“ und es begleitet seinen Nutzer deshalb auf Schritt und Tritt. Aufgrund des starken Vertrauensverhältnisses empfinden wir es als unproblematisch, diesem Gerät unsere intimsten Geheimnisse (Daten) anzuvertrauen. Weil wir nichts Auffälliges auf dem Smartphone-Bildschirm bemerken, gehen wir auch davon aus, dass die meist hoch sensiblen Daten immer nur (exklusiv) auf unserem Gerät sind und bleiben. Doch diese Annahme ist leider oftmals ein Trugschluss. Nur weil wir keinen (sichtbaren) Abfluss von Daten auf dem Smartphone bemerken, heißt das noch lange nicht, dass dieser nicht stattfindet. Das Gegenteil ist vielmehr der Fall. Man sollte sich vergegenwärtigen, dass vom Smartphone ständig Daten auf eine intransparente Art und Weise abfließen und von den entsprechenden Anbietern – zu welchen Zwecken auch immer – verarbeitet werden.

Hinweis

Wie ihr die Kontrolle und Herrschaft über eure Daten auf Android-Smartphones zurückerlangt, haben wir ausführlich in der Artikelserie »Your phone – Your data« dargestellt.Die Nutzung der neuen Medien ist u. a. auch deshalb so attraktiv, weil die meisten angebotenen Dienste kostenlos sind. Es ist möglich, all diese Dienste zu nutzen, ohne tatsächlich auch nur einen Cent dafür bezahlen zu müssen. Doch von diesen kostenlosen Angeboten sollte man sich nicht täuschen lassen. Vielmehr sollte man sich bei einer Vielzahl dieser Dienste darüber im Klaren sein, dass die Erbringung dieser kostenfreien Leistungen zumeist aus eigenen, egoistischen, wirtschaftlichen Motiven der Anbieter heraus erfolgt und dabei alles andere als kostenlos ist. Man muss sich darüber bewusst sein, dass wir bzw. unsere Daten das eigentliche Produkt sind, mit dem die Anbieter dieser kostenlosen Dienste ihr Geld verdienen.

Wie der Handel mit unseren Daten vor sich geht bzw. von wem, wie und zu welchen Zwecken die von uns gesammelten Daten verwendet werden, wissen wir jedoch nicht und wir werden von den Anbietern hierüber auch im Dunklen gelassen. Daher lässt sich durchaus auch überspitzt sagen, dass die neuen Medien bei der Sammlung unserer teils sensiblen Informationen als Spione fungieren. Sie sammeln durch ihre umfassenden Funktionalitäten verdeckt bzw. im Hintergrund eine Masse an Informationen, die den Anbieter / Hersteller dieser Dienste über unser tägliches Leben, unsere zwischenmenschlichen Verhältnisse und unsere Bedürfnisse und Wünsche in Echtzeit informieren. Durch die Erkenntnisse, die die Anbieter aus den gesammelten bzw. übermittelten Daten ziehen können, erfahren sie ziemlich genau, was wir wollen. Deshalb sind sie z. B. auch in der Lage, persönliche, auf uns zielgerichtet zugeschnittene Werbung auf unser Smartphone zu schalten. Man sollte sich deshalb auch darüber im Klaren sein, dass man mit jeder Nutzung der neuen Medien eindeutige digitale Spuren von sich hinterlässt, die vollständig dokumentiert werden und faktisch nie wieder verschwinden. Bei praktisch all diesen Spuren gilt, dass sie ein Spiegelbild unserer Bedürfnisse, Wünsche usw. vermitteln.

Ob wir wollen oder nicht – alle unsere Handlungen haben immer einen sehr persönlichen Ursprung. Jede Handlung wie z. B. eine Suche bei Google erfolgt aus einer bestimmten, persönlichen Motivation heraus. Aus diesem Grund ist es z. B. Google auch möglich, durch die Analyse unserer digitalen Handlungen bzw. unserer digitalen Spuren unsere Motivationen, Einstellungen, Bedürfnisse oder sonstigen Umstände, in denen wir uns gerade befinden, abzuleiten und zu dokumentieren.

Das wiederum hat zur Konsequenz, dass je mehr digitale Spuren von uns aufgezeichnet wurden bzw. werden, desto genauere Rückschlüsse hierdurch auf unsere Person bzw. unsere Persönlichkeit gezogen werden können. Mithin werden wir durch die Nutzung der neuen Medien immer gläserner und bleiben es schließlich. Das Fatale hieran ist, dass wir gegen diese Profilbildung machtlos sind. Vielmehr wissen wir auch nicht einmal, welche Informationen die Anbieter von uns haben und was sie damit anstellen.

4. Ausmaße und Konsequenzen der Datensammlung

Die permanente Sammlung und Profilbildung unserer Informationen hat bereits erschreckende Ausmaße angenommen. Die Tentakeln der digitalen Datenkraken sind omnipräsent. Oftmals reichen den Datensammlern, aufgrund der schon von uns angefertigten Datenprofile bereits kleine Hinweise, um Geheimnisse herauszufinden, die man lieber vor dem Internet verheimlichen würde.

Wie schwer es beispielsweise ist, eine Schwangerschaft vor dem Internet geheim zu halten, hat eine Professorin der amerikanischen Princeton Universität in einem Selbstversuch getestet. Die zur Geheimhaltung erforderlichen Maßnahmen kommentierte sie mit dem folgenden, sinngemäß wiedergegebenen Satz, der zum Nachdenken anregen sollte:

In Summe dürften alle Aktivitäten, die nötig waren, um ein (ungeborenes) Baby vor dem Internet geheim zu halten, mit denen vergleichbar sein, die bei Strafverfolgungsbehörden sofort den Verdacht erregen würden, dass man ein Verbrechen begehen will.

In der Praxis erstellen die unterschiedlichsten Organisationen wie Hersteller von Smartphones, Software (Apps), Anbieter von sozialen Netzwerken, Suchmaschinen, Onlinewerbefirmen aber auch Regierungen Persönlichkeitsprofile von uns, die sie zunächst immer zu eigenen Zwecken nutzen. Doch weil diese Informationen oftmals nicht ausreichen, den jeweiligen Nutzer vollständig durchleuchten zu können, tauschen diese Protagonisten unsere Profile untereinander aus, kaufen selber welche oder verkaufen sie an andere Organisationen. Durch die hierdurch erhaltenen neuen Informationen können sie ihr eigenes, von den Nutzern angefertigtes Profil weiter verfeinern.

Ein Austausch unserer Profile erfolgt jedoch nicht nur aus finanziellen Interessen. Oftmals werden diese Anbieter von Regierungen bzw. Behörden verpflichtet, die von ihnen erstellten Persönlichkeitsprofile an sie auszuhändigen. Bei sozialen Netzwerken wie Facebook, Twitter und Co. erfolgt der Austausch sogar noch einfacher. Hier besitzen amerikanische Behörden einen eigenen, direkten Zugang zu allen Informationen, so dass sie diesbezüglich gar nicht mehr den Anbieter zur Herausgabe der Profile auffordern müssen. Durch diese Praxis können sich u. U. unangenehme Folgen für einzelne Bürger ergeben. So wurde z. B. einer jungen Frau von 18 Jahren aus Deutschland die Einreise in die USA verweigert, da US-Beamte ihre privaten und persönlichen Facebook-Nachrichten gelesen und darin ihrer Ansicht nach unliebsame Details gefunden hatten. Die junge Frau hatte sich mit ihren amerikanischen Gasteltern darüber ausgetauscht, wie sie sich bei der Einreise in die USA verhalten und auf Fragen der Zollbeamten antworten sollte.

In Anbetracht der negativen Folgen, die mit der Erstellung und Speicherung von Persönlichkeitsprofilen einhergehen können, sollte man sich auch immer vor Augen führen, dass die von uns angefertigten Persönlichkeitsprofile online gespeichert sind. Größtenteils befinden sie sich auf riesigen, hochdimensionierten Servern. Gelangen Unbefugte wie z. B. Kriminelle daran, geben diese Profile ihnen mannigfaltige Möglichkeiten. Sie können unsere Profile in Ruhe analysieren, unsere persönlichen Schwachstellen herausfinden, uns über diese identifizierten Schwachstellen angreifen und so direkte oder indirekte (finanzielle) Schäden zufügen.

5. Der Mythos von »Ich habe doch nichts zu verbergen«

Oftmals ist es aber nicht mehr notwendig, dass Hacker oder dergleichen diese Profile von Servern stehlen. Vielfach können versierte Angreifer schon mittels der über uns im Internet verfügbaren Informationen ein Persönlichkeitsprofil von uns erstellen. Dadurch, dass sich viele Leute über soziale Netzwerke mitteilen, offenbaren sie oftmals bewusst oder unbewusst Informationen von sich, die sie, wenn sie sich über die mögliche Reichweite dieser Informationsbekanntgabe bewusst wären, niemals preisgeben würden. Hierzu ein kleines Beispiel: Dem Namen des eigenen Haustieres messen wir oftmals wenig Bedeutung zu. Daher würde praktisch auch jeder es zunächst für unbedenklich halten, diesen Namen via Facebook oder Twitter der Welt mitzuteilen. Man sollte sich jedoch darüber im Klaren sein, dass sich aus diesem Verhalten erhebliche Konsequenzen ergeben können. Ist nämlich der Name des Haustieres z. B. zugleich das Passwort für das eigene E-Mailpostfach oder die Antwort auf die Sicherheitsabfrage zum Wechseln eines Passworts, sollte man mit dieser Information nicht unbedarft umgehen. Weil durch die Preisgabe dieser Information über Facebook, Twitter und Co. diese Information frei verfügbar ist, sind Unbefugte, ohne viel Aufwand betreiben zu müssen, in der Lage, sich Zugang zum E-Mailpostfach zu verschaffen. Dass dieses Szenario nicht fiktiv, sondern durchaus real ist, zeigt uns der im Jahre 2012 bekanntgewordenen „Hack“ des E-Mailkontos des amerikanischen Präsidentschaftskandidaten Mitt Romney.

Man sollte sich daher von der althergebrachten Auffassung verabschieden, dass die Daten, die man bei der Nutzung der neuen Medien preisgibt, unwichtig seien und man ja auch nichts zu verbergen habe. Computern in Verbindung mit der entsprechenden Software reicht oftmals schon eine kleine Sammlung eigentlich „inhaltsloser“ Daten (Metadaten) aus, um z.B. die genauen Umstände eines Sachverhaltes zu rekonstruieren. Zu den Metadaten zählt man alle Informationen, die nicht den Kommunikationsinhalt betreffen, sondern sich auf die Umstände einer Kommunikation beziehen. Hierzu zählen beispielsweise Information darüber, mit wem man zu welcher Zeit wie lange und von wo aus kommuniziert hat. Metadaten sind auch die Informationen, die im Rahmen der Vorratsdatenspeicherung durch die Telekommunikations-Dienstanbieter gespeichert werden sollen.

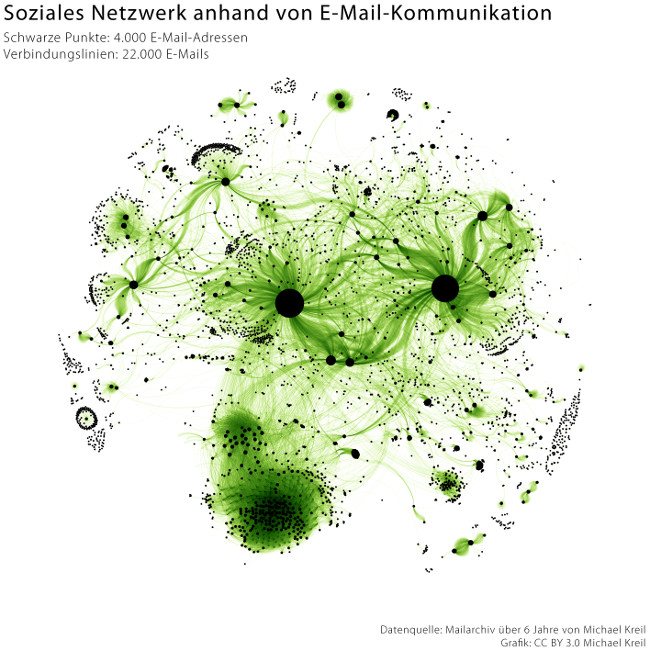

Um aufzuzeigen, welchen Informationswert Metadaten besitzen können, haben Forscher der amerikanischen Stanford Universität ein Experiment durchgeführt. Bei diesem analysierten sie mit Computern und der entsprechenden Software die von 500 freiwilligen Probanden gesammelten Metadaten. Nach Abschluss des Experimentes waren die Forscher schockiert, was für Informationen sie durch die Analyse dieser vorher als unbedeutend empfundenen Daten erhalten hatten. So konnten sie anhand der ihnen zur Verfügung stehenden Metadaten auf Geschlechtskrankheiten, außereheliche Affären, Waffenbesitz, Drogenhandel u. A. m. schließen. Auch Projekte wie das des Holländers Ton Siedsma zeigen z. B. eindrucksvoll die Macht von Metadaten auf, die ein Smartphone von uns speichert.

Dass sich die Strafverfolgungsbehörden für Metadaten so brennend interessieren, liegt daran, dass sie über die entsprechende Software verfügen, um anhand von Metadaten den Hergang bzw. die Umstände einer Straftat zu rekonstruieren. Es ist ihnen damit aber auch möglich, ziemlich exakte Vorhersagen über zukünftige Verhaltensweisen einer Person bzw. Gruppe zu treffen. Metadaten – in Verbindung mit weiteren Daten wie beispielsweise aus sozialen Netzwerken – werden schon heute dazu verwendet, um noch nicht verübte Verbrechen vorherzusagen. Somit ist das, was in Hollywood-Filmen wie z. B. in „Minority Report“ noch als Zukunftsvision dargestellt wurde, heute aufgrund unserer gespeicherten Daten Wirklichkeit geworden.

Dieses und die zuvor genannten Beispiele sollen verdeutlichen, dass man mit der Aussage, dass die Daten, die man durch die Nutzung der neuen Medien von sich preisgibt, unbedeutend seien, vorsichtig sein sollte. Vielmehr sollten wir uns eingestehen, dass wir bereits heute nicht mehr in der Lage sind, alle potenziellen Risiken bzw. Gefährdungen vorherzusehen und einzuschätzen, die sich aus den über uns bereits gesammelten digitalen Daten ergeben können.

6. Aus der Vergangenheit lernen

Dass bestimmte, auch im Internet dokumentierte Verhaltensweisen, Positionen oder persönliche „Besonderheiten“ heutzutage gesellschaftlich erwünscht und vielleicht sogar gefördert werden, heißt noch lange nicht, dass dies in 10 oder 20 Jahren auch so sein wird. Die Vergangenheit zeigt, dass es oftmals sehr nachteilig für manche Menschen sein kann, wenn andere Personen z. B. Kenntnis von ihrer Religion, ihrer sexuellen Orientierung oder anderen persönlichen Besonderheiten hatten. So extrem und drastisch es auch klingen mag – aber hätten die Nationalsozialisten damals über die Informationen verfügt, die heute frei im Internet verfügbar sind und hätten sie die Auswertungsmöglichkeiten gehabt, die uns moderne Computer und Software heute bieten, wären die Ausmaße und Folgen der Naziherrschaft höchstwahrscheinlich noch viel katastrophaler geworden als sie es waren.

In der Vergangenheit haben die meisten Bürger dem Schutz ihrer Daten keine große Bedeutung beigemessen, wohl auch deshalb, weil ihre Daten nicht wahllos gesammelt und mittels Computer sortiert und abgespeichert wurden. Vielmehr befanden sich die über sie gesammelten Daten verteilt in vielen dicken Akten bzw. unterschiedlichen Archiven. Mangels der Fähigkeit, diese Daten auf unterschiedliche Weise miteinander in Verbindung zu setzen, war es so auch nur schwer möglich, aus den gesammelten Daten entsprechende Rückschlüsse zu ziehen bzw. Zusammenhänge herzustellen. So konnte man sich in Sicherheit wiegen, „anonym“ zu bleiben bzw. sicher sein, dass die in den Akten enthaltenen „Geheimnisse“ auch geheim bleiben.

Doch auch schon in der Vergangenheit lassen sich mahnende Beispiele dafür finden, dass eine systematische Datensammlung und Auswertung von Personen mit bestimmten „Kriterien“ für die Betroffenen erhebliche Konsequenzen nach sich ziehen kann. Ein schreckliches und wenig bekanntes Beispiel ist hierfür die sogenannte „Rosa Liste“. In dieser Liste wurden seit der Kaiserzeit alle männlichen Homosexuellen registriert, um sie auf Straftaten hin nach dem damaligen § 175 des Strafgesetzbuches zu überwachen. Nachdem diese Liste in die Hände der Nationalsozialisten fiel, ergaben sich hieraus tragische Konsequenzen für diejenigen, die darin verzeichnet waren. Weil sie auf Grund ihrer homosexuellen Neigungen der Ideologie der Nationalsozialisten nach als minderwertig galten, wurden sie systematisch verfolgt, deportiert und oftmals auch ermordet.

Unterstütze den Blog mit einem Dauerauftrag!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

7. Fazit

Durch die vorangegangenen Ausführungen sollte deutlich werden, dass eine anlasslose Speicherung von Daten auf Vorrat insgesamt als sehr problematisch anzusehen ist. Man sollte sich auch davon verabschieden, zwischen einer (bösen) „staatlichen“ und einer (guten) „privaten“ Vorratsdatenspeicherung zu unterscheiden. In beiden Fällen können zu viele Informationen ungeahnte negative Konsequenzen für die Betroffenen nach sich ziehen. Sind unsere Daten erst einmal vorhanden, können sie durch den Einsatz von Computern und der entsprechenden Software von wem und zu welchen Zwecken auch immer ausgewertet werden.

Aus diesem Grund ist es essenziell, dass die Erhebung und Verarbeitung unserer Daten nicht nur für die staatliche Tätigkeit reglementiert wird, sondern vielmehr auch für den privaten Bereich. Die derzeitigen gesetzlichen Regelungen verhindern nach Erfahrung des Verfassers nicht, dass die außerstaatliche Vorratsdatenspeicherung aufhört. Vielmehr ist das Gegenteil der Fall. Aufgrund der Internationalität der Datensammler, der damit einhergehenden Intransparenz der Datenverarbeitung und der fehlenden Ressourcen für die Verfolgung von Verstößen seitens der Aufsichtsbehörden wird es immer illusorischer, auf Abhilfe zu hoffen. Daher wird es für jeden Einzelnen immer wichtiger, sich datensparsam zu verhalten. Denn wenn man keine Daten von sich preisgibt, muss man auch keine Angst haben, dass sich hieraus unkalkulierbare Risiken für einen ergeben.

Es empfiehlt sich dringend, die Verantwortung nicht nur auf andere abzuschieben, sondern sich auch selber vor den Fangarmen der Datenkraken zu schützen. Das erfordert aber auch, dass man sich von lieb gewonnenen Funktionalitäten und Mehrwerten der neuen Medien distanzieren muss. Im Prinzip sollte jeder ein persönliches Risikomanagement durchführen und sich hierbei mit der Frage auseinandersetzen:

Können der Mehrwert und die vermeintlichen Vorteile, die uns die neuen Medien und die kostenlosen Dienste bringen, den Preis aufwiegen, den wir bezahlen, wenn wir unsere persönlichen Daten an Wildfremde herausgeben?

Eine allgemein gültige Antwort bzw. Empfehlung dazu können wir nicht geben. Vielmehr ist es eine sehr persönliche Entscheidung, die jeder Einzelne von uns selber für sich treffen muss. Wichtig ist hierbei jedoch, dass man ehrlich zu sich selbst ist und sich kritisch u. a. mit den vorstehend dargestellten Hintergründen der Nutzung der „neuen Medien“ auseinandersetzt.

Hinweis

Dieser Beitrag wurde zunächst in den Politischen Studien (Ausgabe 458) der Hanns-Seidl-Stiftung veröffentlicht.Bildquellen:

Robot: geralt, Creative Commons CC0

Michael Kreil: Mailarchiv

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

8 Ergänzungen zu “Die Risiken von anlasslosen Datenspeicherungen”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Puh, langer Text und harte Kost, aber gut! Danke vielmals für den Artikel!

Wieder mal sehr gelungen und auf den Punkt gebracht hier! Aber weil die Leute bekanntlich nicht gerne lesen (leider), hier noch zwei Videos welche ich meinen Freunden immer gerne schicke:

Überwachungsstaat: https://www.youtube.com/watch?v=iHlzsURb0WI

Du bist Terrorist: https://www.youtube.com/watch?v=SGD2q2vewzQ

Ich wünsche viel Freude beim ansehen und teilen – lasst Euer Köpfchen eingeschaltet! ;-)

Möchte mich dem vorigen Kommentar anschließen: Guter Artikel, ausführlich und auf den Punkt.

Gut geschrieben danke dafür, zwei Anmerkungen:

Zu 2) Schutz gegen Freiheit. Ein Grund, warum die Positionen so festgefahren sind: ein „bisschen“ VDS gibt es halt nicht. Wir machen sie oder wir machen sie nicht, ich sehe da keine Möglichkeit auf einen Kompromiss. Diskutieren kann man über Speicherdauer, Speicherort, Zugriffsrechte und Art der Straftat, bei welcher die Daten genutzt werden dürfen usw. Das setzt aber vorraus, dass die Infrastruktur einer VDS bereits vorhanden sein muss, wir sie faktisch also doch einführen müssen. Und solche Details wie die Speicherdauer können schnell „angepasst“ werden, sobald die VDS erstmal da ist. Der Katalog an „schwerer Straftaten“ wurde z.B. schon mehrfach erweitert.

Zu 5) Zusätzlich finde ich, man sollte sich auch bewusst machen, dass es nicht nur um sich selbst geht. Wer das „ich hab nichts zu verbergen“ Argument fährt und deshalb staatliche Überwachung befürwortet, spricht jedem(!) Bürger das Recht ab, Geheimnisse vor dem Staat haben zu dürfen. Selbst wenn ich mein eigenes Leben für langweilig halte (aus staatlicher Sicht langweilig), muss das nicht auf andere zutreffen. Anderen ein Recht abzusprechen nur weil man glaubt es selbst derzeit nicht wahrnehmen zu müssen finde ich ziemlich kurzsichtig. Die Frage „sollte ein Bürger das Recht haben etwas verbergen zu dürfen“ würde viele anders beantworten, vorallem da mittlerweile klar sein sollte, dass es Staaten eben nicht (nur) um Terrorbekämpfung geht. Das Argument zählt natürlich nicht für industrielle Überwachung.

Die Frage ist eben, inwiefern sichergestellt werden kann, dass nur unter bestimmten Voraussetzungen auf diese Daten zugegriffen werden kann. Außerdem ist die Infrastruktur im Wesentlichen doch schon immer da, nur nennt sich das dann eben Bestandsdaten oder Verkehrsdaten. Die VDS schreibt letztendlich nur eine Mindestspeicherdauer für die Verkehrdaten vor, auf die Polizei heute auch schon zugreifen kann, solange die Unternehmen diese Daten für den Eigengebrauch vorhalten.

Super Artikel. Sehr ausführlich aber nur empfehlenswert. Endlich mal alle Fakten zusammengefasst. Dies sollte mal jeder lesen, der sich mit dem Thema beschäftigen muss. Sollte zur Pflicht werden.

Wow, wasn Text. Bringt einen zum nachdenken, das war aber auch beabsichtigt, glaube ich. ;)

Guter Text, jedenfalls als Einstieg ins Thema.

Allerdings ist die Relativierung der „(bösen) „staatlichen“ … Vorratsdatenspeicherung“ etwas befremdlich, nicht zuletzt bezüglich Punkt 6.

Einen noch längeren, ebenfalls für Einsteiger lesbaren und lesenswerten Artikel, der ausserdem die grössten Ausreden und Irrtümer beleuchtet, hat kürzlich Friedemann Karig geschrieben:

https://www.deutschlandfunk.de/staatliche-ueberwachung-befallen-vom-ueberwachungsvirus.1184.de.html?dram:article_id=307639

Thematisiert werden auch die potenziell drastischen Folgen staatlicher Überwachung, nicht nur des Teilgebiets Vorratsdatenspeicherung.

Ein Zitat zur staatlichen Datensammlung – mindestens bedenkenswert:

„Als Kunde habe ich eine Entscheidung. Als Bürger nicht.

Der Staat hat jede Entscheidung über mich. Google nicht.

Wer das verschweigt, betreibt eine gefährliche Relativierung

staatlicher Überwachung.“