1. Einleitung

Seit vielen Jahren setze ich auf das alternative Betriebssystem LineageOS, um meine Android-Geräte von Google zu befreien. Das Ziel ist seit jeher, die Herrschaft und Kontrolle über meine Daten zu behalten. Das funktioniert in der Praxis auch ganz prima, wie in der Artikelserie »Take back control!« aufgezeigt.

Meine Datenschutzbedürfnisse hat LineageOS (nach Anpassungen) immer erfüllt. Hinsichtlich der Sicherheit musste ich allerdings ein paar Abstriche machen. Das lag weniger an LineageOS, sondern vielmehr am Gerätehersteller, der irgendwann einfach aufgehört hat, das Gerät weiter mit Firmware- und Kernelupdates zu versorgen. Das war mir schon immer ein Dorn im Auge und das, obwohl meine Geräteauswahl nicht die schlechteste war. Immerhin knapp zwei Jahre wurden meine Geräte rückblickend mit Firmware- und Kernelupdates versorgt.

Im vorliegenden Beitrag möchte ich euch das alternative Android-System GrapheneOS vorstellen. Es setzt Maßstäbe bei Sicherheit und Datenschutz. Leider kann auch GrapheneOS das Problem mit den kurzen Support-Zeiten nicht ändern. Das liegt weiterhin in den Händen der Geräte- bzw. Chip-Hersteller wie Qualcomm. Die von GrapheneOS offiziell unterstützten Geräte (Google Pixel) werden aber zumindest für mindestens drei Jahre mit (Sicherheits-)Updates versorgt. Das bedeutet: Eine langfristige Lösung für die Update-Problematik existiert aktuell nicht. Wer jedoch die höchsten Ansprüche an Sicherheit und Datenschutz hat, der wird um GrapheneOS nicht umhinkommen – sofern Android die bevorzugte Plattform ist.

2. GrapheneOS

GrapheneOS ist ein auf Sicherheit und Datenschutz ausgerichtetes Open-Source-Betriebssystem (MIT- und Apache License 2.0) mit Android-App-Kompatibilität. Es ist frei, vollständig quelloffen und als gemeinschaftliches Projekt aufgestellt, das irgendwann in eine gemeinnützige Stiftung überführt werden soll.

Der Fokus von GrapheneOS liegt auf der Verbesserung der Privatsphäre und Sicherheit von Android. Aus diesem Grund verzichtet das Projekt auf die Einbindung der Google Play Services oder alternativer Implementierungen wie microG. Alle Komponenten, die für die Android-Basiskompatibilität nicht erforderlich sind, werden nicht integriert. GrapheneOS basiert demnach auf dem Android Open Source Project (AOSP), erweitert dieses aber um Funktionen und Maßnahmen, die die Sicherheit und den Datenschutz verbessern.

Der Hauptentwickler ist Daniel Micay, der ursprünglich an CopperheadOS arbeitete. Zwischen den beiden Projekten besteht bzw. bestand eine enge Verknüpfung, die allerdings im Jahr 2018 aufgelöst wurde. Aktuell befindet man sich offenbar in einem Rechtsstreit (siehe Hauptseite Unterpunkt »History«). Angesichts dieser bedenklichen Streitigkeiten kann man nur hoffen, dass sich dies nicht negativ auf GrapheneOS auswirkt. Was tatsächlich geschehen ist, wissen vermutlich nur die Beteiligten.

2.1 Unterstützte Geräte

Aktuell unterstützt GrapheneOS ausschließlich Google-Pixel-Geräte, die eine Attestierung für alternative Betriebssysteme haben und Verified Boot unterstützen. Angesichts der klaren Ausrichtung des Projekts auf Sicherheit und Datenschutz werden demnach nur Pixel-Geräte unterstützt, die von Google immerhin für mindestens drei Jahre mit (Sicherheits-)Updates versorgt werden. Eine Begründung für dieses Vorgehen ist der FAQ zu entnehmen:

Devices need to be meeting the standards of the project in order to be considered as potential targets. In addition to support for installing other operating systems, standard hardware-based security features like the hardware-backed keystores, verified boot, attestation and various hardware-based exploit mitigations need to be available. Devices also need to have decent integration of IOMMUs for isolating components such as the GPU, radios (NFC, Wi-Fi, Bluetooth, Cellular), media decode / encode, image processor, etc., because if the hardware / firmware support is missing or broken, there’s not much that the OS can do to provide an alternative. Devices with support for alternative operating systems as an afterthought will not be considered. Devices need to have proper ongoing support for their firmware and software specific to the hardware like drivers in order to provide proper full security updates too. Devices that are end-of-life and no longer receiving these updates will not be supported.

Geräte werden also nur solange von GrapheneOS unterstützt, so lange diese Firmware- und Kernel-Updates vom Hersteller erhalten. Nach drei Jahren ist also Schluss – sofern man sich ein aktuelles Google-Pixel-Gerät zulegt. Ausnahmen soll es aber geben. So wird bspw. das Google Pixel 2 über einen separaten Support-Release-Kanal weiterhin mit Updates versorgt.

Es ist paradox. Für die größtmögliche Sicherheit und Datenschutz muss man sich also ein Google-Gerät zulegen. Also eben jenes Unternehmen unterstützen, dass die Privatsphäre seiner Kunden massiv und dauerhaft verletzt. Daher dürfte GrapheneOS nicht für jeden in Frage kommen. Es ist auch fraglich, ob sich dies bald ändern wird:

Many other devices are supported by GrapheneOS at a source level, and it can be built for them without modifications to the existing GrapheneOS source tree. Device support repositories for the Android Open Source Project can simply be dropped into the source tree, with at most minor modifications within them to support GrapheneOS. In most cases, substantial work beyond that will be needed to bring the support up to the same standards. For most devices, the hardware and firmware will prevent providing a reasonably secure device, regardless of the work put into device support.

Die »harten« Anforderungen von GrapheneOS an die Sicherheit der Geräte dürfte der Knackpunkt sein, weshalb viele Geräte von vornherein nicht infrage kommen. Wer also GrapheneOS nutzen möchte, der muss die »bittere Pille« schlucken und in ein Google-Pixel-Gerät investieren.

2.2 Sicherheit | Hardening

Wie bereits dargestellt setzt GrapheneOS ausschließlich auf Geräte, die Verified Boot unterstützen. Dieses soll sicherstellen, dass der gesamte ausgeführte Code von einer vertrauenswürdigen Quelle stammt und ein Angreifer keine Manipulation daran vorgenommen hat. Das soll unter anderem Evil-Maid-Angriffe erkennen, bei dem ein Angreifer Zugang zum Gerät hat. Bei einem Gerät, das bspw. einen offenen Bootloader (unlocked) hat und/oder bei dem zusätzlich ein Recovery-Image aufgespielt wurde, ist es für einen versierten Angreifer möglich Veränderungen vorzunehmen, die man als Nutzer im Nachhinein nicht erkennt. Die Android-Geräteverschlüsselung, die auch beim Booten ins Recovery abgefragt wird, schützt nämlich nur die Nutzerdaten. Ein Angreifer kann aber mittels ADB (Android Debug Bridge) weiterhin auf die Systempartition zugreifen und daran Veränderungen vornehmen. Denkbar ist auch eine Veränderung des Bootloaders. Zugegeben ist das ein eher geringes Risiko, aber die Möglichkeit besteht dennoch. GrapheneOS bootet nur dann, wenn keine (manipulative) Veränderung durch einen Dritten am Bootloader, System, Vendor-Dateien etc. festgestellt wurde.

Google-Pixel-Geräte verfügen ebenfalls über den Titan-M-Chip, der unter anderem folgende Verbesserungen bei der Sicherheit mitbringt:

- Speicherung von biometrischen Merkmalen (Fingerabdruck, Gesicht) direkt im Chip, ohne die Möglichkeit, diese von dort zu extrahieren

- Interaktion mit Verified Boot, um sicherzustellen, dass keine Manipulation am Gerät vorliegt

- Verbesserter Brute-Force-Schutz, damit ein Angreifer nicht beliebig viele Versuche beim Entsperren durchführen kann

- Via Android-API können private Schlüssel oder Passwörter von Apps direkt im Titan-M sicher verwahrt werden

Abgesehen von den hardwareseitigen Sicherheitsmaßnahmen, die Pixel-Geräte bereits von Haus aus mitbringen, feilt GrapheneOS selbst nochmal an der Sicherheit des Systems. Dazu zählen unter anderem Hardening-Maßnahmen am Kernel, der libc-Bibliothek und eine malloc-Eigentenwicklung, die einen Schutz gegen Heap-Corruption-Schwachstellen bieten soll. Das hardened_malloc-Projekt ist auf andere Linux-basierte Betriebssysteme portierbar und wurde bspw. von anderen sicherheitsorientierten Betriebssystemen wie Whonix übernommen. Bei den mitgelieferten Apps geht man ebenfalls eigene Wege. Der Vanadium-Browser ist eine gehärtete Variante des Chromium-Browsers und WebView-Komponente, die speziell für GrapheneOS angepasst ist. Ebenfalls von Haus aus mit an Bord ist ein minimaler, sicherheitsorientierter PDF-Viewer und die verschlüsselte Backup-Lösung SeedVault.

Eine weitere Maßnahme, die nicht nur die Sicherheit erhöht, sondern insbesondere die Privatsphäre schützt, ist der Verzicht auf Google-Dienste oder -Apps innerhalb GrapheneOS. Das sorgt zusätzlich für eine verringerte Angriffsfläche.

2.3 Baseband-Isolation

Neben den genannten Sicherheitsmaßnahmen isolieren Google-Pixel-Geräte bzw. GrapheneOS das mobile- und WiFi-Baseband vom System über eine IOMMU. Der Speicherzugriff wird von der IOMMU partitioniert und auf den internen Speicher und den von den Treiberimplementierungen gemeinsam genutzten Speicher beschränkt. Aufgrund der Trennung bzw. Isolation muss ein Angreifer eine zusätzliche Hürde überwinden, um auf das Betriebssystem (bspw. via Kernel Userspace) zuzugreifen.

Der Flugmodus macht übrigens auch das, was man sich als Nutzer wünscht:

Activating airplane mode will fully disable the cellular radio transmit and receive capabilities, which will prevent your phone from being reached from the cellular network and stop your carrier (and anyone impersonating them to you) from tracking the device via the cellular radio. The baseband implements other functionality such as Wi-Fi and GPS functionality, but each of these components is separately sandboxed on the baseband and independent of each other. Enabling airplane mode disables the cellular radio, but Wi-Fi can be re-enabled and used without activating the cellular radio again. This allows using the device as a Wi-Fi only device.

2.4 Datensendeverhalten

Ein Merkmal moderner Systeme wie Windows 10 ist die Erhebung und Verarbeitung von Telemetrie- und Diagnosedaten. Bei einem privatsphäreorientierten System hingegen erwartet man ein absolutes Minimum an Datenübermittlungen. GrapheneOS kommt dieser Vorstellung schon sehr nahe, allerdings mit kleinen Einschränkungen. In den FAQ sind beim Unterpunkt »What kind of connections do the OS and bundled apps make by default?« alle Verbindungen transparent aufgelistet, die das System bzw. mitgelieferten Apps aufbauen. Das ist ziemlich im Rahmen dessen, was man als datenschutzfreundlich bezeichnen kann – abgesehen von diesen Verbindungen:

- Vanadium: Der mitgelieferte Vanadium-Browser baut unmittelbar nach dem Start Verbindungen zu

clientservices.googleapis.comundaccounts.google.comauf. Offenbar ist der Browser also gehärtet, aber seine enge Verbandelung mit Google besteht weiterhin. Ich stehe diesbezüglich in Kontakt mit Daniel Micay. - Cloudflare: Als Fallback bzw. bei der manuellen Einrichtung des WLAN-Interfaces sind die Cloudflare-DNS-Server (1.1.1.1) voreingestellt. Das ist immerhin eine minimale Verbesserung zu den Standardeinstellungen (Google-DNS-Server 8.8.4.4 / 8.8.8.8), aber dennoch fraglich.

- WiFi Calling / VoWiFi: Alle zwanzig Minuten baut mein Gerät eine Verbindung zu

epdg.epc.mnc001.mcc262.pub.3gppnetwork.orgauf. Diese Netzwerkanfrage steht in Verbindung mit meinem Mobilfunkbetreiber (Congstar), der darüber WiFi Calling ermöglicht. Innerhalb GrapheneOS habe ich keine Möglichkeit gefunden, dies zu deaktivieren. Auch hierzu stehe ich mit Daniel Micay in Kontakt. - Captive-Portal-Check: Unmittelbar nach dem Start bzw. bei einem Wechsel der Datenverbindung erfolgt der Captive-Portal-Check über die bekannte Google-Adresse

connectivitycheck.gstatic.com. Aus meiner Sicht ist es nicht besonders datenschutzfreundlich, wenn die Standard-Google-Adressen als Captive-Portal-Check genutzt werden. Zumal hier die Möglichkeit besteht, dass relativ einfach anzupassen. Bei GrapheneOS ist man sich dessen wohl bewusst und möchte demnächst über die Adresse »connectivitycheck.grapheneos.org« eine Alternative anbieten:

We have our own connectivitycheck.grapheneos.org server as an alternative to using the standard URLs. This can currently be enabled by users interested in using it via the developer tools. Providing a toggle in the Settings app for using connectivitycheck.grapheneos.org as an alternative is planned. The option to blend into the crowd with the standard URLs is important and must remain supported for people who need to be able to blend in rather than getting the nice feeling that comes from using GrapheneOS servers.

Insgesamt sind diese drei »Auffälligkeiten« verschmerzbar, da man sie relativ einfach umschiffen kann, wie ich unter Ziffer 3.1 Feinarbeiten aufzeige. Abgesehen davon ist GrapheneOS vorbildlich. Unmittelbar nach dem Neustart des Systems werden (nach Anpassungen) lediglich folgende Verbindungen initiiert:

Ein Captive-Portal-Check:

Thu Nov 5 10:22:31 2020 daemon.info dnsmasq[565]: 8242 192.168.150.15 query[A] captiveportal.kuketz.de

und eine Abfrage des Zeitservers:

Thu Nov 5 10:22:31 2020 daemon.info dnsmasq[565]: 8242 192.168.150.15 query [A] time.grapheneos.org

Update

Update 23.11.2020: Daniel Micay hat sich zum Datensendeverhalten und weiteren Punkten in einer E-Mail-Antwort geäußert. Diese ist hier einsehbar.3. Inbetriebnahme

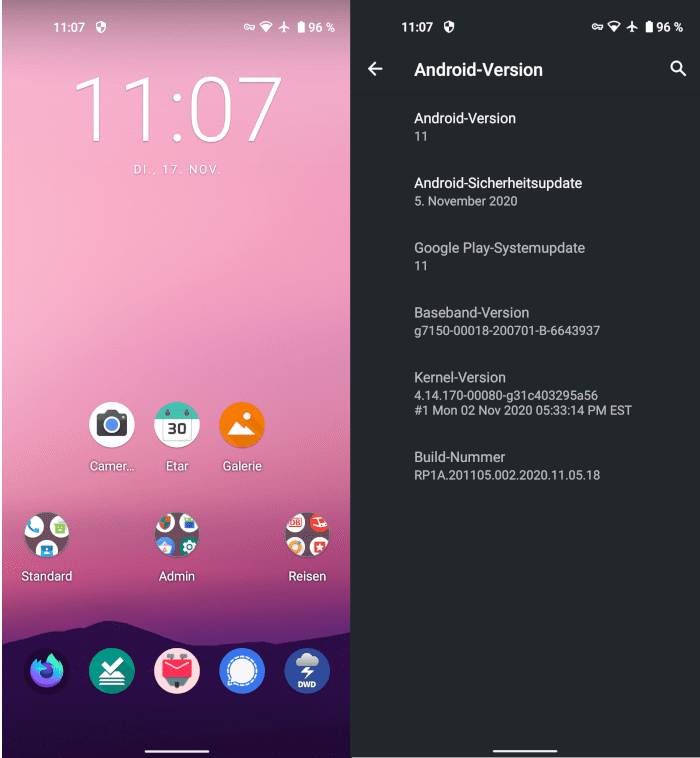

Die Installation von GrapheneOS (Android 11) erfolgt auf einem Google Pixel 4a. Das Gerät ist im Oktober 2020 erschienen und wird vermutlich bis Oktober 2023 mit (Sicherheits-)Updates versorgt, was ebenfalls bedeutet, dass GrapheneOS das Gerät bis mindestens Oktober 2023 unterstützt. Linux- und Unlock-Kenntnisse vorausgesetzt, lässt sich die Installation innerhalb 15 Minuten erledigen. Die Installationsanleitung beschreibt alle relevanten Schritte. Nach der Installation bzw. Aufspielen des Images sollte der Bootloader wieder gelockt werden:

fastboot flashing lock

Ebenso ist es empfehlenswert das OEM-Unlocking über die Entwickler-Optionen wieder zu deaktivieren, nachdem das Gerät zum ersten Mal mit GrapheneOS gestartet wurde.

Anschließend kann man loslegen und das System an seine Bedürfnisse anpassen. Um Firmware- oder Systemupdates muss man sich die nächsten drei Jahre nun nicht mehr kümmern. GrapheneOS verfügt über eine vollständig automatisierte Hintergrundaktualisierung, die alle Komponenten auf dem neuesten Stand hält. Ein Neustart genügt, um die Änderungen einzuspielen. Einfacher geht es nicht mehr.

3.1 Feinarbeiten

Mit den Standardeinstellungen von GrapheneOS bin ich nicht ganz einverstanden. Folgende Anpassungen habe ich vorgenommen:

- Captive-Portal-Check: In der Empfehlungsecke beschreibe ich den Vorgang, wie man den Captive-Portal-Check auf einen anderen Server umbiegen oder komplett deaktivieren kann. Unter der Adresse

captiveportal.kuketz.debiete ich ebenfalls einen Captive-Portal-Check an. Es steht euch frei diesen Dienst zu nutzen. Persönlich deaktiviere ich den Captive-Portal-Check vollständig, da ich ihn nicht benötige. - DNS-Server: Im privaten Netzwerk bzw. WLAN vergebe ich IP-Adressen manuell. Dabei muss man aufpassen, den voreingestellten Cloudflare-DNS-Server mit dem lokalen DNS-Server zu überschreiben.

- Vanadium: Über

Einstellungen -> Apps & Benachrichtigungen -> Vanadiumdeaktiviere ich den Browser vollständig. Einen Browser, der zu Google nach Hause telefoniert, möchte ich nicht nutzen.

Meine Apps beziehe ich hauptsächlich aus dem F-Droid-Store. In der Empfehlungsecke habe ich Apps zusammengefasst, die ich selbst nutze oder schonmal ausprobiert habe. Daran könnt ihr euch orientieren. Idealerweise könnt ihr euch komplett vom Google Play Store lossagen. Wem das nicht gelingt, der findet im Aurora Store eine mögliche Alternative – bewegt sich damit allerdings in einem rechtlichen Graubereich. Mehr zu dieser Thematik findet ihr im Beitrag: F-Droid: Freie und quelloffene Apps.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

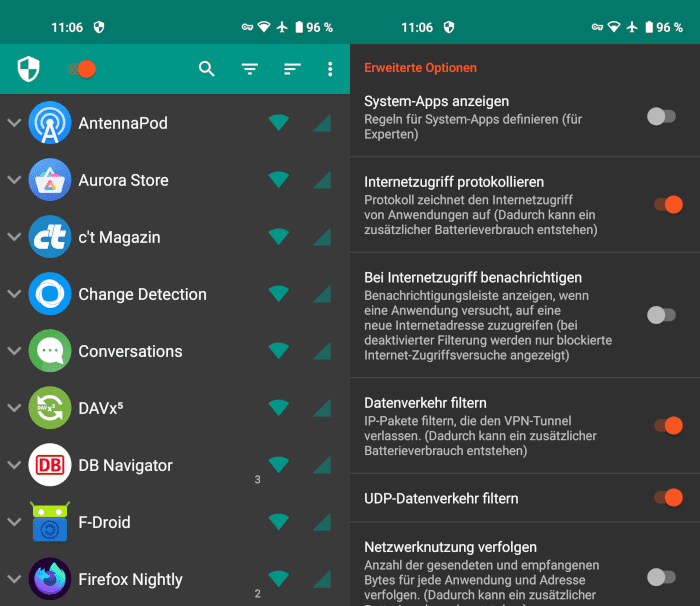

3.2 NetGuard

GrapheneOS unterstützt von Haus aus kein Root. Es besteht zwar grundsätzlich die Möglichkeit Root via Magisk (Pre-Patched Boot Image) zu integrieren, allerdings rate ich von diesem Schritt ab. Wer sich nämlich dazu entschließt, der verliert wichtige Sicherheitsfunktionen wie Verified Boot und muss Updates manuell vornehmen. Ob man letztendlich ohne Root auskommt, muss jeder für sich selbst entscheiden. Meine zwei Gründe für Root waren die Firewall AFWall+ und der Werbe- und Trackingblocker AdAway. Beide Apps lassen sich durch NetGuard ersetzen.

Seit Oktober 2015 entwickelt Marcel Bokhorst die quelloffene Android-Firewall NetGuard, die eine Überwachung und Kontrolle ausgehender (App-)Datenverbindungen auch ohne Root-Rechte ermöglicht. NetGuard erzeugt lokal auf dem Gerät eine VPN-Schnittstelle, durch die alle ankommenden und ausgehenden Datenpakete geschleust werden. Anhand der eindeutigen App-UID werden die (Netzwerk-)Pakete anschließend einer App zugeordnet und entsprechend den Einstellungen in NetGuard entweder blockiert, durchgelassen oder zusätzlich gefiltert. Der Trick besteht demnach darin, jeglichen Datenverkehr durch das von NetGuard erzeugte VPN zu schleusen – nur so bekommt die App Einblick in den ein- und ausgehenden Datenverkehr und ihr letztendlich dann die Möglichkeit, ungewollte Datenflüsse zu unterbinden.

Neben der Kontrolle ausgehender Datenverbindungen unterstützt NetGuard auch das Filtern von Trackern und Werbung auf DNS-Ebene. Nutzt ihr die Ad-Blocking-Funktion, so wird bspw. die Adresse werbung.server1.de mit einer internen Liste abgeglichen, die bekannte Werbe- und Trackingdomains beinhaltet. Kommt es zu einem Treffer, wird anstatt der Werbung nichts ausgeliefert – die Übersetzung in die korrekte IP-Adresse wird also von NetGuard unterdrückt. Die Folge: Die Werbung kann nicht von der eigentlichen Quelle bzw. IP-Adresse nachgeladen werden. Anstatt der Werbung sieht der Nutzer einen Platzhalter bzw. einfach nichts. Ein einfaches Prinzip, dass die Werbung noch vor der Auslieferung -ja sogar noch vor der Übersetzung in die IP-Adresse- blockiert. Dieses Vorgehen ermöglicht ein systemweites Blockieren von Trackern und Werbung – also auch innerhalb Apps.

Als Filterliste nutze ich die Energized Blu Go des EnergizedProtection-Projekts. Neben den unerwünschten Domains für Werbung und Tracker beinhaltet die Liste auch weitere Domains aus unterschiedlichen Kategorien:

- Glücksspiel

- Soziale Medien (Facebook, Twitter und Co.)

- Fake News

- Porno-Seiten

- […]

Bei den Energized-Listen handelt es sich um Listen, die auf unterschiedlichen Quellen bzw. Hostlisten basieren. Die kleinste Liste »Energized Spark« besteht bspw. aus den folgenden Quellen:

Core List + Adaway, Adguard Mobile Ads, Easylist Lite, MVPS hosts file, someonewhocares, Steven Black’s Hosts, PGL yoyo.org and ZeuS Tracker

Je nach Bezeichnung werden mehr Hostlisten hinzugefügt. So beinhaltet die Liste »Energized Blu« bspw. alle Quellen von »Energized Spark«, »Energized Blu Go« und dazu noch folgende:

Core List + Spark + 280blocker, add.207Net, add.Dead, add.Risk, add.Spam, ad-wars, AdGuard Mobile Ads Filter, Mobile Specific & Spyware Firstparty, AntiPopAds, blackbook, CoinBlocker Domains List, EasyList Adservers, EasyPrivacy, MobileAdTrackers, Spam404 and StreamingAds

Die Reihenfolge ist wie folgt: Spark (9 Quellen) -> Blu Go (26 Quellen) -> Blu (48 Quellen) -> Basic (64 Quellen) -> Ultimate (100 Quellen) -> Unified (109 Quellen). Eine Übersicht, welche Quellen in welcher Energized-Liste enthalten sind, findet ihr in der Pack-Übersicht. Für den Einsatz auf einem mobilen Endgerät halte ich die Energized Blu Go für ausreichend.

Hinweis

Ein ausführliches HowTo zu NetGuard findet ihr unter: NetGuard Firewall – Android unter Kontrolle Teil4.4. CalyxOS vs. GrapheneOS

In der Android-Welt gibt es einige Custom-ROMs. Neben LineageOS halte ich insbesondere CalyxOS für erwähnenswert. CalyxOS ist vergleichbar mit GrapheneOS. Es unterstützt ebenfalls Verified Boot und setzt ausschließlich auf Google-Pixel-Geräte (ein Xiaomi Mi A2 als Ausnahme) – übrigens aus ähnlichen Gründen wie GrapheneOS. Im Gegensatz zu GrapheneOS räumt CalyxOS dem Nutzer etwas mehr Freiheit ein. Nach der Installation hat der Nutzer direkt während der Einrichtung die Möglichkeit, weitere Apps wie K-9 Mail, den Messenger Signal oder auch die Google-Play-Services-Alternative microG zu installieren. F-Droid ist sogar bereits fest im System integriert, was bspw. automatische App-Updates ermöglicht.

In einem kurzen Vergleich hatte ich die beiden Systeme schonmal einander gegenübergestellt. Beim Datensendeverhalten hat CalyxOS etwas schlechter abgeschnitten, da es nicht nur den Captive-Portal-Check von Google nutzt, sondern auch die Zeitserver time.android.com. Vor dem Hintergrund, dass mit »Security and privacy by default« geworben wird, hielt ich das für ein klein wenig enttäuschend. Die CalyxOS-Entwickler habe ich bereits benachrichtigt und vorgeschlagen, dass der Nutzer die Wahl haben sollte, ob er den Captive-Portal-Check über Google-Server machen möchte oder nicht.

Ansonsten halte ich CalyxOS ebenfalls für eine gute Wahl. Das Quäntchen mehr Sicherheit bietet allerdings GrapheneOS. Sofern man auf microG verzichten kann, würde ich persönlich zu GrapheneOS greifen.

5. Fazit

Edward Snowden hat am 21. September 2019 getwittert:

If I were configuring a smartphone today, I’d use @DanielMicay’s @GrapheneOS as the base operating system. I’d desolder the microphones and keep the radios (cellular, wifi, and bluetooth) turned off when I didn’t need them. I would route traffic through the @torproject network.

Dem kann ich mich anschließen. Wer bereit ist, die »bittere Pille« zu schlucken und in ein Google-Pixel-Gerät zu investieren, der erhält mit GrapheneOS das wohl sicherste und datenschutzfreundlichste Android.

LineageOS bleibt dennoch eine Alternative für all jene, die sich kein Google-Gerät zulegen wollen und dennoch ein datenschutzfreundliches System betreiben möchten. Die Artikelserie »Take back control!« hat weiterhin Bestand und zeigt auf, wie man die Herrschaft und Kontrolle über seine Daten behält. Nutzer, die allerdings sowohl Sicherheit als auch Datenschutz in den Fokus rücken, für die führt aktuell kein Weg an GrapheneOS vorbei. Wer etwas mehr Freiheit und App-Kompatibilität sucht, für den kann ein Blick auf CalyxOS lohnen.

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

62 Ergänzungen zu “GrapheneOS: Das Android für Sicherheits- und Datenschutzfreaks”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Nach meinem Kenntnisstand läuft da auch Threema drauf!

Kann das jemand bestätigen?

Threema funktioniert, mit Polling einwandfrei.

Ja. Unter https://plexus.techlore.tech/ kannst du für einige Apps herausfinden ob diese auch ohne Google Play Services laufen.

Danke für den Artikel! Mir stellen sich hier zwei Fragen:

1) Ist es möglich sowohl unter GrapheneOS als auch CalyxOS die Google Camera zu verwenden, um die bessere Bildqualität zu erhalten?

Falls dies unter GrapheneOS aufgrund des fehlenden MicroG nicht möglich ist, könntest Du bitte einmal Vergleichsbilder bereitstellen?

Die Kamera war leider immer ein großer Minuspunkt bei LineageOS gegenüber dem Stock-ROM.

2) Ist es möglich nach einem Test wieder zum Stock-ROM zurück zu migrieren?

Dazu gab es zuletzt einen Microblo-Beitrag.

Alle relevanten Informationen findest du hier:

https://www.kuketz-blog.de/google-camera-auf-googlefreien-androiden-gcam-services-provider/

Ich habe mal die Bilder mit OpenCamera mit aktivierter Camera2API verglichen. Mir ist jetzt kein allzu großer Unterschied aufgefallen. OpenCamera hat zudem für mich den Vorteil, dass viel mehr Sachen wie bspw. Bild-/Videonamen, Metadaten, etc. konfiguriert werden können.

Die Googlekamera App funktioniert einwandfrei. Siehe Artikel von Mike dazu (Gcam Service Provider).

Zu Frage2: Man kann einfach wieder zurück.

Zu 1) „Firewall“, hier die ausführliche Antwort der GrapheneOS Entwickler:

https://github.com/GrapheneOS/os_issue_tracker/issues/389#issuecomment-729944537

Die Pille des Google-Gerätes erscheint bitter, aber ich denke Sie ist nicht so schlimm. Wenn man ein Google-Gerät verwendet und anschließend keine Daten mehr an Google sende, dann bezahlt man für den Teil von Google, der nicht die Privatsphäre verletzt.

Man setzt also für Google gar keinen weiteren Anreiz zum Datensammeln und setzt sogar eherden Anreiz, weiter offene und gute Geräte zu entwickeln.

Vielen Dank für die ausführliche Vorstellung. Ich hatte für das neue Smartphone LineageOS im Blick, aber GrapheneOS scheint mir nach Lesen des Berichtes die bessere Wahl zu sein.

Wie sieht es hier mit Homebanking-Apps aus? Gemeint sind die „Zwangs-Apps“ für 2-Faktor Login und zum Freigeben von Zahlungen im Internet (wird wohl nächstes Jahr Pflicht).

Die darin enthaltenen Tracker dürfen gerne blockiert werden. Aber laufen diese Apps ansonsten unter GrapheneOS?

Das kann ich dir nicht beantworten. Da das Gerät nicht gerootet ist sollte es zumindest in der Hinsicht keine Probleme geben. Die fehlende Unterstützung für die Google Play Services mag eventuell ein Problem darstellen.

Hey Paul,

unter Plexus findest du ziemlich genaue Angaben welche Apps ohne Google Play Services laufen und welche nicht :)

Die Gerätesicherheit ist tatsächlich ein nicht zu unterschätzender Aspekt. Aber ich finde es unschön, Google auch noch Geld zu liefern und deren Machtstruktur zu stärken, wo ich doch gerade versuche Googles Macht bestmöglich zu entkommen.

Lässt sich die Sicherheit nicht auch mit einem Fairphone ähnlich gut gewährleisten?

Ich denke nicht. Die Geräte müssen ja zum einen vollständige Software auf allen Ebenen bekommen und zusätzlich das Starten von signierten alternativen Custom Roms erlauben.

So wie ich GrapheneOS verstanden habe, liegt beides in der Verantwortung des Herstellers. Und es wäre mir neu, dass das Fairphone sicherheitstechnisch so ausgerüstet ist. Ein ähnliches Sicherheitsniveau auf dem Fairphone dürfte daher schwierig sein.

Aber ja du hast schon Recht: Es ist schade, dass man für die maximale Sicherheit nicht an den Pixels vorbeikommt.

Ich würde mir ja wünschen, dass Google die OEMs dazu zwingt an einem Strang zu ziehen (bzgl Updateverfahren & Custom AVB), sodass alle Geräte technisch die Anforderungen von GrapheneOS erfüllen.

Aber ich glaube nicht, dass wir das noch erleben.

Ich hab mir mein Pixel 3a Anfang des Jahres gebraucht gekauft. Das hat mir für mein Gewissen auf jeden Fall geholfen. Bin auf jeden Fall sehr zufrieden mit der Entscheidung vom iPhone auf das Pixel mit GrapheneOS umgestiegen zu sein.

Danke für die verständliche Übersicht zu grapheneOS!

Eine Schwachstelle die ich in der gezeigten Konfiguration mit netguard sehe ist die nicht vorhandene Möglichkeit den Datenverkehr zusätzlich über ein vpn oder über tor zu leiten (bzw bei tor dann nur über den socks proxy, wenn apps das zulassen).

Damit muss die Nutzer*in ja wieder dem internetanschluss vertrauen, was anonymität & protokollierung angeht.

Sehe ich das so richtig oder übersehe ich eine Möglichkeit?

Bzw wie siehst du/ihr das mit dem Vertrauen in den ISP? Kann man das vielleicht auch vernachlässigen?

Es ist nur ein VPN möglich. Zum Thema VPN solltest du lesen: https://www.kuketz-blog.de/empfehlungsecke/#vpn-anbieter

Dem ISP vertraue ich mehr als einer VPN-Klitsche. ;-)

Hi Mike,

es ist sicherlich richtig, dass den VPN-Anbietern nicht getraut werden kann. Ich nutze derzeit allerdings wireguard, wenn ich in einem fremden WLAN unterwegs bin, und bin somit mein eigener VPN-Anbieter. Deiner nachvollziehbaren Empfehlung folgend, würde ich unter GrapheneOS kein root haben und müsste deswegen netguard nutzen, um einzelne Apps blocken zu können. Wenn ich das richtig sehe, könnte ich dann wireguard nicht mehr nutzen und hätte damit schon ein Problem.

Oder habe ich etwas falsch verstanden?

Dank‘ Dir in jedem Fall für den sehr ausführlichen und informativen Artikel!

Nein, du hast nicht falsch verstanden. Es ist nur ein aktives VPN möglich. NetGuard unterstützt zwar einen Socks5-Proxy, aber das wird von keiner mir bekannten VPN-App noch unterstützt. Siehe auch hier: Can I use another VPN application while using NetGuard?

Nun kann man sich fragen, ob ein Work Profile hier Abhilfe schafft. Nein, tut es nicht:

Und noch etwas Hintergrundwissen:

Hier ist der normale Netzwerk-Flow mit NetGuard aktiv:

Eine App -> Android VPN Service -> NetGuard -> InternetMit dem zugeschalteten Socks5-Proxy wäre es wie folgt:

Eine App -> Android VPN Service -> NetGuard -> SOCKS5 -> Eine VPN App (VPN-Dienst nicht gestartet!) -> InternetNetGuard funktioniert aber in Kombination mit Tor, falls das jemand möchte: How to tunnel all TCP connections through the Tor network?

Für weitere Fragen bezüglich NetGuard bitte in die FAQ einlesen.

Du könntest natürlich überlegen, in deinem heimischen Netz ein pi-Hole zu installieren und dort die entsprechenden Websiten für Werbung, Tracking usw. zu blocken. Wenn du dann unterwegs bist, kannst du mit dem VPN in dein eigenes Heimnetz und kannst trotzdem so viele Websiten blocken, wie du willst – nur app-spezifisch geht nicht, da der pi-Hole ja über DNS und nicht pro App blockt.

Hallo Mike

Vielen Dank für diesen Artikel.

Du schreibst: „DNS-Server: Im privaten Netzwerk bzw. WLAN vergebe ich IP-Adressen manuell. Dabei muss man aufpassen, den voreingestellten Cloudflare-DNS-Server mit dem lokalen DNS-Server zu überschreiben.“

Gibt es eine Möglichkeit DNS-Server nur für das Mobilfunknetz zu setzen?

Nein.

Über privates IPv6 kann man doch einstellen oder nicht? Einstellungen -> Netzwerk&Internet -> Privates DNS

Kann man. Das gilt dann aber für alle Interfaces – also auch WLAN etc. Könnte man es getrennt beeinflussen, wäre das hilfreich.

Einige Dinge müssten noch ergänzt werden:

1)Hier wird explizit empfohlen, Vanadium zu nutzen:

Von der Benutzung von Firefox wird abgeraten:

2) Außerdem sollte man nicht Browser-Extensions verwenden oder den Browser anderweitig konfigurieren, wegen Fingerprinting.

.

3) Wenn man unbedingt (mit dem Nachteil von mehr Fingerprinting) Ads blockieren möchte, wird die Konfiguration von „dns.adguard.com“ als Privates DNS empfohlen.

4) Von der von Dir beschriebenen Verwendung von NetGuard wird abgeraten.

Also vorweg: Ich kann mich nicht jedem Tipp bzw. Ansicht der GrapheneOS-Entwickler anschließen.

1. Das kommt auf dein Risikoprofil an und auch auf die Seiten, die du üblicherweise besuchst. Von der Sicherheit her ist Vanadium Firefox generell aber überlegen.

2. Dem schließe ich mich nicht an bzw. es kommt auf das Szenario an. Beim Tor-Browser würde ich das aber auch so sehen.

3. Ich verstehe die Logik nicht, weshalb das Blockieren von Fingerprinting und Tracking-Domains am Ende zu mehr Fingerprinting führen soll. Wenn man in einem repressiven Staat unterwegs ist, dann möchte man möglichst unauffällig sein und sich mit seinem Gerät nicht von anderen abheben. Soweit kann ich das nachvollziehen – aber weiter nicht mehr.

4. Von Content-Filter-Apps wird abgeraten, ja. Generell würde ich mich dem anschließen, aber für NetGuard bspw. eine Ausnahme machen. Das ist sauber programmiert und wird am Ende des Absatzes auch nochmal positiv erwähnt. Ob jemand eine Firewall bzw. Werbe- und Trackingblocker nutzt, muss jeder für sich entscheiden. NetGuard funktioniert jedenfalls tadellos in Kombination mit GrapheneOS.

1-3. Ich behaupte, dass Vanadium auch hinsichtlich der Privatsphäre überlegen ist. Der Marktanteil von Firefox ist auf Android-Geräten äußerst gering (>0,47% im Juni 2020). Wenn man von einer hinreichenden geografischen Verteilung der Nutzer ausgeht, kann man die These aufstellen, dass das zusammen mit der IP-Adresse (die auch eine grobkörnige Information über den Standort liefert) ausreichend ist, um einen Nutzer zu identifizieren.

(aus dem Privacy Handbuch.

Dein beschriebener Ansatz macht nur Sinn, wenn alle trackenden Domains/IP-Adressen blockiert werden. Mit der Auslieferung von Werbung und Inhalt über eine zufällig generierte Subdomain und dem Nutzen eines großen Cloud Providers kann Beides umgangen werden (beispielsweise nutzt man die Google Cloud für das Hosting einer Website oder eines Backends und Google AdSense für die Werbung).

Wenn ich die Seite der-postillon.com aufrufe, wird erkannt, dass man einen Adblocker benutzt. Deduktiv kann man daraus ableiten:

1) Das kann nur passieren, wenn erkannt wird, dass einzelne Domains blockiert werden.

2) Es kann auch erkannt werden, welche Domains blockiert werden.

Aus diesen blockierten Domains kann man Rückschlüsse auf die verwendeten Blocklisten ziehen. Und das kann als Merkmal zum Browser-Fingerprinting verwendet werden.

4. Um den Satz mit NetGuard zu zitieren:

((von hier)

Hier beziehen sich die Entwickler ausdrücklich auf die Möglichkeit, NetGuard zum Weiterleiten von Traffic zu anderen Apps zu nutzen (wie z.B. Orbot). Also nicht auf den Fall, den Du beschrieben hast.

Es kommt immer auf das Szenario an. Bist du in (repressiven) Land, wo du möglichst in der Masse verschwinden willst? Dann ja, nimm Vanadium. Ansonsten sehe ich hierfür keinen plausiblen Grund. Es ist IMHO besser, Tracker- und Werbung durch Browser-Add-ons wie uBlock Origin zu blockieren.

Und was kann dann solch eine Seite mit der Information anfangen? Sie wissen dann: Jemand nutzt einen Ad-Blocker. Diese Infos fließen aber (zumindest über den Browser) nicht an weitere Drittanbieter ab. So gesehen kann dich dann der-postillon.com wiedererkennen, sofern sie dafür eine Datenbank anlegen und eine Wiedererkennungsroutine implementiert haben.

Fazit: Es kommt stark darauf an, was ich erreichen möchte bzw. vor welchen (theoretischen) Szenarien ich mich schützen möchte. Der Durchschnittsnutzer ist mit einem Browser + uBlock Origin sicherlich besser dran.

Generell ist ein Smartphone eher ungeeignet, um »verstecken« zu spielen. Dazu braucht es dann auf Sicherheit- und Privatsphäre orientierte Desktop-Systeme wie Whonix, bei denen man dann via Tor agiert – und man muss wissen, was man tut.

Um bei dem Beispiel zu bleiben: nicht nur die Seite der-postillon.com kann eine Datenbank und eine Wiedererkennungsroutine anlegen, sondern auch jede andere eingebundene Seite, die nicht blockiert wird.

Da Websites zunehmend Techniken nutzen, um AdBlocker zu umgehen, sollte man nicht davon ausgehen, dass nur der wünschenswerte Inhalt eingebunden wird (wie man bei Viren-Scannern auch nicht davon ausgehen sollte, dass alle Viren automatisch erkannt und entfernt werden).

Wann sollte ich nur in der Masse verschwinden wollen, wenn ich in einem repressiven Land lebe? Ich bin damit auch schwerer für Werbetreibende erkennbar.

Hallo Mike,

Vielen Dank für einen weiteren sehr guten Artikel.

Bist du dir sicher, dass diese Verbindung immer für Vanadium selber aufgebaut wird und nicht durch Vandadium jedoch für einen anderen Service/App (z.B.: Lokation Daten, installierte Apps)? -Mich wundert es sehr dass dies auf der GraphenOS Seite nicht dokumentiert ist.

Wie könnte man diese Verbindungen manuell ausschalten? -Vergleichbar mit deinem tollen Link zu den Captive-Portalen?

Wie siehst du die Argumentation bezüglich Vanadium hier? Dort wird ja explizit nur „Vanadium oder Bromite“ empfohlen und von „Gecko-based Browsern wie Firefox“ und somit indirekt auch dem Tor-Browser (zu Teilen) stark abgeraten. Diese seihen angreifbarer, haben GeckoView und nicht WebView was doppelte Angriffsfläche bietet. Gecko umgeht auch einen Teil der GraphenOS-Härtung.

Noch eine Frage zu den Änderungen bzügl. Captive-Portalen. Von GraphenOS wird argumentiert, dass ein abändern der Anfragen oder sogar eine Deaktivierung der Anfragen dazu führen, dass man aus der Menge der User heraussticht. Könntest du aus deiner Sicht erklären was die Vor- und Nachteile für das Abändern (in die Kuketz-URL) sowie das vollständig Deaktivieren der Captive-Portal-Checks sind.

Führt das vollständig Deaktivieren dazu, dass in Hotels das Captive Portal nicht mehr angezeigt wird und folglich nicht mehr eingeloggt werden kann?

Danke im Voraus für deine Antworten.

Hey Mike,

eines der Argumente wieso ich mir letztens das Pixel 4a gekauft hab war sowohl CalyxOS als auch GrapheneOS.

Zurzeit verwende ich Calyx (mit deak. MicroG Services) weil Graphene zum Zeitpunkt der Installation noch nicht verfügbar war. Probiere ich auch bald aus. Weil ich mich mit beiden im Vorhinein auseinander gesetzt hab, habe ich trotzdem einige Fragen bezüglich deinem Artikel.

#1 Auch ich hab Vanadium nicht vertrauen wollen und deswegen auf TOR gesetzt. Wenn ich nur TOR verwende kann ich dann nicht eigentlich auch WebView deaktivieren?

#2 Das genannte Zitat unter 2.4 sagt dass der google connectivity check verwendet wird um sich möglichst ähnlich zu anderen Geräten aussehen zu lassen. Trotzdem klingt es so als würdest du den Test umstellen. Wieso, und wie wägst du so eine Entscheidung ab?

#3 Graphene kommt bereits mit der Android Firewall, wieso entscheidest du dich trotzdem für NetGuard. Ich verwende gerade die genannte Android Firewall + Orbot + dnsforge DNS zum Tracker/Werbung blocken. Denkst du meine Konfiguration steht deiner in irgendeiner Weise hinterher? Was hältst du eigentlich von Orbot? Hab mich gewundert, dass ich dazu gar keinen alleinigen Beitrag gefunden habe.

Hoffe der Kommentar ist nicht zu lang um ein Antwort zu bekommen :D

Wie immer toller Beitrag!

> #3 Graphene kommt bereits mit der Android Firewall, wieso entscheidest du dich trotzdem für NetGuard.

Die GrapheneOS Firewall kennt nur die zwei Zustände „vollständig Blockieren/Erlauben“ und kann darüber hinaus einzelne Verbindungen nicht loggen. Hier ist NetGuard weit überlegen.

Nach meinem Verständnis startet NetGuard allerdings erst sobal der VPN verbunden ist.

Da dies nicht vor dem eigentlich Systemstart stattfindet gibt es nach dem hochfahren immer einen gewissen Zeitraum indem Apps nach Hause funken können.

Danke für den guten Artikel zum GrapheneOS. Hab schon drauf gewartet.

Frage: Deine Netguard Einstellungen bei GrapheneOS unterscheiden sich von denen, die du im verlinkten Netguard-Beitrag von 2017 empfiehlst, z.B. die deaktivierte Anzeige der Systemapps. Warum? Und empfiehlst du noch weitere Anpassungen in Netguard unter Graphene?

Das war lediglich ein Screenshot als Beispiel. Ihr solltet NetGuard an eure Bedürfnisse anpassen. Wichtig finde ich die Einstellung unter »Erweiterte Optionen« dort das Validieren der Verbindung von google.com umzustellen. Ich trage dort immer eine andere Domain ein, damit der Konnektivitätscheck nicht zu einer Google-Adresse erfolgt.

lt. Changelog von GrapheneOS unterstützt dieses VoLTE, aber kein WLAN-Call/Wofifi. Wie sieht es da mit CalyxOS aus? Dazu habe ich nichts gefunden.

Super Artikel. Ich hatte mir das Pixel 4a bei Markteinführung gekauft in der Erwartung, /e/ drauf zu spielen, womit ich auf meinem Redmi 4x sehr zufrieden war – bis ich in Mikes Beitrag von dem fragwürdigen und verschleierten Drittanbieter-Store-Betreiber cleanapk.org erfuhr. Schade, denn das französische Projekt gefiel mir bis dato.

dh. ich muss mich entscheiden: entweder Netguard oder myFritz-VPN, über den ich am PiHole hänge?

Ja, siehe anderen Kommentar: https://www.kuketz-blog.de/grapheneos-das-android-fuer-sicherheits-und-datenschutzfreaks/#comment-52649

Bist Du der Installationsanleitung von GrapheneOS 1:1 gefolgt oder empfiehlst Du für das 4a bei bestimmten Schritten davon abzuweichen und es anders zu machen?

Der Anleitung kann man 1:1 folgen.

Wenn man GrapheneOS auf dem 4a installiert und anschließend doch wieder zum Google Stock-Rom zurückkehrt – hat sich das Gerät dadurch verändert oder habe ich wieder ein 100% normales Google-Handy – also ohne feststellbare Spuren der zwischenzeitlichen Veränderung?

Ich habe 2x mal hin und her gewechselt und konnte keine Einschränkung der Funktionen im Stock-Rom feststellen.

Vielen Dank für den super Artikel.

Du schreibst u.a., dass Verified Boot, ein geschlossener Bootloader und eine aktuelle Firmware Gründe für Graphene sind. Das sehe ich auch alles so – aber kannst Du bzw. jemand eine kurze Einordnung vornehmen, denn das fällt mir schwer: Inwieweit ist Lineage schlechter für den „normalen“ Nutzer? (normal=kennt sich mit Einstellungen in Lineage aus, im Internet auf vertrauenswürdigen Seiten, nichts Illegales, kein Aktivist).

Vielen Dank :)

Ist es denn auch mit GrapheneOS möglich F-Droid so zu installieren, dass die Updates automatisch stattfinden? Und MircoG wäre theoretisch auch möglich oder gibt es da Einschränkungen?

Natürlich lässt sich F-Droid installieren. Nein microG ist nicht möglich, das wird aber auch im Beitrag erwähnt.

Installieren schon, aber ich dachte man müsste F-Droid mit erweiterten Rechten installieren, damit App Updates im Hintergrund stattfinden können. Und im Beitrag wurde ja nur erwähnt, dass GrapheneOS auf eine MicroG Implementierung verzichtet, hätte ja sein können, dass man dies dann im Nachhinein selber implementieren kann.

Die Apps muss man manuell aktualisieren.

Wenn du eine automatisches Update von F-Droid-Apps bevorzugst und auch microG benötigst, dann wäre CalyxOS eventuell die bessere Wahl.

Eine Frage zur Installationsanleitung und dem Punkt Enabling OEM unlocking

Muss man wirklich zwingend erst sein neues „Pixel 4a“ (mit den original google Stock-Rom) ersteinrichten, und dann damit online gehen, um „OEM unlocking“ aktivieren zu können? Oder geht das auch ohne mit dem original Android online gehen zu müssen?

Man muss das neue Phone erstmal booten und OEM Unlocking aktivieren – sonst geht es nicht.

Wenn das OEM unlocking nur funktioniert indem man online geht, muss man dann nicht vor diesem ersten onlinegehen schon Schutzmaßnahmen einrichten? Es ist zu diesem Zeitpunkt doch noch ein völlig offenes Betriebssystem?

Schutzmaßnahmen aus IT-Sicherheitsgründen sind wohl überflüssig. Du meinst vermutlich Schutz der Privatsphäre?

Man könnte hier bspw. einen Pi-Hole oder ähnliches davorhängen, damit nicht allzu viele Verbindungen zu Google aufgemacht werden. Persönlich habe ich alles geblockt und nur Captive Portal kurz erlaubt, damit das Gerät »denkt« es hätte Internet. Danach lässt sich der Schalter ohne Probleme umlegen.

Unter Lineage hatte ich die wenigen Playstore Apps in Shelter isoliert und Netzwerkzugriff über AFWall reguliert.

Wie sieht das bei GrapheneOS aus?

Shelter müsste sich ja installieren lassen und lt. Forum muss Netguard in der Shelterumgebung auch installiert und konfiguriert werden.

Allerdings frage ich mich, ob ich darauf nicht verzichten kann. Wenn ich nur ein Profil habe und dort die einzelnen Server-Verbindungen von Apps mittels Netguard blocken oder zulassen kann, bin ich doch auch achon recht sicher, oder? Wie machst du das, Mike?

Arbeitsprofile bzw. Shelter in Kombination ist keine gute Idee laut FAQ von NetGuard.

Ich habe nur ein Profil. Nutze aber auch nur wenige Apps, die »problematisch sind«. Unter anderem aber die Deutsche Bahn App (wegen Pendeln nach Stuttgart). Die Datenverbindungen, die mir nicht gefallen, reglementiere ich dort mit NetGuard.

Hallo,

bezüglich des Flugmodus habe ich eine Frage:

Wird das Mobilfunk-Modem auch unter LineageOS vollständig deaktiviert, wenn man den Flugmodus aktiviert? So wie ich das hier lese, scheint das ja sonst nicht so zu sein (sonst würde man dieses feature bei GrapheneOS nicht extra erwähnen)?

Und wie ist es bei Stock Android?

Ich verwende LineageOS und kann zumindest mit aktiviertem Flugmodus WIFI wieder einschalten. Auch der Akkuverbrauch sinkt nochmal deutlich im Flugmodus. Leider funktioniert wifi calling jedoch nicht.

Kann ich dir nicht beantworten. Da müsstest du direkt bei LineageOS bzw. mein Maintainer nachfragen. Bei GrapheneOS bedeutet Flugmodus tatsächlich aus bzw. keine mobile Datenverbindung.

Hallo,

ich habe mir mein Handy jetzt schön googlefrei mit GrapheneOS eingerichtet und stehe nun vor dem Dilemma wie ich meine Kontakte mit einer datenschutzfreundlichen als auch verschlüsselten Cloud speichern und synchronisieren kann, damit diese bei einem möglichen Verlust des Handys nicht auch noch verloren gehen. Dabei wäre mir wichtig dass sie sich regelmäßig und automatisch synchronisieren. Hast du/ihr da eine Empfehlung?

Beste Grüße

Mit Zugriff über CALDAV/CARDDAV geht das wunderbar. Ich habe ein Mailkonto beim datenschutzfreundlichen deutschen Mailbox.org, da synchronisiere ich meine Kalender und Kontakte automatisch.

Wie sieht es bei GrapheneOS mit der Verschlüsselung aus? In den Einstellungen steht lediglich, dass es bereits „Encrypted“ ist aber beim Hochfahren muss ich keine Pin eingeben, wie ich es von anderer Software gewohnt bin. Ist GrapheneOS was diesen Punkt angeht trotzdem „Safe“?

LG und danke jetzt schonmal für deinen Artikel und hoffentlich auch deine Antwort :)

Android ist seit Version 10 (?) dateibasiert verschlüsselt. Kommt keine Abfrage mehr. Willst du mehr wissen gibts dazu ne Menge im Netz.

GrapheneOS läuft jetzt bei mir und ich wollte F-Droid installieren. Ich habe wie in „Take back control“ beschrieben, die APK-Datei via USB-Kabel auf das 4a kopiert. Man kann die Datei aber nicht durch doppeltes antippen installieren. Ich finde in den Einstellungen nur den Menuepunkt „Installieren unbekannter Apps“ und darunter ist „Vanadium“ eingetragen. Etwas anderes kann man scheinbar nicht hinzufügen. Wie kann man denn Apps wie Netguard installieren ohne vorher mit „Vanadium“ online gegangen zu sein?

Gehste in Dateimanager, öffnest den Unterpunkt für lokalen speicher, gehst zu Downloads, klickst die Datei an und es geht.

Wenn du direkt auf den Unterpunkt Downloads gehst, lässt sich die Datei nicht anklicken, habe ich herausgefunden.