1. Firewall

Ursprünglich hatte eine Firewall bzw. ein Paketfilter eine simple Aufgabe: Die Schaffung eines kontrollierten Übergangs zwischen zwei oder mehreren Netzen, mit dem Ziel, den Datenverkehr zu überwachen und anhand von festgelegten Regeln zu entscheiden, ob bestimmte Netzwerkpakete durchgelassen werden oder nicht. Doch vielen Herstellern war das nicht genug. Sie gingen dazu über unterschiedliche Sicherheitsaufgaben auf einer Plattform zu vereinen. Eine Firewall war nicht mehr bloß ein einfacher Paketfilter, sondern gleichzeitig ein Gateway, Proxy (Contentfilter), Intrusion-Detection-System, Virenscanner oder VPN-Gateway. Neue Bezeichnungen wie Unified Threat Management (UTM) sollten den Unterschied zu den »herkömmlichen« Firewalls hervorheben.

Mittlerweile sind wir bei den Next Generation Firewalls angekommen, die die traditionellen Firewall-Funktionen nochmal erweitern und Pakete nicht nur anhand von IP-Adressen und Ports filtern, sondern eine »tiefergehende Inspektion« ermöglichen. Das führt uns dann zu fragwürdigen Techniken wie TLS-Interception und Deep Packet Inspection, die gerne für Überwachungszwecke missbraucht werden und der Sicherheit nicht gerade zuträglich sind – wie auch die Studie »The Security Impact of HTTPS Interception« aufzeigt.

Im vorliegenden Beitrag und mit dem Beginn der Artikelserie über die Open-Source Firewall IPFire möchte ich die Unzulänglichkeiten heutiger »Cyber Defence Appliances« allerdings nicht weiter beleuchten – das wäre Stoff für eine weitere Artikelserie. Nur ein Satz, um das Thema kurz zum Abschluss zu bringen: Wer seine IT-Infrastruktur nicht kennt bzw. unter Kontrolle hat, dem hilft auch keine Next Generation Firewall.

- Hardware und Netzwerkaufbau – IPFire Teil1

- DNS-Adblocker Skript für IPFire – IPFire Teil2

- ASN-Skript: Datensammler haben ausgeschnüffelt – IPFire Teil3

- Windows unter Kontrolle – IPFire Teil4

2. IPFire

IPFire ist eine Open-Source Firewall, die auf Linux from Scratch basiert. Das Grundsystem ist relativ schlank und fungiert zunächst nur als Paketfilter. Über die Weboberfläche lassen sich weitere Dienste wie ein Squid-Proxy, URL-Filter, VPN auf Basis von IPSec / OpenVPN oder ein DHCP-Server aktivieren bzw. administrieren. Wem das nicht genug ist, der kann über das Paketverwaltungssystem (Pakfire) noch zahlreiche Erweiterungen nachrüsten und die IPFire zu einer Eierlegende Wollmilchsau mutieren lassen. Unter anderem sind folgende AddOns verfügbar:

- Asterisk und TeamSpeak

- Mailserver – Postfix, Spamassassin, Amavisd-new

- Tor-Server – Ermöglicht anonymes Surfen über das Tor Netzwerk oder einfachen Betrieb eines Relay

- […]

Mit den Funktionalitätserweiterungen, wächst jedoch gleichzeitig auch die Komplexität der IPFire. Wer es mit dem Nachrüsten von AddOns übertreibt, der erreicht einen Grad an Komplexität, der entgegengesetzt zu dem in der IT-Sicherheit geltenden Prinzip »Keep It Small and Simple« (KISS) steht, wonach Komplexität der Feind der IT-Sicherheit ist. Mein Ratschlag: Konzentriert euch auf das Wesentliche, eine VoIP Telefonanlage oder ein Mailserver haben auf einer Firewall nichts verloren, die Sicherheitsaufgaben erfüllen soll.

Du kannst den Blog aktiv unterstützen!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

2.1 Artikelserie

In der Artikelserie werde ich auf die Basisfunktionalität oder die Einrichtung der IPFire nicht weiter eingehen. Das IPFire Wiki bietet dazu bereits genügend Informationen. Im deutschsprachigen Forum sind neben den Hauptentwicklern eine ganze Menge von Personen aktiv, die euch bei Fragen und Problemen unterstützen können. Daher möchte ich auch gleich eine Hinweis voraus senden: Bitte nutzt den Kommentarbereich nicht als Supportplattform.

Im Fokus der IPFire-Artikelserie stehen sinnvolle Erweiterungen, Modifikationen und Anleitungen, die ich kurz anreißen möchte:

- Ähnlich zum Pi-hole lassen sich Werbung und Tracker auf der IPFire bereits auf DNS-Ebene filtern. Leider bietet die GUI dazu noch keine Möglichkeit, über ein Skript (dns_blocker.sh) lässt sich das DNS-Adblocking allerdings einfach nachrüsten und mit ein paar Modifikationen ähnliche Ergebnisse wie auf dem Pi-hole erzielen.

- Windows 10 genießt bei Anwendern, die sich Sorgen um ihre Privatsphäre machen, keinen allzu guten Ruf. Im Beitrag Windows 10: Dem Kontrollverlust entgegenwirken habe ich Tipps und Maßnahmen vorgestellt, mit denen sich die Datensammelwut eindämmen lässt. Im Rahmen der IPFire-Artikelserie werde ich euch aufzeigen, wie ihr Level 3 (siehe Ziffer 6) erreichen könnt und den Datenverkehr von Windows 10 auf der IPFire kontrolliert.

- Um Datensammlern wie Google oder Facebook zu entgehen, gibt es unterschiedliche Möglichkeiten. Die meisten von euch verwenden vermutlich einen Adblocker wie uBlock Origin, um Tracker wie Google-Analytics oder den Facebook Like-Button zu blockieren. Eine äußerst effektive Methode ist das Blockieren von IP-Adressbereichen, auf der Basis von AS-Nummern, wie im Beitrag Google und Facebook IP-Adressen blockieren dargestellt. Ähnliches lässt sich über ein Firewall Skript für die IPFire umsetzen – es befindet sich bereits im Beta-Test und wird dann mit dem Beitrag veröffentlicht.

- […]

2.2. Warum die IPFire?

Zunächst einmal muss eine Firewall-Lösung zwingend Open-Source sein. Allein diese Anforderung reduziert die Auswahl schon erheblich. Übrig bleiben Lösungen wie die Endian Firewall, IPCop, pfSense, OPNsense oder IPFire. Letztendlich habe ich mich für die IPFire entschieden. Ein paar Gründe möchte ich ganz kurz zusammenfassen.

- Aktive Entwicklung und eine große Community

- Offener und transparenter Umgang mit Sicherheitslücken

- Auch für Einsteiger leicht zu administrieren. Das ist wichtig, weil ich nicht nur »Experten« als Publikum adressieren möchte, sondern auch den interessierten Durchschnittsnutzer.

- Basiert auf GNU/Linux. Das ist mir persönlich »näher« als UNIX bzw. BSD.

- Lässt sich über Modifikationen und eigene Skripte ideal an die eigenen Bedürfnisse anpassen

Letztendlich ist es eine reine Geschmacksache. Auch mit bspw. einer pfSense seid ihr gut beraten. Meine alte m0n0wall habe ich dank der IPFire nun in Rente geschickt.

2.3 Einschränkung

Ich halte die Endgeräte-Absicherung, wie bspw. in den beiden Artikelserien »Your phone – your data«: Android ohne Google und »Linux härten«: Ein sicheres Desktop-System vorgestellt, nach wie vor für das A und O. Gerade bei mobilen Geräten wie Notebooks oder Smartphones, die sich in unterschiedlich vertrauenswürdigen Netzen bewegen. Dennoch kann eine zentrale (Hardware-)Firewall mit Gimmicks wie DNS-Adblocking eine sinnvolle Ergänzung sein. Die Betonung liegt auf Ergänzung. Entsprechende Sicherheitsmaßnahmen sollten immer erst auf den Endgeräten erfolgen. Erst wenn ihr diese unter eurer Kontrolle habt, könnt ihr über eine (Hardware-)Firewall nachdenken.

3. Hardware

Eine virtualisierte Firewall ist für mich keine »echte« Firewall. Nach meiner Auffassung muss eine Firewall wie die IPFire zwingend auf einer eigenen, physischen Hardware laufen. Auf der Seite von IPFire sind unterschiedliche Geräte gelistet, die sich nach Anzahl der Schnittstellen, Performance und Ausstattung unterscheiden. Für den Hausgebrauch empfiehlt sich aus der offiziellen Liste eine IPFire Duo Box (Rev 2.0) – allerdings muss der Anwender schon 299,- € in die Hand nehmen.

Im IPFire-Wiki werden weitere Geräte, Empfehlungen und Informationen zu individuellen Komponenten vorgestellt. Wer die Hardware selbst zusammenstellen möchte, der sollte sich die APU2-Plattform (APU2B4/APU2C4) näher anschauen oder im Hardware-Bereich des IPFire-Forums stöbern.

Eine Kaufempfehlung werde ich an dieser Stelle nicht geben. Auch die Hardware ist letztendlich Geschmacksache und sollte sich an euren Bedürfnissen / Kenntnissen orientieren. Zur Orientierung:

- Wer nicht gerne bastelt und eine fertige Lösung haben möchte: IPFire Duo Box (Rev 2.0)

- Wer gerne bastelt und etwas sparen möchte: Besorgt sich eine APU2-Plattform und kauft Gehäuse, Netzteil, SSD M-SATA und wahlweise WLAN Bausatz

- Wer nicht gerne bastelt und dennoch etwas sparen möchte: APU2-Plattform als fertiges Bundle

Auch weitere Hardware ist mit der IPFire kompatibel. Die bereits genannte halte ich für den Einsatz mit der IPFire für eine gute Wahl. Auf eine Einschränkung der IPFire Duo Box möchte ich allerdings noch kurz hinweisen: Sie bietet lediglich zwei physische Ethernet-Ports. Im Grunde ist dies nicht weiter schlimm, da man sich auch mit VLANs behelfen kann.

4. Netzwerkaufbau

Gerade als Kunde von einem Kabelnetzbetreiber bekommt man häufig eine FRITZ!Box gestellt. Allerdings hat man meist nur eingeschränkte Möglichkeiten, die Einstellungen zu verändern oder Zusatzoptionen wurden vom Netzbetreiber beschnitten. Um es mal ganz klar zu sagen: Das Gerät gehört dem Provider und damit auch das Netz. Ihr geht damit also eine Vertrauensbeziehung zu eurem Provider ein, der sich theoretisch jederzeit über die FRITZ!Box in euer WLAN bzw. Hausnetz einklinken könnte, ohne das ihr es bemerkt.

Über das Webinterface der FRITZ!Box unter »Diagnose -> Sicherheit« werden »nach draußen« geöffnete Ports aufgelistet. Unter anderem wird dort der Port 8089 aufgelistet, den ihr als Kabelkunde (normalerweise) nicht schließen könnt. Der TCP-Port 8089 dient der Autokonfiguration von eurem Internetzugang und der Internettelefonie, sowie für automatische Updates der FRITZ!Box. Schön gedacht, allerdings halte ich den Fernwartungsport TR-069 für ein Sicherheitsrisiko.

Gerade für Kunden von Kabelanschlüssen, die auf ein Kabelmodem bzw. eine FRITZ!Box angewiesen sind, ist es daher empfehlenswert, eine zusätzliche »Barriere« zwischen Provider und ihrem (Haus-)Netz zu integrieren. So eine Barriere lässt sich mittels der IPFire realisieren.

4.1 Kabelanschlüsse: Unterschiedliche Varianten

Kunden von Kabelanschlüssen können die FRITZ!Box wahlweise in den Bridge-Modus schalten oder falls diese Option »beschnitten« wurde sich über einen Exposed Host behelfen. Bei beiden Varianten ist die IPFire nun direkt aus dem Internet erreichbar.

Ihr müsst die IPFire allerdings nicht zwangsläufig direkt aus dem Internet erreichbar machen bzw. den kompletten Netzwerkverkehr einfach durchreichen. Unter Ziffer 4.3 gehe ich näher auf ein alternatives Setup ein.

4.2 (V)DSL-Anschlüsse: Unterschiedliche Varianten

Die IPFire unterstützt die Einwahl via PPPoE. Sofern ihr die Zugangsdaten habt, könnt ihr euch von eurer FRITZ!Box / Router trennen und ein einfaches (V)DSL-Modem vor der IPFire betreiben. Auch bei diesem Setup ist die IPFire dann direkt aus dem Internet erreichbar und ersetzt damit den alten Router.

Ihr könnt die IPFire aber auch einfach hinter euren bestehenden Router klemmen. Dann wird doppelt »genattet« bzw. eine Netzwerkadressübersetzung vorgenommen. Das sollte sich nicht wahrnehmbar auf die Performance auswirken, ist aber eben nicht »so schön« wie ein einfaches NAT.

4.3 Mein Aufbau

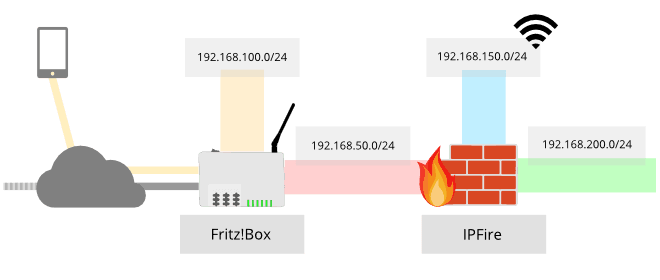

Wie auf der Abbildung zu erkennen, habe ich die Netze nach den in IPFire gebräuchlichen Farben gekennzeichnet:

Wie auf der Abbildung zu erkennen, habe ich die Netze nach den in IPFire gebräuchlichen Farben gekennzeichnet:

- Rot: Externes Netzwerk, dass typischerweise direkt mit dem Internet bzw. ISP verbunden ist. Bei mir ist das rote Netzwerk der interne IP-Adressbereich der FRITZ!Box (192.168.50.0/24).

- Grün: Das interne private Netzwerk (192.168.200.0/24), bei dem Geräte mit einem Netzwerkkabel verbunden sind.

- Blau: Ein separates Netzwerk (192.168.150.0/24) für Wireless Geräte wie bspw. Smartphones.

- Orange: Nicht vorhanden. Typischerweise die DMZ, für Geräte, die direkt aus dem Internet erreichbar sein sollen.

Das gelb markierte Netz (192.168.100.0/24) ist für VPN-Clients, die sich über die FRITZ!Box einwählen und dann Zugriff auf das interne Netzwerk der FRITZ!Box (192.168.50.0/24) haben. Ich nutze das gelbe Netz bzw. den VPN-Access über die FRITZ!Box ausschließlich dann, wenn ich unterwegs bin und mich in »unsicheren« Netzen, wie bspw. am Flughafen, eingeloggt habe.

Ein paar Anmerkungen zu meinem Setup:

- Die FRITZ!Box ist noch immer die »erste« Barriere bzw. der Perimeter zwischen öffentlichem Netz und dem privaten Netz

- Die FRITZ!Box übernimmt folgende Aufgaben:

- VoIP

- DynDNS

- WLAN-Netz für Gäste

- VPN-Gateway

- Die IPFire hat ein Füßchen (rotes Netz) im internen Netzbereich der FRITZ!Box und übernimmt folgende Aufgaben:

- Packet-Filterung

- DNS-Adblocking

- Blocking von Google, Facebook und Co. auf Basis von ASN-Informationen

- Trennung zwischen Wireless- und physisch angeschlossenen Geräten

- »Bändigen« meiner Windows 7 VirtualBox Maschine

- DNSCrypt

Das interne Netzwerk der FRITZ!Box (192.168.50.0/24) ist sozusagen eine vorgelagerte DMZ, die durch die FRITZ!Box »geschützt« wird. Gleichzeitig aber auch das nicht vertrauenswürdige rote Netz (192.168.50.0/24) der IPFire. Für mich persönlich ist das ein Netzwerkaufbau, der zu meinen Anforderungen passt.

5. Fazit

Firewalls wie die IPFire können ein mächtiges Werkzeug sein, wenn die Konfiguration sauber umgesetzt ist und insbesondere auch die Firewall-Regeln sorgfältig gesetzt sind. Es gilt: Eine sachgemäß konfigurierte Firewall kann zur Steigerung der Sicherheit und des Datenschutzes beitragen. Vernachlässigt allerdings niemals eure Endgeräte, denn diese sollten immer an erster Stelle stehen und entsprechend abgesichert sein.

Im nächsten Teil der IPFire-Artikelserie werde ich euch die Installation, Konfiguration und Anpassung des DNS-Adblocking-Skripts vorstellen. Mit ein paar Anpassungen lassen sich damit ähnliche Ergebnisse wie mit dem Pi-hole erzielen.

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

16 Ergänzungen zu “Hardware und Netzwerkaufbau – IPFire Teil1”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Hallo,

IPFire ist eine schöne Lösung. Ich hatte jahrelang die endian firewall in der Community Edition laufen, die ähnlich aufgebaut ist. Hardware war ein Mini-PC mit bereits vorhandenen LAN-Schnittstellen (flepo).

Das ganz funktionierte tadellos jahrelang. Bis, ja bis Streaming-Dienste in unserem Haushalt die Oberhand über Satelliten-TV bekamen. Da war es dann aus. Da kam ich dann an die Grenzen mit Hardware und Software-Performance.

Jetzt ist es nur noch die Fritz-Box und vielleicht bald mal eine VLAN-Trennung wie sie in einer der letzten c’ts beschrieben waren. Das läuft dann mit weniger Admin-Aufwand leistungsfähiger.

Gruß

Hallo Mike!

Danke für den tollen Artikel.

Warum hast du dich konkret für IP-Fire und gegen pfSense oder OPN-Sense entschieden?

Deine im Artikel genannten Kriterien treffen auch auf die beiden Distros zu.

Hängt das bei dir rein mit der Gewohnheit von Linux/iptables zusammen oder hat das noch andere Gründe?

Eine kleine Gegenüberstellung der 3 wäre schön.

Es ist primär die Gewohnheit im Umgang mit Linux und insbesondere iptables. Wie im Beitrag angemerkt, kann man auch bspw. mit einer pfSense nichts falsch machen.

Interessant wäre auch die Vorstellung von OpenWRT welches, hardwarebedingt, um einiges günstiger ist als ein 300€ Teil für IPFire

Wie im Beitrag aufgezeigt, gibt es auch günstigere Hardware für die IPFire. OpenWRT werde ich ihm Rahmen der Raspberry Pi Serie vorstellen.

Könntest du den in dem Artikel zu OpenWRT vielleicht ein paar Worte dazu verliehren, wo die Nachteile der OpenWRT/Iptables-Firewall liegen oder warum es vielleicht doch sinnvoll ist Ipfire als dezidierte Firewall zu verwernden?

Die Vorteile liegen vorwiegend im Funktionsumfang und insbesondere darin, dass erweiterte Funktionen in einer pfSense oder IP-Fire Box deutlich leichter zu konfigurieren sind.

Das Web-GUI von OpenWRT stellt nicht alle Funktionen zur Verfügung und hat auch den einen oder anderen Bug.

Wenn du keine neue Hardware anschaffen möchtest und einen Billigrouter mit wenig RAM rumliegen hast kann OpenWRT/DD-WRT und co eine gute Option sein.

Wird die Hardware von Pf-sense, IP-Fire und co unterstützt und erfüllt auch deren Systemvorraussetzungen, dann ist eins daraus vielleicht die bessere Option.

Ich möchte meine pfsense Box nicht mehr missen ;-)

Hallo,

zum doppelten NAT eine Anmerkung: Das ist bei einer Fritzbox nicht zwingend nötig. Für IPv4 kann man unter Heimnetz -> Heimnetzübersicht -> Netzwerkeinstellungen -> IPv4 – Routen die Netze, die hinter der Firewall liegen, eintragen. Als Gateway wird dabei die externe IP der Firewall gesetzt. Auf der Firewall kann dann das NAT abgeschaltet werden. Bei IPv6 müsste es ausreichen, im gleichen Menü unter IPv6 – Adressen „DNS-Server und IPv6-Präfix (IA_PD) zuweisen“ zu aktivieren. Die Fritzbox müsste dann per Prefix Delegation IPv6 Prefixe an die Firewall weiter geben. Ich weiß allerdings nicht, ob das mittlerweile sauber funktioniert.

Tschüss,

Martin

Danke Martin für den Hinweis!

Hallo!

Ein schöner Artikel, und er passt zeitlich sehr gut. Beschäftige mich seit zwei Wochen mit dem Thema Firewall (IPFire). Die Hardware habe ich heute bestellt – IPFire Duo Box.

Bin auf die Fortsetzung des Artikels gespannt! :)

Danke und Gruß,

Marc

Wie habe ich mir den Anschluss an VDSL(2) (Vectoring) ohne Fritzbox vorzustellen? Momentan geht ein Kabel von der TAE-Dose „an der Wand“ in eine RJ45-Buchse der Fritzbox. Kann ich dieses Kabel einfach in einen RJ45-Ethernet-Port der Ipfire-Hardware stecken und darüber dann die Verbindung aufbauen?

Ich habe es im Text korrigiert. Es ging mir eher darum, dass die FRITZ!Box bei (V)DSL-Anschlüssen einfach durch ein Modem + IPFire ersetzbar ist. FRITZ!Boxen haben ja meist eine Modem/Router-Funktionalität.

Die Macht der Sprache…

Solange man einen MITM-Angriff als TLS-Interception, HTTPS-Inspection usw. verharmlost nur weil ein bekannter Antivirus/Firewall Hersteller dahinter steht. Solange werden auch ängstliche oder unqualifizierte CTO/CIO diesen dankend Unsummen an Geld nachwerfen.

Wie oft kommst du damit in Kontakt? (Mir kommt nämlich vor, der Software und Hardwarevertrieb forciert sein Vermarktung in diese Richtung. Ist auch verständlich, alle anderen Bereiche sind gesättigt und dieser ist noch dazu sehr lukrativ.)

Hi,

kann ich auf das WLAN-Modul bei der IpFire-Hardware verzichten und einfach das WLAN von der FritzBox (Heimnetz+Gast) nutzen ? Ich frage weil die neue FritzBox Mu-MiMo und 2,5+5 GHz kann. Ein WLAN-Modul für IpFire wird das wahrscheinlich nicht können.

@Mike:

Danke für diese Artikelserie. Ich habe vor einigen Wochen angefangen mich mit APU2 und IpFire zu beschäftigen. Das passt richtig gut.

Gruß

Für meinen Geschmack wird in diesen ansosonsten guten Artikel zu wenig darauf eingegangen, warum man überhaupt eine externe Firewall installieren sollte.

Du nennst im Wesentlichen drei Gründe: „Werbung und Tracker bereits auf DNS-Ebene filtern“, als Firewall für Windows 10 sowie Adressraumsperrung für „unerwünschte Seiten (Google, Facebook).

Was 1. und 3. angeht, so ist eine softwareseitige Lösung vorzuziehen, denn diese lässt sich bei Bedarf auch schnell deaktivieren (die grosse Mehrheit der Nutzer wird – auch wenn es selten vorkommt – irgendwann Seiten ansteuern, die nicht funktionieren, wenn 1. und 3. dauerhaft abgeschaltet sind).

Und in Bezug auf Windows: Ich weiß ja nicht, was im nächsten Teil der Artikelserie kommt. Aber wenn es einen grossen Vorteil von auf den Markt erhältlicher Software-Firewall-Lösungen gibt, dann den, dass GUI-basiert auf Programmebene temporär Freigaben für einzelne (wiederum temporäre) Anfragen erteilt werden können. Ich kenne keine Linux-Firewall, die das bietet.

Wenn diese drei Gründe die entscheidenden Argumente für die Anschaffung einer Hardwarefirewall sein sollten, dann wird die Mehrheit der Nutzer eine solche nicht brauchen.

Hi,

ein Grund wird wahrscheinlich auch sein, ein Stück eigener Hardware/Kontrolle zwischen dem Provider-Router und dem Heimnetz zu haben.

Bei einem OpenWrt/LEDE Router evtl. nicht notwendig.

Außerdem ist vom Sicherheitsaspekt besser auf so einem kritischen Stück Hardware nicht alles möglich laufen zu lassen sondern eine gut gepflegte Software, die darauf spezialisiert ist.

Gruß