1. Root-Rechte

Durch die Installation von LineageOS haben wir uns von den herstellereigenen Android-Systemen losgesagt. Doch allein der Wechsel zu einem alternativen Betriebssystem schützt uns nicht zwangsläufig vor dem ungewollten Abfluss sensibler Daten. Vielmehr bedarf es weiterer Anpassungen des Systems und dem Einsatz elementarer Apps wie AFWall+ und AdAway. Doch bevor wir diese nutzen können, müssen wir zunächst Root-Rechte auf unserem Gerät erlangen.

Bei LineageOS gibt es aktuell zwei gangbare Wege, um Root-Rechte auf dem System zu erlangen. Der eine Weg führt über das von LineageOS bereitgestellte AddonSU, der andere Weg über Magisk. Beide Varianten werden im vorliegenden Beitrag vorgestellt und die Vor- und Nachteile beleuchtet.

- Android ohne Google: Take back control! Teil1

- LineageOS – Take back control! Teil2

- Magisk: Bei der Macht von Root – Take back control! Teil3

- AFWall+: Digitaler Türvorsteher – Take back control! Teil4

- F-Droid: Freie und quelloffene Apps – Take back control! Teil5

- AdAway: Werbe- und Trackingblocker – Take back control! Teil6

- Shelter: Big-Brother-Apps isolieren – Take back control! Teil7

- Android-Systemeinstellungen & Google-Fallstricke – Take back control! Teil8

2. Root: Verantwortungsvoller Umgang

Root als Besonderheit bei Unix- bzw. Linux-Derivaten ist vergleichbar mit Administrator-Rechten unter Windows. Bei Unix-artigen Systemen wird das Benutzerkonto »root« bei der Installation des Systems angelegt. Dieser Benutzer ist grundsätzlich nicht für die tägliche Arbeit mit dem System gedacht, da er weitreichende Rechte besitzt und damit eine Gefahr für das System darstellen kann.

Aus Sicherheitsgründen ist der Root-Zugriff daher standardmäßig auf jedem Android-System deaktiviert – und das ist auch gut so. Root-Zugang solltet ihr nur dann freischalten, wenn ihr mit dieser »Macht« verantwortungsvoll umgehen könnt. Ansonsten kann Root zu einem Sicherheitsrisiko werden und schadhaften Apps wären Tür und Tor geöffnet. Die Gefahren von einem fahrlässigen Umgang mit Root wären unter anderem:

- Aushebeln der Sicherheitsmechanismen: Apps mit Root-Zugriff können auf jegliche Berechtigungen (Kontakte, SMS-Nachrichten, Standort usw.) bzw. Informationen auf dem Dateisystem ungehindert zugreifen und diese verändern. Dabei spielt es grundsätzlich keine Rolle, ob die App vor der Installation um Zugriffserlaubnis »gebeten« hat. Apps mit Root-Rechten hebeln den in Android integrierten Sicherheitsmechanismus bzw. das Sandbox-Prinzip aus und können, vereinfacht ausgedrückt, »tun was sie wollen«. Es ist daher von entscheidender Bedeutung nur jene Apps zu installieren, denen man auch »vertrauen« kann. Restzweifel können und sollten niemals gänzlich ausgeräumt werden. Vielmehr gilt es das Risiko so gering wie möglich zu halten.

- Modifikation des Systems: Mittels Dateimanagern oder Terminal ist der Zugriff auf geschützte bzw. systemrelevante Android-Dateien möglich. Durch das Löschen oder die Veränderung solcher Dateien kann das System unter Umständen nachhaltig beschädigt werden – eine Neuinstallation des Systems ist dann oftmals unausweichlich.

- Hardwareschäden: Ausgewählte Apps und Systemerweiterungen in Custom-ROMs ermöglichen den Zugriff auf die Hardware des Geräts. So lässt sich bspw. der CPU-Takt beeinflussen, was wiederum zur Instabilität bzw. zum kompletten Einfrieren des Systems führen kann. Bei falscher Anwendung sind solche Apps in der Lage, bleibende Hardwaredefekte auszulösen.

Root ist deshalb nur dann empfehlenswert, wenn ihr mit dieser »Macht« verantwortungsvoll umgeht. Tut ihr das nicht, besteht die Gefahr, dass genau das Gegenteil von dem eintritt, was das Projekt »Take back control!« eigentlich verfolgt. Der sorglose Umgang mit Root und die Installation von dubiosen Apps kann letztendlich zu einem kompletten Kontrollverlust über eure Daten führen.

2.1 Root ein generelles Sicherheitsrisiko?

Gerade beim Thema Root gehen nicht nur die Meinungen stark auseinander, sondern es werden oftmals auch falsche Informationen verbreitet. So wird bspw. die Frage

Ist das Rooten eines Android-Systems ein Sicherheitsrisiko bzw. gefährlich?

pauschal mit einem »Ja« beantwortet. Aus technischer Sicht ist die Antwort allerdings etwas vielschichtiger. Mit Magisk, AddonSU oder einer vergleichbaren Modifikation lassen sich unter Android Root-Rechte erlangen bzw. verwalten. Das bedeutet: Es ist möglich vollen Zugriff auf das Betriebssystem und dessen Ressourcen zu erlangen. Diverse Apps wie AFWall+ setzen diese Root-Rechte voraus, um überhaupt funktionieren zu können.

Eine weit verbreitete Meinung geht nun davon aus, dass nach dem Rooten eines Geräts jede App Root-Rechte hat und beliebig Aktionen durchführen kann – also sozusagen das Android-Berechtigungskonzept und Sandbox-Prinzip komplett umgehen kann. Das ist so allerdings nicht korrekt. Sobald eine App Root-Rechte verlangt, werdet ihr von Magisk / AddonSU gefragt, ob ihr diese autorisieren wollt oder nicht. Ihr könnt also temporär oder dauerhaft festlegen, ob ihr einer App den Zugriff auf den su-Befehl (substitute user) zugesteht, mittels dem Apps Root-Rechte erlangen können. Modifikationen wie Magisk bzw. AddonSU sind sozusagen Vermittler bzw. eine Art Türvorsteher, um den nicht autorisierten Zugriff auf Root zu verhindern.

Halten wir also fest: Apps haben nicht per se Root-Rechte oder können einfach auf jede Ressource im System zugreifen. Um Root-Rechte zu erlangen, muss eine App zunächst dafür autorisiert sein – und diese Autorisierung erfolgt über Magisk / AddonSU bzw. den Nutzer. Der Vermittler nimmt also su-Anfragen von Apps entgegen, verwendt dabei ein Polkit-ähnliches Konzept, um festzustellen, ob die App berechtigt ist diese Anfrage zu stellen und gewährt bzw. blockiert anschließend den Zugriff auf Root.

Wie kann man sich diesen Vorgang in der Praxis vorstellen? Ein Beispiel: Ihr möchtet mit der App Simple File Manager eine Datei mit Root-Rechten bearbeiten. Damit Amaze diese Aktion durchführen kann benötigt es allerdings Root-Rechte, die dann bei Magisk / AddonSU angefragt werden. Ihr könnt anschließend entscheiden, ob ihr der App diese Root-Rechte (temporär) gewährt oder verweigert. Im Hintergrund passiert dabei Folgendes: Amaze wird zunächst mit eingeschränkten Nutzerrechten gestartet – eine Android-App wird niemals mit kompletten Root-Rechten gestartet, da dies ein erhebliches Sicherheitsrisiko darstellen würde. Eine gewisse Teilaufgabe (hier das Bearbeiten einer Datei) erfordert allerdings Root-Rechte. Via Magisk / AddonSU wird Amaze nun der Zugriff auf die Datei gewährt und damit gezielt für diese Aktion die benötigten Root-Privilegien erteilt. Es ist also überflüssig Apps mit Root-Rechten zu starten. AddonSU arbeitet also mit einem Polkit-ähnlichen Konzept, um Apps für bestimmte Programmaktionen Root-Rechte zu gewähren. Damit wird die potenzielle Angriffsfläche erheblich reduziert.

Zusammengefasst: Ein Smartphone zu rooten bedeutet nicht, dass nun fortan jede App mit Root-Rechten beliebige Aktionen auf dem System durchführen kann. Lediglich Magisk / AddonSU kann diese Root-Rechte bei Bedarf anfragenden Apps zugestehen. Ist der Zugriff auf den su-Befehl erlaubt, erteilt Magisk / AddonSU anschließend partielle Root-Rechte für App-Aktionen, die erhöhte Rechte erforderlich machen. Alle anderen Aktionen einer App werden über die eingeschränkten Nutzerrechte durchgeführt.

2.2 Banking-Apps und Co.: Root-Erkennung

Einige Apps prüfen vor dem Start, ob euer Android-System gerootet ist und verweigern anschließend den Dienst. Insbesondere Banking-Apps haben solche Root-Erkennungsmechanismen integriert, da viele Banken gerootete Android-Geräte pauschal als »Sicherheitsproblem« einstufen. Leider ist das zu kurzsichtig und wird den individuellen Rahmenbedingungen nicht gerecht.

Vielmehr ist das Vorgehen der Banken paradox. Einerseits stufen sie gerootete Geräte per se als »Sicherheitsproblem« ein, prüfen allerdings nicht, welchen Stand / Level die Sicherheitsupdates auf dem jeweiligen Gerät haben. Streng genommen gilt:

- Gerootete Geräte können ein Sicherheitsproblem für Banken bzw. den Nutzer darstellen

- Geräte, die keine aktuellen Sicherheitsupdates installiert haben, stellen ein Sicherheitsproblem für Banken bzw. den Nutzer dar

Das Vorgehen der Banken ist demnach nicht nur kurzsichtig, sondern auch inkonsequent und sogar fahrlässig. Würde eine Banking-App den Start auf Android-Geräten verweigern, die keine aktuellen Sicherheitsupdates installiert haben, so wären die Apps vermutlich auf über 95% der Geräte nicht mehr lauffähig.

3. Magisk vs. LineageOS AddonSU

Sowohl Magisk als auch das AddonSU eignen sich grundsätzlich für die Erlangung von Root-Rechten auf eurem LineageOS-System. Wie immer liegt der Teufel allerdings im Detail, weshalb die Vor- und Nachteile beider Lösungen berücksichtigt werden sollten.

AddonSU verändert das Dateisystem und fügt der Systempartition des Androiden neue Dateien hinzu. Eine modifizierte Systempartition kann seit der Einführung von Googles SafetyNet-Dienst allerdings zu einem Problem werden. SafetyNet soll »gefährliche« Modifikationen wie Root erkennen und soll den App-Anbieter vor potentiellem Missbrauch schützen. Insbesondere bei der Nutzung von Custom-ROMs oder gerooteten Geräten entwickelt sich SafetyNet immer mehr zu einem Ärgernis. Unter anderem verweigern Apps wie Netflix, Snapchat, Banking-Apps und Co. den Dienst, wenn der SafetyNet-Check fehlschlägt. Da AddonSU die Datei /system/bin/su bzw. /system/xbin/su anlegt, wird der SafetyNet-Check anschlagen und eine Root-Modifikation melden – die App wird dann unter Umständen nicht starten.

Eine weitere Problematik in Zusammenhang mit AddonSU (speziell mit dem BQ Aquaris X Pro) tritt auf, wenn eine App mit Root-Rechten versucht, die System-Partition zu beschreiben. AdAway kann bspw. die Hosts-Datei nicht schreiben und AFWall+ das Start-Datenleck-Skript nicht ablegen, das mögliche Datenlecks während des Systemstarts verhindern kann. Die Ursache des Problems fasst ein BQ-Aquaris-X-Pro-Maintainer wie folgt zusammen:

Yes, it’s a known issue and it’s nothing that can we do in our side. BQ has a write protection on system partition. Each time that you try to mount system as rw, you’ll hang this issues.

Das Problem lässt sich zwar mit Boardmitteln umgehen, ist allerdings leider wenig komfortabel in der Handhabung, da der Vorgang praktisch bei jedem Update der Hosts-Datei von AdAway wiederholt werden muss.

Aufgrund dieser »Einschränkungen« von AddonSU wird in der Artikelserie Magisk zum Einsatz kommen. Im Folgenden werden die Vor- und Nachteile der beiden Varianten noch kurz zusammengefasst.

3.1 Vorteile

Die Vorteile von Magisk:

- Systemless-Root: Magisk nimmt bei der Installation keine Veränderungen an der /system-Partition vor, sondern integriert sich in das Boot-Image des Androiden. Alle Änderungen (Unroot) lassen sich, ohne Rückstände zu hinterlassen, wieder entfernen.

- SafetyNet: Die »Sicherheitsprüfungen« von SafetyNet werden bestanden bzw. Magisk kann diese umgehen. Mit dem Magisk-Modul Magisk-Hide kann unter anderem der Root-Zugriff vor Apps »verschleiert« werden.

- OTA-Updates: Nach Systemupdates von LineageOS ist es nicht notwendig den Root-Vorgang zu wiederholen. Magisk bringt entsprechende Skripte mit, die Magisk nach dem Einspielen eines Updates wieder in das Boot-Image integrieren.

- Erweiterungen: Magisk bietet eine Reihe von Erweiterungen bzw. Modulen, mit denen sich die Funktionalität erweitern lässt. Dadurch wird unter anderem auch das Einspielen von Hosts-Dateien (AdAway) ermöglicht, wenn Sicherheitsmechanismen wie dm-verify aktiv sind.

Die Vorteile von AddonSU:

- Schlank: AddonSU verändert bzw. ergänzt nur ein paar Dateien auf der /system-Partition des Androiden. Das ist äußerst effizient, um Root-Rechte zu erlangen.

- OTA-Updates: Nach Systemupdates von LineageOS ist es nicht notwendig den Root-Vorgang zu wiederholen.

3.2 Nachteile

Die Nachteile von Magisk:

- Codebasis: Im Vergleich zu AddonSU basiert Magisk und die dazugehörige Manager-App auf hunderten Zeilen von Quellcode. Damit bietet es insgesamt eine größere Angriffsfläche als AddonSU.

Die Nachteile von AddonSU:

- SafetyNet Fail: AddonSU kann die SafetyNet-Checks nicht umgehen. Unter anderem wird die Root-Erkennung positiv ausfallen und diverse Apps werden den Dienst verweigern.

- System-Partition: Bei einigen Systemen ist das Beschreiben der System-Partition nicht ohne weitere Hilfsmittel bzw. den Umweg über das Terminal möglich. Solche Sicherheitsfeatures dienen eigentlich dem Schutz vor der unautorisierten Veränderung von Dateien durch Schadsoftware, verhindern allerdings auch, dass Apps wie AdAway und AFWall+ einwandfrei funktionieren. AddonSU bietet hierfür leider keine Lösung.

3.3 Magisk oder AddonSU?

Um der Artikelserie »Take back control!« weiter folgen zu können, ist das Rooten des Geräts empfehlenswert, da für einige Apps wie AFWall+ Root-Rechte vorausgesetzt werden. Grundsätzlich eignet sich sowohl Magisk als auch AddonSU für den Praxiseinsatz. Welches der beiden Varianten ihr den Vorzug gebt, hängt von euren individuellen Ansprüchen ab. Wenn ihr auf Apps aus dem Google Play Store nicht verzichten wollt bzw. könnt, dann solltet ihr euch für Magisk entscheiden, um bei Bedarf SafetyNet umgehen zu können. Bezieht ihr eure Apps allerdings vornehmlich aus dem freien F-Droid Store und scheut auch das Terminal nicht, um bspw. dm-verify temporär zu deaktivieren, könnt ihr AddonSU in Betracht ziehen.

Da sich beide Root-Eingriffe wieder einfach rückgängig machen lassen, ist eure Entscheidung nicht in Stein gemeißelt. Ihr könnt jederzeit zur anderen Lösung greifen. Für die Artikelserie habe ich mich aus den oben genannten Gründen bzw. Vorteilen für Magisk entschieden.

Persönlich setze ich AddonSU ein. Das hat mehrere Gründe:

- Ich beziehe meine Apps ausschließlich aus dem F-Droid Store. Da gibt es keine SafetyNet-Checks, die umgangen werden müssen.

- Für mich stellt es kein Problem dar, Skripte für das Terminal zu schreiben bzw. bei Bedarf die Sicherheitsmechanismen von Android temporär auszuhebeln, um bspw. die Hosts-Datei von einem AdBlocker aktualisieren zu lassen.

- AddonSU ist vergleichsweise »simpel« und bietet insgesamt eine geringere Angriffsfläche als Magisk.

Auf Wunsch vieler Leser, hier der Vorgang für das Aushebeln der Sicherheitsmechanismen, wenn SuperSU installiert ist – ADB benötigt dazu Root-Rechte und das Gerät muss mit dem Rechner verbunden sein:

adb root adb disable-verity Ausgabe: Verity disabled on /vendor Ausgabe: Verity disabled on / adb reboot adb root adb shell mount -o remount,rw / mount -o remount,rw /vendor

Anschließend könnt ihr die Filterlisten in AdAway aktualisieren. Je nach Gerät und Build wird das nicht bei jedem funktionieren, daher empfehle ich weiterhin die Verwendung von Magisk. Anschließend solltet ihr neu starten und dm-verify wieder aktivieren:

adb root adb enable-verity

Hinweis

Solltet ihr das Rooten eures Geräts – aus welchen Gründen auch immer – ablehnen, könnt ihr der Artikelserie »Android unter Kontrolle« ab Beitrag 3 folgen.4. Magisk

Magisk ist eine Modifikation für Android, deren Quellcode für jeden einsehbar ist. Im Gegensatz zu herkömmlichen Root-Methoden verändert Magisk die /system-Partition nicht. Das ermöglicht die Nutzung von Apps, die aufgrund von SafetyNet-Checks ihren Dienst auf Custom-ROMs oder gerooteten Geräten verweigern.

4.1 Vorarbeiten

Die Installation von Magisk setzt nahtlos dort an, wo der zweite Teil der Artikelserie endete: Mit der erfolgreichen Installation von LineageOS. Bootet das Gerät nun zum ersten Mal. LineageOS wird zunächst die /data-Partition verschlüsseln und euch dann mit dem Einrichtungsassistenten begrüßen. Folgendes solltet ihr bei der Ersteinrichtung beachten:

- Verbindet euch nicht mit einem WLAN, das tun wir erst nach der Installation von AFWall+.

- Bei der Auswahl »Standortdienste« entfernt ihr bitte das Häkchen bei

Erlaubt Apps, die um Ihre Erlaubnis gebeten haben,[...]. - Im Fenster »LineageOS-Funktionen«

- entfernt ihr bitte das Häkchen bei

Helfen LineageOS zu verbessern,[...] - und ergänzt das Häkchen bei

Aktivieren Sie den Datenschutz,[...]

- entfernt ihr bitte das Häkchen bei

Für die Installation von Magisk müssen wir das Gerät zunächst ausschalten und in den Custom-Recovery-Mode versetzen. Haltet dazu die Lautstärke-Taste »Lauter« und die Ein-/Aus-Taste gleichzeitig gedrückt bis eine weiße Hinweisschrift erscheint – wartet kurz ab, nach 5 Sekunden wird das Gerät in TWRP booten.

4.2 Installation Magisk

Vor der Installation laden wir zunächst die notwendigen Dateien von der GitHub-Projektseite unter Releases:

- Magisk: Ladet euch die aktuelle Magisk-Version herunter (aktuell v19.2). Die Datei nennt sich

Magisk-v19.2.zip. - Magisk-Manager: Zusätzlich benötigt ihr noch die Magisk-Manager-App. Aktuell in der Version 7.2.0 heißt die Datei

MagiskManager-v7.2.0.apk.

Für die Installation von Magisk geht ihr wie folgt vor:

- TWRP starten und das Gerät via USB mit dem Rechner verbinden

- Öffnet das Menü

Advancedund tippt dort aufADB Sideload - Wischt einmal von links nach rechts über den Bildschirm und versetzt euer Gerät damit in den Sideload-Modus. Auf eurem Rechner wird die Übertragung über die Konsole / Kommandoeingabe gestartet:

adb sideload Magisk-v19.2.zip

Nachdem der Vorgang abgeschlossen ist, könnt ihr das System mit einem Fingertipp auf Reboot System neu starten.

4.3 Installation Magisk-Manager

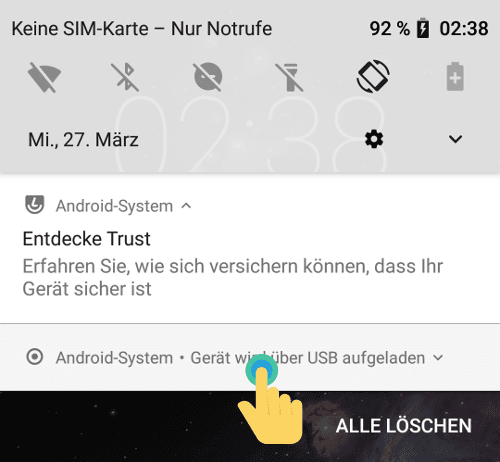

Verbindet das Gerät erneut via USB-Kabel mit eurem Rechner. Anschließend öffnet ihr die Quick-Settings – wischt dazu einfach mit dem Finger oben am Bildschirmrand nach unten:

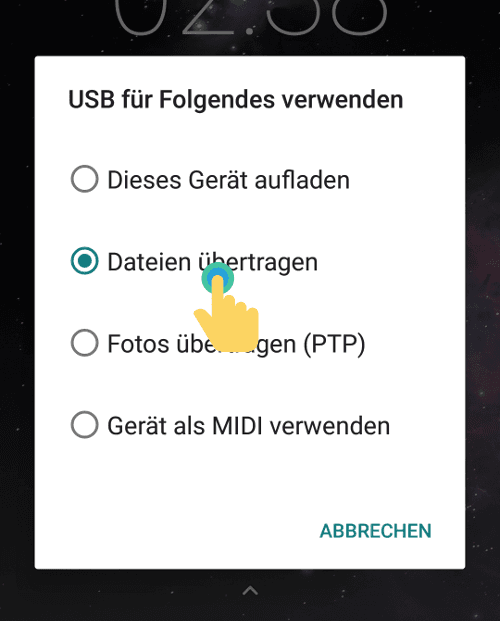

Tippt auf Gerät wird über USB aufgeladen und selektiert dort Folgendes:

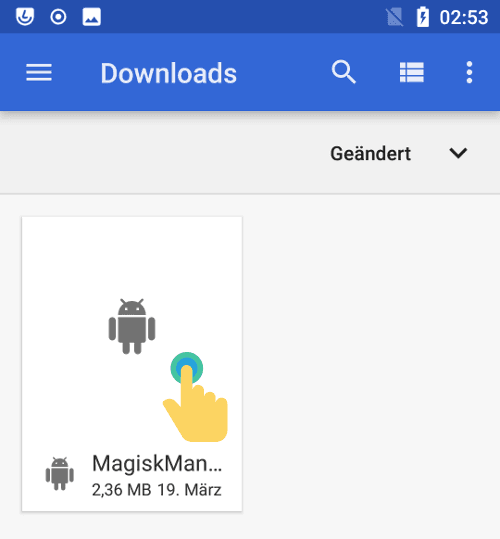

Das BQ Aquaris X Pro wird anschließend im Dateimanager erscheinen und ihr könnt direkt auf Dateiebene auf das Gerät zugreifen. Kopiert die Datei MagiskManager-v7.2.0.apk in das Download-Verzeichnis auf dem Gerät. Startet anschließend die App Dateien und tippt auf die eben übertragene Datei:

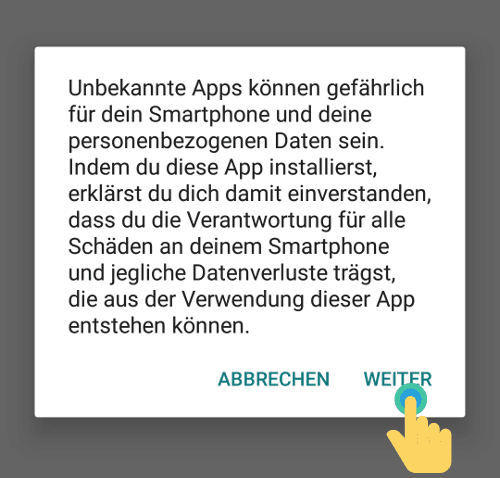

Vor der Installation des Magisk-Managers wird in Android eine Warnung erscheinen. Dieser Mechanismus soll davor schützen, dass man versehentlich Apps aus »unbekannten Quellen« (fernab des Google Play Stores) installiert und sich darüber Schadsoftware einfängt. Der Hinweis wird mit einem Fingertipp auf Weiter bestätigt und die Installation abgeschlossen:

Herzlichen Glückwunsch – damit ist die Installation von Magisk abgeschlossen.

Unterstütze den Blog mit einem Dauerauftrag!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

4.4 Erste Schritte

Grundsätzlich ist eine weitere Konfiguration von Magisk zunächst nicht notwendig. Im Laufe der Artikelserie werde ich allerdings immer mal wieder auf Magisk zurückgreifen und auf ein paar Einstellungen eingehen. Im Folgenden werfen wir dennoch kurz einen Blick auf die Benutzeroberfläche von Magisk.

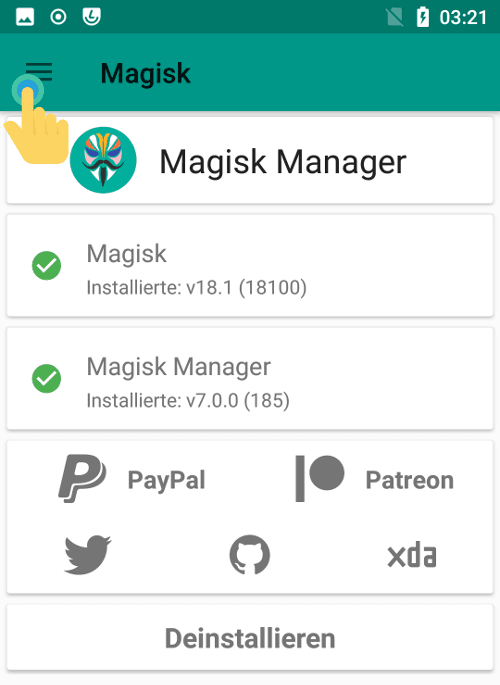

Startet die App Magisk-Manager zum ersten Mal. Direkt im Hauptmenü werden euch die aktuelle Versionsnummer von Magisk und des Magisk-Managers angezeigt. Die zwei grünen Häkchen bestätigen die erfolgreiche Installation von Magisk bzw. die Erlangung von Root-Rechten auf dem Gerät:

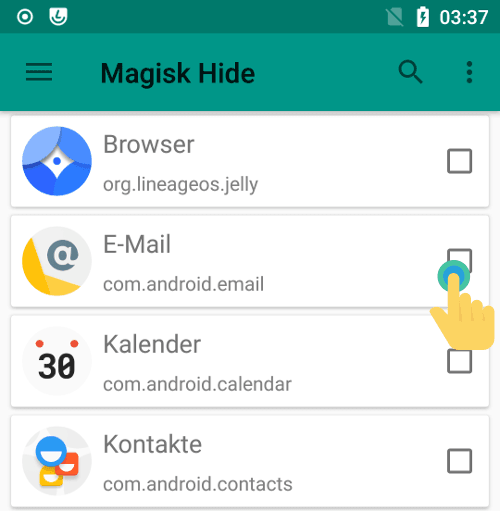

Über das interne Menü könnt ihr anschließend den Unterpunkt Magisk Hide auswählen:

Dort werden euch alle installierten Apps vom Gerät aufgelistet. Wenn ihr hinter einer App das Häkchen setzt, wird Magisk versuchen den Root-Zugang vor der jeweiligen App zu »verschleiern«. Eine Garantie, dass die Root-Verschleierung bei jeder App funktioniert, gibt es natürlich nicht. Mittlerweile ist Magisk so bekannt, dass App-Entwickler schon Erkennungsmechanismen für Magisk in ihre Apps integrieren. Letztendlich ist es ein fortwährendes Katz-und-Maus-Spiel zwischen Google, den App-Entwicklern und der Magisk-Community.

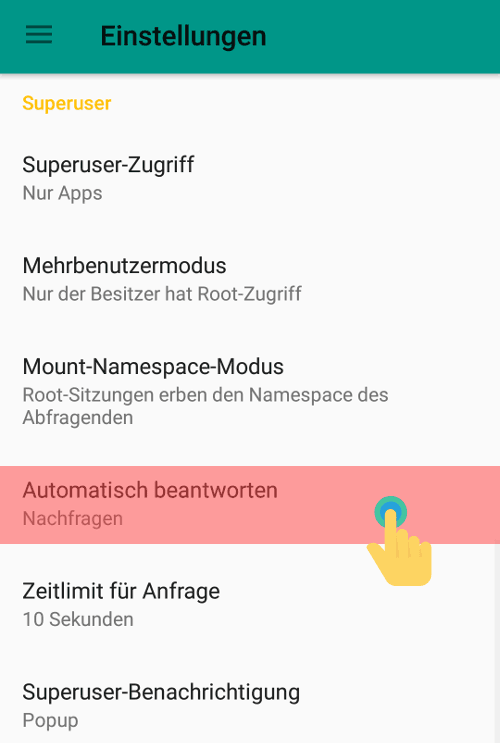

Unter Einstellungen könnt ihr den Superuser-Zugriff bei Bedarf beschränken. Die Optionen reichen von komplett deaktivieren über

- Nur Apps

- Nur ADB

- bis hin zur Standardeinstellung: Apps und ADB

In jedem Fall solltet ihr die Option »Automatisch beantworten« auf Nachfragen einstellen bzw. voreingestellt lassen. Würdet ihr hier bspw. Gewähren auswählen, würde jede App, die Root-Rechte erlangen möchte, diese automatisch und ohne Rückfrage gewährt bekommen – das kommt einem Kontrollverlust gleich.

Auf weitere Einstellungen von Magisk werde ich im Rahmen der Artikelserie eingehen, sobald diese erforderlich sind.

Hinweis

Weitere Informationen zu Magisk findet ihr bei IzzyOnDroid: Root für alle: Magisk.5. Fazit

Es gibt gute Gründe fürs Rooten von Android. Doch dieser Eingriff ins System ist nicht ungefährlich und hat auch seine Schattenseiten. Wenn ihr mit dem Root-Zugriff nicht verantwortungsvoll umgeht, hebelt ihr wichtige Teile von Androids Sicherheitskonzept aus – dessen solltet ihr euch stets bewusst sein.

Durch die Einführung von Googles SafetyNet-Dienst kann es sogar vorkommen, dass die Alltagstauglichkeit des Smartphones durch den Root-Zugriff eingeschränkt wird. Eine möglicher Ausweg aus diesem Dilemma ist Magisk. Es bleibt abzuwarten, wie lange Google noch an der Seitenlinie steht und Magisk durch Anpassungen am System nicht komplett vom Spielfeld verbannt.

Im kommenden Beitrag der Artikelserie »Take back control!« werden wir das Android-Firewall-Frontend AFWall+ installieren und konfigurieren. Ursprünglich sollten uns Firewalls primär vor »Gefahren« von außen schützen. Dieser primäre Einsatzzweck von Firewalls hat sich jedoch zunehmend gewandelt. Firewalls auf Android dienen fast ausschließlich der Überwachung und Kontrolle ausgehender Datenverbindungen.

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

25 Ergänzungen zu “Magisk: Bei der Macht von Root – Take back control! Teil3”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Danke für den guten Beitrag!

Wow, ich habe diese Serie gerade das erste mal gesehen. Ich werde Dich natürlich dafür unterstützen. Dauerauftrag ist eingerichtet. :-)

Super Beitrag wieder von dir Mike!

Ich bin die ganze Artikelserie mit Spannung am verfolgen und versuche sie zu übertragen auf ein anderes Android Gerät. Nun kam ich allerdings ins stocken, weil der Sideload nicht funktionieren will….. Bei der Eingabe des Befehls im Terminal auf dem PC bekomme ich die Fehlermeldung “ *cannot read ‚Magisk-v18.1.zip‘ * „…… Muss diese Datei sich in einem speziellen Verzeichnis befinden? (Ist leider mein erster Versuch ein Smartphone zu rooten, daher fehlt mir etwas die Eerfahrung)

@Anonymous: du kannst die Magisk.zip Datei auch erst auf dein Telefon kopieren und dann ins Recovery(Twrp) booten. Im Twrp Menue Installation auswählen und zur Magisk.zip navigieren und installieren.

Wenn du es über das Terminal machen willst mußt erst mit den Befehl „cd /dein/pfad/“ navigieren und dann adb sideload ausführen.

Hallo Mike,

bei mir ist es so, daß ich nach einem Update von LOS Magisk neu installieren muß. Deshalb habe ich die zip-Datei auf dem Gerät belassen. Hast Du diese Erfahrung auch gemacht, oder läuft da bei mir was falsch?

Meine Erfahrungen basieren noch auf SuperSU:

Aufgrund der systemlosen Installationsart per Zip-Datei muss nach jedem Update des LineageOS SuperSU wieder installiert werden, da das Boot-ROM beim Update ebenfalls überschrieben wird.

Hey,

Hab alles komplett nach Mikes Anleitung gemacht und heute das erste OTA-Update durchlaufen lassen.

Die beschriebenen Probleme kann ich nicht bestätigen. Magisk und der Rootzugriff funktionieren einwandfrei.

Vielen Dank dafür! Wie immer sehr kompetent, ausführlich und für jedermann verständlich. Auch ich unterstütze deine Arbeit gerne, allem voran interssiere ich mich gerade für diese Artikelserie sehr und bin gespannt was noch kommt. Habe schon etliche Smarphones in dieser Art modifiziert / aktuell mein OnePlus 6, jedoch ist Lineage dort aus div. Gründen nur meine 2. Custom Rom Wahl.

Warum:

?

Wenn die Entwickler nicht wissen das viele/ wie viele Leute das Gerät nutzen, sinkt die Chance das es länger supported wird.

Das ist der Nachteil von übertriebenem Datenschutz, wenn selbst für offene Projekte keine Datenübermittlung erlaubt wird.

Hautsache alles for free like in free speech aber keine Daten als Währung.

Lieber Geld spenden, damit die Entwickler für ihre Zeit bezahlt werden wo sie ewig einen Bug fixen, anstatt ein Error Log zukommen zu lassen, bei dem ein Bug in paar Minuten behoben wäre.

Hier wurde falsch erzogen. Durch Vertrauensbruch der Konzerne die von Tracking und Analytics den Hals nicht voll bekommen, wird jetzt gleichgesetzt, dass die Open Source Projekte auch so Daten gierig sind und nur „böses“ mit den Daten vorhaben.

Wenn kein Vertrauen in die Produktverbesserung gegeben ist, dann sollte man sich überlegen ob man dem Produkt überhaupt vertraut.

Am Schluss sollte jeder selbst entscheiden welchem Projekt und in welcher Form man Hilfe zukommen lässt.

Mike hat sein Entscheidung hier gezeigt aber nicht erklärt.

Das Prinzip der Datensparsamkeit geht vorab Hand in Hand einher mit Datenschutz. Daten, die ich von vornherein nicht weitergebe bzw erheben lasse, muß ich auch nicht schützen.

„Überteiben“ kann man es nicht. Die Frage, die sich meist vermeintlich stellt ist die, ob sich der Aufwand lohnt.

Na was denn nun? Ist es nun frei, oder muß ich mit meinen Daten bezahlen?

Die Diskussion ist so alt, wie die der Blogger und die „Diebe, die Adblocker benutzen“.

Der großteil der Repositories, auf denen der Quellcode freier Software hinterlegt ist, verfügt über Bugtracker, Issuelisten und weiterführende Foren, auf denen jeder seine Bugs,logs, Erfahrungen, Verbesserungen am Code und Fragen einreichen kann und auf denen die Entwickler um feedback und Testung von betaversionen bitten. Eine aktive Community eben. Eine automatische Benutzerdatenerhebung ist für den Software an sich unerheblich, sie dient lediglich Reichweitenmessung und anderem statistischen Marketinggedöns.

Fragt sich nur wer falsch erzogen wurde. Es wird versucht, die Nutzer für ein Problem zu sensibilisieren, ihnen komplexe, abstrakte und technische Zusammenhänge zu erklären und veranschaulichen die einfluß auf ihre Selbstbestimmung, Freiheit, Privatsphäre und nicht zu letzt auf die Gesellschaft als ganzes haben. Es geht darum, Benutzer MÜNDIG zu machen, daß sie die Konsequenzen ihres handelns verstehen.

Die Gründe, warum das für Menschen wie Dich ein Dorn im Auge zu sein scheint ist hinlänglich bekannt. Da wurde eben falsch erzogen ;-).

Das hast Du jetzt nicht ernsthaft unter einen Artikel auf einer Internetseite über IT-Sicherheit,Datenschutz und Hacking, mit dazugehörigem Forum, kommentiert, der den Titel trägt:

T A K E B A C K C O N T R O L ! T E I L 3

Hallo Leute,

Erstmal danke Mike für die super Anleitung. Lief alles wie geschmiert.

Leider habe ich Probleme mit AdAway. Lässt sich aus dem FDroid-Store einwandfrei installieren, aber beim Erstellen der Hosts-Datei schmiert das Handy komplett und reproduzierbar ab. Kann das Handy nur durch das gleichzeitige lange Drücken aller physischen Tasten wieder funktionsfähig machen.

Alle Software up-to-date! Andere Root-Apps funktionieren einwandfrei! Hat jemand ein ähnliches Problem? Oder ein mögliches Workaround? Hab schon bei Github, XDA, usw. geguckt, aber leider nix sinnvolles gefunden.

AdAway wird in dem Beitrag noch gar nicht erwähnt, sondern erst später in der Artikelserie behandelt. Ich greife ausnahmsweise mal vor: Magisk-Manager öffnen -> Einstellungen -> Systemlose Hosts-Datei aktivieren.

Du hast wahrscheinlich das von Mike favorisierte Aquaris X Pro? Da liegt das wie im Artikel erwähnt an der schreibgeschützten System-Partition. Mikes Tipp führt daher hier zum Ziel. Bei mir war allerdings auch ein Neustart des Geräts notwendig.

Klasse, dass es so schnell mit der Artikelserie weitergeht! Könntest du bei Gelegenheit auch deine Skript für die Hostdatei mit AddonSU bereitstellen?

Vielen Dank für diese aktuelle Artikelserie!

Ich spiele tatsächlich mit dem Gedanken, mir ein Smartphone anzuschaffen, was ich bislang hauptsächlich aus Gründen der Datensouveränität und Sicherheit vermieden habe. Da schwanke ich noch zwischen einem LineageOS nach dieser Anleitung oder einem Librem 5 mit Debian. Die Artikelserie bietet allerdings schon ein paar super Anregungen.

Beste Grüße

Mario

Bei Punkt 4.3 war ich bei „..Das BQ Aquaris X Pro wird anschließend im Dateimanager erscheinen ..“ kurz verwirrt, welcher Dateimanager gemeint ist: beim BQ oder PC Desktop?

Hier wäre vielleicht der Hinweis: …im PC Dateimanager…“ hilfreich.

Unklar ist mir auch, ob ich jetzt bei Punkt 4.4 bei allen Apps den Haken für „verschleiern“ setzten sollte oder nicht.. Ich hab mal bei allen den Haken gesetzt.

Ansonsten hat die Installation mal wieder gut geklappt. Danke!

Hallo,

nach meinem Verständnis mußt du nur bei apps einen Haken setzen, die mit einem gerooteten Gerät Probleme machen. Magisk gaukelt denen dann ein ungerootetes System vor.

So ist es. Es ist unnötig, dass jetzt bei jeder App zu tun.

Hi,

ich würde mich persönlich sehr für das Skript zur Aktualisierung der hosts Datei freuen, evtl in einer extra „Fortgeschrittenen“ Sektion.

Hallo,

nach einigen kleineren Anlaufschwierigkeiten nun mein brandneues und frisch ausgepacktes BQ Aquaris X 32GB dank der Artikelserie von Teil 1 – 3 erfolgreich auf die aktuellste LOS 15.1 Version geflashed.

Bin echt gespannt wie es mit Teil 4 weitergeht und was uns noch erwartet. Das Smartphone läuft jedenfalls bisher 1A und bis auf minimale Abweichungen zum Pro konnte ich die Artikelserie zu 95% übernehmen.

Ein großes Lob & Danke an Mike

Mfg

Hallo,

hab mir jetz auch am montag ein aquaris x pro geholt, da mein redmi 3s kaputt gegangen ist (simkartenlesefunktion). ich würd auch gern addonsu installieren und adaway. Könntest du evtl das skript hierzu noch bereitstellen, dass die hostdatei aktualisiert werden kann? Wär super nett von dir mike.

deine artikel sind super. Werd dich auch noch finanziell unterstützen, damit wir nich viele weitere gute artikel von dir bekommen. Vielleicht auch ein artikel wo man die pihole auf die ipfire merged :).

danke mike.

mfg

Wenn Magisk genutzt wird, dann muss in AdAway in den Einstellungen der systemless mode aktiviert werden, da Magisk selbst systemless arbeitet.

Ansonsten friert LineageOS ein, wenn AdAway versucht, die Hosts-Datei ins System zu schreiben.

Hallo,

hab mir ein neues Aquaris X Pro gekauft und genauso aufgesetzt wie hier beschrieben ist, außer dass ich AddonSU verwende. Leider schmiert bzw. friert das Telefon komplett ein, wenn Adaway versucht die Hostdatei abzuändern. Mike, du hast geschrieben in diesem Artikel:

„Für mich stellt es kein Problem dar, Skripte für das Terminal zu schreiben bzw. bei Bedarf die Sicherheitsmechanismen von Android temporär auszuhebeln, um bspw. die Hosts-Datei von einem AdBlocker aktualisieren zu lassen.“

Könntest du das Skript(e) bereitstellen? Dann könnte ich die freien Tage weitermachen.

Oder kann man auch einfach SuperSU verwenden?

Bitte um Hilfe!!

Des Weiteren ist das WLAN-Symbol mit einem „x“ im Verbindungssymbol in der Statusleiste gekennzeichnet. Das liegt wohl daran das der Prozess mit der PID „1000“ nicht online kommt. Macht aber nichts :).

P.S. Danke Mike für die tolle Artikelserie.

Ich habe ein kleines Code-Schnipsel im Artikel ergänzt. Auf dem Xiaomi Mi6 funktionert das bei mir wunderbar. Nicht getestet mit dem Aquaris X Pro.