1. Ein Schweizer Taschenmesser

Nmap wird unter Administratoren, Sicherheitsforschern und IT-Geeks nicht umsonst als das »Schweizer Taschenmessern« unter den Portscannern bezeichnet. Bereits seit 1997 wird das Tool entwickelt und dient als Hilfsmittel zur Auffindung von offenen Ports / Netzwerkdiensten eines Systems.

Neben dem reinen Portscanning kann das Open-Source Tool (GNU License) aber noch mehr. Unter anderem kann nmap durch OS-Fingerprinting das eingesetzte Betriebssystem auf dem Zielhost erkennen oder via Mapping alle aktiven Hosts in einem Netzwerk identifizieren.

Im vorliegenden Beitrag möchte ich euch einen kurzen Einblick in nmap geben und euch aufzeigen, wie ihr euer (Server-)System auf offene Ports prüfen könnt. Das Tool ist allerdings sehr umfangreich und mächtig, weshalb ich nur auf ein paar grundlegende Funktionen eingehen werde.

2. nmap: Effizient und unverzichtbar

Ursprünglich wurde nmap für GNU/Linux entwickelt und ist rein textbasiert. Es existiert allerdings auch eine grafische Variante (Zenmap) für all jene, die nicht gerne mit dem Terminal arbeiten.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

2.1 Windows oder Linux / macOS

Nmap steht nicht nur für GNU/Linux zur Verfügung, sondern auch für Windows und macOS. Gerade der Einsatz von nmap unter Windows ist allerdings mit ein paar Einschränkungen verbunden, weshalb nmap vorzugsweise auf GNU/Linux- / Unix-Systemen eingesetzt wird.

2.2 Installation

Je nach System ist die Installation von nmap denkbar einfach. Auf der Download-Seite des nmap Projekts könnt ihr das Tool direkt für Windows oder macOS herunterladen. Auf einem Linux-System solltet ihr auf den jeweiligen Paketmanager zurückgreifen und die Installation darüber ausführen. Wer hingegen die brandneue Version von nmap benötigt, der kompiliert sich nmap aus den Quellen selbst. Anbei an paar Beispiele für die Installation via Paketmanager.

Debian nahe Systeme:

apt-get install nmap

Arch Linux:

pacman -S nmap

Red Hat / Fedora / Mandrake:

yum install nmap

3. Vorwissen: Netzwerktechnik

Wenn ihr eine Webseite im Internet besucht, dann muss euer Browser zunächst eine Verbindung zum Webserver aufbauen, auf dem die Seite gehostet wird. Ein Webserver bietet seinen Dienst üblicherweise auf Port 80 (HTTP) / 443 (HTTPS) an. Über diesen Dienst bzw. Port (+IP-Adresse) ist der Webserver dann für Clients erreichbar und liefert darüber die Webseite aus.

Das bedeutet ganz abstrakt: Über einen Dienst stellen Systeme Funktionen bereit, die anschließend von anderen System genutzt werden können. Zu den bekanntesten Diensten in einem Netzwerk / dem Internet zählen unter anderem Folgende:

- Secure Shell (SSH) über den Port 22/TCP

- Domain Name System (DNS) über die Ports 53/(TCP|UDP) oder 853/(TCP|UDP)

- Hypertext Transfer Protocol (HTTP) über den Port 80/TCP oder 443/TCP

- […]

Auf Wikipedia wird eine Liste gepflegt, die ein Zuordnung von TCP/UDP-Ports zu Protokollen beinhaltet, die von der IANA standardisiert sind.

Einem Dienst ist also meist ein eindeutiger Port zugeordnet, über den er dann via TCP– oder UDP-Protokoll erreichbar ist. Einige Dienste lassen sich sogar über beide Protokolle ansteuern. Zwischen den beiden Protokollen (TCP /UDP) gibt es allerdings einige Unterschiede, die auch während der Anwendung von nmap zu beachten sind. Das Wichtigste in Kürze:

- UDP: UDP ist ein verbindungsloses Transportprotokoll. Das bedeutet, der Absender weiß im Grunde nicht, ob sein verschicktes Datenpaket angekommen ist oder nicht. Daher wird es scherzhaft oft auch als »Unreliable Data Protocol« bezeichnet.

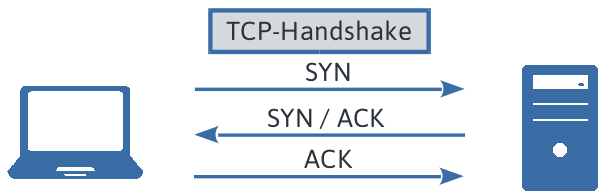

- TCP: Im Unterschied zu UDP ist TCP ein verbindungsorientiertes Transportprotokoll. Bevor der eigentliche Datentransfer beginnt wird zuerst eine Verbindung aufgebaut. Ein System erhält also eine Art Empfangsbestätigung, dass die Daten angekommen sind.

Hinweis

Wer sich mehr Grundlagenwissen aneignen möchte, der kann sich die Artikel bei Wikipedia (TCP / UDP) oder dem Elektronik Kompendium (TCP / UDP) durchlesen. Sollte jemand ganz tief einsteigen wollen, dem sei das Buch »Computernetzwerke« von Andrew S. Tanenbaum empfohlen.3.1 TCP-Handshake

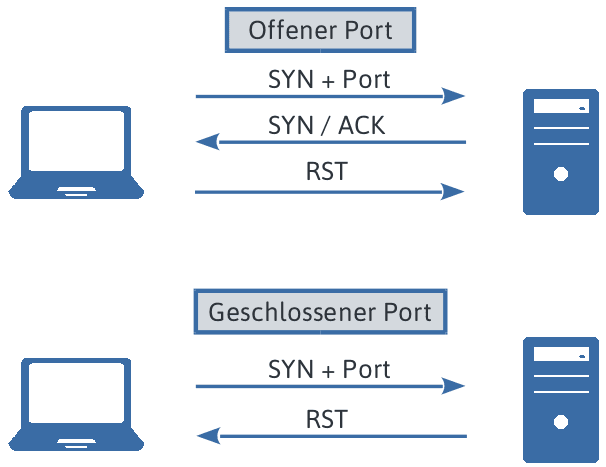

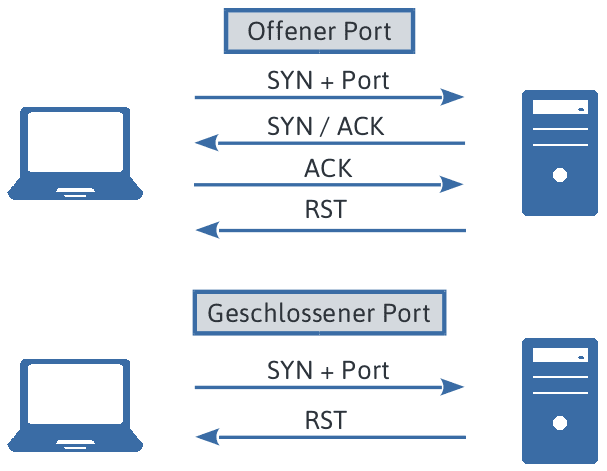

Vor der eigentlichen Datenübertragung wird beim TCP-Protokoll zuerst eine Verbindung aufgebaut. Dieser Vorgang wird als Drei-Wege-Handschlag (engl. Tree-Way-Handshake) bezeichnet. Vereinfacht dargestellt sendet ein Client zunächst ein SYN-Paket an einen Server, der auf einem Port einen Dienst bereitstellt. Ist der Port für den Client erreichbar / offen, wird der Server den Empfang bestätigen und damit signalisieren, dass eine Verbindung aufgebaut werden kann. Der Erhalt des SYN-Pakets wird also bestätigt, indem der Server ein SYN/ACK-Paket an den Client zurückschickt. Den Erhalt dieses SYN/ACK-Pakets quittiert der Client durch das Senden eines ACK-Pakets. Die Verbindung zwischen den beiden Systemen ist nun aufgebaut.

4. Scannen mit nmap

Einen schnellen Scan mit nmap kann im Grunde jeder durchführen. Aussagekräftig werden eure Scans allerdings erst dann, wenn ihr nmap über entsprechende Parameter an euer Zielsystem anpasst und im Anschluss die Ergebnisse korrekt interpretiert. Damit will ich sagen: Die Anwendung von nmap ist nach etwas Übung im Grunde nicht schwierig, sondern die Interpretation der Ergebnisse und welche Schlüsse man daraus zieht. In vorliegenden Beitrag werde ich die Bedienung von nmap lediglich skizzieren und euch auf ein paar Besonderheiten bei den Ergebnissen aufmerksam machen. Mehr Hintergrundwissen und Details erlangt ihr bspw. über das offizielle Nmap-Referenz-Handbuch.

Hinweis

Bitte führt nmap-Scans nur auf Zielsystemen aus, die ihr selbst hostet oder wenn ihr die Erlaubnis vom Betreiber eingeholt habt.4.1 Einfacher Scan

Zur Einführung ein einfacher Scan ohne weitere Parameter auf eine IP-Adresse:

nmap IP-ADRESSE

Anschließend erhaltet ihr oftmals folgende Meldung:

Host seems down. If it is really up, but blocking our ping probes, try -Pn

Die zu scannenden Systeme sind also eigentlich online, blockieren allerdings die nmap Ping-Anfragen. Also ergänzen wir den Parameter -Pn und deaktivieren damit die Ping-Probe:

nmap IP-ADRESSE -Pn

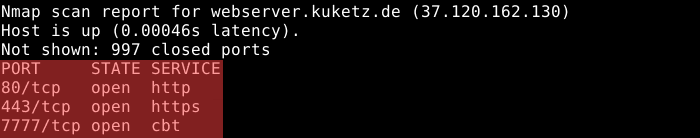

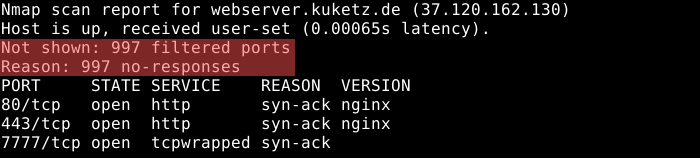

Als Ergebnis erhalte ich beim Scan meines Webservers dann folgende Ausgabe:

Aus diesem Ergebnis lässt sich nun Folgendes ableiten:

- nmap hat drei offene TCP-Ports identifiziert: 80, 443 und 7777

- Nach der Einschätzung von nmap handelt es sich hierbei um Services für HTTP, HTTPS und CBT

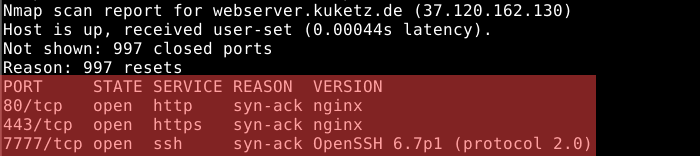

4.2 Erweiterter Scan

Wir möchten allerdings noch weitere Details und Informationen über das Zielsystem und insbesondere der Ports in Erfahrung bringen. Daher ergänzen wir folgende Parameter:

- sV: Aktiviert die Versionserkennung, um mehr darüber zu erfahren, was tatsächlich auf einem Port läuft.

- version-all: Bei einem Versions-Scan (-sV) sendet nmap eine Reihe von Testpaketen, um den dahinterliegenden Dienst zu identifizieren. Mit dem Parameter –version-all führen wir alle bekannten Tests durch.

- reason: Gibt die Gründe an, warum ein Port auf einen bestimmten Zustand gesetzt wurde.

- v: Erhöht die Ausführlichkeit. Das bedeutet: Nmap gibt mehr Informationen über den laufenden Scan aus.

nmap -Pn -sV --version-all --reason -v IP-ADRESSE

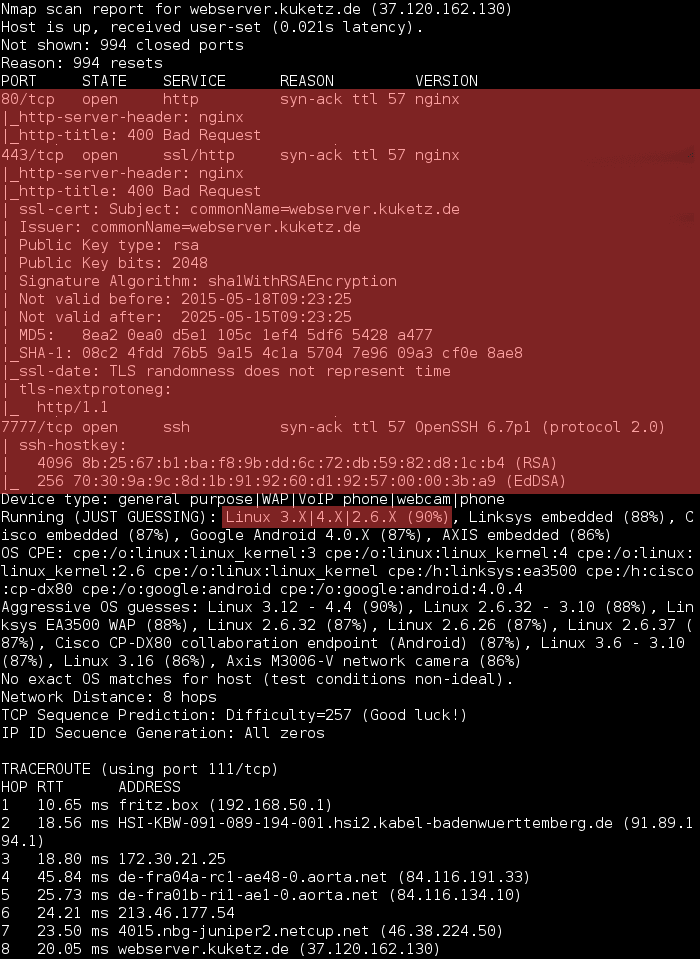

Als Ergebnis erhalte ich beim Scan meines Webservers dann folgende Ausgabe:

Aus diesem Ergebnis lassen sich weitere Erkenntnisse ableiten:

- Auf Port 80 und 443 arbeitet ein nginx-Webserver.

- Hinter dem Port 7777 verbirgt sich offenbar ein OpenSSH-Server und kein CBT-Service, wie ursprünglich von nmap identifiziert.

4.3 Noch mehr Parameter

Wir ergänzen nochmals weitere Parameter, um weitere Informationen aus unserem Zielsystem herauszukitzeln:

- A: Diese Option schaltet zusätzlich erweiterte und aggressive Optionen ein. Dazu gehören die Betriebssystemerkennung (-O), die Versionserkennung (-sV), das Scannen mit Scripts (-sC) und traceroute (–traceroute).

- O: Betriebssystem-Erkennung aktivieren – Den Parameter kann man sich allerdings auch sparen, da dies durch den -A Parameter abgedeckt wird.

- p0-65535: Diese Option gibt an, welche Ports wir scannen möchten. Nmap scannt standardmäßig für jedes Protokoll (TCP / UDP) »nur« die 1000 meist benutzten Ports.

nmap -Pn -sS -sV --version-all --reason -v -A -O --osscan-guess -p0-65535 IP-ADRESSE

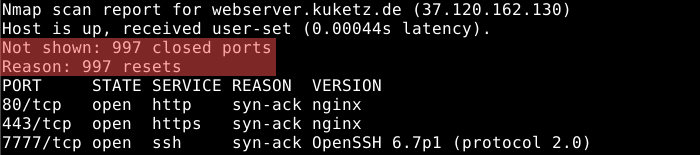

Als Ergebnis erhalte ich beim Scan meines Webservers dann folgende Ausgabe:

Aus diesem Ergebnis lassen sich weitere Erkenntnisse ableiten:

- Nmap identifiziert beim Test des 443er (HTTPS) Ports ein selbst ausgestelltes TLS-Cert mit der Gültigkeitsdauer bis 2025. Beim Aufruf der »Default-Webseite« meines Webservers bekommt nmap einen 400er Error zurückgeliefert, da keine Domain in der Anfrage übergeben wurde. Immer wenn keine Domain übergeben wird, antwortet der Server übrigens mit dem selbst ausgestellten TLS-Cert.

- Es ist nun verifiziert, dass es sich beim Dienst auf dem Port 7777 um einen OpenSSH-Server handelt – nmap gibt die Hostkeys aus.

- Mit einer Wahrscheinlichkeit von 90% wurde das System als Linux-Maschine identifiziert.

- Aus dem Traceroute können wir Ablesen, dass der Server bei Netcup gehostet wird und vor dem Server offenbar noch ein Juniper-Gerät (vermutlich Firewall / IDS) zum Einsatz kommt.

4.4 nmap Scanmethoden (TCP)

nmap unterstützt unterschiedliche Scanmethoden. Standardmäßig wird der sogenannte TCP-SYN-Scan durchgeführt. Diese Scanmethode ist relativ schnell (sofern kein Intrusion Detection System (IDS) oder ähnliches den Vorgang verlangsamt) und unauffällig, da die Verbindung nicht vollständig aufgebaut wird. Gemeinsam mit einer Port-Nummer sendet nmap ein SYN-Paket an das Zielsystem. Eine Antwort vom Zielsystem mit SYN/ACK deutet an, dass der Port offen ist, während eine RST-Antwort anzeigt, dass niemand darauf lauscht. Die Verbindung wird von Client-Seite allerdings nicht vollständig aufgebaut, sondern nmap sendet ein RST-Paket zurück und deutet dem Zielsystem damit an, dass die Verbindung geschlossen wird.

Abhängig vom Ziel kann es aber auch notwendig sein, eine andere Scanmethode zu wählen – es werden gut ein Dutzend angeboten. Nmap selbst fällt beispielsweise auf den TCP-Connect-Scan zurück, falls ihr über keine Administrations- / sudo-Rechte verfügt – nmap kann dann keine »rohen« Pakete erzeugen. Im Vergleich zum SYN-Scan ist der Connect-Scan deutlich langsamer und alles andere als unauffällig, da eine vollständige Verbindung zum Zielsystem initiiert wird. Das erhöht die Wahrscheinlichkeit, dass ein IDS anschlägt und den Portscan künstlich verlangsamt bzw. die anfragende IP-Adresse einfach sperrt.

4.5 Zustände von Ports

Wenn nmap während des Scans einen Port identifiziert, versucht es den Zustand des Ports zu klassifizieren – dieser wird dann in der Spalte »STATE« dargestellt. Insgesamt kennt nmap sechs unterschiedliche Zustände für Ports:

- Offen: Ein Dienst ist bereit, TCP-Verbindungen oder UDP-Pakete auf diesem Port anzunehmen.

- Geschlossen: Ein geschlossener Port ist erreichbar (er empfängt und antwortet auf Nmap-Testpakete), aber es gibt kein Dienst, der ihn abhört.

- Gefiltert: Nmap kann nicht feststellen, ob der Port offen ist, weil eine Paketfilterung (Firewall) verhindert, dass seine Testpakete den Port erreichen.

- Ungefiltert: Der Zustand ungefiltert bedeutet, dass ein Port zugänglich ist, aber Nmap nicht feststellen kann, ob er offen oder geschlossen ist.

- Offen | Gefiltert: Nmap klassifiziert einen Port in diesen Zustand, wenn es nicht feststellen kann, ob der Port offen oder gefiltert ist.

- Geschlossen | Gefiltert: Dieser Zustand wird benutzt, wenn Nmap nicht feststellen kann, ob ein Port geschlossen ist oder gefiltert wird.

In der Praxis werdet ihr meist die Zustände offen, geschlossen und gefiltert antreffen.

Auf dem Webserver habe ich iptables so konfiguriert, dass Anfragen auf Ports, auf denen kein Dienst angeboten wird, mit einem »reject-with tcp-reset« beantwortet wird. Das bedeutet: Der Webserver schickt ein RST-Paket zurück – die Gegenstelle weiß nun, dass auf diesem Port kein Dienst lauscht. Bei einem nmap-Scan sieht das dann folgendermaßen aus:

Von den 1000 gescannten Ports sind 997 Ports geschlossen – der Grund: Nmap hat TCP-RST Pakete empfangen. Das wäre die Standardeinstellung für ein System bzw. wie eine Rückmeldung aussieht, wenn auf einem Port kein Dienst lauscht.

Wird hingegen eine Firewall davorgeschaltet, sieht das Ergebnis etwas anders aus:

Von den 1000 gescannten Ports sind 997 Ports nun im Zustand gefiltert – der Grund: Nmap hat keine TCP-RST Pakete empfangen, sondern überhaupt keine Antwort von diesen Ports. Die Ursache ist, dass die meisten Firewalls die Anfrage einfach verwerfen (DROP) und keine Rückmeldung an das anfragende System senden. Wer hingegen eine Antwort versenden will, der kann TCP-Pakete unter iptables auch ordentlich zurückweisen:

# Alle Pakete ordentlich zurückweisen $IPTABLES -A INPUT -p tcp -j REJECT --reject-with tcp-reset $IPTABLES -A INPUT -j REJECT --reject-with icmp-port-unreachable

4.6 UDP-Scan

Die meisten bekannten Dienste im Internet sind über das TCP-Protokoll erreichbar – und dennoch sollte das UDP-Protokoll nicht vergessen werden! Ich habe schon einige Pentests durchgeführt, bei denen sich weitere Angriffsflächen ergeben haben, weil meine Vorgänger offenbar einfach keinen UDP-Scan durchgeführt haben. Auch Dienste, die ausschließlich über UDP erreichbar sind, lassen sich angreifen bzw. können eine Schwachstelle haben.

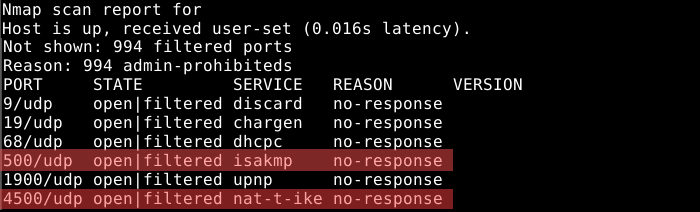

Im vorliegenden Beitrag werde ich nicht näher auf UDP-Scans und ihre Eigenheiten eingehen. Es bedarf ein wenig Übung und an das Zielsystem angepasste nmap-Parameter, um aussagekräftige Ergebnisse zu erzielen. Ein kurzes Beispiel von einem UDP-Scan mit nmap auf die FRITZ!Box von außerhalb:

nmap -Pn -sU -sV --version-all --reason -v IP-ADRESSE

Nmap klassifiziert alle Ports im Zustand offen | gefiltert – es konnte also nicht eindeutig festgestellt werden, ob der Port offen oder geschlossen ist. Offen sind in diesem Beispiel lediglich die Ports 500 (IKE) und 4500 (IPSEC) für eingehende VPN-Verbindungen.

4.7 Weitere Parameter und Optionen

Neben den bereits vorgestellten Parametern bietet nmap weitere Schalter und Optionen, um den Scan auf das Zielsystem anzupassen. Die Manpage von nmap ist hierbei eine nützliche Anlaufstelle, da sie die möglichen Parameter sehr ausführlich erläutert.

Daneben sind Cheat-Sheets, wie sie das SANS oder andere Webseiten anbieten, auch recht nützlich.

5. Ports identifiziert – Und jetzt?

Gerade Server-Systeme stellen aufgrund ihrer ständigen Erreichbarkeit ein beliebtes Angriffsziel dar. Ihr tut also gut daran, eure vorhandenen Dienste möglichst sicher zu konfigurieren und nicht benötigte Dienste zu deaktivieren. Dieser Schritt reduziert die Angriffsfläche, die es gilt, möglichst gering zu halten. Euer Ansatz sollte daher sein, nur jene Dienste bzw. Ports anzubieten, die tatsächlich benötigt werden. Der Ansatz, sich auf das Notwendige zu reduzieren, wird in der Praxis oftmals auch als Härten (engl. hardening) bezeichnet.

Aufpassen müsst ihr allerdings immer dann, wenn ihr neue Software installiert. In der Praxis wird durch die Installation von Software häufig ein (Netzwerk-) Dienst bzw. Netzwerk-Port auf einem System geöffnet. Ferner ist es auch denkbar, dass das Betriebssystem durch seine Standardkonfiguration selber, derartige Portöffnungen vornimmt. Kritisch sind diesbezüglich insbesondere jene Dienste, die vom Netzwerk aus (und damit oftmals auch vom Internet) erreichbar sind wie bspw. der in Windows vorhandene SMB-Dienst.

Ob euer System einen Dienst / Port anbietet könnt ihr nicht nur via nmap prüfen, sondern auch mit (hauseigenen) Systemtools. Für diesen Zweck eignet sich unter Windows bspw. das Tool TCPView. Auf Android könnt ihr PCAPdroid einsetzen. Und auf GNU/Linux ähnlichen Systemen hilft euch das Terminal via netstat.

Auflistung der lauschenden Ports bzw. angebotene Netzwerkdienste über netstat:

netstat -tulpen

Auflistung aller aktiven Netzwerkverbindungen über lsof:

lsof -i -P | grep ESTABLISHED

6. Fazit

Nmap ist ein äußerst mächtiges Tool und aus dem Leben vieler ITler einfach nicht mehr wegzudenken. Wer ein paar Scans mit nmap durchführt, der wird relativ schnell brauchbare Ergebnisse erzielen. Solltet ihr also einen Dienst im Internet hosten -sei es einen Webserver, E-Mail Server oder XMPP-Server- dann solltet ihr mit nmap prüfen, welche Dienste bzw. Ports das System nach »außen« anbietet.

Profis arbeiten in der Praxis dann mit weiteren Parametern, um bspw. das Timing von nmap so zu beeinflussen, dass Intrusion Detection Systeme Schwierigkeiten haben, einen Portscan überhaupt zu erkennen. Das ist immer dann sinnvoll, wenn man bspw. einen Pentest für einen Auftraggeber durchführt und in »Enumeration-Phase« möglichst »leise« sein möchte.

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

12 Ergänzungen zu “nmap: Systeme auf offene Ports scannen”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Warum nicht Zenmap? Nutzt nmap, keine Befehle muss man lernen, Ergebnisse ein click entfernt?

Die grafische Oberfläche habe ich nie genutzt. Ich scripte nmap über das Terminal, daher ist das auch keine Option. Wenn es für dich passt, dann ist das ja okay.

Man muss zwar keine Befehle lernen, aber dennoch wissen was man tut. ;-)

Hallo Mike,

wie gewohnt wieder ein sehr informativer Beitrag. Vielen Dank dafür.

Nmap ist wirklich ein gutes Tool, die offenen Ports zu ermitteln. Meines Erachtens wäre parallel der Einsatz von Wireshark wichtig, um zu wissen, welche Datenpakete das System in der Tat verlassen.

Verbessere mich bitte, wenn ich falsch liegen sollte.

Die Feststellung welche Ports offen sind, hat erst einmal wenig damit zu tun, welche Daten das System verlassen.

Wirklich schade, dass die Resonanz auf diesen Beitrag bisher so gering ausgefallen ist. Da fragt man sich schon wer deine Leser sind. Ich habe den Beitrag jedenfalls mit Spannung gelesen und hoffe, dass du bald mehr Tools (wie z.B. theHarvester) vorstellst. ;-)

Danke savant.

Naja das ist halt immer ganz unterschiedlich. Es gibt Themen die kommen gut an, weil sie gerade von großem Interesse sind. Dieser Beitrag über nmap ist eher langfristig zu sehen. Was aber letztendlich ankommt oder nicht, da steckt man nicht drin.

Hi, Danke für diesen tollen Artikel. Bin vor einigen Wochen auf deinen Blog aufmerksam geworden und lese aus zeitgründen hauptsächlich den Microblog. Das ist der zweite Artikel deines Blogs den ich in Ruhe lesen konnte und finde deinen Stil prima. Danke für die Vorstellung von nmap.

Hallo Mike, wie gewohnt schöner Artikel. Ein wenig vermisst habe ich den Hinweis oder eine Warnung, daß man sich mit nmap (oder anderen Portscannern) ganz schnell selbst von einem Server oder Netz bannt wenn auf der Gegenseite ein Denyhost, Fail2Ban oder ein IDS/IPS (wie z.B. ipfire) noch dazwischen hängen sollte.

Mit -T könntest du die scangeschwindigkeit verringern um dies zu verhindern. Zusätlich kann man proxychains und tor nutzen um keinen Block zu riskieren.

Hallo Mike, zwar bin ich kein Profi und werde nmap wahrscheinlich nie nutzen, aber der Artikel war trotzdem spannend.

PS: Ich nutze CurrPorts, um meine Port und TCP Verbindungen zu kontrollieren, aber das ist ja ein anderes Thema ;)

Hallo Mike,

wie immer ein gut strukturierter und ausführlicher Artikel.

Mich würde deine Erfahrungen und mglw die von anderen Bloglesern mit dem Scannen von IPv6 Netzen interessieren.

Ist bei uns in der Firma noch nicht wirklich auf der Agenda, aber für die Zukunft sicherlich interessant.

Es gibt da ja einige interessante Ansätze z.B. über reverse DNS sich hier auch eine „Range“ zu erscannen:

https://nmap.org/nsedoc/scripts/dns-ip6-arpa-scan.html

Danke für deine Input.

cu Martin

Mir hat dieser Beitrag sehr gefallen und geholfen. Finde es schade dass er dann doch so kurz ausgefallen ist, Fortsetzung folgt? ;-)

Würde mich auch über weitere Konsolenbasierte Beiträge freuen. Es macht immer Spaß mit der Konsole zu arbeiten. Aber die notwendigen Parameter herauszufinden ist teilweise müßig (z.B. SSH Verbindung zu einer QEMU VM) .