1. Der alte Trick

Wer kennt das nicht? Über gefälschte E-Mails wird man dazu animiert, seine Zugangsdaten preiszugeben oder die »Rechnung« im Anhang zu prüfen. Bei genauerem Hinsehen entpuppt sich die offiziell anmutende E-Mail als Phishing-Versuch, bei dem es Betrüger meist auf die Zugangsdaten zu einem Online-Konto abgesehen haben.

Früher verrieten sich Phishing-Mails insbesondere durch stümperhafte Texte, die vor Rechtschreib- und Grammatikfehler geradezu strotzten. Bis vor einiger Zeit konnte man die Phishing-Versuche auch an generischen Anreden wie »Sehr geehrte Damen und Herren« oder »Lieber Kunde« erkennen. Diese Zeiten sind vorbei. Heutzutage sind Angreifer weitaus raffinierter und professionell organisiert, um möglichst viele (Online-) Konten leerzuräumen.

Moderne Phishing-Angriffe sind oft exakte Kopien von echten E-Mails (Amazon, PayPal und Co.), in denen nur ein einzelner Link ersetzt wurde, um den gutgläubigen Anwender auf eine gefälschte Webseite zu locken, die der Originalen zum Verwechseln ähnlich sieht. Auf manch einen Anwender wirkt sowohl die E-Mail, als auch die Webseite so täuschend echt, dass sie tatsächlich ihre Zugangsdaten eingeben und diese damit ungewollt an die Betrüger weiterleiten.

Im vorliegenden Beitrag stelle ich euch Tipps vor, mit denen ihr die Betrugsmasche aufdeckt und das Abfischen von euren Zugangsdaten vermeidet.

2. Phishing

Hinter Phishing steckt eine Form des Social Engineerings, bei dem sich Angreifer als vertrauenswürdige Personen ausgeben und versuchen, durch gefälschte elektronische Nachrichten an sensible Daten wie Benutzernamen und Passwörter für Online-Konten oder Kreditkarteninformationen zu gelangen.

Gerade das Phishing gilt als eine äußerst erfolgversprechend Variante des Social Engineerings, bei der die vermeintliche »Schwachstelle« Mensch ausgenutzt wird. Der Angriff richtet sich demnach nicht primär gegen einen Computer, sondern gegen dessen (menschlichen) Benutzer. Social Engineering nutzt gezielt menschliche Eigenschaften wie Hilfsbereitschaft, Gutgläubigkeit oder Unsicherheit von Nutzern aus, um dadurch an vertrauliche Informationen zu gelangen oder das Opfer zu bestimmten Aktionen zu bewegen. Mit Hilfe psychologischer Tricks und Beeinflussungstechniken wird deshalb bspw. versucht, den Nutzer dazu zu bewegen, dass er einen schadhaften E-Mail Anhang öffnet oder über eine gefälschte Webseite (Phishing) seine persönlichen (Zugangs-) Daten preisgibt.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

2.1 Neue Variante: Spear-Phishing

Das Spear-Phishing ist eine neue Variante des Phishings, die zwar ähnlich funktioniert, allerdings weitaus glaubwürdiger wirkt. Beim Spear-Phishing werden die E-Mails personalisiert, also auf einen Empfänger zugeschnitten, was die Erfolgsquote erhöht. Während Phishing eher mit einem Hochseekutter vergleichbar ist, der möglichst viele Fische einfangen möchte, ist Spear-Phishing der gezielte Angriff auf einen »dicken« Fisch.

Beim Spear-Phishing handelt es sich um einen gezielten Phishing-Angriff, bei dem der Betroffene nicht selten mit seinem persönlichen Namen angesprochen wird und der Absender ein Geschäftspartner, Freund oder Dienstleister (PayPal, Bank, etc.) ist. Die Kombination aus bekanntem Absender, persönlicher Anrede und einer wohlformulierten E-Mail soll Vertrauen erwecken und das Opfer schließlich dazu verleiten, den bösartigen Link anzuklicken und die sensiblen Zugangsdaten auf der gefälschten Webseite preiszugeben. Spear-Phishing richtet sich also nicht an einen großes Fischschwarm bzw. breites Publikum, sondern gegen bestimmte Personen. Die dazu notwendigen Informationen stammen in der Regel von Adresshändlern, vom Schwarzmarkt oder ganz einfach aus sozialen Netzwerken. Nicht selten wurden sie bei Einbrüchen in Datenbanken von Unternehmen, Online-Shops oder Foren erbeutet.

3. E-Mail Phishing erkennen

Anders als früher kann man Phishing-Mails meist nicht gleich auf Anhieb erkennen, insbesondere wenn es sich um einen Spear-Phishing-Angriff handelt. Auf folgende Indizien solltet ihr achten, wenn eine E-Mail in euer Postfach flattert, um »einfache« bzw. amateurhafte Phishing-Mails zu erkennen und unmittelbar in den Papierkorb zu befördern:

- Rechtschreib- und Grammatikfehler: Offizielle E-Mails von eurer Bank oder einem Online-Dienstleister wie Amazon oder PayPal haben in der Regel keine Rechtschreib- und Grammatikfehler und achten auf eine saubere Formulierung. Allein am Umgang / der Verwendung der (deutschen) Sprache könnt ihr Phishing-Mails leicht identifizieren.

- Anrede: Bei einer offiziellen E-Mail von eurer Bank / Dienstleister werdet ihr im Normalfall mit eurem (Nach-) Namen adressiert. Generische Anreden wie »Sehr geehrte Damen und Herren« sind eher selten bzw. lassen auf eine Phishing-Mail schließen.

- Grafische Gestaltung: Ursprünglich ist der Einsatz von HTML nicht für E-Mails gedacht, hat sich aber bei vielen Unternehmen heute als Standard durchgesetzt – entgegen aller (Sicherheits-) Empfehlungen. Es werden also Logos und weitere grafische Elemente in E-Mails untergebracht, die der Anwender dann in seinem E-Mail- oder Web-Client dargestellt bekommt. Solltet ihr die Darstellung von HTML-Mails (noch) aktiviert haben, dann könnt ihr eine Phishing-Mail bisweilen auch an unprofessionellen Imitation von Logos oder Grafiken erkennen.

Neben diesen einfachen Tipps gibt es noch weitere Ansatzpunkte, die besser dazu geeignet sind, um »professionelle« Phishing-Angriffe zu entlarven. Denn Betrüger verfeinern ihre Methoden immer weiter und machen es selbst für erfahrene Nutzer nicht immer leicht, einen Phishing-Angriff auf Anhieb zu erkennen.

3.1 Link genau prüfen

Bester Ansatzpunkt ist immer den Link, der innerhalb einer E-Mail eingebunden ist, genau zu prüfen. Denn dieser Link führt im Falle einer Phishing-Mail nicht zur offiziellen Webseite eines Unternehmens, sondern zu präparierten Webseiten, auf denen ihr anschließend eure Zugangsdaten / andere Daten preisgeben sollt.

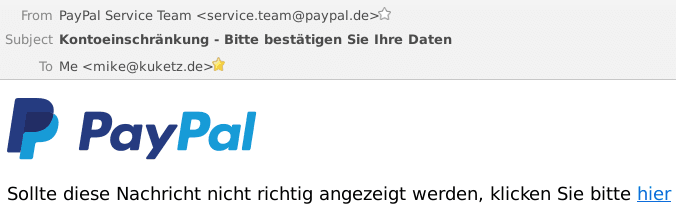

Aktuell macht wieder eine E-Mail von »PayPal« die Runde, die in HTML-Form im Browser oder eurem E-Mail-Client (hier Thunderbird) folgendermaßen dargestellt wird:

Warum ist diese E-Mail auf den ersten Blick nun eine gut gemachte Phishing-Mail?

- Absender: Der Absender der E-Mail ist das PayPal Service Team mit der Adresse »service.team@paypal.de«.

- Betreff: Der Betreff der E-Mail lautet »Kontoeinschränkung – Bitte bestätigen Sie Ihre Daten«. Die Betrüger erwecken demnach den Anschein, dass es zu Einschränkungen in der PayPal-Nutzung kommen kann, falls der Nutzer seine Daten nicht bestätigt.

- Aufmachung: Es wird das original Logo von PayPal verwendet.

- Inhalt: Der Text verzichtet geschickt auf eine persönliche / generische Anrede und auf einen langen Inhalt. Es wird lediglich der Hinweis angezeigt, bitte HIER zu klicken, falls die Nachricht nicht korrekt angezeigt wird. Fehler bei der Formulierung werden ebenfalls keine gemacht.

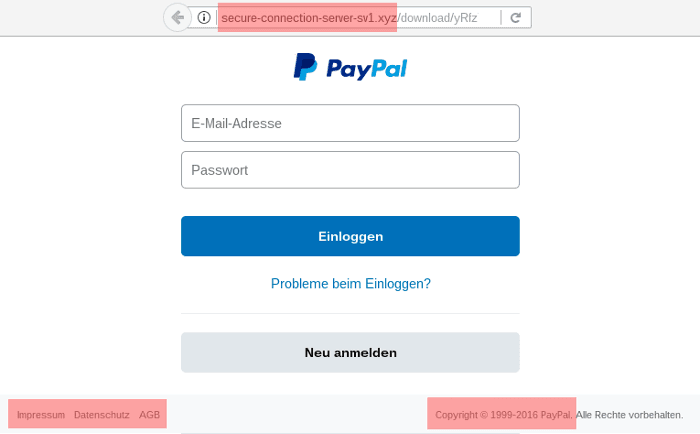

Als PayPal-Nutzer könnte man sich durch solch eine E-Mail durchaus verunsichern lassen und klickt den eingebetteten Link an. Anschließend wird man auf eine Webseite geleitet, die lediglich über eine Anmeldemaske verfügt, die der echten allerdings zum Verwechseln ähnlich sieht:

Spätestens jetzt finden wir allerdings genügend Indizien, dass es sich bei der E-Mail offensichtlich um einen Phishing-Versuch handelt:

- URL: PayPal hostet seinen Service nicht auf der Domain »http://secure-connection-server-sv1.xyz«.

- Weitere Links: Die unten dargestellte Menüleiste mit den Links zu Impressum, Datenschutz und AGB sind ohne Funktion bzw. nicht weiter verlinkt.

- Datum: Wir schreiben das Jahr 2017 und nicht mehr 2016.

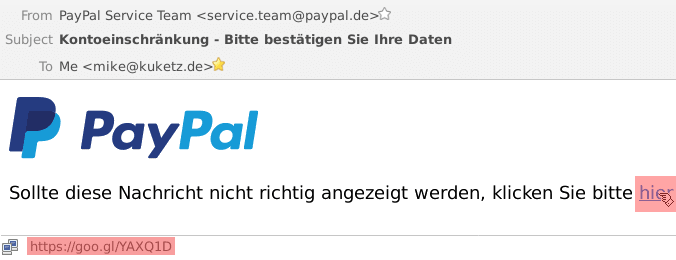

Wir können diesen Phishing-Versuch allerdings schon vorher erkennen, dazu müssen wir die Webseite nicht einmal besuchen und uns womöglich noch eine Schadsoftware einfangen. Wenn ihr den Mauszeiger über den Link bewegt erscheint im E-Mail-Client bzw. dem Webbrowser das hinterlegte Ziel:

Man würde hier jetzt als Link eigentlich einen Verweis zu »http://secure-connection-server-sv1.xyz« erwarten. Die Angreifer haben allerdings einen URL-Shortener (Google URL Shortener) dazwischengeschaltet, der das eigentliche Ziel verschleiert. Seriöse Anbieter verzichten im Normalfall auf URL-Shortener und verlinken direkt zum eigentlichen Ziel. Daher gilt:

- Ziel: Wenn der Link auf ein Ziel / Domain verweist, der mit dem eigentlichen Dienst (hier wäre paypal.com korrekt) nichts zu tun hat, dann handelt es sich mit großer Wahrscheinlichkeit um einen Phishing-Versuch.

- URL-Shortener: Generell solltet ihr davon absehen, einen URL-Shortener einzusetzen oder auf Links zu klicken, die damit »verschleiert« wurden. Das gilt insbesondere für Links, die ihr per E-Mail oder Messenger zugesendet bekommt.

Zusammengefasst: Wenn ihr eine E-Mail von eurer Bank oder einem anderen Dienstleister erhaltet, bei denen ihr ein Konto unterhaltet, dann prüft immer den Link, der in die E-Mail eingebettet ist. Das gilt insbesondere dann, wenn ihr Forderungen oder drohende E-Mails erhaltet, mit denen euch Betrüger unter Druck setzen wollen. Die Devise lautet: Ruhe bewahren und die Maus / den Finger vorschicken.

3.2 E-Mail Header

Beim Phishing wird meistens auch die E-Mail-Adresse des Absenders gefälscht, um die E-Mail »echter« aussehen zu lassen. Es gibt allerdings Verwaltungsinformationen im Header einer E-Mail, die sich nur sehr schwer fälschen lassen und relativ eindeutig darüber Auskunft geben, welchen Weg eine E-Mail genommen hat. Im Normalfall wird der Header (auch Kopfbereich genannt) von eurem E-Mail-Client oder im Webinterface eures E-Mail-Providers nicht angezeigt. Sowohl E-Mail-Clients, aber auch die meisten E-Mail-Provider bieten bei Bedarf an, den Header komplett sichtbar zu machen.

Im E-Mail-Client Thunderbird lässt sich der Header über »Mehr -> Quelltext anzeigen« einblenden. Werfen wir also mal einen Blick auf die PayPal-Mail:

Return-Path: <service.team@paypal.de> Delivered-To: mike@kuketz.de Received: by mail.kuketz.de (Postfix, from userid 107) id C5C9F1087F0; Wed, 2 Aug 2017 09:35:43 +0200 (CEST) Received: from polarlifehaus.ru (polarlifehaus.ru [188.166.114.233]) by mail.kuketz.de (Postfix) with ESMTP id 419D01084FA for <mike@kuketz.de>; Wed, 2 Aug 2017 09:35:41 +0200 (CEST) Received: from user by polarlifehaus.ru with local (Exim 4.80) by polarlifehaus.ru (Postfix) with ESMTPA id 043AD4DCDC for <mike@kuketz.de>; Wed, 2 Aug 2017 03:35:39 -0400 (EDT) Date: Wed, 2 Aug 2017 00:35:43 -0700 To: "mike@kuketz.de" <mike@kuketz.de> From: "PayPal Service Team" <service.team@paypal.de> Subject: Kontoeinschränkung - Bitte bestätigen Sie Ihre Daten [...]

Die interessanten Informationen befinden sich in den Received-Feldern:

Received: from polarlifehaus.ru (polarlifehaus.ru [188.166.114.233]) by mail.kuketz.de (Postfix) with ESMTP id 419D01084FA for <mike@kuketz.de>; Wed, 2 Aug 2017 09:35:41 +0200 (CEST)

Der Name hinter dem »from« steht stellvertretend für den anliefernden E-Mail-Server. In diesem Fall »polarlifehaus.ru« mit der IP-Adresse 188.166.144.233. Die PayPal E-Mail wurde also offensichtlich nicht über die offiziellen PayPal E-Mail-Servern zugestellt, sondern über einen unbekannten Drittserver.

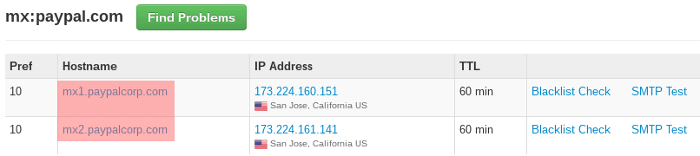

Wir können herausfinden, welche E-Mail-Server PayPal (also die Domain paypal.com) für eingehende E-Mails nutzt. Öffnet dazu unter Windows, MacOS oder Linux ein Terminal und gebt folgenden Befehl ein:

nslookup -type=mx paypal.com

Die Ausgabe ist dann wie folgt:

Non-authoritative answer: paypal.com mail exchanger = 10 mx1.paypalcorp.com. paypal.com mail exchanger = 10 mx2.paypalcorp.com. Authoritative answers can be found from: mx1.paypalcorp.com internet address = 173.224.160.151 mx2.paypalcorp.com internet address = 173.224.161.141

Demnach sind folgende E-Mail-Server für eingehende E-Mails der Domain paypal.com zuständig:

- mx1.paypalcorp.com mit der IP-Adresse 173.224.160.151

- mx2.paypalcorp.com mit der IP-Adresse 173.224.161.141

Alternativ könnt ihr die (zu einer Domain) zugehörigen E-Mail-Server auch via dem Online-Service MXToolBox prüfen:

Hinweis

Große Anbieter wie PayPal verwenden neben den offiziellen MX-Servern noch weitere E-Mail-Server, um E-Mails zu versenden. In diesen Fällen genügt eine Prüfung der MX-Einträge nicht, sondern wir müssen die SPF-Records prüfen – falls vorhanden. Über SPF-Records im DNS kann der Besitzer einer Domain festlegen, welche Mailserver E-Mails mit seiner Domain ausgehend versenden dürfen. Die Prüfung ist allerdings aufwendig und nur für fortgeschrittene Nutzer wirklich geeignet. Via der MXToolBox lassen sich die entsprechenden SPF-Records von paypal.com auslesen und damit auch die zugelassenen E-Mail Server.Die PayPal E-Mail wurde also offensichtlich nicht über die offiziell dafür zuständigen E-Mail-Server versendet, sondern über einen Drittserver. Ein klarer Phishing-Versuch und damit ein Fall für den Papierkorb.

4. Fazit

Gerade wenn eine E-Mail euch dazu auffordert, eure Zugangsdaten zu verifizieren oder eine nicht bezahlte Rechnung zu begleichen, weil ansonsten die »Forderung an ein Gericht übergeben wird«, dann sollten die ersten Alarmglocken läuten. Seriöse Anbieter setzen euch angemessene Fristen, benutzen die persönliche Anrede und drohen nicht gleich mit Konsequenzen.

Schwieriger wird es Spear-Phishing zu erkennen, da es sich hierbei um einen personalisierten Angriff handelt, dem auch erfahrene Anwender unter Zeitdruck auf den Leim gehen können. Egal ob Phishing oder Spear-Phishing die Devise lautet: Ruhe bewahren und im Zweifelsfall den Link und zusätzlich den E-Mail-Header (nur für Fortgeschrittene) prüfen. Mit diesen beiden Ansatzpunkten könnt ihr Phishing-Angriffe im Normalfall zweifelsfrei entlarven.

Bildquellen:

Fishing: Freepik from www.flaticon.com is licensed by CC 3.0 BY

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

23 Ergänzungen zu “Phishing: Das Abfischen von Zugangsdaten vermeiden”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Super anschaulich erklärt. Besten Dank Hr. Kuketz!

Vielen Dank für die Erläuterungen.

Was ich bis heute nicht kapiert habe: Wieso signieren gerade die großen Unternehmen ihre E-Mails nicht?

Welche Vorteile bringen signierte Emails?

Kein fälschen des Absenders?

Danke für den Beitrag Mike.

Weil eine Signatur leider auch nicht zwingend fälschungssicher ist. Für die Unternehmen entsteht ein zusätzlicher Aufwand, welcher Mehrkosten verursacht aber keinen echten Mehrwert bietet.

Ich glaube nicht das der Aufwand so riesig wäre.

Wenn man mal von PGP ausgeht, dann müsste im Loginbereich des Anbieters nur der Public Key zur Verfügung gestellt werden.

Im Loginbereich deshalb weil damit die Authentizität des Schlüssels gewährleistet ist.

Ich denke der Imageverlust durch Fishingmails ist da größer als der Aufwand Mails automatisch PGP zu signieren.

Im Artikel fehlen mir die Hiweise darauf, dass sich Phishing-Mails melden lassen und Links mittels Punycode gefälscht werden können, so dass sowohl der Status-Text als auch die URL-Zeile eine falsche Adresse anzeigen.

Danke savant. Werde ich noch ergänzen.

Dankeschön für diesen anschaulichen und hilfreichen Beitrag!

Was mich betrifft, kann ich nicht nachvollziehen, wie so viele Internetnutzer immer noch auf diese perfide Masche der Abzocke hereinfallen können.

Wenn sich mal ein solches ominöses Mailing in mein Postfach verirrt, dann erkenne ich das sehr schnell. Alle meine E-Mails empfange ich grundsätzlich nur in Reintext (HTML-Formatierungen sind wirkungslos). Die Vorteile liegen klar auf der Hand: In den Text eingebettete Links werden komplett in Klarschrift dargestellt und eingebettete Scripte werden an ihrer automatischen Ausführung gehindert.

Das Ganze ist dann nicht mehr ganz so komfortabel und sieht vielleicht auch oft im Gesamtbild des Mailings nicht sonderlich gut aus, aber der Mehrwert in Sachen »Sicherheit« ist beachtlich. Aufgrund dieser einfachen Methode erkenne ich solchen Nepp auf den ersten Blick und kann mir so zeitaufwendigere Überprüfungen sparen. Last but not least: Fatale und folgenreiche »Fehlklicks«, die jederzeit jedem passieren können, sind praktisch ausgeschlossen.

Meine vorgehensweise, wenn ich mir nicht sicher bin ob ein mail echt ist oder nicht:

Anstatt auf der verlinktem seite, daten einzugeben, zuerst die vertraute url (also in dem Fall http://www.paypal.com) ansurfen. Dort einloggen und schaun ob alles passt.

Ggf kann man sich auch telefonisch an den Kundendienst der Serviceeinrichtung wenden. Gerade bei Banken oä sollte man noch auf diesem Weg eine Auskunft erhalten.

Hallo,

super, Bernd! Ein sehr einfacher, aber meiner Erkenntnis nach seltenst aufgeführter Weg, wenn nicht sogar der Weg. Der sollte mehr Beachtung finden!

Spätestens wenn man sich unsicher ist, einfach Links ignorieren und über den Browser manuell einloggen – kaum Mehrarbeit, aber perfekte Sicherheit. Wenn wirklich etwas ist, wird man dann die Nachricht auch sehen. Ansonsten, wenn man nach dem Login den Link immer noch anklicken möchte und diesen im selben Browser öffnet, sieht man dann, ob man schon eingeloggt ist oder nicht. Spätestens da sollte man merken, ob es Phishing ist.

Gruß, Max

Jein. Damit lässt sich nur feststellen, welche MaileXchanger PayPal publiziert, d.h. an welche Maschinen eingehende Mail gerichtet werden soll. Mit dem Mailversand, also von PayPal ausgehenden Mails hat das aus technischer Sicht nichts zu tun.

Freilich kann man denselben Server für ein- und ausgehende Mails verwenden, aber das wäre zufällig – und bei großen Anbietern auch eher ungewöhnlich.

Dass eine Mail nicht von einem MX aus versandt wird, ist daher unbedenklich.

(Geeigneter wäre vielleicht ein Verweis auf SPF-Einträge – andererseits scheint mir das alles ein wenig an der Zielgruppe vorbeizugehen. Wer sich so mit der Materie auskennt und so aufmerksam ist, nicht in einer schwachen Minute einmal „einfach so“ zu klicken, sondern so tief einsteigt, wird schon früher und anders aufmerksam.)

Da hast du Recht thh. Da war ich etwas zu voreilig und habe diese Information tatsächlich unterschlagen. Habe eine Hinweis-Box ergänzt.

Hallo Mike,

ergänzender Hinweis zu den SPF-Records: Dazu muss man nicht auf die MXToolBox gehen, da auch das mit nslookup zu ermitteln ist, und zwar mit:

nslookup -type=txt paypal.comDanke für deinen wieder informativen Artikel!

Hallo Mike,

der Beitrag ist super und gehört zum Grundschatz digitaler Abwehrmaßnahmen und Verhaltensweisen. Bisher ist mir unerklärlich, warum die meisten Email-Clients nicht über eine Schnellanzeige des Headers als Standard verfügen.

Allerdings finde ich es unglücklich gelöst im Text die Erwähnung der falschen URL als Negativbeispiel zu nennen.

Einfacher für die Leser wäre die korrekte URL zu benennen und dann die trickreiche Abweichung.

Sonnige Grüße aus Bayern

Marc Mertens

Hallo Mike,

ich wollte einfach nur mal Danke sagen, habe Deine Newsletter abonniert und leite sehr oft die Themen an Freunde, Bekannte und Verwandte weiter.

Es ist wichtig die Anderen, wenn auch wiederholt, auf die verschiedenen Thematiken hinzuweisen.

Nur so kann man den immer ausgefeilteren Techniken der Betrügen entgegenwirken, öffentlich machen und weiterleiten.

Also danke!

Gruß

Ganapathi

Um die Angriffsfläche zu reduzieren, kann man für wichtige Konten extra e-mail-Adressen anlegen, die dann nur für einen bestimmten Zweck dienen und ansonsten nirgends auftauchen. So sieht man am Beispiel Paypal den Phishing-Versuch sofort, wenn die e-mail an eine Adresse geht, die nicht bei Paypal hinterlegt ist. Natürlich könnten auch bei Banken oder Paypal solche Daten abgezogen werden, aber es macht die Sache für die Phisher ein ganzes Stück schwieriger, wenn nicht eine Adresse für alles verwendet wird.

Gruß

Phylon

Danke für den Beitrag…

Vielleicht noch ein Hinweis/Tip… Für Paypal, amazon etc… (also Webseiten auf denen ich mit Geld hantiere) laufen über ein gesondertes eMail-Konto – z.B: bei mailbox.org. Darüber kommt zum einen keine/wenig Werbung und ich kann (Phishing)Mails welche an meine sonstiges Standard-eMail-Adresse gehen sofort löschen bzw. als Phishing identifizieren.

Den beiden Kommentaren von Phylon und „Anonymous“ möchte ich 100%-ig zustimmen. Die Verwendung verschiedener E-Mail-Adressen für verschiedene Zwecke ist eine sehr gute und wirkungsvolle Methode im Kampf gegen die negativen Seiten unseres geliebten Internets.

Was haltet eigentlich von der Idee, die Phischer mit lauter falschen Zugangsdaten zu ärgern?

Wenn man sich die Mühe machen möchte… Ansonsten gehe ich davon aus, dass alles automatisiert stattfindet bzw. der Login von einem Bot verifiziert wird.

Erst wenn das erfolgreich ist, wird da überhaupt etwas manuell stattfinden.

Das kann auch nach hinten losgehen, wenn sich auf der verlinkten Seite Schadcode befindet – man denke nur an die „verseuchten“ Werbeanzeigen. Für Otto Normaluser vielleicht nicht der richtige Spass…. ;-)

Hallo ,

habe heute auch ne Pishing-Mail bekommen. Natürlich von Amazon…

Alle Merkmale, wie in dem Blog erklärt, habe ich gefunden.

Fehler , wie z.B. …Rechtschreibung, Grammatik, Url-Shortener usw…

Danke an Mike, für seine gute Info!

was auch immer hilft: einfach keine Links aus E-Mails öffnen.

Die meisten Dienstleister (PayPal, Amazon etc.), geben dem Nutzer auch Hinweise in der Kontoverwaltung wenn etwas nicht stimmt.

Daher mach ich persönlich das immer so: erhalte ich solch eine Email, geh ich direkt auf die Seite des Dienstleisters (hat man ja meist als Lesezeichen). Wenn ich hier keine Meldungen oder Unregelmäßigkeiten feststellen kann, wandert die Mail direkt in den Papierkorb.

So spart man sich als evtl. technisch weniger versierter Nutzer das Prüfen des E-Mail Headers oder der Mailserver Adressen des Anbieters.

Ansonsten sehr schöner und guter Artikel.