1. Ein Wegweiser

Passwörter sind ein ständiger Begleiter des Alltags. Wir entsperren damit unseren Rechner oder das Smartphone, loggen uns in das Bankkonto ein oder authentifizieren uns damit bei einem der zahllosen Online-Dienste, die wir nutzen. Das Problem: Wir sind bequem, haben ein schlechtes Gedächtnis und sind dazu auch noch Gewohnheitstiere. All das sind keine guten Voraussetzungen für die Verwendung von Passwörtern zum Schutz unserer digitalen Identität bzw. Online-Konten.

Und dennoch hat sich bis heute keine alternative Variante zu Passwörtern durchgesetzt. Das wirft natürlich die Frage auf: Was ist ein sicheres Passwort? Und weiter gedacht: Wie kann ich meine sicheren Passwörter praktikabel in den Alltag integrieren?

Der vorliegende Beitrag versucht eine Antwort auf das Passwort-Dilemma zu geben. Denn gerade bei der Wahl und dem Umgang mit Passwörtern tun sich die meisten Nutzer schwer.

2. Ein »gutes« Passwort

Passwörter sollen in der Regel lang sein, aus Klein- und Großbuchstaben bestehen und am besten noch mit Zahlen und Sonderzeichen gespickt sein. Ein »gutes« Passwort, bestehend aus 16 Zeichen, würde demnach folgendermaßen aussehen:

6;L0^h0nxT$.cn?Y

Doch damit nicht genug. Allein mit einem »guten« Passwort ist es nicht getan. Für jeden unserer Online-Zugänge sollten wir nie das gleiche Passwort verwenden. Das bedeutet: Der Durchschnittsnutzer müsste sich nach heutigen Maßstäben vermutlich 20 – 30 solcher Passwörter erstellen, diese memorieren und was wir ebenfalls nicht vergessen dürfen, diese auch regelmäßig wechseln – wobei man über diesen Tipp trefflich streiten kann, denn das ständige Wechseln von Passwörtern bringt kaum einen messbaren Sicherheitsgewinn. In Summe: Niemand würde dies im Alltag auch nur für einen Tag durchhalten.

Es ist daher wenig verwunderlich, wenn Nutzer in Anbetracht dieser Anforderungen längst resigniert haben und in der Praxis meist Folgendermaßen vorgehen:

- Ein Nutzer hat (wenn überhaupt) 3-4 verschiedene Passwörter

- Die verwendeten Passwörter sind in der Regel zwischen 5 und 9 Zeichen lang

- Die Passwörter bestehen meist aus Kleinbuchstaben und Zahlen – vielleicht ist auch mal ein Sonderzeichen dabei

- Die Passwörter werden häufig mehrfach für unterschiedliche Accounts bzw. Online-Zugänge verwendet

- Gewechselt werden diese Passwörter in der Regel nie

Seien wir ehrlich: Die Verwendung und der Umgang mit Passwörtern ist meist gedankenlos und leider fahrlässig. Andererseits sind die Empfehlungen mindestens 16 Zeichen lange Passwörter mit Sonderzeichen zu benutzen weltfremd. Jedenfalls dann, wenn man sich die Passwörter alle merken soll. Da ist es: Das Passwort-Dilemma!

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

2.1 Passwörter cracken

Wie wichtig gute und einmalige Passwörter sind, wird einem immer dann vor Augen geführt, wenn es Hacker wieder einmal geschafft haben, die Nutzerdaten inklusive Passwort-Hashes zu ergattern:

- Rekordhack bei Yahoo: Daten von halber Milliarde Konten kopiert

- Offizielles Clash-of-Clans-Forum gehackt, angeblich über 1 Million Konten betroffen

- Erneuter Hack der Sexbörse Adult Friend Finder

- LinkedIn-Hack: 117 Millionen Passwort-Hashes zum Download aufgetaucht

- […]

Mit Maßnahmen wie Passwort-Hashing oder auch Salts versuchen seriöse Anbieter die Arbeit von Passwort-Crackern in der Regel zu erschweren. Wer allerdings glaubt Hashing und Salts wären ein Allheilmittel, der staunt nicht schlecht, wenn gehashte und »gesalzene« Passwörter mit vergleichsweise wenig Aufwand von professionellen Crackern in die ursprüngliche Form überführt werden:

Sh1a-labe0uf

@Yourmom69

momof3g8kids

qeadzcwrsfxv1331

Coneyisland9/,

Selbst Laien können mit Tools wie Hashcat und entsprechenden Anleitungen einen Großteil der Passwörter aus solchen Leaks rekonstruieren. Um es auf den Punkt zu bringen: Das Hauptproblem ist nach wie vor das Passwort selbst.

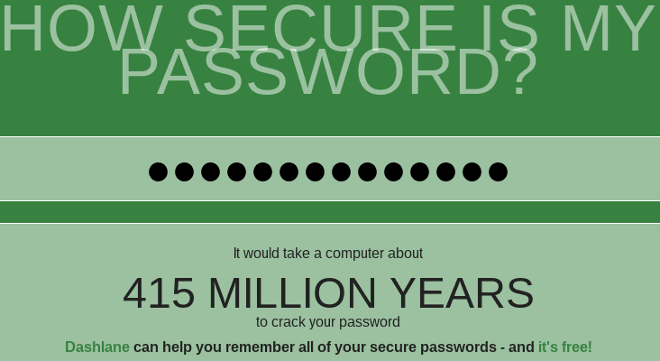

Wir Menschen sind nicht in der Lage sichere Passwörter zu erstellen. Jedes Passwort welches wir uns ausdenken wäre nicht zufällig – wir verknüpfen gedanklich immer etwas damit. Nehmen wir bspw. das Passwort »Coneyisland9/,« aus einem Leak und testen seine »Stärke« auf einer der diversen Seiten: How Secure Is My Password?. Das Ergebnis:

Das Passwort besteht aus insgesamt 14 Zeichen, beinhaltet Sonderzeichen und auch Zahlen. Schon allein aufgrund der Länge des Passworts würden die meisten davon ausgehen, dass Passwort sei sicher – auch der Password-Checker bestätigt diese Annahme. Leider ist das ein Trugschluss. Bewaffnet mit Wörterbüchern und einem Tool wie Hashcat lassen sich solche Passwörter knacken. Das Problem: Es ist nicht zufällig. Coney+island besteht aus insgesamt 11 Zeichen, die im Prinzip keinem Wörterbuchangriff standhalten. Durch Permutationen werden Zeichenketten von Cracking-Tools miteinander kombiniert und anschließend durch Brute-Force-Angriffe ergänzt. Übrig bleiben demnach die drei Zeichen »9/,«, die ein Rechner durch Brute-Force knacken muss – eine leichte Aufgabe.

2.2 Technische Beschränkungen

Leider beobachte ich immer wieder mit Sorge, dass selbst Banken und Versicherungen noch nicht im 21. Jahrhundert angekommen sind. Bedeutet: In der Regel wird der Kunde bei der Eröffnung eines Kontos gebeten, dass postalisch übermittelte Zugangspasswort für den Online-Account zu ändern. Bis heute beschränken sich einige Banken und Versicherungen allerdings auf eine relativ kurze Zeichenfolge bei der Vergabe eines neuen Passworts – und oftmals sind nicht einmal Sonderzeichen oder Zahlen erlaubt. Selbst wenn der Nutzer für die Passwort-Problematik sensibilisiert ist, ist er zur Vergabe von 5-8 stelligen Passwörtern ohne Sonderzeichen gezwungen. So etwas wirft natürlich kein gutes Licht auf Banken und Unternehmen, die ihren Kunden Online-Zugänge anbieten. Fraglich ist auch, wie es um die allgemeine IT-Sicherheit bestellt ist, wenn selbst einfache Schutzmaßnahmen keine Anwendung finden.

2.3 Fahrlässigkeit der Anbieter

Allerdings sorgen nicht nur technische Beschränkungen, sondern insbesondere die fahrlässige Verwaltung bzw. Speicherung von Nutzerdaten für immer neue Skandale. Noch immer (siehe verlinkte Leaks oben) werden Passwörter zum Teil mit unsicheren Hashing-Algorithmen wie MD5 oder SHA-1 vor dem direkten Auslesen »geschützt«. Teilweise verzichten Unternehmen gänzlich auf jegliche Schutzmaßnahmen und speichern die Passwörter einfach im Klartext – an Dämlichkeit ist das kaum zu überbieten.

Wer kennt es nicht: Vergessene Passwörter. Für diesen Fall bieten Online-Services üblicherweise eine Passwort-Reset-Funktion an, mit dem sich das Passwort zurücksetzen lässt. Dieser Vorgang löst dann meist den Versand einer E-Mail an das E-Mail Konto des Nutzers aus. Allerdings verläuft die Aktion nicht immer wie gewünscht – durch Schwachstellen oder Logikfehler in der Passwort-Reset-Funktion können Angreifer das Passwort oftmals abgreifen und sich dadurch Zugang zum Account verschaffen – auch in diesem Fall schützt euch selbst ein sicheres Passwort nicht vor dem Zugriff auf eure Daten.

Ein seriöser Anbieter versucht es einem Angreifer so schwer wie möglich zu machen. Das bedeutet: Die Verwendung von zeitgemäßen Hashing-Algorithmen und gut gewählten Salts sollte berücksichtigt werden. Insgesamt wird der Cracking-Angriff dadurch zeitintensiver – der limitierende Faktor ist damit allerdings noch immer nicht beseitigt: Das Passwort des Nutzers.

3. Gegen wen schützen wir uns eigentlich?

In der IT-Sicherheit dient ein Angreifermodell der Erfassung und Beschreibung verschiedener Eigenschaften eines Angreifers. Unter anderem beschreibt ein Angreifermodell über welche Fähigkeiten, Wissen und finanzielle Möglichkeiten ein Angreifer verfügt. Es besteht ein immenser Unterschied in der Fähigkeit und den finanziellen Mitteln eines experimentierfreudigen Studenten und eines Geheimdienstes. Des Weiteren wird die Motivation beider unterschiedlich sein: Der Student wird seinem Spieltrieb nachgehen, während ein Geheimdienst andere Ziele verfolgt.

Im Zusammenhang mit Passwörtern sollten wir uns daher ernsthaft mit der Fragen befassen, gegen wen wir uns eigentlich schützen wollen. Gegen den neugierigen Nachbarn von nebenan, professionelle Cracker oder etwa Geheimdienste? Gegen einen professionellen Angreifer, der euch gezielt ins Visier genommen hat, wird ein sicheres Passwort bei weitem nicht ausreichen. Dieser würde sich bspw. Zugang zu eurem Rechner verschaffen und die Daten direkt an der Quelle abschöpfen.

Realistischer ist folgendes Szenario: Ihr seid vom nächsten Daten-Leak betroffen, bei dem wieder Millionen von Nutzerdaten inklusive Passwort-Hashes erbeutet wurden. Aufgrund der Verwendung eines sicheren und einmaligen Passworts wird es den Crackern allerdings kaum gelingen, euer Passwort in den Klartext zu überführen.

4. Passwort-Manager

Sichere Passwörter sind vor allem eines: Zufällig. Für Menschen stellt dies allerdings ein Problem dar. Wir können uns zufällige Passwörter die 16 oder mehr Zeichen lang sind einfach nicht merken – ausdenken schon gar nicht. Doch das müssen wir auch gar nicht, denn dafür wurden schließlich Passwort-Manager erfunden. Diese nehmen uns zwei wichtige Aufgaben ab:

- Sie sind in der Lage, sichere und zufällige Passwörter zu generieren

- und können sich diese im Gegensatz zu uns auch merken

Um euch vom Passwort-Dilemma zu befreien möchte ich euch das Tool KeePassXC vorstellen. Es ist quelloffen und für alle gängigen Betriebssysteme verfügbar. Ein weiterer Pluspunkt: Ihr könnt eure Passwörter damit auch auf iOS oder Android verwalten, da entsprechende Apps angeboten werden. Im Folgenden beschreibe ich nicht jegliche Funktionen von KeePassXC, sondern beschränke mich auf das Wichtigste.

Hinweis: Es existieren unterschiedliche Versionen von KeePass. Ich empfehle KeePassXC, weil es unter Linux ohne die Abhänigkeit zur Laufzeitumgebung Mono auskommt. Unter Windows könnt ihr auch KeePass2 nehmen. Die Datenbanken von KeePassXC und KeePass2 sind miteinander kompatibel.

4.1 KeePassXC

Je nach Betriebssystem installiert ihr euch zunächst KeePassXC oder wahlweise KeePass2.

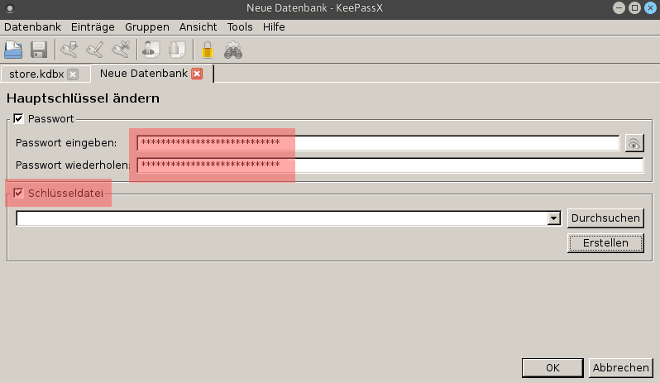

Wenn ihr KeePassXC zum ersten Mal startet solltet ihr euch eine neue Datenbank anlegen, in der dann all eure Passwörter gespeichert werden. Ihr werdet bei der Erstellung nach einem Hauptschlüssel bzw. Master-Passwort gefragt. Für dieses Passwort gilt: Damit entsperrt ihr die Passwort-Datenbank und habt anschließend Zugriff auf alle darin gespeicherten Passwörter. Das bedeutet auch: Wenn jemand dieses Passwort erraten kann, wird er all eure Passwörter einsehen können. Es ist daher essentiell, hier ein gutes Passwort nach dem unter Ziffer 5 vorgestellten Diceware-Verfahren zu erstellen. Ihr habt die Wahl:

- Zuerst das Kapitel Diceware lesen

- oder ein »einfaches« Passwort vergeben, dass ihr später allerdings ändern müsst

Für Fortgeschrittene: Für eine höhere Sicherheit sorgt die Verwendung einer zusätzlichen Schlüsseldatei (.key), welche bei der Datenbankerstellung angelegt werden kann. Ein Angreifer benötigt dann nicht nur das korrekte Passwort, sondern auch die Schlüsseldatei, um sich Zugang auf eure Passwörter zu verschaffen. Solche Schlüsseldateien können bspw. auf einem Nitrokey abgelegt werden. Das wirft aber natürlich wieder die Frage auf: Gegen wen schützen wir uns eigentlich? Für Menschen mit erhöhten Schutzbedarf stellt die Kombination Passwort + Schlüsseldatei die beste Lösung dar.

4.2 Passwörter generieren

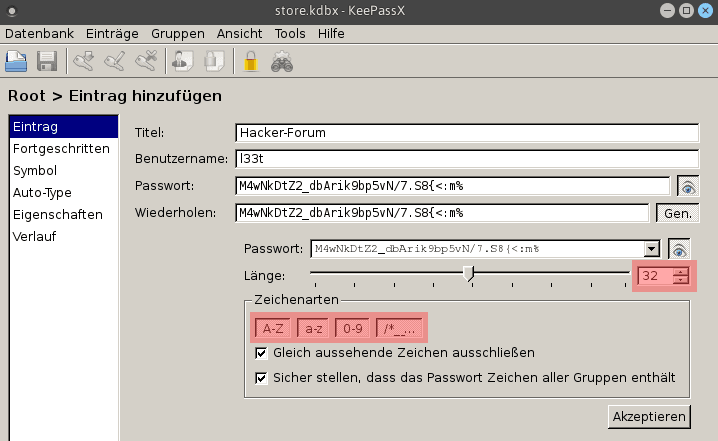

Sobald ihr euch etwas mit der Oberfläche vertraut gemacht habt, ist es an der Zeit das erste Passwort für einen eurer Online-Accounts zu generieren. Über »Einträge -> Neuen Eintrag hinzufügen« startet ihr den Vorgang:

Bei der Generierung eines Passworts solltet ihr Großbuchstaben, Kleinbuchstaben, Zahlen und Sonderzeichen verwenden. Unter »Zeichenarten« sind daher alle Optionen selektiert. Das klingt nach Wahnsinn, ist es aber nicht: Nehmt als Passwortlänge einfach 32 Zeichen.

Allerdings stoßen wir bei einigen Online-Accounts auf Beschränkungen was vor allem die Länge und die Sonderzeichen eines Passworts betrifft. Dann müsst ihr entsprechend reagieren und die Länge auf die maximal erlaubte Zeichenanzahl reduzieren. Gleiches gilt für Sonderzeichen, da diese häufig nicht erlaubt sind.

Hinweis: Je nach verwendeter KeePassXC Version kann die Oberfläche bei euch auch etwas anders aussehen.

4.3 Auto-Type und Handhabung KeePassXC

Die Verwendung eines Passwort-Managers ist zunächst gewöhnungsbedürftig. Bei jedem Login müsst ihr zunächst den entsprechenden Eintrag auswählen, das Passwort kopieren und in das Online-Formular einfügen. Das ist nicht unbedingt bequem, aber sicher – sofern euer System nicht kompromittiert ist. Für Linux-Nutzer von KeePassXC steht ebenfalls die Auto-Type Funktion bereit, die Benutzername und Passwort automatisch in die entsprechenden Felder einfügt. Mehr zum Auto-Type Feature und der Handhabung von KeePassXC findet ihr im Artikel der EFF: »How to: Use KeePassXC«.

Update

28.09.2017: Sofern möglich, solltet ihr immer die Auto-Type Funktion nutzen. Das hat einen einfachen Grund: Beim Kopieren von Passwörtern bzw. anderen sensiblen Informationen (STRG + C) landen diese zunächst in einem Zwischenspeicher (Zwischenablage) eures Systems. Diese Zwischenablage (engl. Clipboard) ist allerdings kein sicherer Ort, um euer Passwort »zwischenzuspeichern«.Eine bösartige Software könnte eure Zwischenablage auslesen und deren Inhalt an Dritte übermitteln. Dazu zählen auch Username/Passwörter.4.4 Backup

Fast hätte ich diesen Unterpunkt vergessen, obwohl er wahnsinnig wichtig ist. Von eurer Passwort-Datenbank solltet ihr regelmäßig ein Backup erstellen. Wenn euch die Datenbank verloren geht, müsst ihr alle eure Passwörter zurücksetzen – je nach Anzahl eurer Accounts ist dies mit einem erheblichen zeitlichen Aufwand verbunden.

5. Diceware

Wer seine Festplatte verschlüsselt oder einen PGP-Key mit einem zusätzlichen Passwort schützt, dem sollte folgendes bewusst sein: Die Verschlüsselung ist nur so gut, wie das verwendete Passwort. Gleiches gilt für die Verwendung des Passwort-Managers, in denen ihr eure Passwörter abgelegt habt. Ein Passwort-Manager wird üblicherweise über ein Master-Passwort entsperrt – im Anschluss können alle weiteren Passwörter eingesehen werden. Auch hier gilt: Die Verschlüsselung bzw. der Schutz ist nur so gut, wie das verwendete Passwort.

Wir stehen also vor folgender Herausforderung: Für unsere Online-Accounts nutzen wir mittlerweile sichere Passwörter. Doch diese 32-stelligen, zufällig generierten Zeichenfolgen haben einen Haken: Sie lassen sich unmöglich merken. Für die Entsperrung eines verschlüsselten Rechners oder des Passwort-Managers sind sie also wenig praktikabel.

5.1 Passwort würfeln

Mit dem Diceware-Verfahren existiert eine Lösung für die eben dargestellte Problematik. Wir benötigen für den Passwort-Manager oder auch die Festplattenverschlüsselung ein Passwort, das folgende Kriterien erfüllt:

- Zufällig

- Leicht zu merken

- Lang genug, um gegen Brute-Force oder Combinator Angriffe zu bestehen

Genau genommen handelt es sich nicht mehr um ein Passwort, sondern eine Passphrase – also ein Passwort, das aus mehreren Wörtern besteht. Entscheidend ist auch beim Diceware-Verfahren: Das Passwort MUSS zufällig sein. Ihr dürft die Wörter nicht selbst auswählen oder bei nicht gefallen Teile aus der Passphrase neu würfeln.

5.2 Das Vorgehen: Zufall ist entscheidend!

Update

08.06.2017: Die EFF hat ebenfalls eine Diceware Wortliste veröffentlicht, die ebenfalls aus 7776 englischen Wörtern besteht. Die Liste hat allerdings folgende Vorteile:The words in our list are longer (7.0 characters) on average, than Reinhold’s Diceware list (4.3 characters). This is a result of banning words under 3 characters as well as prioritizing familiar words over short but unusual words.

Zunächst besorgt ihr euch die englische Diceware Wortliste, die aus 7776 englischen Wörtern besteht – aufgelistet auf 37 DIN-A4 Seiten. Neben jedem Wort steht eine fünfstellige Zahl, mit Werten zwischen 1 und 6. Ein kleiner Auszug:

33313 hour

33314 house

33315 hove

33316 hovel

33321 hover

Jetzt nehmt ihr einen klassischen 6-Seiten-Spielwürfel. Für euer erstes Wort müsst ihr insgesamt 5 Mal würfeln und die Zahlen auf einem Blatt notieren. Angenommen ihr würfelt die Kombination »44341«. Das ergibt nach der Diceware Liste das Wort:

omega

Den Vorgang wiederholt ihr insgesamt 6 Mal (oder häufiger). Das bedeutet: Ihr würfelt insgesamt 5×6 = 30 Mal. Das entspricht einer Anzahl von 6 zufälligen Wörtern – ihr erzeugt dadurch eine hohe Entropie (ein Maß für Zufälligkeit). Hintereinander geschrieben ergeben die Worte eure sichere Passphrase:

oldsaxonwastewhilebetacool

Die Passphrase umfasst folgende 6 Wörter: »old«, »saxon«, »waste«, »while«, »beta« und »cool«.

Hinweis: Die Diceware Worlisten bekommt ihr in unterschiedlichen Sprachen. Auch auf Deutsch.

5.3 Stärke des Verfahrens: Für Zahlenliebhaber

Die Sicherheit eurer Passphrase wird von der Anzahl der Wörter beeinflusst. Nehmt ihr bspw. nur ein Wort aus der Liste (7776 Wörter) hat ein Angreifer bei seinem ersten Versuch eine 1 zu 7776 Wahrscheinlichkeit, euer Passwort beim ersten Versuch zu erraten. Im Durchschnitt würde er 3888 Versuche benötigen (7776 / 2) – im schlechtesten Fall 7776 Versuche.

Sobald ihr ein weiteres Wort hinzufügt steigt der Aufwand für den Angreifer exponentiell an. Für zwei Wörter aus der Wortliste existieren insgesamt 7776² bzw. 60.466.176 mögliche Kombinationen. Im Durchschnitt würde ein Angreifer beim reinen Durchprobieren 30 Millionen Versuche benötigen.

Bei unser Passphrase, die aus insgesamt 6 Wörtern besteht, würde das 7776⁶ bzw. 221073919720733357899776 mögliche Kombinationen ergeben. Im Schnitt würde ein Angreifer 11 Trilliarden (Zahl mit 22 Nullen) Versuche benötigen. Folglich hat die Passphrase hat eine Entropie von ca. 77,52 Bit. Wie kommt man drauf? Bei 7776 Wörtern hat jedes Wort eine Entropie von 12,92 – also log(7776) / log(2) * 6 entspricht 77,52 Bit.

Das bedeutet: Selbst wenn jemand über das Wissen verfügt, dass ihr eure Passphrase aus der englischen Diceware Wortliste erstellt habt, muss er im Durchschnitt verflucht lange rechnen, bis er es errät bzw. knackt. Lassen wir die heutige Rechenkapazität bzw. Moore’s Law in unsere Überlegung einfließen, sind wir mit einer 6 Wörter Passphrase erstmal auf der sicheren Seite.

5.4 Warnung: Andere Verfahren

An dieser Stelle sei nochmal ausdrücklich das Diceware-Verfahren empfohlen. Es ist selbstgebastelten Lösungen, wie »ich nehme den Anfangsbuchstaben von Wörtern eines Satzes« vorzuziehen. Warum? Wichtig sind immer:

- Zufall: Garantiert durch die Würfel

- Anzahl wählbarer Elemente: Ergibt sich aus der Wortliste. Im Beispiel der englischen Diceware-Liste sind es 7776 Wörter

- Anzahl der zufällig gewählten Elemente: Wie viele Wörter man nimmt. Bei uns im Beispiel sind es sechs Wörter

Das entscheidende für ein sicheres Passwort ist seine Zufälligkeit und das bietet das Diceware-Verfahren auf der Grundlage simpler Mathematik. Kein Mensch ist in der Lage sich eine zufällige Zeichenfolge auszudenken – aber genau das ist ein entscheidender Punkt für ein sicheres Passwort.

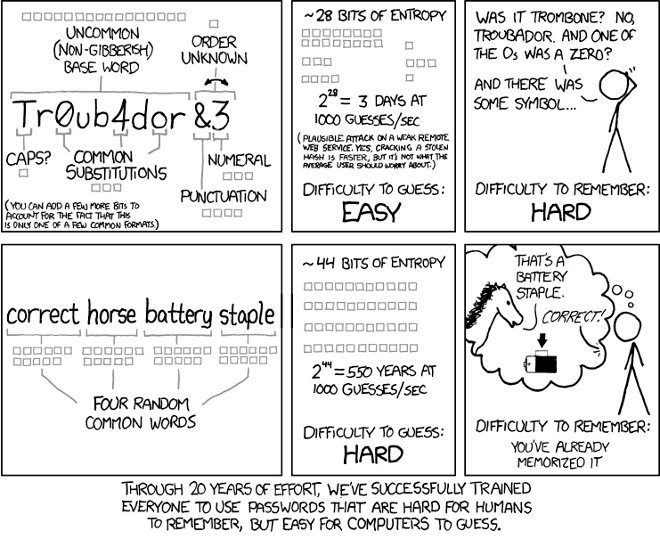

5.5 Bruce Schneier und das xkcd Comic

Im Zusammenhang mit einem relativ bekannten xkcd Comic, hat Bruce Schneier folgende Aussage getätigt:

This is why the oft-cited XKCD scheme for generating passwords — string together individual words like „correcthorsebatterystaple“ — is no longer good advice. The password crackers are on to this trick.

Die Aussage hat viele Leute verunsichert, die das Diceware-Verfahren als sicher einstufen. Entwarnung: Das Diceware-Verfahren ist auch aus heutiger Sicht sicher. Im Comic wird nämlich eine entscheidende Information nicht vermittelt: Die Wahl der Wörter muss absolut zufällig erfolgen – genau dafür sorgt das Diceware-Verfahren. Hätte jemand die Wörter aus dem Comic (correcthorsebatterystaple) selbst ausgewählt, wäre die Zufälligkeit nicht mehr gegeben. Genau für dieses Szenario gilt Bruce Schneiers Aussage – oder jedenfalls würde ich sie so interpretieren. Denn er setzt fort:

The attacker will feed any personal information he has access to about the password creator into the password crackers. A good password cracker will test names and addresses from the address book, meaningful dates, and any other personal information it has. Postal codes are common appendages. If it can, the guesser will index the target hard drive and create a dictionary that includes every printable string, including deleted files. If you ever saved an e-mail with your password, or kept it in an obscure file somewhere, or if your program ever stored it in memory, this process will grab it. And it will speed the process of recovering your password.

Beim Diceware-Verfahren handelt es sich allerdings nicht um persönliche Informationen oder Dinge wie Namen, Adressen oder ähnliches, sondern um völlig zufällig zusammengewürfelte Wörter.

Eventuell wollte Bruce Schneier auch nur sein eigenes Schema zur Erstellung von sicheren Passwörtern hervorheben – wer weiß das schon.

6. Umgang in der Praxis

Euer Passwort-Manager ist jetzt hoffentlich mit einer Diceware-Passphrase geschützt. Ihr solltet nun dazu übergehen eure Online-Accounts nach und nach mit Passwörtern zu ersetzen, die ihr mit KeePassXC generiert habt. Natürlich werdet ihr im Zuge der Umstellung immer wieder auf Beschränkungen von Anbietern treffen, die euch bspw. in der Länge des Passworts limitieren. In diesem Zusammenhang könnt ihr auch gerne die Kommentarfunktion nutzen und von Anbietern berichten, die selbst im Jahr 2017 lediglich kurze Passwörter ohne Sonderzeichen zulassen.

6.1 Zwei-Faktor-Authentifizierung (2FA)

Mit der Verwendung eines sicheren Passworts habt ihr einen wichtigen Grundstein zum Schutz eurer digitalen Identität bzw. eurer Daten gelegt. Für zusätzliche Sicherheit sorgt die Zwei-Faktor-Authentifizierung (2FA), die wie folgt funktioniert: Für die Anmeldung an einen Online-Dienst ist in der Regel die Eingabe einer korrekten Kombination aus Benutzername und Passwort notwendig. Mit der Zwei-Faktor-Authentifizierung wird ein zusätzliches Sicherheitsmerkmal (bspw. Token) ergänzt. Je nach Anbieter funktioniert das Verfahren über Hard- oder Software.

Aus dem Alltag ist die Zwei-Faktor-Authentifizierung zum Beispiel vom Geldautomaten bekannt. Erst die Kombination aus PIN (Faktor Wissen) und Bankkarte (Faktor Besitz) ermöglicht die Transaktion. Für Online-Accounts wird üblicherweise das Smartphone / Mobilgerät als zusätzlicher Faktor eingesetzt. Nach der Eingabe eures Passworts erhaltet ihr je nach Online-Dienst dann bspw. eine SMS mit einem zusätzlichen Sicherheitscode. Wer sich also in euren Account einloggen möchte, benötigt die korrekte Kombination aus Benutzername und Passwort und zusätzlich euer Mobilgerät.

Sofern euer Online-Dienst die 2FA anbietet, könnt ihr diese Funktion für die zusätzliche Absicherung eures Accounts nutzen.

6.2 Mobile Endgeräte

Mit KeePassDX für Android KeePassium für iOS könnt ihr eure KeePassXC Datenbank ebenfalls auf euren mobilen Endgeräten benutzen. Wer einen erhöhten Anspruch an Sicherheit hat, der sollte davon allerdings absehen. Wenn ihr eure Passwörter dennoch mit euch herumtragen wollt, dann solltet ihr wissen: Die Geräteverschlüsselung bzw. der Schutz ist nur so gut, wie das verwendete Passwort. Gleiches gilt für die Verwendung von KeePass auf dem mobilen Endgerät – eure Diceware-Passphrase solltet ihr also nicht der Bequemlichkeit opfern. Solltet ihr unterwegs unbedingt auf ein Passwort zugreifen müssen, dann freundet euch mit der Eingabe eurer Diceware-Passphrase an. Bequemlichkeit und Sicherheit sind leider nicht miteinander vereinbar.

7. Fazit

Die Verwendung eines Passworts-Managers erleichtert den Umgang mit Passwörtern ungemein. Wir müssen uns lediglich eine Diceware-Passphrase merken, mit denen wir den Zugriff auf unsere Passwörter in der Datenbank freischalten. Wer sich einmal an den Umgang mit einem Passwort-Manager gewöhnt hat, der wird sich fragen, wie er so lange ohne auskommen konnte.

Mit einer zusätzlichen Zwei-Faktor-Authentifizierung oder der Verwendung von Crypto Sticks wie den Nitrokey können sicherheitsbewusste Anwender nochmal eine Schippe drauflegen. Allerdings sollten wir immer bedenken: Selbst wenn wir ein sicheres Passwort benutzen, so obliegt dem Dienstleister die Verantwortung dieses auch entsprechend zu schützen.

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

59 Ergänzungen zu “Sicheres Passwort wählen: Der Zufall entscheidet”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Vielleicht auch ganz interessant:

https://diracdeltas.github.io/niceware/

https://github.com/diracdeltas/niceware

//Die Entwicklerin Yan ist in der Freesoftware/Privacy-Scene auch nicht ganz unbekannt.

Danke für den informativen Beitrag.

Wie steht es denn um die Sicherheit von Passwortkarten für den Geldbeutel, wie z.B. die von DsiN. Eine individuell generierte ist vielleicht noch besser als so eine allgemein Muster-Karte wie von DsiN, aber die möglichen Kombinationen auf einer solchen Karte sind schon sehr vielfältig und vielleicht auch einfacher zu merken als 6-8 zufällige Wörter, zu denen man gar keinen Bezug hat.

Wobei die Wahl der Startposition und des genutzten Weges auf der Karte dann wieder dem Prinzip der Zufälligkeit wiedersprechen.

Vielleicht noch ein Hinweis zur 2FA:

Da sollten unbedingt zwei unterschiedliche Geräte im Spiel sein.

Wenn ich Online Banking auf dem Handy betreibe, auf dem dann auch der TAN per SMS ankommt, kann ich 2FA auch gleich bleiben lassen…

Man sollte gar keine SMS für TAN mehr nutzen. Und wichtig ist viel mehr, dass es auch ein anderer Faktor ist.

Das sehe ich auch so, ich nutze schon seit vielen Jahren Online-Banking auschließlich mit Chipkarte. Ich bin auch der Meinung, dass keine zwingende Notwendigkeit besteht sich gedankenlos dem Trend hinzugeben Online-Banking per Smartphone betreiben zu müssen, das schafft nur unnötige Sicherheitsrisiken und keine echten Nutzen. Meine Bankgeschäfte mache ich zuhause am PC, so viel zeit muss sein.

Warum Webseiten die Passwortlänge beschränken und/oder Sonderzeichen ausschließen ist mir völlig schleierhaft – leider trifft man so ein Verhalten viel zu häufig an. Im Moment überlege ich gerade mir einen YubiKey 4 anzuschaffen, um Sicherheit und Komfort (neben KeePass) noch etwas zu steigern.

„In diesem Zusammenhang könnt ihr auch gerne die Kommentarfunktion nutzen und von Anbietern berichten, die selbst im Jahr 2017 lediglich kurze Passwörter ohne Sonderzeichen zulassen.“

Dann schaut Euch doch mal das „spardamodern-banking“ an – Onlinebanking mit Passwörtern aus sechs Ziffern. Buchstaben und Sonderzeichen sind nicht möglich:

https://www.sparda-sw.de/

Ja schon krass. Die DKB ist da nicht viel anders. Zwar sind Ziffern, Buchstaben, Groß- und Kleinschreibung, Sonderzeichen und Umlaute erlaubt, aber das Password MUSS zwingend 5 Zeichen haben. pffff

Die sind nicht mal in der Lage ihr TLS-Cert korrekt einzubinden: Non-WWW vs. WWW

Danke für den Artikel und die interessanten Infos.

Solange es aber keine funktionierende Auto Type-Funktion bzw. gescheite Firefox-Addons für alle meine Plattformen gibt, bleibe ich bei closed source 1Password.

Man kann eine Tastenkombination festlegen bei der Formulare automatisch ausgefüllt werden, was noch? (Für WIndows scheint das auf Keepass ohnehin kompfortabler zusein)

Übrigens scheint die Entwicklungsgeschwindigkeit beim Fork KeepassXC höher zu sein: https://github.com/keepassxreboot/keepassxc

Für Windows gibts Keepass 2 was auch Autotype unterstützt. Ist auf jeden Fall vertrauenswürdiger als ein closed source Passwort Manager

Mag sein, aber ich bin schon froh, dass in meiner Familie überhaupt ein Passwort-Manager eingesetzt wird. Ich habe damals Monate gebraucht, um meine Frau soweit zu bringen, sich damit auseinander zu setzen und jetzt nutzt sie das 1Password-Firefox-Addon. Das Gleiche bei meinen Eltern.

Wenn ich jetzt ankomme und alles umstelle, dazu noch auf eine nichteinheitliche Lösung (wenn man das FF-Addon hinzurechnet), geht alles wieder von vorne los.

Und ganz ehrlich: 1Password funktioniert einfach. Egal welches Handy oder welches OS auf dem Rechner. Synchronisiert wird nur im LAN über einen Ubuntu Server. Also solange eine andere Lösung nicht mindestens gleichwertig in der Usability ist, steige ich nicht um.

Ich kann das gut nachvollziehen, jedoch sind Passwortmanager im Browser alleine schon konzeptionell unsicher. Eine präperierte Website kann in vielen Fällen die Passwörter des Passwortmanager-AddOns auslesen.

Der Sicherheitsforscher Travis Ormandy hat sich einige Passwortmanager vorgeknöpft und war schockiert.

Zitat von ihm: „I’m not going to look at more, the whole industry is crazy, you’re on your own.“

Zitat zu 1Password: „There’s a lot of scary garbage.“

Da muss jeder für sich selbst das Risiko abwägen. Die ganze Passwortmanagerbranche ist schon fast so schlimm wie die Antivirenindustrie

Keypass und diverse Forks davon sind die einzige sichere Alternative.

KeepassXC kann das mit auto type

Was ist denn von Passwörtern zu halten die auf Sätzen basieren? Wie z.B. „Mein Vater erklärt mir jeden Sonntag unsere neun Planeten“. Das ergibt MVemjSunP. Wenn man dann noch Zahlen und Sonderzeichen einfügt (z.B. 1M+Vem-7jSun!P?) erscheint mir das als relativ sicher und gut zu merken.

In der c´t wurde auch schon vorgeschlagen ein so erstelltes Passwort für jeden Online Dienst abzuändern, z.B. die 2 & 5 Zeichen durch den ersten und letzten Buchstaben des Dienstes auszutauschen, also bei Amazon 1A+Vnm-7jSun!P?. Sollte ein Angreifer aber zwei oder mehr Passwörter ergattern könntes das gefährlich werden.

Wenn du kein Längenlimit hast, nimm Gleich MeinVatererklaertmirjedenSonntagunsere9Planeten.

Aber der Fehler ist, dass dieser Satz doch in ziemlich viel Texten vorkommt und jemand der sich darauf spezialisiert ihn erzeugen kann. Auch ein Textgenerator z.b. mit Markovketten könnte den Satz ausspucken.

Nimm Zufallswörter und du bist wieder gut dabei.

Unter Linux:

$ shuf /usr/share/dict/ngerman | head -n6

abgewinnenden

Expertenebene

aussichtslose

Wirtschaftsräume

Aldi

energiereicheren

Ich mach es auch mit eigenen Sätzen, da ich mir Diceware Passphrasen nicht merken kann. Wie ich es genau mache: Ich überleg mir einen Satz, der nicht viel Sinn macht, ergo also so wohl noch nie gebraucht wurde. Bsp:

Der Tannenbaum flog 3x über das Haus, wirklich?

Jetzt „übersetze“ ich diesen Satz in meinen regionalen Dialekt, z. B. Bairisch.

Diesen Satz ergibt dann mein Masterpasswort für den Passwort Manager.

Pro:

-lang

-Kleingrosschreibung

-einige Wörter werden nicht im normalen Wörterbuch stehen, da Dialekt

-Zahl vorhanden

-Leerzeichen, Fragezeichen

Contra:

-Schreibweise von Wörtern in Dialekten ist schwieriger und individueller, unter Umständen schreibt mein es bei einem zweiten Versuch die Passphrase ein wenig anders, was fatal ist

Ich habe mein Dialekt-PW-Beispil mit drei Online-PW-Checkern überprüft, laut denen ist mein Passwort stark.

http://www.wiesicheristmeinpasswort.de/

http://www.browsercheck.pcwelt.de/passwortstarke-messen

https://www.passwortcheck.ch/passwortcheck/passwortcheck

Contra: Nicht zufällig und damit dem Diceware-Verfahren nicht ebenbürtig. Aber wenn du dir Diceware-Passphrasen nicht merken kannst, dann ist das für dich eben eine gute Alternative.

Für alle anderen: Wenn ihr euch eine Diceware-Passphrase nach etwas Übung merken könnt, dann solltet ihr das Verfahren anderen, selbstgestrickten Varianten vorziehen.

Ich bin bei Gott kein Merkgenie, aber mein 35-stelliges Zufallspasswort (FDE, gibt man nur 1-2x am Tag ein) wusste ich nach dem n-ten Mal eingeben auswendig.

Was ich damit sagen will: Nicht mit dem zu komplex, kann ich mir eh nicht merken-Approach rangehen, sondern einfach dieses Diceware oder ein anderes komplexes PW konsequent einsetzen und überrascht schauen, wenn man es nach wenigen Tagen/Wochen doch auswendig weiss.

Bis dahin kann man es ja in einem mit dem schwachen gut-merk-PW gesicherten PW-Manager (2., ’schwache‘ Instanz oder PW-DB) vorhalten…

Apropos, was Du (leider) gar nicht abgedeckt hat, Mike: Passwort-Recovery. Was ist von Methoden wie Ich gebe n Freunden je 1 Diceware-PW zur Aufbewahrung, und dem n+1. den ‚Schlüssel‘ (Reihenfolge der Freunde)… zu halten? Welche Andere(n) kennst Du und wie bewertest Du sie (vielleicht eher was für einen eigenen Blogeintrag)?

Ich weiss, ja, ich bin paranoid. Aber wenn ich eine Wortliste zum Passwortknacken erstellen/ergänzen/tunen wollte wäre meine allerzweite Idee (nach dem Zusammenkauf und Merge existierender Listen im Darknet), einen Onlineservive zum „Passwortchecken“ einzurichten – natürlich mit ernsthafter Prüfung und auch etwas Hintergrundinfo, nur ein süsser Honigtopf ist ein wirklich guter Honigtopf.

Schließe ich mich an. :-)

Des Weiteren: Wie im Beitrag dargestellt, beziehen die Password-Checker überhaupt nicht die Zufälligkeit mit ein. Siehe »5.4 Warnung: Andere Verfahren«. Und auch im Beitrag dargestellt sind diese Bewertungen nahezu nutzlos.

Passwörter, ein wichtiges Thema!

Ich habe mir letztes Jahr einen Passwort Manager (1Password) angeschafft, eines meiner besten Entscheidungen. Jetzt habe ich das Chaos mit den Passwörtern im Griff. Vorher oft gleiche/ähnliche Passwörter für verschiedene Websites etc. Ich hatte mich für 1Password entschieden, da ich KeePass zu benutzerunfreundlch fand. Nachteil 1Password: closed source, kommerziell.

Mike schreibt auch von der wichtigen 2Faktor-Verifizierung (2FA)., z. B. mit SMS. Dabei ist zu beachten, dass das NIST aus Sicherheitsgründen keine 2FA SMS mehr empfiehlt . Sophos schreibt dazu:

Ich persönlich setze weiterhin 2FA SMS ein.

Toller Artikel Mike,

du sagtest, dass man nie ein einziges Passwort für viele Konten nutzen sollte.

Wenn man aber ein Passwortmanager nutzt, reduziert sie sich wegen den Masterpasswort auf EINES. In beiden Fällen sind alle Konten geknackt, wenn dieses eine Passwort geklaut wird.

Inwiefern sind dann Passwortmanager sicherer?

Wenn du einen Passwortmanager lokal verwendest, dann ist die Datenbank davon lokal gespeichert und ein Angreifer müsste dort ansetzen.

Wenn du im Internet ein Konto hast, die Datenbank des Betreibers wird gehackt (Alltag inzwischen) und man stellt dein Passwort aus einem Hash/Klartext wieder her, kommt der Angreifer in all deine anderen Konten.

Der Unterschied ist offensichtlich, dass du bei der Passwortdatenbank lokal einen einzigen Angriffspunkt hast, den man – je nach Aufwand – sehr gut absichern kann. Demgegenüber stehen bei dem zweiten Szenario 10, 20, 30 Webseiten, bei denen du dasselbe Passwort verwendest und wenn eine gehackt wird, war es das.

Und noch zur Absicherung: Niemand verlangt, dass du all deine Passwörter in EINE Datenbank lokal speicherst. Man kann da auch häufig benutzte von kaum benutzten Passwörtern trennen und in eine andere, zusätzlich gesicherte Datei speichern.

Noch eine Anmerkung: Die Betonung liegt auf LOKALE Datenbanken. Online-Passwortmanager sind der Tod.

Wobei die Passwörter ja Verschlüsselt sind (AES, Twofish etc), d. h. wenn das Passwort sicher ist könnte man es eigentlich auch online syncroniseren (wobei es sich dann anbietet die zusätzliche Schlüsseldatei zu verwenden (sodass es nicht nur vom Passwort abhängt) und diese dann auf das Device über einen anderen Weg zu kopieren)

Online-Passwortmanager ≠ PW-DB online speichern

Aber: Auch KeePass oder XYZ wird nur von Menschen programmiert. Unterstellt der PW-Mgr hat eine Schwachstelle sind *alle* Deine online gebackupten PW kompromittiert (zumindest als k. anzusehen). Deswegen ist es fahrlässig, die PW-DB im ‚Klartext‘ (ohne nochmalige, unabhängige Verschlüsselung (im Idealfall mit einem anderen Verfahren (also PW-Software: AES, zus. Verschlüsselung: Blowfish/Twofish/…))) bei einem Online-Dienst zu speichern. Anbieter-Verschlüsselung (z.B. Mega, SpiderOak, Level42, …) ist dabei mMn als inexistent anzusehen (proprietäre Software/Implementierung, wir wissen nicht, ob der Anbieter zur Speicherplatzsparen (Deduplizierung) auf seiner Seite wieder entschlüsselt bzw. wenigstens potentiell dazu in der Lage ist (z.B. nach dem übernächsten ‚Sichereits‘-Update der Client-Software)).

Mike, dein Diceware-Beispiel

Der Erfinder von Diceware empfiehlt, dass dass man die Wörter in der Passphrase mit einem Leerschlag trennt, also in deinem Beispiel wäre die Passphrase dannold saxon waste while beta cool

Hier seine Begründung:

Interessant, mein Passwort Manager (1Password) bietet auch ein System ähnlich wie Diceware an zum Generieren von Passphrasen. Dort kann man einstellen, wie man die Wörter getrennt haben will, nämlich durch Bindestrich, Leerschlag, Schlusspunkt, Komma oder durch Unterstrich. Die Trennung zwischen den Wörtern ist immer vorhanden.

„Der Erfinder von Diceware empfiehlt dass dass man die Wörter in der Passphrase mit einem Leerschlag trennt, also in deinem Beispiel wäre die Passphrase dannold saxon waste while beta cool.“

Die Begründung von Arnold Reinhold ist für die englische Diceware-Liste schlüssig, wer eine deutsche nutzt, kann die Warnung vergessen. Das liegt schlicht daran, dass zusammengesetzte Substantive im Englischen in der Regel getrennt geschrieben werden: Beispiel „fire department“. Bei der deutschen „Feuerwehr“ und allen anderen deutschen Composita tritt das von Reinhold genannte Problem nicht auf.

Vielen Dank für diesen Beitrag!

bei den Banken-Passwörtern fürs Onlinekonto sehe ich es nicht mal so gravierend an, wenn nur 5 oder 6 Stellen erlaubt sind. Nach dem dritten Fehlversuch ist das Konto dicht und man hat einen ziemlichen Hackel, bis man wieder ran kommt, selbst schon erlebt.

Oder übersehe ich hier was, hm … ?

Ich staune seit Jahren, dass diese Schwachstelle nicht zu massivem (D)DoS missbraucht wird: Wenn ich Paul Panther mobben wollte würde ich dessen OnBa-ID (Login) in Erfahrung bringen (oft auf OnBa-Kontoauszügen aufgedruckt(!!)) und jeden anderen Tag seinen Zugang durch 3 falsche Passwortversuche sperren.

Wenn ich eine Bank erpressen wollte, nutzte ich einen Bot der deren Online-Banking schlicht sperrt: Zufällige Vertragsnummer/Online-ID generieren (Schema (Länge, Bindestricher, …) ist ja bekannt) und zu jedem Login einfach 3 falsche Passwort-Versuche macht.

Ruck-Zuck hat die Bank massiven Aufwand und Ärger und muss entweder ganze Netzblöcke sperren oder mir was zahlen.

Das schützt vor dem Ausprobieren von Passwörtern über den Online-Zugang der Bank. Was aber ist, wenn sich ein Angreifer anders Zugang zur Kundendatenbank verschafft und diese kopiert? 5-6 stellige Passwörter lassen sich heute einfach berechnen, selbst wenn diese gehasht sind. Damit kann er sich dann in zig Konten einloggen und zumindest den Zahlungsverkehr einsehen. Fazit: Die Bank handelt nach meiner Auffassung fahrlässig.

Kleine Anekdote zu dem Thema:

Meine Frau fragte mich gerade was ich lese. Ich war natürlich gerade dabei diesen Beitrag zu lesen. Und so meinte es wäre vielleicht doch eine gute Idee mal Ihre Online Banking PIN der Sparkasse München https://www.sskm.de/de/home.html zu überprüfen.

OK ich habe mal heimlich Ihr Lastpass installiert. Und bei der Nachfrage wie Ihr Passwort lautet, sagt sie mir ein ganz anderes wie das in Lastpass hinterlegte. Ich werde stutzig.

Kurzer Test:

es geht Ihres im Kopf gespeicherte Passwort und das in Lastpass??

OK warum: bei der Sparkasse München ist das Eingabe-Feld auf 5 Zeichen begrenzt (mehr geht nicht egal was ich tippe) Denkt sich der Benutzer jetzt ein Passwort aus, das vorne mit einem Wort beginnt und ab dem 5ten Zeichen dann richtig kompliziert wird, Ist das vollkommen egal. Es werden nur die ersten 5 Zeichen gespeichert und zugelassen. Ok man erkennt bei den Passwort-Punkten ja auch nicht auf den ersten Blick ob ich 10 Zeichen oder mehr eingebe.

Als ordentlicher Benutzer will man ja seine PIN dann ändern und man bekommt diese Hinweise:

Bitte wählen Sie eine fünfstellige PIN, die nur Ihnen bekannt ist, und notieren oder speichern Sie diese nicht.

Erlaubte Zeichen zur Vergabe der PIN sind:

Kleinbuchstaben von a – z

Großbuchstaben von A – Z

Ziffern von 0 – 9

Sonderzeichen ä,ö,ü bzw. Ä,Ö,Ü und ß

Vermeiden Sie:

Kombinationen aus den Anfangsbuchstaben Ihres Namens und Ihres Geburtsdatums

Ihre Telefonnummer oder Teile davon

Ihre Postleitzahl

gängige Tasten- bzw. Einfachkombinationen wie 123ab, 55555

gleiche oder ähnliche Inhalte wie beim Anmeldenamen oder der Legitimations-ID bzw. Teile davon

Bitte geben Sie zweimal die neue PIN ein und bestätigen Sie mit „Weiter“.

Ich sage nur dazu: Willkommen beim Teletext-Banking 2017…

Cooler Artikel, danke!

Ich selbst nutze schon seit einer Weile Linux und auch KeePassX.

Allerdings ist seit der neuen Version eine „Entropie“-Sammlung nicht mehr möglich.

Früher konnte man einen zusätzlichen Haken bei der Erstellung eines Passwortes setzen und dann musste man noch eine Weile die Maus bewegen und zufällige Tastatureingaben tätigen, damit das Passwort erzeugt wurde.

Das bedeutet nicht automatisch dass keine Entropie gesammelt wird, sondern das vielleicht auf einen Zufallgenerator ohne Blocking zugegriffen wird (d.h. zB /dev/urandom anstelle von /dev/random.

Laut diversen Cryptographen ist die blockende Variante meist nicht sicherer, sondern behindert einfach nur den Komfort. Im Betrieb deines Rechners fallen genug Zufallsdaten an die du für die Entropie nutzen kannst.

Hier ein Artikel zu den weit verbreiteten Meinungen dass Blocking Varianten sicherer sind:

https://www.2uo.de/myths-about-urandom/

@THLK: wär cool/sozial, wenn Du im KeePass-Thread die Erklärung von Anonymous nachträgst – dann finden es auch Andere (kannst ja ‚zu Werbezwecken‘ hierher verlinken ;) )

Weiss nicht, wie „ingenious“ diese Idee wirklich ist. Nur mal kurz drübergeschaut, 3 Sachen sprigen mir ins Auge…

Auf den ersten Blick fehlt mir jegliche, auch die Kleinste, Zufälligkeit ((Pseudo-)Random) oder gar Entropie.

Das ist plain BS: Der Angreifer zwingt Dich stattdessen, Dein Master-PW herauszugeben und erzeugt Dein SuperduperPW dann selbst.

aufwändig, weil Du wenigstens die Site jedesmal eintippen musst. Ausserdem wird das mit dem Passwort-Wechsel umständlich/fehleranfällig, denn der geht höchstens über eine eigene Logik wie apple2.com / apple3.com / … für die Domain apple.com. Problem: Du musst Dir ‚irgendwo‘ merken, die wievielte Generation (2, 3, …) Du gerade benutzt.

Welche Version von KeePassX sollte man denn bevorzugt verwenden, 0.4.4 oder 2.0.3?

Version 2.0.3 siehe hier „We will still provide security support for the 0.4 series for some time but please consider updating to version 2.0 instead.“ und das letzte Update ist vom 8. December 2015…

Deswegen hat Mike auch bei Abschnitt 4.1 auf die Backports hingewiesen ; )

Vielen Dank für deinen sehr informativen Artikel!

Eine Anmerkung dazu. Du schreibst:

> Noch immer (siehe verlinkte Leaks oben) werden Passwörter zum Teil mit unsicheren Hashing-Algorithmen wie MD5 oder SHA-1 vor dem direkten Auslesen »geschützt«.

Ich bin kein Krypto-Experte und kann das daher nicht abschließend beurteilen. Ich verweise aber auf einen Artikel von Wladimir Palant, der vor einigen Monaten die Hashing-Algorithmen diverser Passwort-Manager verglichen hat (https://palant.de/2016/04/20/security-considerations-for-password-generators) und bei der Gelegenheit geschrieben hat:

> Luckily, all the attacks against SHA1 and even MD5 are all about producing hash collisions which are completely irrelevant for password generation.

Nur so als Hinweis. Wie gesagt, ich kann das nicht beurteilen.

Wenn ein Hash-Algorithmus zum Hashen von Passwörtern verwendet wird, geht es vor allem um Geschwindigkeit. Ein guter Hash-Algorithmus muss laaaaangsam sein.

Warum? Weil es Brute-Force-Angriffe unwirtschaftlich macht:

SHA-1-Hashes und MD5-Hashes lassen sich heutzutage dank GPUs schnell berechnen. Ein Beispiel von 2012 zeigt, dass man mit 25 GPUs sekündlich (!) 180 Milliarden MD5-Hashes bzw. 63 Milliarden SHA-1-Hashes berechnen konnte. Diese Zahl dürfte inzwischen größer sein, und hängt natürlich von der Hardware und Implementierung ab.

In der Praxis ist es auch so, dass man daneben Rainbow Tables verwendet (Gegenmaßnahme hier Salt). Ein Brute-Force-Angriff erfolgt also nicht unbedingt durch Berechnung aller möglichen Hashes und anschließendem Vergleich mit dem gesuchten Hash, sondern man kann einfach auf diese Tabellen zurückgreifen, die bereits berechnet worden sind. Man vergleicht also den gesuchten Hash mit vorberechneten Hashes in einer Tabelle. Findet man ihn, steht dazu der passende Ursprungsstring. Das ist natürlich noch sehr viel schneller.

Wenn man dann davon ausgeht, dass ein menschlich generiertes (nicht zufälliges) Passwort auf knapp 41 Bit kommt und dies mit MD5 gespeichert worden ist, würde das Knacken im Worst Case (letzter Versuch ist erst der Treffer) bei Neuberechnung aller Hashes mit dem oben genannten Spezialcomputer nur 12 Sekunden dauern, wenn nur Strings verglichen werden müssten, noch weniger. Mit einer 6-Wort-Passphrase/13-stelligem Passwort (A–Z a–z 0–9) liegt man da aber schon bei Jahrzehnten.

Ich hoffe, es ist jetzt klarer, warum Hashkollisionen weniger wichtig (aber nicht unwichtig) als die Geschwindigkeit sind.

> Ich hoffe, es ist jetzt klarer, warum Hashkollisionen weniger wichtig (aber nicht unwichtig) als die Geschwindigkeit sind.

Ja, das ist schon klar. Die Frage ist aber, ob nicht die Kombination von SHA-1 und MD5 mit PKBDF2, Bcrypt oder Scrypt akzeptabel ist, sofern die Zahl an Iterationen hoch genug ist. SHA-1 und MD5 allein sind natürlich unsicher.

Ohne das weit ausdehnen zu wollen (weil man seitenweise detaillierte Erklärungen in bekannten Foren findet): „You are not a cryptographer. Stop it.“

bcrypt und scrypt sind nie richtig standardisiert worden und PBKDF2 ist mit spezieller Hardware sehr leicht angreifbar. Daneben gibt es noch andere Probleme mit diesen Algorithmen.

Genau deswegen hat man aus 22 Kandidaten bereits 2015 Argon2 als Sieger gewählt (in einem Wettbewerb, der ähnlich dem Auswahlverfahren von AES und SHA-3 war) und dieser wird als aktuelles Verfahren zum Hashen von Passwörtern empfohlen.

Consorsbank

Bitte wählen Sie für Ihre neue 5-stellige PIN ausschließlich Ziffern, Groß- oder Kleinbuchstaben. Bitte verwenden Sie keine Sonderzeichen und Umlaute.

Da habe ich so meine Zweifel, was das „sicher“ angeht – denn damit landet das Passwort ja auch noch im Clipboard. Eine der ersten Anlaufstellen (genau aus diesem Grunde), wäre ich „auf der Pirsch“. Oder habe ich da was verpasst?

Tools -> Einstellungen -> Sicherheit

Zwischenablage leeren nach: 10 Sekunden

Ist ein Default in KeePassX und funktioniert gut.

Danke, Mike – klingt nach einem akzeptablem Kompromiss (Abtippen wäre bei Deinen Beispielen ja kaum praktikabel :). Leert das dann die komplette Zwischenablage – oder nur das Passwort? Was, wenn man einen Clipboard-Manager benutzt? So mancher (mich eingeschlossen) verwendet die Clipboard-Funktionalität ja recht intensiv. Wenn da jedes Mal alles rausfliegt, würde das auch nicht gerade Begeisterung auslösen ;)

Musst du ausprobieren. Ich würde aber meinen A) Das Löschen funktioniert dann nicht oder B) Alles fliegt raus. Berichte mal Izzy.

Kann nicht, da ich es derzeit nicht im Einsatz habe. Aber andere haben die relevanten Details ja bereits ergänzt: Danke besonders an Kevin für den Hinweis bzgl. eigenständiger Clipboard-Manager (das beantwortet diesen Teil meiner Frage) und Anonymous für den copy-pasta-Mechanismus – wobei der (TCATO) anscheinend nur unter Windows zum Einsatz kommt, siehe Post von Anonymous (bei mir ist MS-freie Zone, alles läuft Linux-basiert). Sonst wäre TCATO in der Tat sogar noch sicherer als von Hand abtippen (Stichwort: Keylogger).

Nee, ein Zwischenablage-Manager kann per se nicht von ‚aussen‘ (KeePass) gelöscht werden. Nicht das Passwort (der letzte Eintrag) geschweige denn die Zwischenablage-DB insgesamt. Warum? Die App kopiert (dupliziert) die Zwischenablage in die App, nicht ein Leeren Derselben. Die Zwischenablage selbst hat keinerlei Zugriff auf die App.

Deshalb darauf achten, einen Clibboard-Mgr zu benutzen, bei dem man einzelne Apps ausschliessen kann (ClipDiary ist mein Favorit, aber ich habe noch Win 7 – weiss nicht, ob/wie ClipDiary in 8+ funktioniert)

Im Fall von KeePass (Original) kommt nicht einfach ein Copy-and-Paste zum Einsatz, sondern es gibt entsprechende Gegenmaßnahmen: https://keepass.info/help/v2/autotype_obfuscation.html.

Außerdem noch diese ausführliche Erklärung: https://keepass.info/help/base/autotype.html.

Ansonsten wird die Zwischenablage geleert, wie Mike schon schrieb.

Funktioniert KeePasss Two-Channel Auto-Type Obfuscation (TCATO) mit Mono?

KeePass gibt als Vorrausetzungen

an, aber viele der genannten Funktionen sind mit Mono überhaupt nicht verfügbar.

@Izzy und noch einmal an die Zweifler hier:

Ich nutze seit etwa einem Jahr Arch und ein paar Jahre länger KeePass 2. TCATO funktioniert in dieser Kombination problemlos. Windows wird dafür nicht benötigt!

Ich bin auch sonst auf keine Funktion in KeePass gestoßen, die unter Arch nicht funktioniert. Einzig Passwörter (c&p) bzw. Auto-Type in Verbindung mit dem Terminal zu nutzen, funktioniert nicht. Aber ich gehe einmal davon aus, dass sich ein normaler Nutzer nicht überwiegend im Terminal aufhält.

Auf https://keepass.info/help/base/security.html#secdictprotect steht:

> KeePassX. In contrast to KeePass, the Linux port KeePassX only partially supports protection against dictionary and guessing attacks.

Huch! Wieso wird dann hier KeePassX empfohlen?

1. Erklär mir jetzt mal die Relevanz bei einer 6-Wörter-Passphrase nach dem Diceware-Verfahren.

2. Wäre dennoch interessant zu wissen, wo der Unterschied im Schutz nun liegt.

Für mich (noch) kein Grund, KeePassX nicht auch weiter zu empfehlen.

Okay, hast recht.

Übrigens gibt es auch einen Fork von KeepassX namens KeePassXC, der einige „additional features“ bietet. Ist vielleicht auch mal einen Blick wert.

https://github.com/keepassxreboot/keepassxc

Gibt es eigentlich einen Unterschied zwischen den Versionen KeePassX und dem „offiziellen“ KeePass, das ebenso unter allen Betriebssystemen laufen soll („Note that KeePass 2.x runs under Linux / Mac OS X, too“).

Bei den ganzen zahlreichen Abwandlungen frage ich mich schon, wer die jeweils programmiert. Denn wenn ich den Quellcode nicht selbst überprüfen kann, finde ich, ist doch eine gewisse Skepsis angebracht, bevor ich all meine Passwörter in einem Programm hinterlege?! Auf KeePass.info wird wenigstens vom BSI verlinkt (auch wenn manche das jetzt nicht als Empfehlung betrachten wollen…)

Danke!

Eine Liste der Unterschiede zwischen KeePass und KeePassX (und KeePassXC) kann ich dir nicht liefern. Ein Unterschied ist allerdings, dass KeePassX und KeePassXC nicht das mit KeePass 2.35 eingeführte KDBX 4 Format unterstützen und damit auch kein Argon2 und ChaCha20.

Ich nehme aber an, dass diese Unterstützung über kurz oder lang nachgeliefert wird.

Auf der anderen Seite läuft KeePass mit Mono hier völlig problemlos auf Fedora 25. Und Auto-Type funktioniert ebenfalls einwandfrei, wenn man es wie hier beschrieben einrichtet: https://thelinuxexperiment.com/set-up-keepass-auto-type-on-linux/

Insofern kann man sich natürlich schon fragen, warum man nicht gleich das Original verwenden sollte.

Keepass bietet viele Funktion mit Mono nicht (werden garnicht erst angzeigt, können aber mit ‚-wa-disable:‘ (workaround enable) wieder angezeigt werden), wie z. B. „Start minimized and locked“. Womit es quasi sehr unkomfortable wird Keepass mittels Autostart auszuführen. (Autotype soll mit Wayland im Moment auch problematisch sein. habe es aber nicht selber geprüft)

Das Verhalten ist auch bekannt:

https://sourceforge.net/p/keepass/bugs/1418/

https://sourceforge.net/p/keepass/discussion/329220/thread/5a14d949/

Ich würde mich über eine Lösung freuen. (Da TCATO schon ein nettes Feature wäre)

Alles in allen weit immer noch weit davon entfernt völlig problemlos zu laufen, aber definitib benutztbar — aber im vergleich zu KeePassX(C) nicht sogut in Linux integriert.

Wieso? Ich habe damit keine Probleme. Allerdings bin ich mir nicht ganz sicher, was du genau meinst. Was bedeutet genau „start minimized and locked“?

Ich habe es mal mit Wayland unter Fedora 25 mit KDE Plasma getestet, und es hat problemlos funktioniert.

Also ich kann nicht sagen, dass ich etwas vermisse.