1. Sicherheit und Privatsphäre

Herkömmliche Desktop-Systeme sind nur unzureichend gegen Exploits geschützt. Daher befasse ich mich in der Artikelserie »Linux härten« mit der Absicherung bzw. Härtung eines Linux Desktop Systems. Das Ziel: Die Auswirkungen von Schwachstellen für das System und die gespeicherten Daten zu minimieren.

Ein ähnliches Ziel verfolgen die Entwickler von Subgraph OS, das sich aktuell noch in der Entwicklung befindet. Das auf Debian GNU/Linux basierende System setzt unter anderem auf einen grsecurity gehärteten Kernel und das Sandboxing von Programmen durch Oz.

2. Härtung – Anonymisierung – Sichere Kommunikation

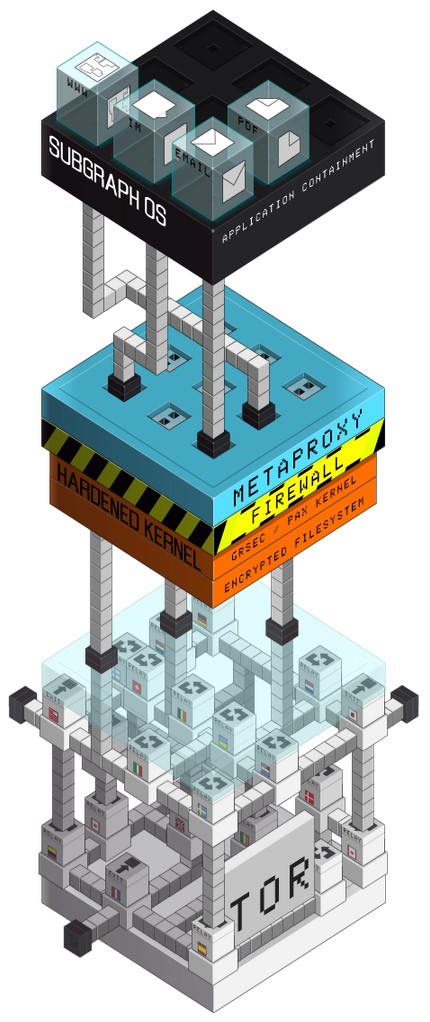

Zur Wahrung der Sicherheit und Privatsphäre implementiert Subgraph OS verschiedene Techniken und Maßnahmen:

- Anonymität: Jeglicher Internet-Verkehr wird standardmäßig über das Tor-Netzwerk geroutet. Unklar ist, ob sich dies für einzelne Programme individuell beeinflussen lässt. Denn es ist nicht immer von Vorteil, jegliche Kommunikation über das Tor-Netzwerk zu leiten. In jedem Fall wird es einen zusätzlichen Browser geben, der nicht über Tor mit der Außenwelt kommuniziert.

- Verschlüsseltes Dateisystem: Während der Installation wird die Festplatte mit dm-crypt/LUKS vollständig verschlüsselt. Zusätzlich soll der Arbeitsspeicher beim Herunterfahren des Systems »geelert« werden, um Kaltstartattacken (Coold boot attack) zu vermeiden.

- Gehärteter Kernel: Mit den grsecurity/PaX Kernel-Patches soll es einem Angreifer erschwert werden, Schwachstellen in Programmen oder dem Kernel ausnutzen.

- Application Firewall: Über eine Firewall-GUI soll der Nutzer benachrichtigt werden, falls ein unbekanntes Programm Zugriff auf das Internet anfordert. Der Anwender kann den Zugriff dann wahlweise verbieten oder erlauben. Dieses Feature dient nach meiner Auffassung in erster Linie der Erkennung von Programmen oder Schädlingen, die gerne »nach Hause telefonieren« möchten.

- Container / Sandboxing: Das Sandboxing-Prinzip von Oz basiert auf Namespaces und Xpra. Ähnlich zu SELinux oder AppArmor verfolgt das Sandboxing ein Ziel: Falls ein Angreifer ein Programm über eine Schwachstelle kompromittiert, soll Oz die restlichen Daten des Nutzers im Idealfall vor den negativen Auswirkungen bewahren.

- Anwendungen: Fester Bestandteil von Subgraph OS ist unter anderem das Tor-Browser-Bundle und ein eigener Mail-Client (Subgraph Mail) mit PGP/Mime Unterstützung.

Der Aufbau von Subgraph OS in grafischer Darstellung:

Ihr könnt alle unterschiedlichen Schichten und deren Funktionen von Subgraph OS erkunden.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

3. Fazit

Subgraph OS steht noch nicht offiziell zum Download zur Verfügung. Das könnte sich nach dem 12. März eventuell ändern, nachdem es auf dem Logan CIJ Symposium im Berlin vorgestellt wurde. Bis dahin bleibt abzuwarten, ob Subgraph OS eine »benutzerfreundliche« und sichere Alternative zu einem selbst gehärteten Linux-System darstellt.

Wer nicht so lange warten möchte, der kann sich den Link zur Pre-Alpha von Subgraph OS im IRC Channel #subgraph besorgen. Mit Qubes OS oder Alpine Linux stehen neben Subgraph OS noch weitere Linux-Distributionen zur Verfügung, die ihr mal testen könnt. Alternativ könnt ihr auch die Serie »Linux härten« abwarten und euch dort neue Anreize und Tipps besorgen.

Bildquellen:

Sections: Subgraph OS, CC BY-NC-SA 3.0

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

20 Ergänzungen zu “Subgraph OS – Gehärtetes Linux System”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Eine sehr interessante Distribution, die sie hier vorstellen. Es stellt sich nun (wieder) die Frage mit welcher Hardware diese Distribution kompatibel ist und ob es langfristig gesehen alltagstauglich ist.

Subgraph scheint sehr sicher zu sein.

Welche weiteren Distributionen sind neben Subgraph OS, Qubes OS und Alpine Linux empfehlenswert bzw. abzuraten?

Eine Übersicht mit Linux-Distributionen findet ihr bei DistroWatch oder im Wikipedia-Artikel Linux-Distributionen.

Eventuell ist diese Seite https://distrochooser.de/ auch bei der „Umstiegsentscheidung“ hilfreich, wenn man nun doch zu Linux wechseln möchte.

Danke für die hilfreiche Webseite.

Mir ist aufgefallen, dass beliebte und einsteigerfreundliche Distributionen wie Ubuntu und Mint proprietäre Software beinhalten.

Ist das vertretbar oder muss eine Distribution zu 100% open-source sein (wie Subgraph OS)?

Ideal ist nur 100% Open-Source, aber nicht immer einfach realisierbar.

Ich sollte auch erwähnen: Sowohl Subgraph OS, als auch Qubes oder die Artikelserie »Linux härten« ist nichts für Linux-Einsteiger. Diese Distributionen bzw. Anleitungen sind eher für Fortgeschrittene Anwender gedacht.

Mint benutzt Open Source Programme siehe FAQ:

https://linuxmint.com/faq.php

Worauf Mike hinaus will ist, dass Mint auch mit proprietärer Software auf den Rechner kommt. Die Videocodecs, Intel WLAN Treiber etc in Mint sind closed Source!

Wenn du die von dir geposteten FAQs genau gelesen hättest steht da: „most of it is open source“

Was die Treiber angeht steht folgendes:

Does Linux Mint include proprietary drivers?

No. Proprietary drivers such as the ATI or nVidia drivers are easy to install but not installed by default.

Und was das andere angeht steht da:

„most if not all“ (depending on the edition) software used in Linux Mint is Free and Open Source.

Was die Displaytreiber angeht stimmt das, dies gilt jedoch meines Wissens nicht für die WLAN Treiber. Jedenfalls hat mein WLAN das letzte mal unter Mint direkt funktioniert, d.h. es wurde ein proprietärer Intel Treiber installiert.

ja eben siehe dein 2. Zitat: most software used in Linux Mint is Free and Open Source

Bei Mint schaffen es eben auch unfreie Pakete in die Repos, Debian zB ist im Main Repo dahingehend extrem strikt. Aber es muss eben selbst entscheiden ob man ohne Intel WLAN Treiber und gewisse Videocodecs leben kann, die meisten können es nicht.

Hallo,

kleine Info zu Qubes OS: Ein wirklich super Ansatz der verschiedenen „Grade“ von virtuellen Maschinen. Gleich vorweg, Qubes OS erzeugt beim laden eine RAM-Disk und von dort aus wird dann quasi alles gestartetet, man kann externe und intere Speicher einbinden. Bedingt durch die Ramdisk ist alles kleiner als 16GB RAM, meiner Ansicht nach nicht zumutbar. Verschiedene Instanzen benötigen 2 – 4 GB.

Der einzige Punkt der mich daweil noch ein bisschen abschreckt liegt im mangendeln HW-Support. Auf neuen FX Systemen konnte ich bis dato leider nicht erfolgreich booten :(

„Auf neuen FX Systemen konnte ich bis dato leider nicht erfolgreich booten.“ Deine Probleme hätte ich gern, bei mir bootet Qubes sogar auf einem Laptop-Modell nicht (von einem USB-Stick), das die Qubes-Entwickler selber nutzen. Mein einziges Resultat ist ein dekorativ blinkenkender Strich auf schwarzem Grund und ein hochdrehender Lüfter – offensichtlich geht der Boot-Prozess innerhalb von Sekunden in einen Endlos-Loop über. Vt-d aktiviert, nützt nichts. TPM (was mit dem Problem eigentlich nichts zu tun haben dürfte, aber von dem Qubes-Team empfohlen wird) aktiviert, nützt nichts. Und schon bin ich am Ende meiner Weisheit angekommen.

Ein Punkt auf meiner „bucket list“: noch erleben, dass es halbwegs sichere und datenschutzfreundliche Endgeräte „out of the box“ im Handel gibt. Aber da mache ich mir wenig Hoffnung.

Es gibt halbwegs sichere und datenschutzfreundliche Endgeräte, die ,,out of the box“ funktionieren. Dh. ausschließlich mit Open Source Software betrieben werden. Leider gibt es sehr wenige Anbieter.

Da kommt es natürlich auf die Definition von „halbwegs sicher“ an. Qubes ist für mich halbwegs sicher, eine normale Linux-Distribution nicht. (Joanna Rutkowska, die Chefentwicklerin von Qubes, klassifiziert ihr OS selbst als „reasonably secure“.)

Man sollte sich auch die Frage stellen, ob es überhaupt sichere Distributionen gibt.

Meine Antwort lautet: Es gibt keine vollkommen sichere Distributionen, da selbst kleinste Sicherheitslücken ausgenutzt werden können. Auch wenn es sehr wenige wären.

Wenn es solche Software gibt, wäre sie fehlerfrei und mit hoch komplexen und ausgeklügelten (Sicherheits-)Tools ausgestattet. Aber dieses Ideal gibt es nicht.

Ziel dieser Artikelserie ist es möglichst nah heran zu kommen.

Daher ist Qubes OS einer von vielen Schritten in die richtige Richtung, aber noch lange nicht der letzte Schritt.

„Wenn es solche Software gibt, wäre sie fehlerfrei und mit hoch komplexen und ausgeklügelten (Sicherheits-)Tools ausgestattet.“

Hoch komplex… Da kommt mir eine schöne Geschichte aus den 70er Jahren in den Sinn. Damals versicherten die Amerikaner, dass ihre Atomraketensilos mittels hoch komplexer, computerbasierter Sicherheitssysteme gegen versehentliche Starts abgesichert seien. Was der Hamburger Informatik-Professor Klaus Brunnstein so kommentierte: „Hoch komplex? Jetzt habe ich wirklich Angst.“

Mit ,,hoch komplex“ meinte ich ausgeklügelte System wie z.B Qubes oder Subgraph OS, die durch ihre schwer zu durchbrechende Struktur Hackern das Leben schwer machen. Bei Subgraph OS ist es die Kombination aus Tor, Firewall, hardened Kernel, und so weiter.

https://www.golem.de/news/sicheres-linux-subgraph-os-ausprobiert-diese-alphaversion-hat-potenzial-1603-119767.html

Sind solche Distributionen für einen normalen Anwender im Alltag auch brauchbar?

Subgraph os ist momentan nicht stabil genug