1. Abhörsicherer Messenger

Im ersten Teil TextSecure – Crypto-Held oder weiterer Blindgänger? haben wir uns mit den Voraussetzungen befasst, wann ein Chat einem abhörsicheren, persönlichen Gespräch unter vier Augen entspricht. Alle vier Faktoren, wie Authentizität, Ende-zu-Ende Verschlüsselung, Perfect Forward Secrecy und Abstreitbarkeit werden von TextSecure erfüllt.

Dennoch besteht auch bei TextSecure noch Verbesserungspotenzial, was wir im vorliegenden Beitrag klar ansprechen möchten. Weiterhin betrachten wir die weitere Ausrichtung des Projekts und vergleichen TextSecure mit seinen direkten Konkurrenten Threema und Telegram.

Update

11.05.2016: TextSecure heißt jetzt Signal.

- TextSecure – Crypto-Held oder weiterer Blindgänger? Teil1

- TextSecure – Crypto-Messenger mit Verbesserungspotenzial Teil2

2. Verbesserungspotenzial

Bereits in der aktuellen Version ist die Umsetzung von TextSecure gelungen. Dennoch besteht in ein paar Bereichen weiterhin Verbesserungspotenzial. In teils angeheizten Diskussionen liefern sich Entwickler, Kritiker und Anwender einen fesselnden Schlagabtausch. Am Ende dient dies hoffentlich nur einem Ziel: Der stetigen Verbesserung von TextSecure.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

2.1 Adressbuch-Upload

Aktuell lädt TextSecure nach der Anmeldung an den Dienst die Telefonnummern des eigenen Adressbuchs auf den Server, wo sie mit bereits registrierten Nutzern abgeglichen werden.

Nur so kann TextSecure erfahren, welche Kontakte ebenfalls den Dienst nutzen und diese entsprechend im Adressbuch zuordnen. Nach Aussage der Entwickler werden die Daten nach dem Abgleich wieder gelöscht. Die Telefonnummern werden zusätzlich gehasht, was allerdings aufgrund der relativ geringen Anzahl möglicher Telefonnummern, keinen wirkungsvollen Schutz darstellt. In einem Blog-Beitrag erklären die Entwickler die Schwierigkeit der Zuordnung von Kontakten, bei gleichzeitiger Wahrung der Privatsphäre. Konkurrent Threema hingegen fordert vom Anwender eine Bestätigung, ob alle Kontakte hochgeladen werden dürfen, oder die Gesprächspartner optional von Hand eingetragen werden.

2.2 Metadaten

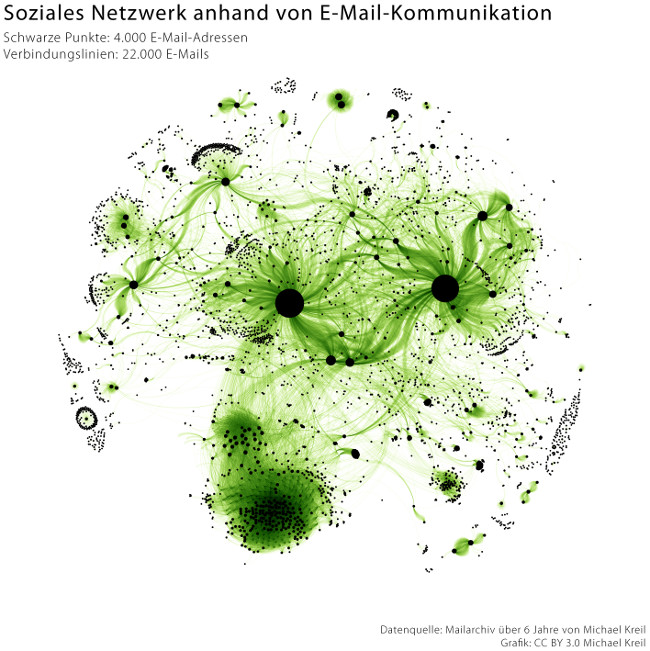

Bei der Nutzung technischer Geräte und Dienste entstehen meist Metadaten. Am Beispiel von TextSecure würde sich damit theoretisch rekonstruieren lassen, wer mit wem zu welcher Uhrzeit in Kontakt stand. In der aktuellen Implementierung hätte Google über GCM (Google Cloud Messaging) zumindest Zugriff auf einen Teil dieser Informationen. Der Sender ist für GCM nicht direkt einsehbar, allerdings weiss der Service welches Gerät (IP-Adresse) eine Nachricht empfängt. Über die Verknüpfung mit anderen GCM-Daten lässt darüber mit hoher Wahrscheinlichkeit bestimmen, welche Personen TextSecure nutzen. Wir vermuten weiterhin, dass über die Korrelation von Zeit und Reihenfolge der Benachrichtigungen über mehrere Gespräche hinweg, eine relativ genaue Identifikation von zwei miteinander kommunizierenden Gesprächspartnern erfolgen kann.

Viele fortgeschrittene und kritische Anwender möchten ihr mobiles Endgerät allerdings frei von proprietärer Google Software (Your phone Your data – Android ohne Google?!) wissen. Aktuell verwendet TextSecure für die Zustellung der Nachrichten aber genau den eben genannten GCM-Service. Normalerweise werden Verbindungen, über die keine Daten fließen, nach kurzer Zeit vom Mobilfunkprovider getrennt. Apps können anschließend keine Nachrichten mehr empfangen und müssen als Notlösung das Gerät aus dem Schlafmodus aufwecken, um eine erneute Verbindung zum Server aufzubauen. Dieser Vorgang führt zu erhöhtem Akkuverbrauch und verzögert die Zustellung einzelner Nachrichten teilweise um Minuten. Um dies zu vermeiden haben Google und Apple spezielle Verträge mit den Mobilfunkprovidern geschlossen, die Verbindungen auch dann nicht kappen, wenn über längere Zeit keine Daten fließen. Eben von diesem Vertrag profitiert der GCM-Service.

Obwohl TextSecure vollständig quelloffen vorliegt, nutzt es zur Diensterbringung proprietäre Google-Services. Um sich von dieser Abhängigkeit zu befreien, unterstützen die TextSecure-Server bereits Websockets, die anschließend als Alternative zu GCM genutzt werden sollen. Allerdings ist die Entwicklung der Client-App noch nicht soweit vorangeschritten. Folglich sind Anwender, die bewusst auf Google-Services verzichten, derzeit nicht in der Lage TextSecure in vollem Umfang zu nutzen. Lediglich der SMS-Versand über das Mobilfunknetz funktioniert.

Update

31.03.2015: Ab Version 2.7.0 unterstützt TextSecure die Verschlüsselung von SMS nicht mehr. Eine fragliche Entscheidung, denn für eine Kommunikation wird GCM nun zwingend benötigt. Eine »Google-Freie-Lösung« über Websockets lässt weiterhin auf sich warten. Fazit: In dieser Form ist TextSecure aktuell nicht zu empfehlen.Linktipps: Was Metadaten alles über euch und euer Leben verraten:

- “What’s in Your Metadata?” – Mehr als du ahnst

- Selber NSA spielen: Analyse von Metadaten für Gmail

- Vorratsdatenspeicherung visualisiert: Was Verbindungsdaten alles verraten

- Studie: Was auf Vorrat gespeicherte Verbindungsdaten verraten

- Meet Jack. Or, What The Government Could Do With All That Location Data

2.3 Alternativer Vertriebskanal

TextSecure lässt sich aktuell lediglich über den Google Play Store beziehen. Ein alternativer Vertriebskanal mit Fehlerreporting, automatischen Updates und Statistiken steht kurz vor der Fertigstellung, wird allerdings erst zusammen mit der alternativen Versandmethode über Websockets veröffentlicht.

Gegenüber F-Droid als Vertriebskanal hatten die Entwickler im Vorfeld Sicherheitsbedenken geäußert. Die Diskussion lässt sich im GitHub-Verzeichnis von TextSecure verfolgen.

Wer keine Google-Services nutzt hat derzeit zwei Möglichkeiten TextSecure zu beziehen:

- Selbst kompilieren

- Über den APK-Downloader

Aufgrund der ausstehenden Implementierung von Websockets, lassen sich auf »Google freien« Endgeräten allerdings keine Nachrichten über das Internet verschicken.

2.4 Identifizierungsmerkmal

Als Identifizierungsmerkmal gegenüber dem Dienst wird auf die Telefonnummer der Anwender zurückgegriffen. Mehrere Gründe sprechen allerdings gegen diese Umsetzung:

- Angreifer können ihr Ziel über die Mobilfunknummer mühelos identifizieren und anschließend in die Offensive gehen.

- Anwender hingegen können nur über Umwege an eine anonyme Nummer gelangen, die anschließend nicht lange anonym bleibt.

- Ein Wechsel der eigenen Mobilfunknummer ist meist mit hohem Aufwand und gewissen Kosten verbunden.

Die Registrierung und Nutzung über E-Mail-Adressen soll demnächst möglich sein. Über weitere Identifizierungsmerkmale wird aktuell ebenfalls diskutiert.

2.5 CyanogenMod Implementierung

Seit der werbeträchtigen Einführung der CyanogenMod Version von TextSecure (WhisperPush) haben die verantwortlichen Programmierer die weitere Betreuung leider stark vernachlässigt. Eine Präsenz im entsprechenden GitHub-Projekt ist kaum erkennbar.

WhisperPush schaltet sich auf CM-Devices als Vermittler zwischen das Betriebssystem und die SMS-App, sodass Nachrichten zu anderen WhisperPush- oder TextSecure-Nutzern automatisch verschlüsselt über das Internet versendet werden. Allerdings fehlen noch etliche Funktionen, wie beispielsweise die Benachrichtigung, ob der Kommunikationspartner ebenfalls über TextSecure bzw. WhisperPush verfügt. Als Folge kann sich der Anwender nie sicher sein, ob er gerade verschlüsselt mit jemandem kommuniziert. Zudem fällt WhisperPush, falls gerade keine Internetverbindung besteht, nicht wie TextSecure auf SMS zurück.

Gerade die hohe Verbreitung des CyanogenMods würde sich positiv auf die Marktdurchdringung von TextSecure auswirken. Es bleibt daher unverständlich, warum das CyanogenMod-Team die Betreuung von WhisperPush derart vernachlässigt.

3. Weitere Projektausrichtung von TextSecure

Werfen wir einen Blick auf die weitere Ausrichtung von TextSecure. Aktuell erfährt das Projekt verdientermaßen eine erhöhte Aufmerksamkeit, was sich positiv auf die weitere Entwicklung auswirken dürfte. Folgende Funktionen bzw. Änderungen werden demnächst realisiert:

- Die Entwicklung der iOS Version ist in vollem Gange und sollte in einigen Wochen abgeschlossen sein. Über eine Benachrichtigungsfunktion können sich Interessierte direkt über den Release informieren lassen.

- Für viele bisherige Benutzer dürften die optischen Veränderungen ebenfalls von Interesse sein. Die Farbe der Nachrichten wird in Zukunft vermutlich anzeigen, ob die Nachricht verschlüsselt versendet wurde. Ebenfalls überarbeitet wird der Sende-Button und die grafische Darstellung von Gesprächspartnern, deren Schlüssel manuell geprüft wurde.

- Bisher war das Senden von SMS an TextSecure Kontakte lediglich über Umwege möglich. Anwender mussten das WLAN bzw. die mobile Internetverbindung kurzzeitig deaktivieren. In Zukunft wird dazu ein langes drücken des Sende-Buttons genügen.

- Neben dem Google Play Store wird es ein alternativer Vertriebskanal (Ziffer 2.3) angeboten.

- Als Identifizierungsmerkmal (siehe Ziffer 2.4) soll demnächst eine E-Mail Adresse ausreichen.

- Weiterhin wird derzeit an einer Chrome-Browsererweiterung gearbeitet, die eine Nutzung von TextSecure über Desktop-Rechner ermöglichen soll. Unabhängige Entwickler implementieren einen Desktop-Client in C++.

- Für das Sailfish OS wird offenbar auch an einer Umsetzung gearbeitet.

- Plugins für Pidgin und weitere Messenger sind bisher nicht offiziell angekündigt, dürften aufgrund der Offenheit des Protokolls allerdings nicht allzu lange auf sich warten lassen.

Auf lange Sicht ist eine Verschmelzung der beiden Apps TextSecure und RedPhone (verschlüsselte Internettelefonie) zu einer App geplant. Diese soll sich »Whisper« nennen und sowohl für Android, als auch für iOS kostenlos erhältlich sein.

4. Finanzierungskonzept

Entwicklungskosten entstehen für Open WhisperSystems allem Anschein nach nicht, da die beteiligten Programmierer das Projekt in ihrer Freizeit unterstützen. Der größte Kostenblock wird aktuell noch durch SMS und Anrufe für die Registrierungsfunktion verursacht, der über Kleinspenden und mehrere Zuwendungen gedeckt wird.

Zu den »Gönnern« zählt unter anderem der Open Technology Fund, mit einer Spende über 450.000 US-Dollar. Die Stiftung unterstützt Projekte gegen Menschenrechtsverletzungen und setzt sich aktiv für die Entwicklung von Anwendungen ein, die Menschen in Diktaturen einen sicheren Kommunikationsaustausch ermöglichen.

Wer das Projekt und damit die weitere Entwicklung finanziell unterstützen möchte, hat drei Möglichkeiten:

- Mit Bitcoins über das BitHub von WhisperSystems

- Spenden über die Freedom Of The Press Foundation

- Größere Spenden werden nach Absprache per Überweisung angenommen

5. Vergleich mit Threema und Telegram

Zum Abschluss möchten wir in einem kurzen Überblick die Vor- und Nachteile der drei Messenger Threema, Telegram und TextSecure vorstellen.

5.1 TextSecure

Vorteile:

- Quellcode von Client- und Serversoftware sind frei verfügbar und von jedem einsehbar

- Das Entwicklerteam hat mit dem Axolotl Ratchet ein Protokoll entwickelt, dass sich gleichermaßen für die mobile Nutzung, als auch für den sicheren Versand von Nachrichten eignet

- Ebenfalls SMS fähig

- Kostenlos

- Ein Vertriebskanal außerhalb des Google Play Stores befindet sich in der Entwicklung

- Fast alle der über 11 Millionen CyanogenMod Benutzer haben WhisperPush vorinstalliert

Nachteile:

-

- iOS Version wird erst in einigen Wochen erscheinen

- Automatischer Upload der gehashten Telefonnummern auf den Server. Eine Speicherung soll nicht stattfinden

- Aktuell wird als Identifizierungsmerkmal nur die Telefonnummer angeboten

- Implementierung (WhisperPush) in CyanogenMod stark verbesserungswürdig

5.2 Threema

Vorteile:

- Relativ gute Verbreitung

- Android und iOS Apps verfügbar

- Gute Verschlüsselung über das quelloffene NaCl-Protokoll

- Optisch gelungene Darstellung der unterschiedlichen Sicherheitsstufen über Ampel-Farben

Nachteile:

- Keine Forward Secrecy

- Keine Future Secrecy

- Keine Abstreitbarkeit

- Nicht quelloffen

- Verschlüsselung nicht überprüfbar

- Geringe Anschaffungskosten

- Android App lediglich für Smartphones ab Android Version 4.0.4

5.3 Telegram

Vorteile:

- Gute Verbreitung

- Android und iOS Apps verfügbar. Inoffizielle Windows Phone und andere Clients befinden sich in Entwicklung

- Kostenlos

Nachteile:

- Normale Nachrichten werden unverschlüsselt verschickt. Erst die Funktion »Secret-Chats« sorgt für eine Ende-zu-Ende Verschlüsselung der Nachrichten

- Normale Nachrichten werden im Klartext auf dem Server gespeichert

- Keine Forward Secrecy

- Keine Future Secrecy

- Gruppenchats sind immer unverschlüsselt

- Nicht komplett quelloffen

- Ungefragter Upload des gesamten Adressbuchs

- Speicherung von Kontakten auf dem Server

- Eigenes Crypto-Protokoll mit diversen Schwächen

- Aussageloser Wettbewerb zu Marketing-Zwecken

Weitere Informationen zu Telegram: Telegram (Android, iOS): Endlich ein sicherer Messenger?

6. Fazit

Sowohl Threema, als auch Telegram werben mit verschlüsselter Kommunikation und wollen darüber die Privatsphäre der Anwender schützen. Beide Projekte leiden allerdings an mangelnder Transparenz. Selbst wenn Threema die Verschlüsselungsprotokolle korrekt implementiert, sind diese von Außenstehenden nicht überprüfbar. Folglich lässt sich nicht zweifelsfrei feststellen, ob die Verschlüsselung einwandfrei funktioniert. Telegrams Crypto-Protokoll hingegen kämpft mit diversen Schwächen. Weiterhin ist der Serverpart nicht öffentlich einsehbar und Bedenken bezüglich des Datenschutzes sind nicht von der Hand zu weisen. Immerhin betreiben die Telegram Initiatoren das russische Pendant zu Facebook.

Spätestens seit der NSA-Affäre ist »Vertrauen« zu einem der wichtigsten Eckpfeiler der IT geworden. Aufgrund der mangelnden Transparenz sind weder Threema, noch Telegram in der Lage das notwendige Vertrauen zu transportieren – jedenfalls nicht bei uns. Verglichen mit TextSecure scheitern beide Mitbewerber an sich selbst.

Aktuell ist TextSecure die einzige Messenger-Lösung, die wir wirklich empfehlen können. Das Entwicklerteam rund um Moxie Marlinspike sorgt unserer Meinung nach für das notwendige »Vertrauen«, das andere Messenger vermissen lassen. Der Umgang mit Änderungswünschen und Kritik ist ebenfalls positiv hervorzuheben.

Autoren:

Benedikt Sierck

Mike Kuketz

Bildquellen:

„TextSecure“, WhisperSystems

Michael Kreil: „Mailarchiv“

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

43 Ergänzungen zu “TextSecure – Crypto-Messenger mit Verbesserungspotenzial Teil2”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Hallo!

Folgende Aussage ist falsch:

„In der aktuellen Implementierung hätte Google über GCM (Google Cloud Messaging) Zugriff auf diese Informationen.“

Die Payload der Push Notifactions ist leer, der Client wird nur aufgefordert mit dem Server zu verbinden. Google besitzt keine Informationen wer wann mit wem kommuniziert.

Hallo Stefan,

danke für deinen Kommentar. Wir haben die Ausführung um ein paar Zeilen ergänzt. Du hast Recht, dass GCM nicht »direkt« Zugriff auf die Daten hat. Allerdings sammelt GCM genügend Informationen, um mit technischem Aufwand, Rückschlüsse auf Sender und Empfänger zu ermöglichen.

Hallo Stefan,

das stimmt so nicht. Wie Mike schon sagte, haben wir unseren Artikel

angepasst, um die genaue Situation besser darzustellen.

TextSecure versendet die verschlüsselte Nachricht sehr wohl mit der

Push-Notification, anders als beispielsweise Threema.

Dort wird die Nachricht auf dem Threema-Server abgelegt, und per GCM

eine Benachrichtigung ohne Inhalte geschickt, die den Threema-Client

dazu auffordert, die neue Nachricht vom Threema-Server abzuholen.

Bei TextSecure agiert der Server nur als Relay. Er empfängt die

Nachricht vom Client und leitet den verschlüsselten Inhalt an GCM (bzw.

bald auch APN) weiter. Das Push-Netzwerk sieht also als Absender den

TextSecure-Server, als Empfänger die GCM-ID des Empfängers (und dessen

IP) und als Nachrichteninhalt den verschlüsselten Text.

Das wird von Moxies Aussagen in folgendem Ticket bestätigt und kann auch

in der API-Dokumentation nachgelesen werden:

https://github.com/signalapp/Signal-Server/wiki/API-Protocol#receiving-a-message

https://github.com/signalapp/Signal-Server/wiki/API-Protocol#sending-messages

Wie Moxie auch in dem verlinkten Ticket schreibt, bietet das

Threema-Modell nicht mehr Sicherheit.

Über die Korellation kann ein globaler passiver Gegner beide Modelle

angreifen. Und wenn der Server des Anbieters (der bei Threema zentral

gemanaged wird), kompromittiert ist, wars das sowieso mit den Metadaten.

Aus Sicherheitsgründen werden die Nachrichten bei TextSecure erst gar

nicht auf der Festplatte des Server gespeichert, sondern verbleiben im

RAM, bis sie ans Push-Netzwerk weitergeleitet wurden. Danach werden

diese Daten gelöscht.

Sehr Interesannte Seite. Schön auf diese gestossen zu sein. Werd öfters hierher verlinken da doch einige von dem Wissen profitieren können.

Hallo Mike, hallo Benedikt!

Schöne Inhalte habt ihr! Werde mein Datenschutzblog wohl auch wieder online stellen und sicher das ein oder andere mal auf euch verweisen.

Aber zum Thema. Für mich und meinen Circle kommt TextSecure definitiv nur in Frage, wenn dieser komplett googlefrei auf unseren Custums funktioniert – allein schon aus Prinzip. Das habt ihr ja schön beschrieben, dass es da vll. eine Lösung geben wird. Mal sehen.

Bis dahin bleiben wir bei Jabber/XMPP und vermutlich werden wir auch TextSecure eher als 2. Kommunikationsweg nutzen, statt Jabber komplett zu ersetzen. Zugegeben, bei Jabber stellte sich die Auswahl des richtigen Android-Clients (viele ausprobiert) und richtigen Serveranbieters (einige ausprobiert) schon als etwas schwierig da, weil immer wieder Probleme entstanden – aber wir haben inzwischen beides sehr gut gelöst. Ob Erreichbarkeit des Servers, offline Nachrichten oder Akkuverbrauch – alles ok.

Ok, bin gespannt, was ihr zu TextSecure noch so bringt. Danke für die Infos schon jetzt!

Darf ich fragen, wie ihr die genannten Fragen genau gelöst habt? Auch ich habe viele Clients und Server ausprobiert, aber 100% zufrieden stellen konnte mich keine Kombination, da es immer Probleme mit Offline Messages und mit der mobilen Verbindung gab.

Chatsecure und ein Prosody Server lieferten jedoch die „besten“ Ergebnisse, welche wie gesagt meiner Meinung nach immer noch zu schlecht waren.

Na klar. Am liebsten hätten wir als Server- Anbieter „jabber.ccc.de“ genutzt, weil wir den Jungs dort einfach am meisten Bewusstsein für Sicherheitsaspekte und Datenschutz zutrauten. Nur leider waren Offlinenachrichten nicht nutzbar und der Admin vom CCC reagiert schon seit Monaten nicht auf E-Mails und Foreneinträge. Also weiter geschaut.

Inzwischen ist es so, dass wir als Hauptanbieter „twattle.net“ nutzen und wenn dieser down ist, „jabber.de“.

Als Client auf dem Android sind wir von „ChatSecure“ enttäuscht, haben dann auf „Xabber“ gewechselt und sind auch dabei geblieben, obwohl uns hier einige Berechtigungen auch nicht unbedingt schmeckten – sind aber noch vertretbar. Beide Clients sind übrigens über F-Droid beziehbar. Hatten hier auch noch „Beem“, „Tigase“ und „Yaxim“ im Test – war alles nicht so das Gelbe vom Ei.

Momentan ist es so, dass wir XMPP im Zusammenspiel mit „twattle.net“ und „Xabber“ zu 80-90% ohne Probleme nutzen können. Manchmal muss der Client neu gestartet werden, selten das Phone. Allerdings benutzen wir durchweg Nighlies, so dass auch hier nie klar gesagt werden kann, was genau Fehler verusacht. Wir sind zwar mit unserer Lösung nicht bei 100% Nutzbarkeit, aber dafür definitiv Open Source und vorallem mit OTR! Das ist es uns wert auch mal einen Aussetzer hinnehmen zu müssen. Für den Normal-User mit seinem Normalo-Klickiklacki-Android ist das natürlich nix – da müssen 100% schon sein und das kriegen sie halt im Moment mit WhatsApp (würg) und anderen proprietären Anbietern geliefert, die für uns aber natürlich alle nicht in Frage kommen.

Interessiert blicken wir aber auch auf TextSecure – ob als Ergänzung oder vielleicht auch als Ersatz. Aber beides nur, wenn dies auch ohne Google-Services machbar ist. Wir werden sehen….

Ich werde twattle.net testen, bin jedoch skeptisch, denn ich kann mir nicht vorstellen, dass es dort weniger Probleme geben soll, da die meisten Server die selbe Software benutzen.

Xabber ist leider nichts für mich. Die Entwicklung findet ziemlich schleppend statt und seit mehr als einem Jahr steht File Transfer auf der todo Liste. File Transfer ist für mich persönlich ein sehr wichtiges feature ohne das ich im Moment nicht auskommen kann.

Zur Zeit ist eine neue App am Start, sie hrisst Conversations https://github.com/siacs/Conversations und scheint im Moment noch viel versprechend zu sein. File Transfer wird gerade in diesem Moment implementiert und auch die Entwickler von ChatSecure wollen mitwirken, da ChatSecure auf einer zu alten Android Version basiert und allmählich die Schwächen zu groß werden.

Aber meine große Hoffnung liegt in TextSecure. Sobald Websockets und Identifikation per Email implementiert sind, sollte es dank asynchroner Architektur kaum zu schlagen sein.

Also helft alle mit Websockets in TectSecure zu implementieren. Der Entwickler JavaJens hat bereits begonnen hat aber leider im Moment keine Zeit um weiter zu machen. Falls jemand auf seiner Arbeit aufbauen will, man kann den Code hier finden https://github.com/JavaJens/TextSecure/tree/feature-1000

Je mehr sich beteiligen, desto schneller können wir WhatsApp untergehen lassen. Also verbreitet die Botschaft.

4. und 5. Absatz >>> SIGNED !!!

Hallo, mir gefällt der Blog wirklich sehr gut. Hab hier schon einiges gelesen! Beim Textsecure kann ich aber derzeit nur SMS verschlüsselt versenden da ich CM11 installiert habe aber ohne Google Apps. Hierfür benötigt man ja die GCM, Was wäre wenn man Google Play Dienste installiert und durch Xpravicy einfach Falsche oder Leere Daten hergibt, so könnte man doch Textsecure nutzen und mit Playstore sogar Apps kaufen. Denn wenn Xprivacy die unkorrekten Daten hergibt ist es mir ja egal, Google fängt damit ja nix an ^^ Wäre das eine Lösung? Die Frage ist wie lange Textsecure noch bauchen wird bis es ohne GCM auch Nachrichten übers Internet versenden kann?

Keine Lösung die ich getestet habe oder empfehlen würde. ;-)

Vielen Dank für Eure tollen Beiträge. Nutze jetzt CyanogenMod 11 auf meinem Nexus 4 ohne Google. Super! Deutlich bessere Akkulaufzeit, Datenverbrauch nur da, wo ich es auch will. Arbeite viel mit APK Downloader. Insgesamt zwar ohne Google nicht immer so komfortabel, Firefox hat auch noch Aufholbedarf gegenüber Chrome und YouTube verträgt sich auch nicht so gut mit ohne Google, aber endlich selbstbestimmt. Zu guter letzt: Was haltet ihr von der App Sicher von https://www.shape.ag//en/ als TextSecure-Ersatz.

Schön dass du dein Handy absicherst!

Von „Sicher“ halte ich den bisherigen Informationen nach nichts:

– closed source

– keine Details der Verschlüsselung bekannt

– 1024 bit RSA Schlüssel sind ein Witz

– erzwungenes Löschen von Nachrichten kann technisch nicht funktionieren

Meiner Meinung nach ein weiterer Fall von viel heißer Luft ohne dass was dahinter steckt.

https://www.heise.de/security/meldung/Krypto-Messenger-Sicher-ist-angeblich-sicher-2234724.html

Das dürfte aufgrund der sehr engen Verwebung der Google Apps mit dem Betriebssystem entweder gar nicht oder nur mit sehr großem Aufwand funktionieren.

Ich glaube da ist es besser, auf die Websocket-Implementierung zu warten ;-)

Funktioniert bei mir super. Deine Berichterstattung ist sehr detailliert, mach weiter so. Komme gerne auf diesen Blog.

Eine Frage. Seit der Installation, musste ich schon die vierte oder fünfte Aktualisierung machen. Jedoch weiss ich nicht was geändert wurde. Gibt es irgendwo eine Changelog? Habe trotz suche nichts gefunden.

Die Änderungen für fast alle CyanogenMod-ROMs lassen sich hier nachverfolgen: https://www.cmxlog.com/14.1/

Hey Martin,

die Entwickler haben leider bisher übersehen, dass das Changelog Feld für alle Sprachen ausgefüllt werden muss. Sie wurden darüber bereits benachrichtigt, momentan ist die einfachste Möglichkeit diesen zu sehen aber, die Sprache in Android auf Englisch zu stellen und den play store neu zu starten ;-)

Es gibt auch ne inoffizielle Wiki Seite dazu, die aber nicht immer aktuell ist:

https://github.com/signalapp/Signal-Android

„Aktuell ist TextSecure die einzige Messenger-Lösung, die wir wirklich empfehlen können.“

Habt ihr euch surespot schon angesehen? Das ist TextSecure in vielen Bereichen überlegen.

Und wenn ihr schon weitere Kandidaten testet, würde sich auch Kontalk anbieten.

Danke für den ausführlichen Artikel!

Was sind die Argumente für surespot? Hier mal die Gegenargumente:

– Ende-zu-Ende Verschlüsselung ist eine Eigenentwicklung

– Keine Abstreibartkeit

– Keine Perfect Forward Secrecy

Das war mein aktueller Wissensstand dazu. Bei Kontalk sieht es ähnlich aus, bzw. die Projektleiter sagen selbst:

Zitat: »encryption in this version is weak. If you want strong encryption wait for version 3.0«

Ich habe heute bei caschy eine Vorstellung einer neuen App gesehen, die auch eine Ende-Ende-Verschlüsselung anbieten soll. Leider kann ich das Konzept nicht beurteilen, würde mich daher sehr freuen, falls es hier ggf. thematisiert würde.

https://stadt-bremerhaven.de/john-mcafee-veroeffentlicht-verschluesselten-messenger-fuer-android-und-windows-phone/

Hallo Heiner,

bisher sind die Informationen zu Chadder noch etwas dürftig. Allerdings sieht es nach einer Cloused-Source App aus, was unseren Kriterien eines »sicheren« Messengers nicht gerecht wird.

Nochmal kurz zu Erinnerung, was ein »sicherer« Messenger leisten muss:

– Nachrichten werden standardmäßig »Ende-zu-Ende« verschlüsselt

– Verschlüsselung basiert auf geprüften und bewährten Elementen

– Nachricht wird auch sicher bzw. zuverlässig zugestellt, falls Gesprächspartner offline

– Der Quellcode ist vollständig einsehbar

Hallo Heiner,

wie Mike schon sagte gibt es einfach noch nicht genug Informationen um das abschließend zu klären, aber bisher klingt es sehr nach closed source und fehlender Ende-zu-Ende Verschlüsselung.

Das wäre für mich schon ein Ausschlusskriterium, relativ egal was danach noch rauskommt.

Abgesehen davon ist in dem kurzen Video davon die Rede, dass man kein Passwort braucht – dann gibts also auch keine lokale Verschlüsselung der Nachrichten auf dem Gerät.

Ich konnte auch nichts über die Authentifizierung und Schutz gegen Man-in-the Middle Attacken finden.

Damit wäre ich also vorsichtig.

Es gibt halt leider momentan einen starken Boom „sicherer“ Messenger. Bisher ist mir aber kein einziger untergekommen, der TextSecure auch nur halbwegs das Wasser reichen könnte.

Für die iOS Version gibt es übrigens eine inoffizielle Abschätzung wie lange es noch dauert:

https://mobile.twitter.com/corbett/status/458353719684657152

Vielen Dank für eure Einschätzung! Ich lass dann die Finger davon…

Erstmal danke für den (und die vielen anderen) Artikel. Lese mich gerade durch den Blog :-)

„Die Farbe der Nachrichten wird in Zukunft vermutlich anzeigen, ob die Nachricht verschlüsselt versendet wurde.“

Funktioniert bereits. Grün ist SMS, blau ist Internetnachricht

Hier mal eine Frage, die du evtl. beantworten kannst:

Ich nutze Cyanogenmod, habe aber TextSecure nachinstalliert, da es mit dem integrierten Messenger irgendwie nicht funktionierte.

Wenn ich Internet aktiv habe (WLAn oder Mobile), verschickt TS immer direkt darüber. Wie kann ich dies verhindern und immer als SMS versenden?

Internetnachrichten sind ja schön und gut, aber wer weiß wann die gelesen werden? SMS kommt nunmal sofort an, das ist der große Vorteil

Hi Julian,

der Transportweg (SMS oder Internet) hat erstmal nichts damit zu tun, ob verschlüsselt wird. SMS und MMS werden ebenso verschlüsselt wie Nachrichten übers Internet. Einzige Ausnahme sind Gruppen-MMS und SMS an Nutzer ohne TextSecure, die aus technischen Gründen im Moment nicht verschlüsselt werden können.

Die Farbe zeigt also den Transportweg und nicht den Verschlüsselungsstand an. Ob sich das in Zukunft ändern wird, ist aktuell etwas in der Luft. Bald kommt ja auch (endlich) die iOS Version raus und die kann (weil Apple es so will) keine SMS verschicken, sodass nur Internet-Nachrichten verschickt werden (die aber immer verschlüsselt sind). Da wird also noch an einem einheitlichen Design gearbeitet.

Zu deiner Frage:

Wenn du nie Internet-Nachrichten verschicken willst, kannst du in den Einstellungen das Häkchen bei „Push-Nachrichten“ entfernen. Dann bekommst und schickst du nur SMS.

Das ist natürlich nicht so toll für Leute ihne SMS-Flat, die dir schreiben wollen.

Darum gibt es ab der nächsten TS Version die Möglichkeit, mit langem Klick auf den Senden Knopf zu erzwingen, dass die Nachricht per SMS verschickt wird. Und es wird auch aktiv an Empfangsbestätigungen gearbeitet. Dann weiß man, ob seine Internet-Nachricht angekommen ist.

Hab ich was durcheinander gebracht sehe ich gerade. Obs verschlüsselt ist sehe ich nur am geschlossenen Schloss. Die Farbe zeigt den Transportweg, genau

Mit einem langen Druck SMS wäre super.

Wenn ich den Haken bei „Push-Nachrichten” entferne hatte er mich früher immer irgendwie rausgeworfen und die Verschlüsselung klappte nicht mehr. Mal schauen, teste ich sonst nochmal oder warte auf die nächste Version.

Ich hab auch keine SMS Flat, nur 150 pro Monat inkl. aber schreibe nie mehr als 50 im Monat. Seit ich auf cyanogenmod gewechselt habe werden mir kaum noch Wörter beim Schreiben vorgeschlagen (erst ab 2 Buchstaben und meist nur Müll) daher ist SMS schreiben eine Last und ich telefoniere lieber. Zudem hab ich mich auch nach über einem Jahr nicht mit der verdammten Tastatur angefreundet. Das Omnia mit Win6.1 war da wesentlich angenehmer

Telegram finde ich was den Datenschutz betrifft noch schlechter als Whatsapp.

Whatsapp behauptet immerhin auf Nachfrage das Nachrichten nicht gespeichert werden nachdem sie zugestellt wurden.

Bei Telegram werden normale Nachrichten immer gespeichert, selbst wer strikt nur den geheimen chat benutzt kann daher von anderen ja im normalen Chat mit sensiblen informationen angeschrieben werden.

Daß man die Cloud nicht abschalten kann spricht ja für sich, genau so wie die Irreführung bezüglich des Sitzes des Unternehmens. („Telegram’s HQ is in Berlin“).

Hi Mike, ich habe im Moment Probleme mit der aktuellen Textsecure-Version ohne GCM (v. 2.2.0) auf einem Google-freien Smartphone. Nachrichten senden funktioniert aber empfangen kann ich nichts. Auf einem anderen Gerät habe ich die aktuelle Version aus den PlayStore (2.3.2) per GCM in Betrieb. Damit funktioniert aber alles. Kannst du das reproduzieren oder ist dir ähnliches aufgefallen ?

TextSecure mit WebSockets ist mir noch zu unausgereift. Derzeit setze ich kein TextSecure oder irgendeinen anderen Messenger ein.

Hallo, ich verfolge ihren Blog nun seit einiger Zeit sehr aufmerksam.

Mein Smartphone ist dank ihrer Anleitung inzwischen frei von Google und auch sonst gesichert.

Hierfür möchte ihnen sehr danken! Großartige Arbeit von ihnen!

Nun habe ich aber ein Problem festgestellt: Auf meiner favorisierten App ist keine SMS-App vorinstalliert. Nachdem mich ich ein wenig umgesehen habe, nutze ich dafür nun TextSecure.

Und nur dafür. Dank Afwall+ kann die App nicht aufs Internet zugreifen. Dafür will ich sie nicht benutzen.

Nun habe ich hier ihren Artikel gelesen, und frage mich, ob TextSecure als reine SMS-App ok ist?

Die Probleme mit GCM betreffen doch nur Messaging über das Internet, oder habe ich das falsch verstanden?

Ich freue mich auf eine Antwort von ihnen und weitere tolle Artikel.

Wenn auch spät, so sei doch gesagt, dass du beim SMS-Versand nichts mit dem Google-Server zu tun bekommst. Die werden auch mit TextSecure ganz normal über deinen Mobilfunkprovider verschickt.

Naja von der SMS-Funktion hat sich das TextSecure Team nun leider verabschiedet: https://signal.org/blog/goodbye-encrypted-sms/

Von daher bleibt aktuell nur die Version mit GCM und wirkt daher auf viele eher abschreckend.

Verabschiedet wird sich nur von verschlüsselten SMS/MMS. Der Versand von „normalen“, unverschlüsselten SMS soll weiterhin möglich sein.

Hallo Mike, was ist deine Meinung zur Entscheidung von WhisperSystems TextSecure nicht in F-Droid zu vertreiben? Die Wellen schlagen hoch. Kann man von einer Verletzung der GPL sprechen. Siehe dazu auch:

https://github.com/signalapp/Signal-Android/issues/282

Es gibt ein Interessantes Paper, das die Sicherheit von TextSecure diskutiert: https://eprint.iacr.org/2014/904.pdf

Da halte ich mich raus. ;-)

Hallo!

Wie viele andere, möchte ich mein Smartphone frei von Google haben und trotzdem TextSecure nutzen können.

Mit der aktuellen Version von TextSecure (2.12.0) ist mir das nun gelungen.

Ich nutze CM11 auf einem SGS3. Ich habe von meinem aktuellen System ein Nandroid-Backup gemacht und dann CM11 neu installiert inklussive Gapps. Dann habe ich TextSecure installiert und beim Push-Dienst von Google (GCM) registriert. Dann habe ich TextSecure mit TitaniumBackup gesichert und in meinem google-freien System inklussive App-Daten wiederhergestellt.

Mit der aktuellen Version von TextSecure können so auch Nachrichten gesendet und empfangen werden; empfangen jedoch nur, wenn die App im Vordergrund geöffnet ist.

Um nun über neue Nachrichten benachrichtigt zu werden, habe ich mit der App ‚Automagic‘ einen Flow angeleg, der, sofern der Flugmodus ausgeschaltet ist, bei eingeschaltetem Display alle 10 Minuten einen Bestätigungsdialog auf dem Display einblendet mit der Frage, ob TextSecure geöffnet werden soll. Ist das Display ausgeschaltet, wird TextSecure automatisch alle 10 Minuten gestartet, eine Minute geöffnet gelassen und im Anschluss wieder geschlossen. Diese Zeit reicht aus, um neue Nachrichten abzurufen und dann werde ich von Android wie üblich über Vibration/Blinken/… benachrichtigt.

Wenn jemand an dem Flow interesse hat, verschicke ich ihn gerne.

Ich hoffe, bei euch klappt es ebenso.

Beste Grüße!

@Mike Kuketz: Ein wirklich großartiger Blog, den Du da betreibst!! Ein dickes Danke an Dich! Ich habe bisher immer nur gelesen und Deine super Anleitungen umgesetzt. Eine solche Ausführlichkeit und Detailliertheit findet man sonst nicht zu diesen Themen.

Du bist herzlich dazu eingeladen, dich weiterhin einzubringen! :-)

Hallo Mike,

vielen Dank für Deine vielen aufklärenden Ausführungen in deinem Blog. Sie sind große Entscheidungshilfen bei dem Versuch, meine Datenschleuder in Zaum zu halten, ohne es ganz abschalten zu müssen.

Ich find es klasse, wie Du die für den Laien gut verständlich die komplizierten Technik aus sämtlichen Perspektiven erläuterst.

In meiner Recherche nach aktuellen Informationen zu sicheren Messengern bin ich bisher nur auf Informationen gestoßen, die für mich als etwas älteren „nur“-Anwender nicht so nachvollziehbar sind.

Daher möchte ich Dich bitten, deine Blogeinträge noch einmal auf den neuesten Stand zu bringen.

Ist TextSecure weiterhin nicht empfehlenswert? (ist ja laut deiner Beschreibung kräftig vom idealen Pfad abgekommen)

Gibt es mittlerweilen bessere Alternativen?

Mir ist „Conversations“ recht positiv aufgefallen. Wie lautet dein Urteil?

– Signal/TextSecure mit Websocket ohne GAPPS –

Hallo,

erstmal danke für die interessanten Artikel über TextSecure (was ja nun Signal heißt und telefonieren kann).

Im Artikel „Anwendungen und Dienste nach meinem Geschmack“ wird Signal unter der Bedingung empfohlen, dass es mit Websocket verfügbar ist.

Ich habe in letzter Zeit viel über Signal gelesen, und soweit ich das beurteilen kann gibt es nun eine Möglichkeit, Signal mit Websockets und ohne GAPPS zu nutzen. Ich selber benutze das „normale“ Signal, habe das also nicht selber ausprobiert. Ich entschuldige mich, falls das hier „old news“ oder schlicht falsch ist.

Von Signal gibt es einen fork (JavaJens [1]), der Websocket support implementiert hat. Die Signal Server haben bereits Websocket-Unterstützung [2].

Die GAPPS kann man neuerdings durch GsmCore (Vorsicht: Alpha Software) ersetzen, was auch bei Signal funktionieren soll.

Wenn ich richtig informiert bin, läuft Signal ganz ohne GAPPS (oder eben GsmCore) nicht. Auch mit GsmCore vermeidet man es aber nicht, dass die GCM Server benutzt werden. Das Zusammenspiel von GsmCore (um Signal zum laufen zu bringen) und dem JavaJens Websocket fork von Signal sollte dann aber – theoretisch – ein gänzlich Googlefreies Signal ermöglichen.

[1] https://github.com/JavaJens/TextSecure

[2] https://github.com/signalapp/Signal-Android/issues/1000

– SMSSecure als Alternative –

Was SMSSecure angeht, verstehe ich eins nicht: Bei Signal wird oft kritisiert, die Benutzung von Google Cloud Messaging würde Google ermöglichen, Metadaten abzugreifen. Soweit ich informiert bin, gilt das aber nur in sehr begrenztem Maße. GCM wird nur für das einmalige „Aufwecken“ (durch eine „Leernachricht“) verwendet, die weiteren Übertragungen werden dann nur von Signal Servern vorgenommen (bis ein weiteres „Aufwecken“ notwendig ist). Google kriegt also nur mit, dass ein Signal Benutzer vom Signal Server „aufgeweckt“ wurde. Wann Nachrichten ausgetauscht werden, ist daran kaum nachzuvollziehen. Wer miteinander kommuniziert, kann Google nicht feststellen, weil Google nur das „Aufwecken“ vom Signal Server an den Empfänger mitkriegt.

SMSSecure dagegen benutzt wie früher TextSecure die gute alte SMS – das heisst aber _sämtliche_ Metadaten (welche Nr. miteinander kommunizieren und wann) werden _immer_ im Klartext übertragen. Das erscheit mir doch wesentlich problematischer als bei Signal.

Viele Grüße,

HansimGlück

Hallo Hans,

danke für den Beitrag. Dein Kommentar war mir ein Anlass, endlich mal über die GCM-freie Signal Version zu schreiben: https://www.kuketz-blog.de/android-signal-ohne-google-cloud-messaging/

Aufgrund deines aktuellen Berichts über (Libre)-Signal sind mir noch drei Fragen zur App an sich gekommen:

1. Nimmst du den Adressbuchupload für dich persönlich in Kauf und wenn ja, warum?

2. Auch im neuem Beitrag zu LibreSignal gehst du auf die Unstimmigkeiten bezüglich Veröffentlichung im F-Droid-Store und die Verwendung des GCM (in der offiziellen App) ein. Ich frage mich inwiefern so ein Projekt dann überhaupt noch unterstützenswert ist, wenn ich erst auf eine „entschärfte“ Version (von JavaJens) warten muss…

3. Verlangt die App für einen Messenger nicht ziemlich viele Berechtigungen? Ich denke z.B. an das Lesen des Kalenders oder das Versenden von Mails (vgl. Beschreibung in F-Droid)…

1. Habe ich ja schon im Beitrag geschrieben: Die Telefonnummern werden gehasht. Aufgrund der relativ geringen Anzahl möglicher Telefonnummern stellt dies aber keinen wirkungsvollen Schutz dar. Insofern ist das leider nicht optimal. Die Betreiber wissen also, dass du Signal einsetzt oder dich zumindest einmal registriert hast.

2. Das muss jeder für sich entscheiden. Ich kann auch nicht abschätzen, ob die Websocket-Version irgendwann mal eine in Signal fest integrierte Alternative zu GCM sein wird.

3. Soweit ich das Überblicken kann werden diese Berechtigungen alle benötigt, auch gerade wegen der neu eingeführten Telefonierfunktion.

Hallo Mike,

Vielen Dank für einen weiteren sehr guten Beitrag.

Ich hätte da noch eine Frage bzgl den Metadaten. Wenn ich jetzt LibreSignal benutze und schreibe aber mit einem Signal Nutzer, gehen dann doch wieder die Metadaten an Google oder nicht ?

Google kassiert doch allgemein die Metadaten ein, wenn ich mit irgendeinem Messenger mit jemandem schreibe, der ein Android Gerät besitzt, egal ob ich ein Android, iPhone, BlackBerry oder Windowsphone oder sonst eins benutze. Oder verwechsele ich da etwas ?