1. Die Cookie-Party ist langsam vorbei

Die Risiken von Cookies, das schrieb ein unbekannter Nutzer schon 1997 im Internet, beziehen sich meist auf die Privatsphäre, weil die Server damit eine Duftmarke auf dem Rechner hinterlassen. Im Grundsatz hat sich daran nicht viel geändert, nur dass heute hunderte Werbeunternehmen mit Cookies Daten über uns sammeln. Und auf Smartphones nutzen sie dafür mobile Werbe-Kennungen. Alles zu einem Zweck: Sie führen damit Verhaltensdaten aus allen genutzten Seiten und Apps unter einem Profil zusammen und bauen daraus Werbezielgruppen.

Die Party ist aber bald vorbei, weil Apple und Google die Unterstützung für Cookies und mobile Werbe-Kennungen in ihren Zugangsgeräten (Android, iPhone, Chrome und Safari) auslaufen lassen. Hintergrund für dieses Abschalten durch Google und Apple ist dabei weniger der Datenschutz als die Marktmacht: Die zwei Monopole verfügen ähnlich wie Facebook über so viele personenbeziehbare Verhaltensdaten, dass sie die vielen mittelgroßen Anbieter von verhaltensbasierter Onlinewerbung nicht mehr für ihr Geschäft benötigen.

2. Die Lösung: Eine weltweite Login-Matrix

In der Branche geht seither die Panik um. Seit einigen Jahren wird an einem Nachfolger für Cookies und Smartphone-Werbe-IDs getüftelt. Unter dem Druck setzt sich nun immer mehr eine neue Lösung durch: Tracking mit echten IDs, insbesondere E-Mail und Handynummer. Beide Datenpunkte wurden schon immer für das Direktmarketing genutzt. Jetzt erhalten diese Datenpunkte durch sogenannte Identiätsprovider auch eine zentrale Rolle bei der personalisierten Werbung in Browser und App.

3. So funktionieren Identitätsprovider

Damit das Tracking mit E-Mail-Adresse funktioniert, muss nun beständig zentral geprüft werden, wo eine Person eingeloggt und identifizierbar ist. Diese Aufgabe übernehmen die Identitätsprovider: Sie vermitteln bei Bedarf die Login-Information zwischen den zwei Seiten der Werbebranche.

Beispiel für Retargeting mit Identitätsprovider

Der einfachste Fall sieht so aus: Ein Shop für Gartenbedarf trackt das Produktinteresse auf seiner Seite. Eine Person loggt sich im Shop ein, sucht den Mähroboter, aber kauft ihn nicht. Der Shop bietet dann in einem automatisierten Verfahren bei beliebigen werbefinanzierten Seiten auf einen Anzeigenplatz. Einzige Bedingung: Die Anzeige soll nur die Personen erreichen, die auf den Mähroboter geklickt haben. Später loggt sich die interessierte Person auch noch bei einer Wetterseite ein. Jetzt kann eine Werbeplattform beide Logins zusammenführen und die Mähroboter-Werbung bei der Wetterseite anzeigen.Aber …

… jetzt stellt sich natürlich die Frage: Wie soll das funktionieren, wenn man nicht immer überall eingeloggt ist. Das ist tatsächlich ein Problem – aber die Branche hat dafür „Lösungen“, die ich in diesem Artikel erklären werde.

4. Verbreitete Identitätsprovider in Deutschland

Für meine Recherche habe ich stichprobenartig ein paar Dutzend der bekanntesten Websites in Deutschland besucht und den Datenverkehr analysiert. Das Ergebnis: Die Dienste sind noch kein Standard, aber doch bei vielen großen Seiten auffindbar. Während einige Seiten die Identitätsprovider einigermaßen rechtskonform konfigurieren, gibt es vor allem bei den Medienhäusern einige schwarze Schafe, die Besucher illegal ausspionieren, teilweise mit strafbaren Methoden.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

4.1 Die netID: Vor allem Login-Dienstleister

netid.de

Beginnen wir mit einem der größten deutschen Identitätsprovider, der European netID. In der Stiftung haben sich große Accountanbieter zusammengeschlossen, um einen komfortablen Login auf verschiedenen Seiten mit dem gleichen Passwort zu ermöglichen, darunter United Internet (mit den Marken GMX, web.de und 1und1) und ProSiebenSat.1. Die Logins der Accountanbieter können untereinander und auf den Seiten der Partner verwendet werden, darunter der Springer Verlag oder die Süddeutsche Zeitung. Tatsächlich ist diese Trennung von Loginfunktion und Personalisierungsoption vorbildlich und transparent: Mit einem Login bei GMX werde ich in meinem Test nicht automatisch bei der Süddeutschen Zeitung erkannt oder über Cookies identifizierbar. Und wenn ich mich dort mit der NetID einlogge und mich zentral authentisiere, werden zumindest im Browser keine Daten für die personalisierte Werbung übertragen. Die netID ist nicht direkt mit Werbeplattformen oder anderen Identitätsprovidern verbunden, sondern jedes Portal knüpft eigenständig eine Vermarktung daran an, die die Information über den Login dann auch an Dritte weitertragen kann. Da das unbemerkt im Hintergrund geschehen kann, muss man den Seiten, die einen Login mit der netID anbieten, blind vertrauen.

Das Weitertragen von Identitäten

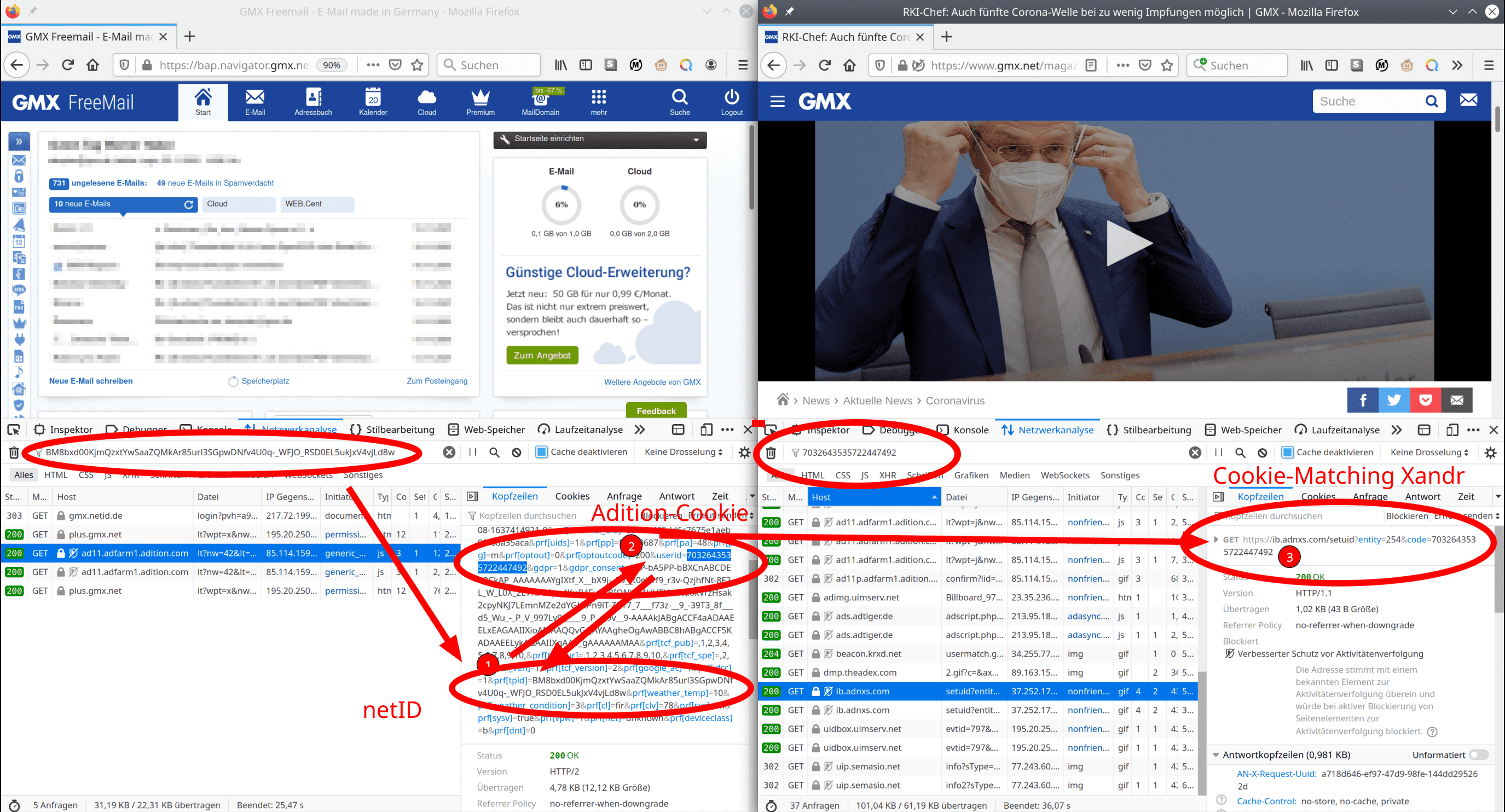

Dieses Weitertragen von Identitäten ist ein zentraler Aspekt, den man verstehen muss: Identitätsprovider werden selten so eingeschränkt eingesetzt, dass sie für personalisierte Werbung nur direkt zwischen zwei Seiten vermitteln, auf denen man eingeloggt ist. Sondern die meisten Werbeunternehmen versuchen, die Identität auf andere anonyme Nutzungen der gleichen Person auszudehnen.Die netID tpid [1] geht an den Vermarkter Adition. Der setzt seine eigene userid in den Cookies [2]. Diese verändert sich zum Beispiel durch Löschen der Cookies, kann aber immer wieder neu an die netID geknüpft werden. Und die userid sendet Adition dann in einem klassischen Cookie-Matching [3] an zahlreiche Werbepartner, die später unter diesen IDs Verhaltensdaten zu der Person hinter der netID austauschen können. Im Beispiel Xandr. Wer es mag – oder auch nur die Cookie-Wall nicht verstanden hat – erhält so eine recht weitgehende Verhaltensanalyse und Personalisierung der Werbung auch in vielen anderen Browsertabs. Diese können ihre IDs, die an die userid von Adition und an den Login der netID geknüpft sind, ebenfalls für das Tracking nutzen. Rechtlich ist das durch die Einwilligung vordergründig gut gelöst. Fraglich ist hingegen, ob die durchschnittliche Person die Verarbeitungen versteht, die auch andere Seiten betreffen.

Dass man den großen Portalen, die netID verwenden, nicht immer trauen kann, zeigt das Beispiel ProSieben: Hier wurde durch den Login auch ohne Einwilligung ein (eigenes) Cookies gesetzt und an zahlreiche Drittanbieter versendet. Ein Rechtsverstoß, mit dem netID nichts zu tun hat, aber dem sie sich auch nicht entgegenstellt.

4.2 Lotame: Tracking per IP-Adresse

id.crwdcntrl.net

Eine Lösung dafür hat der relativ unbekannte Anbieter Lotame: Er verknüpft IP-Adressen mit zusätzlichen Informationen, darunter möglicherweise Logindaten. So kann er dauerhaft einen ganzen Haushalt tracken. Browser und Geräte werden an ihrer IP auch dann erkannt, wenn sie nicht eingeloggt sind.

Probabilistische und deterministische Provider

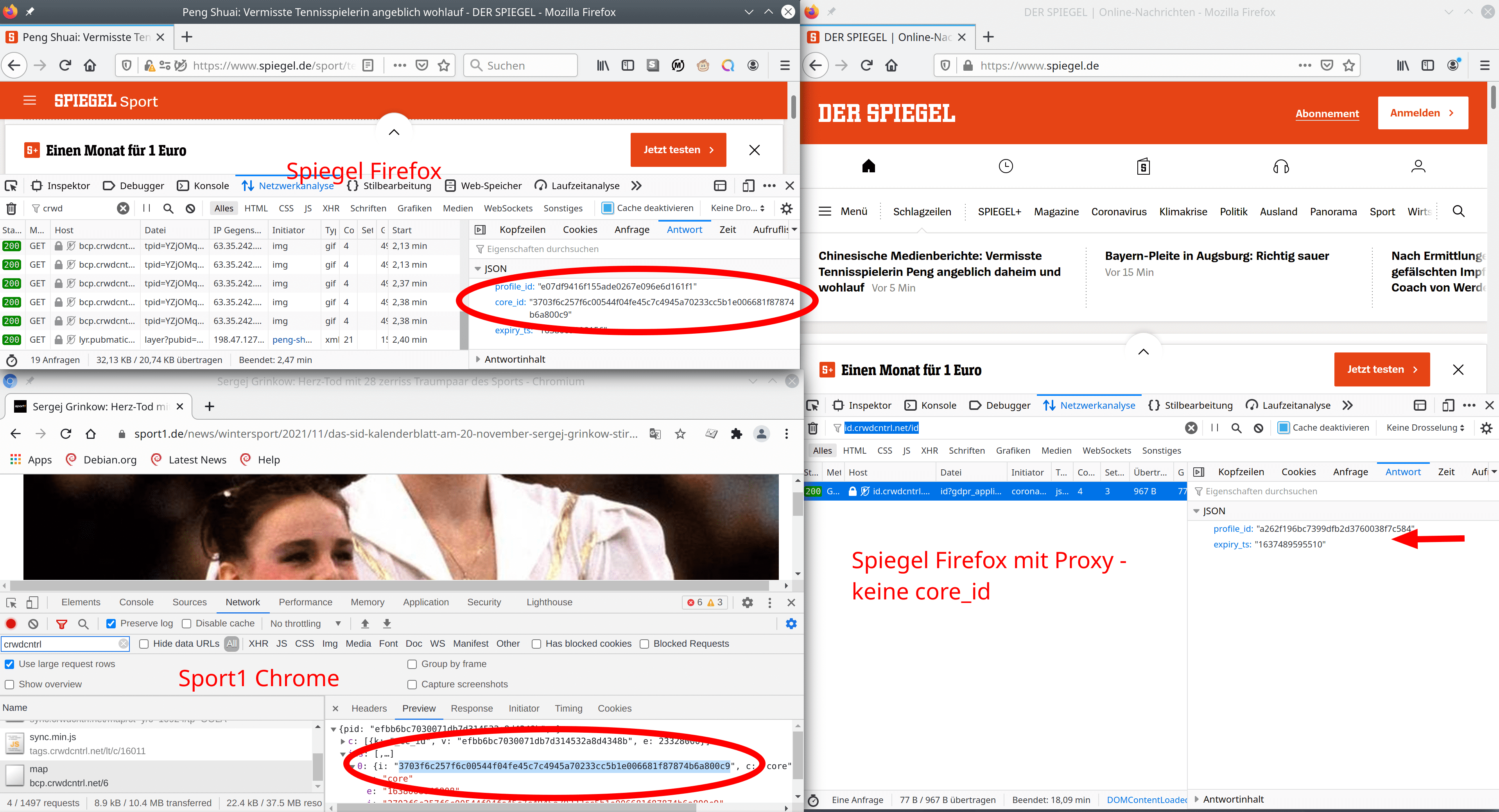

In Fachkreisen nennt man das einen probabilistischen Identitätsprovider. Im Unterschied zu deterministischen Providern (z.B. die netID) wissen der Anbieter und seine Kunden nicht genau, ob hinter einer IP und ihrem Verhalten wirklich das Gerät mit dem bekannten Login steht. IP-Adressen können plötzlich wechseln. Aber für einen gewissen Zeitraum nach dem Login hat man natürlich eine ganz gute Chance, das Verhalten der bekannten, eingeloggten Person aufzuzeichnen. Die Personen in einem Haushalt unterscheiden die Identitätsprovider dann vermutlich mit groben technischen Merkmalen wie der Bildschirmauflösung.core_id von Lotame getrackt werden. Diese ID erhalten sie ohne die Hilfe von Cookies oder anderen Identifizierungsmöglichkeiten eines Browsers (etwa Local Storage, Fingerprinting).

Das funktionierte in meinem Test auch über Geräte hinweg. Der gleiche Browser hingegen, der über einen Proxy eine andere IP-Adresse erhält, bekommt gar keine core_id (vermutlich, weil unter der Proxy-IP noch gar kein Login registriert wurde oder diese IP-Adresse nicht oft genug Seiten aufruft).

Das kombinierte Login-Haushaltstracking fand ich neben diesen beiden Nachrichtenseiten auch noch bei Bild und Dertour. Wie vom Gesetz gefordert fragten alle Seiten vorher um eine Einwilligung.

Problematisch bleibt das System dennoch, weil in einem Haushalt natürlich nicht alle Personen darüber informiert sind, dass jemand mit seinem Login alle Sitzungen der anderen an seine E-Mail-Adresse knüpft. Die anderen Personen haben eventuell irrtümlich gedacht, dass sie mit einem Löschen ihrer Cookies ihre Sitzung nachträglich anonymisieren können. Darunter fällt auch die Nutzung durch Kindern, die versehentlich einwilligen. Ich kann daher nur nochmals davor warnen, leichtfertig bei einer „Cookie“-Wall einzuwilligen: Das Tracking kann umfangreicher und langlebiger sein, als man sich das mit seinem Wissen über Cookies vorstellen konnte.

4.3 Liveramp: Der Bösewicht unter den Identitätsprovidern

ats.rlcdn.com

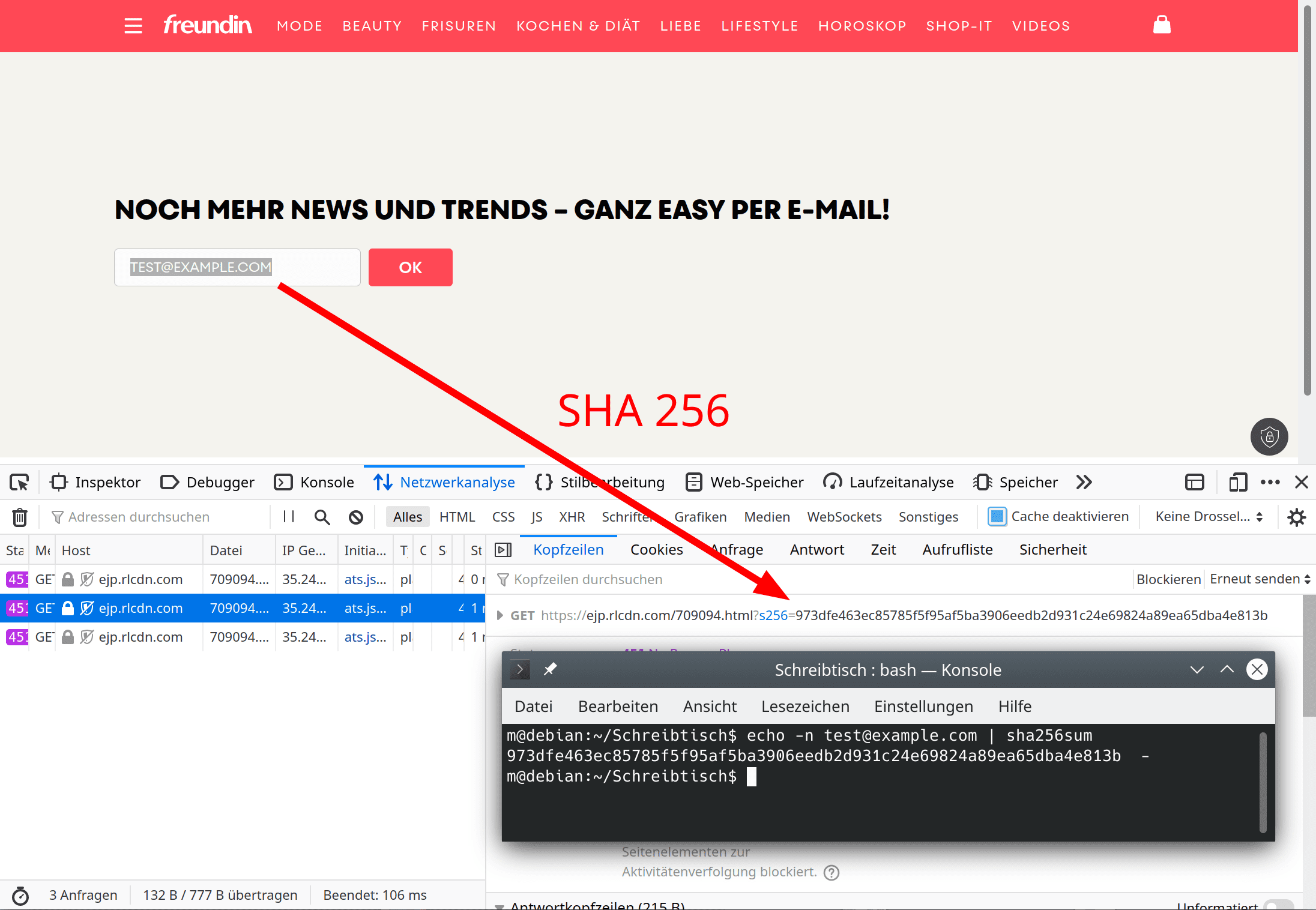

Es gibt aber auch Fälle, bei denen die Einwilligungsabfrage versehentlich oder absichtlich nicht funktioniert. So war es bei einigen Seiten, die als Lösung ATS (Authenticated Traffic Solution) von dem amerikanischen Identitätsprovider Liveramp eingebunden haben. Liveramp besitzt nach eigenen Angaben Profile von einer Viertelmilliarde Menschen. Das Unternehmen hieß früher Acxiom und ist so evil (genauer gesagt Platz 12), dass es nach seiner Verstrickung im Cambridge-Analytica-Skandal selbst von Facebook fallengelassen wurde. Das hält aber den Burda-Verlag nicht von einer Zusammenarbeit ab: Sobald man z.B. bei freundin.de das E-Mail-Feld für den Newsletter ausgefüllt hat, wird die E-Mail-Adresse in einen SHA-256-Hash umgewandelt: eine alphanumerische Zahlenfolge, die wie ein Fingerabdruck eindeutig zur ursprünglichen Adresse ist, sich aber nicht zurückrechnen lässt.

Der Hash geht so auch ganz easy an Liveramp. Liveramp antwortet zwar mit dem Server-Code „451“ und markiert so, dass die Einwilligung fehlt. Aber die E-Mail landet dennoch gehasht bei Liveramp. Wird eine Einwilligung gegeben, dann antwortet Liveramp mit einer speziellen, codierten Version der ID. Damit können Unternehmen ihre Kundendaten bei Liveramp mit externen Daten anreichern und zu neuen Zielgruppen umgestalten, die man je nach Eigenschaft und Verhalten direkt mit Werbung auf anderen Plattformen bespielen kann oder auch von Aktionen ausschließt, um Geld zu sparen. Außerdem können Publisher diese Daten auch auf dem Liveramp-Marktplatz anbieten: Diese Personen haben Artikel über gesunde Ernährung gelesen oder Newsletter über Mode abonniert, ihr könnt sie bei uns oder unseren Partnern bewerben. Die gehashte E-Mail und das daran geknüpfte Verhalten wird zur globalen Handelsware.

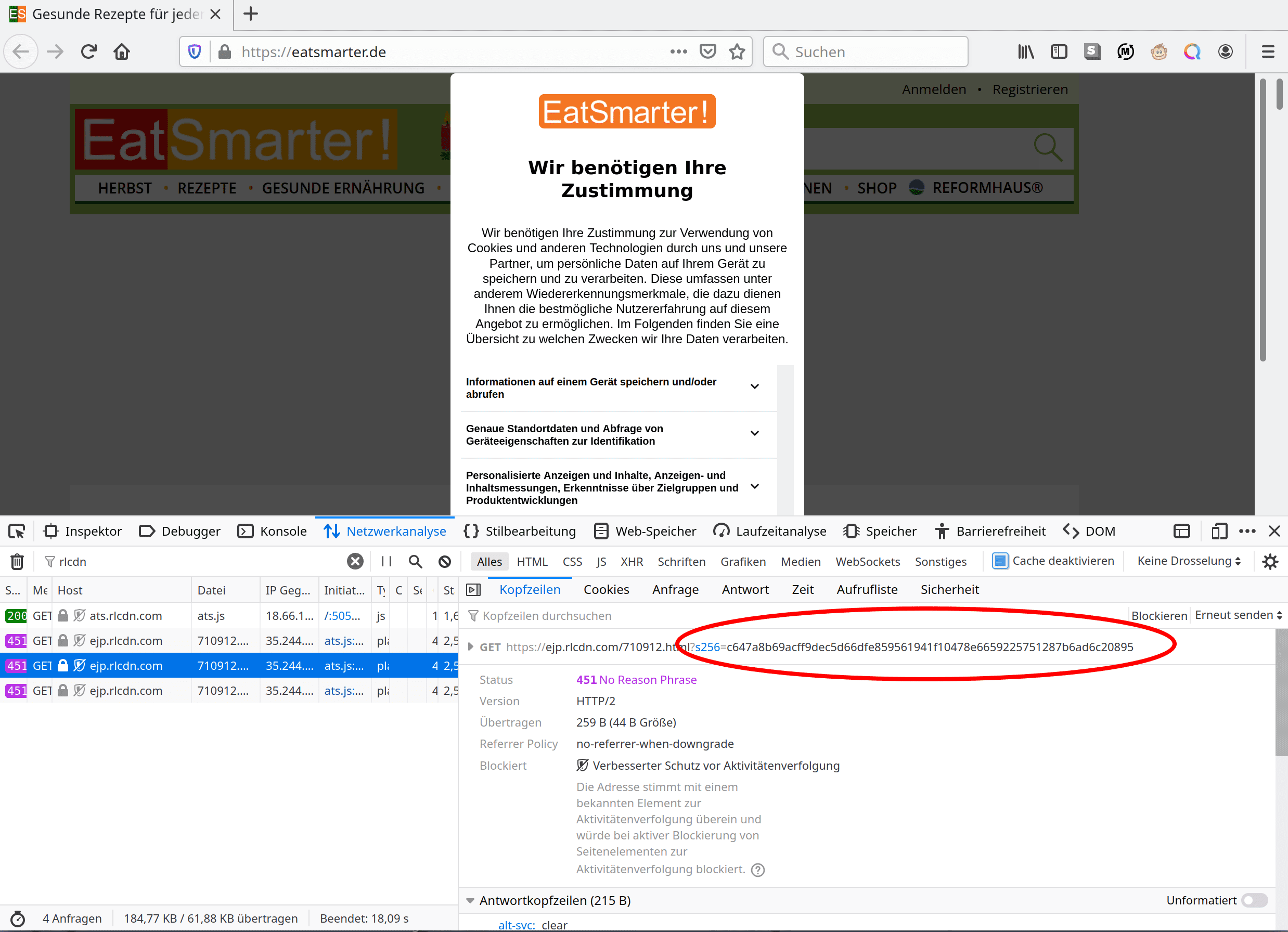

Strafrechtlich relevante Aktivitäten von Liveramp fand ich dann auf der Seite eatsmarter.de: Dort sendete das Script von ATS immer schon vor dem Login und vor der Einwilligungsabfrage die gehashte E-Mail an Liveramp. Wie ist das möglich? Es stellte sich heraus, dass mein Passwortmanager im Hintergrund die Loginfelder bereits mit meiner E-Mail ausfüllt und Liveramp sie sofort von dort klaut. Liveramp erhält die Daten also nicht erst nach meinem Login, sondern durchsucht die Seite aktiv noch vor dem Login (genauer gesagt die DOM-Struktur des HTML-Dokuments, in der auch die unsichtbaren Login-Felder liegen). Dieses „Scraping“ der unsichtbaren Seitenstruktur durch Liveramps ATS ist von Liveramp so vorkonfiguriert, dass sie möglichst früh zugreift: Standardmäßig nach dem Start, standardmäßig ohne Einwilligungsprüfung und standardmäßig bereits beim Verlassen eines Eingabefeldes.

So werden auch Daten abgefangen, die gar nicht abgesendet wurden. Ist das noch illegales Tracking oder schon Datendiebstahl? Wobei man sich berechtigterweise auch fragen muss, warum der Passwortmanager (hier Firefox Lockwise) die E-Mail ebenfalls standardmäßig vor dem Login in die Webseite schreibt. Auf die Gefahr wies der Sicherheitsforscher Gunes Acar bereits 2017 in Verbindung mit Acxiom hin.

Rechtliche Einordnung

Der Experte für Datenschutzrecht Peter Hense schätzt diesen Fall als Straftat aus dem Bereich des Bundesdatenschutzgesetzes ein. Eatsmarter greife ohne Berechtigung auf die unsichtbaren Felder mit den privaten Daten zu. Liveramp komme als Mittäter oder Gehilfe für diese Bereicherung infrage, die Hauptverantwortung liege bei Eatsmarter. Ein Versehen schließt er nach seinen bisherigen Erfahrungen mit der Branche aus, so etwas werde natürlich vorher getestet und auch zahlreiche andere Einbettungen sind ohne Einwilligung aktiv. Der ahnungslose Besucher werde irregeführt und getäuscht. Eine Staatsanwaltschaft könne ein Verfahren eröffnen, dann drohen den Verantwortlichen bis zu drei Jahre Haft oder Geldstrafe.4.4 Zeotap: Der etwas andere „E-Mail-Verteiler“ aus Berlin

zeotap.com

Zeotap ist ein Startup aus Berlin, das auf seiner Seite neben anderen Diensten auch eine sogenannte „ID+“-Technologie bewirbt. Technisch gesehen besteht der Identitätsdienst aber einfach wieder nur aus E-Mail-Adressen, die in einen SHA-256-Hash umgewandelt werden. Zeotap arbeitet viel mit großen Unternehmen zusammen, die Zielgruppen aus ihren Kundendaten und zugekauften Drittdaten wie z.B. Demographie, Appnutzung oder Kaufabsicht erstellen möchten. Der Gründer Daniel Heer erklärt das anschaulich so: Es wäre doch gut für einen lokalen BMW-Händler, wenn er wüsste, dass ein vormaliger BMW-Kunde gestern bei Autoscout24 nach einem neuen Auto gesucht hat.

Verbindung zwischen Online und Offline

Diese Eigenschaft ist ebenfalls zentral für Identitätsprovider: Sie verbinden die Kundendaten aus der Offlinewelt und machen sie online für verhaltensbasiertes Marketing verwendbar. Die gehashte E-Mail ist dabei tatsächlich zu einem Standard der Branche geworden und wird von vielen Werbeagenturen und Werbemarktplätzen unterstützt.Publisher werden von Zeotap dafür bezahlt, dass sie E-Mail-Hashes einsenden, liest man in einer Broschüre des Bundesverbands Digitale Wirtschaft.

Aus dem Beispiel geht auch hervor, warum ich den Dienst auf den Websites der Autohersteller nicht fand. Die verwenden Zeotap möglicherweise nur jenseits der Website – und zwar direkt an ihren Kundendaten (also im Bereich des sogenannten CRM).

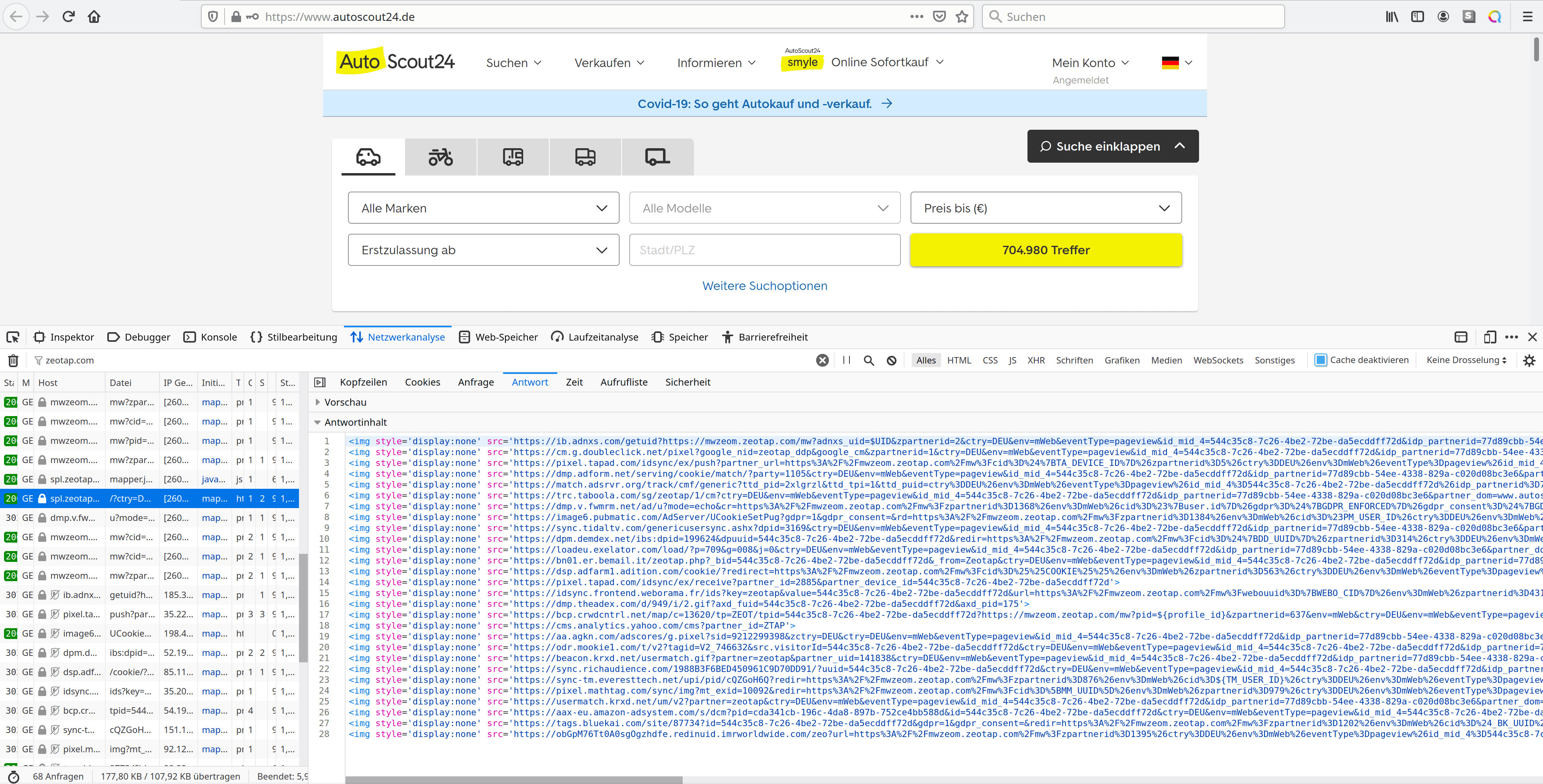

Aber wenn man sich bei Autoscout24 einloggt, wird tatsächlich die gehashte E-Mail-Adresse ohne Einwilligung an Zeotap gesendet, ein Cookie „zc“ erstellt und das dann in einem klassischen Cookie-Matching mit 28 Partnern geteilt. Jetzt ist Zeotap der Chef über diese Identität. Wäre vielleicht auch gut für den lokalen BMW-Händler, wenn er kurz überlegen würde, ob das nicht seine Kundendaten sein könnten, die später in Kombination mit anderen (vielleicht von Autoscout24, wer weiß?) als Automotive-Kaufinteresse-Flatrate gebucht werden können. Das Zeotap-Cookie geht übrigens auch an zwei andere ID-Provider: Liveramp und Lotame. Jetzt kann man sich auch vorstellen, wie Lotame z.B. für den Spiegel eine IP wiedererkennen kann. Die Identitätsprovider stehen in einem regen Austausch. Oder wie es ein Insider mir gegenüber pointierter formulierte: Jeder bescheißt jeden.

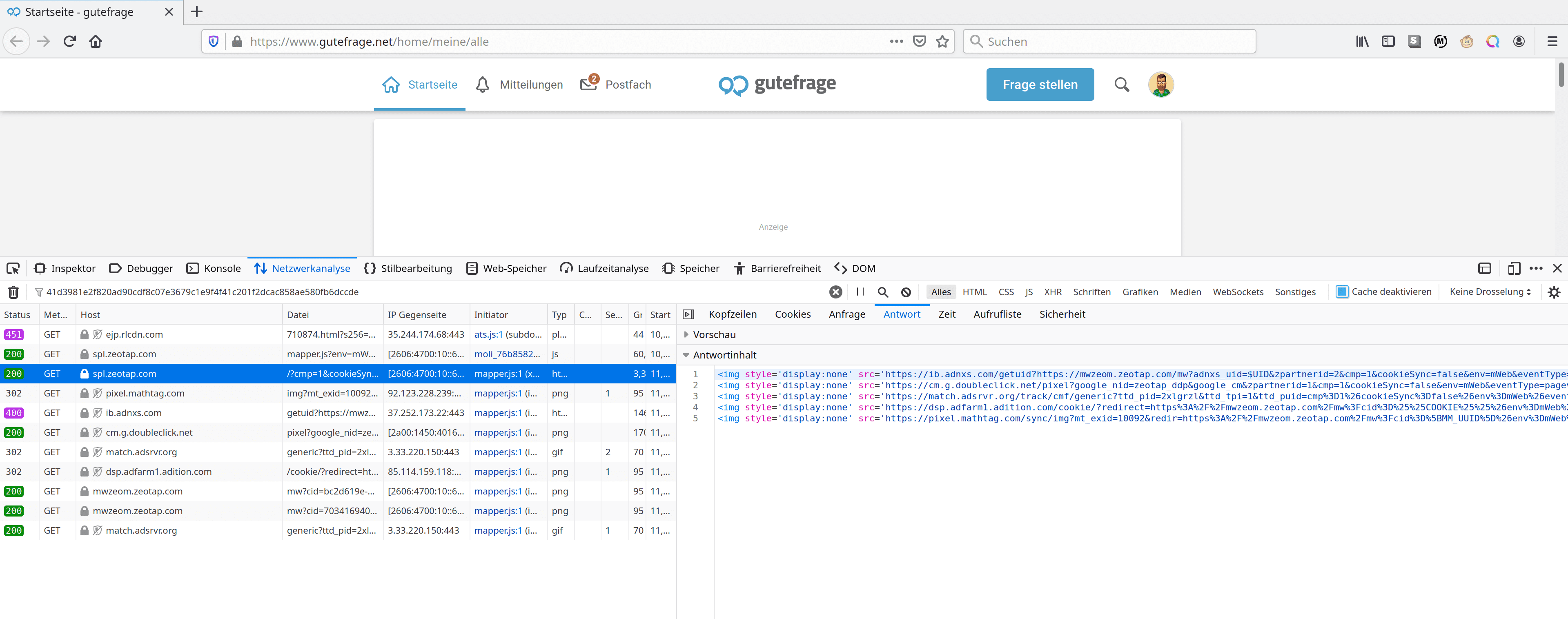

Neben Autoscout24 fand ich Zeotaps Identitätsprovider auch bei Gutefrage. Wenn man sich dort einloggt, dann wird die E-Mail ohne Einwilligung ausgelesen, gehasht und an Zeotap gesendet. Das Script von Zeotap löst dann Pixeleinbettungen aus, welche die gehashte E-Mail direkt an mehrere Unternehmen weiterleiten:

Die Einbettungen, die dann auch in der Netzwerkanalyse auftauchen, sind die Werbekundenplattformen The Trade Desk und Adition, die Werbeplattformen Mediamath und Google sowie der Trackingspezialist Xandr. Jetzt ist datenschutztechnisch alles verloren: Diese Unternehmen arbeiten größtenteils auf eigene Rechnung. Sie können mit allen weiteren Verhaltensdsaten, die auch über ihre gesetzten Cookies empfangen werden, machen was sie wollen. Auch die gehashte E-Mail bleibt in ihrem Besitz. Löschen von Cookies hilft jetzt nicht mehr, da diese Drittanbieter bei jedem neuen Login den Nutzer an der gehashten E-Mail von Zeotap erneut erkennen. Auf Anfrage konnte Gutefrage das beobachtete Verhalten nicht erklären und bestritt sowohl, dass man ohne Einwilligung den E-Mail-Hash an Zeotap sendet als auch, dass Zeotap überhaupt gehashte E-Mails an weitere Partner sendet.

5. Gegenmaßnahmen

So traurig es ist – da die Regulierung und Strafverfolgung offenbar großflächig nicht funktioniert, bleibt den alleine gelassenen Internetnutzern und -nutzerinnen wieder nur der mühsame Selbstschutz. Ich empfehle grundsätzlich:

- In Cookie-Walls den Weg zur Ablehnung suchen (rechtlich reicht ein Speichern & Schließen ohne die Schalter zu untersuchen)

- Auf keinen Fall online seine Telefonnummer angeben, auch die wird z.B. von Liveramp oder Zeotap als ID genutzt

- Keine Passwortmanager im Browser nutzen, die Felder vorausfüllen. Die Funktion „Autofill“ lässt sich bei Firefox auch deaktivieren.

- Werbe- und Trackingblocker einsetzen

- Dienste und Apps meiden, die sich mit verhaltensbasierter Werbung finanzieren

- Mit meinem Beschwerdegenerator tracktor.it gegen die Einbettungen vorgehen, wenn keine Einwilligung gegeben wurde (ich werde sie im Dezember dort alle einfügen)

5.1 Wundermittel Catch-All

Am wirkungsvollsten schützt man sich gegen die Identitätsprovider aber, indem man nur noch jeweils unterschiedliche E-Mails für Anmeldungen verwendet. Die Technik, die schon gegen Spam sehr beliebt war: Sogenannte Catch-All-Adressen sammeln alles ein, was unter der eigenen Domain ankommt, ohne dass man dafür neue Postfächer eröffnen muss. Wer bereits einen Webhoster hat, kann den eventuell entsprechend konfigurieren (z.B. bei Uberspace). Empfehlenswert ist dabei, das Catch-all mit einem Filter-Präfix wie zum Beispiel „login“ einzurichten, die Anmelde-E-Mails funktionieren dann nach dem Muster login-spiegel@example.com oder login-autoscout@example.com. So wird nicht jede Mail gecatcht und generischer Spam an die Domain vermieden. Noch einfacher ist die Konfiguration mit eigener Domain direkt bei einem Mailanbieter: Mailbox.org und protonmail.com sind Dienste, die diesen Service in Verbindung mit Catch-all anbieten, allerdings ohne Filter-Präfix. Und auf simplelogin.io wies uns User 800mi nach diesem Artikel hin.

5.2. Catch-All für Arme: Delimiter und Aliasse

Fast jeder E-Mail-Provider unterstützt die Verwendung von Delimiter-Zeichen – also Trennzeichen, die zur Abgrenzung dienen. Dafür einfach mit dem Plus-Zeichen arbeiten:

maxmustermann+gutefrage@gmx.de

Der Bezeichner gutefrage wird mit dem +-Zeichen von eurer E-Mail-Adresse getrennt. Versendet das Portal dann an die E-Mail-Adresse maxmustermann+gutefrage@gmx.de eine Nachricht, wird euch die E-Mail einfach an euer reguläres Postfach, also maxmustermann@gmx.de, zugestellt.

Leider ist das ein sehr schwacher Schutz: Es gibt Seiten, die keinen Delimiter zulassen oder diesen Teil einfach entfernen. Auch Zeotap entfernt nach meinen Erkenntnissen den Delimiter vor dem hashen, so dass der Schutz nicht funktioniert.

Wer sich nur auf wenigen Seiten anmeldet, dem reichen möglicherweise auch Alias-Adressen, die viele Anbieter begrenzt zur Verfügung stellen: Bei Mailbox.org 25 Stück, bei GMX 20 Stück.

6. Das bittere Fazit

In der stichprobenartigen Untersuchung war alles dabei: Vom rechtskonformen Login-Tracking mit Einwilligung bis hin zum Datendiebstahl. Und das ohne Einwilligung und ohne Login. Das ist das Horrorszenario, das mit dem neuen Geschäft der Identitätsprovider entstanden ist. Die Situation bei Apps oder Smart-TVs habe ich mir dabei gar nicht angeschaut, obwohl die Anbieter auch dort präsent sind oder wie Zeotap den größeren Teil der Identitäten von dort erhalten.

Die Summe der Datenschutzverletzungen: Eine Login-Matrix

Da unter den Diensten ein reger Handel besteht, muss man die unterschiedlichen Deanonymisierungen summieren: Eine Person kann also leicht in eine Situation geraten, in der ihre Browser- und Smartphonenutzung (und die ihres Haushalts) von dutzenden Firmen unter dem Trackingprofil einer E-Mail-Adresse in ihrem Haushalt gesammelt wird. Wie ich gezeigt habe, muss sie sich dafür weder einloggen noch einen Login haben.6.1 Zukunft und Regulierung

Und die Zukunft ist noch düsterer: Die meisten der untersuchten Methoden könnten verschlüsselt und sogar serverseitig umgesetzt werden. Man denke nur daran, wie einfach das bei einer Newsletter-Anmeldung umgesetzt werden kann. Dann kann niemand mehr von außen überprüfen, welche Eingaben zu welchen Datenverarbeitungen führen.

Ob die deutschen und europäischen Behörden bei ihrer katastrophalen Ausstattung in der Lage sind, den Markt jemals zu kontrollieren, ist fraglich. Selbst wenn Verstöße bekannt und gemeldet sind, vergehen viele Monate oder Jahre, bis reguliert wird. Bußgelder wegen Tracking sind mir in Deutschland bisher nicht bekannt.

Der Artikel ist zeitgleich in einer einfachen und gekürzten Fassung bei der Süddeutschen Zeitung erschienen: Was nach den Cookies kommt.

Literatur:

BVDW: Market Research zum Advertising-Identity-Ökosystem (PDF)

MediaMath: Identity Playbook (PDF)

Prebid: User ID Sub-Modules

Transparenzhinweis:

Der Autor Matthias Eberl arbeitet öfters als Freiberufler für die in diesem Beitrag erwähnte Süddeutsche Zeitung.

Bildquellen:

Identity-Theft: Freepik from www.flaticon.com is licensed by CC 3.0 BY

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

9 Ergänzungen zu “Tracking durch Identitätsprovider”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Danke, Rufposten für den Beitrag! Bedauerlicherweise war diese Ausweichbewegung recht wahrscheinlich. Der langsame Tod von Drittanbieter-Cookies, als Tracking-Mittel, wird offenbar lediglich als technische Herausforderung gesehen. Die rechtlichen Fragezeichen von Geschäftsmodellen bleiben unbeantwortet.

Die Datenethikkommission hat sich mit dem Konzept von Datentreuhändern (wie z.B. netID) befasst. Sie komm zu dem Schluss, sofern diese privatwirtschaftlich tätig sind, dass: „(…) In jedem Fall ist es notwendig, die besonderen Treuepflichten gegenüber der betroffenen Person gesetzlich präzise zu fassen, Akteure mit konfligierenden Interessen auszuschließen und insgesamt entsprechende Kontrollmöglichkeiten – etwa auch zur Minimierung von Bias und Diskriminierung – einzubauen. (…)“.

Ja, ich sehe es auch so.

Es ist gut gemeint Gesetze präzise zu fassen. Das Problem der Datenethikkommission ist, das jede Präszisierung entweder das speziell definierte Vorgehen verbietet oder gestattet, und alles andere dann umgehehrt gestattet oder verbietet.

Mit einem sehr weitgefassten Verbot und einer Auflage ginge es einfacher:

Es ist (im Internet) verboten, Daten jeglicher Art automatisch zu erfassen und/oder ausserhalb der Second-Level-Domain zu verwenden sowie dritten weiterzugeben oder zur Verfügung zu stellen. Es ist nur gestattet, die vom Besucher manuell eingegebenen Daten für eigene Zwecke zu verwenden bzw. den Kontakt mit ihm herzustellen/aufrechtzuerhalten und/oder für die eigene Geschäftsbeziehung.

Das Vorgehen wäre wie bei einer Firewall, zuerst alles zu verbieten, und dann einzelne Punkte zu öffen. Oder vorzugeben, wo was wie durchzulaufen hat.

PS: Es gäbe auch die Möglichkeit, zuerst gewisse Praktiken zu gebieten/vorzuschreiben, die dem Benutzer dienlich wären, und danach allenfalls gewisse Befreiungen davon. Ach, die Welt wäre so viel einfacher ;)

Schöner Artikel.

Sie schreiben unter Gegenmassnahmen: „Auf keinen Fall online seine Telefonnummer angeben, auch die wird z.B. von Liveramp oder Zeotap als ID genutzt“.

Das werden auf lange Sicht wohl die wenigsten durchgehend schaffen. Wer schon einmal online eine Waschmaschine bestellt hat, weiss, dass für die Terminabstimmung mit dem Spediteur oft eine Telefonnummer zwingend erforderlich ist.

Meine Empfehlung wäre hier – analog zur Verwendung von E-Mail-Aliassen – die Nutzung virtueller Telefonnummern. Wer hier mit der gleichen Konsequenz wie bei E-Mail-Adressen vorgeht (nur eine Telefonnummer je Login-Account), kann das Datenmatching deutlich erschweren. Und virtuelle Telefonnummern sind preisgünstig zu haben.

Ja, das stimmt. Am Ende sind aber alle diese Maßnahmen nur für eine Elite. Meiner Meinung nach benötigen wir deshalb eine wirklich starke Datenschutzaufsicht und hohe Bußgelder, damit wenigstens die geltenden Gesetze beachtet werden und für alle eine Wirkung entfalten.

Mit Bezug auf den ersten Punkt „In Cookie-Walls den Weg zur Ablehnung suchen“, der als erstes bei den Gegenmaßmahmen genannt ist:

Ist es dann noch empfehlenswert, bei Browsern Erweiterungen wie „I don’t care about cookies“ in Kombi mit „Cookie AutoDelete“ (mit aktivierter Aufräum-Funktion) zu verwenden? Oder ist es nicht besser, von vornerherein erst gar keine Cookies bzw. so wenige wie überhaupt nötig erzeugen zu lassen?

Ja, es ist wirklich besser, diese Banner nicht als reine Cookie-Banner zu verstehen und zu glauben, man behält mit dem Löschen der Cookies seinen Datenschutz. Das stimmt nicht mehr. Ich empfehle, wenigstens immer eine einfach Ablehnung zu suchen.

Hab eben nochmal bei „I don’t care about cookies“ geschaut. Da steht:

„… This add-on will remove these cookie warnings from almost all websites! … In most cases, the add-on just blocks or hides cookie related pop-ups. When it’s needed for the website to work properly, it will automatically accept the cookie policy for you (sometimes it will accept all and sometimes only necessary cookie categories, depending on what’s easier to do). It doesn’t delete cookies.“

Somit wäre es wohl schon besser, auf die Erweiterung zu verzichten. Damit also doch den „manuellen“, weniger komfortableren Weg in Bezug auf Cookie-Banner zu gehen…

Um mich der nervigen Banner zu entledigen, nutze ich das Addon

Nuke Anything

Bei manchen Webseiten lohnt sich auch die Ansicht zu ändern. Firefox- Menue: ‚Ansicht‘ > ‚Webseiten-Stil‘ > ‚kein Stil’…

Was kommt als nächstes? Das Hashen von Namen, Rechnungs- und Lieferadressen? Ich denke ohne Regulierung sind die Einzellnen auf Dauer machtlos. Abgesehen von Newslettern. Wäre natürlich cool wenn es Aliasse für alles gäbe, aber DHL ist auch nicht gerade vorbildlich, die Packstationen sind inzwischen ohne Smartphone und (Tracking)App nutzlos.