1. Datenschutz nicht überflüssig

Wie wichtig die Privatsphäre eines jeden Einzelnen ist, muss ich den Lesern dieses Blogs nicht erklären. Dennoch haben es diverse Protagonisten – allen voran die großen Tech-Konzernen – über die Jahre geschafft, dem Nutzer zu suggerieren, dass (übermäßiger) Datenschutz bzw. Gesetze zum Schutz der Privatsphäre im Grunde überflüssig seien.

Insbesondere der Begriff »Datensouveränität« wird gerne bemüht, um bestehende Schutzprinzipien wie die Zweckbindung und die Sparsamkeit im Umgang mit personenbezogenen Informationen auszuhebeln. Schützenhilfe bekommen die Lobbyisten der Datenindustrie ausgerechnet aus der Politik, die in den Kanon einstimmten und bspw. Big Data als alternativlose Zukunftstechnologie verkauft. Nach der Vorstellung der Datenindustrie sind in diesem Kontext die zwei Grundprinzipien des Datenschutzes, die Datensparsamkeit und Zweckbindung, durch Datenvielfalt und Datenreichtum zu ersetzen.

Nachdem ich euch bereits aufgezeigt hatte, wie ich eine größtmögliche Datensouveränität im Arbeitsalltag erreiche, möchte ich im vorliegenden Beitrag nun auf den Privatbereich eingehen. Auch hier stehen mittlerweile genügend Alternativen bzw. Lösungen bereit, die es datenschutzsensiblen Anwendern ermöglicht, die Datenhoheit zu bewahren. Jedoch gilt auch im Privatleben: Für alle Daten, die ich mit anderen Teile, gibt es keine Garantie, dass die übermittelten / ausgetauschten Daten vom Empfänger sensibel behandelt werden oder direkt nach Erhalt in der Microsoft-Cloud landen bzw. die Kontaktdaten via Google-Konto synchronisiert werden. Folglich wird auch immer ein »blinder Fleck« bleiben, den man höchstens etwas verkleinern kann.

- Meine Daten gehören mir – Datensouveränität Teil1

- Umgang mit Daten im Arbeitsalltag – Datensouveränität Teil2

- Umgang mit Daten im Privatleben – Datensouveränität Teil3

2. Privatleben

Aus Datenschutzgründen verzichte ich seit Jahren freiwillig auf Dienste oder Produkte aus dem Hause Google, Facebook, Microsoft und Co. Zugegeben ist das nicht immer einfach und kann auch ganz schön unbequem sein. Auf der anderen Seite ist es befreiend, wenn ein Großteil der eigenen Daten unter der eigenen Kontrolle verbleibt und man nicht zum gläsernen Menschen wird, dessen Sehnsüchte und Wünsche ein Teil einer mathematischen Berechnungsformel geworden sind.

Viele verknüpfen den Verzicht auf Facebook, WhatsApp oder andere datensammelnde »Errungenschaften« der Tech-Industrie mit einem Verlust bzw. einer Einschränkung des Soziallebens. Ich kann euch beruhigen: Der Verzicht darauf macht keinesfalls einsam oder führt in die soziale Isolation. Euer Verzicht wird allerdings mit hoher Wahrscheinlichkeit den ein oder anderen Konflikt bzw. Diskussion mit anderen Personen hervorrufen, die der Privatsphäre einen geringeren Stellenwert beimessen als ihr selbst. Als Folge werdet ihr dann irgendwann mit Leuten in einer Kneipe sitzen, die gemütlich ein Bier trinken und sich unterhalten, statt allein vor eurem Smartphone.

Hinweis

Jeder Mensch hat etwas zu verbergen. Wer etwas anderes behauptet, mit dem stimmt etwas nicht und man sollte sehr genau überlegen, welche Informationen man mit dieser Person teilt.2.1 KiTa, Freunde und Familie

Google-Kalender für die ganze Familie? WhatsApp-Gruppen für die KiTa und Familienchats? Bekannte und Freunde auf Facebook? All das gibt es bei mir nicht. Kein Unternehmen der Welt verdient so viel Vertrauen, als dass ich ihm freiwillig einen Einblick in mein Privatleben gewähren würde. Sobald mich jemand auf diesen Verzicht anspricht, antworte ich ehrlich:

Ich habe etwas zu verbergen!

Freunde und Familie kennen meine Einstellung seit Jahren. Da weiß jeder, über welche Kanäle ich erreichbar bin und dass ich zugunsten der Privatsphäre gerne mal die »unbequemere« Lösung bevorzuge.

Auf neue »Welten« stoßen wir allerdings gerade im KiTa-Umfeld unserer Tochter. Hier habe ich schon oft zu hören bekommen, dass ohne WhatsApp praktisch »gar nichts geht«, da die KiTa-Leitung oder die Eltern quasi dauerhaft darüber kommunizieren und sich untereinander austauschen würden. Ehrlich gesagt kann ich darauf gut und gerne verzichten – und offenbar zählt die KiTa unserer Tochter zu einer der wenigen, die ihre Kommunikation unabhängig von WhatsApp organisiert. Sobald eine wichtige Mitteilung für alle ansteht, erhalten alle Eltern eine E-Mail. Fortschritte, Probleme oder Erkenntnisse die unsere Tochter betreffen, besprechen wir direkt beim Bringen oder Abholen mit einer Erzieherin. Und sogar Verabredungen mit anderen Eltern sind kein Problem – einfach mündlich direkt vor Ort.

2.2 Meine Basis: Freie und quelloffene Software

Wer die größtmögliche Herrschaft und Kontrolle über die eigenen Daten anstrebt, der wird aus technischer Perspektive nach meiner Auffassung nicht um quelloffene Software (Open Source) umhinkommen. Im Privat- und auch Geschäftsumfeld setze ich für meine Systeme ausschließlich auf Debian GNU/Linux. Für mich zeichnet sich das Debian-GNU/Linux-Projekt insbesondere durch seinen offenen und transparenten Umgang mit Sicherheitslücken aus. Aufgrund der hohen Stabilität und Zuverlässigkeit eignet es sich sowohl für Server- als auch Desktopsysteme.

Insbesondere in der Smartphone-Welt sollte eine Problematik allerdings nicht unerwähnt bleiben: Die fehlende Überprüfbarkeit bzw. Transparenz der proprietären Hardwarechips (bspw. Basebands). Selbst wenn wir auf einem Smartphone ausschließlich quelloffene Software einsetzen, wird die Vertrauenswürdigkeit direkt von der zugrundeliegenden Hardware beeinflusst. Diese Überlegung führt im Kontext des vorliegenden Beitrags allerdings zu weit, da dies insbesondere dann relevant wird, wenn sich ein (staatlicher) Geheimdienst Zugriff verschaffen möchte. Die Kombination quelloffene Software und (halb-)offene bzw. proprietäre Hardware wird uns aber zumindest vor den allgegenwärtigen Datenkraken wie Google schützen.

Hinweis

Allein die Verwendung von quelloffener Software bzw. alternativen Diensten ist natürlich kein Garant für eure »Datensouveränität«. Aber ein wichtiger Baustein, um diese überhaupt zu ermöglichen.3. Gerätschaften

Abgesehen von diversen Testgeräten für den Arbeitsalltag mag ich es privat eher schlicht und übersichtlich – gemäß dem Prinzip »Keep It Small and Simple« (KISS). Unsere Haushaltsgeräte (Fernseher, Kühlschrank, Radio, Waschmaschine etc.) sind allesamt »dumm« und somit auch nicht Teil des Internet of Shit.

3.1 Infrastruktur: Router und Firewall

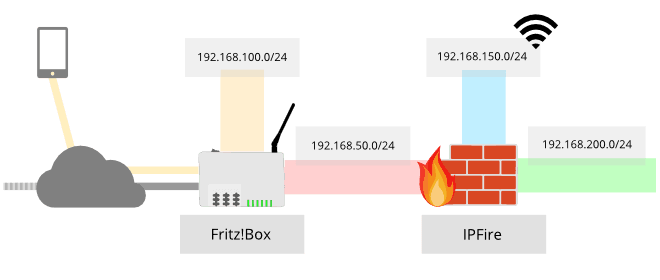

Werfen wir zunächst mal einen Blick auf die IT-Infrastruktur:

- FRITZ!Box 6360 (Kabel): Als Zugang zum Internet kommt eine FRITZ!Box 6360 zum Einsatz, die von Unitymedia gestellt wird. Das Gerät wie auch das Netz gehört also dem Provider, der sich jederzeit Remote auf die Box aufschalten könnte.

- IPFire Duo Box: Unser eigentliches Hausnetzwerk, dem ich vertraue, liegt hinter einer IPFire Duo Box. Die IPFire liegt quasi hinter der FRITZ!Box und bildet eine zusätzliche »Barriere« zwischen dem Provider- und Hausnetzwerk. IP-Adressen von Datensammlern wie Google, Facebook und Co. sind vom internen Netzwerk für keinen Client erreichbar – dafür sorgt das ASN-Skript.

- Raspberry Pi: Zusätzlich zu Router und Firewall stehen drei Raspberry Pi’s (3er Model) im Netzwerk.

- Pi-Hole / PiVPN: Einer dieser drei Raspberrys steht im gelben Bereich (quasi DMZ der FRITZ!Box) und ist direkt von außen erreichbar. Darauf werkelt ein Pi-Hole (keine Tracker / Werbung) in Kombination mit einem PiVPN. Falls ich unterwegs bin, baue ich zu diesem Raspberry eine VPN-Verbindung auf.

- Baikal: Der zweite Raspberry Pi steht hinter der IPFire im grünen Bereich. Darauf werkelt Baikal, zur Synchronisation von Kalender und Kontakten via CardDAV bzw. CalDAV. Diese Informationen sind also nur erreichbar, wenn sich einer der Clients (Notebook, Smartphone) im Hausnetzwerk befindet.

- LibreELEC: Der dritte Raspberry Pi beinhaltet einen LibreELEC für die mediale Unterhaltung – ebenfalls im grünen Netzbereich.

Hinweis

Weitere Details zum Netzwerkaufbau und Absicherungs- bzw. Filtermaßnahmen findet ihr in der Artikelserie »IPFire«.3.2 Clients: Notebook, Smartphone und Tablet

Meine privaten Geräte (Clients) beschränken sich auf lediglich drei Geräte:

[1] Notebook:

- Hardware: Als Notebook nutze ich ein Lenovo T440s (12 GB RAM, 1920×1080, SSD) – sein Vorgänger war ein T400 mit Libreboot. Da ich allerdings häufig mit virtuellen Maschinen arbeite, war mir der Arbeitsspeicher von 8 GB RAM etwas zu gering. Langfristig plane ich einen Wechsel auf ein Notebook mit komplett offener Hardware (bspw. Librem 13) – nur ist die Geräteauswahl hier leider sehr begrenzt.

- System: Auf dem System werkelt ein gehärtetes Debian GNU/Linux (Stretch). Wenn ihr euer Debian oder Linux-basierte System ebenfalls härten wollt, kann ich euch die Artikelserie »Linux härten« ans Herz legen. Aber auch das Securing Debian Manual bietet wertvolle Tipps zur Absicherung des Systems. Diverse Sicherheitsmaßnahmen, wie eine vollständige Festplattenverschlüsselung auf Basis von LUKS über LVM sind für mich eine Selbstverständlichkeit.

Meine aktuelle Software im Überblick:

| Kategorie / Anwendungszweck | Anwendung |

|---|---|

| Büro | |

| ToDo / Projektmanagement | Zim |

| Texteditor | mousepad |

| Office-Paket | LibreOffice |

| PDF-Viewer | qpdfview, MuPDF |

| EPUB Verwaltung | Calibre |

| Taschenrechner | galculator |

| Scanprogramm | Simple Scan |

| LaTeX, HTML, PHP etc. | Geany |

| HEX-Editor | ghex |

| Internet | |

| Browser | Firefox inkl. Addons vom Firefox-Kompendium, Tor Browser, Waterfox |

| Thunderbird inkl. folgende Addons | |

| FTP bzw. Dateiaustausch | FileZilla |

| Bit-Torrent-Client | Transmission |

| Bitcoins | Electrum |

| XMPP-Client | Gajim |

| Multimedia | |

| Video- und Audioplayer | VLC |

| Bildbetrachter | gpicview |

| Bildbearbeitung | GIMP |

| Vektor-Grafiken | Inkscape |

| Mp3Tagger | puddletag |

| Tools | |

| Archive Manager | Xarchiver |

| Virtuelle Maschinen | qemu |

| Netzwerk-Mitschnitt | Wireshark |

| Portscan | nmap |

| Sicherheit | |

| Sandbox | Firejail |

| VPN | OpenVPN, vpnc |

| Datenverschlüsselung | dm-crypt LUKS |

| E-Mail-Verschlüsselung | GnuPG |

| Passwort-Manager | KeePassXC |

| System | |

| Desktop Umgebung | XFCE über xfwm (Window Manager) |

| Display Manager | LightDM |

| Bildschirmsperre | light-locker |

| Design | arc-theme (Theme), Vibrancy Colors (Icons), Arc-Darker (Stil) |

| Thumbnails | tumbler |

[2] Smartphone:

- Hardware: Als Smartphone nutze ich ein Xiaomi Mi6. Das Gerät wird offiziell mit LineageOS versorgt und hat mit 6 GB RAM genug Reserven für zukünftige Android-Versionen.

- System: Auf dem Gerät kommt ein vollverschlüsseltes LineageOS 15.1 (Android 8) zum Einsatz. Zum Entsperren nutze ich einen achtstelligen PIN – ein Angreifer bräuchte im Mittel 9,51294 Jahre, um diesen PIN zu knacken (Rechenweg Ziffer 6 in diesem Beitrag). Ich nutze ausschließlich quelloffene Software aus dem F-Droid-Store oder als APK-Download. Ein Teil meiner persönlichen Konfiguration habe ich hier verbloggt.

Meine aktuellen Apps im Überblick:

| Kategorie / Anwendungszweck | App |

|---|---|

| Internet / Browser / E-Mail | |

| Browser | Fennec, FOSS Browser |

| K-9 Mail | |

| RSS-Reader | Tiny Tiny RSS (Client für TinyTinyRSS) |

| Büro | |

| Kalender | etar |

| Kalender- und Kontakte-Synchronisation | DAVdroid |

| Geburtstagshinweis | BirthDay Droid |

| Alarm bzw. Wecker | Talalarmo |

| Messenger | |

| XMPP-Messenger | Conversations |

| Messenger | Signal |

| Multimedia | |

| Video- und Audioplayer | VLC |

| Youtube-Player | NewPipe |

| Bildergalerie | Fossify Gallery |

| PDF-Viewer | muPDF |

| Fernseh-Streaming | Zapp |

| System | |

| Dateimanager | Simple File Manager |

| Netzwerk- bzw. App-Analyse | PCAPdroid |

| Terminal | Termux |

| Airplane-Modus | Auto Airplane Mode |

| SSH-Client | ConnectBot |

| Tor-Netzwerk | Orbot |

| Sicherheit | |

| Firewall | AFWall+ |

| VPN | OpenVPN |

| Passwortmanager | KeePassDroid |

| Navigation | |

| Offline-/Online-Navigation | OsmAnd |

| Personennahverkehr | Transportr |

| Soziale Netzwerke | |

| Mastodon | Tusky |

Hinweis

Wer die größtmögliche Kontrolle über sein Android-Gerät und damit über seine Daten anstrebt, sein Gerät allerdings nicht mit einem Custom-ROM bespielen kann / möchte, dem sei die Artikelserie »Android unter Kontrolle« ans Herz gelegt.[3] Tablet:

- Hardware: Als Tablet nutze ich ein Samsung Galaxy Tab S2 9.7 (WiFi). Das Gerät wird offiziell mit LineageOS versorgt.

- System: Auf dem Gerät kommt ein vollverschlüsseltes LineageOS 15.1 (Android 8) zum Einsatz. Ich nutze ausschließlich quelloffene Software aus dem F-Droid Store. Der primäre Einsatzzweck ist das entspannte Surfen auf der Couch, Steuerungszentrale für LibreELEC und das Anschauen von Videos.

4. Kommunikation

Eine elementare Grundlage unseres Lebens ist der Austausch mit anderen Menschen. Am liebsten unterhalte ich mit meinem Umfeld (Familie, Freunde etc.) in persona. Sollte dies nicht möglich, sein verläuft die Kommunikation in erster Linie über einen Messenger. Alternativ erfolgt der Austausch via E-Mail, Telefon oder ganz selten noch per SMS.

4.1 Messenger

Privat und auch beruflich nutze ich die Messenger Signal und Conversations – beide Messenger findet ihr ebenfalls in der Empfehlungsecke.

[1] Signal:

- Bezugsquelle: Neben dem Google Play Store wird der Messenger ebenfalls als APK direkt auf der Signal-Webseite zum Download angeboten – über eine integrierte, automatische Update-Funktion wird Signal stets aktuell gehalten.

- Google-Abhängigkeit: Signal funktioniert problemlos auf googlefreien Geräten und weicht dort auf WebSockets aus, um Nachrichten zu »pushen«.

- Adressbuch: Den Zugriff auf das lokale Adressbuch des Smartphones habe ich Signal verboten. Chatten kann ich trotzdem, indem ich die Telefonnummer eines Signal-Nutzers händisch eintippe und den Chat initiiere. Das ist anfangs etwas aufwendig, funktioniert aber problemlos. Damit vermeide ich den Upload der Telefonnummern meiner Kontakte bzw. genau genommen den Upload von Hashwerten der Nummern, die dann auf den Signal-Servern abgeglichen werden. Diese Hashwerte werden übrigens nicht dauerhaft gespeichert, sondern nach dem Abgleich wieder verworfen.

- Zielgruppe: Signal nutze ich für alle Kontakte, die wenig technikaffin sind bzw. die einen Messenger suchen, der »einfach funktioniert«. Die perfekte Alternative für alle (bequemen) WhatsApp-Nutzer.

- Grenzen: Für große, offene Diskussionstreffen mit vielen Nutzern (bspw. der Kuketz-Chat) eignet sich Signal nicht. Neben der einfachen Möglichkeit, eine Gruppe bzw. Chat zu betreten, fehlt es schlichtweg an Moderations- und Administrationsmöglichkeiten. Für größere, öffentliche Chats kommt daher eigentlich nur Matrix bzw. XMPP in Frage.

[2] Conversations:

- Bezugsquelle: Conversations lässt sich direkt über den F-Droid-Store beziehen und darüber aktualisieren.

- Google-Abhängigkeit: Conversations funktioniert problemlos auf googlefreien Geräten und weicht dort auf WebSockets aus, um Nachrichten zu »pushen«.

- Adressbuch: Den Zugriff auf das lokale Adressbuch des Smartphones habe ich Conversations verboten. Das Hinzufügen neuer Kontakte geschieht über den sogenannten Jabber-Identifier (JID), der an eine E-Mail-Adresse erinnert.

- Zielgruppe: Conversations nutze ich für all jene Kontakte, die bspw. ihre Telefonnummer nicht als Identifier nutzen möchten und Wert auf eine föderierte Infrastruktur legen.

- Grenzen: Für größere Gruppen, die in einem geschlossenen MUC via OMEMO kommunizieren wollen, ist die Nutzung problematisch. Siehe: Issue #3262 und Issue #3081.

4.2 E-Mail

Auf dem Notebook nutze ich für die Kommunikation via E-Mail Thunderbird. Folgende Addons sind bei mir aktuell im Einsatz:

- DKIM Verifier: Überprüft die DKIM-Signaturen von E-Mails und zeigt das Ergebnis in der Kopfzeile von Thunderbird an. Wie das funktioniert, hatte ich bereits verbloggt.

- Enigmail: Verschlüsseln und Authentifizieren von Nachrichten mit OpenPGP auf Basis von GnuPG.

- CardBook: CardDAV-Synchronisation für Kontakte.

- Lightning: Verwaltung von Kalendern, Aufgaben und Terminen.

- Manually Sort Folders: Accounts nach eigener Präferenz anordnen.

- Paranoia: Visualisiert mittels Smiley, ob eine E-Mail durchgehend über eine TLS-Verbindung zwischen den E-Mail-Servern ausgetauscht wurde – oder als »Postkarte« versendet wurde.

- Allow HTML Temp: E-Mails lassen sich mit einem Klick als »Original- oder Simple-HTML« anzeigen. Danach wird wieder in den ursprünglich gewählten Anzeigemodus gewechselt – bei mir ist das »Plain Text«.

Am liebsten ist es mir natürlich, wenn die E-Mail-Kommunikation verschlüsselt via PGP/GPG erfolgt. Leider ist dies mit nur wenigen Privatkontakten möglich und E-Mails werden meist unverschlüsselt versendet. Daher prüfe ich, ob zumindest die E-Mail-Server untereinander via TLS kommunizieren:

Received: from mailgate1.bwl.de (mailgate2.bwl.de [193.197.148.18]) (using TLSv1.2 with cipher ECDHE-ECDSA-AES256-GCM-SHA384 (256/256 bits)) by mail.kuketz.de (Postfix) with ESMTPS id 0D43F5E8F3

Zumindest so ist einigermaßen sichergestellt, dass die E-Mail nicht gleich als »Postkarte« über das Internet versendet wird.

Kontaktiert mich jemand über sein Google-Konto oder nutzt Google-E-Mail-Services retourniert mein E-Mail-Server üblicherweise einen Hinweis auf Basis eines Sieve Filters für Dovecot:

This is an auto-reply message from my mail server.

Please be aware that all emails sent and received in Gmail are analysed by Google.This is a serious invasion of privacy!If you live in Germany, please consider changing your email service:

- [1] https://mailbox.org/

- [2] https://posteo.de

- [3] https://tuta.com/

Due to this privacy violation by Google, I will read your email but may not reply to it.

Thank you very much in advance for your understanding.

Im Privatumfeld verzichte ich auf diesen Hinweis. Allerdings antworte ich demjenigen dann nicht per E-Mail, sondern suche eine andere Kontaktmöglichkeit via Messenger, SMS oder Anruf.

Auf dem Smartphone nutze ich die App K-9 Mail. Sollte ich unterwegs sein und eine verschlüsselte E-Mail erhalten, kann ich diese nicht lesen. Den privaten Schlüssel lagere ich auf einem Nitrokey, den ich ausschließlich auf meinem Notebook benutze. Persönlich lege ich ungern sensible Daten auf dem Smartphone ab. Dieses insbesondere deshalb, weil sich ein Android-System trotz verfügbarer und eingespielter Sicherheitsupdates nicht härten lässt, wie man es bspw. von Desktop- oder Server-Systemen kennt. Das bedeutet: Online-Banking, die Ablage von privaten Schlüsseln oder der Austausch besonders sensibler Informationen erfolgt bei mir niemals über das Smartphone.

5. (Server-)Dienste

Elementare Dienste wie E-Mail oder Webservices hoste ich grundsätzlich selbst. Selbstverständlich existieren auch vertrauenswürdige Anbieter auf dem Markt, die euch diese Arbeit abnehmen und die ihr grundsätzlich auch bevorzugen solltet, wenn ihr die Installation, Wartung und Betrieb eines Servers nicht gewissenhaft und fachmännisch durchführen könnt. Für mich zählt der Betrieb von Diensten allerdings zu einem wichtigen Baustein meiner Datensouveränität, den ich ungern externen Anbietern anvertraue. Also: Wenn ihr die Fähigkeiten habt, es selbst zu hosten, dann solltet ihr das tun, gleichzeitig solltet ihr euch aber auch eurer Verantwortung bewusst werden, die ihr mit diesem Schritt eingeht. Ihr seid quasi Administrator und Anwender in einer Person. Alle anderen sollten einen Anbieter wählen, der den Dienst für euch hostet und damit mitverantwortlich für eure Datensouveränität ist.

Im Grunde hoste ich für private Zwecke nur eine handvoll Dienste:

| Kategorie / Anwendungszweck | Selbst gehostet |

Dienstleister |

|---|---|---|

| Web & E-Mail |

||

| Webserver | nginx | – |

| E-Mail-Server | Postfix, dovecot & rspamd | mailbox.org |

| Büro | ||

| Kalender | Baikal (Tutorial Baikal) Hinweis: Baikal ist nur im internen Netz erreichbar und sollte nicht dauerhaft von »unsicheren« Netzen erreichbar sein. Da die Entwicklung eingestellt wurde, solltet ihr besser Radicale nehmen. |

mailbox.org, Nextcloud-Hosting |

| Adressbuch | Baikal (Tutorial Baikal) | mailbox.org, Nextcloud-Hosting |

| RSS-Reader | Tiny Tiny RSS | Nextcloud-Hosting |

Eine Nextcloud hoste ich persönlich nicht, da mir diese zu viel Funktionen in einer Lösung vereint. Ich verteile meine Daten lieber auf unterschiedliche Dienste, die genau eine Aufgabe erfüllen, um das Risiko durch eine mögliche Sicherheitslücke gering zu halten. Oder anders dargestellt: Wird in einer Nextcloud-Instanz eine Sicherheitslücke ausgenutzt, sind im ungünstigsten Fall viele unterschiedliche Daten betroffen. Durch die Verteilung von Diensten bzw. Daten lässt sich dieses Risiko minimieren.

Für den ein oder anderen von euch kommt eine solche Nextcloud aber vielleicht genau deshalb in Frage. Immerhin unterstützt die Nextcloud viel Funktionalität unter einer Haube. In der Tabelle verlinke ich daher auf sogenannte Nextcloud-Hoster – diese sind nichts anderes als Anbieter, die für euch eine Nextcloud-Instanz bereitstellen, falls ihr dies nicht selbst tun wollt bzw. könnt.

Hinweis

Im Beitrag »Umgang mit Daten im Arbeitsalltag« habe ich alle Dienste genannt, die ich im geschäftlichen Umfeld hoste.6. Das eigene Handeln

Sowohl im Geschäftsumfeld als auch Privatumfeld werdet ihr immer nur folgendes Ziel anstreben können:

Größtmögliche Kontrolle und Herrschaft über die (eigenen) Daten.

Die vollständige Kontrolle wäre ein Illusion. Es gibt einfach Bereiche, die ihr nur schwer kontrollieren bzw. beeinflussen könnt. Liegt euch eure Datensouveränität allerdings am Herzen, dann müsst ihr Entscheidungen treffen, Angebote auf den Prüfstand stellen und euch von eurer Bequemlichkeit verabschieden.

6.1 Taten zählen

Insbesondere Journalisten, Autoren, Politiker, aber auch andere Personen fordern gerne öffentlichkeitswirksam »mehr Datenschutz«:

- Facebook / WhatsApp soll seine Schnittstellen offenlegen

- Google soll seine Datensammelwut begrenzen und seinen Suchalgorithmus transparent machen

- Oder man empört sich bei Twitter in 280 Zeichen über den letzten Datenreichtum bei einem Unternehmen oder einer Institution

Dieses scheinheilige Getue hat selten zu einem nennenswerten Erfolg geführt. Unternehmen wie Google, Facebook und Co. verstehen nur eine Sprache: Die des Geldes – indirekt ausgelöst durch einen Rückgang der Nutzerzahlen bzw. Sanktionen, die auch wirklich ihren Namen verdienen.

Wir können nur dann etwas verändern, wenn wir aktiv werden und den schönen Worten, Drohungen und Forderungen auch Taten folgen lassen. Anstatt fortwährend »mehr Datenschutz« einzufordern sollten diverse Protagonisten vielleicht mal darüber nachdenken, was sie selbst verändern / tun können? Anbei habe ich ein paar Denkanstöße zusammengestellt:

- Ein Google-E-Mail-Konto ist nicht gerade der heilige Datenschutz-Gral

- Kritik über Facebook auf Facebook ist einfach nur scheinheilig

- Für Datenschutz und Privatsphäre auf einer Plattform wie Twitter zu werben ist der falsche Ansatz

- Kritik an der Datensammelwut von Google und Co. zu äußern, aber gleichzeitig selbst zahlreiche Tracker auf der eigenen Webpräsenz einzubinden, ist paradox

- WhatsApp einzusetzen und gleichzeitig zu posaunen: »Mir ist Privatsphäre wichtig«, wirkt wie gelebte Hilflosigkeit

- Sätze in der Datenschutzerklärung von Apps wie: »Wir nehmen den Schutz ihrer Daten sehr ernst«, aber gleichzeitig zahlreiche Tracker bzw. Analyse-Dienste einzubinden, grenzt an einen ernsthaften Wahrnehmungsverlust

- Sich an selbst getätigte Aussagen wie »Amazon kennt jeden Klick« erinnern und beim nächsten Einkauf dann ein lokales Geschäft aufsuchen

Bei uns in Deutschland mangelt es nicht an Kritikern, die mehr Datenschutz einfordern, sondern wir haben einen Mangel an Personen, die es damit wirklich ernst meinen. An dieser Stelle ein Zitat von Matthias Claudius (1740 – 1815):

Beurteile einen Menschen lieber nach seinen Handlungen als nach seinen Worten; denn viele handeln schlecht und sprechen vortrefflich.

Du kannst den Blog aktiv unterstützen!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

6.2 Verträge, Banken, Bonuskarten etc.

Der Fokus des vorliegenden Beitrags liegt auf der digitalen Welt bzw. mit welchen technischen Mitteln / Diensten die Datensouveränität gewährleistet werden kann. Dabei sollten wir allerdings auch andere Aspekte unseres Lebens nicht aus den Augen verlieren. Es gibt einfach Dienstleistungen, bei denen sind wir auf externe Anbieter angewiesen. Das fängt bei der Bank an, geht über die Autoversicherung, die Krankenkasse bis hin zu irgendwelchen Bonuskarten und Mitgliederausweisen. Vermutlich hat jeder von uns im Durchschnitt über 20 Verträge, Bonuskarten, Bankkonten und dergleichen. Dabei solltet ihr euch stets vor Augen führen: Diese Dienstleister speichern und verarbeiten eure Daten – sind für eure Datensouveränität also mitverantwortlich!

Wer schonmal von einem Datenleak betroffen war, weil seine Autoversicherung oder ein Online-Shop »gehackt« wurde, der wird, sofern er davon Kenntnis erlangt hat, vermutlich den Anbieter wechseln bzw. zukünftige Angebote genauer prüfen. Ihr solltet allerdings nicht auf ein Datenleak oder ähnliches warten, sondern bereits jetzt aktiv werden und eure Dienstleister auf den Prüfstand stellen. Dafür gibt es leider keine allgemeingültige Anleitung, wie ihr dabei vorgehen solltet. Ich habe euch ein paar Beispiele aus meinem Privatleben zusammengestellt, die aufzeigen sollen, welche Überlegungen ich mit einbeziehe:

- Bücherei: Bei der Anmeldung für ein Konto bei der Stadtbibliothek Karlsruhe wird Name und Anschrift erfasst. Optional kann die E-Mail-Adresse hinterlegt werden, sofern man eine Erinnerung zur Medienrückgabe wünscht. Beim Ausleihen eines Mediums wird im System das Medium (bspw. Buch), Ausleih- bzw. Rückgabedatum und die persönliche Kennnummer erfasst. Ein Online-Konto benötige ich nicht bzw. ist erst nach einer zusätzlichen Registrierung nutzbar. Die Daten, die die Stadtbibliothek hier erhebt und im Rahmen ihrer Dienstleistung verarbeitet, sind insgesamt überschaubar. Weniger erfreulich ist der Betrieb einer Facebook-Seite. Insgesamt ist die Webseite der Stadtbibliothek aber datenschutzfreundlich und verzichtet auf die Einbindung von Trackern oder Social-Media-Plugins.

- Krankenkasse: Ich bin aus Überzeugung bei einer gesetzlichen Krankenversicherung geblieben. Insgesamt unterscheiden sich die Leistungen der gesetzlichen Krankenkasse nicht sehr stark voneinander. Zur Basisleistung, die jedem zusteht, kommen noch besondere Leistungen und ein Zusatzbeitrag, der dies rechtfertigen soll. Als Außenstehender kann ich natürlich nicht beurteilen, wie eine Krankenkasse mit meinen Daten umgeht bzw. welche technischen Maßnahmen sie getroffen hat, um die von mir gespeicherten Daten zu schützen. Mit Tools wie Webbkoll kann ich mir allerdings einen Eindruck davon verschaffen, ob die Krankenkasse Tracker, Social-Plugins und andere datenschutzunfreundliche »Gimmicks« in ihre Webseite oder den Login-Bereich einbindet. Weiterhin informiere ich mich auch, ob die Krankenkasse bereits die elektronische Gesundheitsakte (bspw. über eine App) anbietet bzw. fördert – für mich ist das ein K.O.-Kriterium. Mit meinem Krankenkassenbeitrag möchte ich solche hingehuddelten Lösungen wie Vivy nicht auch noch finanziell unterstützen. Ein weiteres Ausschlusskriterium ist die Subventionierung von Fitness-Trackern und dergleichen – auch dieses möchte ich mit meinem Beitrag nicht indirekt mitfinanzieren.

- Bank: Bei Banken ist es nahezu unmöglich geworden eine Bankseite zu finden, die nicht von Trackern und diversen Drittanbietern übersät ist. Ein absolutes No-Go ist allerdings die Einbindung von Trackern und Drittquellen beim sensiblen Login-Bereich für das Online-Banking, wie es einige Banken leider tun und damit sowohl die Sicherheit als auch die Privatsphäre ihrer Kunden einem unnötigen Risiko aussetzen. Bei der Wahl einer Bank achte ich darauf, in welche (lokalen) Projekte die Bank ihr Geld investiert und ob sie Sicherheitsverfahren wie chipTAN für die Online-Überweisung anbietet. Da ich zudem gerne lokale Anbieter unterstütze, habe ich mich für die PSD Bank Karlsruhe entschieden. Leider ist auch die Webseite der PSD Bank Karlsruhe mit unnötigen Drittanbietern ausgestattet – zumindest der sensible Online-Banking-Bereich ist trackerfrei.

- Autoversicherung: Wer Auto fährt wird um eine Kfz-Haftpflichtversicherung nicht umhinkommen. Anbieter gibt es viele – wie bei fast allen Versicherungen, die man mehr oder weniger braucht. Viele Anbieter sind mittlerweile dazu übergegangen sogenannte Telematik-Tarife anzubieten – dabei wird der Fahrstil bspw. mit Hilfe einer Smartphone-App aufgezeichnet und für umsichtiges Fahren stellt der Versicherer dann eine »Belohnung« bzw. Rabatt auf den Versicherungsbeitrag in Aussicht. Für diese Überwachungsspielchen habe ich kein Verständnis, zumal die Telematik-Apps meist Tracker beinhalten, die Daten an Drittanbieter übermitteln. Leider ist mein bisheriger Versicherer (BGV Karlsruhe) auch auf den Überwachungszug aufgesprungen und bietet seit dem April 2018 einen Telematik-Tarif (BGVFLEXmobil) an. Da ich die Überwachung anderer Versicherten nicht mit meinem Versicherungsbeitrag mittragen möchte, werde ich zu einem anderen Anbieter wechseln. Die Wahl wird nicht einfach, da viele Anbieter diese Telematik-Tarife bereits im Angebot haben oder zumindest eine Einführung planen.

Ethisch korrekt soll es sein und dabei auch noch die höchsten Ansprüche an Sicherheit und Datenschutz erfüllt werden. Nein, es ist wirklich nicht einfach einen Versicherer, Dienstleister oder Bank zu finden, der den eigenen Maßstäben gerecht wird. Ihr werdet daher nicht umhinkommen Kompromisse einzugehen – allerdings müsst ihr eben selbst entscheiden, welche dies sein sollen.

Was ich euch mit auf den Weg geben möchte: Der Schutz eurer Datensouveränität ist von vielen Faktoren abhängig, die oftmals nicht in eurem Einflussbereich liegen. Wenn ihr einen datenschutzfreundlichen E-Mail-Anbieter gefunden habt (bspw. mailbox.org) und euer Smartphone ausschließlich mit quelloffenen Apps betreibt, dann seid ihr auf dem richtigen Weg. Konzentriert euch allerdings nicht ausschließlich auf den digitalen Bereich, sondern beleuchtet auch weitere Aspekte eures Lebens und prüft bestehende Verträge und Dienstleister. Entsprechen diese noch euren Vorstellungen?

Wer die größtmögliche Datensouveränität anstrebt, der muss zwangsläufig viele Bereiche seines Lebens auf den Prüfstand stellen. Die Devise lautet: Nicht labern, sondern handeln!

7. Fazit

In Zeiten von Big Data ist es schwierig geworden, die eigene Datensouveränität zu bewahren. Zu viele Protagonisten bedienen sich ungeniert an unseren Daten und missbrauchen sie für ihre fragwürdigen Zwecke. Das Mitspracherecht, was mit unseren Daten tatsächlich passiert, haben wir bei den meisten Anbietern schon lange verloren. Wem die eigene Datensouveränität bzw. Privatsphäre daher am Herzen liegt, der wird nicht umhinkommen, privat und auch beruflich Konsequenzen zu ziehen. Wie umfangreich diese sind, das muss natürlich jeder für sich selbst entscheiden.

Es liegt an euch, ob ihr weiterhin über Datenkraken wie Google und Co. schimpft oder lieber handelt. Dieses Handeln will ich ausdrücklich nicht allein auf technische Lösungen reduzieren, sondern ihr solltet ebenfalls zivilgesellschaftlich aktiv werden und eurer Unzufriedenheit eine Stimme verleihen. Kontaktiert eure Bank, wenn diese Tracker im sensiblen Login-Bereich einbindet. Zieht einen Wechsel der Krankenkasse in Betracht, wenn ihr überzeugt seid, dass die aktuelle Ausrichtung der elektronischen Gesundheitsakte dringend überdacht werden sollte.

Ihr könnt etwas für eure Datensouveränität tun, werdet euch dessen bewusst und handelt.

Bildquellen:

Privacy: Freepik from www.flaticon.com is licensed by CC 3.0 BY

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

30 Ergänzungen zu “Umgang mit Daten im Privatleben – Datensouveränität Teil3”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Vielen Dank für den klasse Beitrag!

Ich merke, dass ich zwar auf einem guten Weg bin, aber gerade im nicht-digitalen Bereich liegt noch viel Arbeit vor mir.

Was mich interessieren würde: Wie sieht dies bei deiner Frau aus? Nutzt sie WhatsApp oder andere Dienste, die auf deiner schwarzen Liste stehen? Ich für meinen Teil habe WhatsApp, Facebook und Co. den Rücken gekehrt, zwinge meine Meinung jedoch niemandem auf – auch nicht meiner Frau.

Sie nutzt hin und wieder Skype. Ansonsten nichts, worüber ich mich aufregen würde. ;-)

und da wäre schon das nächste Projekt: Nextcloud Talk für Deine Frau / würde mich auch interessieren :)

Danke für den super Artikel!

Hier hast du eine ausgezeichnete Anleitung für die Nextcloud- und Coturn-Installation :

Nextcloud

Coturn

Damit hast du alles um mit Nextcloud-Talk zu arbeiten.

Nextcloud Talk habe ich vor kurzem erst mit der Familie getestet, ich wollte es als Whatsapp Ersatz promoten. Leider hat das Signaling in den Android Apps (egal ob aus dem Play Store oder von F-Droid) überhaupt nicht funktioniert, sprich von einem Anruf bekommt man nichts mit wenn man nicht gerade die App und einen Chat mit der Anruferin offen hat. Schade, Video Calls klappen echt gut, man muss sich nur über einen anderen Kanal „verabreden“ um einen Call zu starten.

Wieder ein sehr schöner und wertvoller Beitrag!

Den werde ich sehr gerne auf human-connection weiterempfehlen!

Ein schönes, besinnliches und friedvolles Weihnachtsfest sowie einen Guten rutsch ins neue Jahr!

g.

Wieder einmal erste Klasse, vielen Dank! Ich lese jetzt die Beiträge seit einigen Monaten und finde immer wieder Neues zur Umsetzung bei uns.

Nichts gefunden habe ich zum Thema „Diktat / Sprachaufnahme“ unter ANDROID; da mich die Standard-App meines LG-G6 mit ellenlangen Nutzungsbedingungen (die ich nicht akzeptiere) nervt, würde ich mich über Vorschläge freuen.

Grüße aus Bayern, Michael

Vielen und herzlichen Dank für diesen Artikel und der Angabe vieler Details bzw. Lösungsansätze, wie du deine Datensouveränität aufgebaut hast. Und ja, bestimmt wird es auch bald Kommentare geben, die deine IT-technischen Kenntnisse hervorheben werden und einige Absicherungen sind wohl für einige User nur schwer bzw. mit vielen Mühen umsetzbar.

Trotzdem ist es wichtig, dass es Profis und Experten gibt wie dich, die das Problem bzw. die negativen Folgen des weltumspannenden Internets und der Durchvernetzung bis zum Herzschrittmacher oder der Kaffeemaschine zur Erzielung fremder Finanzgewinne darstellt.

Frohe Weihnachten und alles Gute für das neue Jahr an dich & deine Familie, sowie allen Mitlesern/innen!

KeePassX wird quasi nicht mehr weiterentwickelt. Das letzte Update ist vom 8 Oktober 2016. Ich rate stattdessen zu KeePassXC.

Super, danke für den prima Beitrag. Sehr übersichtliche Zusammenfassung deiner verwendeten Systeme und Software. Ich finde es toll, dass du diesen Blog hier betreibst und den datenschutzorientierten Menschen, hier mögliche Wege aufzeigst. Weiter so!

Ein super Artikel, danke!!

Nur eine Frage, was bedeutet DMZ?

DMZ.

Vielen Dank für diesen gelungenen Jahresabschluss!

Ich hätte noch eine Frage: du benutzt LineageOS. Zusätzlich benutzt du open-source-apps wie etar, simple gallery, airplane-Modus, (Kamera?) Welchen Grund hat das genau? In Lineage sind entsprechende Apps integriert. Geht es um Funktionalität oder passiert das aus Gründen des Datenschutzes, weil du Lineage an der Stelle nicht genügend Vertrauen entgegen bringst. Sind da eventuell noch google-Bibliotheken drin, weißt du da irgendwas?

Grüße :)

Die Apps gefallen mir einfach besser bzw. bieten einen höheren Fuktionsumfang.

Hallo Herr Kuketz,

ich muss Ihnen erst mal ein großes Lob aussprechen für Ihren tollen Beitrag. Vor allem dass Sie nicht nur Facebook, Google u. Co für Ihre Machenschaften tadeln, sondern auch sehr hilfreiche Lösungsansätze aufzeigen, dass vermisse ich anderswo oft sehr. Ich setze mich ja sehr für das Fediverse ein, bekomme aber kaum Unterstützung. Wenn ich dann Administratoren anschreibe, bekomme ich entweder gar keine oder nur dumme Antworten wie: „Dann probieren Sie es doch mal aus“. Äh, hallo, vielleicht habe ich es schon ausprobiert und komme damit nicht klar. Warum würde ich sonst fragen? Ich könnte hier mein ganzes Leid klagen, möchte aber niemanden verschrecken, auch wenn mich die Dummheit der meisten Menschen doch sehr ärgert. So hat mir doch neulich jemand allen ernstes gesagt:

Jedenfalls muss ich nochmal betonen, dass dieser Blog ein Juwel in der mittelalterlichen deutschen Datenwüste ist. Weiter so!

Viele Grüße

Horst Meyer

Hallo Mike,

vielen, vielen Dank für diesen wie immer informativen Beitrag. Ich sauge schon deslängeren diesen Blog regelrecht in mich auf. Es ist ein langer Weg, aber man sollte ihn nach und nach gehen auch wenn es schwer zu sein scheint. Letztendlich muß man es nur selber wollen.

Ich wünsche Dir und deiner Familie zu Weihnachten alles Gute, ruhige und besinnliche Feiertage sowie viel Gesundheit für das neue Jahr und wieder viele spannende Artikel.

Viele Grüße

Hendrik

Für mich war und ist bereits die eGK ein K.O.-Kriterium.

Da es aber wohl kaum eine KK gibt, die keine eGK ausstellt/anbietet, laufe ich halt schon seit ein paar Jahren immer mit Ersatznachweisen zu den Ärzten.

Es wird ja mit der eGK ja nicht besser:

Herr Spahn, der Diener der Gesundheitsindustrie, hat bereits per Gesetz beschlossen, daß die eGKs ab 2019 mit NFC ausgestattet werden sollen, d.h. die bisherigen Karten werden (wieder mal) ausgetauscht werden müssen.

Die ganze Pharmaindustrie, zusammen mit den Hintergrundmachern wie Bertelsmann, scharren schon seit Jahren mit den Füßen und rufen: man solle ihnen den Zugang zu den Patientendaten verschaffen. Einer von Bertelsmann hat in einem Beitrag sogar darüber sinniert, ob es richtig wäre, daß man die Entscheidungsgewalt über die Daten allein nur den Patienten überlassen dürfe oder ob man eben diese Entscheidungsgewalt doch nicht etwas aufweichen sollte.

Hier recht aktuelle Forderungen der Lobbyverbände im Zusammenhang mit der elektronischer Patientenakte:

https://patientenrechte-datenschutz.de/2018/11/22/elektronische-patientenakten-lobbyverbaende-aus-pharmaindustrie-it-und-medizintechnik-fordern-staerkeren-zugriff-auf-gestaltung-und-inhalt-daten-von-elektronische-patientenakten/

Und dann wird immer noch dreist behauptet, die eGK, die Patientenakte, das ganze Konzept und vor allem die Patientendaten wären absolut sicher.

Eine größere Anmaßung, Arroganz und Realitätsverweigerung kann es Angesicht der vielen Hacks und Datenvergehen in allen möglichen Bereichen, Plattformen und Konzernen, über die nahezu schon im monatlichen Rhythmus berichtet wird, nicht geben.

Hier mal eine Beispielliste. Man achte darauf, wie oft der Organization type „healthcare“ innerhalb dieser Liste aufgeführt wird:

https://en.m.wikipedia.org/wiki/List_of_data_breaches

Ich fürchte, früher oder später werden ALLE KK in dieselbe Richtung marschieren.

Trotz der bestehenden Ungereimtheiten, trotz solcher katastrophalen Ansätze und Starts wie „Vivy“ und was da noch kommen möge. Wie z.B. dies:

https://patientenrechte-datenschutz.de/2018/10/02/hausaerzteverband-eigene-app-entwickelt-um-auch-am-kuchen-mit-patienten-behandlungs-und-medikationsdaten-naschen-zu-koennen/

Die aktuelle Ausrichtung der elektronischen Gesundheitsakte will im Grunde das forcieren, was schon mit der eGK angefangen hat und diese Ausrichtung muß nicht nur überdacht, sondern im aktuellen Zustand boykottiert bzw. abgelehnt werden.

Diverse Ärzte und Vereinigungen weigern sich schon länger und auch aktuell, an die Konnektor- und Telematikinfrastruktur angeschlossen zu werden:

https://patientenrechte-datenschutz.de/2018/12/14/vorsitzender-der-aerztevereinigung-medi-verbund-verweigert-anschluss-an-die-telematik-infrastruktur-und-will-klage-erheben-gegen-den-anschluss-zwang/

https://patientenrechte-datenschutz.de/?s=%C3%A4rzte

Aber es kann nicht nur bei den Ärzten bleiben. Der Patient selber ist gefragt und sollte handeln.

Denn es geht letztendlich um seine Gesundheitsdaten.

Ergänzung:

Daß für manche Wesen Datenschutz und das Recht auf informationelle Selbstbestimmung, besonders im realen Alltag und Leben, Fremdwörter und Störfaktoren sind, zeigt diese ganz frische Forderung des Vorsitzenden des Gemeinsamen Bundesausschusses Prof. Hecken:

Um die Lücken bei der Versorgungsforschung zu schließen „[…] müsse darüber nachgedacht werden, ‘in bestimmten Bereichen Patienten zu verpflichten, ihre Daten zur Verfügung zu stellen’ […] Wenn man beim Datenschutz immer erst die Risiken überprüfe, komme die Diskussion nicht voran…”

https://patientenrechte-datenschutz.de/2018/12/19/die-neueste-schnapsidee-verpflichtende-datenspenden-bei-gesundheits-und-behandlungsdaten/

Tja, das macht glatt sprachlos…

Wouh, Danke für die links!

Du weißt gar nicht, was Du mir für einen Gefallen getan hast.

Danke für den Artikel. Wollte noch etwas zum Thema Sicherheit einwerfen.

Wer ohnehin Debian einsetzt, und somit sehr wahrscheinlich auch auf Systemd, der sollte sich im Sinne der Systemhärtung, einmal mit dessen Konfiguration beschäftigen. Unter „/etc/systemd/system.conf“, kann man sich nämlich die Option „NoNewPrivileges“ zunutze machen, wodurch nach dem Systemstart, kein Programm mehr in der Lage ist höhere Rechte zu akquirieren. Und davon sind alle erdenklichen Wege betroffen, inkl. typische SUID-Binaries wie su oder sudo. Alles würde blockiert werden, selbst mit dem korrekten Root-Passwort. Ein direkter Login als Root, wird dann nur noch über ein anderes TTY möglich sein. Nebenbei ist „NoNewPrivileges“ eine Funktion des Linux-Kernels, die einmal gesetzt und nicht wieder umgekehrt werden kann. Ähnlich zu „ptrace_scope = 3“ um Debugging permanent zu unterbinden.

Des weiteren kam mir die Tage ein Commit unter, wodurch mithilfe des Yama-LSM und einer neuen Funktion namens „O_MAYEXEC“, verhindert werden soll, dass etwas ohne Execute-Bit ausgeführt werden kann. Mit dieser Policy sind nur noch Dateien mit Execute-Bit ausführbar, was sowohl Binaries und insbesondere Shellscripte mit einschließt. Auch gängige Interpreter wie, sh, Bash, Perl, Python und mehr, sollen um diese Funktion erweitert werden, um auch Umwege wie, Pipes, und sonstiges Shell-Voodoo unschädlich zu machen. Somit muss Shellcode dann zwingend als Datei mit Execute-Bit vorliegen, damit der Interpreter darauf reagiert. Ich werde das mal weiterverfolgen, und hoffe das wird tatsächlich übernommen. Für die Sicherheit wäre es ein großer Gewinn.

https://patchwork.kernel.org/patch/10725661/ (Patch 1/5)

Toller Artikel, Mike. einfach super – vielen, vielen Dank.

Was ich nicht ganz verstehe: Du setzt auf chin. Hersteller bei Notebook und Smartphone – wow!

Schon klar, wem kann man schon trauen. Aber Chinesen wohl noch weniger als anderen – oder zumindest sähe ich sie mit am Ende der Vertrauensskala.

Wieso vertraust bei der Hardware gerade auf chin. Hersteller? Oder sind aus deiner Sicht alle Hersteller zunächst gleich wenig vertrauenswürdig, sodass dann nur noch andere Kriterien gelten?

Frohe Weihnachten und eine gutes Neues Jahr!

Edgar

Grundsätzlich finde ich einen chinesischen Hersteller nicht weniger vertrauenswürdig als bspw. einen amerikanischen. Siehe bspw. Cisco und Co. mit den ganzen Backdoors. Ich habe es ja bereits im Artikel angesprochen, dass wir nur sehr wenig bis gar keine Auswahl an quelloffener Hardware haben.

Vielen Dank für die tollen Artikelserien dieses Jahr! Da du dein Xiaomi schon mit unlock/root/Custom Rom etc. befreit hast, habe ich eine Frage. Wie hast du (als erster Schritt) den Bootloader entsperrt? Bei meinem OnePlus2 habe ich damals normal über den „fastboot“ Befehl alles machen können.

Ich habe vor ein Xiaomi Mi Mix 2 für ein Familienmitglied zu kaufen und möchte versuchen die Ersteinrichtung ohne eingelegter SIM und ohne eingerichtetem WLAN abzuschließen, um dann im Menü die Entwickleroptionen etc. freizuschalten.

Hast du dein Mi6 über den „offiziellen“ Weg entsperrt, also Xiaomi Konto anlegen, Software auf PC installieren und zusammen koppeln? (+ dieser seltsamen Wartezeit in Stunden) Das möchte ich nämlich verhindern, da ich nicht weiß, was dadurch alles an Daten zum Hersteller fließt.

Vielen Dank für deine Antworten und einen guten Rutsch!

Sehr interessanter und ausführlicher Artikel, danke dafür! Leute von WhatsApp abzubringen bzw. ein Grundverständnis für die Problematik zu schaffen gestaltet sich meiner Erfahrung nach mitunter als sehr anstrengend („Ich hab nix zu verbergen, kann doch jeder alles über mich wissen“). Kein Verständnis mehr habe ich bei Unternehmen und öffentlichen Institutionen – spätestens nach Einführung der DSGVO sowie der damit verbundenen ausführlichen Berichterstattung in diversen Medien über Wochen und Monate hinweg, sollte jeder mitbekommen haben, dass WhatsApp im beruflichen Kontext nichts verloren hat. Zu dem fehlenden Verständnis gesellt sich dann oft auch Ignoranz (sind ja nicht die eigenen Daten, die man preisgibt), weil WhatsApp ja so bequem ist und das Diktat der Masse es so will.

Bei öffentlichen Institutionen (Kitas, Schulen) hilft dann wie ich fürchte nur die Drohung mit einer Anzeige beim Datenschutzbeauftragten oder sonstigen dafür zuständigen Stellen, ansonsten wird sich nichts ändern. Ist nicht die feine Art, aber gegen Ignoranz muss man sich meiner Meinung nach zur Wehr setzen – und wenn es sachliche Argumente und geltendes Recht nicht vermögen, was dann?

Schöne Feiertage :-)

Diese Artikelserie ist – wie auch der Rest deiner Artikel – eine gute Ortientierungshilfe für Interessierte. Ich war während meines Informatik-Studiums mehrere Jahre lang Datenschutzbeauftragter meiner Fachschaft und bin daher evtl. besonders sensibel im Bezug auf meine Daten. Das meiste, das du hier so schreibst, ist nichts neues für mich, allerdings wüsste ich ansonsten keine deutschsprachige Quelle, die diese wichtigen Themen so vollumfänglich und gleichzeitig anfängerfreundlich behandelt. Deshalb habe ich deinen Blog schon oft im Bekanntenkreis weiterempfohlen.

In einem Punkt stimme ich jedoch nicht mit dir überein. Du hast zu Beginn deiner Artikelserie korrekt erklärt, dass „Datensouveränität“ ein Lobbybegriff ist, der ausschließlich zur Aushöhlung der bestehenden Datenschutz-Standards kreiert wurde. Ich denke nicht, dass es sonderlich geschickt ist, eine Umdeutung zu versuchen. Was nutzt es, wenn am Ende alle den selben Begriff nutzen und sich jeder darunter etwas anderes Vorstellt? Bis auf diese Artikelserie ist mir „Datensouveränität“ bisher ausschließlich in ihrer negativen Bedeutung begegnet. Wir sollten lieber versuchen, die Menschen vor diesem gefährlichen trojanischen Pferd aufzuklären. Jeder, der (außer dir) die Formulierung Datensouveränität statt Datenschutz oder Datensparsamkeit benutzt, möchte den Leuten an ihre Daten. Das ist einfach ein Fakt. Insofern halte ich deinen Vorstoß sogar für gefährlich. Nichts nutzt der BigData-Lobby mehr als unklare Definitionen und Begrifflichkeiten!

Da magst du Recht haben – ich weiß es nicht. Wer den Begriff in einer Suchmaschine eingibt, der wird unter den ersten Treffern zumindest diese Serie finden. Immerhin.

Damit hast du wieder Recht. Sichtbarkeit ist wichtig. Ich habe gerade mal nachgesehen und Google spuckt zur Suche nach Datansouveränität folgendes aus:

1. [Heise] „Datensouveränität: Die Säge am informationellen Selbstbestimmungsrecht“

(sehr schöner erster Treffer ;-) )

2. [Bertelsmann Stiftung] „Mit dem Konzept der Datensouveränität sollen Bürger mehr Macht über ihre Daten bekommen.“

(die Bertelsmann Stiftung hätte ich eigentlich auf Platz 1 erwartet – schön, dass ich falsch lag)

3. [Netzpolitik.org] „Angela Merkel hat gehört, dass sie Datenschutz jetzt Datensouveränität nennen soll“

(was soll man dazu sagen?)

4. ein pdf vom „Smart Data Forum“, in dem erklärt wird, wie sehr sich die Wirtschaft durch deutsche Datenschutzstandards in ihrer Entfaltung gestört fühlt

5. [Deutscher Ethikrat] „Ethikrat fordert eine an Datensouveränität orientierte Gestaltung von Big Data im Gesundheitsbereich“

(Datenschutz und BigData im Gesundheitsbereich funktionieren nicht -> also brauchen wir Datensouveränität!!1!einself)

6. (kuketz-blog.de) Der erste Teil deiner Serie

Danach folgen, Springer, Handelsblatt usw.

Insgesamt scheinen mir die Suchergebnisse recht ausgewogen zu sein, aber auf den ersten zwei Ergebnis-Seiten bist du der einzige, der „Datensouveränität“ in einen – für mich – positiven Kontext setzt. Ich halte große Stücke auf deine Arbeit, aber hier kämpfst du in meinen Augen auf verlorenem Posten.

Nebenbei bemerkt finde ich es gruselig, wie schnell sich der Begriff „Datensouveränität“ unter den Leuten verbreitet hat. Und die meisten setzen es mit dem gleich, was sie früher „Datenschutz“ oder „informationale Selbstbestimmung“ genannt haben. Mach mal bitte selbst den Versuch und frage die Menschen in deinem Umfeld, wo sie die Unterschiede sehen! Du wirst erstaunt sein, wie gut diese Lobby-Kampagne funktioniert hat. Man sollte deutlich darauf hinweisen, dass in es in der Regel nicht um den „Schutz von Daten“ sondern um „Daten als gewinnbringende Ressource“ geht, wenn Firmen und Politiker von Datensouveränität sprechen.

Lass dir von meiner Kritik aber bitte nicht das Weihnachtsfest vermiesen. Du betreibst mit deinem Blog wirklich ganz fantastische Aufklärungsarbeit! :-)

Frohe Weihnachten!

Einen herzlichen Dank für einen weiteren wertvollen Artikel. Ich hoffe, dass es hier auf dem Blog auch in den nächsten Jahren viel Wichtiges zu lesen gibt.

Spannend wird es werden, wenn Ihre Tochter in die Schule kommt. Klar, bei dem bisschen Kita Orga kommt man um ein digitales Hilfsmittel schnell herum. Aber mit den fortschreitenden Schuljahren gerät die WhatsApp Kommunikation immer stärker in den Fokus. Elterngruppen, Klassengruppen, AG-Gruppen, Sportgruppen, Freundegruppen u.s.w. .Sich dort zu verweigern ist sicherlich auch möglich, wird aber dann zu Informationsdefiziten führen, weil man, mea culpa, in der Eile doch vergessen hat die wichtige Information noch per Email zu verteilen.

Letztes Jahr kam meine Frau von der Klassenpflegschaftsversammlung mit der Info zurück, dass der Klassenlehrer gerne mal Google Classroom im Pilotversuch ausprobieren wollte. Datenschutzbelange wurden leider nicht erörtert, kritische Fragen kamen aus der Elternschaft auch nicht. In einem späteren Vieraugengespräch mit dem Lehrer stellte sich dann heraus, dass er in Bezug auf Datenschutzinteressen überhaupt nicht sensibilisiert war. Besonders erstaunlich, da er als Medienbeauftragter der Schule es doch hätte besser wissen müssen.

Hi,

danke für den Beitrag – sehr schön, wie so fast alles von Dir.

Ein Punkt ist mir aufgefallen… in dem Unterbericht von IPFire schreibst Du, dass Du das VPN der fritz.box nutzt – hier steht aber wiederum, dass Du das VPN vom Raspi und PiVPN nutzt. Evtl. sollte man das mal korrigieren. Denke, Du nutzt den PiVPN als VPN, oder?

Eine Frage auch dazu. Wie aktualisiert sich denn der PiVPN bei Updates? Macht er das automatisch? Mag ja auch immer einen aktuellen PiVPN am laufen haben.

Hallo Herr Kuketz,

toller Blog, faszinierend.

Plane die Anschaffung eines Firewalls und habe gelesen, dass Sie die IPFire Duo Box einsetzen, welche jetzt durch die DuoBox Business (EcoBox doppelt so teuer mit AES) ersetzt wurde.

Reicht denn die alte Box ohne native AES-Unterstützung für den normalen Hausgebrauch aus?

Auch für die Zukunft? – Bin verheiratet und habe 2 Kinder und möchte gerne von unterwegs auf das Heimnetz via VPN zugreifen.

Beste Grüsse Bernd

Die Librem-Notebooks bestehen meines Wissens nach nicht aus „komplett offener“ Hardware, weshalb sie auch nicht von Libreboot sondern nur von Coreboot (mit Binärblobs) unterstützt werden. Wenn man bedenkt, dass die Intel ME wohl die größte hardwareseitige Backdoor im System ist, erscheinen diese Geräte leider auch nicht wesentlich sicherer als andere moderne Notebooks.