1. PRISM und seine Folgen

Tagtäglich erfahren wir neue Details zum NSA-Überwachungsskandal. Die PRISM-Enthüllungen haben Edward Snowden mittlerweile zum Spielball der Mächte und Medien gemacht. Derzeit befindet er sich nach einer »Catch Me If You Can« ähnlichen Flucht im Transitbereich des Moskauer Flughafens Scheremetjewo.

Aufgerüttelt durch die NSA-Affäre sehnen sich viele Menschen auf einmal nach anonymer oder zumindest sicherer Kommunikation. Wie auf Abruf steht selbstverständlich sofort eine entsprechende Lösung bereit: Ein Raspberry Pi (Onion Pi) der sich als Tor Proxy betreiben lässt. Eine entsprechende Alternative hat das US-Unternehmen Adafruit vorgestellt. Sogar der Spiegel hat eine Bauanleitung für den Umbau bzw. Modifikation veröffentlicht.

Und damit nicht genug: News-Seiten, Blogs und Foren stimmen mit ein und buhlen mit Schlagwörtern wie »abhörsicherer Internetzugang« oder »anonymes WiFi zum Mitnehmen« um Aufmerksamkeit ihrer Leserschaft. Sie überschlagen sich dort mit Bauanleitungen und Versprechen, wie ihr als Nutzer dann vollkommen »anonym« im Internet surfen könnt. Sinnvoller und vor allem weitaus hilfreicher wäre allerdings eine Bedienungsanleitung zur korrekten Nutzung des Tor-Netzwerks. Denn wer die Risiken nicht kennt, sollte sich das »Schächtelchen der Pandora« nicht unbedingt ins Wohnzimmer stellen.

Update

08.04.2015: Auch wenn wir es nicht wahrhaben wollen: Der gläserne User ist längst zur Realität geworden. Durch die Nutzung von Smartphones, Fitness-Trackern, Smart-TVs oder auch nur durch die tägliche Nutzung unseres Browsers hinterlassen wir unzählige Datenspuren. Mit der Artikelserie »Not my data!« zeigen wir euch einen Weg, um möglichst spurenarm zu surfen.2. Das Tor-Netzwerk

Im Jahre 2002 startete die Universität Cambridge die Entwicklung von Tor. Derzeit wird das Projekt vor allem aus Spenden finanziert. Vermutlich im Zusammenhang mit dem NSA-Überwachungsskandal steigt die verfügbare Anzahl von Tor-Knoten rasant an. Laut Statistiken stehen derzeit knapp 4000 Tor-Knoten zur Verfügung, die ein durchschnittliches Datenvolumen von 1,1 GByte pro Sekunde verarbeiten.

Kann mich ein Onion Pi Tor Proxy zuverlässig anonymisieren? Genügt es das kleine Schächtelchen einfach in mein Netzwerk zu integrieren? Um diese Fragen zu beantworten ist ein genauer Blick auf die Funktionsweise von Tor notwendig.

2.1 Das Konzept

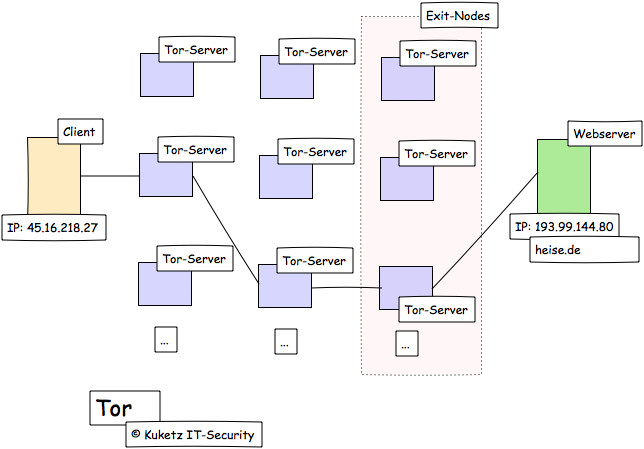

Tor basiert auf einem verteilten Anonymisierungsnetzwerk mit dynamischer Routenwahl über mehrere Stationen. Diese Technik wird Onion Routing genannt. Webinhalte werden ständig über wechselnde Routen geleitet und zwischen den Knotenpunkten verschlüsselt. Dieses Konzept sorgt für einen hohen Schutz der Identität ihrer Nutzer. Der Begriff Onion bzw. Zwiebel leitet sich vom verwendeten Verschlüsselungsschema ab.

Quelle Wikipedia:

Die zu übertragenden Daten werden dabei mehrfach verschlüsselt. Innerhalb jedes Knotens wird auf die Daten entweder ein Ent- bzw. Verschlüsselungsschritt angewendet, je nachdem ob die Daten im Up- oder Downstream übertragen werden. Der Client verschlüsselt jedes zu sendende und entschlüsselt jedes empfangene Paket demzufolge mehrfach entsprechend der Anzahl der Knoten innerhalb der Route. Dieses stufenweise Verschlüsselungsschema hat die Form einer Zwiebel mit ihren Schalen, daher der Name. Es garantiert, dass nur der letzte Knoten die zu sendenden Daten im Klartext sehen kann (wobei diese ggf. noch einer Ende-zu-Ende-Verschlüsselung unterliegen). Auch ein Tracking der Daten über einen Knoten hinweg ist nicht möglich, da jeder Knoten einen nur für ihn und den Client nachvollziehbaren Ver-/Entschlüsselungsschritt durchführt, die Daten also am Eingang des Knotens unterschiedlich zu denen am Ausgang des Knotens aussehen.

2.2 Wie funktioniert das?

Wer sich für Tor interessiert muss sich nicht sofort einen Onion Pi Tor Proxy basteln sondern kann zunächst auf das Bundle zurückgreifen. Es steht für Windows, Mac OS X und Linux bereit und bietet alles Notwendige für den ersten Anlauf.

Nach einer Installation und Start von Tor geschieht Folgendes:

- Zunächst lädt Tor eine Liste mit verfügbaren Tor-Servern herunter. Diese Liste ist mit einer digitalen Signatur versehen, die nach Empfang verifiziert wird, um mögliche Manipulationen auszuschließen.

- Nach Empfang der Liste wird eine zufällige Route bestimmt, die aus drei Knoten (Tor-Server) besteht.

- Anschließend baut der Browser zum ersten Tor-Server eine verschlüsselte Verbindung auf. Der Vorgang wird dann noch zweimal wiederholt bis eine Route aus drei Tor-Servern besteht, über die der Datenverkehr dann geroutet wird.

- Nach dem Verbindungsaufbau findet der Datenaustausch über die zufällig gewählte Route statt. Der letzte Server in der Kommunikationskette wird Exit-Node bezeichnet. Dieser kennt das eigentliche Ziel und auch die übertragenen Daten, kennt allerdings nicht den Ursprung der Anfrage sondern lediglich seinen Tor-Vorgänger.

- Schleife: Etwa alle 10 Minuten wird der Vorgang des Verbindungsaufbaus wiederholt und eine neue Route zufällig bestimmt.

Und wo liegt nun die Gefahr? Das klingt doch alles prima! Werfen wir mal einen genauen Blick auf die sogenannten Exit-Nodes.

3. Risiko Exit-Node

Innerhalb des Tor-Netzwerkes werden Daten immer verschlüsselt übertragen. Lediglich der Exit-Node (Ende der Kette)kann nach dem kompletten Entschlüsselungsprozess über die 3 Tor Wegpunkte in die Pakete hineinschauen. Andernfalls wäre eine Kommunikation mit dem gewünschten Ziel nicht möglich. Theoretisch sind Exit-Nodes also in der Lage Anmeldedaten, Passwörter oder auch die komplette Kommunikation mitzuschneiden. Das ist insofern brisant, da im Prinzip JEDER solche »Bad Exit-Nodes« betreiben kann. Angefangen bei der NSA, über den BND bis hin zu kriminellen Gestalten.

Die Nachteile liegen auf der Hand:

- Sofern der Anwender keine End-to-End Verschlüsselung wie HTTPS oder SSL beim Surfen nutzt, kann die Sicherheit der übertragenen Daten nicht gewährleistet werden.

- Bad Exit-Nodes können dem Nutzer gefälschte SSL-Zertifikate anbieten, um auch den Inhalt verschlüsselter Verbindungen (Man-in-the-middle-Angriff) mitzuschneiden. Nur wenig Anwender prüfen das Server-Zertifikat auf seine Korrektheit, obwohl Browser in der Regel auf Fehler im Zertifikat hinweisen.

Bei der Überlegung einen Onion Pi Tor Proxy zu Hause zu nutzen muss man sich über dieses Risiko vollständig im Klaren sein. Ihr dürft diese letzte, unverschlüsselte Meile (Exit-Node) nicht unberücksichtigt lassen wenn ihr mit Tor im Internet unterwegs seid.

4. Was kann ich tun!?

Um sich vor solch einem Szenario zu schützen bietet Tor eine feste Konfiguration der Exit-Nodes an. Bei Bestimmung einer Route wird der Exit-Node dann nicht mehr zufällig aus einem großen Pool bestimmt, sondern auf vertrauenswürdige Endpunkte reduziert. Wieder das Wort »Vertrauen« – wie findet man vertrauenswürdige Exit-Nodes? Im Prinzip muss jeder selbst entscheiden wem er gerne vertrauen möchte…

Hier ein Vorschlag:

- Swiss Privacy Foundation

- digitalcourage e.V. (ehemals FoeBuD e.V.)

- Chaos Computer Club

Über die Konfigurationsdatei torcc kann ein gewünschter Node dann hinzugefügt werden.

StrictNodes 1 ExitNodes $DC41244B158D1420C98C66F7B5E569C09DCE98FE ExitNodes $9EAD5B2D3DBD96DBC80DCE423B0C345E920A758D ExitNodes $1041213B53CCF586093BB65D9CC4BC0B9656EF17 ...

Legende:

- DC41244B158D1420C98C66F7B5E569C09DCE98FE = DigiGesTor1e3 der Swiss Privacy Foundation (176.10.104.241)

- 9EAD5B2D3DBD96DBC80DCE423B0C345E920A758D = Digitalcourage2ip1 von digitalcourage e.V. (31.185.104.19)

StrictNodes mit dem Wert 1 signalisiert Tor ausschließlich Exit-Nodes zu verwenden, die unter ExitNodes aufgelistet sind. Den Fingerprint bestehend aus Dollarzeichen und einer Zahl repräsentiert ein Exit-Node. Erhältlich sind die Fingerprints beispielsweise direkt auf der Webseite des Betreibers.

Du kannst den Blog aktiv unterstützen!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

4.1 Verhaltensregeln für Onion Pi Tor

Wer die Exit-Nodes auf »vertrauenswürdige« Endpunkte reduziert, verringert die Wahrscheinlichkeit einem »Schnüffler« in Netz zu gehen. Doch das ist nicht alles. Wer einen Onion Pi Tor zum surfen nutzen möchte, der sollte sich ebenfalls an folgende Verhaltensregeln halten:

- Nicht nur über eine IP-Adresse lässt sich jemand ziemlich exakt identifizieren, sondern auch durch seine Konfiguration oder das Surfverhalten. Cookies sind aktiviert? JavaScript ist nicht geblockt? Mit serverseitigen Analysemethoden werden Anwender unterscheidbar und auch identifizierbar. Auf BrowserLeaks könnt ihr das selbst testen. Empfehlenswert ist das Tor-Browser. Dieser erschwert durch Modifikationen das Analyseverfahren bzw. Personen-Matching.

- Generell ist bei der Kommunikation darauf zu achten eine verschlüsselte Verbindungen zur Gegenstelle / Webserver aufzubauen. Gerade dann, wenn ein Anmeldevorgang mit Benutzername und Passwort stattfindet.

- Verschlüsselung zur Gegenstelle über HTTPS bzw. SSL ist gut – aber Kontrolle ist besser! Ihr solltet die Zertifikate prüfen. Generell warnt euch der Browser vor selbst signierten Zertifikaten.

- Realnamen oder Angaben die Rückschlüsse auf die eigene Identität zulassen sind zu vermeiden. Denn der Wunsch nach anonymen Surfen lässt sich nur mit Einschränkung bezahlen. Sobald ihr eure normalen Webdienste nutzt, also euch in euren Mailaccount einloggt, weiterhin Google+ oder Facebook nutzt seid ihr eindeutig zu identifizieren.

Wer möglichst anonym im Internet surfen möchte, der muss sich den Risiken bewusst sein. Es genügt nicht mal eben einen Onion Pi Tor Proxy zu basteln – Anonymität im Internet wird vor allem mit der Einschränkung von Bequemlichkeit bezahlt.

5. Fazit

Der Onion Pi – ein Schächtelchen der Pandora? Unbedarften Anwendern suggeriert er anonymes Surfvergnügen und den Schutz gegen Spähdienste wie PRISM oder Tempora. Doch das Gegenteil ist der Fall – wer die Risiken nicht kennt (Bad Exit-Nodes) und sein normales Surfverhalten nicht anpasst bewegt sich am Ende sogar unsicherer durch das Internet als ohne »Tarnkappe«. Paradox – man sucht Sicherheit und Schutz gegen das massenhafte Abschnorcheln von Internetdaten und bewirkt fast das Gegenteil.

Anonymität bzw. Schutz gegen die Datensammlung erhält man nicht zwangsläufig durch die Integration eines Onion Pi in das heimische Netzwerk. Es ist ein lediglich ein erster Schritt. Wer die Exit-Nodes auf »vertrauenswürdige« Endpunkte reduziert, verringert die Wahrscheinlichkeit einem »Schnüffler« in Netz zu gehen.

Derzeit bleibt uns nichts anderes übrig als eigenverantwortlich für die Einhaltung von Art 10 des Grundgesetzes zu sorgen. Der Onion Pi kann dabei helfen, sollte aber nicht als Allheilmittel gesehen werden – nur wer den Umgang versteht sollte ihn auch benutzen. Im Artikel Gib PRISM keine Chance! habe ich noch weitere Anregungen zum Thema zusammengefasst.

Bildquellen:

No Thief: „#51619884“, https://de.fotolia.com/id/51619884

Nemo: „Buckle“, https://pixabay.com/en/car-law-road-warning-seat-buckle-44127/

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

17 Ergänzungen zu “Warnung vor dem Onion Pi Tor Proxy”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Die neuste Version TOR Bundle erwartet andere Zeilen in der Konfigurationsdatei torcc, nämlich:

StrictNodes 1

ExitNodes $2DDAC53D4E7A556483ACE6859A57A63849F2C4F6

Ah, danke für den Tip!

… und wenn Herr Dau aus unwissenheit einen Exit Node betreibt. Dann ist Prism/ Tempora sein kleinstes Problem.

Danke für diesen tollen Artikel, aus dem ich sehr viel gelernt habe. Ich habe im Selbstversuch mit CyberGhost alles mal getestet und war verblüfft, dass dieses VPN-Netzwerk z.B. die „Signatur“ und den User-Agent meines Firefox in keinster Weise verändert, alle anderen Daten schon. Anhand dieser Signatur kann ich aber doch mit Sicherheit nicht als Person identifiziert werden, wenn ich mich an die sonstigen Regeln des „anonymen surfens“ halte.

Aber wäre nicht theoretisch folgendes Szenario möglich:

Böser Bube begibt sich anonym ins Internet und tut dort böse, böse Dinge, die einem Fahnder auffallen. Die einzige Konstante beim Surfverhalten des Bösen Buben ist diese Signatur seines Firefox-Browsers.

Fahnder überwacht gleichzeitig auch diverse E-Mailkonten und entdeckt bei dieser Überwachung die Firefoxsignatur des Bösen Buben.

Oder mache ich da einen Denkfehler?

mfg

Gerd Höller

Hi Mike,

sehr guter Blog! Anbei noch ein Link für das Fazit:

https://www.heise.de/security/meldung/Anonymisierungsnetz-Tor-abgephisht-173525.html

Gruß, Ralf

Hi Mike,

gut das jemand auch über die Folgen eines (falsch!?) konfigurierten Onion-Routers spricht.

Um das TOR-Netzwerk aktiv zu unterstützen habe ich mehrere Tor-Relays laufen, also KEINE Exit-Node.

Natürlich mit dem RaspberryPi :)

Ich stimme dir zu, dass das TOR-Bundle (gerade für Anfänger) eine sehr gute Lösung ist. Ansonsten Vidalia unter Linux in Kombi mit Firefox (Iceweasel unter Debian).

Mfg

Hallo,

erstmal danke für die sehr informaiven Artikel auf dieser Webseite.

ich habe mir vor kurzem TAILS angeschaut. Das ist eine Linux Distribution, welche sich leicht als Live System auf einen Stick speichern lässt. Tails ist so vorkonfiguriert, dass sämtlicher Datenverkehr über das TOR Netzwerk geleitet wird. Mit einem eingerichteten persistenten Bereich hat mal ein voll funktionsfähiges Betriebssystem (auch ohne tiefgreifende Linux-Kenntnisse). Man muss nur etwas Neugier mitbringen. Aber auch hier gelten die oben beschriebenen Tips (wie dekativieren von Java Skript und …) zur „Anonymität“.

Schöne Grüße

Michael

Das ist mir auch damals eingefallen als der Spiegel die Bauanleitung veröffentlicht hat. Ich finde es recht fährlässig da Leute dann damit wohl auch Online-Banking betreiben.

In diesem Sinne guter Artikel.

Was ich an der Stelle vielleicht noch erwähnen möchte ist das Problem mit dem sicheren Bezug von Tor. Mal angenommen ich downloade mir Tor von einer Seite die nur vorgibt Tor zu sein mit gefakten Schlüsseln zum öffentlich nachprüfen und Co dann würde man hier auch in eine Falle tappen.

Die Manipulation von CAs ist ja auch schon vorgekommen.

Hey Mike, dein Schlusssatz trifft es auf den Punkt:

„Derzeit bleibt uns nichts anderes übrig als eigenverantwortlich für die Einhaltung von Art 10 des Grundgesetzes zu sorgen. Der Onion Pi kann dabei helfen, sollte aber nicht als Allheilmittel gesehen werden“

Ich betreibe selbst ein paar Tor-Relays und hoffe das die User „verantwortungsvoll“ damit umgehen. ich denke es ist ein guter Schritt auch den Menschen im Ausland (China, Türkei etc) zu helfen.

mfg

Ein guter Artikel, stellt er doch -endlich- einmal Hintergrundwissen präzize und einfach erklärt dar! Danke hierfür!

Was ich ernüchternd finde ist die Verwendung eines vertrauenswürdigen Exit Nodes als einzige technische Möglichkeit.

Wir wissen alle, dass eine einmal eingerichtete Vertrauensbasis recht schnell gebrochen werden kann.

Siehe nur das präsente Beispiel Edward Snowdens, der das Vertrauen der NSA (in ihn) zutiefst gebrochen hat.

Erst war er vertrauenswürdig, dann war es es nicht mehr.

Hätte ich nun den vertrauenswürdigen Exit Node der NAS bei mir in der Konfiguration, müsste ich ihn schleunigst wieder herausnehmen, denn der vertrauenswürdige Endpunkt ist (oder könnte) ja kompromittiert sein.

Und hier fängt es wieder an lästig zu werden und die Bequemlichkeit wird der Anonymität obsiegen.

Wechen Vertrauenswürdigen Ticker sollte ich auch Abonnieren, der mich täglich nur mit den wirklich wirklich vertrauenswürdigen Endpunkten versorgt?

Der Versuch und die Erlernung der Eigenverantwortung wird hier hart auf die Probe gestellt

von den technischen Möglichkeiten unserer modernen Welt.

(Das obige Beispiel war absichtlich verdreht, es kommt ja immer auf den eigenen Blickwinkel an)

Muss ich selber ein doller zeichen einfügen oder braucht man das in der aktuellen Tor version nicht mehr?

Bei den Fingerprints die ich gefunden habe ist nähmlich nirgends ein Doller zeichen dabei????

Mit Dollarzeichen funktioniert es.

Sehr interessanter und wichtiger Artikel! Jedoch wird ein Punkt völlig vergessen, das unabsichtlich die IP Adresse geleakt wird. Wenn jemand nur mit dem Tor Browser surft, wird jeder Traffic verschleiert. Wenn jemand dort jedoch eine Datei herunterlädt entsteht dadurch die Gefahr die Anonymität zu gefährden – selbst bei einer scheinbar harmlosen MP3-Datei. Beim öffnen der Datei versucht z.B. Windows Media Player für das Lied Informationen wie Albumcover etc. herunterzuladen. Dieser Traffic läuft dann nicht mehr über das Tor-Netzwerk!

Selbst wenn man TOR als Proxy in Windows einstellt, ignorieren diese Einstellung viele Programme! Darunter z.B. auch der überall beliebte Flash-Player!

Bei der Verwendung eines Onion PIs, wird der gesamte Datenverkehr verschleiert. Die in diesem Artikel erwähnten Probleme bestehen natürlich weiterhin.

Hallo,

toller Beitrag, schön auf den Punkt gebracht.

Ich persöhnlich fühle mich einfach sicherer wenn ich durch ein VPN surfe, da mich die Datenschutzbestimmungen in Deutschland zur Weißglut bringen. Für kleine Arbeiten, wie auch Surfen kann ich es jeden zu Herzen legen. Selbst Videostreams sind kein Problem. Diesen Artikel: http://www.derneuemann.net/anonym-surfen-vpn/3700 über verschiedene VPN’s kann ich der Community ans Herz legen. Ich habe es bis dato nicht bereut, allerdings fehlt mir das zocken von Spielen, da es nicht so flüßig läuft :)

Gruß

Also die verlinkte Webseite halte ich für grenzwertig. Anonymes surfen wird nicht dadurch erreicht, dass ich mir einen VPN-Anbieter suche und noch ein paar Addons in meinen Browser integriere. Das ist ein weit verbreiteter Irrtum wird aber gerne so dargestellt – allerdings ist das schlichtweg falsch.

Toller Artikel!

Ich habe gerade versucht, dem Tor Browser die Exit-Nodes vorzugeben und möchte kurz darauf hinweisen, dass die von Ihnen angegebenen Zeilen zu einer Fehlermeldung geführt haben.

Mit „StrictExitNodes 1“ statt „StrictNodes 1“ funktioniert es.

Grüße

Nope. Aktuelle Versionen nutzen »StrictNodes 1». Siehe die offizielle Doku.