1. Vertrauen verspielt

In einer monatelangen Recherche konnten Reporter von Panorama und ZAPP Zugang zu einem umfangreichen Datensatz erlangen und ihn auswerten. Darin enthalten ist jede Bewegung von Millionen von Internet-Nutzern im Monat August. Mit den Daten lässt sich das Leben der User bis in den intimsten Bereich nachzeichnen. In dem Datensatz finden sich neben privaten Nutzern auch Personen des öffentlichen Lebens: Manager, Polizisten, Richter und Journalisten.

Dieser Ausschnitt stammt aus dem Beitrag Nackt im Netz: Millionen Nutzer ausgespäht, an dessen Recherche ich ebenfalls beteiligt war. Genauer: An der Analyse eines jener Browser-Addons, die den Nutzer ausspähen. Mittlerweile ist dazu auf tagesschau.de ein Beitrag erschienen »Web of Trust späht Nutzer aus« und ebenfalls auf mobilsicher.de »Die Spur der Daten«.

Der vorliegende Beitrag ist als Ergänzung gedacht. Sozusagen ein Blick hinter die Kulissen, was sich technisch bei der Nutzung des WOT-Addons im Browser abspielt. In Auftrag von mobilsicher.de, die das Thema des NDR redaktionell mit Tipps und Maßnahmen gegen die Ausspähung begleiten, habe ich das Firefox-Addon WOT gemeinsam mit der Journalistin Svea Eckert analysiert.

Hinweis: TV-Beiträge zum Thema auf Panorama 3 (NDR, 1. November, 9 Minuten), dem Medienmagazin ZAPP (ARD, 2. November, 8 Minuten), sowie auf Panorama (ARD, 3. November, 11 Min.).

2. WOT: Web of Trust Fraud

Die Beschreibung von »WOT – Sicher surfen« auf der offiziellen Addon-Seite von Mozilla klingt vielversprechend:

WOT ist ein Reputations- und Rezensionsservice für Websites, der Ihnen dabei hilft, eine fundierte Entscheidung darüber zu treffen, ob Sie einer Website vertrauen möchten, wenn Sie online suchen, shoppen oder surfen.

Mit über 900.000 aktiven Nutzern und gut 1000 Bewertungen zählt das Addon zu den »Most Popular Extensions« innerhalb des Firefox-Universums. Im Wikipedia-Artikel wird das Web of Trust sogar als »eine der größten Bewertungsplattformen für Webseiten« bezeichnet. Das Addon steht übrigens nicht nur für den Firefox-Browser zur Verfügung, sondern ebenfalls für die folgenden Browser:

- Internet Explorer

- Google Chrome

- Opera

- Apple Safari

Laut den offiziellen Angaben von WOT basieren die Webseiten-Ratings auf einer Nutzergemeinschaft von 140 Millionen Usern.

Jetzt aber genug von langweiligen Zahlen, die sich jeder mit ein paar Klicks im Internet besorgen kann. Kommen wir nun zu den interessanten Details.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

2.1 Maskierte Datenmitschnitte

Das Prinzip von WOT ist simpel: Sobald ein Nutzer das Addon installiert und eine Webseite aufruft, muss in irgendeiner Form ein Abgleich stattfinden, ob die angesurfte Webseite »vertrauenswürdig« ist oder nicht. Im Gegensatz zu Google Safebrowsing löst das WOT allerdings nicht mit einer lokalen Datenbank im Browser, die gelegentlich aktualisiert wird, sondern jede aufgerufene Webseite während des Surfens wird an WOT übermittelt, dort im System abgeglichen und das Ergebnis wieder an das Addon zurückgeliefert. Anhand der Ampelfarbe weiß der Nutzer anschließend, ob er der Webseite vertrauen kann. Für dieses Prinzip müsste WOT streng genommen lediglich den Domainnamen einer Webseite übermitteln – soweit die Theorie.

Der erste Datenmitschnitt des WOT-Addons war ernüchternd:

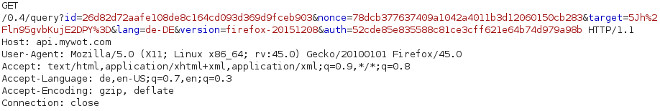

#1 GET-Request

Daraus lässt sich ableiten:

Die »id=26d8***« ist eindeutig und wird dem Nutzer bzw. dem Browser bei der Installation einmalig zugeteilt. Das lässt theoretisch eine eindeutige Identifikation des Browsers / Users bzw. des installierten WOT-Addons zu. Dahinter sehen wir noch weitere Parameter.

- nonce=78cb***

- target=5Jh%***

- lang=de

- version=firefox-20151209

- auth=52cd***

Mehr als die Sprache »lang=de« und die WOT-Version »version=firefox-20151209« lässt sich daraus allerdings nicht ableiten.

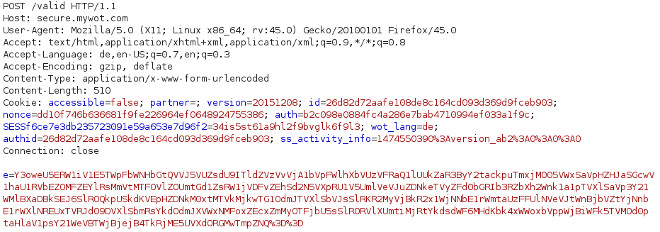

#2 POST-Request

Beim POST-Request werden ähnliche Informationen wie beim ersten Request übermittelt. Allerdings wird im Body des HTTP-Requests noch mehr unlesbarer »Kauderwelsch« in Form von »e=Y3owe***« übertragen.

Mit den übermittelten Informationen lässt sich wenig anfangen. Erfreulicherweise steht WOT auf GitHub quelloffen zur Einsicht – also ran ans Werk…

2.2 Unmaskierte Datenmitschnitte

Es hat etwas Mühe gekostet den Quelltext zu verstehen und die »Verschleierungen« in Form von Hashes, Verschlüsselungen und weiteren Code-Spielereien zu bereinigen. Die »problematischen« Code-Zeilen lassen sich auf einen Commit vom 20. April 2015 zurückverfolgen (Übertragung der vollständgen URL, doppelte Base64-Encodings, usw.). Ein erneuter Datenmitschnitt mit einer angepassten Variante des WOT-Addons bringt anschließend neue Erkenntnisse:

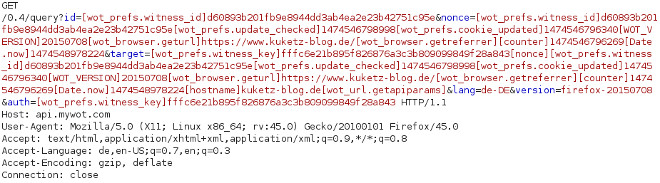

#1 GET-Request

Daraus lässt sich ableiten:

- Die »id=d6089***« ist eindeutig und wird dem Nutzer bzw. dem Browser bei der Installation des WOT-Addons einmalig zugeteilt

- Hinter dem Parameter »nonce« verbirgt sich:

- wot_prefs.witness_id mit dem Wert »d6089***« – also nochmal die eindeutig zugewiesene ID

- wot_prefs.update_checked mit dem Wert »14745***«

- wot_prefs.cookie_updated mit dem Wert »14745***«

- Die verwendete WOT-Version, also die Versionsnummer des Addons mit dem Wert »20150708«

- wot_browser.geturl mit dem Wert »https://www.kuketz-blog.de«

- wot_browser.getreferrer mit dem Wert »leer«. Wäre ich bspw. von mobilsicher über einen Link auf den Blog gekommen, wäre der Wert des Parameters bspw. »https://mobilsicher.de/suche/kuketz«

- counter mit dem Wert »14745***«

- Date.now mit dem Wert »1474548***«

- Hinter dem Parameter »target« verbirgt sich ähnliches wie bei »nonce« mit der folgenden Ergänzung

- hostname mit dem Wert »kuketz-blog.de«

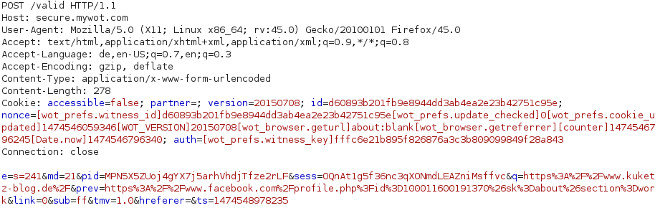

#2 POST-Request

Neue Erkenntnisse lassen sich hier insbesondere aus dem unteren Teil (HTTP Request Body) des Parameters »e=****« entnehmen:

- q mit dem Wert »https://www.kuketz.blog.de«

- prev mit dem Wert »https://facebook.com/profile.php/id=1000***«

Weshalb ist der Wert »prev« nun interessant? WOT speichert und übermittelt die URLs von besuchten Webseiten auch dann, wenn das Addon diese nicht aus dem HTTP-Referrer auslesen kann. Es existiert also eine Art Zwischenspeicher, der sich jede angesurfte URL Tab-übergreifend »merkt«.

Fassen wir zusammen:

Das WOT-Addon übermittelt weitaus mehr Informationen, als es für die simple Diensterbringung erforderlich wäre. Darunter auch die vollständige URL, die jemand in seinem Browser aufruft. Ein Blick in die Datenschutzerklärung von WOT verrät:

The information we collect is aggregated, non-personal non-identifiable information which may be made available or gathered via the users’ use of the WOT Utilities („Non-Personal Information„). We are not aware of the identity of the user from which the Non-Personal Information is collected. We may disclose or share this information with third parties as specified below and solely if applicable. We collect the following Non-Personal Information from you when you install or use the Product or use the WOT Platform:

- Your Internet Protocol Address;

- Your geographic location (e.g., France, Canada, etc.);

- The type of device, operating system and browsers you use;

- Date and time stamp;

- Browsing usage, including visited web pages, clickstream data or web address accessed;

- Browser identifier and user ID;

Das deckt sich mit den »unmaskierten« Datenmitschnitten und ist so gesehen noch kein Skandal.

2.3 Falle gestellt – Falle zugeschnappt

Bisher konnte lediglich gezeigt werden, dass WOT Informationen übermittelt, die es im Grunde nicht für die Diensterbringung benötigt. Letztendlich mussten wir also eine Falle stellen, um zu beweisen, dass WOT die von den Nutzern erfassten Surfdaten tatsächlich an Dritt-Parteien weitergibt. Aber nicht nur das, sondern das die von WOT gesammelten Daten entgegen der Datenschutzerklärung sehr wohl Informationen enthalten, mit dem sich eine Person deanonymisieren lässt:

We do not collect from you or share any individually identifiable information, namely information that identifies an individual or may with reasonable effort be used to identify an individual („Personal Information„) when you install or use the Product. However, we might collect Personal Information solely in the following events:

[…]

TO CLARIFY, IF YOU SOLELY USE THE PRODUCT WITHOUT REGISTRATION, WE WILL NOT COLLECT, STORE OR SHARE ANY PERSONAL INFORMATION FROM YOU.

Mit einer simplen Idee hatten wir schließlich Erfolg: Ich erstellte eine neue Subdomain (what.kuketz.de), die bisher weder existierte, noch jemand kannte. Im Anschluss setzte ich eine neue Linux Virtual Machine auf, startete Firefox und installierte mir als einziges Addon WOT. Nach knapp einer Woche tauchte mein Browser bzw. meine besuchten URLs dann schließlich in den Datensätzen des NDR auf – Jackpot!

[DATUM] 11:15:04 http://what.kuketz.de/ [...] [DATUM] 15:49:27 https://www.ebay-kleinanzeigen.de/p-anzeige-bearbeiten.html?adId=xxx [DATUM] 13:06:23 http://what.kuketz.de/ [...] [DATUM] 11:22:18 http://what.kuketz.de/ [DATUM] 14:59:30 http://blog.fefe.de/ [...] [DATUM] 14:59:36 http://what.kuketz.de/ [DATUM] 14:59:44 https://www.mywot.com/scorecard/what.kuketz.de?utm_source=addon&utm_content=rw-viewsc [...] [DATUM] 13:48:24 http://what.kuketz.de/ [...]

Hinweis: Der Mitschnitt aus dem NDR-Datensatz erstreckt sich über mehrere Tage und wurde von mir gekürzt.

Jede URL, die ich in diesem Zeitraum besuchte, erscheint ungekürzt, inklusive Session ID, in den Datensätzen des »Datenhändlers«. Diesen Vertrauensbruch wirklich und wahrhaftig zu sehen hat mich ehrlich gesagt schockiert, auch wenn ich schon so einiges gewohnt bin. Letztendlich ist es mir gelungen, mich über die Datensätze selbst zu deanonymisieren – gruselig, einfach gruselig.

Update

04.11.2016: Ein Leser hat eine Anfrage auf Selbstauskunft formuliert, die ihr an WOT in Finnland senden könnt. Eventuell bekommt ihr eine Antwort mit Auskunft über eure Daten. Die EU-DS-GSV ist zwar noch nicht in Kraft, aber Finnland hat ihr eigenes Datenschutzgesetz (Personal Data Act 523/1999), das natürlichen Personen ähnliche Rechte einräumt wie §34 BDSG. Download in unterschiedlichen Dateiformaten:2.4 Andere Browser-Versionen betroffen?

Diese Frage kann ich im Moment leider nicht beantworten, da wir im Zuge der Recherche lediglich die Firefox-Variante von WOT einer Prüfung unterzogen haben. Sicherheitshalber würde ich empfehlen das Addon auch in anderen Browsern zu deinstallieren:

- Internet Explorer

- Google Chrome

- Opera

- Apple Safari

3. Sind auch andere Addons betroffen?

Das vermuten wir, ja. Jedenfalls gibt es weitere Hinweise und auch Addons in Chrome scheinen von den Datensammlern unterwandert. Aktuell diskutieren wir, ob und wie wir weitere Browser-Addons einer Prüfung unterziehen. Am Fall von WOT hat sich gezeigt, dass sich solch eine Aufgabe vermutlich nicht automatisiert lösen lässt, sondern immer eine manuelle Nachprüfung erforderlich sein wird.

Abraten würde ich von der Verwendung von AdBlock Plus und Ghostery, die ich beide schonmal kurz auf dem Microblog erwähnt hatte.

Mutmaßung: Persönlich glaube ich, dass wir nur die Spitze eines Eisbergs freigelegt haben und weitaus mehr Addons heimlich Surfprofile von Nutzern erstellen oder ihn anderweitig ausspionieren.

Update

03.11.2016: Aufgrund der hohen Anfrage per E-Mail: Wer spurenarm und werbefrei im Netz surfen möchte, der sollte einen Blick auf das »3-Browser-Konzept« werfen. Dort wird erklärt worauf es ankommt.4. Fazit

Die Analyse beweist: WOT protokolliert das Surfverhalten eines Nutzers nicht nur lückenlos, sondern verkauft / gibt die Daten offenbar auch noch an Drittunternehmen weiter. Es ist bezeichnend, welchen Aufwand die Entwickler betrieben haben, um die übermittelten Daten vor dem Auslesen zu schützen (Möglicherweise stecken da auch noch andere Design-Gründe dahinter, siehe nonce). Erst durch eine Anpassung des Quellcodes wurde sichtbar, welche Informationen WOT tatsächlich an die Server überträgt. Anders als in der Datenschutzerklärung behauptet, können die von WOT gesammelten Informationen allerdings sehr wohl zur Deanonymisierung von Nutzern beitragen – wie die NDR Recherche eindeutig belegt. Und darin liegt auch der Skandal: Die Sammlung personenbeziehbarer Daten, die im Anschluss dann auch noch an Drittunternehmen ausgehändigt werden.

Damit wäre hoffentlich ein weiteres Märchen widerlegt: Selbst wenn ein Unternehmen in seiner Datenschutzerklärung behauptet, sie würden keine personenbezogenen Daten sammeln oder diese vor der Speicherung »anonymisieren«, so sieht die Realität oftmals wohl ganz anders aus. Letztendlich müssen wir uns immer und immer wieder von neuem die Frage stellen: Wem oder was vertrauen wir eigentlich? Dem Web of Trust bzw. WOT-Addon vermutlich nicht mehr.

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

62 Ergänzungen zu “WOT-Addon: Wie ein Browser-Addon seine Nutzer ausspäht”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

die Frage ist allerdings, wem oder was soll/kann man noch trauen?

99% aller Internet-User sind hier komplett überfordert (okay, 97% stellen sich die Frage gar nicht)

am besten hat man noch ein persönliches Netz von vertrauenswürdigen Personen, worin jemand den notwendigen technischen Sachverstand hat.

ich bin froh, dass ich vor langer Zeit diese Seite gefunden habe, ich kenne Mike zwar nicht persönlich, aber er gehört inzwischen zu meinen Vertrauens-Netz :-)

Hallo Frank, Hallo Mike,

ich stimme Dir voll und ganz zu, was das Bewusstsein über die Gefahren im Netz angeht und auch Deinem Vorschlag nur noch wenigen zu vertrauen.

Auch ich lese den Blog von Mike schon lange Zeit und habe bisher schon viele Ansätze umgesetzt. Ich habe auch seit langer Zeit dem WOT (Web of Trust, das ist die Höhe) vertraut und bin tief enttäuscht. Ein Vertrauensmissbrauch ohne gleichen.

Gestern am frühen Abend hatte ich den neuen Beitrag im Kuketz-Blog zuerst gelesen und sofort auf allen von mir betreuten Browsern WOT deinstalliert. Als ich die Tagesthemen dann noch sah, die mit dem Beitrag aufmachte, war ich angesichts der aufgedeckten Information geschockt.

Seit einiger Zeit „reinige“ ich meine Internetberührungspunkte wie Browser, Mail und Suchmaschinen unter Zuhilfenahme von Mike´s Blog und anderen Quellen. Die Vorgehensweise halte ich auch für mich und mein Umfeld als Anleitung fest, da ich zur Überzeugung gekommen bin, dass Blauäugigkeit im Internet nichts zu suchen hat und das man Hilfe denen anbieten sollte, die sich damit nicht auskennen und so den Gefahren ausgesetzt sind.

Vielen herzlichen Dank an Mike. Er ist mit seinem Blog ein Vorbild. Weiter so.

Danke, der Link zu labs.detectify.com (2015-11-19) hat meine Denkfaulheit bei der Chrome-Erweiterung flag-for-chrome/dbpojpfdiliekbbiplijcphappgcgjfn (ein paar Jahre zu spät) beendet. Eigentlich kenne ich die (krebs on security) Regel, dass fast nie benutztes Zeug deinstalliert werden muss, aber bei diesem WOT-Dings hatte ich sie missachtet. :-(

Mit den WOT-Administratoren hatte ich in einem ganz anderen Zusammenhang eine nervenaufreibende und fuer mich sehr aufschlussreiche Auseinandersetzung. Vor dem Besuch meiner Webseite warnte ebendieses WOT-AddOn. Einer meiner Neffen, der das AddOn installiert hatte, hatte dies, rein zufaellig, bemerkt und mich darauf aufmerksam gemacht. Ich selbst haette dies nie bemerkt! Da ich ueber diese Webseite ein selbstentwickeltes Programm anbiete, kann man sich denken, welche verheerdenden Auswirkungen eine solche Abwertung haben kann. Potentielle Kunden werden abgeschreckt. Die „Korrektur“ wurde zwar durchgefuehrt und meine Seite hatte ploetzlich eine hervorragende Reputation. Allerdings hat mir der Vorgang und auch das Auftreten einiger dieser Administratoren gezeigt, welche Macht dort ausgeuebt wird.

Meine Beschwerde im WOT-Forum provozierte zum Teil unverschaemte Kommentare der Administratoren und hat mir gezeigt, was von diesem Unternehmen zu halten ist. Der Vorgang ist hier dokumentiert:

https://www.mywot.com/de/forum/7616-http-www-chessdiagrammer-com

heise.de zeigte damals uebrigens keinerlei Interesse an meiner Erfahrung mit und Warnung vor diesem AddOn.

Freundliche Gruesse

Ich habe schon vor Jahren vor WOT gewarnt. Google: Don’t trust WOT

oder direkt. Mir hat auch keiner geglaubt.

Stark – Dank Dir!

Als in der TS. die Nachricht den Begriff W.O.T. brachte war es leider keine Überraschung, obwohl ich die ‚Vögel‘ für pfiffiger hielt. Seit ca. Mitte/Ende 2012 ist dieses Kürzel mir als ‚halunkiös‘ bekannt. Die Nachforschungen zu einer ‚empfohlenen Ergänzung‘ im irgendwie/-wo (mit?)installierten Searchbar (richtig? – was bei Dusseln plötzlich da ist, und man besser erstmal schaut was man da so schwer weg bekommt) ergaben damals Verbindungen zu britischen (irish?) ‚Firmen‘ mit kommerziellem Interesse an den Aktivitäten der ‚Schützlinge‘! Neben der da bereits bekannten Masche des ‚Ausschliessens‘ von ‚unliebsamen‘ Ergebnissen bzw. Seiten (zu Gunsten der zahlenden Freunde wohl) gab es mit entsprechendem Biss beim stundenlangen Suchen auch Namen von ‚Firmen‘ und sogar Personen der ‚Szene‘. (alte Bekannte so schien’s – ein rel. mächtiger ‚Club‘ war auch im Visier – nix VT!)

Toll wäre neben (oder sozusagen ’nach‘) den negativen Ergebnissen der Suche nach schwaazen Schaafen ein Erkunden der gegenwärtigen ‚Geheimtipps‘ wie uBLOCKo und PALE MOON. Was der FatFox so anstellt (safe?browsing/donottrack usw.) gibt es beim anständigen, privatsphärenbedachten Pale Moon ja nicht; die (‚der‘ und die Listenpfleger) Macher des z.Zt. besten (‚Malware‘- !! nicht nur Werbe-)Blockers sind wohl ebenso anständig – was gäbe es denn noch (ausser Tools wie NoScript o.Ä. die nix zum ‚Abgleichen‘ senden) vertrauenswürdiges ‚Cleanes‘ ohne CEIPness? (-; ausser Gosterri ;-). Es geht doch eigentlich erstmal grundsätzlich um’s Prinzip, weniger um ‚Geheimnisse‘ oder Paranoia – find‘ ich …

Viel Glück & Viel Spass

Danke, danke, danke. Jeder Beitrag hier ist Gold wert.

Erschreckend, dass Open-Source eben nicht schützt, solange keiner den Code überprüft (siehe SSL-Desaster). Auch erschreckt mich, dass kaum wer seinen eigenen Traffic untersucht um gerade solchen Dingen auf die Spur zu kommen (z.B. Admins). Man mag sich gar nicht ausdenken, was die ganzen Closed-Source-Programme alles übermitteln. Handys, PCs, alles telefoniert ständig „nach Hause“. Sicherheit hat nur, wer 100% Kontrolle über seinen abgehenden Traffic hat

Glückwunsch!

Und meinen Dank.

Das ist ein guter Knaller!

Ich hoffe, er verhallt lange nicht.

Aber eine Info fehlt mir:

Der Trick mit der Subdomain funktionierte doch aber nur, weil NDR die Daten von WOT gekauft / angefordert hat?

Über die bis dato unbekannte Subdomain konnten wir »mich« schnell finden, sofern WOT die Daten tatsächlich weitergibt.

Fazit: We are f***ed.

Ein Add-on wie WoT ist ja nur ein kleiner Wellenschlag im Ozean von Code-Zeilen, der auf einem Durchschnittsrechner schwappt. Und auch jemand mit der Kompetenz von Mike ist schlichtweg nicht in der Lage, diese Millionen Zeilen Code zu checken. Nebenbei demonstriert der WoT-Fall mal wieder die bittere Erkenntnis, dass Open Source eine notwendige, aber nicht hinreichende Voraussetzung für Sicherheit und Privatsphäre ist.

Was bleibt uns da? Vertrauen. Das klingt in diesem Zusammenhang jetzt arg naiv oder sehr zynisch, ist aber nicht so gemeint. Wenn ich nach sudo dnf upgrade die Entertaste drücke, vertraue ich darauf, dass die Binaries, die aus den Repositories von Fedora kommen, „sauber“ sind (= nicht bugfrei, aber frei von Backdoors und Spyware). Wenn ich durch das Installieren von JonDoFox diverse Änderungen an der Konfiguration meines Browsers zulasse, vertraue ich darauf, dass dabei keine Funktionen implementiert werden, die meine Privatsphäre untergraben. Und ich vertraue auch Raymond Hill (uBlock Origin, uMatrix), und das, obwohl ich den Mann nicht kenne.

Das Problem liegt letzten Endes darin, dass die digitale Welt zu genau dem geworden ist, wovor Law-and-order-Politiker in den Neunzigern immer gewarnt haben: einem rechtsfreien Raum. Damals sollte der Begriff allerdings eine Sphäre beschreiben, in der die Staatsgewalt und die Konzerne hilflos den subversiven Kräften in einem nicht regulierten, keiner nationalen Rechtsprechung unterliegenden Raum ausgesetzt waren. Heute stellt sich die Sache anders dar: Der rechtsfreie Raum ist einer, in dem wir, die Bürger keinen Schutz mehr genießen, nicht durch nationale Datenschutzgesetze (über die sich Konzerne wie Facebook oder Microsoft problemlos hinwegsetzen) und nicht durch die Verfassung, die von den Geheimdiensten permanent gebrochen wird, ohne dass es Konsequenzen hätte.

Ich vertraue darauf, dass mich mein Nachbar, ein netter Software-Entwickler, bei unserer nächsten Begegnung im Treppenhaus nicht von hinten erschlägt. Dieses Vertrauen ist allerdings relativ leicht aufzubringen, denn ich weiß – und vor allem: er weiß –, dass er dafür vor Gericht gestellt und in den Knast geschickt würde. Genau dieses rechtliche Element, das in unserer Zivilisation das Vertrauen doch sehr unterstützt, fehlt weitgehend in der digitalen Welt.

Dan Geer hat es mal in einer Black-Hat-Keynote auf den Punkt gebracht: „Es gibt nur zwei Branchen in der Welt, die für die Fehlerhaftigkeit ihrer Produkte nicht haftbar gemacht werden: Religion und Software“.

Bitte unbedingt auch die Leute vom NDR mal aufmerksam machen auf die Tatsache, dass sich vom Volk bezahlte Regierungsmenschen momentan mit einem VERBOT von AdBlockern befassen – liest sich wie ein Fake von Titanic, ist aber ungeheuerliche Realität:

http://www.heise.de/newsticker/meldung/Bund-Laender-Kommission-prueft-Adblocker-Verbot-3240196.html

Bitte mal ganz kräftig anklopfen bei denen und alle Namen der dort beteiligten Personen gut merken!

Im Beitrag gab es das Beispiel des Richters, das leider nur sehr oberflächlich behandelt wurde. Konnte es tatsächlich auf einen konkreten Namen zurückgeführt werden oder habt ihr das nur aus dem Robenshop geschlossen? Denn das wäre ganz abgesehen von der Möglichkeit des Fetischs (passend zu den Suchbegriffen) ja denkbar unpräzise.

Anhand den Daten kann man gezielt auf Personen schließen, also Name usw.

Mit den gewonnenen ID’s kann man verlässlich nur auf einzelne Computer schließen und nicht auf Personen. Die meisten Computer haben durchaus mehrere Benutzer. Um auf einzelne Computer zu schließen, reicht der Werbeindustrie der http-Referrer schon aus. Einige der gewonnenen Daten werden auch schon alleine deswegen erhoben, um automatische Updates zu ermöglichen.

Grundsätzlich ist natürlich nicht ausgeschlossen, dass hier die User verarscht werden, aber zu deinem Experiment gibt es dann doch noch eine Frage:

Wie hast du ausgeschlossen, dass die neue URL mit der Subdomain nicht schon beim Erstellen der Subdomain abgegriffen wurde? War der dafür benutzte Rechner/Provider in der Hinsicht vertrauenswürdig?

Mit den gewonnen IDs inklusive der URLs lässt sich eindeutig auf Personen schließen. Person 1 loggt sich nicht bei Xing ein. Person 2 wiederum schon. In Kombination mit dem Zeitstempel lässt sich damit zu einem hohen Grad auf eine Person schließen, auch wenn der Rechner von mehreren Personen benutzt wird.

Die URL kann nicht abgegriffen worden sein. Ein Aufruf bzw. eine HTTP 200 Rückmeldung war nur meiner persönlichen IP-Adresse gestattet. Laut Log-Files hat von »außen« auch niemand versucht die URL zu erreichen. Und ja der Provider ist vertrauenswürdig, ich hoste den Root-Server selbst. ;-)

Ja, wär hätte das gedacht!

Wer am Rechner sitzt und eine Verbindung ins Internet hat, sollte sich klar machen, dass nichts mehr sicher ist und er ausponiert wird, wo und wie es nur geht. Alle wollen an die Daten, ob Betriebssystem, Browser oder Programme. Wer, wie hier empfohlen, seinen eigenen Traffic auch noch untersucht, vorausgesetzt er kann dies überhaupt, sollte die Internetverbindung für immer kappen, das ist einfacher, zeitsparender und effektiver. Kann man seinem Virenschutzprogramm eigentlich noch vertrauen?! Warum kontrolliert dies nicht den Traffic und gibt Warnhinweise?

Gib einem Freund mit Windows-Rechner folgenden Link auf deine Webseite http://deinewebseite.dom/?0650c371d39d19513b303a340e28df1f, 1 Tag an nach seinem Aufruf steht in deiner Log eine Anfrage von Bing /?0650c371d39d19513b303a340e28df1f | Mozilla/5.0 (compatible; bingbot/2.0; . Warum/Wieso ;-)

Klar. Am Ende wollen es immer alle gewusst haben… ;-)

Und zu Windows: Vermutlich setzt dein Freund Windows 10 ein. Da ist längst bekannt, das Microsoft auch alle URLs vom Browser abgreift und noch weitaus mehr. Auch hier gilt: Finger weg und auf Linux umsteigen. Auch Apple, Google und die anderen Tech-Konzerne sind vorne mit dabei, wenn es um das Geschäftsmodell Nutzerdaten geht.

Erst einmal vielen Dank für den interessanten Beitrag! Eins ist mir leider nicht ganz klar. Wurde der vom NDR erworbene Datensatz später weiter aktualisiert oder wurden neue Datensätze gekauft? Oder wie ist es euch gelungen, die „markierte“ Subdomain im Datensatz zu finden?

Der Zugriff bestand über ein gewisses Zeitfenster.

Lässt sich sagen, wie groß die Verzögerung war? Geben die quasi in Real-Time die Daten weiter?

Das Problem ist doch sehr häufig, dass die Grundidee am Angang oft stimmt, aber bei ganz vielen Projekten dann irgendwann das Geld ausgeht, oder die Entwickler merken, dass sie auch von irgendwas leben müssen. Also werden z.B. Daten verkauft, ohne sich wirklich Gedanken zu machen.

Wenn das ‚Geschäftsmodell‘ dann am Laufen ist, dann ist es schlicht oft wohl eine Frage der Existenz…

Ich versuche daher immer erst mal das Geschäftsmodell zu verstehen. Wenn das unklar ist, oder zu altruistisch erscheint, dann bin ich von Haus aus skeptisch.

Sehr geehrter Herr Kuketz, vielen Dank für Ihre Bemühungen und Berichterstattung. Auch wenn ich keines dieser Addons nutze, da mir die genannten Addons eh sehr suspekt erscheinen – bin ich dankbar für jeden Bericht, der mal die Wahrheit und Fakten zeigt hinter den Kulissen. Ich gehe ebenfalls davon aus, dass man noch Dutzend weitere Addons finden könnte und würde, die selbiges Verhalten zeigen. Geschockt oder verwundert bin ich keinesfalls.Ich gehe grundsätzlich davon aus, dass so etwas Alltag geworden ist. Ich stelle bei mir fest, dass ich immer misstrauischer werde von Tag zu Tag was das Internet, Software etc. betrifft und das leider zurecht. Das Geschäft mit personenbezogenen Daten ist ein Trauerspiel!

Passwörter betroffen???

Zunächst einmal ein großes Lob und herzlichen Dank für den informativen Artikel und den Blog allgemein. Dieser wird immer mehr zur Pflichtlektüre – zumindest für diejenigen technischen Laien, die sich für (Selbst-)Datenschutz interessieren!

Dennoch bleibt für mich eine Frage offen: Wenn ich den Beitrag richtig verstanden habe, werden „lediglich“ die URLs, nicht aber die Daten aus Eingabemasken auf Websites, als insbesondere solche für Benutzernamen und Passwörter, durch das Addon aufgezeichnet? Das würde die Gefahr der Veröffentlichung von Passwörtern dann auf solche besuchten und hoffentlich kaum existenten Websiten beschränken, die statt der Verwendung eines Cookies oder einer Session-ID o. ä. das eigentliche Passwort / Benutzernamen in die URL einbauen? – Klar, im Falle eines Facebook-Accounts mit Klarnamen schenkt sich dies natürlich mit Blick auf den Benutzernamen.

Der Hintergrund meiner Frage ist der, dass in dem NDR-Beitrag offenbar auch die komlette (!) Google-Translate-Übersetzung eines Polizeibeamten in einem der Datensätze aufgetaucht ist – die kann doch nicht alleine über die gesammelten URLs erfasst worden sein!? Oder lässt dieser geschilderte Fall eher auf ein weiteres (noch unbekanntes) AddOn neben WOT schließen – oder Google selbst?

Nochmals großes Lob für Beitrag & Blog,

Andreas

Es werden »nur« URLs übertragen. Das genügt aber schon, um einen Großteil der Nutzer zu deanonymisieren. Teilweise kann man sich direkt über die URLs in Accounts einloggen und dort alle Informationen über einen Nutzer einsehen, die er dort hinterlegt hat.

Wenn ein Formular mit http get arbeitet, was oft der Fall ist, dann enthält die URL alle Werte eines Formulars.

Hier die URL der Google Translate Übersetzung Deines letzten Absatzes: https://translate.google.de/#de/en/Der%20Hintergrund%20meiner%20Frage%20ist%20der%2C%20dass%20in%20dem%20NDR-Beitrag%20offenbar%20auch%20die%20komlette%20(!)%20Google-Translate-Übersetzung%20eines%20Polizeibeamten%20in%20einem%20der%20Datensätze%20aufgetaucht%20ist%20–%20die%20kann%20doch%20nicht%20alleine%20über%20die%20gesammelten%20URLs%20erfasst%20worden%20sein!%3F%20Oder%20lässt%20dieser%20geschilderte%20Fall%20eher%20auf%20ein%20weiteres%20(noch%20unbekanntes)%20AddOn%20neben%20WOT%20schließen%20–%20oder%20Google%20selbst%3F

Alle klar? ;-)

Nice one! ;-)

Hallo RaHa,

erschreckend und interessant zugleich! Und auf den Test hätte ich natürlich selbst kommen können…

Aber vielen Dank!

Würde mich sehr interessieren !

Danke

Ich habe nach dem erstaunten Lesen dieses Artikels mal etwas zu „Web of Trust“ recherchiert und es scheint als wäre die Firma in Helsinki ansässig:

https://www.crunchbase.com/organization/mywot-com

Daher mal eine ganz naive Frage: Ist so etwas denn in Finnland nicht illegal? Bzw. bricht die Firma nicht in Deutschland das Recht, wenn es in dieser Weise Daten sammelt? Hier ist ja zweifelsfrei erwiesen, dass die Daten zweckentfremden und völlig unanymisiert verkauft werden. Mir ist schon klar, dass hier noch kein formaljuristischer Beweis vorliegt, aber doch sicher ein „begründeter Anfangsverdacht“, oder?

Wenn eine Firma mir kostenlos etwas zur Verfügung stellt, dann stimmt was nicht. Eine Firma muss Geld verdienen, deshalb muss die Knete auf irgendeine Art auf anderem Weg kommen – heutzutage kann man mit Daten Geld verdienen. Und deshalb würde ich auch andere „Geschenke“ untersuchen: das Addon Ghostery oder den Browser Dolphin z.B: Als langjähriger Linuxer kann ich aus Erfahrung sagen: die besten Programme sind die, die von der Kommunity gemacht werden und nicht die von Firmen.

Hartmut

Nicht immer. Zum Beispiel: http://www.europatastatur.de (ein erweiterter Tastaturtreiber für Windows). Da wird nichts erfasst (außer den Logfiles unseres Internetproviders 1&1) und definitiv gar nichts weitergegeben.

Richtig. Die Seite soll potenziellen Auftraggebern unsere Kompetenz demonstrieren (für Software-Entwicklung, zugegebenermaßen nicht für Internetseiten-Design).

Gibt es konkrete Hinweise, dass die Entwickler von Ghostery auch Daten verkaufen? Das Plugin setzte ich schon länger ein und es hat mir bisher gut geholfen.

Siehe Link im Text. Hinter Ghostery steckt das Unternehmen Evidon, die Daten sammeln und diese an Werbeunternehmen verkaufen. Mittels Ghostrank erfasst Ghostery bspw. welche Werbung ein Nutzer durchlässt bzw. blockiert. Diese Informationen werden gesammelt und »anonymisiert« an Werbeunternehmen weitergereicht. Diese Funktion lässt sich übrigens deaktivieren.

Leider wurde das Addon in einem Artikel bei mobilsicher.de für den Firefox für Mobilgeräte empfohlen. Gleichtzeitig fehlte der Hinweis, dass uBlock origin diese Funktion übernehmen kann. Obwohl uBlock origin als Adblocker empfohlen wurde.

Das opt-out ist mir bei Ghostery nicht geheuert. Da bin ich lieber zu skeptisch. Ghostery vertraue ich nichts mehr an.

Kannst du das etwas spezifizieren?

Das mit der Emfpehlung von mobilsicher.de für Firefox-AddOns unter Android ist mit auch aufgefallen. Ich hab sie einfach mal angeschrieben, zumal Mike ja Autor da ist. Ich sehe Ghostery und Adblock Plus auch kritisch, aber nur aufgrund der Infos, die ich hier so über den Blog bekomme.

Danke für die Recherche. Sehr interessant.

Deswegen sind In-/Out-Firewalls wie Little Snitch (Mac) oder Firewall iP (iOS) sehr hilfreich.

Dort hat man eine Übersicht, wer auf was alles zugreifen will und man kann dann entsprechend reagieren.

Gerade auch bei iOS sehr aufschlussreich: Das Mail Programm von Apple will ständig auf irgendwelche akamai Domains zugreifen und nicht nur auf den Mail Provider…

Könnt ihr sagen, an welche IPs bzw Domains die Daten von dem WOT Addon aus versendet wurden?

Für Linux gibt es das fw-daemon tool, was aus einem Git eigentlich auf jede Linux GNOME Variante installiert werden könnte.

Vielleicht könnt ihr dazu ein How To Artikel verfassen? Ähnlich dem für Firewall iP von 2012.

Das würde die Sicherheit von Linux noch mal deutlich erhöhen.

https://github.com/subgraph/fw-daemon

Little Snitch hilft hier aber nicht, weil die Anwendung, die ins Internet will, ja der Browser ist, und der ist typischerweise freigeschaltet. Das Addon als solches erkennt Little Snitch nicht.

Doch, weil Little Snitch jede einzelne Verbindung jedes einzelnen Programmes anzeigt, protokolliert und den Nutzer nach dem Einverständnis fragt, ob die Verbindung in oder aus dem Internet erlaubt werden soll.

Auch wenn Little Snitch nicht zwischen dem Addon und Firefox unterscheidet, warnt es den Nutzer, daß auf einen fremdartigen Server zugegriffen werden soll.

Daher ist es sinnvoll jeden Browser ohne geöffnete Tabs zu starten und einfach mal zu schauen, auf wie viele Server so ein Programm direkt nach dem Starten zugreifen will, obwohl man als Nutzer noch nicht eine einzige Seite im Internet aufgerufen hat.

-Auch wenn man explizit NICHT bei den ganzen „Telemertrieberichten“ und „Absturzmeldungen“ mitmachen will, funken alle Browser immer nach Hause…

Hallo und Danke für die Informationen. Ich interessiere mich sehr für das Thema. Allerdings bin ich wohl zu doof um die technischen Hintergründe zu verstehen. Es gelingt mir einfach nicht zu erkennen, weshalb so ein AddOn-Anbieter wie WOT, Ghostery, AdBlockPlus oder wie auch immer aufgrund der Informationen, die zu ihren Servern gesendet werden, auf eine konkrete Person namens Hans Müller wohnhaft in XYZ schließen können. Ok, es wird eine ID mitgesendet, aber wie gelingt das Mapping von der ID auf eine konkrete Person? Wenn ich z.B. mit einem Firefox- oder Chrome-Profil im Web unterwegs bin, in dem ein Kunstname wie z.B. Donald Duck und donaldduck@gmail.com (nur als Beispiel) eingetragen ist, frage ich mich wie die Leute an die echte Person gelangen und deren Nutzungsdaten fein säuberlich verpackt zum Verkauf anbieten. Irgendwie raffe ich es nicht. Kann mich jemand aufklären?

Jeder von uns hat zunächst ein gewisses Muster, wie er das Internet nutzt. Einmal die Nutzungszeiten, die besuchten Internetseiten, die genutzte Software, die Zugangspunkte, die genutzten Geräte. Wenn man über all dies immer nur kleine Bruchstücke bekommt, diese dann aber zentral kombinieren kann, lassen sich Profile erstellen.

Auf ein Beispiel im Alltag übertragen:

Ein dir unbekannter Mann fährt morgens eine Strecke im Überlandbus bis zum Stadtrand einer Großstadt. Dabei wird er im Bus gefilmt. Danach filmt ihn eine andere Kamera in der U-Bahn. Eine weitere Kamera filmt ihn in einem Starbucks, wo er Zeitung liest und Kaffee trinkt. Anschließend filmt ihn eine Kamera in einer Volksbank, dann eine Kamera, die den Eingang seines Bürogebäudes überwacht. …

Kein Videoschnipsel einer einzigen Kamera macht den Herrn leicht identifizierbar. Gehören jetzt alle Kameras demselben Unternehmen (auf den Artikel übertragen: WoT), kann man aber eindeutig ein Muster herleiten. Aufgrund des Verhaltens in den jeweiligen Videos (übertragen: auf Webseiten) wird die Analyse dann noch genauer. Sammelt man genug bzw. sehr genaue Informationen, kann man Personen eindeutig identifizieren.

Das ist zum Beispiel auch einer der Gründe, weshalb man über Tor leichter identifizierbar wird, wenn man sein Surfverhalten beibehält und immer dasselbe hat. Ich hoffe, dass das jetzt leichter verständlich ist.

Hi Mike, vielen Dank für deine Ausführungen! War sehr aufschlussreich zu sehen, wie ihr WOT aud die Schliche gekommen seid. Du hast oben schon eine Auskunft zu Ghostery erteilt, interessanter fände ich aber noch deine Einschätzung zu Adblock Plus von Eyeo. Deine Meinung dazu kenne ich aus dem Blog, gibt es jedoch Evidenz dafür, dass das Plugin auch nach Hause telefoniert? Könnte man das auf dem selben Weg überprüfen (Adblock Plus ist ja soweit ich das deute Open Source)? Wäre für deine Rückmeldung dankbar!

Da mit uBlock Origin eine Alternative zu AdBlock Plus bereitsteht, die effizienter arbeitet und mehr Tracker und Werbung blockiert, sehe ich keinen Sinn darin AdBlock Plus einer Prüfung zu unterziehen. Das Geschäfstmodell von Eyeo genügt schon, um auf das Addon zu verzichten.

Hallo. Eine sehr interessante Diskussion.

Es ist schon erschreckend, wie der User ohne sein Wissen zum Datenlieferant wird. Mich würde interessieren, ob es für ein installiertes AddOn möglich ist, neben den Login Daten in einem Online Formular auch das PW abzugreifen, wenn dies nicht als Symbol(punkt etc.) dargestellt wird.

Bei der Erweiterung Disconnect wird z.B unter Safari darauf hin gewiesen, dass sämtliche Inhalte einer Webseite wie z.B persönliche Daten wie PW, Telefonnummern und Kreditkarteninformationen übertragen werden können.

Hat jemand zu diesem Thema vielleicht ein paar Informationen?

Danke im Voraus. Olaf.

Nur ein Symbol (bspw. *) in einem Formularfeld bedeutet nicht unbedingt, dass es überhaupt „sicher“ ist. Passwortfelder in Webformularen werden so programmiert, dass der Webbrowser deren Inhalt maskiert darstellt. Das Passwort wird im Regelfall dann mit einem Hash-Verfahren noch vor dem Absenden ins Internet abgesichert und dann ins Internet übertragen.

Ist diese Internetverbindung dann mit TLS (HTTPS) abgesichert, kann ein Angreifer auf dem Weg nur verschlüsselten Datenverkehr abgreifen. Ist die Verbindung nicht gesichert (HTTP), kann er den Hash des Passworts abgreifen. Ist das Passwort nicht gehasht, kann er das Passwort im Klartext abgreifen.

Was auch zu beachten ist: Es gibt zwei Verfahren, wie Daten aus Webformularen an einen Server übertragen werden können: POST und GET. Bei POST erfolgt die Übertragung generell sicherer, bei GET erfolgt die Übertragung als Anhang an die aufgerufene Adresse des Webbrowsers. GET erkennt man daran, wenn hinter einer Webseite in der Adressleiste des Browsers noch „https://www.….de/index?v=…“ o. ä. erscheint.

Die vorherigen Absätze beziehen sich jetzt aber auf ein Passwort, dass den PC schon verlassen hat. Konkret kommt es auf die Implementierung des Addons in den Webbrowser an, inwieweit das Addon Inhalte des Webbrowsers abgreifen oder analysieren kann. Da diese Implementierungen aber unterschiedlich sein können, lässt sich das nicht pauschal beantworten.

Ganz anders kann es natürlich auch aussehen, wenn Passwörter vom Webbrowser gespeichert werden.

Sorry, aber das technische Halbwissen kann man so nicht stehen lassen:

1) Passwörter werden – im Normalfall – als Klartext und nicht irgendwie gehasht oder verschlüsselt übertragen. D.h. jeder, der Zugriff auf den Datenstrom hat, kann mitlesen, egal ob per HTTP-GET oder HTTP-POST verschickt. HTTP-Post ist nicht sicherer. Der Unterschied zwischen beiden ist nur, wo der Klartext steht, aber lesbar ist er trotzdem. Kaum jemand implementiert ein CR-Verfahren wie HTTP-Digest-Auth, Hashing ist also kaum der Regelfall.

2) Daraus ergibt sich, dass Passwörter immer nur über HTTPS oder/und über ein CR-Verfahren verschlüsselt übertragen gehören. Das Fehlen einer der beiden Anforderungen bedeutet, dass entweder die andere erfüllt sein muss oder die Übertragung unsicher ist. Vorzugsweise sollten beide Verfahren implementiert werden um beim Ausfall eines Verfahrens noch einen Fallback zu haben.

Da ggf. der eine oder andere Mitleser gerade etwas nach Grundlagen zu fragen schient, liefere ich diese hiermit mal in praxistauglicher Form.

Es gilt (so grob) diese Konvention für URLs:

://:@://

Falls die sonst üblichen spitzen Klammern oben nicht geklappt haben sollten, hier noch mal mit rechteckigen:

[protocoll]://[user]:[password]@[server]:[port]/[path]/[file]

die sich in der Praxis durch Auslassungen oft massiv verkürzt.

Voll-Beispiel:

ftp://mensch:geheim@meine.heimat.welt:8088/~user/mensch_0815/Steuererklaerung_2017.zip

Kurzform-Beispiel:

google.de

Es geht also darum, ob der Teil mit „user“ und „password“ irgendwie mit an die WOT-Zentralrechner übertragen wird. Vom Gefühl her würde ich sagen, der Browser entfernt das schon vorher – aber direktes Prüfen wäre 100x besser und zuverlässiger in der Aussage.

Der Quellcode ist offenbar vorhanden. Dann müsste der Erstellung eines Client-Programms, das sich auf das aller-nötigste beschränkt (d.h. alles kürzen und URLs wenn irgend möglich cachen) nicht viel im Wege stehen.

Vielen Dank fuer die ausgezeichnete Recherche.

Ich bin erstaunt, daß WOT noch immer als Add-On bei Mozilla verfuegbar ist: [nicht mehr verfügbar].

Wurde Mozilla kontaktiert? Und wenn ja, gibt es bereits eine Stellungnahme?

Leider schlägt diese Geschichte international bisher kaum Wellen. Ich hoffe das ändert sich bald.

Mozilla hat WOT mittlerweile entfernt, Google noch nicht:

https://www.heise.de/newsticker/meldung/Abgegriffene-Browserdaten-Mozilla-entfernt-Web-of-Trust-3455990.html

Was noch interessant ist zu sagen: die Einträge mit 14*** im Datensatz ist die exakte Systemzeit in Millisekunden…. Also noch mehr Info vorhanden…

Wie sind die Daten denn bei ndr aufgetaucht? ich kann im Artikel nichts finden?

wollte mal selbst recherchieren (auch wenn ich selbst das Tool nicht nutze, kenne ich leider Menschen die sich nicht so sorgen und habe nun Angst um meine Daten)…

Das wird in den NDR-Berichten doch mehrfach erwähnt, die Daten stammen von Datenhändlern, die diese kommerziell veräußern – es handelt sich nicht um frei zugängliche Daten wie beim Dropbox-Hack letztens. Die Redakteurin hat Zugriff darauf bekommen, da sie vorgab, für ein Big-Data-Startup zu arbeiten, das ein Online-Versandhaus beraten möchte. Daraufhin wurde ihr ein Sample im Umfang von ich glaube 3 Millionen Profilen (beschränkt auf eine gewisse Anzahl Websites) bereitgestellt. Am besten noch einmal durch die Mediathek zappen, sowohl Panorama als auch Zapp sowie die Tagesschau haben berichtet.

Was noch interessant ist: Der Journalist Dirk von Gehlen (SZ), von dem ebenfall ein Datensatz vorhanden respektive deanonymisierbar war, meldet auf seiner Website, dass er das Add-on WOT nie genutzt habe. Eine Liste seines Browser-Set-Ups möchte er nicht veröffentlichen, er sagt aber, dass er dem Abfluss seiner Daten auf der Spur sei. Da ich ihn durchaus als kompetent einschätze und dieser Aussage auch trauen würde, heißt das, dass es weitere Add-ons geben muss, die im selben Umfang daten nach Hause senden. Fragt sich nun bloß, welche das sind.

Das Zitat aus deren Datenschutzerklärung scheint von der aktuellen Version der Seite zu kommen. Obwohl da weiterhin „Last modified: 03 July, 2016“ steht, haben die — soweit ich in einem Forum gelesen habe, wo die Version im Google-Cache eine ältere war (mittlerweile leider nur noch die aktuelle Version im Cache) — kurz nach Aufkommen der ersten Informationen einige Änderungen vorgenommen. Leider hat die Wayback Machine keine Fassung zwischen Juli und November gespeichert.

Habt ihr das mal verfolgt/überprüft?

was mir noch nicht ganz klar ist – spioniert das Addon also erst seit 20. April 2015 detailliert aus ? – Danke für die Recherche !

Schon schlimm, dass sogar ein Informatik-Lehrstuhl der TU Darmstadt WOT empfohlen hat.

Die Fragestellung bzw. Vorwurf den Florian Wagner auf seiner Platform Crumbling Wall erhebt…ist allerdings nicht ganz unberechtigt.

Insbesondere sein Fazit:

Florian übersieht zwei Dinge:

1. Die Datenschutzerklärung auf der Addon-Seite von Firefox war eine andere, als auf der offiziellen Webseite von WOT. Dort wurde der Nutzer unter anderem nicht darüber aufgeklärt, dass die URLs an WOT übermittelt werden.

2. Der Skandal ist nicht, dass die Daten gesammelt werden, sondern ein anderer: Die Weitergabe dieser Daten an Dritte, obwohl die Daten nicht ausreichend anonymisiert sind.

Daher war es auch keine Panikmache, sondern eine wunderbare Demonstration dessen, was passiert, wenn:

1. User die Datenschutzerklärung nicht lesen

2. Diese lesen, dem Dienst allerdings dennoch vertrauen (und dieses Vertrauen dann mißbraucht wird)

Hallo Mike, zwei Punkte:

1) Mein Artikel bezog sich auf den Panorama-Beitrag, dem eine Information wie die, dass zwei unterschiedliche Versionen der Datenschutzerklärung existieren, sicher gut getan hätte. Dass aber überhaupt die Nutzer Datenschutzerklärungen zugestimmt haben, wird mit keiner Silbe erwähnt.

2) Das Wort von der »Panikmache« ist gerechtfertigt, denn der Panorama-Beitrag suggeriert, man installiere sich bei der Addon-Installation in jedem Fall »kleine Spionageprogramme«. Dieser Eindruck wurde noch verstärkt durch die Anmoderation: »Nichts ist mehr geheim«.

Grüße, Florian

Hallo Mike,

du schreibst, dass sich der Code zur Übermittlung der URL auf einen Commit vom 20. April 2015 zurückführen lässt. In einem Interview mit Heise spricht der urspürngliche, 2014 ausgestiegene Wot-Entwickler davon, dass die „Datensammeloption“ im April 2015 hinzugefügt worden sei. Das klingt so, als könnte die Datensammlerei von außen ein- und ausgeschaltet werden. Kannst du das anhand deiner Code-Durchsicht bestätigen oder überträgt das Addon auf jeden Fall seit April 2015 die gesamte URL? Ich frage deshalb, weil die Datenschutzbestimmungen ja erst am 6. Juli 2016 dahingehend geändert wurden, dass eingestanden wird, dass die ganze URL übertragen wird. Es könnte sich ja dann um eine Strategie handeln, um die offenbar schlampige Sicherheitsprüfung von Mozilla zu täuschen, falls hier zum Beispiel nur ein Blick auf den Datenverkehr geworfen wird und keine wirkliche Durchsicht stattfindet. Später könnte man dann ohne Update und d.h. auch ohne nochmalige Prüfung durch Mozilla die Datensammlerei von außen einschalten. Da ich selbst das Addon Ende Juni deinstalliert habe, wollte ich nur ausloten, ob noch eine schwache Chance besteht, dass ich von dieser Sache nicht betroffen bin.

Es fällt allerdings auf, dass die aktuelle Version des Addons vom Dezember 2015, die du auch untersucht hast, auf Github offenbar gelöscht wurde. Wahrscheinlich ist das, zusammen mit dem Zurückziehen des Addons aus allen Browser-Typen, ein plumper Versuch des Herstellers zu verschleiern, dass bereits zu diesem Zeitpunkt die URL widerrechtlich, weil nicht im Einklang mit den Datenschutzbestimmungen, übertragen wurde. Viel Hoffnung mache ich mir also nicht. Über eine Antwort würde ich mich dennoch freuen.

Vielen Dank für die Recherche und das (wenn auch leider späte) Augenöffnen

Kann ich dir leider nicht sagen – dazu müsste man die Quellcode-Änderungen vom April 2015 genauer analysieren.