1. Ungelöstes Rätsel

Wie groß ist das Ausmaß von PRISM wirklich? Gemäß den von Edward Snowden entwendeten Geheimdokumenten sind acht große Technologie-Firmen in den USA vom NSA-Skandal betroffen. Dazu gehören: AOL, Apple, Facebook, Google, Microsoft, Skype (Microsoft), PalTalk und Yahoo.

Gesammelt wurden offenbar Suchanfragen, Mails, Web-Chats, gespeicherte Daten, Sprachverkehr und Informationen aus sozialen Netzwerken. Die auszuwertende Datenmenge wäre also gigantisch. Larry Page und Mark Zuckerberg haben nach bekanntwerden von PRISM sofort reagiert. Sie dementieren vom NSA-Überwachungsprogramm PRISM gewusst zu haben. Ein nachvollziehbarer Schritt, denn würde Facebook, Google und die anderen Unternehmen tatsächlich eine spezielle Schnittstelle für PRISM bereitstellen würde dies ein immenser Vertrauensverlust bedeuten. Die Folge wären schwindende Userzahlen – ein grauenvolles Szenario für ein börsennotiertes Unternehmen.

Aktuell lässt sich also nicht eindeutig beurteilen, inwieweit die betroffenen Unternehmen von PRISM gewusst haben und welche Daten von der NSA wirklich gesammelt und ausgewertet wurden. Und dennoch sollten wir uns mit der Frage beschäftigen was man dagegen tun kann. Kann man sich vor Geheimdiensten / PRISM überhaupt wirkungsvoll schützen?

2. Datenschutz vs. Überwachung

Wie eng liegt eigentlich Datenschutz und Überwachung beisammen? Laut der Wikipedia ist Datenschutz ein nicht einheitlich definierter Begriff, der in der zweiten Hälfte des 20. Jahrhunderts entstand:

Je nach Betrachtungsweise wird Datenschutz verstanden als Schutz vor missbräuchlicher Datenverarbeitung, Schutz des Rechts auf informationelle Selbstbestimmung, Schutz des Persönlichkeitsrechts bei der Datenverarbeitung oder Schutz der Privatsphäre. Datenschutz steht für die Idee, dass jeder Mensch grundsätzlich selbst entscheiden kann, wem wann welche seiner persönlichen Daten zugänglich sein sollen. Der Datenschutz soll der in der zunehmend computerisierten und vernetzten Informationsgesellschaft bestehenden Tendenz zum so genannten gläsernen Menschen und dem Ausufern staatlicher Überwachungsmaßnahmen (Überwachungsstaat) entgegenwirken.

Datenschutz richtig angewendet kann also den staatlichen Überwachungsmaßnahmen entgegenwirken. Konkret würde dies im Fall PRISM doch bedeuten:

- Durch die Nutzung von Google, Facebook und Co. vertraue ich meine Daten diesen Unternehmen an. Gemäß Ihren Richtlinien (Google Privacy, Facebook Datenverwendungsrichtlinien) dürfen Sie diese Daten auswerten und für eigene Zwecke nutzen. Pro User werden also eine Menge Daten gespeichert und entsprechend ausgewertet.

- Sofern besagte Unternehmen wissentlich oder unwissentlich über eine Schnittstelle zur NSA verfügen gelangen diese gespeicherten Daten auf direktem Umweg ins PRISM-Programm.

- Ohne begründeten Verdacht können meine Daten also von einer staatlichen Institution eingesehen und ausgewertet werden. Datenschutz falsch angewendet fördert im Umkehrschluss also die Überwachungsmaßnahmen.

Doch was bedeutet Überwachung eigentlich? Darunter versteht man die zielgerichtete Beobachtung und Informationserhebung von Objekten, Personen oder Gegenständen. Durch die Nutzung von Google, Facebook und Co. vertraue ich also nicht nur meine Daten US-amerikanischen Unternehmen an, sondern erlaube indirekt einer staatlichen Institution die zielgerichtete Beobachtung und Informationserhebung auf Grundlagen meiner selbst übermittelten Daten. Eine groteske Vorstellung.

Sofern sich also bewahrheitet, dass die NSA über alle Daten aller US-Konzerne jederzeit nach Belieben verfügen können stellt dies einen empfindlichen Eingriff dar. Steht der Schutz gegen Terror und Kriminalität also tatsächlich vor den Grundrechten Privatsphäre, Informationsfreiheit oder Menschenwürde? Und steckt hinter solchen Überwachungsmaßnahmen tatsächlich das ehrenwerte Ziel der Terror- und Kriminalitätsbekämpfung oder dienen solche Aussagen vielmehr als Beruhigungspille für Kritiker und das Volk?

Datenschutz und Überwachung liegen für mich bei der PRISM-Affäre jedenfalls eng beieinander.

3. Alternative Software / Dienste

Sollten sich die veröffentlichen Informationen des Guardian (NSA Prism program taps in to user data of Apple, Google and others) zu PRISM tatsächlich bewahrheiten – was kann man dagegen tun? Hilft es Apple, Microsoft, Google und Facebook den Rücken zu kehren? Um die Datensammelwut der Unternehmen einzuschränken sind alternative Software- / Dienstangebote in jedem Fall erstrebenswert. Auch im Zusammenhang mit PRISM kann ein Wechsel sinnvoll sein – Informationen gibt es dann nicht mehr frei Haus. Doch eines muss klar sein: Gerät man tatsächlich ins Visier der Überwacher verfügen diese über weitaus mehr Mittel als PRISM es vermuten lässt:

Guardian: Ist es möglich, Sicherheitsvorkehrungen zu treffen, um sich gegen staatliche Überwachung zu schützen?

Snowden: Sie wissen gar nicht, was alles möglich ist. Das Ausmaß ihrer Fähigkeiten ist erschreckend. Wir können Wanzen in Computer einbauen. Sobald du online bist, kann ich deinen Rechner identifizieren. Sie werden niemals sicher sein, egal welche Sicherheitsmaßnahmen sie ergreifen.

Für eine normale Person ist es also nahezu unmöglich sich der gezielten, staatlichen Überwachung zu entziehen. Ein Umdenken was den Einsatz von Software und Diensten angeht kann allerdings bewirken, dass wir Überwachungsprogrammen wie PRISM nicht alle Daten frei Haus liefern.

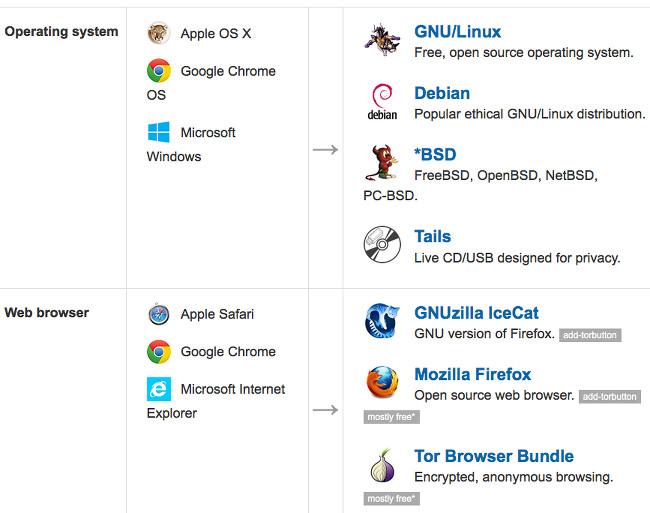

Seit gestern ist die Internetseite prism-break.org online. Für beliebte proprietäre Software wurde dort jeweils mindestens eine freie Alternative genannt.

Für viele Anwender sind dies allerdings nicht wirklich Alternativen. Einige davon müssen selbst gehostet werden oder übersteigen in ihrer Einrichtung und Bedienbarkeit die Fähigkeiten eines durchschnittlichen Anwenders. Generell zu glauben mit OpenSource Software wäre das Problem gelöst ist leider auch falsch.

Du kannst den Blog aktiv unterstützen!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

3.1 Falsches Sicherheitsgefühl durch OpenSource

Es wäre ein grober Fehler zu glauben, dass man sich mit OpenSource Software / Diensten einer Überwachung entziehen kann. Man kann sie bestenfalls verlangsamen bzw. zunächst etwas einschränken. Nochmal: Wer sich tatsächlich im Visier der Überwachung befindet, den schützt auch nicht der Wechsel zu OpenSource.

Ein wirksamer Schutz gegenüber einer gezielten Überwachung würde ein hohes Maß an Aufwand und den Verlust von jeglicher Bequemlichkeit bedeuten. Dazu ein paar Beispiele, reduziert auf den normalen PC-Gebrauch:

- Persönliche Daten sind mit ausreichend langen Schlüsseln bzw. Passwörtern und geeigneten Verschlüsselungsmethoden zu verschlüsseln.

- Diese Daten müssten auf einem Rechner oder Medium vollständig getrennt vom Internet oder einem Netzwerk aufbewahrt werden.

- Auf diese Daten dürfte auch ein physischer Zugriff durch Unbefugte nicht möglich sein.

- Alle Komponenten zur Internetnutzung sollten möglichst so konfiguriert und bedient werden, dass unbefugte Zugriffe oder Angriffe verhindert bzw. stark erschwert werden. Zu den Komponenten zählt unter anderem das Betriebssystem, wie auch der Router oder eingesetzte Software.

- Ein zweites System dient ausschließlich dem Zweck des Surfens und darf keine privaten Daten enthalten. Das Betriebssystem selbst befindet sich auf einer Boot-CD wie zum Beispiel Tails (Tor).

- Für die Internetnutzung ist generell bei der Kommunikation darauf zu achten eine verschlüsselte Verbindungen zum Webserver / Gegenstelle aufzubauen. Gerade dann, wenn ein Anmeldevorgang mit Benutzername und Passwort stattfindet.

- Realnamen oder Angaben die Rückschlüsse auf die eigene Identität zulassen sind zu vermeiden. Einkaufen in einem Online-Shop oder Online-Banking sind nicht möglich.

- Nur durch ein geeignetes Schlüssel- und Passwortmanagement macht dieser Aufwand dann auch Sinn.

Was also kann der Anwender von einem Umstieg auf die von prism-break.org genannten Alternativen erwarten?

3.2 Vorteile OpenSource im Hinblick auf PRISM

OpenSource löst nicht die Überwachungsproblematik. Mit dieser sind wir immer konfrontiert – egal wie geschickt wir vorgehen oder welche Software wir einsetzen. Im Hinblick auf PRISM haben die genannten Alternativen auf prism-break.org dennoch ihre Vorteile:

- Eine geheime Hintertür bleibt in OpenSource Software generell nicht verborgen. Der offene Quellcode ermöglicht jedem die Einsicht und Prüfung jeglicher Funktion.

- Eine Abkehr von Microsoft, Apple, Google, Facebook und Co. bedeutet eine Einschränkung der Datensammelwut für US-amerikanische Unternehmen, die scheinbar ungewollt / gewollt mit der NSA zusammenarbeiten.

- Dies bedeutet auch, dass meine Daten nicht sofort und unfreiwillig im PRISM-Programm aufgenommen werden – keine frei Haus Lieferungen mehr.

Durch den Verzicht / Einschränkung der genannten Unternehmen unterbreche ich sozusagen die direkte Schnittstelle zur NSA. PRISM wird auch so noch funktionieren, nur wird es schwieriger an die Daten heranzukommen. Ganz nebenbei fördere ich damit noch offene Standards, tue was für meinen Datenschutz und löse mich von der Bevormundung einzelner Produkte.

4. Ein Wechsel ist schwierig…

Du bist entschieden gegen PRISM? Du suchst Alternativen bzw. hast sie gefunden? Und dennoch wird ein Wechsel oft schwierig… Schuld ist meist der extrem hohe Verbreitungsgrad und allgemeine Marktmacht von Google, Apple, Microsoft und Co. – verstärkt durch die Bequemlichkeit und teilweise auch Ignoranz der Anwender.

Ein Beispiel:

- Edward entschließt sich seine Mails ab sofort mit GnuPGP zu verschlüsseln. Nach Tagen hat er es als nicht IT-ler endlich geschafft einen privaten und öffentlichen Schlüssel zu generieren und die Funktionsweise und Einbindung in Thunderbird verstanden. Aufgrund des technischen Aufwands und der Bequemlichkeit seiner Freunde / Bekannte schafft er es nicht auch nur einen von seinem Vorhaben zu überzeugen.

- Edward unternimmt einen neuen Versuch und möchte zumindest seine Chat-Nachrichten auf seinem Smartphone verschlüsselt austauschen. Er wechselt daher von WhatsApp auf Threema. Leider kann er auch hier nur vereinzelt Freunde / Bekannte zu einem Wechsel bewegen.

- Telefonieren über Skype kommt für Edward spätestens seit „Vorsicht beim Skypen – Microsoft liest mit“ nicht mehr in Frage. Er wechselt auch hier zur frei verfügbaren Software jitsi. Ähnlich wie bei GnuPGP und Threema gelingt es ihm nicht jemand zum Wechsel zu bewegen.

Vor allem aufgrund der Bequemlichkeit schafft es Edward nicht andere von einem Wechsel zu überzeugen. Ein Wechsel bedeutet stets Aufwand, Umstellung, Zeit und vielleicht auch ein gewisses Maß an Einschränkung. Noch dazu scheint es vielen Anwendern überhaupt nicht wichtig, was Google, Facebook und Co. speichert und über sie auswertet. Ändert sich diese Einstellung mit PRISM?

5. Unsere Bundesregierung / Die EU

Laut dem Bundesamt für Verfassungsschutz hat Deutschland keinerlei Informationen aus PRISM erhalten. Niederländische und belgische Ermittler hingegen seien mit PRISM-Informationen zu E-Mail und Social-Media-Nutzung versorgt worden.

Die Bundesregierung wusste also von nichts? Weder der Bundesnachrichtendienst, Bundesamt für Verfassungsschutz oder militärische Abschirmdienst haben also davon erfahren? Nahezu unglaublich, wo die veröffentlichte Karte des „Guardian“ demonstriert, dass in Deutschland ähnlich viele Kommunikationsdaten wie im Irak oder China abgegriffen wurden. Hans-Peter Friedrich äußerte sogar:

„Alles, was wir darüber wissen, wissen wir aus den Medien.“

Bei solchen Aussagen muss einem doch wirklich Angst und Bange werden…

Wer glaubt Deutschland und die EU habe eine weiße Weste was Überwachungsmethoden angeht, der irrt gewaltig. Projekte wie INDECT, SWIFT-Abkommen, Vorratsdatenspeicherung, Staatstrojaner und der Bestandsdatenabfrage sprechen eine deutliche Sprache.

6. Fazit

Überwachungsmethoden wie PRISM oder Tempora erhalten nur dann keine Chance, wenn wir etwas gemeinsam dagegen unternehmen. Die gestartete Kampagne Stop Watching Us fordert vom US Kongress einen Stop der Überwachung und vollständigen Offenlegung des Programms. Zu den Unterzeichnern gehören Unternehmen / Organisationen wie Mozilla, Greenpeace USA oder die Electronic Frontier Foundation. In der EU können wir mit Petitionen gegen Überwachung vorgehen:

- Überwachungsprogramme wie PRISM beenden. Keine strafrechtliche Verfolgung von Whistleblowern wie Snowden

- EU Parlament und EU Kommission: Überwachung abrüsten, Datenschutz stärken, Whistleblower schützen!

Alternative Software bzw. Dienste können gegen die Datensammelwut der US-amerikanischen Unternehmen helfen und schränken damit PRISM indirekt ein. Allerdings zu glauben sich damit vollständig der Überwachung zu entziehen wäre fatal. Wer etwas bewirken möchte muss seine Bequemlichkeit zurückschrauben, Zeit investieren, andere überzeugen und aufklären – die Alternativen sind vorhanden!

Noch ist das Ausmaß der Überwachung durch PRISM nicht abschätzbar. Ob jemals mehr Details zur Funktion, Wirkungsweise und Einsatz an die breite Öffentlichkeit gelangen wird ist mehr als fraglich. Dennoch werden die Veröffentlichungen rund um PRISM den Blick auf das Internet verändern. Letztendlich muss jeder für sich selbst entscheiden ob er den Demenits von Larry Page und Mark Zuckerberg glauben schenkt oder ob die Bundesregierung tatsächlich so im Dunkeln stand, wie sie vorgibt.

Edward Snowden wünsche ich alles Gute!

Bildquellen:

Forbidden sign: „#40767737“, https://de.fotolia.com/id/40767737

PublicDomainPictures: „Keys“, https://pixabay.com/en/keys-key-lock-door-symbols-access-20290/

geralt: „Road Sign“, https://pixabay.com/en/road-sign-attention-right-of-way-63983/

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

5 Ergänzungen zu “Gib PRISM keine Chance!”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Hallo Mike!

Ich danke dir herzlich für diesen klar verständlichen Beitrag! Schon seit Langem habe ich immer wieder OpenSource-Software in Betracht gezogen, u.a. aus Gründen, die du hier aufgezählt hast.

Mich hat aber nicht die Inkompatibilität im Austausch mit anderen daran gehindert, sondern die de facto Standards, die die großen Konzerne geschaffen haben.

Trotz aller OpenSource-Angebote fand ich bis heute nur ein einziges für mich taugliches CRM-System (julitec), das aber Windows voraussetzt.

Ein weiteres Problem ist bei allen Nicht-OpenSource-Software-Paketen, dass diese allesamt zumindest in einigen Zeitabständen mit den Kontrollservern in den USA verbunden werden müssen, um die Gültigkeit der Lizenz zu prüfen.

Wer weiß, was dabei an Daten zusätzlich übertragen wird? Und wer weiß, was bei den regelmäßigen Updates von Adobe, Microsoft und Co zusätzlich nebenher mit installiert wird??? Da könnte doch auch ein Spionagetool gleich mit installiert werden!

Zusätzlich bringt diese Lizenz-Prüferei mit Zwangs-Internetverbindung eine totale Abhängigkeit mit sich: Angenommen, die USA würden einen Handelskrieg mit der EU-Zone führen, dann genügte das Abschalten der Lizenzierungs-Server und in fast allen Unternehmen würde nach einiger Zeit keine Software mehr laufen!

Wir sind alle inzwischen voll von den USA-Großkonzernen und der USA-Politik abhängig!

Gleiches gilt für die Smartphones: Wenn Google (natürlich nur in „bester Absicht”) böse Apps aus der Ferne von unseren Smartphones löschen kann, dann kann es auch unsere Smartphones komplett kontrollieren oder auch stillsetzen!

Letztlich muss ich einsehen, dass wir die Kontrolle über unsere IT vollständig verloren haben!!!

Geahnt habe ich dieses Desaster schon immer, aber mit PRISM ist es nun Gewissheit geworden.

Clemens M. Hürten, Heilpraktiker der Psychotherapie, Rottweil

Hi,

Guter Artikel, danke. Doch wer sich schon länger mit IT befasst, den wird weder Prism, noch Tempora, noch die Tatsache, das der BND etwa 20% des deutschen I’net Verkehrs mitliest (Quelle: Spiegel Online, 2012), in wundern.

Spätenstens nach der Microsoft „NSA Key“-Affäre 1999, war es fahrlässig anzunehmen, das die NSA nicht mitliest (siehe auch: https://en.wikipedia.org/wiki/NSAKEY.

Thumbs Up – weiter so.

Markus

@ Markus das die Geheimdienste mitlesen mag manche nicht verwundern, aber deswegen ist es nicht weniger schlimm finde ich. Endlich wachen die Medien auf (und hoffentlich der Bürger auch).

@Mike, schon mal was von der Enigmabox gehört? taugt das was?

https://enigmabox.net/

„Die Enigmabox leitet Deinen gesamten Datenverkehr im Internet über andere Länder um, unabhängig von Hard- oder Software. Zusätzlich kannst Du mit anderen Enigmabox-Benutzern End-to-End verschlüsselte Telefongespräche führen.“

„Die Enigmabox benutzt zur Kommunikation cjdns, ein Protokoll für ein verschlüsseltes IPv6 Meshnetzwerk.“

Gerade kostengünstig ist die Enigmabox-Lösung nicht.

Knapp 500,- € für das erste Jahr inklusive Hardware und Netzzugang.

Dann pro Jahr gut 130,- €.

Ob das was taugt kann ich nicht sagen. Ich kenne weder die Implementierung, noch die Hardware.

Auf dem Blog sind ein paar Fragen beantwortet.

Aus den FAQ:

Gibt es die Möglich so eine Box z.B. mit dem Raspberry Pi kostengünstig nachzubauen? Ich bin Student und habe leider nicht die finanziellen Mittel um mir Ihre Box zu kaufen und jährlich das VPN zu nutzen.

Ja, bald. Es ist fest geplant, die Puppetmanifeste und das Webinterface auf Github zu veröffentlichen. Wir sind aktuell noch nicht soweit. Ebenfalls ist geplant, dass Du Dir selber Peerings einrichten kannst, um so die Box unabhängig von uns zu betreiben. Es soll sowieso möglich sein, die Box frei nach eigenen Wünschen zu nutzen. Es ist Deine Box, Du hast darauf vollen Root-Zugriff. Mach damit, was Du willst. Du trägst dann aber auch die Verantwortung, und es erfordert technisches Wissen und eigene Server.

Nach Veröffentlichung der Quellen werde ich mir das anschauen.

Danke für die Info. Das mit dem Raspberry Pi hört sich nicht schlecht an.

Die Anschaffungskosten sind hoch für die normale Enigmabox, das stimmt. Aber die 130 Euro jährlich dürften sich in dem Rahmen bewegen was man für einen kostenpflichtigen Web Proxy sowieso zahlen müste (12 x 10 Euro montl. = 120 Euro jährl.). Außer man will zusätzliche Sicherheit durch einen weiteren VPN Proxy. Dann wären halt nochmal 120 Euro jährlich fällig.

I bin gespannt auf die Veröffentlichung. Cool wäre es wenn man das ganze direkt in einen Fritzbox integrieren könnte.