Der Messenger Signal kann auf Android-Geräten auch ohne die Nutzung der Google Play Services bzw. Firebase Cloud Messaging (FCM) betrieben werden. Damit ist der Messenger auch für diejenigen nutzbar, die bewusst auf die Datensammlung von Google auf ihrem Smartphone verzichten möchten. Der »Fallback« auf WebSockets funktioniert zwar, führt aber bei einigen Nutzern zu teilweise erheblichen Akkuproblemen, insbesondere im Mobilfunknetz. Seit Jahren gelingt es der Signal-Foundation leider nicht, die Ursache des Problems zu identifizieren. Eine Alternative zu Signal ist der Fork Molly, der in drei verschiedenen Varianten angeboten wird. Die Version Molly-UP verzichtet vollständig auf proprietäre Komponenten und kann Push-Nachrichten wahlweise über WebSockets oder UnifiedPush empfangen.

Im vorliegenden Beitrag möchte ich kurz den Umstieg auf den Signal Fork Molly-UP und den Empfang von Push-Nachrichten über UnifiedPush erläutern. Vorab noch folgender Hinweis zu Molly:

This project is NOT sponsored by Signal Messenger or Signal Foundation.

The software is produced independently of Signal and carries no guarantee about quality, security or anything else. Use at your own risk.

Voraussetzung

Damit Molly-UP Push-Nachrichten über UnifiedPush empfängt, werden zwei Komponenten/Dienste benötigt:

Ihr könnt diese beiden Dienste entweder selbst hosten oder euch einen Dienstleister suchen, der das für euch übernimmt. Nachfolgend beschreibe ich die Inbetriebnahme von Molly-UP in Kombination mit zwei Diensten (ntfy, MollySocket) von adminForge.

Installation

Zunächst installiert ihr über F-Droid die folgenden Apps auf eurem Androiden:

Anschließend folgt ihr der Anleitung Migrating from Signal. Bitte genau lesen und keinen Schritt auslassen. Insbesondere:

Note, the migration should be done when the available Molly version is equal to or later than the currently installed Signal app version.

Inbetriebnahme UnifiedPush

Sobald die Migration zu Molly abgeschlossen ist, kann UnifiedPush aktiviert werden. Öffnet zunächst die ntfy-App und öffnet die Einstellungen. Dann die folgenden Einstellungen vornehmen:

- Standard-Server:

https://ntfy.adminforge.de - Verbindungs-Protokoll:

WebSockets

Anschließend öffnet ihr Molly und navigiert zu »Einstellungen -> Benachrichtigungen«. Tippt zunächst ganz unten auf UnifiedPush und stellt die Server-URL wie folgt ein:

- Server URL:

https://molly.adminforge.de

Wechselt wieder eine Ansicht zurück zu »Einstellungen -> Benachrichtigungen«. Wählt dann unter Delivery Method: UnifiedPush

Prüfung auf Funktion

Beendet Molly (Beenden erzwingen) einmal und öffnet es wieder. Unter »Einstellungen -> Benachrichtigungen -> UnifiedPush« sollte nun Folgendes stehen:

- Status:

OK - Notification method:

ntfy

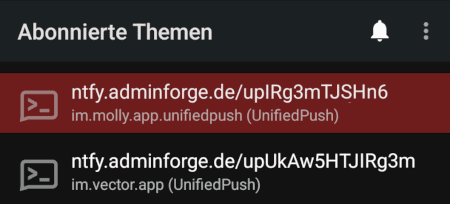

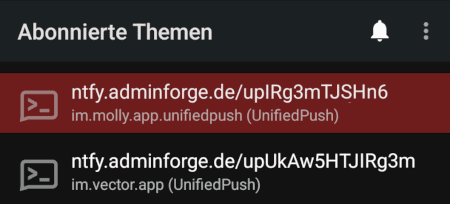

In der ntfy-App sollte es dann wie folgt aussehen:

Danach solltet ihr Push-Benachrichtungen über UnifiedPush erhalten.

Hinweis

Damit die Benachrichtigung über ntfy korrekt funktioniert, solltet ihr die Akku-Optimierung für die ntfy-App deaktivieren bzw. die Hintergrundnutzung zulassen. Bedenken

Der ntfy-Dienst wird Benachrichtigungen über neue Nachrichten für 12 Stunden in einer SQLite-Datenbank/Speicher cachen – meldet sich ein Gerät innerhalb dieser Zeit nicht beim ntfy-Server, wird die Benachrichtigung verworfen. Die Informationen, die dabei anfallen, sind einmal die Push-Benachrichtigung von MollySocket und die IP-Adresse. Beim Zugriff auf die MollySocket-Datenbank ist das Missbrauchspotenzial etwas höher. Wer dem Dienstleister also nicht vertraut, der muss die Dienste selbst hosten.

Fazit

Der Wechsel zu UnifiedPush ist fix erledigt. Anschließend könnt ihr weitere Apps auf UnifiedPush umstellen, die dies unterstützen (bspw. Element, Tusky etc.). Insgesamt ist UnifiedPush eine elegante Lösung, die ähnlich wie FCM funktioniert und den Nutzer über eine zentrale Stelle (Server) über neue Ereignisse informiert.