1. Suchmaschine

Shodan ist eine Suchmaschine. Aber nicht irgendeine Suchmaschine, sondern eine ganz spezielle Suchmaschine. Mit der Hilfe von Shodan lassen sich alle möglichen Geräte / Systeme aufspüren, die mit dem Internet verbunden sind. Angefangen beim heimischen Router, über Webcams bis hin zu Ampelsteuerungen oder SCADA-Systemen lässt sich so ziemlich alles finden, was eine Netzwerkadresse besitzt.

Insbesondere Sicherheitsspezialisten, Forscher oder auch Strafverfolgungsbehörden nutzen Shodan, um verwundbare Geräte im Internet ausfindig zu machen – also Geräte, die bspw. über eine Sicherheitslücke angreifbar sind. Je nach System bzw. Anwendungszweck kann solch eine Geräteschwachstelle dann entweder »nur« die Privatsphäre gefährden oder stellt ein immens großes Sicherheitsrisiko dar.

Im vorliegenden Beitrag zeige ich euch mithilfe von Shodan, welches Ausmaß das »Internet of Shit« bereits erreicht hat. Kurzer Hinweis: Als Internet of Shit bezeichne ich den nun seit mittlerweile Jahren vorherrschenden Trend, jeden »Scheiß« oder auch kritische (Steuerungs-)Systeme mit dem Internet verbinden zu müssen.

2. Shodan

Die Suchmaschine Shodan existiert seit dem Jahr 2009. Dem Durchschnittsnutzer dürfte Shodan eher unbekannt sein – die Zielgruppe sind eher White- bzw. Blackhats und auch Strafverfolgungsbehörden. Wer sich ein wenig mit Shodan beschäftigt hat, der wird schnell feststellen, dass sich damit allerlei Systeme bzw. Geräte finden lassen:

- Überwachungskameras / Webcams

- Glühbirnen

- Router

- Ampeln

- Hausheizungsanlagen / Thermostate

- Stromzähler

- Steuerungssysteme (Wasseranlagen, Stromnetze, Tankstellen etc.)

- Kaffeemaschinen

- Drucker

- Feuermelder

- Garagentüröffner

- Autowaschanlagen

- […]

Anders als herkömmliche Suchmaschinen konzentriert sich Shodan also auf die Indexierung von Systemen bzw. Geräten, die über das Internet (für jeden) erreichbar sind. Vereinfacht ausgedrückt durchforstet Shodan das Internet (bspw. alle IPv4-Adressen), verarbeitet die zurückgelieferten Banner und andere Informationen, um daraus einen riesigen Datenbestand zu erstellen. Das Problem: Häufig sind die aufgespürten Systeme über einen Webbrowser (oder eine andere Schnittstelle) ansteuerbar und lassen sich, aufgrund teils schwerwiegender Sicherheitslücken oder Konfigurationsfehler, aus der Ferne kapern bzw. manipulieren. Beispiele gibt es zur Genüge:

- Offen wie ein Scheunentor: Millionen Überwachungskameras im Netz angreifbar (heise, Oktober 2018)

- Casino Gets Hacked Through Its Internet-Connected Fish Tank Thermometer (The Hacker News, April 2018)

- SCADA – Gateway to (s)hell Hacking industrial control gateways (34C3, Dezember 2017)

- Kriminelle bieten Mirai-Botnetz mit 400.000 IoT-Geräten zur Miete an (heise, November 2016)

- Wi-Fi baby heart monitor may have the worst IoT security of 2016 (The Register, Oktober 2016)

- Sicherheit implantierbarer Medizintechnik: Herzschrittmacher von St. Jude Medical sollen hackbar sein (heise, August 2016)

- […]

Hinweis

Wer noch mehr Beispiele sucht, der sollte bei einer herkömmlichen Suchmaschine (nicht Shodan) einfach »Internet of Shitty Things« eingeben.Eben genau diese verwundbaren Systeme bzw. Geräte lassen sich häufig auch über die Suchmaschine Shodan finden. Das ist insofern bedenklich, weil nicht jeder redliche Absichten verfolgt, wenn er solche Systeme aufspürt. Und so entsteht aus einer Vielzahl von vernetzten Internet-of-Shit-Geräten auch gerne mal ein riesiges Botnetz, das mit einem DDoS auch große Dienste wie Twitter, Netflix, Paypal etc. problemlos für Stunden lahmlegen kann.

3. Internet of Things Shit

Wer sich auf die Suche nach Ursachen begibt, weshalb so viele vernetzte Systeme bzw. Geräte anfällig sind und sich aus der Ferne kapern lassen, der wird viele Gründe finden. Bevor wir diese näher betrachten, lauschen wir doch mal kurz einer »typischen« Diskussion von einer Marketingabteilung:

Henriette: Hey Herbert! Mir fällt echt nichts mehr ein, wie wir das neue Produkt noch attraktiver für die Konsumenten machen können. Ich meine, die Neuauflage von unserem Staubsauger kann praktisch nichts besser als das Vorgängermodell.

Herbert: Ach, das ist doch einfach. Lass uns einfach noch »Internet« in den Staubsauger einbauen – ob das nun Sinn macht oder nicht, spielt doch keine Rolle. Hauptsache, der Staubsauger hat Internet!

Henriette: Klasse Idee, Herbert und dann klatschen wir noch »smart« in den Produktnamen, dann wird sich das Ding verkaufen wie von selbst.

Herbert: Boah Henriette, das ist eine super Sache! Dann kann sich der Kunde über eine App über die aufgesaugte Menge und das verbleibende Volumen des Staubsaugerbeutels informieren. Zudem prüfen wir dann, ob ein Kunde die Original-Beutel nutzt oder zu den günstigen Alternativen greift…

[…]

So oder so ähnlich wird es sich vermutlich über die letzten Jahre in den großen Marketingabteilungen abgespielt haben. Entstanden sind dabei Produkte wie:

- Juicero: Die nutzlose Saftpresse für 400 Dollar ist Geschichte

- The ResiConnect is an IoT mousetrap that’ll set you back $1,600

- Intelligente Gabel warnt bei zu schnellem Essen

- The Ding Smart Doorbell ensures you will never miss a potential guest again

- […]

Mal abgesehen von der »Nützlichkeit« dieser Produkte und den bereits angesprochenen Problemen mit der Sicherheit sollte man sich vor dem Kauf eines dieser »smarten« Geräte auch immer Folgendes vor Augen führen: Geht der Hersteller pleite, wird aus dem einst »smarten« Produkt ein »dummer« Briefbeschwerer oder Türstopper ohne Funktion. Bei Geräten wie einer Waschmaschine oder Kühlschrank mit Laufzeiten über 15 Jahre wäre so etwas undenkbar.

Man stelle sich mal folgendes Szenario vor, wenn ein »smarter« Kühlschrank über den Cloud-Service des Anbieters an das Internet angebunden ist und der Hersteller stellt den Dienst einfach ein:

Error – Remote-Server nicht gefunden. Kühlfunktion steht nicht zur Verfügung.

Der Kühlschrank kann seinen Hauptzweck nicht erfüllen, weil das integrierte Thermostat die Temperaturwerte zuerst in die Cloud des Herstellers schickt, um dann zu bestimmen, wie oft der Motor des Kühlschranks anspringen muss, um die gewünschte Temperatur zu halten.

3.1 Ursachen für Sicherheitslücken in IoT-Geräten

Schwachstellen in Soft- / Hardware stellen vielfach eine Bedrohung für die Sicherheit eines Computersystems bzw. den darauf befindlichen Informationen dar. Diese Schwachstellen entstehen oftmals im Entwicklungsprozess von Software, wobei die Gründe für diese Schwachstellen vielfältig sein können. Bezogen auf die IoT-Geräte sind nach meiner Auffassung, insbesondere folgende Ursachen hervorzuheben:

- Gewinn im Fokus: Veröffentlichung »halbfertiger Produkte« zur Wahrung finanzieller Interessen bspw. von Investoren. Das Produkt bzw. die Software »reift« dann beim Kunden. Die bei IoT-Geräten eigentlich so dringend erforderliche Sicherheit bzw. sichere Konstruktion und Implementierung der Soft- und Hardware wird hinten angestellt – zulasten der Sicherheit und damit des Nutzers.

- Mangelndes Qualitätsmanagement: Beim Design des Produkts spielen die Kosten natürlich eine entscheidende Rolle. Oft muss alles superbillig sein. Auf der anderen Seite muss das Produkt aber natürlich auch »Internet« haben. Also einen Netzwerkchip, der irgendwie mit Servern kommuniziert und vielleicht auch noch ein wenig Krypto kann. Dass dieser hemdsärmelige Ansatz natürlich zum Scheitern verurteilt ist und das Produkt eine saubere Qualitätskontrolle eigentlich nie bestehen würde, liegt auf der Hand.

- Miserable Standardeinstellungen: Um die Handhabung für die Nutzer zu vereinfachen, werden bspw. IP-Kameras oftmals ohne Passwort bzw. mit miserablen Standardeinstellungen ausgeliefert. Hauptsache, die Geräte lassen sich möglichst einfach in das heimische Netzwerk integrieren. Dass die Geräte dann auch oftmals ungeschützt von »außen« erreichbar sind und fremde Menschen die IP-Kameras fernsteuern können, wird gerne mal »vergessen«.

- Fehlender (Langzeit-)Support: Aus Kostengründen wird der Support für einige Produkte bereits nach wenigen Monaten eingestellt – wenn es denn überhaupt je einen gab. Bestehende oder identifizierte Sicherheitslücken werden nicht geschlossen und den Nutzern die dringend notwendigen Updates nicht bereitgestellt. Häufig lassen sich die Geräte auch gar nicht aktualisieren, da die verbauten Hardwarechips konstruktionsbedingt womöglich gar keine Updatemöglichkeit bieten.

- Verantwortungslose Administratoren | Bequemlichkeit: Insbesondere SCADA-Systeme (die streng genommen jetzt nicht wirklich unter IoT-Geräte fallen), die oftmals in kritischen Infrastrukturen wie Wasserkraftwerken und dergleichen zum Einsatz kommen, sollten unter keinen Umständen »einfach mal so« direkt aus dem Internet erreichbar sein. Leider ist genau dies oftmals der Fall. Die miserablen Standardeinstellungen und die Inkompetenz derjenigen, die solche Systeme in Betrieb nehmen bzw. administrieren, ergeben einen gefährlichen Cocktail.

Im Jahre 2018 sind ca. 23 Milliarden IoT-Geräte mit dem Internet verbunden. Bis zum Jahr 2025 wird prognostiziert, dass bis zu 75 Milliarden IoT-Geräte mit dem Internet verbunden sein werden. Wer von euch glaubt, dass sich gleichzeitig auch die Sicherheit der Geräte steigern wird?

4. Shodan in Aktion

Die Suchmaschine Shodan ist ein mächtiges Werkzeug, das eine unglaublich große Menge an Geräten indexiert hat. Seid euch bitte stets euer Verantwortung bewusst, die mit der Nutzung von Shodan einhergeht. Es ist keine strafbare Handlung, wenn ihr euch mit Shodan einen Überblick über das »Internet of Shit« verschafft. Ihr solltet euch allerdings immer vor Augen führen, dass viele der Geräte über keine oder nur unzureichende Sicherheitsvorkehrungen verfügen. Das bedeutet: Die Grenze zur Straftat ist schnell überschritten. Zwei Beispiele sollen dies verdeutlichen:

- Authentifizierung umgehen: Es ist nicht strafbar, nach Webcams eines bestimmten Herstellers oder Modells zu suchen und sich via Shodan einen Überblick über die Anzahl der Geräte zu verschaffen, die weltweit oder in einem bestimmten Land erreichbar sind. Sobald ihr allerdings beginnt, eine vorhandene Authentifizierung zu umgehen, macht ihr euch rechtlich gesehen in Deutschland strafbar.

- Sicherheitslücke ausnutzen: Es ist nicht strafbar, nach Staubsaugern zu suchen, die über eine Sicherheitslücke angreifbar sind. Sobald ihr allerdings beginnt, die bekanntgewordene Sicherheitslücke in irgendeiner Art ausnutzen, macht ihr euch rechtlich gesehen in Deutschland strafbar.

Lasst euch daher bitte nicht in »Versuchung« führen, sondern nutzt Shodan mit Augenmaß und Respekt.

4.1 Einstieg in Shodan

Wie von herkömmlichen Suchmaschinen bekannt, verfügt Shodan ebenfalls über ein Suchfeld:

Als ersten Suchbegriff geben wir »MongoDB« ein. Hintergrund: MongoDB ist eine Datenbank, die in der Standardinstallation keinerlei Zugriffskontrolle konfiguriert hat. Werden die Systeme später »direkt« ans Netz angebunden, können fehlende Absicherungsmaßnahmen dazu führen, dass praktisch jeder von außen auf die Daten zugreifen kann. Senden wir also unsere erste Abfrage an Shodan ab:

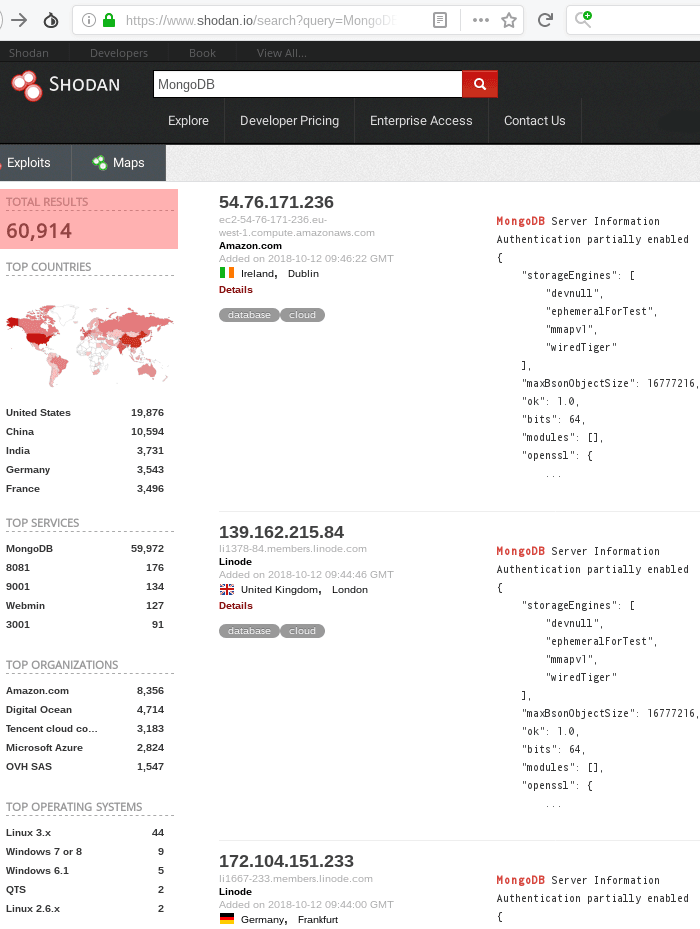

Auf der linken Seite werden euch die Statistiken zu eurem Suchbegriff angezeigt. Die rechte Seite beinhaltet die Suchergebnisse. Werfen wir zunächst einen Blick auf die Statistiken:

- Top Results: Der Suchbegriff »MongoDB« erzielt 60.919 Treffer. Das bedeutet: Es sind über 60.000 MongoDB-Datenbanken öffentlich aus dem Internet erreichbar – meist via dem Standardport 27017. Datenbanken sollten generell nie direkt aus dem Internet erreichbar sein, sondern im Normalfall keine Verbindung von außen zulassen.

- Top Countries: Mit über 19.000 MongoDB-Instanzen führt die USA, gefolgt von China und Indien, die Statistik an erreichbaren Datenbanken an.

- Top Services: Standardmäßig lauscht MongoDB auf dem TCP-Port 27017 auf eingehende Verbindungen – bei unserer Suche lauschen 59.977 Datenbanken auf diesem Port. Der Standardport lässt sich natürlich auch wechseln, weshalb in der Statistik auch weitere Ports auftauchen, über den eine MongoDB erreichbar ist.

- Top Organizations: Die meisten MongoDB-Instanzen (8354) werden bei Amazon gehostet.

- […]

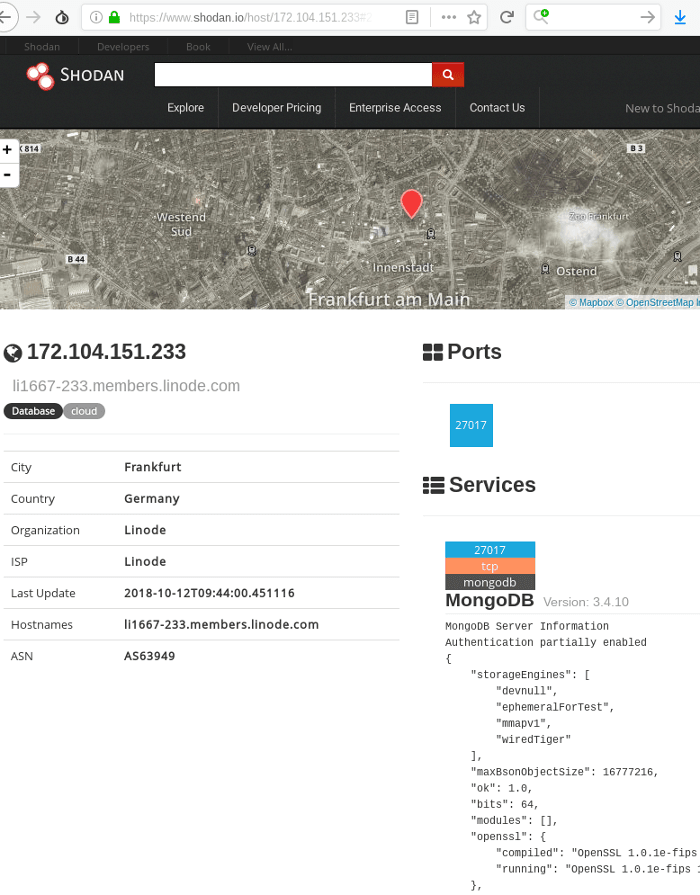

Auf der rechten Seite klicken wir nun eines der Suchergebnisse an:

Nach dem Klick auf ein Suchergebnis werden zusätzliche Details sichtbar. Es erscheinen Informationen wie eine Liste der gefundenen Ports, die zurückgelieferten Banner, der Standort des Servers und sogar der ungefähre Standort des Geräts / Systems auf einer Karte. Bei einem genauen Blick unter »Services« entdecken wir noch eine Menge an Meta-Informationen, wie bspw. die eingesetzte OpenSSL-Version oder sogar die verwendeten Compiler-Flags, mit der die vorliegende MongoDB-Instanz kompiliert wurde.

4.2 Suchergebnisse eingrenzen

Wir möchten unser Suchergebnis nun noch weiter eingrenzen bzw. mit zusätzlichen Suchparametern verfeinern. Dazu setzt Shodan allerdings einen Account voraus. Ist dieser einmal angelegt, könnt ihr unter anderem folgende Suchparameter einsetzen:

Wir grenzen die Suche nach MongoDB-Instanzen auf Deutschland ein:

MongoDB country:DE

Anschließend grenzen wir die Suche nochmal weiter auf eine Stadt ein:

MongoDB country:DE city:Stuttgart

Wir können die Suche sogar mit GPS-Positionsdaten eingrenzen:

MongoDB geo:48.8364839,9.22252530000003

Oder wir suchen gezielt nach älteren MongoDB-Instanzen bzw. Versionen:

MongoDB version:2.4.7

Wir können auch nach MongoDB-Instanzen in Deutschland suchen, die überhaupt keine Authentifizierung voraussetzen:

MongoDB -"Authentication" country:DE

Die Suchparameter lassen sich auch miteinander kombinieren. Im Folgenden suchen wir in Berlin nach Apache-Tomcat-Instanzen, die auf Port 8080 lauschen:

Apache city:Berlin port:8080 product:"Apache Tomcat/Coyote JSP engine"

Ihr könnt die Suche sogar auf eine IP-Adresse (hier IP-Adresse von meinem Webserver) einschränken:

ip:46.38.242.112

Hinweis

Shodan verfügt ebenfalls über ein Bezahlmodell, mit dem einige Zusatzfunktionen freigeschaltet werden.5. Shitty Webcams

Insbesondere »Billigcams« / IP-Kameras fallen häufig durch gravierende Sicherheitsmängel auf, die sich aus der Ferne ausnutzen lassen, um bspw. die vollständige Kontrolle über ein Gerät zu erlangen. Anschließend könnt ihr alles sehen, was die Kamera aktuell aufzeichnet oder sie (sofern die Funktion unterstützt wird) komplett steuern. Und dazu sind weder magische Kräfte noch Voodoo-Zauberei notwendig, sondern lediglich ein wenig »kriminelle« Energie, öffentlich einsehbare Informationen aus dem Internet und die Suchmaschine Shodan.

Bevor wir ein Beispiel näher betrachten, möchte ich kurz auf die Ursachen eingehen, weshalb »Shitty Webcams« zu solch einem Problem herangewachsen sind:

- Standardzugangsdaten: Die Hersteller von Webcams liefern ihre Produkte mit einer Betriebsanleitung aus, in der ein Käufer die Standardzugangsdaten findet, um die Kamera erstmalig in Betrieb zu nehmen. Das Problem: Diese Betriebsanleitungen kann praktisch jeder direkt auf der Herstellerseite beziehen / herunterladen. Aus Bequemlichkeit oder schlicht Unwissenheit ändern die meisten Kunden solcher Webcams die Standardzugangsdaten nicht ab. Diese Mischung ist fatal, da sich somit ein großer Teil der Webcams, die Shodan indexiert hat, einfach aus der Ferne einsehen lassen.

- Sicherheitslücken: Sicherheitsforscher entdecken in Webcams häufig gravierende Sicherheitslücken, die im schlimmsten Fall dazu führen können, dass betroffene Geräte vollständig kompromittiert werden. Als Folge könnten betroffene Webcams dann ein Mirai-ähnliches Botnetz aufspannen und bspw. gezielt für DDoS-Angriffe missbraucht werden. Die Lösung: Betroffene Geräte müssen mit (Firmware-)Updates auf den neuesten Stand gebracht werden, um die klaffende Lücke zu schließen. Allerdings bleibt es fraglich, ob die Hersteller die notwendigen Updates (zeitnah) bereitstellen oder wie ein betroffener Kunde überhaupt darüber Kenntnis erlangt, dass sein Gerät betroffen ist. Oftmals lassen sich die Geräte konstruktionsbedingt auch nicht aktualisieren – dann kann man das Gerät praktisch wegwerfen.

- Konfigurationsfehler | Unwissenheit: Eine Webcam, die den eigenen Vorgarten filmt, muss nicht zwangsläufig für jeden direkt aus dem Internet erreichbar sein. Hersteller solcher »Billigcams« möchten es ihren Kunden allerdings so einfach wie möglich machen, ihre Kameras auch von unterwegs einsehen zu können und »bohren« bspw. via UPnP Löcher in die Router-Konfiguration. Andere Hersteller nutzen die Amazon-Cloud und kombinieren diese mit Apps für das Smartphone. Unter dem Strich ist das Ergebnis ähnlich: Nicht nur der Kunde selbst, sondern auch jeder Dritte kann mit etwas Aufwand auf die Webcam und damit die Aufzeichnungen zugreifen.

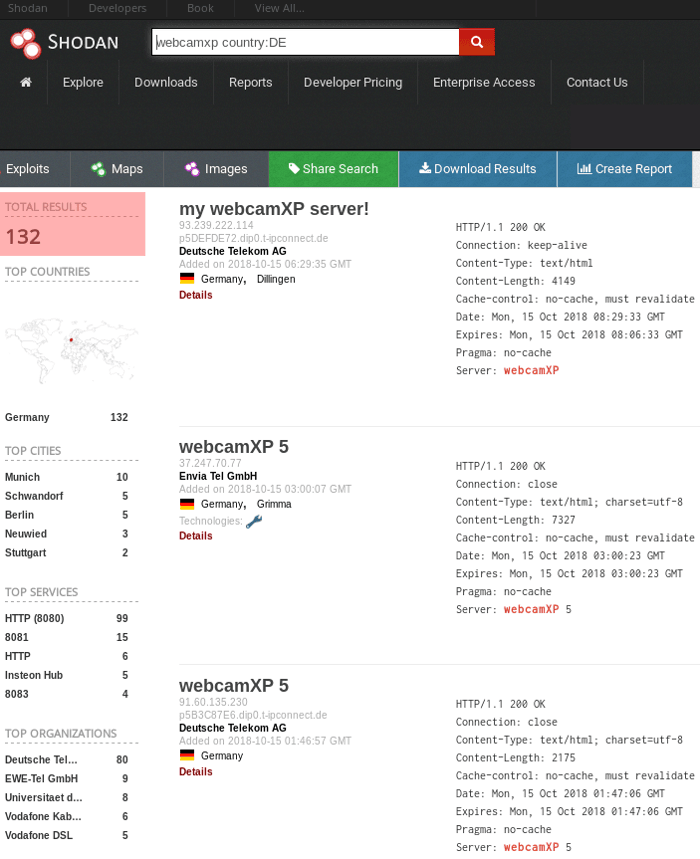

5.1 webcamXP

webcamXP ist eine weitverbreitete und bekannte Steuerungssoftware, die IP-Kameras von unterschiedlichen Herstellern unterstützt. Wird eine Kamera mit webcamXP ansteuerbar gemacht, liefert sie an Shodan bestimmte Banner-Informationen, die die Kameras identifizierbar machen:

Server: webcamXP

Wir können nach Kameras, die ihr Bild mit Hilfe von webcamXP in Deutschland ins Internet streamen (HTTP-Broadcasting), ganz einfach mit Shodan ausfindig machen:

webcamxp country:DE

Viele der indexierten Kameras streamen ihr Bild komplett ohne Authentifizierung ins Internet und lassen sich sogar direkt steuern. Wer dann eine herkömmliche Suchmaschine bemüht, der findet für bestimmte Versionen dann auch den Standardzugang für den Administrationsbereich der Software.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

5.2 Nur die Spitze des Eisbergs

Das kleine Beispiel demonstriert nur die Spitze des Eisbergs. Während eine unsichere IP-Kamera »nur« die Privatsphäre gefährden kann, stellen insbesondere vernetzte Anlagensteuerungen (bspw. Wasserkraftwerk oder Verkehrsleitsystem) ein immens großes Sicherheitsrisiko dar, wenn diese in die Hände von Unbefugten fallen und von ihnen gesteuert werden können. Diese Möglichkeit sollten Administratoren von kritischen Infrastrukturen stets im Hinterkopf behalten und bei der Vernetzung von Geräten mit Bedacht vorgehen. Schon ein »smarter« Thermostat in einem Aquarium für Fische kann ausreichen, dass Angreifer ein Casino hacken, um sensible Informationen zu entwenden.

Über die Explore-Funktion könnt ihr euch bei Shodan übrigens inspirieren lassen und weitere Geräte / Systeme aufspüren. Wer ein wenig Zeit mit Shodan verbringt, der wird feststellen, dass das »Internet of Shit« bereits im Jahr 2018 bizarre Auswüchse angenommen hat.

6. Alternative zu Shodan

Mit Shodan findet ihr schon praktisch alles, was eine Netzwerkadresse besitzt und in irgendeiner Form mit dem Internet verbunden ist. Neben Shodan existieren allerdings noch weitere Suchmaschinen, die ähnlich vorgehen und das Internet nach verbundenen Geräten / Systemen durchsuchen bzw. indexieren. Eine davon ist Censys. Im Gegensatz zu Shodan indexiert Censys allerdings bisher »nur« den IPv4-Adressraum.

Bei einem Vergleich mit der kostenlosen Variante von Shodan konnte ich feststellen, dass die Ergebnisse bzw. der Index von Censys etwas aktueller ist. Censys hat darüber hinaus eine Besonderheit: Es kann Geräte / Systeme nach spezifischen Schwachstellen auflisten, wie zum Beispiel Heartbleed

443.https.heartbleed.heartbleed_vulnerable: apache

oder gezielt nach Paypal-Phishing-Seiten suchen, die mit Let’s Encrypt Zertifikaten arbeiten:

(paypal.com*) AND 443.https.tls.chain.parsed.issuer.organization: "Let's Encrypt"

Hinweis

Speziell für Webcams existieren übrigens weitere Suchmaschinen wie Insecam.com.7. Fazit

Obwohl ich im vorliegenden Beitrag lediglich an der Oberfläche gekratzt habe, sollten wir uns folgende Erkenntnis deutlich vor Augen führen: Shodan kann nicht nur ein mächtiges Werkzeug, sondern in den falschen Händen auch ein »teuflisches« sein. Insbesondere die Verantwortlichen von kritischen Infrastrukturen sollten sich mit Shodan vertraut machen, um zu erkennen, ob Teile ihres Netzwerks öffentlich sichtbar bzw. direkt von außen erreichbar sind.

Aber auch für Privatanwender kann eine Suche mit Shodan neue Erkenntnisse über das heimische Netzwerk bzw. die vernetzten (Haushalts-)Geräten zutage fördern. Ist die Synology-Diskstation tatsächlich nur vom internen Netzwerk erreichbar?

Abschließend kann ich nur empfehlen: Vernetzt nicht jeden »Scheiß« mit dem Internet. Aus technischen Gründen ist dies oftmals einfach grob fahrlässig und überhaupt nicht notwendig. »Smarte« Produkte, die sich über Apps und dergleichen steuern lassen, solltet ihr vor dem Kauf mit einer gehörigen Portion Skepsis begegnen. Persönlich handhaben wir es in unserem Haushalt wie folgt: Die meisten Geräte sind weder smart noch verfügen diese über eine Internetverbindung bzw. Netzwerkkonnektivität.

Bildquellen:

Shodan: Alaamsah from Wikimedia Commons is licensed by CC Attribution-Share Alike 4.0 International

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

8 Ergänzungen zu “Shodan: Suchmaschine für das »Internet of Shit«”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Ich nutze mehrere Billig IP Cams aus China (nur lokal erreichbar, eigenes VLAN, selbst dürfen die nicht ins Internet senden).

Dank Wireshark habe ich herausgefunden, dass die alle Zugangsdaten für rtsp hardcored haben.

Beispiel: ich lege auf der Kamera Nutzer „Horst“ mit Passwort „Kev1n“ an. Verbinde mich per rtsp und diesen Logins mit der Kamera. Kamera gibt zurück „nimm als URL rtsp://ip:port/user=admin&passwort=&stream=1.sdp„.

Das Passwort aus dem rtsp Stream kann ich NICHT zum Login über die Weoberfläche verwenden, ABER das direkte Aufrufen des Streams (auch ohne Anlegen/Änderungen der Nutzer) funktioniert.

Wenn ich eine Kamera mit offenem rtsp Port finde, und für diese dann die mir bekannten Login Daten verwende (oder bsp. auch admin/admin), zählt das schon unter „verbotene Aktivitäten“, oder wäre das noch legal?

[gekürzt]

Nein, sorry eine Rechtsberatung oder Fallbetrachtung wird es hier nicht geben.

Als Faustregel gilt: Auf euren Geräten dürft ihr tun und lassen was ihr wollt.

Unter Shodan lässt sich auch gezielt nach Sicherheitslücken suchen, vorausgesetzt die Sicherheitslücke kann über die Antwort der Telnet Anfrage auf den entsprechenden Port identifiziert werden. Im Fall von Heartbleed also über die Version der OpenSSL Bibliothek.

Hier das Beispiel unter Shodan:

https://www.shodan.io/report/89bnfUyJ

in diesem Zusammenhang ist das, was Schneier am Freitag 2018-10-12 veroeffentlicht hat, auch interessant.

https://www.schneier.com/blog/archives/2018/10/security_in_a_w.html

Joerg

Bei diesem Thema sollte man vielleicht auch noch kurz MQTT erwähnen. Denn alles was über MQTT kommuniziert und öffentlich verfügbar ist, kann ebenfalls mit Shodan gefunden werden.

MQTT-Protokoll: IoT-Kommunikation von Reaktoren und Gefängnissen öffentlich einsehbar

Danke wie immer für den großartigen und wachrüttelnden Artikel!

Leider glaube ich, dass genau die Leute, die ihn lesen müssten, es nicht tun werden… oder doch?

Ach ja und ganz am Rande für Nostalgiker und Fans des (meines Erachtens) Namensgebers:

https://en.wikipedia.org/wiki/SHODAN

Was mir fehlt wäre nun eine Anleitung, wie ich ganz konkret *mein* Netz scanne, ob da was von außen erreichbar ist!

Ich würde jetzt einfach sagen: Schau nach deiner eigenen IP und gib sie in das Suchfeld ein.