1. Wunderbares Tool

In meinem Kommentar »Datenschutz auf Webseiten – Quo vadis!?« habe ich das fragwürdige Verhalten diverser Unternehmen, Datenschutz-Blogs und Vereinen, die sich das Thema »Datenschutz« auf ihre Fahne geschrieben haben, bereits erörtert. Meine Kritik von damals kurz zusammengefasst: Unser Surfverhalten wird für die unterschiedlichsten Zwecke aufgezeichnet und ausgewertet. Von Nachrichtenseiten, Shopping Portalen oder sozialen Netzwerken sind wir die Einbindung diverser Tracker schon gewohnt. Von Unternehmen, die Produkte und Dienstleistungen im Bereich Datenschutz anbieten, würde man allerdings ein anderes Vorgehen erwarten. Denn wer mit Datenschutz wirbt, der sollte es tunlichst vermeiden in seine Webseite Tracker einzubinden und auf das Nachladen externer Ressourcen wie Schriftarten, JavaScript oder den Facebook Like-Button verzichten. Wer mit Datenschutz wirbt, dann aber nicht in der Lage ist seinen eigenen Webauftritt datenschutzfreundlich zu gestalten, verspielt seine Glaubwürdigkeit.

Im vorliegenden Beitrag möchte ich euch nun ein Tool mit dem Namen Webbkoll vorstellen, mit dem sich Webseiten auf Privatsphäre-Verletzungen analysieren lassen. Die transparente Aufschlüsselung der eingebundenen Cookies, Verbindungen zu Dritt-Seiten und Versäumnisse bei der Sicherheit dürften so manch einen Webseiten-Betreiber in Erklärungsnot bringen. Das Schöne an diesem Tool: Es ist kinderleicht zu bedienen, denn die Eingabe einer URL genügt, um anschließend ein aussagekräftiges Ergebnis zu erhalten. Damit ist nun endlich wirklich jeder in der Lage den Webseitenbetreibern auf den Zahn zu fühlen – und das ist insbesondere dann wichtig, wenn jemand öffentlichkeitswirksam mit Datenschutz bzw. ominösen Datenschutz-Siegeln wirbt, selbst aber gar nicht so recht weiß, wie man das eigentlich umsetzt bzw. lebt.

2. Webbkoll

Webbkoll ist ein von Internetfonden und IIS finanziertes Projekt aus Schweden. Entwickelt wurde es von dataskydd.net. Der Quellcode ist Open-Source und auf Github einsehbar. Vereinfacht ausgedrückt, simuliert Webbkoll was im Hintergrund passiert, wenn ein Nutzer eine Seite in seinem Browser aufruft. Dabei sammelt das Tool nach der Eingabe einer URL verschiedene Informationen wie zum Beispiel Anfragen an Dritt-Seiten, Cookies, Response-Header usw. und stellt die Ergebnisse auf einer Webseite zusammen mit Erläuterungen und Hinweisen bereit. Wer die technischen Voraussetzungen (PhearJS) erfüllt, der kann Webbkoll auf seinem eigenen Server hosten. Einfacher ist die Verwendung einer bereits bestehenden Webbkoll-Instanz, wie sie unter https://webbkoll.dataskydd.net/en angeboten wird.

2.1 Hosen runter!

Mit Webbkoll kann endlich jeder hinter die Kulissen schauen und sich selbst ein Bild davon machen, wie schlampig und scheinheilig das Thema Datenschutz behandelt wird. Die häufigsten »Verstöße« auf einen Blick:

- Die Einbindung externer JavaScripts von »Fremdquellen« ist nicht nur aus Datenschutzperspektive bedenklich, sondern auch hinsichtlich der Sicherheit

- Die Einbindung externer Schriftarten bzw. Webfonts (mit Vorliebe »fonts.googleapis.com«) ist ein No-Go. Das einheitliche Gesamtbild bzw. Außenwirkung einer Webseite kann nicht wichtiger sein, als der Datenschutz meiner Besucher

- Social Media Share Buttons, die direkt beim Aufruf der Webseite Inhalte bzw. eine IP-Verbindung zu Facebook, Twitter und Google+ aufbauen

- Externe Tracker zur Analyse des Surf- bzw. Leseverhaltens eines Users (ganz prominent: Google Analytics)

- Die Verwendung von Newsletter bzw. Newsletter-Diensten, die nicht selbst gehostet werden

- [ … ]

Besonders hoch sollte die Latte übrigens bei all denjenigen gelegt werden, die im Bereich Datenschutz Dienstleistungen und Produkte anbieten. Das gilt bspw. für Rechtsanwälte die sich auf den Bereich Datenschutz und IT-Recht spezialisiert haben oder auch für Unternehmen, die »Privacy-Lösungen« anbieten. Wer hier den Kardinalfehler begeht und mit Google Analytics trackt oder die Schriftart von »fonts.googleapis.com« bezieht, der ist nicht in der Lage den technischen und rechtlichen Fragestellungen im Umgang mit personenbezogenen Daten auf Augenhöhe zu begegnen.

Wer die betroffenen Unternehmen dann auf den Widerspruch von Außenwirkung und Selbstdarstellung hinweist, erntet oftmals ungläubiges Staunen. Oder schlimmer: Unverständnis oder sogar den Verweis, dass die Webseite von einem externen Webdesigner entwickelt wurde. Ganz ehrlich: Bei einer solchen Stümperei und dem Abschieben von Verantwortung sucht man besser das Weite.

Hinweis

Ich erhalte gerade diverse Hinweise, dass sich Google Analytics auch »datenschutzkonform« einsetzen lässt. Das mag aus rechtlicher Sicht gelten – aus der strengen Datenschutzperspektive ist jeder Datensatz der bei Google landet einer zu viel.2.2 Webbkoll in Aktion

Ihr dürft Webbkoll gerne auf meiner Unternehmensseite oder dem Kuketz-Blog ausprobieren. Im Folgenden die Ergebnisse für den Kuketz-Blog:

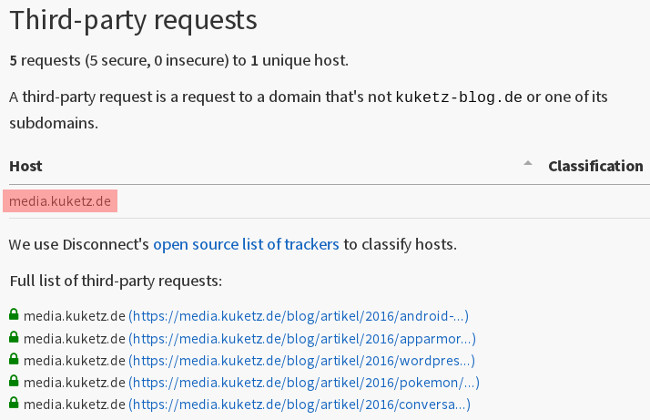

Dem kritischen Auge dürften sofort die 5 »Third-party requests« bzw. der eine »Third-party contact« auffallen. Scrollen wir mal runter zu den Details:

Der Grund ist einfach: Ich hoste die Bilder des Blogs über die Domain »media.kuketz.de« – aus diesem Grund wird diese mehr oder weniger »externe« Verbindung aufgebaut. Das ist allerdings unkritisch, da die Domain ebenfalls von mir verwaltet wird. Würde ich die Bilder bei einem externen Hoster speichern, dann wäre der Fall anders gelagert.

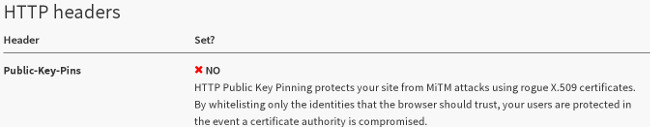

Und ich leiste mir ein zweites »Vergehen«, da ich beim Blog auf das TLS Zertifikats-Pinning verzichte – bei Let’s Encrypt müssen die TLS-Certs alle 3 Monate erneuert werden:

Hinweis: Ein einwandfreies Ergebnis stellt Webbkoll übrigens für Kuketz IT-Security aus.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

2.3 Negativbeispiele

Negativbeispiele von Webseiten, deren Betreiber offenbar wenig Muße haben eine datenschutzfreundliche Variante anzubieten, finden sich leider zur Genüge. Wenn ihr in einer Suchmaschine bspw. »datenschutz blog«, »datenschutzberatung« oder »datenschutz anwalt« eintippt und die ersten fünf Treffer bzw. URLs von Webbkoll auswerten lasst, könnt ihr euch selbst ein Bild von der Misere machen. ;-(

3. Fazit

Webbkoll ist Fluch und Segen gleichermaßen. Ein Fluch für all diejenigen, die in der Selbstdarstellung gerne mit Datenschutz werben, ihn dann aber nicht umsetzen können/wollen und ein Segen für all jene, die gewillt sind ihre Webseite datenschutzfreundlich zu gestalten. Denn dank der Hinweise und Erläuterungen die Webbkoll bietet, wird es nun einfacher Privatsphäre-Verletzungen zu erkennen und anschließend zu beseitigen. Oder umgekehrt: Diese anzuprangern.

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

15 Ergänzungen zu “Webbkoll: Wie datenschutzfreundlich ist deine Webseite?”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Got me, Mike: strict HTTPS habe ich schon zu lange vor mir hergeschoben (auch ich verwende LE certs, also nix pinning). Jetzt ist es endlich „scharf geschaltet“ :)

Was mich wundert: Dein Report sagt „keine Referrers leaked“. Was in meinen Logs ankommt, schaut eher nach „origin[-when-cross-origin]“ aus (wofür meine Site nur ein gelbes „partly“ bekommt). Wo ist der Trick, dass sich die URL Deines Blogs bei mir in den Logs als Referrer findet – außer dass evtl. jemand ein Addon benutzt, das immer „https://www.kuketz-blog.de/“ als Referrer angibt? Andererseits: Gibt es echt noch jemanden, der kein Addon wie „Referrer Control“ verwendet? :)

Was mich noch ein wenig von strict HTTPS (Strict-Transport-Security) abgehalten hat war, dass „nacktes http“ dann auch nicht bei Bedarf möglich ist. Da wäre ein Tipp auch willkommen – auch wenn ich nicht sicher bin, ob „plain http“ wirklich notwendig wäre. Außerdem anzumerken: „Die Speicherung der HSTS-Informationen durch den Client lässt sich für ein Tracking von Benutzern ausnutzen.“ (https://de.wikipedia.org/wiki/HTTP_Strict_Transport_Security). Also ein zweischneidiges Schwert?

Kekse gibt es bei mir keine. Javascript nur lokales, sofern man es im Browser erlaubt – Seite funktioniert aber auch ohne (dann fehlen halt ein paar kleine Gimmiks). Dringend überarbeiten muss ich noch die meisten eingebundenen Bildchen, und die Content-Security-Policy erstellen :)

Also, Danke für den wieder einmal tollen Artikel – und für den virtuellen Tritt in den A..llerwertesten. War überfällig :)

Also das mit »no-referrer« funktioniert eigentlich gut. Eventuell nutzt du einen Browser, der das noch nicht unterstützt oder eben ein Addon, dass den Referrer überschreibt.

HSTS ist leider ein zweischneidiges Schwert. Im Private-Browsing Modus von Firefox ist man dagegen »geschützt«. Hier kann man sich das mit dem HSTS-Tracking übrigens mal vor Augen führen. Das Privacy-Handbuch hat da eventuell einen Tipp, mit dem sich die Wahrscheinlichkeit von HSTS-Fingerprinting reduzieren lässt.

Hallo zusammen,

nicht nur HSTS ist ein zweischneidiges Schwert. Da gibt es noch ein paar Security-Features, die sich auch mal gerne zweckentfremden lassen…. ;).

https://scotthelme.co.uk/using-security-features-to-do-bad-things/

Viele Grüße

Gerald

Hallo Mike,

lässt sich die Einbindung externer Quellen/Tracker nicht auch durch das Addon umatrix untersuchen?

Klar, aber Webbkoll muss nicht installiert werden und erstellt eine Gesamtübersicht. Also auch mit Cookies etc.

@Mike

Ging nicht um mich – aber stimmt, neben den beiden anderen Optionen (irgend wer faked seinen Referrer entsprechend, oder Du hast die Policy kürzlich angepasst) sind User mit einem solchen Browser natürlich auch eine Möglichkeit. Nach lesen des Links sogar die wahrscheinlichste: Es soll ja Leute geben, die tatsächlich mit einem MSIE, UC Browser, Samsung Internet oder Opera Mini unterwegs sind (die das gar nicht unterstützen), oder den Edge Browser oder Apple’s Safari verwenden (die es nur begrenzt unterstützen). (*facepalm:* Ich vergaß doch tatsächlich, dass der Browser dies umsetzen muss – und dabei habe ich selbst das passende Addon genannt)

Danke für die zusätzlichen Links! (Wie fügt man solche eigentlich in einem Kommentar ein? HTML Tags, BBCode, …? Es gibt ja leider kein Preview ;) Ein Link zu erlaubten/möglichen Tags direkt unter „Schreibe einen Kommentar“ wäre eine tolle Idee ;)) Insbesondere die Tipps aus https://www.privacy-handbuch.de/handbuch_21m.htm sind hilfreich. Damit überwiegen dann IMHO die Vorteile von HSTS. Für „vertrauenswürdige Sites“ tun sie das IMHO ohnehin, da wir ja eh kein Tracking einsetzen :)

@Gerald

Definitiv eine interessante Lektüre. Trifft die jeweiligen Server-Betreiber (in Bezug auf HSTS and Pinning) allerdings auch ohne ihr zutun.

Fazit:

Mike’s Anregungen sind wieder einmal Gold wert – und die Vorteile dieser Maßnahmen überwiegen definitiv.

Webbkoll ist eine tolle Sache, um einzelne Sites einmal „unter die Lupe“ zu nehmen. Für den „täglichen Betrieb“ empfiehlt sich allerdings definitiv eine im Browser integrierte Lösung (man navigiert ja nicht vor dem Klicken eines jeden Links erst zu Webbkoll, um die Zielseite zu untersuchen). Für FireFox wären das u.a.:

* Referrer Control: Damit man selbst bestimmen kann, wann und an wen bzw. von wem ein Referrer übertragen wird

* HTTPS Everywhere: Um auch bei Sites ohne HSTS sicherzustellen, dass man immer HTTPS verwendet

* Adguard bzw. uMatrix als „lokale Firewall“

* NoScript: Entzieht vielen „Unheilbringern“ den Nährboden, da Javascript zunächst gar nicht zur Verfügung steht – bis man es temporär/dauerhaft für einzelne Quellen erlaubt. Da bleiben etliche Anytic-Skripte erst einmal draußen.

* Cookie Controller: Kekse gibt es nur für Freunde

Denkbar wäre auch noch Ghostery (vor v6, als noch alles lokal lief), um Tracking-Pixel etc. auch automatisch zu eliminieren. Obwohl das meiste davon ohnehin mit Adguard/uMatrix & Co abgefackelt ist. Mit der passenden Kombination lassen sich dann (in Grenzen) auch Datenkraken in „halbwegs datenschutzfreundliche Sites“ umwandeln – ohne Zutun der Betreiber.

Danke Mike für diesen Beitrag!

Meine persönlichen Highlights nach einer kurzen Recherche:

– Free Your Data (https://freeyourdata.org/)

– Rechtsanwalt Schwenke (https://drschwenke.de/)

– Das Datenschutz-Blog (https://www.datenschutzbeauftragter-online.de/)

Übel, was man dort so antrifft. Und die nehmen sich tatsächlich raus, mit dem Wort „Datenschutz“ zu hausieren. Man muss diese „Scharlartane“ ja erstmal erkennen können. Dafür ist Webbkoll wirklich genial!

Danke! Danke! Danke!

Ich hatte eine so kritische Betrachtung bereits bei den zuständigen Datenschutzbehörden angeregt, die mir Recht gaben, aber auf dramatische Überarbeitung/Personalsituation hinwiesen.

Tatsächlich entfacht man damit ja auch einen Sturm, für den allein man eine Abteilung inkl. eigener Presseabteilung, Sekretariat, Juristen etc. benötigt.

Ganz schade ist, dass die hbg. Datenschutzbehörde ihre ausführliche Stellungnahme zu Google-Analytics seit Monaten „tot“ gestellt haben. Bislang konnte man darauf verweisen. Hoffentlich – und dort nach Angabe – bald wieder.

Und! Danke auch für den Hinweis auf die zahlreichen „Datenschützer“ und „spezialisierten Rechtsanwälte“, deren Seiten einfach nur lächerliche Datenschleudern sind.

Ich habe allerdings auch schon Landejustizministerien darauf hingewiesen, wie blöde es wirkt, wenn dort JavaSkripte laufen, die jeden Besucher direkt an Google und Facebook melden. Teils mit Erfolg. Man bedenke dabei auch die Werbewirkung für die US-Datenkrake: Eine facebook-Page unserer Bundeskanzlerin suggeriert Seriösität, gerade bei den jungen Leuten, gerade bei den doch oft geistig völlig überforderten Vorstandsvorsitzenden … völlig in den Händen ihrer „Marketingprofis“ … LLOOLLL

Peinlich! Peinlich!! Oder, sagen wir’s deutlich: Einfach nur bescheuert.

Herzlichen Dank für diesen sehr informativen, nützlichen Artikel! Da ich gerade eine neue Website erstelle, wollte ich den Empfehlungen von webbkoll.dataskydd.net folgen und habe z.B. in den sitehead das meta-tag Content-Security-Policy eingefügt, da ich wirklich allen Content nur von meiner eigenen Domain ausliefere.

Eine Überprüfung des Seitenquelltext zeigte mir, dass das Tag richtig veröffentlicht war. Dennoch meldete dataskydd mir, dass die Content-Security-Policy doch nicht OK sei!

Ich habe dann deinen Blog hier und auch die dataskydd-Site im Quelltext angeschaut und fand z.B. diesen metatag nicht im Header und auch manch andere nicht, die dataskydd empfiehlt.

Frage: Gibt es irgend einen Trick oder etwas Besonderes zu beachten, wenn man diese metatags einfügt? (Ich fand dazu auch nichts bei den von dataskydd verlinkten Seiten von Mozzilla usw.)

Danke für die Info, Webkoll kannte ich noch nicht. Hmm, ganz schlecht sieht es bei mir nicht aus aber so einiges muss ich wohl noch nachbessern.

Hab deinen Blog mal in mein tt-rss geworfen. :)

Da du es jetzt über Referrer nicht mehr mitbekommst ( :D ), ich habe inspiriert durch deinen Beitrag und Webkoll an meinem kleinen Blog ein paar Änderungen vorgenommen: https://blog.mdosch.de/2016/08/26/mein-blog-und-der-datenschutz/

Hallo Mike,

einen guten und ausführlichen Artikel hast du da geschrieben! Ein wenig Feedback zum Zertifikats-Pinning habe ich noch. Anstatt die Zertifikate für deine Domains zu pinnen kann man auch die Zwischenzertifikate von Let’s Encrypt pinnen. Diese Zertifikate laufen deutlich länger.

Natürlich bleibt dabei Let’s Encrypt als Angriffsfläche bestehen, aber die vielen anderen „vertrauenswürdigen“ CAs im Browser werden so ausgeschlossen ein Zertifikat auf deine Domains auszustellen.

Hallo und Guten Tag.

Deine Beiträge sprechen mir aus der Seele – seit Jahren weise ich auf die Diskrepanz zwischen Anspruch Wirklichkeit hin.

Angeregt durch deinen Beitrag schrieb ich folgende Nachricht an AV-Comparatives und ebenso an AV-Test, mit der Bitte, doch auch einmal die Webseiten der großen „Sicherheitsanbieter“ auf Datenabgreifen zu testen und dies in die Beurteilung derer Produkte mit einfließen zu lassen.

„Ich möchte einmal einen sinnvollen Vorschlag unterbreiten:

auf https://www.kuketz-blog.de/webbkoll-wie-datenschutzfreundlich-ist-deine-webseite/

wird auf einen wichtigen Punkt verwiesen: die Datensammelwut und Nutzerausspionage von Webseiten – hier habe ich mir einmal erlaubt, AV-test, AV-comparatives, Kaspersky, Bitdefender, Avira und als Vergleich, OTTO.de zu testen. (Weitere Internetauftritte von Antivirenanbietern könnt ihr ja selbst testen)

Die Ergebnisse sind erschütternd. Ausgerechnet Otto schneidet ziemlich gut ab, AV-test ebenso (beide mit Verbesserungspotential), ihr leider nicht so berauschend, aber der Rest ist unterirdisch.

Ich finde, die Beurteilung und das Aufzeigen dieser, gerade für Sicherheitsunternehmen, beschämenden Laxheit und teilweise schon Böswilligkeit im Umgang mit Nutzerdaten sollte prominenter Gegenstand auf Tests bei AV-Comparatives sein!

Alles, was es en detail dazu zu sagen gibt im großartigen Beitrag von Mike Kuketz

Ich hoffe, ich konnte Euch ein wenig anregen – denn wenn IHR das mal thematisiert, hört Euch die Welt!“

Und etwas „off topic“ ;-) zu Windows 10 im selben Kontext „Datensammelwut“ als Antwort auf ein doch recht naives Posting von/bei Netzpolitik.org und die teils erschrenkenden Antworten

folgenden Beitrag diese-tools-schuetzen-deine-privatsphaere-vor-windows-10 – ach wirklich?

Das kannst du ja gerne hinschieben, wo es in deinem Blog besser paßt :-)

Auch dort wieder „Experten“, die Wasser predigen – aber Wein trinken.

mein Vorschlag: laßt uns doch einen neuen Begriff finden, für verantwortungsbewußte ITler, die echten Datenschutz gnadenlos durchziehen. Es gab da mal diese Gruppe von bewußten schwarzen Bürgerrechtlern, die jung und kämpferisch waren und jede form von Drogen knallhart abgelehnt haben: die „Clean Heads“

Denn mir kommen die zur Schau gestellten Verhaltensweisen vieler Unternehmen, Admins und Usern immer mehr vor, wie die zwangsgesteuerte Gier von Abhängigen.

Also nochmals großen Dank an Mike Kuketz und „sauber bleiben!“ ;-)

Vielen Dank für den tollen Hinweis auf WEBBKOLL. Wirklich eine tolle Software mit super Nutzwert.

Hi Mike,

also ich verwende ja zugegeben auch noch noch kein HPKP („mache ich nächste Woche“…), aber

ist ja nur bedingt eine Entschuldigung, schließlich wird der Public Key und nicht das Zertifikat gepinnt. Oder änderst du deinen Key ebenfalls alle 90 Tage?!

Viele Grüße!