1. Anlasslose Datenspeicherung

Am heutigen Tag tritt die Vorratsdatenspeicherung (Pardon: »Einführung einer Speicherpflicht und Höchstspeicherfrist für Verkehrsdaten«) nun offiziell in Kraft. Dahinter verbirgt sich die anlasslose Erfassung und Speicherung elektronischer Kommunikation und damit personenbezogener Daten. Ab dem 1. Juli 2017 sind Telekommunikationsanbieter dazu verpflichtet, folgende Verbindungsdaten der gesamten Bevölkerung zu erfassen:

- Speicherung der Standortdaten der Teilnehmer eines Mobiltelefonats für 4 Wochen

- Speicherung der Standortdaten bei der mobilen Internetnutzung für 4 Wochen

- Speicherung der Rufnummern, Zeit und Dauer aller Telefonate für 10 Wochen

- Speicherung der Rufnummern, Sende– und Empfangszeit aller SMS-Nachrichten für 10 Wochen (auch die Inhalte der SMS!)

- Speicherung der IP-Adresse aller Internetnutzer sowie Zeit und Dauer der Internetnutzung für 10 Wochen

Dabei spielt es keine Rolle, ob ein begründeter Verdacht besteht – wir werden also zunächst alle verdächtigt bzw. unter Generalverdacht gestellt. Unser Tun und Handeln kann in bestimmten Lebensbereichen also fast vollständig überwacht werden. Noch dazu ist für den Zugriff auf die gespeicherten Daten keine richterliche Anordnung notwendig. Bis das Gesetz vom Bundesverfassungsgericht in Karlsruhe (hoffentlich) wieder gekippt wird, müssen wir mal wieder technisch hochrüsten, um diese Datensammelwut zumindest einzuschränken.

Auf die Risiken dieser anlasslosen Datenspeicherung werde ich im vorliegenden Beitrag nicht mehr eingehen. Die hatte Gerald in einem Beitrag bereits ausführlich erörtert: Die Risiken von anlasslosen Datenspeicherungen.

2. Ich weiß, dass ich nichts weiß

Insbesondere die Nutzer eines Mobiltelefons werden von der Vorratsdatenspeicherung (VDS) empfindlich in ihrer Privatsphäre beeinträchtigt. Letztlich ist also fast jeder von uns betroffen. Schauen wir uns die zu speichernden Verbindungsdaten erneut im Detail an:

Hilf mit die Spendenziele zu erreichen!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

2.1 Standortdaten

[1] Speicherung der Standortdaten der Teilnehmer eines Mobiltelefonats für 4 Wochen

Sofern das Mobiltelefon eingeschaltet ist, können wir die Erfassung und Speicherung der Standortdaten schwer bzw. gar nicht vermeiden. Das Mobilgerät kommuniziert ständig mit dem nächstgelegenen Sendemast. Durch die Koordinaten des Sendemastes und dessen Reichweite lässt sich die Position eines Mobiltelefons ungefähr feststellen. Durch die Einbeziehung mehrerer benachbarter Sendemaste kann die Genauigkeit auf 25 m verbessert werden. Bei aktiviertem GPS erhöht sich die Genauigkeit auf nochmal bis zu 5 m. Im Wikipedia-Artikel GSM-Ortung könnt ihr bei Bedarf weitere Möglichkeiten und Techniken nachlesen.

[2] Speicherung der Standortdaten bei der mobilen Internetnutzung für 4 Wochen

Moderne Smartphones kommunizieren praktisch ständig mit der Außenwelt bzw. Internet-Diensten. Es wäre also utopisch, zu glauben, die Internetnutzung sinnvoll beschränken zu können. Selbstverständlich lassen sich die mobilen Daten deaktivieren oder die externe Kommunikation, bspw. mit Tools wie der AFWall+, einschränken. In der Praxis wird das Abschalten der Internetnutzung allerdings kaum sinnvoll umsetzbar sein, gerade wenn bspw. irgendwelche Messenger oder E-Mail-Clients installiert sind, die man auch unterwegs benutzen möchte.

Fazit: Die Erfassung und Speicherung der Standortdaten lässt sich nur dann sinnvoll einschränken bzw. vermeiden, wenn das Mobiltelefon ausgeschaltet wird oder das Mobilgerät einfach mal zu Hause bleibt.

2.2 Rufnummern, IP-Adresse und Co.

[3] Speicherung der Rufnummern, Zeit und Dauer aller Telefonate für 10 Wochen

Herkömmliche Telefonate über das Festnetz oder Mobilnetz werden unter Generalverdacht gestellt. Die Metadaten oder Inhalte bspw. eines Messengers sollen von der Vorratsdatenspeicherung hingegen unberührt bleiben. Beim Telefonieren sollten wir also auf quelloffene Software ausweichen, die im Idealfall eine verschlüsselte Audio- bzw. Videotelefonie ermöglicht:

Aus Bequemlichkeit wird sich wohl nicht jeder, die Software installieren bzw. seine Gewohnheiten anpassen wollen – allerdings ist genau das jetzt notwendig.

[4] Speicherung der Rufnummern, Sende– und Empfangszeit aller SMS-Nachrichten für 10 Wochen (auch die Inhalte der SMS!)

In den letzten Jahren ist die Zahl der verschickten SMS deutlich gesunken – nicht zuletzt aufgrund des Siegeszugs der Messenger-Apps. Allerdings bewegten wir uns in Deutschland im Jahr 2014 noch immer im Milliardenbereich (22,5). Im Jahr 2015 wird dies wohl nochmal abnehmen. Als Alternative zur SMS sollten insbesondere Smartphone Nutzer ihre Kommunikation ausschließlich über quelloffene Messenger abwickeln. Hier ein paar Anregungen:

- iOS: Signal, ChatSecure

- Android: Conversations (mein Favorit), Signal, ChatSecure

Nutzer eines »herkömmlichen« Mobilgeräts haben hier das Nachsehen, denn sie können nicht einfach auf einen Messenger zurückgreifen. Hier bleibt wohl nur der Verzicht auf SMS.

[5] Speicherung der IP-Adresse aller Internetnutzer sowie Zeit und Dauer der Internetnutzung für 10 Wochen

Über einen privaten oder geschäftlichen Internetanschluss fließen nahezu dauerhaft irgendwelche Daten. Sei es der Smart-TV, der Desktop PC oder der Kühlschrank, der gerade Milch nachbestellt. Für viele moderne Haushalte wird es also zunächst schon schwierig, alle Geräte zu identifizieren, die ins Internet dürfen. Damit ist auch fraglich, wie die staatlichen Behörden unterscheiden wollen, ob mein Kühlschrank während meiner Abwesenheit gerade eine Bestellung aufgibt oder ich tatsächlich über meinen Kühlschrank im Internet surfe… Was zählt also zur Kategorie »Internetnutzung« und was genau wird für 10 Wochen gespeichert? Wer dazu weitere Infos hat, der möge doch bitte die Kommentarfunktion nutzen oder mir eine E-Mail zukommen lassen. Aktuell ist nur klar, dass die IP-Adresse des Anschlusses (Privat, Geschäftlich, Mobil etc.) für 10 Wochen gespeichert wird. Der Grund dieser Speicherung erschließt sich mir allerdings nicht vollständig. Er macht nur dann Sinn, wenn auch die aufgerufenen IP-Adressen bzw. Verbindungsendpunkte im Internet erfasst werden.

Für den naheliegenden Fall, dass auch die aufgerufenen IP-Adressen erfasst werden, hier ein paar Tipps:

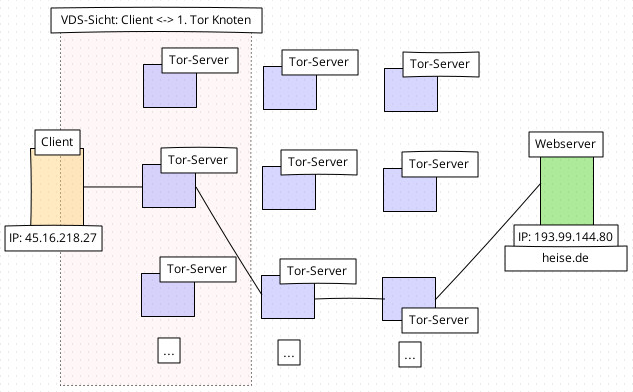

- Tor: Über das Tor-Netzwerk wird euer Internetverkehr verschlüsselt über mehrere Server geleitet. Nach meiner Auffassung macht die Nutzung von Tor allerdings nur dann Sinn, wenn ihr es richtig verwendet. In der Artikelserie »Not my data!« beschreibe ich neben der korrekten Nutzung von Tor, ebenfalls wie ihr den nicht staatlichen Datensammlern im Internet entgehen könnt. Tor lässt sich mit Orbot und Orfox auch auf einem Android-Gerät realisieren.

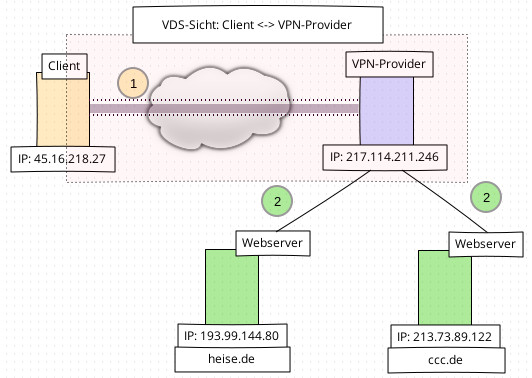

- VPN: Die schnellere Alternative zu Tor lautet VPN. Hierbei wird ein verschlüsselter Tunnel zwischen eurem Rechner und der VPN-Gegenstelle aufgebaut. Üblicherweise ist das ein Anbieter im Ausland. Beim Aufruf einer Webseite ist demnach nicht mehr eure IP-Adresse sichtbar, sondern aufgrund der Zwischenstation, die des VPN-Anbieters. Persönlich habe ich aufgrund der falschen und irreführenden Marketingversprechen von diversen VPN-Anbietern allerdings Vorbehalte gegen diese Variante. Hinsichtlich der VDS stellt die VPN-Technik allerdings ein probates Mittel dar.

Mit den dargestellten Maßnahmen lässt sich eine Art Black-Box kreieren. Der Verbindungsaufbau in das Tor-Netzwerk oder zu einem VPN-Anbieter wird zwar erfasst, allerdings ist aufgrund der Verschlüsselung nicht mehr feststellbar, welche weiteren Verbindungsendpunkte im Internet aufgerufen werden. Solltet ihr also euren gesamten Traffic über Tor bzw. ein VPN abwickeln, so wird es extrem schwierig festzustellen, ob ihr tatsächlich im Internet aktiv seid oder euer Kühlschrank lediglich eine Bestellung aufgibt. Aufgrund der Datenmengen lässt sich vermutlich ein Muster ableiten, aber selbst das kann wohl kaum als Beweis herangezogen werden.

Fazit: Gegen die Erfassung der Standortdaten von Mobilgeräten können wir technisch nicht viel ausrichten. Die weiteren Informationen, wie bspw., wer mit wem telefoniert oder welche IP-Adresse bzw. Verbindungsendpunkt im Internet aufgerufen wird, lässt sich hingegen »verschleiern«. Damit können wir uns der VDS bzw. der Sammlung von Metadaten zwar auch nicht vollständig entziehen, allerdings sind die gesammelten Informationen wenig aussagekräftig.

3. E-Mails (noch) außen vor

Die Speicherung von Metadaten bzw. Inhalten von E-Mails hat es nicht in den neuen Gesetzestext geschafft. E-Mails sind von der VDS also ausgenommen. Allerdings wird es wohl nicht lange dauern, bis erste Rufe nach einer Ausweitung zu hören sein werden. Es bleibt also abzuwarten, ob die Kritiker der VDS zuerst gehört werden, oder fehlgeleitete Politiker den Ausbau der VDS fordern.

4. Fazit

Wieder einmal steht die gesamte Bevölkerung unter Generalverdacht. Und wieder werden Parolen wie bspw. »Wer nichts verbrochen hat, hat doch nichts zu verbergen« geschwungen. Wer solche Aussagen tätigt, der scheint elementare Bestandteile unserer Menschenrechte vergessen zu haben. Mit der staatlichen VDS wird nämlich empfindlich in unsere Freiheitsrechte und damit in unsere Privatsphäre eingegriffen.

Noch dazu ist bislang nicht bewiesen, dass die VDS in irgendeiner Art bei der Verbrechensbekämpfung hilfreich ist. Darauf angesprochen wiederholen Politiker von Union und SPD gerne Einzelfälle, in denen die VDS angeblich geholfen hat oder vielmehr hätte. Und oftmals sind die Behauptungen Pro-VDS dann auch noch falsch. Solche Behauptungen sind gefährlich, erst recht dann, wenn sie nicht entlarvt werden. Denn:

Eine Lüge, die oft genug erzählt wird, wird irgendwann zur Wahrheit.

Es bleibt nur zu hoffen, dass zumindest das Bundesverfassungsgericht in Karlsruhe diesen erneuten Vorstoß für verfassungswidrig erklärt. Denn die Erforderlichkeit einer anlasslosen umfassenden Speicherung ist nach meiner Ansicht weder belegt noch mit unserem Grundgesetz vereinbar.

Bildquellen:

Monitoring: geralt, Creative Commons CC0

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

39 Ergänzungen zu “Tipps gegen die Vorratsdatenspeicherung”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Kein Threema bei den Messegern? Das verwundert mich ein wenig. Doch nicht etwa, weil der nicht Quelloffen ist, oder?

Sogut wie alle meine Kontakte nutzen fast nur noch Threema (von Whatsapp gewechselt…)

Doch. Weil es nicht quelloffen ist. Das Thema hatten wir schon gefühlte 100 Mal in den Kommentaren… ;-)

Und es ist immer wieder witzig: Am Ende dreht sich fast jede Debatte um Messenger.

Meine Anforderungen an Software hatte ich mal im Beitrag Anwendungen und Dienste nach meinem »Geschmack« formuliert.

Damit möchte ich die Debatte um Threema beenden.

Sollte es der Fall sein, dass auch die Gegenstelle, also hier jetzt die IP, mit der wir uns verbinden auch gespeichert wird, sehe ich da durchaus ein Problem bein großen VPN-Anbietern. So werden doch direkt alle in einen Topf geworfen, wenn über den benutzten VPN-Server Schindluder betrieben wird, oder nicht? Vorausgesetzt natürlich, der VPN-Server benutzt zum Verbinden dieselbe IP, wie für den eigentlichen ausgehenden Traffic.

Kannst Du, trotz der Irreführenden Versprechen, VPN-Anbieter empfehlen?

Ein VPN-Anbieter ist trotzdem nicht empfehlenswert, da diese weniger (gegenüber Strafverfolgungsbehörden gar nicht) Anonymität als das Tor-Netzwerk bietet und man nicht vollkommen sicher sein kann, ob sie vertrauenswürdig sind.

„So werden doch direkt alle in einen Topf geworfen, wenn über den benutzten VPN-Server Schindluder betrieben wird, oder nicht?“

Generell gilt, dass weder Tor noch ein VPN-Anbieter dir garantieren kann, dass du dich ausschließlich in Gesellschaft von Nutzern mit hohen moralischen Standards bewegst – aber das ist ja auch nicht deren Job. Und bei VPNs geht es u.a. gerade darum, mit anderen „in einen Topf geworfen zu werden“. (Würdest du der einzige Nutzer sein, wäre das VPN ziemlich sinnlos.)

Das Grundproblem ist ein anderes: Dem jeweiligen VPN-Anbieter muss man vertrauen, genauer gesagt, darauf vertrauen, dass er nicht Logs speichert, mit denen deine Online-Aktivitäten detailliert dokumentiert werden. (Einige Anbieter geben genau das offen zu und sind somit schon mal aus dem Rennen.)

Vertrauen ist zwar berechtigterweise in der digitalen Welt zur Mangelware geworden, aber nach relativ ausgiebiger Recherche habe ich mich aus meheren Gründen für einen schwedischen VPN-Anbieter (mullvad.net) entschieden.

Sehr geehrter Herr Anonymous,

es gilt wie immer: ,, Vertrauen ist gut, aber Kontrolle ist besser “

Man sollte immer WISSEN (nicht glauben oder vermuten), was die VPN-Anbieter oder im Allgemeinen Software-Programme wirklich tun. Ich sage daher oft: Denken ist gut, aber wissen ist besser. Leider ist es nur bei Open-Source Software möglich, deren Aktivitäten genau zu überprüfen und sie gegebenenfalls zu ändern.

Mich als vorbehaltslosen Verfechter Freier Software braucht man sicher nicht von den Vorzügen der Quelloffenheit zu überzeugen, hier und da ist allerdings doch ein Dämpfer angebracht. Open Source ist eine notwendige, aber nicht hinreichende Voraussetzung von Sicherheit.

Ich will jetzt gar nicht auf Heartbleed oder der katastrophalen Sicherheitslücke im Pseudozufallsgenerator von Debian herumreiten, die 23 Monate unentdeckt blieb – sowas fällt einfach unter die Kategorie „shit happens“. Es gibt aber auch massive, bekannte Sicherheitsmängel, die als konstruktionsbedingt hingenommen und nicht behoben werden, z.B. im X-Window-System, das in unixoiden Betriebssystemen wie Linux und BSD eingesetzt wird. Wer’s genauer wissen will, findet hier Informationen: https://theinvisiblethings.blogspot.com/2011/04/linux-security-circus-on-gui-isolation.html

Wenn ich also die Dienste eines VPN-Anbieters in Anspruch nehme, um 1. in offenen WLANs nicht vom Menschen am Nachbartisch, der Wireshark auf seinem Laptop laufen hat, belauscht zu werden und 2. um die deutsche VDS zu unterlaufen, dann weiß ich, was ich tue – und zwar ohne kindliches Vertrauen in besagten VPN-Anbieter zu setzen. Dieselbe differenzierte Herangehensweise wünsche ich mir manchmal, wenn es um Open Source geht, besonders, wenn ich Sätze wie „Linux ist sicher“ höre – und das, obwohl meine Rechner (aus gutem Grund) unter Linux laufen.

In Bezug zur VDS halte ich ein VPN für ein probates Mittel. Für andere Zwecke, wie bspw. dem Vermeiden von Online-Tracking durch Unternehmen, wiederum nicht. Es kommt immer auf den Anwendungsfall an.

Im Übrigen halte ich es für wenig sinnvoll, wenn wir hier zum x-ten Male den Glaubenskrieg Closed Source vs. Open Source vom Zaun zu brechen. Konzentrieren wir uns daher bitte wieder auf das Thema, nämlich die VDS und sinnvolle Tipps was wir dagegen tun können.

Einer VPN Empfehlung würde mich auch interessieren.

Kann ich euch nicht geben. Wenn ich ein VPN benötige, dann setze ich das selbst mit OpenVPN um.

Ich kann leider nicht als IT Experte sprechen, aber wenn man den riseup.net Leuten glauben darf, ist vielleicht dies ein guter Weg:

An Stelle des normalen riseup.net VPN Dienstes empfehlen sie nun ihren neuen „Black“ Service ( https://black.riseup.net/ ) in Verbindung mit der „Bitmask“ App ( https://bitmask.net/ ).

Kurze Erklärung dazu: https://riseup.net/de/vpn

Habt ihr damit Erfahrung oder Expertenmeinungen? Offenbar gabs dazu auch was bei 31c3 und 32c3.

Hier gilt wieder das Vertrauen in den VPN-Anbieter. Wobei riseup.net nicht unbekannt ist.

Habe mir den Linux Bitmask-Client eben auf einer Debian-Testmaschine installiert.

[1] Ich würde bei der Package Installation in jedem Fall

--no-install-recommendsdranhängenAlso:

apt-get install bitmask leap-keyring --no-install-recommendsSonst werden unnötig viele Pakete installiert…

[2] Wer IPv6 lokal auf der Maschine deaktiviert hat, wird keine Verbindung aufbauen können. Daher sysctl.conf

Der Client sieht mir noch ein wenig unausgereift aus, auch wenn es letztendlich funktioniert. Die ganzen Paket-Abhängigkeiten sollten sie in jedem Fall mal rausnehmen, die sind unnötig.

Früher ging das ja noch über OpenVPN. Das habe sie jetzt scheinbar abgeschafft, aufgrund diverser Fehler, die man beim Einstellen der OpenVPN Konfiguration machen konnte.

Bezüglich der Speicherung von SMS Inhalten gibt es eine Gegendarstellung:

https://www.heise.de/newsticker/meldung/Mobilfunkfirmen-widersprechen-Medienbericht-Keine-Speicherung-von-SMS-Inhalten-auf-Vorrat-2849609.html

Nur damit wir nicht mit ungenauen Tatsachen argumentieren.

Das heißt also, wenn man es genau nehmen will, sollte man weder das Haus-Telefon nutzen noch sein Handy anschalten.

Wie machen Sie das denn Herr Kuketz, wird dann wirklich das Handy still geleget, auf Telefonate (normales Telefon) verzichtet? Und dann nur noch per E-Mail mit Kunden etc. Kommuniziert?

Die Tipps gefallen mir alle sehr gut.

Nur leider werden nur die Leute solche Tipps umsetzen die sich wirklich dafür interessieren.

Ich kenne zu viele denen das einen feuchten (sagen wir mal Pfutz ;-)) interessiert was mit Ihren Daten geschieht, oder ob sie abgehört werden….die Jugend und die Älteren zu errichen bzw. denen es klar zu machen ist natürlich auch ein schwieriges Unterfangen….

Anscheinend haben die da oben wohl zu viel Person Of Interesst geschaut^^

@MadMax: „Nur leider werden nur die Leute solche Tipps umsetzen die sich wirklich dafür interessieren.“

Das ist wohl wahr. Und dass das wenige sind, auch. Als ich vor ein paar Jahren mal Bruce Schneier interviewt habe, hatte ich auch dieses himmelschreiende Desinteresse an Privatsphäre und Datenschutz angeprochen. Damals hat er eine Parallele zum Umweltbewusstsein gezogen, dass sich auch erst mit großer Verzögerung eingestellt hat:

„Ganz genau so, wie wir heute zurückblicken auf die Gründergenerationen des Industriezeitalters und uns fragen, wie sie nur die Umweltverschmutzung haben ignorieren können, so werden unsere Enkel zurückblicken und sich fragen, wie wir die Probleme in Zusammenhang mit unseren persönlichen Daten haben ignorieren können: was gesammelt werden sollte, wie es genutzt sollte, wie gelagert und wie gelöscht.“

@woodchuck

Schöner Vergleich. Dann hoffen wir mal das die neue Generation sich dafür auch engagiert ;). Denn wenn man mal zB. den VW-AbgasSkandal anschaut, dort wurde auch ordentlich gepfuscht…..

Vor kurzem lief eine Sendung in der über die neue EU-Datenschutzreform https://de.wikipedia.org/wiki/EU-Datenschutzreform diskutiert wurde, dort war auch ein Sicherheitsexperte dabei. Dieser hat auch gesagt das dass alles nicht viel bringen wird. Gespeichert wird trotzdem. Dann bringt das auch nichts wenn der Nutzer entscheiden kann (Vertraglich, Daten abgeben Ja/Nein)….

Dabei wurde auch über die Problematik gesprochen wie was gespreichert und oder evtl. gelöscht werden sollte.

Und das man auf entsprechende Dienstleistungen verzichten müsse zB. Onlineshopping, wenn man seine Daten nicht hergeben will. Klar, die Adresse etc. muss man ja angeben um die Ware zu erhalten. [Aber das sind ja nicht die einzigen Daten die dann dort rüberfließen (Metadaten, IP usw..)].

Oder Zielgerichtete Werbung (was esse ich gerne, welchen Sport betreibe ich, welche Produkte benötige ich dafür….).

Ja, das Gesetz zur VDS ist in Kraft getreten. Aber umgesetzt wird die VDS von den Providern erst in ein paar Monaten.

https://www.golem.de/news/ueberwachung-gesetz-zur-vorratsdatenspeicherung-tritt-in-kraft-1512-118101.html

vorratsdatenspeicherung. was bedeutet das wohl.

soviel ich weiß gibt es kein elektronisches signal welches nicht zu seinem ursprung zurückverfolgt werden könnte. es kommt darauf an, welche technischen mittel zum einsatz kommen.

verschlüsselung. entschlüsselung ohne key ist nur eine frage der rechenleistung.

die möglichkeiten die man hat, machen nur die analyse der daten schwieriger. internet nur über tor oder freifunk. email nur über remailer. mit dem handy unterwegs nur nach hause verbinden und mit connectbot und proxydroid tor daheim nutzen. rooten entgoogeln afwall und xprivacy vorrausgesetzt. (mit performance control lässt sich dann auch wirklich jedes unerwünschte app deaktivieren, sogar broadcast meldungen:)

vielen dank an dieser stelle mike für deine hervorragenden beiträge.

gps nur einschalten wenn man es wirklich braucht. den flugmodus benutzen wenn man das telefon nicht braucht. mit den entsprechenden kommunikationspartnern signal telegram und co benutzen. aber der speicherung der verbindungsdaten entkommt man nicht. man könnte nmap mit random ip’s nebenbei laufen lassen um die vorratsdaten zu verhundertfachen. (natürlich auch bei mails zu remailern immer 30 mehrfach pgp verschlüsselte mails mitschicken.)

grundsätzlich lohnt es sich aber einfach kein klartext zu hinterlassen. ich war sprachlos zu lesen dass die lebensmüden in paris schlichtweg gesimst haben.. unverschlüsselt.. aber die haben bestimmt kein klartext geschprochen, sonst hätte man sie wahrscheinlich aufgehalten.

also vorratsdaten von verbindungsinformationen. hmm.

dem entkommt nicht, das ist eine weitere ansage dass die illegale überwachung, die es schon lange gibt, legalisiert wird, ohne rücksicht auf grundrechte, unter dem deckmanter der t.bekämpfung.

der zug mit freien kommunikation ist schon lange abgefahren. mein großvater hat mir erzählt dass in den 50ern nach dem einzug der russen nach ungarn innerhalb von einem monat jede straßentelefonzelle verwanzt war und übersetzerbüros für alle telefonate in hunderten fabrikhallen in ungarn eingerichtet wurden, militärisch geschützt versteht sich von selbst, mit tausenden von übersetzern.

Aber wenn man internet gps und telefon immer verfügbar haben muss, kann man sich nur damit abfinden. zudem sollten jeder so netzaktivistisch und aufklärend seinen beitrag leisten wie mike.

Guten Tag an alle Kommentatoren und Verfasser dieses Artikels,

hierbei ist zu beachten, dass für Nutzung der App: ,,Signal“ die Google Play-Dienste-App notwendig ist. Daher bleibt für die Telefoniefunktion nur die App: ,,Csipsimple“ übrig. Kennt sich hier jemand mit dieser App gut aus? Für unerfahrene Nutzer ist die richtige Nutzung dieser App aufgrund der komplexen Konfigurationsmöglichkeiten eine echte Herausforderung.

Signal Google-frei: https://www.kuketz-blog.de/android-signal-ohne-google-cloud-messaging/

Wird leider nicht viel nutzen, da in LibreSignal die Audio-Calls bisher nicht funktionieren.

Es gibt ja noch Simlar!

Simlar.org

Ich benutzte es jezt seit Tagen und bin begeistert! End to end verschlüsselt und OpenSource.

„Andere Simlar-Benutzer aus deinem Telefonbuch werden automatisch gefunden.“ Heißt das, das Telefonbuch wird auf den Server hochgeladen?

…und Simlar ist leider auch nicht Google-frei: „Die Google-Push-Notifikation-ID wird benötigt, damit Sie die Simlar-Message-Push-Benachrichtigung auch erhalten, wenn Sie angerufen werden und die App nicht immer gesondert aktiviert werden muss. Dies spart Energie und Speicherplatz auf Ihrem Smartphone.“

Kann der Einsatz von AIMSICD die Ortung von Mobilgeräten verhindern?

Die Ortung von Mobilgeräten ist grundsätzlich unvermeidbar, sobald sie sich in das Netz des Mobilfunkbetreibers einbuchen. Wer mit einem eingeschalteten Smartphone/Handy unterwegs ist, wird getrackt.

An alle Kommentatoren hier. Die Website: ,,prismbreak“ ist bezüglich dieses Artikels sehr hilfreich!

Als Weihnachtsüberraschung für alle, die ihre IP-Adresse mittels Tor oder auch VPN-Service verschleiern wollen, gibt es seit ein paar Tagen ein nervendes Handicap von dem Content Delivery Network Cloudflare, dessen Dienste von vielen Webseitenbetreibern in Anspruch genommen werden.

Ob nun Carta (carta.info), The Register (theregister.co.uk), Medium (medium.com) oder diverse andere: Ruft man die URLs auf, wird man erst mal abgeblockt mit „Please complete the security check to acces …“ und aufgefordert, ein Captcha einzugeben.

Dieses Türstehergehabe mag in Einzelfällen ja ganz nützlich bei der Abwehr von DDoS-Attacken sein, so generalisiert eingesetzt macht es allerdings einfach allen das Leben sauer, die sich im Netz ein bisserl Privatsphäre erhalten wollen. Bei mir führt die Masche allerdings dazu, dass ich die betroffenen Seiten einfach nur noch über einen RSS-Reader lese – wenn überhaupt.

Ja das ist sehr ärgerlich. Passend zu dieser Gängelung gab es auf dem CCC-Kongress ein Beitrag, der sich damit befasst: https://media.ccc.de/v/32c3-7324-what_is_the_value_of_anonymous_communication#video

… und noch eine kleine Ergänzung: Mittlerweile läuft der Nutzer von Tor und VPN-Diensten auch bei cyanogenmod.org gegen die Cloudflare-Mauer. Wenn’s so weitergeht, ist für unsereins bald nur noch wikileaks.org, cryptome.org und ccc.de frei zugänglich. Und kuketz-blog.de natürlich.

Mit SMSSecure kann man übrigens verschlüsselt simsen. Gibt’s auch in F-Droid.

Verhindert allerdings nicht die Metadaten. Daher in Bezug auf die VDS leider kein gutes Mittel.

Um den Inhalt zu verbergen trotzdem nützlich wenn kein Internet verfügbar ist.

Ich kannte mal jemanden persönlich (etwa 6 Jahre her) der hat sich von einem Kontakt aus der IT-Sicherheit die SMS seiner Frau geben lassen. Da war nichts mit Gerichtsbeschluss oder sonstigen Richtlinien. Für private Zwecke sowieso illegal.

Wie verfährt ihr mit SIP-Telefonie Anbietern? In CSipSimple werden mir auch die bekannten Anbieter angezeigt, soweit ich weiß hat man ja automatisch ein SIP Konto bei denen. In Bezug auf die Vds macht das vermutlich wenig Sinn.

Leider ist bereits die vierte Klage am Bundesverfassungsgericht gegen die Vorratsdatenspeicherung gescheitert. Momentan erlischt die Hoffnung auf eine baldige Revision.

https://www.heise.de/newsticker/meldung/FDP-reicht-Verfassungsklage-gegen-Vorratsdatenspeicherung-ein-3085660.html

https://www.heise.de/newsticker/meldung/Verfassungsgericht-stoppt-Vorratsdatenspeicherung-vorerst-nicht-3084879.html

Vorratsdatenspeicherung = ,,Softcore-Variante “ des USA Patriot Act. ?

Ist es möglich die Internetverbindung von Smart-TVs, Fitnessarmbänder, Kühlschränke mit WLAN-Funktion, Selbstfahrende Autos :), usw. über das Tor-Netzwerk zu leiten?

Smart-TVs, Fitnessarmbänder und Kühlschränke mit WLAN-Funktion lassen sich in den heimischen vier Wänden sicherlich über das Tor-Netzwerk leiten. Ist aber die Frage ob ich das möchte, falls personenbezogene Daten mit dem Gerät verknüpft sind. Mehr Hintergund zum Tor-Netzwerk lässt sich der vierteiligen Artikelserie entnehmen: Wir sind nur noch Datenlieferanten – Not my data! Teil1

Bei selbstfahrenden Autos hat ein normaler Nutzer sicherlich keine Kontrolle mehr über die Kommunikationsschnittstellen. ;-)

Vielen Dank für ihre schnelle Antwort,

problematisch ist leider die schwierige Umsetzung (solche Geräte über Tor zu leiten). Des weiteren kann eine große Menge an vermeintlich harmlosen Daten (zB: Inhalt des Kühlschranks) viel über Personen aussagen.

Aus meiner Sicht ist es relativ einfach diese Geräte über Tor zu leiten. Ein Raspberry Pi mit Tor-Anbindung im Heimnetz als Gateway sollte genügen. Das mit der Problematik der Daten ist hier allen auf dem Blog wohl bekannt. ;-)

Für die Nutzung von Conversations, muss man ein Jabber Konto auf einen XMPP-Server erstellen. Sind diese Server auch von der VDS betroffen? Die Nutzung von Messenger-Apps gehört zur Internetnutzung.

In welchen Länder sind die Server noch überhaupt sicher?