1. Pressefreiheit

Ein wichtiger Indikator der Pressefreiheit ist die Rangliste (Stand 2021) der Reporter ohne Grenzen (RSF). Auf den letzten Plätzen rangieren Länder bzw. repressive Staaten wie China, Nordkorea oder der Iran, die mit Informationssperren, staatlicher Desinformation (Fake-News), willkürlichen Festnahmen und Gewalt gegen Medienschaffende die Pressefreiheit besonders stark einschränken. Für Menschen in diesen Ländern wird es immer schwieriger, an freie, nicht zensierte Informationen zu gelangen.

Oftmals ist das Internet die einzige Möglichkeit, der staatlichen Propaganda und Desinformation (Fake-News) zu entkommen. Allerdings wird es immer schwieriger, die staatlichen Zensurmaßnahmen zu umgehen, da die Überwachungstechniken (bspw. Deep Packet Inspection) immer ausgefeilter werden. Der vorliegende Beitrag fasst Techniken und Methoden zusammen, die es Menschen ermöglichen, die Internet-Zensur zu umgehen.

2. Anonymität

Wer die Internet-Zensur umgehen möchte, muss nicht zwangsläufig anonym sein. Oftmals genügt ein offener Proxy oder VPN, um die Zensurmaßnahmen auszuhebeln. Beide Varianten sind relativ einfach anwendbar, bieten aber keine bzw. eine geringe Anonymität. Letztendlich ist die Nutzung eines solchen Dienstes immer eine Vertrauensfrage, da niemand garantieren kann, ob die Verbindungsdaten ausgewertet und/oder an Dritte weitergegeben werden.

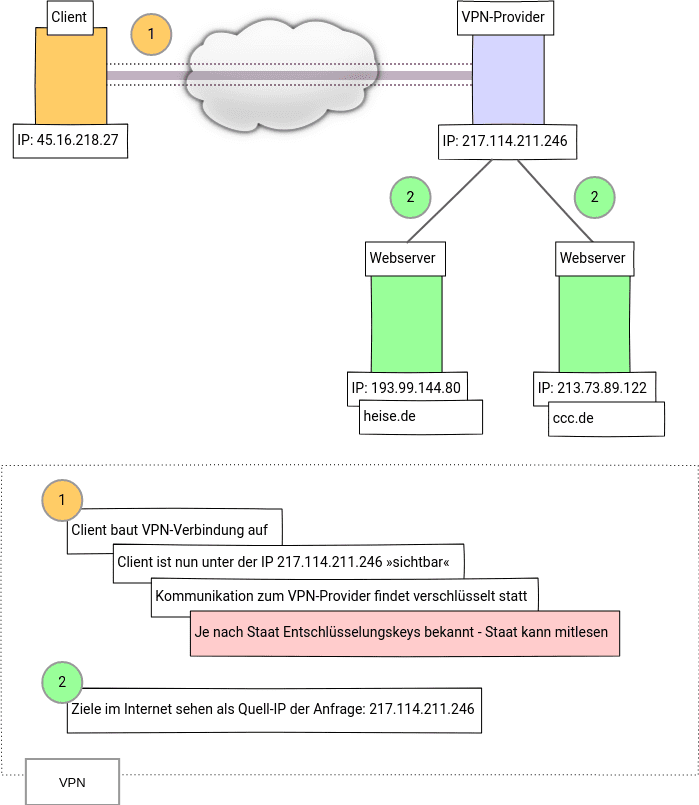

In Staaten wie Russland werden VPN-Dienstleister bspw. per Gesetz dazu verpflichtet, die Entschlüsselungskeys an staatliche Behörden zu übermitteln. Damit ist der Nutzen eines VPNs nicht automatisch (vollständig) aufgehoben – die Umgehung der Zensur ist womöglich weiterhin möglich, allerdings hebt das die Anonymität eines VPN-Nutzers gegenüber dem Staat vollständig auf, wenn der komplette Datenverkehr eingesehen werden kann. Ähnlich ist die Lage in China: Dort müssen VPN-Betreiber eine Lizenz der Regierung besitzen, ansonsten dürfen sie in dem Land keine Dienste anbieten.

VPN-Verbot

In Russland ist die Umgehung von Sperren/Zensur via VPN seit 2017 verboten – wird aber zumindest bislang wohl nicht merklich geahndet.Unterstütze den Blog mit einem Dauerauftrag!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

2.1 (Grau-)Stufen der Anonymität

Ist Anonymität tatsächlich erforderlich, bspw. dann, wenn freie Meinungsäußerung nicht erlaubt ist, wird es komplexer. Entscheidend ist dann die Frage, gegenüber wem man eigentlich anonym sein/bleiben möchte. Anhand eines fiktiven Fallbeispiels möchte ich dies verdeutlichen: Alice hat sich in einem Forum registriert, in dem sie gerne anonym bleiben möchte. Eve ist ihre Gegenspielerin und möchte die Identität von Alice aufdecken. Dazu schlüpft Eve nachfolgend in unterschiedliche Rollen:

- Forenteilnehmerin: Als Forenteilnehmerin kann Eve alle Informationen nutzen, die Alice bereitstellt. Dazu zählen bspw. der Nutzername, der Avatar und die verfassten Beiträge. Wenn Alice nicht aufpasst, findet Eve ihr Pseudonym bzw. den Avatar womöglich in anderen Foren, in denen Alice Informationen über ihre Person veröffentlicht hat, die es erlauben, die Identität aufzudecken.

- Webmaster: Als Betreiberin des Forums hat Eve Zugriff auf die E-Mail-Adresse von Alice, die sie während der Registrierung verwendet hat. Handelt es sich hierbei um eine E-Mail-Adresse, die auf einen Klarnamen hinweist, kann Eve die Anonymität von Alice aufheben.

- Behördenmitarbeiterin (bspw. Polizei): Ausgestattet mit den entsprechenden Befugnissen kann Eve beim Webmaster/Betreiber des Forums die IP-Adresse von Alice ermitteln, mit der sie sich registriert hat bzw. das Forum nutzt. Die IP-Adresse kann durch Auskunft beim Telekommunikationsprovider oder Korrelation mit weiteren Online-Aktivitäten unter realem Namen (Shopping, Banking etc.) dann zur Deanonymisierung von Alice führen.

- Staatliche Zensorin: Als staatliche Zensorin hat Eve unterschiedliche Möglichkeiten, die Anonymität von Alice aufzuheben. Sie kann bspw. den Internetverkehr direkt am Backbone des Providers ausleiten/mitlesen oder den VPN-Verkehr von Alice – aufgrund der ausgehändigten Entschlüsselungskeys – einsehen.

- Geheimdienstmitarbeiterin (CIA, NSA, MI6 etc.): In dieser Rolle verfügt Eve über so viele Mittel, Fähigkeiten und Möglichkeiten, dass bereits der kleinste Fehler (bspw. Nutzung eines öffentlichen WLANs mit zu wenig Teilnehmern) bzw. Datenspur von Alice zur Deanonymisierung führen kann.

Bis zum Level »staatliche Zensorin« hat Alice gute Chancen, ihre Anonymität zu bewahren. Steht sie allerdings im Fokus eines Geheimdienstes, dann sinken ihre Chancen erheblich und sie darf sich keinen Fehler erlauben. Das bedeutet also: Man muss sich vorab Gedanken machen, gegenüber wem man seine Identität schützen/bewahren möchte. Gerade für Menschen in repressiven Staaten kann es (äußerst) gefährlich sein, auf Techniken wie VPN zu vertrauen.

2.2 Anonymisierungsdienste

Wer aufgrund seines Umfelds auf ein hohes Maß an Anonymität angewiesen ist, der muss Lösungen in Betracht ziehen, bei denen Vertrauen keine so große Rolle spielt wie es bspw. bei einem Proxy oder VPN der Fall ist. Bedeutet: Vertrauen muss im Idealfall ein Teil der (System-)Architektur sein, das sich nur schwer aushebeln lässt. Ein solches Beispiel ist der Anonymisierungsdienst Tor, der nicht nur in der Lage ist, die IP-Adresse zu verschleiern/verstecken, sondern auch die gesamte Kommunikation zwischen Nutzer und der Gegenstelle (Webserver, Dienst etc.) verschlüsseln kann. Das Tor-Netzwerk ermöglicht eine hohe Zensurresistenz und kann – bei korrekter Anwendung/Verhalten – auch die Anonymität gegenüber staatlichen Zensoren gewährleisten.

3. Zensurtechniken

Wie effektiv eine Zensur ist, hängt immer vom betriebenen Aufwand ab. DNS-Sperren, die es auch in Deutschland immer mal wieder gibt, lassen sich verhältnismäßig einfach umgehen, indem zensurfreie DNS-Server gewählt werden. Weitaus ausgefeilter und aufwändiger ist bspw. die Internet-Zensur in China, auch bekannt unter der Bezeichnung Great Firewall of China. Sobald die Firewall per Deep Packet Inspection feststellt, dass eine Verbindung verdächtig wirkt, versucht sich diese selbst mit dem ausländischen Server zu verbinden. Je nach Ziel/Protokoll wird die Verbindung dann einfach unterbrochen bzw. beendet:

- VPN: VPN-Verbindungen können in Echtzeit erkannt werden. Ist die Great Firewall of China nicht in der Lage, die VPN-Verbindung »aufzubrechen« bzw. sind keine Entschlüsselungskeys bekannt, besteht die Gefahr, dass die Verbindung sofort terminiert/beendet wird. Oftmals wird die Geschwindigkeit des VPN-Tunnels mittels QoS limitiert, sodass der Datenaustausch nur sehr langsam/gar nicht erfolgen kann.

- Tor-Netzwerk: Verbindungen ins Tor-Netzwerk werden sofort getrennt und das Ziel blockiert. Deshalb sind unter anderem Tor Bridges und Browser-Erweiterungen wie Snowflake (Firefox, Chrome) so wichtig, die es Menschen in repressiven Staaten dann doch ermöglichen, die Internet-Zensur zu umgehen.

- Weitere Protokolle: Generell stehen Protokolle wie SSH im Fokus, die eine verschlüsselte Kommunikation erlauben. Aus Sicht der Zensoren ist das vergleichbar mit einem blinden Fleck, der sich den Kontrollmöglichkeiten entzieht und bei Bedarf nicht zensiert werden kann.

Repressive Staaten wie Russland dürften über ähnliche Methoden und Techniken verfügen, Inhalte im Internet zu zensieren. Wie bereits aufgezeigt, müssen bspw. VPN-Dienstleister Entschlüsselungskeys an staatliche Behörden übermitteln, wenn sie ihre Dienstleistung anbieten wollen.

Hinweis

Im Beitrag »Die Kontrollmaßnahmen der Zensoren« sind weit verbreitete Methoden (IP-Blockade, DNS-Filterung, URL-Filter) zur Zensur von Inhalten im Internet ausführlich (inkl. Schaubilder) beschrieben.4. DNS-Server / Übersetzungsdienste / Suchmaschinen

Je nach Grad der Zensur, genügen oftmals schon einfache Techniken/Methoden, um die Internet-Zensur zu umgehen. Nachfolgend sind einige zusammengefasst:

- DNS-Server: ISPs (Internet Service Provider) manipulieren/verändern DNS-Einträge auf ihren DNS-Servern, um den Zugriff auf bestimmte Websites/Dienste zu unterbinden bzw. die Anfrage umzuleiten. Solche DNS-Sperren lassen sich einfach umgehen, indem freie, unzensierte DNS-Server im Router bzw. dem System hinterlegt werden.

- Übersetzungsdienste: Mithilfe von Google Translate oder Yandex Translate lassen sich komplette Websites in eine andere Sprache übersetzen. Dazu muss lediglich die Webadresse bzw. URL unter dem Tab

Websites(Google) eingegeben werden. Da die Übersetzung bzw. der Aufruf der Website anschließend über Google/Yandex erfolgt, können damit einfache Zensurtechniken umgangen werden. - Suchmaschinen: Suchmaschinen wie Metager oder Startpage ermöglichen die Suchergebnisse »anonym« zu öffnen. Dazu klickt man bei Metager unter dem Suchergebnis einfach auf

ANONYM ÖFFNENoder bei Startpage auf den ButtonAnonymous View. Anschließend erfolgt der Aufruf der Seite nicht über den eigenen Browser, sondern wird über einen Proxy der Suchmaschine geleitet, der unter anderem die IP-Adresse verschleiert.

5. Proxy und VPN

Zur Umgehung von Internet-Zensur werden oftmals Proxys oder VPNs eingesetzt. Je nach Grad der Zensur und auch vor dem Hintergrund, vor welchem Angreifer man seine Identität schützen möchte (siehe Ziffer 2.1), ist die Nutzung allerdings mit Risiken verbunden.

5.1 Proxy

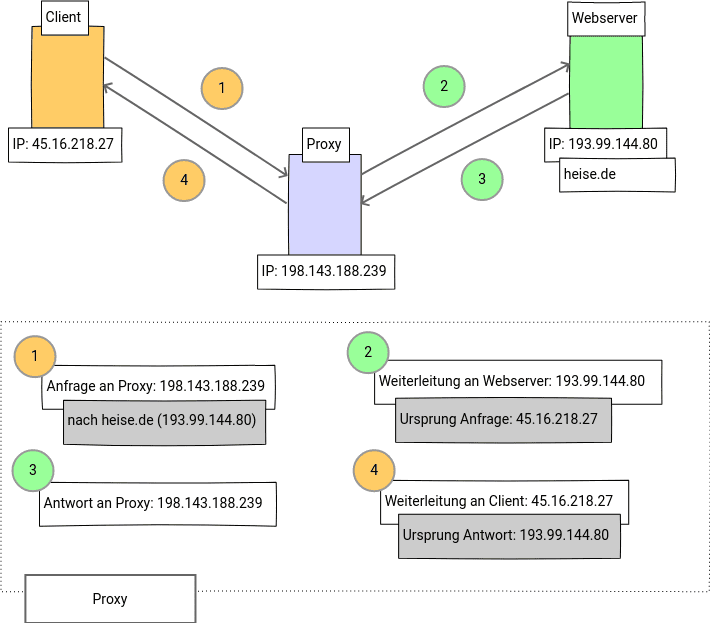

Ein Proxy fungiert als eine Art Vermittler, der Anfragen von einer Seite entgegennimmt, um diese dann über seine eigene Adresse an das Ziel weiterzureichen. Der Browser/Client kontaktiert einen Webserver also nicht direkt, sondern schickt seine Anfrage an den Proxy. Dieser ruft die gewünschte Website stellvertretend für den Client auf und übermittelt die Antwortpakete:

Aufgrund ihrer Stellvertreter-Funktion eignen sich Proxys nicht nur für den Einsatz in Firmennetzwerken als Caching-Device, sondern ebenfalls für die Umgehung von Zensur. Sogenannte offene Proxys stellen ihre Dienste frei im Internet zur Verfügung und ermöglichen Clients ohne Anmeldung (Authentisierung) dessen Nutzung. Die Identität bzw. die IP-Adresse des Clients ist für den Webserver nicht sichtbar. Er kommuniziert ausschließlich mit dem offenen Proxy, der alle Antwortpakete an den Client weiterleitet. Auf diese Weise steht der Client niemals in direkter Verbindung mit dem Webserver.

Grundsätzlich lassen sich offene Proxys in drei Kategorien einteilen:

- Fehlkonfigurierte Proxys: Durch eine Fehlkonfiguration steht der Proxy frei/offen zur Verfügung. Das bedeutet: Der Verantwortliche beabsichtigt eigentlich nicht, dass der Proxy von jedem benutzt werden kann.

- Honeypot Proxys: Diese werden mit dem Ziel installiert, sensible Informationen von technisch wenig versierten Nutzern abzugreifen. Verwendet jemand diesen Proxy und meldet sich bspw. unverschlüsselt an einem Online-Dienst an, kann der Proxy-Betreiber die Anmeldedaten (Nutzername/Passwort) auslesen. Generell sollten Anmeldedaten immer verschlüsselt (bspw. via TLS) übertragen werden.

- Offene Proxys: Diese werden frei zur Verfügung gestellt und können beispielsweise zur Umgehung von Internet-Zensur benutzt werden.

https://hidemy.name/en/proxy-list/Im Internet existieren einige Websites (bspw. hidemyname.name) auf denen offene Proxys offeriert werden. Oftmals lassen sich die Listen nach Zugangsland, Verfügbarkeit, Latenz und weiteren Parametern filtern. Mit einem Browser Add-on wie FoxyProxy lässt sich der Proxy im Browser hinterlegen.

Insgesamt stellen offene Proxys ein sehr einfaches Mittel dar, um Zensur zu umgehen. Diesen Vorteil haben Zensoren ebenfalls erkannt und blockieren Web-Dienste bzw. IP-Adressen von offenen Proxys. Denkbar ist auch eine Zusammenarbeit mit Betreibern von offenen Proxys, um an die Identität der Nutzer zu gelangen. Letztendlich ist die Nutzung eines Proxys immer eine Vertrauensfrage, die mit einem hohen Risiko einhergeht.

Einschätzung

In repressiven Staaten eignen sich (offene) Proxys kaum für die Umgehung von Internet-Zensur. Entweder kann der Proxy nicht erreicht werden oder der Nutzer setzt sich einem unnötig hohen Risiko aus.5.2 VPN

VPN steht für Virtual Private Network. Ursprünglich wurde die Technik entwickelt, um von praktisch jedem Ort der Welt sicher auf die Ressourcen eines privaten bzw. geschützten Netzwerks zuzugreifen. Insbesondere im Unternehmensumfeld werden VPNs genutzt – so können Mitarbeiter, die von unterwegs oder von zu Hause aus arbeiten, auf das Firmennetzwerk zugreifen. In der Praxis werden VPNs vor allem für folgende Szenarien eingesetzt:

- Site-to-Site-VPN: Über ein VPN werden physikalisch getrennte Netzwerke über das Internet sicher miteinander verbunden. Beispielsweise werden mehrere Geschäftsstellen von Unternehmen auf diese Weise zusammengeschaltet.

- End-to-Site-VPN: Mit Hilfe eines VPN-Clients können Mitarbeiter von zu Hause (bzw. einem beliebigen Ort) einen gesicherten Zugriff auf das Unternehmensnetzwerk aufbauen. Nach einer Authentisierung am VPN-Gateway der Firma wird der Rechner Teil des privaten Netzwerks – sozusagen so, als ob er sich physikalisch vor Ort befinden würde.

- Schutz in offenen Netzwerken: Trotz der nahezu flächendeckenden Verschlüsselung gibt es noch immer gute Gründe (TLS-Interception bzw. TLS-Middleboxen), fremden WiFi-Netzwerken nicht zu trauen. In einem unsicheren/öffentlichen WLAN besteht die Möglichkeit, die Kommunikation zu schützen, indem eine VPN-Verbindung zum Heim-Router bzw. einem VPN-Endpoint aufgebaut wird.

Neben den genannten Szenarien können VPNs ebenfalls für die Umgehung von Internet-Zensur verwendet werden. Dazu wird mit einem VPN-Client eine verschlüsselte Verbindung zu einem VPN-Dienstleister aufgebaut. Dieser wiederum sollte sich idealerweise in einem Land befinden, das selbst keiner Internet-Zensur unterliegt und den Anbieter gesetzlich nicht dazu verpflichtet, eine Vorratsdatenspeicherung oder Ähnliches durchzuführen. Bei einem Verbindungsaufbau zum VPN-Anbieter kann der ISP (Internet Service Provider) im eigenen Land einen Datenfluss beobachten, allerdings aufgrund der Verschlüsselung nicht feststellen, welche Daten übermittelt werden.

Allerdings gilt bei VPNs ebenso wie bei den offenen Proxys das Vertrauensprinzip. Selbst wenn ein VPN-Anbieter werbewirksam mit »kein Logging von Verbindungsdaten« wirbt, ist es unmöglich dieses Versprechen nachzuvollziehen. Wirbt ein Anbieter gar mit Versprechen wie:

Werden Sie unsichtbar und surfen Sie anonym im Web, ohne Spuren Ihrer Aktivitäten zu hinterlassen.

oder

Erleben Sie das Internet ohne Hacker, Tracking und Zensur. […] sichert Ihre WLAN-Verbindungen, lässt Sie anonym surfen und ermöglicht globalen Zugang zu Ihren liebsten Inhalten.

sollten die Alarmglocken schrillen, denn »anonym« oder »ohne Spuren« im Internet zu surfen zählt zu den haltlosen Werbeversprechen der VPN-Anbieter.

Abgesehen von der Vertrauensfrage können VPN-Anbieter in Staaten wie China oder Russland ihre Dienste nicht mehr guten Gewissens anbieten. Beide Länder verpflichten VPN-Anbieter gesetzlich zur Zusammenarbeit mit dem Staat, der bspw. die Herausgabe der Entschlüsselungskeys erzwingen kann, mit denen dann die komplette Kommunikation mitgelesen/eingesehen werden kann. Wer Menschen unter diesen Voraussetzungen einen VPN-Dienst anbietet, handelt aus meiner Sicht grob fahrlässig und unethisch.

Einschätzung

In repressiven Staaten eigenen sich VPNs kaum für die Umgehung von Internet-Zensur. Entweder kann der VPN-Dienst nicht erreicht werden oder der Nutzer setzt sich einem unnötig hohen Risiko aus, da der Staat womöglich die Kommunikation vollständig einsehen kann.6. Tor-Netzwerk

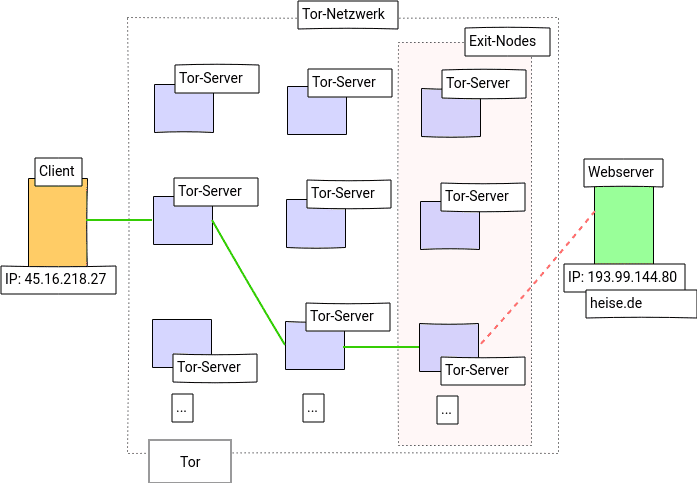

Geht es um maximale Privatsphäre und/oder Anonymität, dann ist das Tor-Netzwerk nach wie vor das Mittel der Wahl. Tor basiert auf einem verteilten Anonymisierungsnetzwerk mit dynamischer Routenwahl über mehrere Stationen bzw. Knoten. Diese Technik wird Onion-Routing genannt. Der Begriff Onion bzw. Zwiebel leitet sich vom verwendeten Verschlüsselungsschema ab, bei dem die zu übertragenden Daten mehrfach verschlüsselt werden. Das bedeutet: Die Datenpakete werden vom Client vor dem Absenden für jeden Knoten einzeln verschlüsselt, sodass jede Zwischenstation nur die Informationen sieht, die sie braucht. Das Paket mit seinen vielen Hüllen gleicht dann sinnbildlich einer Zwiebel. Sofern Nutzer einige Verhaltensregeln beachten, bietet das Tor-Netzwerk einen hohen Schutz der Identität.

Schutz nicht garantiert

Trotz der ausgefeilten Technik und Anstrengungen, die das Tor Project unternimmt, kann ein absoluter Schutz der Anonymität/Identität niemals gewährleistet werden. Seit Bestehen des Projekts wird versucht, Schwachpunkte in Tor aufzudecken bzw. zu missbrauchen, um bspw. die Anonymität der Nutzer aufzuheben. Insbesondere staatliche Institutionen wie Geheimdienste, die finanziell gut ausgestattet sind, führen immer neue Deanonymisierungsangriffe durch.6.1 Tor-Browser

Für die unkomplizierte Umgehung der Internet-Zensur empfiehlt sich der Tor-Browser, der für Windows, macOS, Linux und Android kostenlos zum Download angeboten wird. Beim Tor-Browser handelt es sich um eine modifizierte Variante des Firefox ESR, der einen vorkonfigurierten Tor-Client mitbringt. Der Tor-Client schleust den gesamten Datenverkehr verschlüsselt durch drei zufällig ausgewählte Relays, die jeweils nur die nächste Zielstation kennen, nicht aber die vollständige Route. Das Ergebnis: Jeder der drei Knoten kennt nur seinen unmittelbaren Vorgänger und die jeweils nächste Station. Kein Knoten kennt gleichzeitig die Identität des Nutzers und der angesteuerten Website. Die Website sieht dann nicht die ursprüngliche IP-Adresse des Nutzers, sondern die des letzten Tor-Knotens, auch Exit-Node genannt. Der Internetanbieter wiederum, der den Zugang zum Internet ermöglicht, kennt die wahre IP-Adresse, nicht aber die Ziel-Website, die über den Tor-Browser angesteuert wird – das verhindert die Verschlüsselung zwischen den Knotenpunkten:

Innerhalb des Tor-Netzwerkes werden Daten immer (mehrfach) verschlüsselt (grüne Linie) übertragen. Lediglich der Exit-Node (Ende der Kette) kann nach dem kompletten Entschlüsselungsprozess die Pakete (rot gestrichelte Linie) mitlesen bzw. manipulieren. Das lässt sich nicht vermeiden, denn der Exit-Node leitet die Anfrage ins »normale Internet« bzw. zur gewünschten Website. Deshalb sollte man auf eine TLS-gesicherte Übertragung/Verbindung zum Webserver bzw. des Zielservers achten – andernfalls besteht die Möglichkeit, dass der Exit-Node Anmeldedaten wie Benutzername und Passwort mitliest.

Diese schadhaften Exit-Nodes, die versuchen, den Datenverkehr mitzulesen bzw. zu manipulieren, werden auch als Bad-Exit-Nodes bezeichnet. Zum Schutz vor solchen Betreibern bzw. Schnüffelknoten gibt es zwei Möglichkeiten:

- TLS erzwingen (einfach): Innerhalb des Tor-Browsers ist das Add-on HTTPS Everywhere integriert. Es sorgt dafür, dass HTTP-Verkehr TLS-verschlüsselt zwischen Browser und Website übermittelt wird. Das gilt allerdings nicht automatisch für alle Websites, sondern nur für jene, die von der EFF auf HTTPS-Tauglichkeit überprüft und der internen Liste des Add-ons hinzugefügt wurden. Wird beim Add-on die Option

Encrypt All Sites Eligibleaktiviert, wird unverschlüsselter HTTP-Verkehr nicht mehr zugelassen. Diese Option kann verhindern, dass Bad-Exit-Nodes auf unverschlüsselte Versionen einer Website umleiten und dadurch in der Lage sind, den Datenverkehr mitzulesen. - Exit-Nodes vorgeben (schwierig): Alternativ können auch »feste« Exit-Nodes angegeben/hinterlegt werden, denen man vertraut. Bei Bestimmung einer Route wird der Exit-Node dann nicht mehr zufällig aus einem großen Pool bestimmt, sondern auf die hinterlegten Endpunkte reduziert. Bad-Exit-Nodes können damit zwar ausgeschlossen werden, allerdings reduziert sich dadurch auch die mögliche Kombination an Routen und verringert die Anonymität.

6.2 Verstand einsetzen | Identität schützen

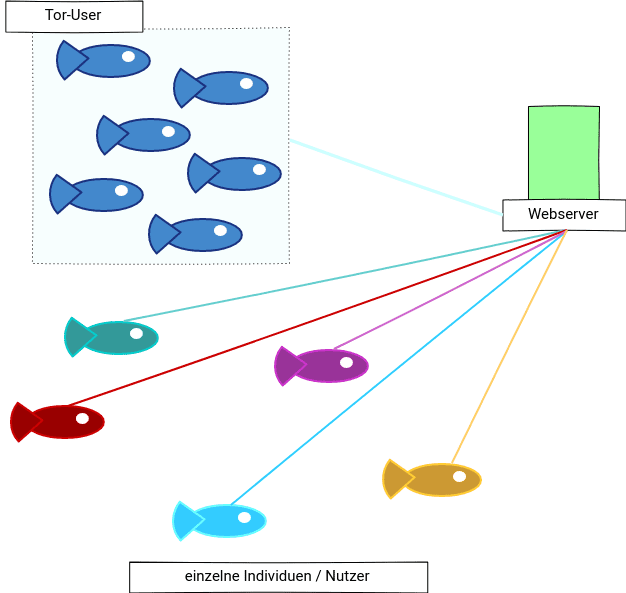

Die Nutzung des Tor-Browsers geht mit einigen »Spielregeln« einher. Wer sich nicht daran hält, riskiert die Aufhebung seiner Identität/Privatsphäre. Bei der Nutzung des Tor-Browsers geht es darum, nicht als einzelnes Individuum wahrgenommen zu werden, sondern als Teil eines Kollektivs, wie bspw. einem Fischschwarm. Zwar hinterlässt auch ein Fischschwarm Datenspuren, allerdings mit dem Unterschied, dass die Spuren identisch aussehen und nicht voneinander unterscheidbar sind. Diese »Nicht-Unterscheidbarkeit« bzw. das Verschwimmen in der Masse schützt nicht nur vor individuellen Nutzer- bzw. Werbeprofilen, sondern auch vor der Aufhebung der Anonymität:

Wer die nachfolgenden Verhaltensregeln beachtet, hat gute Chancen, seine Anonymität auch gegenüber staatlichen Zensoren (siehe Ziffer 2.1) zu wahren:

- Keine persönlichen Daten angeben/verwenden: Die Angabe/Verwendung persönlicher Daten (Name, E-Mail-Adresse, Anschrift etc.) muss vermieden werden. Wer sich bspw. mit persönlichen Daten bei einem sozialen Netzwerk anmeldet, der ist gegenüber dem Ziel nicht mehr anonym. Ebenso gilt, keine Informationen anzugeben bzw. Dinge zu veröffentlichen, die einen Rückschluss auf die eigene Person zulassen.

- Neue Pseudonyme anlegen/verwenden: Es sollten keine Konten/Pseudonyme verwendet werden, die ursprünglich abseits des Tor-Netzwerks erstellt wurden. Eine Weiternutzung solcher Pseudonyme kann die Anonymität gefährden, da womöglich bereits eine Verknüpfung zwischen einem Konto und einer realen Person (bspw. über die IP-Adresse) vorliegt. Bei der Erstellung neuer Konten bzw. Profile (bspw. für Foren) ist darauf zu achten, dass diese keine personenbeziehbaren Informationen beinhalten.

- Tor-Browser: Jede Abweichung von der Standard-Konfiguration des Tor-Browsers, bspw. durch die Installation zusätzlicher Add-ons oder die Veränderung/Anpassung des Browser-Fensters, verändert den Fingerprint. Das hebt nicht zwangsläufig die Anonymität auf, ermöglicht allerdings die eindeutige Wiedererkennung eines Nutzers – man ist dann nicht mehr Teil des Fischschwarms, sondern wird wieder als einzelnes Individuum wahrgenommen.

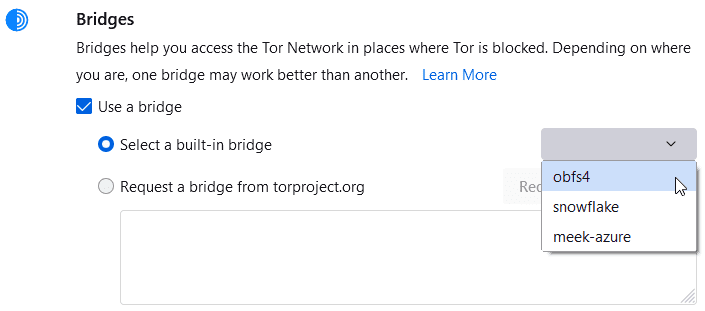

6.3 Pluggable Transports und Tor-Bridges

Staaten wie China oder Russland ist das Tor-Netzwerk natürlich ein Dorn im Auge, da sich die staatliche Zensur und Desinformation (Fake-News) damit umgehen lässt. Als Folge werden Verbindungen ins Tor-Netzwerk erkannt bzw. durch das gezielte Blockieren von Ports verhindert. Dank Pluggable Transports, die den Tor-Datenverkehr bspw. als »normalen« Surfverkehr tarnen oder Domain-Fronting anwenden, gelingt es, die staatlichen Blockademaßnahmen zu umgehen. Solche Übertragungsarten kann man direkt beim Start des Tor-Browsers (über Tor Network Settings) oder den Einstellungen des Tor-Browsers über Settings -> Tor -> Bridges aktivieren. Man hat die Wahl zwischen den Verfahren/Techniken Obfs4, Snowflake und Meek-Azure:

Alternativ kann auch eine Tor-Bridge angefordert werden, die ebenfalls eine Umgehung von Tor-Sperren ermöglicht. Das funktioniert allerdings nur dann, wenn das Tor-Protokoll nicht als solches blockiert wird, sondern nur bekannte bzw. öffentliche Tor-Einstiegsknoten. Robuster bzw. zuverlässiger gegen Tor-Sperren sind die Pluggable Transports.

Einschätzung

Der Tor-Browser ist in Kombination mit Pluggable Transports bzw. Tor-Bridges die aktuell wohl zuverlässigste Methode, um Internet-Zensur zu umgehen und gleichzeitig (möglichst) anonym zu bleiben.6.4 Snowflake: Menschen bei Umgehung der Zensur helfen

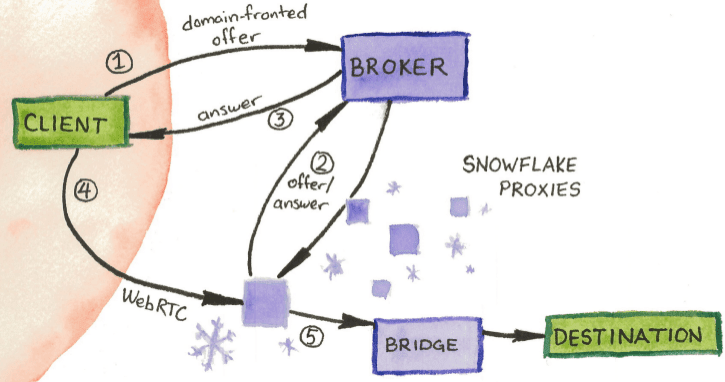

Snowflake ist eines der Methoden/Verfahren, die im Tor-Browser integriert sind, um die staatlichen Blockademaßnahmen zu umgehen. Das Interessante: Jeder kann mit Snowflake mithelfen, dass Menschen in repressiven Staaten wie Russland eine Verbindung zum Tor-Netzwerk herstellen können. Es genügt ein Browser-Add-on in Firefox oder Chrome zu installieren und schon wird der eigene Rechner zum Snowflake-Proxy. Der Tor-Client stellt dann eine WebRTC-Verbindung zum Browser her (auf dem Snowflake installiert ist), der dann den Datenverkehr zwischen dem Snowflake-Proxy und der Snowflake-Bridge vermittelt. Positiv: Snowflake-Nutzer haben keinen juristischen Ärger zu befürchten, da die angefragten Websites nicht über seinen Internetanschluss abgerufen werden, sondern über den Proxy ins Tor-Netzwerk geleitet werden. Die »letzte Meile« bzw. der finale Aufruf zum Dienst/Website erfolgt in diesem Konzept weiterhin durch den Exit-Node:

Je mehr Nutzer Snowflake installiert haben, desto schwieriger können die Verbindungen blockiert werden. Jeder Proxy hat eine eigene IP-Adresse, die die Zensoren blockieren müssen. Bei der Vielzahl an IP-Adressen, die ständig wechseln und damit ungültig werden ist es nicht möglich alle zu sperren.

Mitmachen!

Für eines der größten Probleme unserer Zeit halte ich neben dem Klimawandel, die unerträgliche Verbreitung von Propaganda und Desinformation (Fake-News). Der Schaden, der dadurch entsteht, ist kaum zu benennen/fassen. Daher ist es so wichtig, etwas dagegen zu unternehmen. Wenn euer Internetzugang also nicht zensiert ist, dann solltet ihr die Installation des Snowflake-Add-ons in Betracht ziehen, um Menschen einen Zugang zu freien Informationen zu ermöglichen. Alternativ zum Add-on besteht auch die Möglichkeit Snowflake direkt in einem Browser-Tab auszuführen – eine Installation ist dann nicht nowendig.7. Weitere Projekte

Neben den hier vorgestellten Lösungen existieren noch weitere Projekte, die eine Umgehung der Internet-Zensur ermöglichen. Wer neben der zuverlässigen Variante Tor noch nach weiteren Lösungen sucht, dem sei ein Blick auf folgende Projekte empfohlen:

- Psiphon: Die quelloffene Anti-Zensur-Software Psiphon (GPL) probiert mehrere Verbindungswege und Server durch, bis die Verbindung schließlich steht. Dazu nutzt sie unterschiedliche Verbindungswege wie VPN, HTTP-Proxys (via SOCKS) und auch SSH(-Obfuscation). Psiphon ist für Plattformen wie Windows, macOS, Android und iOS verfügbar. Anders als Tor ist Psiphon in erster Linie für die Umgehung von Internet-Zensur konzipiert und nicht für den Schutz der Identität bzw. Anonymität.

- Refraction Networking: Refraktionsnetzwerke sind aus einem Forschungsansatz zur Umgehung von Internet-Zensur hervorgegangen. Anstatt einzelne Proxys vor Zensoren zu verstecken, setzt Refraction auf Partnerschaften mit Internet-Diensteanbieten und anderen Netzbetreibern, die die Proxy-Funktionalität dann direkt im Netz/Backend integrieren. Damit kann praktisch jeder Datenaustausch zwischen einem Land, in dem das Internet zensiert wird, und einem Refraktionsnetzwerk dazu genutzt werden, um die Internet-Zensur zu umgehen.

8. Fazit

Die Totalüberwachung des Netzes ist in einigen Staaten leider bittere Realität. Projekte wie Tor und Psiphon helfen den Nutzern diese Internet-Zensur zu umgehen und erleichtern den Zugriff auf Informationen, die der Staat vor den Bürgern verstecken/verheimlichen möchte. Letztendlich ist es ein ständiges Katz-und-Maus-Spiel zwischen Zensoren und Aktivisten, die mit Techniken wie Pluggable Transports immer neue Löcher in die »Propaganda-Schutzmauern« reißen.

Trotz der ausgefeilten Techniken zur Zensurumgehung sollte man nie vergessen: Absolute Anonymität bzw. Schutz der Identität kann niemals garantiert werden – auch nicht bei der Nutzung des Tor-Browsers. Die korrekte Anwendung von Zensurumgehungssoftware und Verhaltensregeln kann es den Zensoren allerdings extrem erschweren, die Identität aufzudecken.

Bildquellen:

Censored: Freepik from www.flaticon.com is licensed by CC 3.0 BY

Snowflake: Tor Project from Snowflake Tor Project

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

6 Ergänzungen zu “HowTo: Internet-Zensur umgehen und anonym bleiben”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Leider ist das Tor-Netzwerk nur bedingt nützlich gegen staatliche Zensur zu umgehen, da viele der Verschleierungsverfahren eindeutige Spuren haben, aufgrund derer der Netzwerkverkehr dann blockiert werden kann.

Dr. Neal Krawetz hat in seinem Blog The Hacker Factor einige einfache Verfahren dazu beschrieben. Hier eines zu dem von dir genannten Snowflake-Verfahren: https://www.hackerfactor.com/blog/index.php?/archives/944-Tor-0day-Snowflake.html

Sein Fazit ist vernichtend:

Ob die Zensoren bereits Techniken im Einsatz haben, die die Nutzung von Snowflake und Co. erkennen, wissen wir nicht. Wir können es lediglich vermuten. In jedem Fall sollte das Tor Project nachbessern, falls nicht schon geschehen.

Dennoch eignet sich Snowflake aus meiner Sicht zur Umgehung der Zensur. Zitat:

Fazit: Es ist schwierig, die Tor-Nutzung zu verstecken/verschleiern.

Es muss leider angemerkt werden, das die App von Psiphon für Android nur so mit Trackern übersäht ist, das man von einer Nutzung nur abraten kann.

AppLovin (MAX and SparkLabs)

Criteo

Facebook Ads

Google AdMob

Google Firebase Analytics

IAB Open Measurement

Pangle

Twitter MoPub

Unity3d Ads

Vungle

https://reports.exodus-privacy.eu.org/de/reports/com.psiphon3.subscription/latest

Unschön. Zur Zensur-Umgehung mag sich Psiphon bzw. die App durchaus eignen, aber die eingebauten Tracking-Bibliotheken sind natürlich ein No-Go.

Kurze Ergänzung zum Thema (free) Proxy-Nutzung. Dass Zugangsdaten verschlüsselt übertragen werden sollten ist nachvollziehbar und aufgrund von Warnungen in aktuellen Browsern einfach zu unterlassen. Dies trifft allerdings ebenso für html, JavaScript und sicher noch weitere Typen zu, da diese beim Abruf über den Proxy automatisiert modifiziert werden können und der Nutzer dies praktisch erst an Icons im Browser erkennen kann, nachdem diese schon geladen wurden.

Dem Fazit „Letztendlich ist die Nutzung eines Proxys immer eine Vertrauensfrage, die mit einem hohen Risiko einhergeht.“ kann ich vollstens zustimmen, möchte aber darauf hinweisen, dass es nicht ausreichend ist auf unverschlüsselte Zugangsdaten zu achten.

Was aus dem Artikel nicht hervorgeht, eventuell auch nicht wichtig genug ist: Man kann Snowflake auch auf einem VPS hosten, damit man Leuten auch außerhalb der eigenen „PC-Zeit“ helfen kann, Zensur zu umgehen.

Ich habe das seit einiger Zeit laufen und schon mehrere Hundert Gigabyte an Traffic durchgeleitet laut Docker-Statistiken.