1. Risiko WLAN

Sowohl im privaten als auch geschäftlichen bzw. öffentlichen Umfeld sind lokale Funknetze (WLANs) weit verbreitet. In den Niederlanden verfügen über 80% der Haushalte über WLAN. Das Vertrauen in die Technik scheint außerordentlich hoch, denn weltweit ist die Tendenz steigend. Es ist ja auch ungemein praktisch, Smartphones, Kameras und Co. kabellos mit dem Internet bzw. einem Netzwerk zu verbinden.

Die Funknetz-Technologie hat allerdings auch ihre Schattenseiten – die Signale lassen sich auch von unbekannten Dritten empfangen bzw. manipulieren. Das macht sie attraktiv für Angreifer, die mit spezieller Hardware und Tools versuchen, in die geschützten / ungeschützten WLANs einzudringen.

Im vorliegenden Beitrag möchte ich im Zusammenspiel mit Airgeddon auf einige WLAN-Angriffstechniken eingehen und aufzeigen, wie man sich davor schützen kann. Das ist keine Anleitung zum Hacking, sondern soll die Betreiber von WLANs für die diversen Risiken sensibilisieren, die mit der Bereitstellung eines lokalen Funknetzwerks einhergehen.

2. Hard- und Software

Praktisch jedes Notebook kann binnen zwei Stunden in ein WLAN-Audit-Werkzeug verwandelt werden. Folgende Komponenten sind dafür notwendig:

- Betriebssystem: Kali Linux ist eine Pentesting-Distribution, die von Black- und Whitehats gleichermaßen verwendet wird. Das System lässt sich auch wunderbar über eine virtuelle Maschine via VirtualBox oder QEMU nutzen – eine direkte Installation als Hauptsystem ist nicht erforderlich.

- Hardware: Ihr benötigt einen speziellen USB-WiFi-Adapter, mit dem die unterschiedlichen Angriffe auf WLAN-Netzwerke erst möglich werden. Für Evil-Twin-Angriffe sind grundsätzlich zwei USB-Adapter empfehlenswert, die dann direkt via USB an die virtuelle Kali-Linux-Maschine angeschlossen werden. In Zusammenspiel mit Kali Linux sind die folgenden USB-WiFi-Adapter empfehlenswert:

- TP-Link N150 TL-WN722N (V. 1.x erforderlich!) | 2,4 GHz | Chipsatz Atheros AR9271

- Alfa Network AWUS036NHA | 2,4 GHz | Chipsatz Atheros AR9271

- Alfa Network AWUS036ACH | 2,4 GHz & 5 GHz | Chipsatz Realtek RTL8812AU

- Software: Von Haus aus bringt Kali Linux schon fast alle Tools mit, um ein WLAN zu auditieren. Airgeddon vereint die Tools unter einer Oberfläche bzw. Bash-Skript.

Die Hard- und Software ist insgesamt relativ überschaubar und verursacht kaum Kosten (außer für Notebook und USB-WiFi-Adapter). Damit kann es eigentlich auch schon losgehen. Werfen wir nun einen Blick auf Airgeddon.

3. Airgeddon

Airgeddon ist nicht direkt in Kali Linux integriert, lässt sich aber relativ schnell nachrüsten. Der Clou an Airgeddon: Es ist ein Bash-Skript, das die vielen WLAN-Audit- bzw. Hacking-Tools unter einem Terminal-Interface vereint. Unter anderem bietet Airgeddon folgende Funktionen:

- Passwort-Cracking: Mitschneiden von WPA-/WPA2-Handshakes, die anschließend offline mit Hilfe von Tools wie aircrack / crunch oder hashcat berechnet werden können.

- Evil-Twin-Angriff: Ein USB-WiFi-Adapter spannt einen Access-Point auf, der zunächst harmlos erscheint, allerdings zum Ziel hat, die Passwörter von ahnungslosen Nutzern zu stehlen. Der Evil-Twin-Angriff ist vergleichbar mit dem Phishing-Betrug auf Webseiten.

- WPS-Angriff: Der Standard Wi-Fi Protected Setup (WPS) soll den Zugang zu einem verschlüsselten drahtlosen WLAN vereinfachen – hat auch geklappt, allerdings eher zu Gunsten der Angreifer. Diverse Implementierungsschwachstellen machen WPS nämlich anfällig für Angriffe wie Pixie-Dust oder einfaches Brute-Forcing.

- Denial-of-Service: Mittlerweile gibt es für den Wi-Fi-Deauthentication-Angriff schon Gadgets, die autonom arbeiten und an ein Ziel-WLAN ständig Deauthentication-Frames senden. Das macht ein WLAN praktisch unbenutzbar, da sich die angemeldeten Geräte ständig wieder neu authentisieren müssen. Das führt zwangsläufig zu einem Denial-of-Service.

Insgesamt bietet Airgeddon ein ganzes Sammelsurium an Funktionen und Möglichkeiten. Im Folgenden stelle ich euch zunächst drei Angriffe vor und zeige euch anschließend, wie man sich davor schützen kann.

4. Cracken von WPA-/WPA2-Passwörtern

WEP, WPA, WPA2 und das neue WPA3 sind Sicherheitsprotokolle und haben eine Gemeinsamkeit: Sie sollen den Schutz der übertragenen Daten in einem WLAN durch Authentifizierung und Verschlüsselung sicherstellen. WEP kann dies bereits seit Jahren nicht mehr leisten – wer sein WLAN noch mit WEP betreibt, kann das WLAN im Grunde auch gleich unverschlüsselt anbieten.

Aktuelle Router bzw. WLAN-Access-Points bieten WPA2 an, was WPA vorgezogen werden sollte. WPA3 wird die beiden Standards demnächst ablösen und im Gegensatz zu den Vorgängern Forward Secrecy unterstützen.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

4.1 Vorgang

Bevor wir ein WPA-/WPA2-Passwort »cracken« bzw. berechnen können, müssen wir zunächst einen Handshake zwischen WLAN-Client und WLAN-Access-Point mitschneiden. (Hint: Es funktioniert auch ohne Handshake) Wir benötigen also einen Client, der mit dem Access-Point kommuniziert bzw. via 4-Wege-Handshake eine Authentifizierung durchführt. Dieser Handshake beinhaltet nämlich den Hash des Passworts. Allein mit dem Mitschnitt bzw. dem Hash des Passworts können wir natürlich wenig anfangen, denn Hashes sind bekanntlich so konzipiert, dass sie die Daten nicht im Ursprung, sondern eben als Abbildung darstellen. Durch Ausprobieren bzw. mittels Brute-Force-Angriff können wir versuchen das zum Hash passende Urbild bzw. Passwort zu berechnen.

4.2 Airgeddon in Aktion

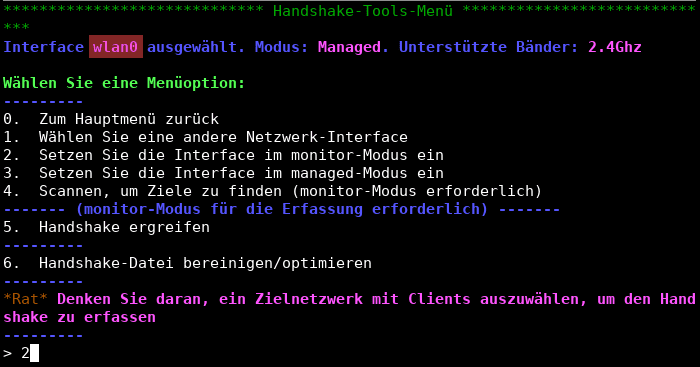

Zunächst setzen wir das Netzwerk-Interface wlan0 (ein TP-Link N150 TL-WN722N (V. 1.x)) in den Monitor-Mode, um jeglichen Funkverkehr auf einem Kanal zu empfangen – also auch dann, wenn keine Verbindung mit dem WLAN-Access-Point besteht:

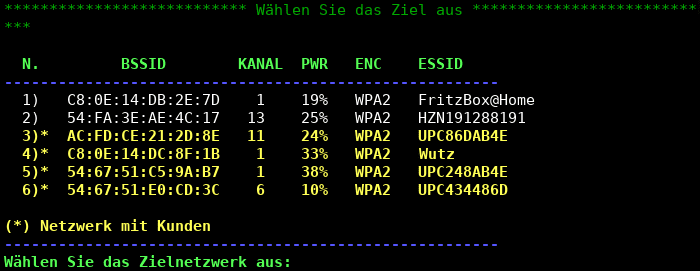

Danach wird nach möglichen Zielen gescannt – das sind alle WLANs, die in Empfangsreichweite liegen. Mit der Auswahl legt man sich auf ein WLAN bzw. eine SSID fest:

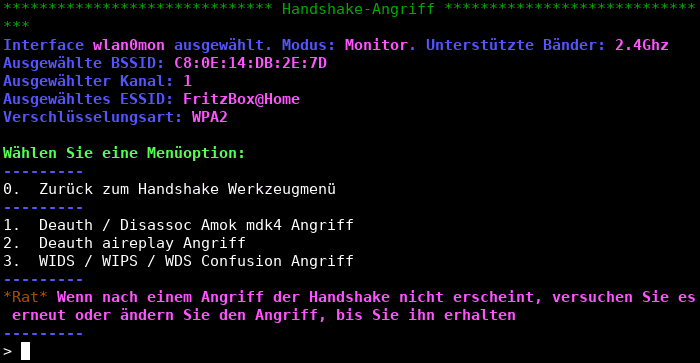

Anschließend kann auf das Ziel-WLAN FritzBox@Home der Handshake-Angriff erfolgen. Airgeddon bietet drei unterschiedliche Verfahren an, mit dem die verbundenen Clients deauthentifiziert bzw. vom Access-Point getrennt werden. Im Normalfall nimmt ein Client beim Verbindungsabbruch zum WLAN selbstständig die Verbindung wieder auf bzw. versucht einen Reconnect. Persönlich nutze ich den Deauth aireplay Angriff:

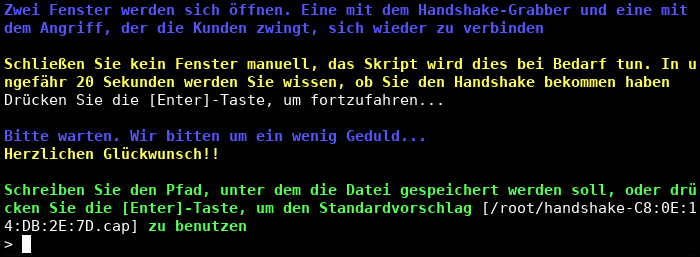

Airgeddon bzw. die gewählte Methode wird nun einen Wi-Fi-Deauthentication-Angriff durchführen. Das klappt nicht immer auf Anhieb, wird dann aber bei Erfolg mit einem Herzlichen Glückwunsch!! quittiert. Anschließend wird der Handshake gespeichert, der das gehashte WLAN-Passwort beinhaltet:

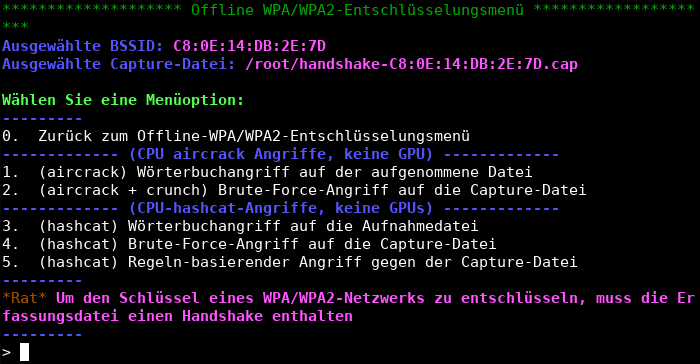

Sobald der Hash verfügbar ist, kann mittels aircrack / crunch oder hashcat das ursprüngliche Passwort berechnet werden. Bevor man die Offline-Berechnung allerdings startet, sollte man noch zusätzliche Informationen über das Ziel-WLAN einholen. Unter anderem können folgende Informationen dazu beitragen, das WPA-/WPA2-Passwort schneller zu berechnen:

- Hersteller bzw. Routermodell (Standardpasswörter, Standardvorgabe bzw. Länge der Passwörter)

- Name der WLAN-SSID (selbst vergeben oder Provider- bzw. Herstellervorgabe)

- Nutzer des WLANs (Vorlieben, Hobbys, Namen, Geburtstage, etc.)

- […]

Vielversprechend sind zunächst Wörterbuchangriffe, die die oben genannten Parameter berücksichtigen, die Wörter permutiert und durch Combinator-Angriffe ergänzt:

Ist die Berechnung nicht erfolgreich, dann kann als Alternative auch ein Brute-Force-Angriff durchgeführt werden. Ob das ursprüngliche WPA-/WPA2-Passwort berechnet werden kann ist allerdings direkt von der Rechenleistung und der »Stärke« des gewählten Passworts abhängig. Bei gut gewählten Passwörtern ist die Erfolgschance mathematisch gesehen äußerst gering.

5. Evil-Twin-Angriff

Wenn das Offline-Cracking des WPA/WPA2-Passworts keinen Erfolg hat, können Angreifer auf den Evil-Twin-Angriff zurückgreifen. Dieser ist eine Kombination aus Social-Engineering und technischer Raffinesse. Der Angriff kurz erklärt: Mittels Wi-Fi-Deauthentication-Angriff werden die Nutzer zunächst aus dem Ziel-WLAN »herausgeworfen«. Gleichzeitig spannt der Angreifer ein weiteres WLAN-Netzwerk mit dem selben SSID-Namen wie das Ziel-WLAN auf – sozusagen ein Fake-Access-Point, unter der Kontrolle des Angreifers. Technisch weniger versierte Nutzer verbinden sich nun mit dem unverschlüsselten Fake-WLAN und werden dazu aufgefordert, ihr WLAN-Passwort einzugeben, um den Internetzugang wiederherzustellen. Diese Methode ist leider äußerst erfolgreich. Denn selbst wenn WLAN-Netzwerke von IT-Fachleuten eingerichtet wurden, bedeutet das nicht, dass die Benutzer des Netzwerks ähnlich technisch versiert sind.

5.1 Vorgang

Für den Evil-Twin-Angriff sind zwei USB-WiFi-Adapter empfehlenswert. Ein Adapter wird wieder in den Monitor-Mode versetzt, um jeglichen Funkverkehr auf einem Kanal zu empfangen. Der andere Adapter spannt das Fake-WLAN auf, das als Honeypot für die ungeschulten WLAN-Nutzer dient. Nachdem die WLAN-Nutzer von ihrem vertrauenswürdigen WLAN-Netzwerk deauthentifiziert wurden, wartet der Angreifer einfach auf Verbindungen mit dem Fake-WLAN. Sobald sich ein Nutzer mit dem Fake-WLAN verbindet, kann der Angreifer sensible Informationen wie Zugangsdaten oder Kreditkarteninformationen mitschneiden. Oder einfach eine Art Captive-Portal vorschalten, der so aussieht, als sei ein Router-Update erforderlich. Dort wird der Nutzer dann gebeten, das WPA-/WPA2-Passwort einzugeben, um den vermeintlichen »Update-Vorgang« zu starten.

Hinweis

Die USB-Karte, die den Fake-Access-Point aufspannt, muss eine Verbindung zum Internet haben. Anschließend werden alle Pakete die nach »draußen« ins Internet gehen zuvor über das Fake-WLAN geschleust.5.2 Airgeddon in Aktion

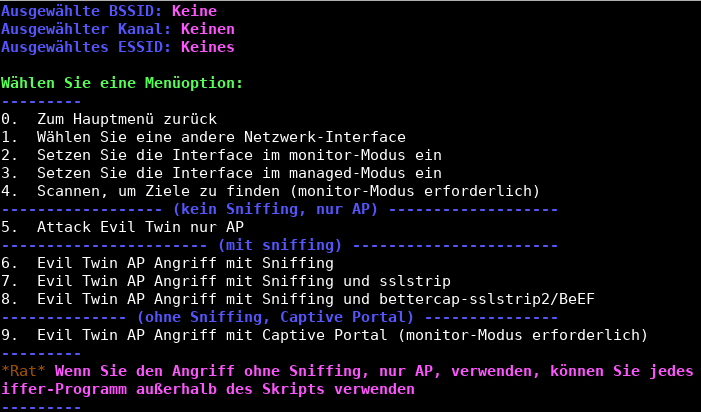

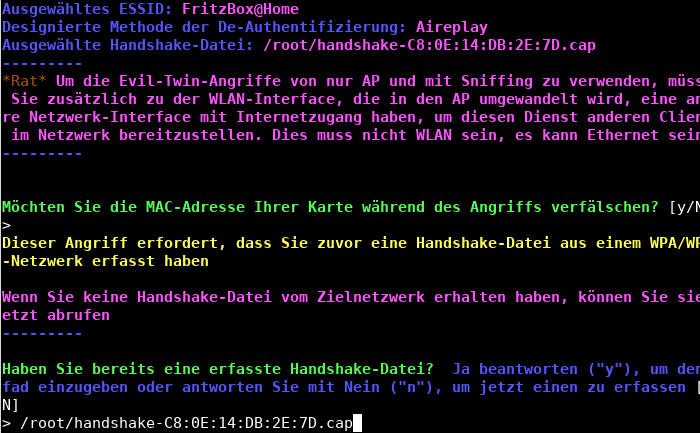

Nachdem einer der beiden USB-WiFi-Adapter in den Monitor-Mode versetzt wurde, muss zunächst ein Passwort-Hash des Ziel-WLANs (wie unter Ziffer 4 beschrieben) mitgeschnitten werden. Anschließend kann der Evil-Twin-Angriff beginnen. Zur Veranschaulichung wähle ich den Evil Twin Access-Point mit Captive-Portal [9]:

Die bereits erfasste Handshake-Datei wird mit einer Pfadangabe angegeben. Solltet ihr keinen Handshake des Ziel-WLANs haben, müsst ihr dies nachholen. Im späteren Verlauf wird Airgeddon das eingegebene WPA-/WPA2-Passwort des Nutzers mit dem gespeicherten Hash-Wert vergleichen:

Sobald ihr den Evil-Twin-Angriff startet, werden sich zahlreiche Fenster öffnen, in denen Airgeddon die benötigten Dienste und Aktionen durchführt. Unter anderem wird mit hostapd der Fake-Access-Point aufgespannt, via dhcpd IP-Adressen an die Clients verteilt und via lighttpd die Captive-Portal-Seite in der ausgewählten Sprache dargestellt:

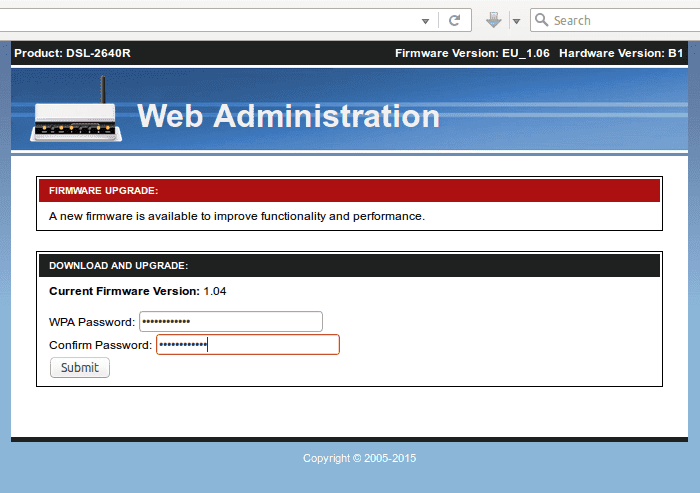

Egal welche Seite ein Nutzer aufruft, wird er zunächst immer auf die Captive-Portal-Seite umgeleitet. Dort ist er dann dazu angehalten, dass WPA-/WPA2-Passwort einzugeben. Im Hintergrund wird Airgeddon die Eingabe dann mit dem Hash vergleichen, der während des 4-Wege-Handshakes mitgeschnitten wurde. Bei der dargestellten Web-Administration-Seite handelt es sich übrigens um eine Fake-Seite, die Airgeddon dem Nutzer anzeigt. Für ein Router-Update ist die Eingabe des WPA-/WPA2-Passworts selbstverständlich nicht erforderlich – es handelt sich hierbei ausschließlich um Social-Engineering, mit dem Ziel, an das Zugangspasswort vom WLAN zu gelangen.

6. WPS-Angriff

In einigen Fällen ist es nicht notwendig die WPA-/WPA2-Verschlüsselung auszuhebeln, um sich Zugang zu einem geschützten WLAN zu erschleichen. Dank (ungepatchten) Implementierungsfehlern in vielen Routern kann der Zugang selbst dann erfolgen, wenn das WLAN-Netzwerk mit einem »sicheren« bzw. langen WPA-/WPA2-Passwort geschützt ist und Nutzer ebenso auf den Evil-Twin-Angriff nicht hereinfallen. Dank aktivem Wi-Fi Protected Setup (WPS) lassen sich WLANs via Pixie-Dust-Angriff in Sekundenschnelle knacken. Die Ursache des Fehlers sind Funktionen, die Zufallszahlen generieren sollen, aber von Router-Herstellern entweder falsch angewendet werden oder vorhersehbare Seed-Werte (Startwerte) wie »0« oder einen Router-Timestamp erzeugen. Der Seed ist dann natürlich nicht mehr zufällig und damit nicht mehr geheim, was letztendlich zur Kompromittierung der Verschlüsselung führt.

Router älterer Generationen sind bis heute für den Reaver-Brute-Force-Angriff anfällig. Im Mittel dauert die Berechnung des WPA-PINs nur wenige Stunden, da nicht die gesamte achtstellige PIN »am Stück« berechnet werden muss, sondern ein Designfehler es zulässt, die PIN in zwei separate Hälften zu teilen und anschließend zu berechnen.

6.1 Vorgang

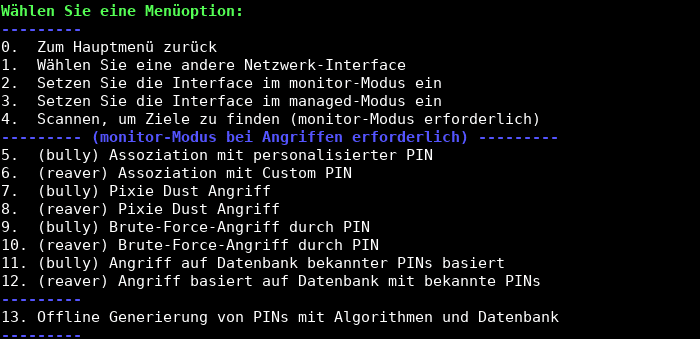

Airgeddon bietet verschiedene Varianten zur Umgehung von WPS an, die im Kern alle auf den beiden Tools bully und reaver aufsetzen. Welche Kombination letztendlich zum Ziel führt ist von unterschiedlichen Parametern abhängig.

6.2 Airgeddon in Aktion

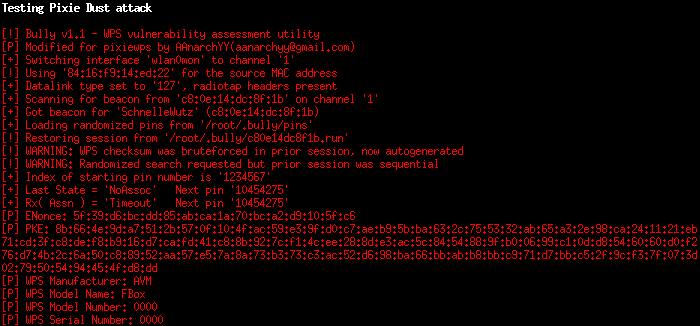

Wie auch bei den beiden vorangegangenen Angriffen wird ein USB-WiFi-Adapter zunächst wieder in den Monitor-Mode versetzt, um jeglichen Funkverkehr auf einem Kanal zu empfangen. Nach der Auswahl des Ziel-WLANs kann der Angriff via bully (Pixie-Dust-Methode) [7] erfolgen:

Sobald ihr (bully) Pixie Dust Angriff startet öffnet sich ein Fenster mit rotem Text. Es werden einige verschlüsselte Transaktionen ausgetauscht, bis bully alle notwendigen Informationen hat, um den WPS-PIN zu berechnen. Je nach Verbindungsstärke zum Ziel-WLAN dauert der Pixie-Dust-Angriff wenige Sekunden bis einige Minuten – vorausgesetzt, das Ziel-WLAN ist auch verwundbar:

Sofern der Angriff erfolgreich verläuft, erscheint im Fenster nicht nur die WPS-PIN, sondern auch das WPA-/WPA2-Passwort. Pixie-Dust beweist: Das schwächste Glied in der Kette ist mitunter nicht das verwendete WPA-/WPA2-Passwort oder ein verunsicherter Nutzer, sondern eine Router-Komfortfunktion, die selten bis gar nicht benötigt wird.

7. WLAN richtig schützen: Fünf Tipps

Die aufgezeigten Angriffe deuten das Repertoire an, das einem Auditor bzw. Hacker zur Verfügung steht, um die Schutzmechanismen eines WLAN-Netzwerks zu überwinden. Gegen die meisten Angriffe kann man sich allerdings mit einfachen Maßnahmen schützen. Ausnahmen bleiben immer Implementierungsfehler, die bspw. in Sicherheitsprotokollen wie WPA-/WPA2 auftreten und dann eventuell so schwerwiegend sind, dass sie nur durch das Einspielen von Sicherheitsupdates oder einem Protokollwechsel (bspw. zu WPA3) behoben werden können. Von diesen Extremfällen abgesehen tragen die fünf folgenden Maßnahmen dazu bei, euer WLAN besser vor ungebetenen Gästen zu schützen:

- Langes WPA-/WPA2-Passwort: Generiert euch mit Hilfe von einem Passwort-Manager wie KeePassXC oder dem Diceware-Verfahren (6 Wörter oder mehr) ein mindestens 32-stelliges Passwort bzw. Passphrase. Allein aufgrund der Länge des Passworts steht ein Angreifer, der den Handshake zwischen Client und Access-Point mitschneidet, vor einer schier unlösbaren Aufgabe. Merke: Die Verschlüsselung ist nur so gut, wie das verwendete Passwort.

- Social-Engineering: Nutzt nur WLANs, die ihr persönlich aufgesetzt habt bzw. denen ihr vertraut. Taucht in der Liste von verfügbaren WLANs plötzlich ein WLAN mit dem gleichen SSID-Namen wie euer WLAN auf, solltet ihr misstrauisch sein und euch dort nicht einloggen bzw. irgendwelche Passwörter preisgeben. Bricht eure WLAN-Verbindung dann auch noch mehrmals abrupt ab, handelt es sich mit hoher Wahrscheinlichkeit um einen Evil-Twin-Angriff.

- Deaktivierung von Komfortfunktionen: Die Komfortfunktion WPS solltet ihr generell abschalten. Weiterhin ist es ratsam Funktionen wie »Fernzugriff« und ähnliches vollständig zu deaktivieren. Das reduziert die Angriffsfläche eures WLANs erheblich.

- Sicherheitsupdates einspielen: Prüft regelmäßig ob für euren Access-Point bzw. Router (Sicherheits-)Updates bereitstehen und spielt diese zeitnah ein.

- Sendeleistung reduzieren / abschalten: Oftmals strahlen drahtlose Netzwerke ihr Signal weit über die eigentlich notwendige Sende- bzw. Empfangsreichweite aus. Je stärker das WLAN-Signal ist, umso einfacher sind einige der Angriffe durchzuführen. Viele Router-Hersteller bieten die Möglichkeit, die Sendeleistung zu reduzieren. Wählt zunächst die niedrigste Sendeleistung aus und prüft anschließend, ob alle Geräte im gewünschten Radius noch eine Verbindung herstellen können. Per Zeitplan- oder Nachtschaltfunktion ist es generell ratsam das WLAN über Nacht vollständig zu deaktivieren.

Auf sogenannte »Sicherheitsfeatures« wie integrierte MAC-Filter oder das Verstecken der SSID könnt ihr gut und gerne verzichten. Gegen einen versierten Angreifer bieten diese Funktionen keinen nennenswerten Schutz.

8. Fazit

Airgeddon bietet eine Menge an Funktionen bzw. vereint diese unter einem Terminal-Interface. Trotz der einfachen Bedienung sollte man wissen, was man tut und die dahinter liegende Technik verstanden haben. So ist es möglich, Schwächen im eigenen WLAN aufzudecken und entsprechende Maßnahmen zur Absicherung zu ergreifen. Wer das Tool einmal ausprobieren möchte, um die aufgezeigten Angriffe nachzustellen, der sollte dies ausschließlich bei seinem privaten Router tun – ansonsten kann man sich schnell strafbar machen.

Wenn wir spezielle Schwachstellen einmal außen vor lassen, lässt sich ein herkömmliches WLAN mit einfachen Maßnahmen relativ sicher betreiben. Wer hohe Anforderungen an die Sicherheit hat, der wird das WLAN vermutlich komplett deaktivieren und flächendeckend auf Netzwerkkabel zurückgreifen – solche Szenarien sind in einem Durchschnittshaushalt allerdings eher selten, denn sie lassen sich gerade mit Geräten wie Smartphones eher nicht realisieren.

Bildquellen:

Router: Freepik from www.flaticon.com is licensed by CC 3.0 BY

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

23 Ergänzungen zu “Airgeddon: Wie WLANs gehackt werden und wie man sich davor schützt”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Herzlichen Dank Mike für diese sehr interssante Info,

bin zwar kein Fachmann aber schon sehr lange im Netz unterwegs so dass dies eigentlich, wie der unverändert leichtsinnige Umgang mit Passwörtern (z.B.1234567890) nicht wirklich eine Überrraschung darstellt. Werde zumindest ab sofort vor dem zu Bettt gehen den Routerstecker ziehen !

LG

wowo

Bei meinem privaten Router ist W-LAN u. a. eben aus diesem Grund bereits aus. Aber wie du bereits geschrieben hast: In einem Mehrpersonenhaushalt ist das nicht praktikabel.

Trotzdem noch mal eine Frage, die mir jetzt nicht so hundertprozentig klar geworden ist:

Ich habe eine Fritzbox 7490 mit allen Sicherheitsupdates.

WPS ist deaktiviert.

Die WLAN-SSID habe ich geändert und sie lässt keinen Rückschluss auf den Gerätetyp zu.

Ich nutze ausschließlich WPA2 Personal.

Woher sollte ich jetzt mitbekommen, ob jemand einen Evil-Twin gebaut hat, um an mein Passwort zu kommen, und es dann auch vielleicht bekommen hat?

Ich meine, im Browser-Menü der Fritzbox kann ich natürlich sehen, welche Geräte Bestandteil des Netzwerkes sind und auch, ob es erfolglose Einwahlversuche gegeben hat. Aber da gucke ich ja nicht ständig rein…

Ein Evil-Twin ist ein Fake-WLAN-Access-Point, der meist den gleichen SSID-Namen hat, wie dein WLAN. Der Angreifer spekuliert also darauf, dass du dich mit dem Fake-WLAN verbindest. Er provoziert dies durch die Deauthentifizierung deiner Clients von deinem WLAN. Danach hofft er, dass du dich zur Fehlersuche (oder aus anderen Gründen) mit seinem Fake-WLAN verbindest. Das musst du in der Regel aktiv tun. Du musst auch aktiv dein WPA2-Passwort eingeben. Also einfach so mal »hacken« ist das nicht. Sondern da musst du schon aktiv mitwirken.

Ok…

Also ich kann mich erinnern, dass ich schon mal die Situation hatte, dass ich plötzlich aufgefordert wurde, mein WLAN-Passwort erneut einzugeben, ohne dass ich an der Konfiguration etwas geändert habe. Mein WLAN war nicht verbunden und ich habe es neu eingegeben und war dann wieder verbunden. Ich dachte, dass man ggf. auch aus Sicherheitsgründen in einem bestimmten Intervall aufgefordert wird, dies zu tun.

Woran könnte ich denn eindeutig erkennen, dass die Aufforderung, ein Passwort erneut einzugeben, eben NICHT von einem Evil Twin kommt?

Theoretisch könnte der potentielle Angreifer ja auch noch seine MAC-Aresse fälschen und exakt die gleich vergeben, die meine Fritzbox hat. Kann er das nicht tun, ohne dass ich etwas merke?

Die Aufforderung zur Passworteingabe erfolgt beim Evil-Twin-Angriff üblicherweise über eine Webseite (siehe Screenshot im Beitrag).

Ja, das habe ich gesehen.

Wenn man im Beitrag unter 5.2 guckt und dort Punkt 9 auswählt.

Aber könnte ein Angreifer nicht auch eine Variante ohne Captive Portal wählen?

Also eine der Varianten 5-8…?

Er kann auch eine andere Variante wählen. Diese zielen aber eher auf das Mitschneiden von Login-Daten ab – nicht unbedingt auf das Mitschneiden des WPA2-Passworts. Das würdest du ja nicht einfach irgendwo eingeben, sondern eher nur dann, wenn eine entsprechende Maske bzw. Seite eingeblendet wird. Und das wird eben über die Captive-Portal-Seite erreicht.

Mir sind die Probleme bewusst, aber was problematisches kann passieren, wenn jemand in ein WLAN eindringt?

In meinem Namen etwas im Internet tun? Das kann ich mir vorstellen, aber da sehe ich kein hohes Risiko.

Geräte in meinem Netzwerk angreifen? Solange man nicht der einzige Benutzer eines Netzwerkes ist muss man annehmen, dass andere Nutzer (unwissentlich, wegen Schadsoftwarebefall) so etwas tun.

Na dann ist ja alles gut. Weiterschlafen. ;-)

Das sehe ich ähnlich!

Also:

Sagen wir, jemand hat Dein WLAN-Passwort (ohne dass es Dich kümmert):

Er macht also mit Deiner IP ggf. etwas Kriminelles, weiß der Geier irgendwas im Darknet oder er bestellt/verkauft Drogen. Der Phantasie sind keine Grenzen gesetzt.

Die Strafverfolger kommen dem auf die Schliche und fragen die IP beim Provider ab und erhalten Deinen Namen und Deine Adresse als potentiellen Täter.

Also, problematisch genug…..?

Stell dir mal vor, jemand geht in deinem Namen (also mit deiner IP) ins Darknet oder auf dubiose Seiten und lädt urheberrechtlich geschützte Sachen runter oder aber ein Psycho, der mal mit deiner IP eine Bombendrohung, einen Mordaufruf startet. Und dann darfst du monatelang versuchen der Polizei glaubhaft zu machen, du seist nur ein Idiot, der keine Ahnung von WLan Sicherheit hatte :)

Dann ist aber die IP-Adresse anonymisiert und mein Provider weiß nur, dass ich im Darknet war (dieser Kommentar ist z.B. per „Darknet“ (Tor-Browser) verfasst).

Das würde Ärger geben. Dafür müsste er aber lange und/ oder unentdeckt an meiner Leitung hängen. Aber ja, wenn ich nicht zu Hause bin wird mir die fehlende Bandbreite nicht auffallen.

Das setzt voraus, dass der Psycho auch mit Technik umgehen kann. Aber dazu kenne ich keine Statistik. Dann ist es aber immer noch unwahrscheinlich, dass es mich trifft (aber es ist nicht augeschlossen).

Das wird bei den meisten Lesern dieses Blogs schwierig sein. Ein normaler (dummer) Nutzer könnte sowas aber durchaus behaupten.

Hallo allerseits,

ein sehr interessanter Artikel. Was mich allerdings nachdenklich zurück lässt, ist einer der letzten Sätze. Mac Filter kann man getrost vergessen. Ich stimme zu, das versierten Angreifern damit keine Hürden in den Weg gelegt werden. Aber ist jeder (Möchtegern) Hacker so versiert?Oder besteht nicht doch die Chance ein scriptKiddy wenigstens damit abzuschrecken. Wenn die Funktion zur Verfügung steht, macht man doch nichts falsch sie auch zu nutzen, oder?

Schaden wird es wahrscheinlich nicht, aber einem echten, halbwegs professionell ausgeführten Angriff hält es nicht stand. Im Einzelfall könnte daraus auch ein trügerisches Sicherheitsgefühl entstehen.

Läuft der Wi-Fi-Deauthentication-Angriff eigentlich nicht ins Leere wenn ich einen Router incl. USB-Wifi-Adapter benutze der den IEE-Standard 802.11ac (seit 2014, Protected Management Frames, nur für 5 Ghz) beherrscht (und den natürlich auch so konfiguriere)?

SSID verstecken ist natürlich quatsch. Aber mit Hilfe des MAC-Filter nur die Verbindung für Geräte mit bestimmten MAC-Adressen zu erlauben, betrachte ich schon als eine relativ nützliche Sache. Ja, man kann diese Adressen auf einem PC ändern bzw. (ver)fälschen, allerdings müsste ein Angreifer schon auch den „richtigen/erlaubten“ Bereich – neben dem richtigen PassKey – erraten. Also IMHO eine zusätzliche Hürde, von der ein potentieller Angreifer zunächst auch nichts weiß und auch nichts sieht.

MAC-Adressen von Geräten die mit einem bestimmten Wlan verbunden sind, werden übertragen und können dann einfach gespooft werden

Genau dieselbe Vermutung wie Robert habe ich auch.

MAC-Adressen kann man spoofen (geht über das Terminal puppenleicht), aber dazu muss ich die zugelassenen MAC-Adressen kennen.

Zwar werden diese Adressen von verbundenen Geräten übertragen, aber dazu muss ich ja vorher eine Verbindung zum Netzwerk oder physischen Zugang zu einem erlaubten Rechner oder dem Router haben. Das gleiche Netzwerk, in das ich ja gleich einbrechen will.

Oder sehe ich das falsch?

Vielleicht kann Mike das noch mal verdeutlichen.

Nochmal: MAC-Filtering ist relativ unsinnig. Bei einem WIDS / WIPS / WDS Confusion Angriff (zur Deauthentifizierung) bekommt man die MAC-Adresse der am Router / Access-Point angemeldeten Geräten heraus:

Wie sieht es hier bei WPA2-Enterprise – Stichwort RADIUS aus?

Hier gibt es ja keinen gemeinsamen Schlüssel wie bei WPA2-PSK?

Social Engineering mittels Evil-Twin wäre ja weiterhin möglich, sofern man hier ein gültiges Zertifikat hat oder generell alle Zertifikate akzeptiert

Erschwerend kommt noch hinzu, dass es Anbieter gibt, die mit mehr Rechenleistung, die Hashes für einen berechnen. Die Wichtigkeit eines starken WPA Keys kann also gar nicht genug hervorgehoben werden. Dabei sollte man Merkmale der menschlichen Sprache vermeiden. Sprich, keine Großbuchstaben am Anfang und keine Zahlen am Ende. Ansonsten ganz netter Artikel.

Ich habe ein fades Gefühl bei dem Teil zu WPS. Du sagst, dass WPS unsicher ist, gehst dann aber nur auf WPS-PIN ein. Bisher sind mir noch keine Probleme bzgl push button bekannt. Kennst du welche?