1. Antiviren-Apps im Test

In der Ausgabe 07/2023 hat Stiftung Warentest erneut Antiviren-Apps für Android getestet. Die Bewertung setzt sich wie folgt zusammen:

- 70 % Schutzwirkung

- 20 % Handhabung

- 5 % Akkubelastung

- 5 % Datensendeverhalten

- 0 % Datenschutzerklärung

Der Datenschutz fließt also mit 5 % in die Endnote ein. Laut Angaben von Stiftung Warentest wird in der Kategorie »Datensendeverhalten« Folgendes geprüft:

Wir prüften das Datensendeverhalten, indem wir die bei der App-Nutzung gesendeten Daten mitlasen und – wenn nötig – entschlüsselten. Daten, die nicht für den Betrieb notwendig sind, bewerteten wir als kritisch. Dies gilt etwa für die Übertragung von eindeutigen Geräte-Identifikationsnummern.

Im vorliegenden Beitrag habe ich sowohl den Testsieger als auch den Drittplatzierten auf das Datensendeverhalten hin überprüft. Mit überraschenden Ergebnissen.

2. Testsieger: Sophos Intercept X for Mobile

Der Testsieger Sophos Intercept X for Mobile erhält beim Datensendeverhalten die Note 1,3 (sehr gut). Werfen wir nachfolgend mal kurz einen Blick in das Datensendeverhalten dieser App in der Version 9.7.3559, die laut Exodus Privacy 2 Tracker beinhaltet.

[1] Unmittelbar nach dem Start der App wird eine Verbindung zu Google Firebase (USA) initiiert – eine Entwicklungs-Plattform für mobile Anwendungen [firebaseinstallations.googleapis.com]:

POST /v1/projects/sophos-mobile-control-eb139/installations HTTP/1.1

Content-Type: application/json

Accept: application/json

Cache-Control: no-cache

X-Android-Package: com.sophos.smsec

x-firebase-client: device-model/tissot fire-analytics/19.0.1 android-min-sdk/24 kotlin/1.5.30 fire-core/20.0.0 fire-android/29 device-name/lineage_tissot fire-abt/21.0.0 fire-iid/21.1.0 android-installer/com.android.vending fire-installations/17.0.0 fire-rc/21.0.1 fire-fcm/20.1.7_1p android-platform/ fire-fn/20.0.0 fire-rtdb/20.0.1 device-brand/Xiaomi android-target-sdk/33 fire-cls/18.2.1

x-firebase-client-log-type: 3

X-Android-Cert: 1C72389C9B20AAAD6FF4A4875FEB595EBC940C40

x-goog-api-key: AIzaSyBkxXe3r9hjsaKs7KlQQm4GfTxgukYyO9M

User-Agent: Dalvik/2.1.0 (Linux; U; Android 10; Mi A1 Build/QQ3A.200805.001)

Host: firebaseinstallations.googleapis.com

Connection: close

Accept-Encoding: gzip, deflate

Content-Length: 129

{

"fid":"eqfDzWpeTXyTE0mLbnpfcE",

"appId":"1:817827439320:android:377a11fb7946de61",

"authVersion":"FIS_v2",

"sdkVersion":"a:17.0.0"

} [2] Eine weitere Verbindung erfolgt zu Google Firebase Crashlytics (USA), einem Dienst für die Erstellung/Auswertung von Absturzberichten [firebase-settings.crashlytics.com]:

GET /spi/v2/platforms/android/gmp/1:817827439320:android:377a11fb7946de61/settings?instance=70cfbcb0105e54035c23f2b75bc1e07c98c2bb12&build_version=3546&display_version=9.7.3546&source=4 HTTP/1.1 X-CRASHLYTICS-DEVELOPER-TOKEN: 470fa2b4ae81cd56ecbcda9735803434cec591fa X-CRASHLYTICS-DEVICE-MODEL: Xiaomi/Mi A1 X-CRASHLYTICS-INSTALLATION-ID: 768f032f26d3409b8e1b214c98cf4d55 X-CRASHLYTICS-OS-DISPLAY-VERSION: 10 Accept: application/json X-CRASHLYTICS-API-CLIENT-VERSION: 18.2.1 User-Agent: Crashlytics Android SDK/18.2.1 X-CRASHLYTICS-API-CLIENT-TYPE: android X-CRASHLYTICS-GOOGLE-APP-ID: 1:817827439320:android:377a11fb7946de61 X-CRASHLYTICS-OS-BUILD-VERSION: 10037230 Host: firebase-settings.crashlytics.com Connection: close Accept-Encoding: gzip, deflate

[3] Weiter geht es dann mit Verbindungen zu Google Firebase Remote Config (USA), einem Cloud-Dienst, mit dem App-Updates bzw. Anpassungen an Design etc. zeitnah möglich sind und zu Sophos selbst.

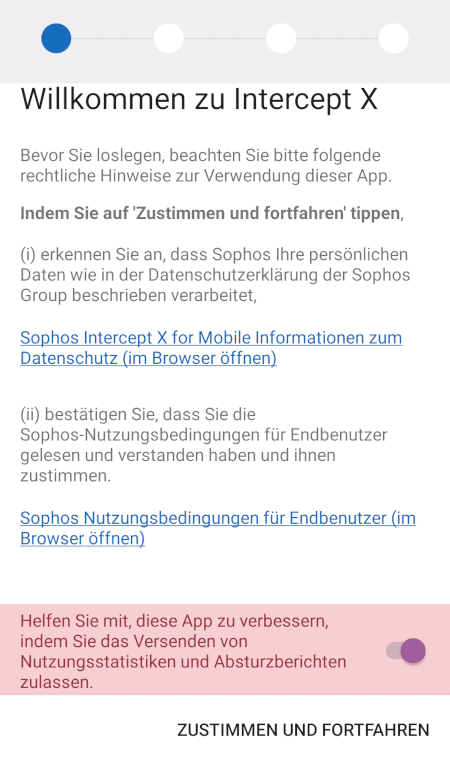

Bis zu diesem Punkt werden schon einige Gerätedaten ausgelesen und je nach Auslegung von § 25 Abs. 1 TTDSG ist das bereits unzulässig. Das bedeutet: Bevor Absturzberichte von Google Crashlytics erhoben werden bzw. der Dienst initialisiert wird, ist im Normalfall eine ausdrückliche, informierte, freiwillige und aktive Einwilligung einzuholen. Das erfolgt nicht, sondern die Übermittlung findet bereits statt, bevor der Nutzer seine Einwilligung abgeben kann:

Standardmäßig ist die Übermittlung von Nutzungsstatistiken und Absturzberichten aktiviert – das ist nicht in Ordnung. Es sollte Opt-In sein und nicht Opt-Out.

Abgesehen von der zu frühen Initialisierung von Google Crashlytics bzw. der Abhängigkeit zu Google-Firebase-Diensten, ist das Datensendeverhalten soweit in Ordnung. Ob das allerdings für eine 1,3 (sehr gut) Benotung ausreicht? Da habe ich doch so meine Zweifel.

3. Drittplatzierter: Trend Micro Mobile Security & Antivirus

Als nächste App habe ich mir den Drittplatzierten herausgepickt – Trend Micro Mobile Security & Antivirus. Bewertet mit der Note 1,9 (gut) beim Datensendeverhalten. Nachfolgend die Version 15.6.0 im Kurztest, die laut Exodus Privacy 6 Tracker beinhaltet.

Unmittelbar nach dem Start, noch bevor der Cookie-Consent-Banner überhaupt vollständig geladen ist, werden die folgenden Gegenstellen kontaktiert:

- Google Firebase

- Google Crashlytics (Absturzberichte)

- AppsFlyer (Mobile Marketing/Analytics)

- Trend Micro

- Google Firebase Logging

- Google Firebase Remote Config

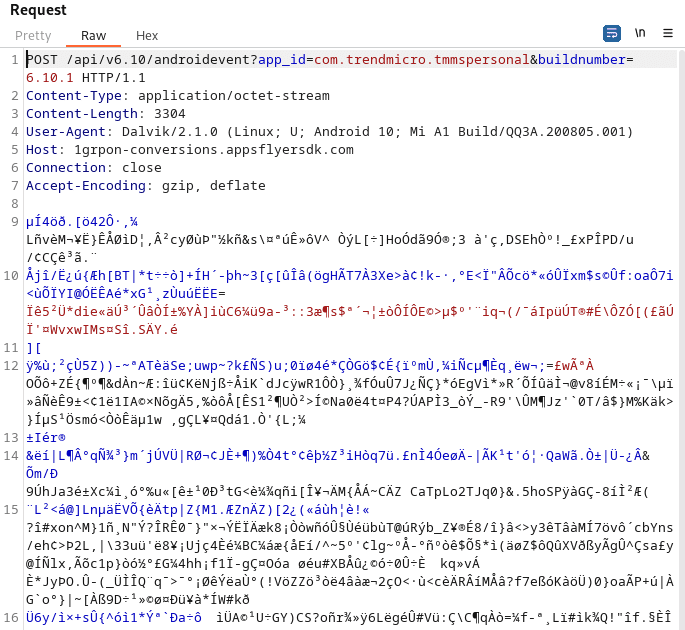

[1] An das Marketing- und Analyseunternehmen AppsFlyer (San Francisco, USA) werden codierte/verschlüsselte Informationen übermittelt. Das sieht wie folgt aus [1grpon-conversions.appsflyersdk.com]:

An dieser Stelle können wir überhaupt nicht sagen, welche Daten übermittelt werden. Es ist daher unmöglich, eine Aussage über das Datensendeverhalten zu treffen. Es sei denn, man kann die übermittelten Daten vor der Übertragung abfangen bzw. dekodieren. Diesen Aufwand habe ich mir nicht gemacht – die Frage lautet, hat ihn sich Stiftung Warentest gemacht?

[2] Facebook Analytics ist ebenfalls aktiv – noch bevor man überhaupt die Möglichkeit hatte, seine Einwilligung abzugeben [graph.facebook.com]:

POST /v11.0/121717535140616/activities HTTP/1.1

User-Agent: FBAndroidSDK.11.2.0

Accept-Language: de_DE

Content-Type: application/x-www-form-urlencoded

Host: graph.facebook.com

Connection: close

Accept-Encoding: gzip, deflate

Content-Length: 1135

format=json&sdk=android&custom_events=[{"_eventName":"fb_sdk_initialize","_eventName_md5":"d470d22f237aee69843355edba5a8178","_logTime":1688026465,"_ui":"unknown","core_lib_included":"1","_inBackground":"1","_implicitlyLogged":"1"},{"_eventName":"fb_mobile_activate_app","_eventName_md5":"cb7f3b6cd294afce05ece615d43ea7b9","_logTime":1688026466,"_ui":"LandingPage","_session_id":"4421a916-5001-44fd-8634-ef00c4a314b6","fb_mobile_launch_source":"Unclassified","fb_mobile_pckg_fp":"fbc4483f8829020abba2a8ec8748bb05","fb_mobile_app_cert_hash":"ZeSgKUsgvwMFc9bDe7R2rdmsPP4=\n"}]&event=CUSTOM_APP_EVENTS&anon_id=XZb0a45d2d-987f-4648-a3cf-79bef790baba&installer_package=com.android.vending&extinfo=["a2","com.trendmicro.tmmspersonal",150504808,"15.5.0","10","Mi A1","de_DE","MESZ","",1080,1920,"3",8,50,45,"Europe\/Berlin"]&application_package_name=com.trendmicro.tmmspersonal& [3] An den Logging-Dienst von Google werden ebenfalls permanent (Geräte-)Daten übermittelt [firebaselogging-pa.googleapis.com]:

POST /v1/firelog/legacy/batchlog HTTP/1.1

User-Agent: datatransport/3.1.9 android/

Content-Type: application/json

Accept-Encoding: gzip, deflate

X-Goog-Api-Key: AIzaSyCckkiH8i2ZARwOs1LEzFKld15aOG8ozKo

Host: firebaselogging-pa.googleapis.com

Connection: close

Content-Length: 1874

{"logRequest":[{"requestTimeMs":1688027925007,"requestUptimeMs":589393754,"clientInfo":{"clientType":"ANDROID_FIREBASE","androidClientInfo":{"sdkVersion":29,"model":"Mi A1","hardware":"qcom","device":"tissot","product":"lineage_tissot","osBuild":"QQ3A.200805.001","manufacturer":"Xiaomi","fingerprint":"xiaomi/tissot/tissot_sprout:8.0.0/OPR1.170623.026/8.1.10:user/release-keys","locale":"de","country":"DE","mccMnc":"26201","applicationBuild":"150504808"}},"logSourceName":"GDT_CLIENT_METRICS","logEvent":[{"eventTimeMs":1688027925002,"eventUptimeMs":589393749,"sourceExtension":"Cg4I0sesspAxEIiUuLKQMRoLCgkIgMADEICAgAUiG2NvbS50cmVuZG1pY3JvLnRtbXNwZXJzb25hbA==","timezoneOffsetSeconds":7200,"networkConnectionInfo":{"networkType":"WIFI","mobileSubtype":"Vodafone"}}],"qosTier":"DEFAULT"},{"requestTimeMs":1688027925008,"requestUptimeMs":589393755,"clientInfo":{"clientType":"ANDROID_FIREBASE","androidClientInfo":{"sdkVersion":29,"model":"Mi A1","hardware":"qcom","device":"tissot","product":"lineage_tissot","osBuild":"QQ3A.200805.001","manufacturer":"Xiaomi","fingerprint":"xiaomi/tissot/tissot_sprout:8.0.0/OPR1.170623.026/8.1.10:user/release-keys","locale":"de","country":"DE","mccMnc":"26201","applicationBuild":"150504808"}},"logSourceName":"FIREPERF","logEvent":[{"eventTimeMs":1688027873511,"eventUptimeMs":589342258,"sourceExtension":"CnIKJzE6OTg1ODM3NzIwMzA1OmFuZHJvaWQ6ZjNjZjRhNTRlYWFkNmY4YRIWZDd4RG9KeGVSTHlxSEJlc0Rhc3pGOBotChtjb20udHJlbmRtaWNyby50bW1zcGVyc29uYWwSBjIwLjMuMRoGMTUuNS4wKAIangEKO2h0dHBzOi8vZ3JhcGguZmFjZWJvb2suY29tL3YxMS4wLzEyMTcxNzUzNTE0MDYxNi9hY3Rpdml0aWVzEAMY9AMgDyjIATIedGV4dC9qYXZhc2NyaXB0OyBjaGFyc2V0PVVURi04OPip7e2J6P8CQMjrB0hTULWtKGoiCiA2ODljMjUwNDU3M2Q0ODI5YmY2YmEwNWVhYTNhZTlmNA==","timezoneOffsetSeconds":7200,"networkConnectionInfo":{"networkType":"WIFI","mobileSubtype":"UNKNOWN_MOBILE_SUBTYPE"}}],"qosTier":"DEFAULT"}]} Insgesamt werden etliche Gerätedaten abgefragt und ohne Einwilligung übermittelt. Solche Zugriffe auf Endeinrichtungen zu Zwecken der Webanalyse, der Marktforschung und jede Form der Werbung ohne informierte Einwilligung ist nach § 25 Abs. 1 TTDSG unzulässig. § 25 TTDSG regelt den Schutz der Privatsphäre bei Endeinrichtungen und setzt Art. 5 Abs. 3 der ePrivacy-Richtlinie um. Der Zugriff auf die Informationen der Gerätedaten berührt die Integrität/Privatsphäre der Endeinrichtung des Nutzers und unterfällt somit dem Anwendungsbereich des TTDSG.

Wenn man anschließend beim Cookie-Consent-Banner die Häkchen bei

- Ich bin mit der Übermittlung von Benutzer-/Nutzungsdaten einverstanden, um die Verbesserung dieser App zu unterstützen

- Trend Micro Benachrichtigungen für mich relevanter machen

nicht setzt, werden dennoch weiterhin Daten an AppsFlyer, Facebook und Google Firebase Logging übermittelt – die Anforderungen an eine ausdrückliche, informierte, freiwillige und aktive Einwilligung sind hiermit kläglich verfehlt. Anschließend wird – obwohl noch gar kein Scan-Vorgang initiiert wurde und man sich noch im Werbescreen für die Lizenz befindet – jede auf dem Smartphone installierte App (Package-Name) einzeln an Trend Micro übermittelt (beispielhaft die F-Droid-App):

GET /app/tmmi?0103=org.fdroid.fdroid&0109=26EF7882633282A9B04688178EE7F372FBEC7C3D&Version=1.0&Uid=e3c12a7af4b64d0c8ef3fae3b0031a88&UserName=TMMSv15GLB&SecurityCode=BrDs6VbZH930h2RtTIyzys2VhLw%3D HTTP/1.1 Host: rest-g.mars.trendmicro.com Accept-Encoding: gzip, deflate User-Agent: okhttp/4.9.1 Connection: close

Welchen Zweck erfüllt es, alle installierten Apps an Trend Micro zu übermitteln? Wäre es nicht ausreichend, eine lokale Analyse durchzuführen? Offensichtlich nicht. Das wirkt nicht besonders vertrauenswürdig auf mich. An diesem Punkt beende ich meine Analyse – ich habe genug gesehen.

In Anbetracht dieser Ergebnisse kann ich nicht nachvollziehen, weshalb Stiftung Warentest die Note 1,9 (gut) beim Datensendeverhalten vergibt. Wir erinnern uns nochmal:

[…] Daten, die nicht für den Betrieb notwendig sind, bewerteten wir als kritisch. […]

AppsFlyer, Facebook und Google Firebase Logging sind für den ordnungsgemäßen Betrieb der Anwendung nicht erforderlich. Ebenso ist die Übermittlung aller installierten Apps nicht notwendig.

4. Mein Rat

Es ist problemlos möglich, sowohl unter Android als auch unter iOS auf Antiviren-Apps zu verzichten. Diese Apps vermitteln lediglich eine trügerische Sicherheit und übermitteln oft unnötig viele Daten an den Hersteller und/oder Drittanbieter. Wer sich genauer informieren möchte, weshalb Virenscanner-Apps bestenfalls einen Placeboeffekt bieten, sollte den Beitrag »Trügerische Sicherheit: Virenscanner-Apps sind schlichtweg überflüssig« aufmerksam lesen.

Im Folgenden habe ich einige Tipps für Android und iOS zusammengestellt, wie man Schadsoftware vermeiden kann – und das ganz ohne Antiviren-Apps und andere fragwürdige Methoden.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

4.1 Android: Tipps zur Vermeidung von Schadsoftware

Android ist von seiner Konzeption ein ausgereiftes und sicheres System – sofern alle Sicherheitsupdates zeitnah eingespielt werden. Wenn ihr euch an die nachfolgenden Tipps haltet, reduziert sich die Wahrscheinlichkeit erheblich/gegen null, von Schadsoftware betroffen zu sein:

- Bezugsquelle: Die Bezugsquelle für Apps sollten ausschließlich vertrauenswürdige App-Stores (Google Play Store, F-Droid) sein. Im Grunde genommen kann jeder einen Store eröffnen und dort seine Apps anbieten/vermarkten. Dabei ist in vielen Fällen ungeklärt, wer hinter dem Angebot steckt oder welche Prüfmethoden verwendet werden, bevor eine App im Store erscheint.

- Dubiose Quellen vermeiden: Installiert keine Apps/APKs über Links, die euch jemand zusendet. Gerade als Laie ist der Download von Webseiten/Fremdquellen tabu. Es gilt nach wie vor: Als Bezugsquelle für Apps ausschließlich vertrauenswürdige App-Stores verwenden.

- Genau hinschauen: Gerade im Google Play Store tummeln sich unglaublich viele Apps. Trotz der Anstrengungen von Google ist auch mal die ein oder andere Schadsoftware dabei. Es ist daher empfehlenswert, genau hinzuschauen und nicht jede App zu installieren. Insgesamt ist die Gefahr, sich über den Google Play Store eine Schadsoftware einzufangen, als gering zu bewerten.

Wer auf Android jedoch häufig Apps aus Fremdquellen (Webseiten etc.) herunterlädt, kann über die Installation einer Virenscanner-App nachdenken. Dann solltet ihr aber zumindest die Angebote aus dem Google Play Store meiden. Wie aufgezeigt, sind diese Apps wenig/nicht vertrauenswürdig. Im F-Droid-Store wird der quelloffene Malware-Scanner Hypatia angeboten, der keine (sensiblen) Daten an den Anbieter oder Marketing-Unternehmen übermittelt. Aber auch sein Funktionsumfang/Nutzen ist sehr begrenzt.

4.2 iOS: Tipps zur Vermeidung von Schadsoftware

iOS-Nutzer können Apps ausschließlich aus dem App Store laden – außer man umgeht diese Beschränkung durch einen Jailbreak. Eine Ausnahme stellen wie aufgezeigt Firmenzertifikate dar, mit denen sich Apps am App Store vorbei auf iOS-Geräten installieren lassen. Wenn ihr euch an die nachfolgenden Tipps haltet, reduziert sich die Wahrscheinlichkeit erheblich/gegen null, von Schadsoftware betroffen zu sein:

- Genau hinschauen: Das Angebot im App Store ist vielfältig. Trotz der Anstrengungen von Apple ist auch mal die ein oder andere Schadsoftware dabei. Es ist daher empfehlenswert, genau hinzuschauen und nicht jede App zu installieren. Insgesamt ist die Gefahr, sich über den App Store eine Schadsoftware einzufangen, als äußerst gering zu bewerten.

- Firmenzertifikat prüfen: Wenn euch euer iOS-Gerät unerwartet zum Installieren unbekannter Zertifikate auffordert, solltet ihr dies ablehnen. Die Installation solcher Zertifikate ist im Normalfall nur im Unternehmensumfeld notwendig und wird von einem Administrator durchgeführt/begleitet.

5. Fazit

Vor dem Hintergrund dieser beiden Beispiele wirft die Bewertungsmethodik und die Testergebnisse der Stiftung Warentest ernsthafte Zweifel auf. Es ist schwer zu erklären, weshalb die Antiviren-App von Sophos eine Bewertung von 1,3 (sehr gut) für ihr Datensendeverhalten erhält, während die App von Trend Micro mit einer Note von 1,9 (gut) nur knapp schlechter abschneidet. Immerhin übersendet die Mobile Security & Antivirus von Trend Micro unaufgefordert Daten an AppsFlyer, Facebook und Google Firebase Logging – zudem werden alle installierten Apps übermittelt. Um das Bewertungssystem für das Datensendeverhalten besser verstehen zu können, habe ich Stiftung Warentest um eine Stellungnahme gebeten. Angesichts dieser Informationen stellen sich berechtigte Fragen zur Konsistenz und Genauigkeit der Testergebnisse und Bewertungsmethodik der Stiftung Warentest.

Aus meiner Sicht ist es nicht erforderlich, Aniviren-Apps zu installieren, wenn man seine Apps ausschließlich aus etablierten App Stores wie dem Google Play Store, F-Droid oder Apples App Store bezieht. Die eigentlichen Gefahren liegen woanders. Phishing, Mobilfunk-Abzocke/Abo-Fallen, betrügerische Gewinnspiele und Geräteverlust stellen unmittelbare Bedrohungen dar, denen insbesondere eine gesunde Portion Skepsis und gesunder Menschenverstand entgegenwirken können.

Bildquellen:

Antivirus-App: Public Domain Midjourney (flat-icon, antivirus-app with bug and small data cables, not much details, white background)

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

Unterstützen

Unterstützen

Ich freue mich auf Deine Beteiligung zum Artikel

Abschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.