1. Sicheres Backup

Brand, Diebstahl, Hardwaredefekte, unangekündigte Hausdurchsuchungen oder der Transport sensibler Informationen – es gibt gute Gründe, wichtige Daten auf einen Datenträger (bspw. USB-Stick) zu kopieren und diesen an einem geeigneten Ort zu verwahren. Das Kopieren der Daten ist allerdings nur die halbe Miete – sollen die auf dem Datenträger abgelegten Daten zusätzlich vor neugierigen Blicken geschützt werden, empfiehlt sich eine Verschlüsselung.

Im vorliegenden Beitrag demonstriere ich die Verschlüsselung eines USB-Sticks mit VeraCrypt. Die Anleitung adressiert insbesondere Anfänger, die mit Windows oder macOS arbeiten. In einem weiteren Beitrag werde ich die Verschlüsselung eines externen Datenträgers (USB-Stick, Festplatte) mit dm-crypt (LUKS) auf einem Linux-System vorstellen.

2. VeraCrypt

VeraCrypt ist eine quelloffene Software zur Verschlüsselung von Daten. Sie entstand bereits im Jahr 2012 als Abspaltung von TrueCrypt – richtig bekannt wurde der Fork allerdings erst als die Entwicklung an TrueCrypt im Mai 2014 unerwartet eingestellt wurde. Im Jahr 2016 wurde VeraCrypt von einem unabhängigen Dienstleister auditiert und schwerwiegende Fehler aufgedeckt, die dann mit der Version 1.19 von VeraCrypt korrigiert wurden.

VeraCrypt ist für alle gängigen Betriebssysteme (Windows, macOS und Linux) verfügbar und ermöglicht damit eine systemübergreifende Nutzung. Im vorliegenden Beitrag bzw. für die Erstellung der Anleitung benutze ich VeraCrypt in der Version 1.22 auf einem Windows-Rechner (virtuelle Maschine).

Grundsätzlich unterstützt VeraCrypt drei verschiedene Betriebsmodi:

- Container: Auf der internen Festplatte oder einem externem Datenträger wird zunächst ein Container (Tresordatei) fester Größe erstellt (bspw. 512 MB) und mit einem Passwort vor dem unautorisierten Zugriff geschützt. Backups oder sensible Daten werden anschließend in den Container verschoben bzw. kopiert.

- Partition: Hierbei wird ein ganzes Laufwerk bzw. eine komplette Partition auf einem Datenträger (bspw. USB-Stick) verschlüsselt. Auch bei dieser Variante muss der Nutzer ein sicheres Passwort vergeben, um die Daten vor neugierigen Blicken zu schützen.

- Gesamtes System: Bei dieser Option wird die gesamte System-Partition mit VeraCrypt verschlüsselt. Bei jedem Start vom Betriebssystem wird anschließend das Passwort abgefragt und erst nach Übereinstimmung werden die Daten wieder entschlüsselt / lesbar gemacht.

Nachfolgend beschreibe ich die Verschlüsselung eines USB-Sticks – wir nehmen also Option 2, die Verschlüsselung einer Partition. Bevor wir mit der Anleitung beginnen, solltet ihr euch zunächst VeraCrypt für euer System herunterladen und installieren.

2.1 Vorbereitung USB-Stick

Je nach Verwendungszweck bzw. benötigte Speicherkapazität solltet ihr einen ausreichend großen USB-Stick wählen. Im Grunde eignet sich jeder handelsübliche USB-Stick, um eine Verschlüsslung mit VeraCrypt vorzunehmen.

Im Laufe des Vorgangs werden alle Daten gelöscht, die sich auf dem USB-Stick befinden. Solltet ihr also Daten benötigen, die ihr auf dem USB-Stick zwischengelagert habt, dann wäre jetzt ein guter Zeitpunkt, die Daten zu sichern.

Hinweis

Bevor ihr den USB-Stick mit VeraCrypt verschlüsselt solltet ihr alle weiteren USB-Sticks oder Wechseldatenträger (bspw. externe Festplatte) entfernen, damit es zu keiner Verwechslung kommt.2.2 USB-Stick mit VeraCrypt verschlüsseln

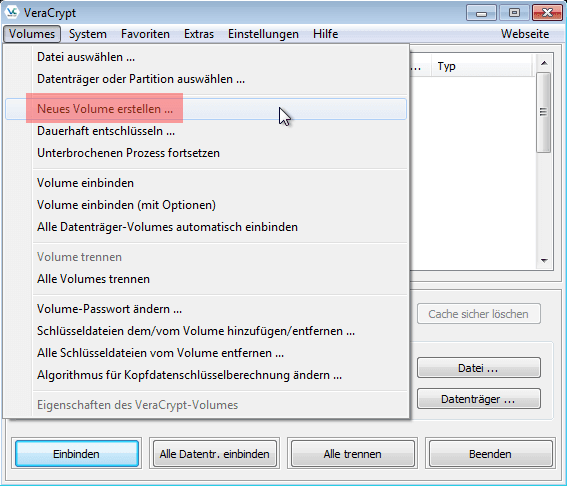

Steckt den USB-Stick in einen freien USB-Port und startet VeraCrypt (bspw. über das dazugehörige Icon auf dem Desktop). Anschließend klickt ihr auf [Volumes] und wählt die Option [Neues Volume erstellen …]:

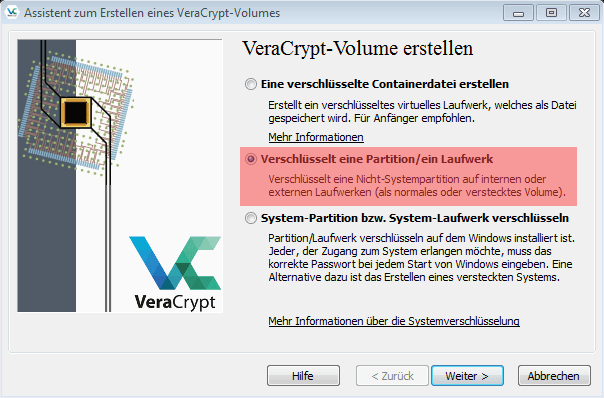

Da wir einen kompletten USB-Stick mit VeraCrypt verschlüsseln möchten, wählen wir den zweiten Punkt [Verschlüsselt eine Partition/ein Laufwerk]:

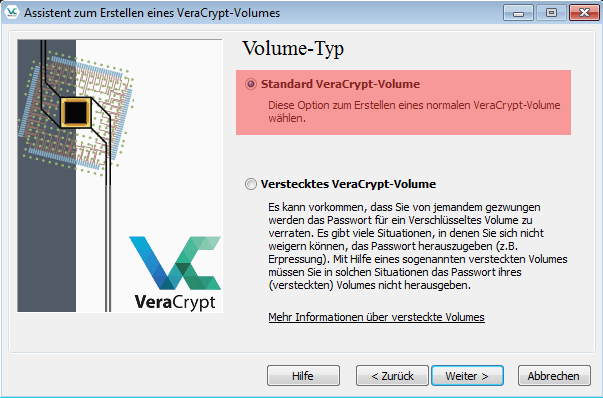

Wir lassen die Option »Standard VeraCrypt-Volume« ausgewählt und klicken auf [Weiter]:

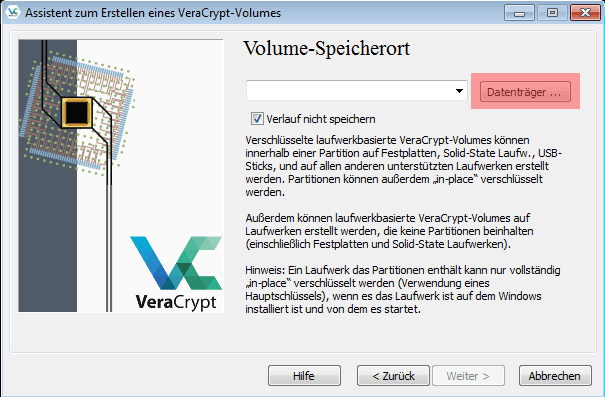

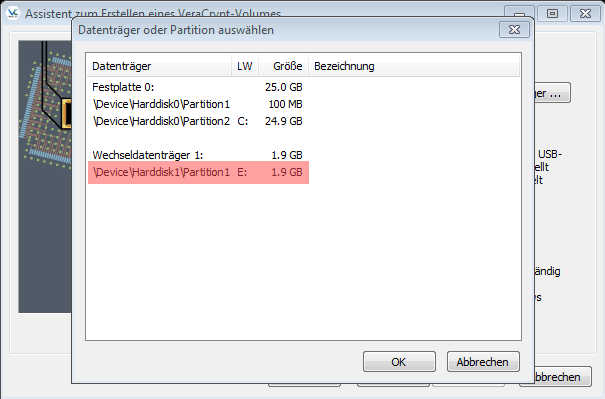

Klickt auf die Schaltfläche [Datenträger …], um den USB-Stick bzw. die Partition auszuwählen, die mit VeraCrypt verschlüsselt werden soll:

Neben der eingebauten System-Festplatte zeigt euch VeraCrypt den USB-Stick als »Wechseldatenträger 1« an. Selektiert anschließend die auf dem USB-Stick vorhandene Partition (im Beispiel [*]\Partition 1 mit dem Laufwerksbuchstaben E):

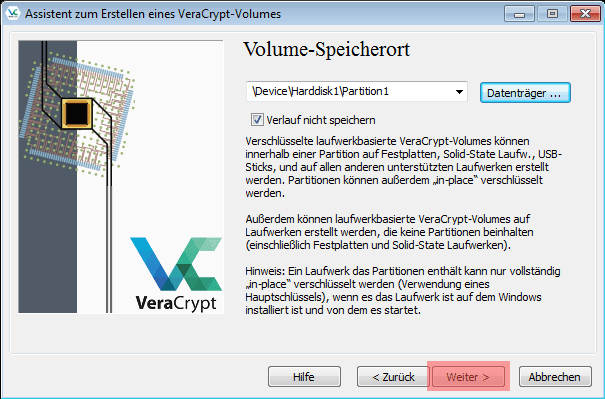

Sobald ihr eure Auswahl mit [OK] bestätigt, erscheint nochmal das Fenster mit der Pfadangabe zum USB-Stick bzw. der Partition. Ist alles korrekt, dann dürft ihr auf [Weiter] klicken:

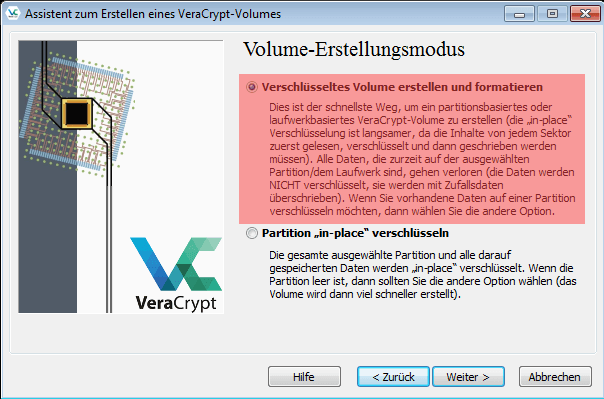

Alle auf dem USB-Stick befindlichen Daten werden gelöscht, wenn wir die Option [Verschlüsseltes Volume erstellen und formatieren] auswählen. Mit der zweiten Option hätten wir sogar die Möglichkeit alle bereits auf dem USB-Stick befindlichen Daten zu verschlüsseln. Da dies allerdings erheblich langsamer ist, wählen wir die erste Option und kopieren im Nachgang alle relevanten Daten auf den USB-Stick:

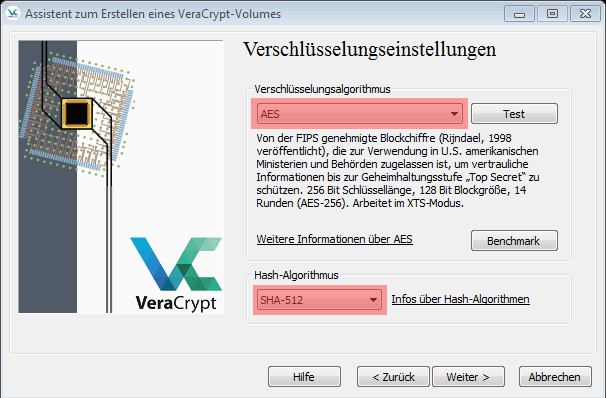

Die Standard-Verschlüsselungseinstellungen könnt ihr beibehalten – AES ist der aktuelle Standard für symmetrische Verschlüsselungen. Neben AES unterstützt VeraCrypt noch eine ganze Reihe weiterer Blockchiffren wie Twofish oder Serpent, die sich sogar miteinander kombinieren lassen.

In der Standardeinstellung wird eine AES-256 Bit Schlüssellänge in Kombination mit der Betriebsart XTS verwendet. Als Hashing-Algorithmus kommt SHA-512 zum Einsatz:

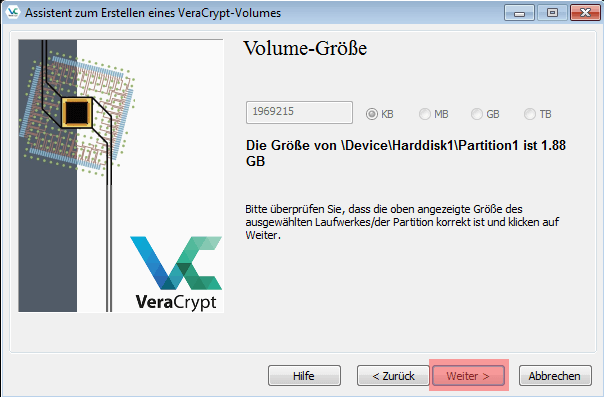

Zur Überprüfung wird euch anschließend die Partition inklusive Größe angezeigt, die während des Vorgangs verschlüsselt werden soll:

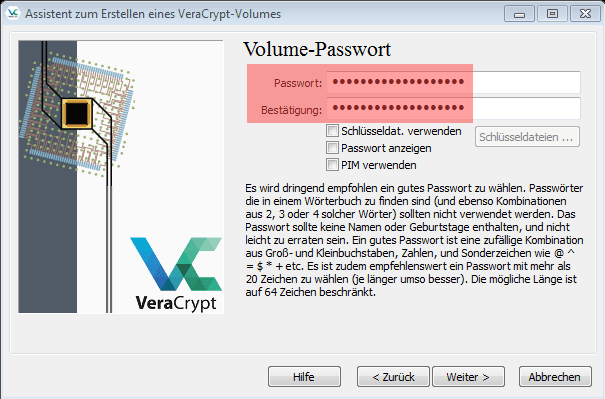

Das A und O während des ganzen Vorgangs ist die Wahl eines sicheren Passworts. Eines solltet ihr euch nämlich immer vor Augen führen: Die Verschlüsselung bzw. der Schutz, den sie bietet, ist nur so gut wie das verwendete Passwort. Passwörter wie

- 123456

- schatz

- qwertz

- […]

solltet ihr auf keinen Fall nutzen. Dem Thema »sichere Passwörter« habe ich bereits einen ausführlichen Beitrag gewidmet, der die Erstellung eines Passworts nach dem Diceware-Verfahren beschreibt. Ein mit dem Diceware-Verfahren gewürfeltes Passwort bzw. Passphrase lässt sich in der Regel einfach merken:

43142 old 15613 saxon 22543 waste 66445 while 51615 beta 32644 cool

Daraus wird aneinandergeschrieben:

oldsaxonwastewhilebetacool

Macht euch bitte in jedem Fall mit dem Diceware-Verfahren vertraut und würfelt euch damit ein sicheres Passwort:

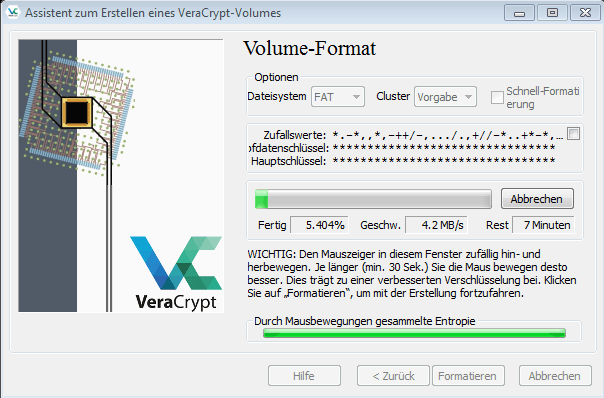

Bewegt die Maus ca. 30 Sekunden über den Bildschirm, damit VeraCrypt genug Entropie für den Verschlüsselungsvorgang sammeln kann. Anschließend könnt ihr den Vorgang mit einem Klick auf [Formatieren] in Gang setzen. VeraCrypt wird die Partition des USB-Sticks zunächst mit Zufallswerten überschreiben und anschließend verschlüsseln:

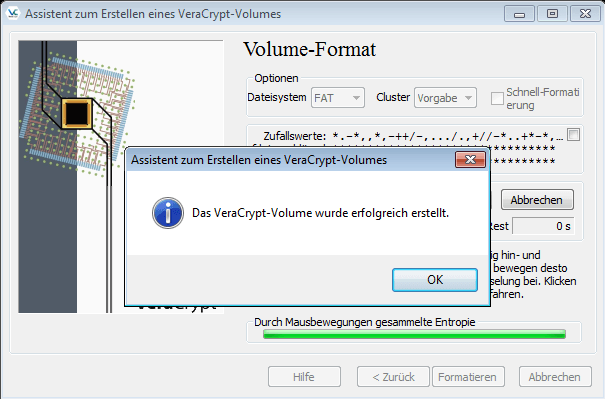

Je nach Größe eures USB-Sticks und der Leistungsfähigkeit eures Rechners kann das Formatieren und Verschlüsseln einige Zeit in Anspruch nehmen. Sobald der Vorgang abgeschlossen ist, meldet sich VeraCrypt mit folgender Meldung zurück:

Glückwunsch! Euer USB-Stick ist nun vollständig verschlüsselt und kann zum sicheren Datentransport oder als Backupmedium für sensible Daten dienen.

2.3 USB-Stick einbinden | verwenden

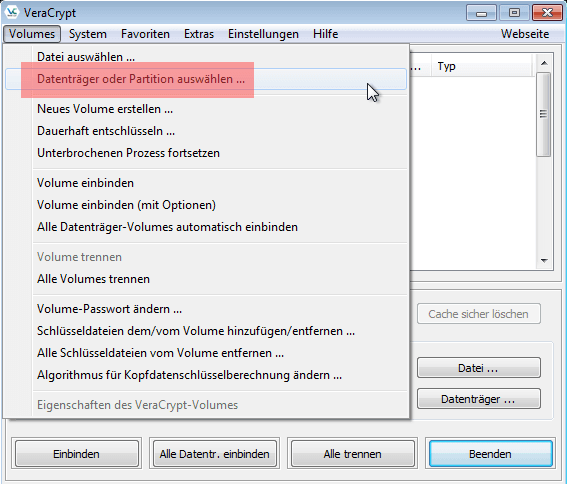

Wenn ihr euren USB-Stick nun mit Daten befüllen möchtet, startet ihr zunächst wieder VeraCrypt (bspw. über das dazugehörige Icon auf dem Desktop). Anschließend wählt ihr die Option [Datenträger oder Partition auswählen …]:

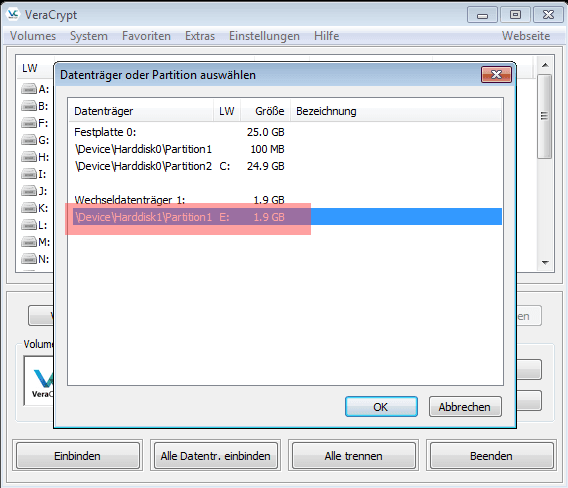

Selektiert anschließend den USB-Stick, den ihr gerade eben mit VeraCrypt verschlüsselt habt und bestätigt mit [OK]:

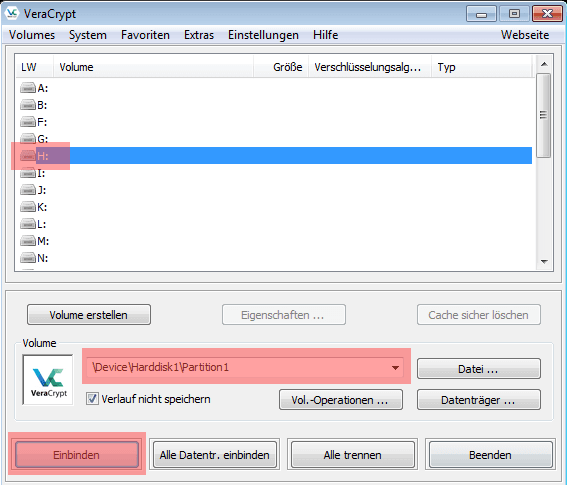

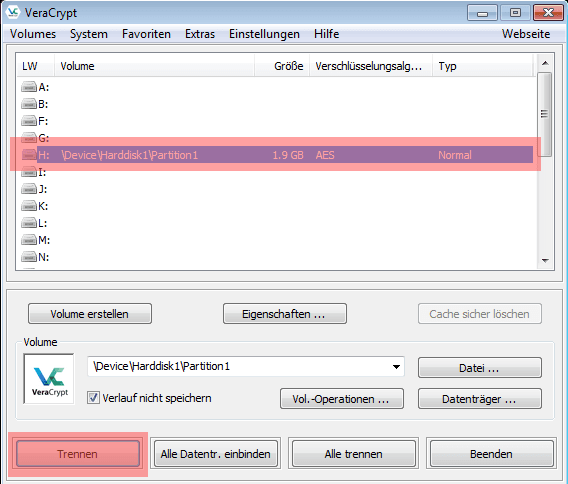

Anschließend müsst ihr einen freien Laufwerksbuchstaben wählen (hier H:), um den USB-Stick in das System einzubinden bzw. »einzuhängen«. Unter Volume wird der Pfad zur Partition des USB-Sticks angezeigt.

Mit einem Klick auf [Einbinden] wird die Partition schließlich unter dem von euch gewählten Laufwerksbuchstaben (hier H:) eingebunden:

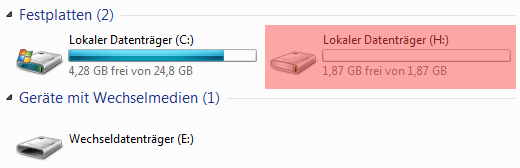

Nach der korrekten Eingabe eures Passworts dauert es aufgrund der Verschlüsselung, bis der USB-Stick in VeraCrypt erscheint – im Beispiel ist die (USB-Stick-)Partition dem Laufwerksbuchstaben H: zugeordnet.

Über den Windows-Explorer (Laufwerksbuchstabe H:) könnt ihr anschließend auf den USB-Stick zugreifen und ihn mit Daten befüllen. Alle Daten, die ihr auf den Wechseldatenträger bzw. USB-Stick schreibt, werden automatisch verschlüsselt:

2.4 USB-Stick aushängen

Nachdem ihr euren USB-Stick mit Daten befüllt habt, müsst ihr die Partition wieder über VeraCrypt »aushängen« – also dem System bzw. VeraCrypt mitteilen, dass der USB-Stick nun nicht weiter benötigt wird. Zieht ihr den USB-Stick einfach so vom Rechner ab, kann es zu Datenverlusten kommen. Um das zu vermeiden, markiert ihr euren USB-Stick in VeraCrypt und klickt auf [Trennen]:

Unterstütze den Blog mit einem Dauerauftrag!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

2.5 Nachteil dieser Variante

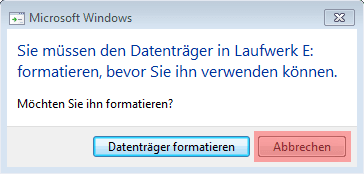

Wenn wir unseren Datenträger (USB-Stick, Festplatte) vollständig mit VeraCrypt verschlüsseln, erkennt das Betriebssystem beim Verbinden mit dem Rechner kein gültiges Dateisystem – für Windows handelt es sich bei der mit VeraCrypt verschlüsselten Partition um eine »fehlerhafte« Partition. Um das vermeintliche »Problem« zu lösen, schlägt Windows eine Formatierung des Datenträgers vor:

An dieser Stelle solltet ihr natürlich auf [Abbrechen] klicken und die Formatierung ablehnen.

Hinweis

Ihr solltet den USB-Stick äußerlich kennzeichnen, damit ihr auch noch nach einem halben Jahr wisst, dass die Partition mit VeraCrypt verschlüsselt wurde und ihr sie nicht versehentlich löscht / formatiert.3. Fazit

Der mit VeraCrypt verschlüsselte USB-Stick eignet sich zum sicheren Transport sensibler Daten oder einfach als Backupmedium. Für welchen Zweck ihr den verschlüsselten USB-Stick, in Zukunft einsetzt ist ganz euch überlassen.

Möchtet ihr den USB-Stick allerdings auf einem anderen Rechner verwenden, so muss dort VeraCrypt installiert sein – andernfalls könnt ihr auf die darauf gespeicherten Daten nicht zugreifen. Alternativ könnt ihr auf einem Windows-System auch die portable Version von VeraCrypt nutzen, die eine Installation überflüssig macht. Allerdings solltet ihr auch immer beachten, ob ihr euren USB-Stick mit den sensiblen Daten in jeden Rechner stecken wollt – viele Systeme sind leider mit Schadsoftware verseucht, die unter Umständen eure Daten verändern oder euer Passwort abgreifen.

Bedenkt daher immer: Die Verschlüsselung schützt euch nur zu einem begrenzten Maß bzw. vor gewissen Angriffsszenarien. Ver- und entschlüsselt eure Daten daher nach Möglichkeit auch immer auf einem »vertrauenswürdigen« System.

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

33 Ergänzungen zu “VeraCrypt: Daten auf USB-Stick sicher verschlüsseln”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Guter Beitrag. Zwei Anmerkungen dazu:

1) Der USB-Stick kann bei Bedarf sogar unpartitioniert sein (keine MBR- oder GPT-Informationen) – Veracrypt kann dann beim Anlegen des Volumes auch direkt den „Wechseldatenträger 1“ nutzen und nicht unbedingt auch „Device\Harddisk1\Partition1“.

Aus Sicht von Windows macht das später im gemounteten Zustand keinen Unterschied.

2) Wenn man in der Datenträgerverwaltung (diskmgmt.msc) dem entsprechenden USB-Stick die Laufwerkszuordnung entzieht, merkt sich Windows das (anhand der eindeutigen Geräte-ID). Dann kommt beim Einstecken des USB-Sticks auch nicht jedes Mal die unter Punkt 2.5 „Nachteile“ erwähnte Nachfrage mit dem Formatieren, das Laufwerk taucht gar nicht erst im Explorer auf.

Andernfalls ist das recht gefährlich, da hat man schnell mal versehentlich auf den falschen Button geklickt und aus Versehen den Stick formatiert…

Die beschriebene Nicht-Zuordnung des USB-Sticks gilt dann natürlich nur für diese Windows-Installation, auf weiteren System kommt dann natürlich wieder die Nachfrage.

Hallo, danke erst einmal für diesen (und viele vorhergehende Artikel)!

Eine Frage / Anmerkung hätte ich allerdings – gerade für die Nutzung des USB Sticks als Transportmittel.

Wenn man die portable VeraCrypt Version nutzt und dazu einen Container auf den Stick packt, sollte es doch möglich sein, diese portable Installation auf allen fremden Rechnern ohne installiertes VeraCrypt zu nutzen. Gerade im Business-Umfeld mit kundeneigenen Rechnern (auf denen man natürlich keinerlei Software installieren darf und sollte) könnte dies hilfreich sein.

Welche Nachteile handele ich mir bei dieser Variante ein? Was habe ich übersehen?

Vielen Dank vorab!

Dirk

Ja das funktioniert. Mit der portablen Version von VeraCrypt (für Windows) lässt sich die verschlüsselte Partition einbinden. Nachteil wie im Fazit bereits geschrieben: Vielleicht möchte man den USB-Stick nicht in jedem Rechner »entschlüsseln«. Stichwort: Schadsoftware.

Einziger Aspekt der die Partitionsverschlüsselung gegenüber dem Container ansatzweise posotiv hervorhebt ist der im Artikel bereits erwähnte Nachteil: Dritte erkennen nicht (direkt), dass verschlüsselte Daten auf dem Stick liegen. Somit ist die Versuchung für den Finder geringer, sich um eine entschlüsselung zu Bemühen.

Vielleicht greife ich hier schon vor: die Möglichkeit ein „hidden volume“ zu erstellen, erachte ich als fantastisch an und sollte in jedem Fall erwähnt werden. Ziel ist es eine verschlüsselte Partition in einer verschlüsselten Partition zu erstellen. Je nachem welches Passwort man eingibt, wird entweder das „outer volume“ mit dem „honey pot“ oder das „inner volume“ mit den wirklich wichtigen Dokumenten entschlüsselt. Von außen ist nicht sichtbar, dass es eine zweite verschlüsselte Partition innerhalb der ersten gibt -> https://www.veracrypt.fr/en/Hidden%20Volume.html

Auf dem dritten Screenshot des Punkts 2.2 kann man die Auswahl „verstecktes Volume“ sehen. Ich kann nur empfehlen das mal auszuprobieren.

Die Hidden Volumes mögen in speziellen Fällen sinnvoll sein. Damit ist eine glaubhafte Abstreitbarkeit möglich.

Wikipedia:

Meine Frage dürfte für den typischen Anwender zu Hause nicht relevant sein. Höchstens vielleicht beim Schutz von Unternehmensgeheimnissen wenn man international unterwegs ist. Trotzdem wollte ich mal in die Runde fragen, was Leute zum unten geschilderten – zugegeben etwas verquerten – Gedankengang sagen, die sich mehr mit der Materie auskennen.

Frage eines Laien:

Man soll ja immer aktuelle Software nutzen, trotzdem habe ich mich 2015 gefragt, ob es sinnvoller ist, zukünftig TrueCrypt 7.1a zu empfehlen oder auf VeraCrypt zu setzen. Ich denke, dass spätestens nach so vielen Jahren jeder Experte eindeutig VeraCrypt empfiehlt?

Hintergrund/Gedankengang:

Wenn ich mich richtig erinnere, wurde spekuliert, dass die Entwicklung eingestellt wurde, da es Druck von gewissen Diensten gab, in zukünftige Versionen eine Backdoor einzubauen. TrueCrypt hat mit der Verweigerung und damaliger Unknackbarkeit 2014 eine Art Ritterschlag erhalten. VeraCrypt wurde in Frankreich weiterentwickelt, wo vergleichbare „Dienste“ auch nicht zimperlich sind. Es gab wie oben geschildert auch ein Audit. Trotzdem frage ich mich, ob dort absichtlich Schwachstellen versteckt sein können, da sonst auch hier wie bei TrueCrypt evtl. Probleme für die Entwickler entstanden wären.

[Offtopic entfernt]

In TrueCrypt 7.1a sind noch etliche Lücken, die im späteren Audit von VeraCrypt gefunden wurden. Es ist äußerst ratsam VeraCrypt zu nutzen und TrueCrypt in Rente zu schicken. Warum TrueCrypt letztendlich eingestellt wurde kann nur der Betreiber selbst beantworten – alles andere ist Spekulation. Wenn ihr über das »Ableben« von TrueCrypt spekulieren wollt, dann macht das bitte im Forum.

Leider ist Veracrypt nicht mit großen Truecrypt Volumes kompatibel. Beim Versuch, ein mit Truecrypt erstelltes, 3TB großes Volume zu öffnen, bricht es mit „invalid volume size“ ab. Somit benötige ich immer noch Truecrypt parallel zu Veracrypt auf dem Rechner.

Dann ist es wohl an der Zeit eine Migration auf einen VeraCrypt-Container vorzunehmen. ;-)

ein entscheidender Nachteil existiert, wenn man z.B. einen kompletten Stick verschlüsselt anstatt nur einer Partition. Ich spreche jetzt mal für Normalanwender, die persönliche Daten sichern wollen.

Wenn man den Stick verlieren sollte, kann man nicht kontaktiert werden.

Und: Warum verschlüsselt man denn einen Stick? Doch genau für den Fall, dass er in fremde Hände gerät, oder? Wenn ich ihn ständig bei mir habe, dann wäre es ja theoretisch egal.

Ich habe einen Stick, auf dem eine verschlüsselte Partition ist.

Außerdem eine unverschlüsselte Partition, mit einer Textdatei, die meine Kontaktdaten enthält, für den Fall, dass ich ihn verliere und es gibt einen ehrlichen Finder…

VeraCrypt unterstützt auch Container – du musst ja nicht den ganzen USB-Stick verschlüsseln, wenn dir das nicht behagt bzw. du den Anwendungsfall nicht siehst.

In wie weit kann man sich kann man sich einzig und allein auf den derzeitigen „Standard“-Verschlüsselungsalgorithmus AES verlassen? Die Sicherheit steht oder fällt ja mit dem Chiffrierungsverfahren und ist ebenfalls genauso abhängig von der verwendeten Schlüssellänge bzw. Blockgröße. Laut BSI gilt „AES 256“ zwar weiterhin als sicher, wie man hier nachlesen kann: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/TechnischeRichtlinien/TR02102/BSI-TR-02102.pdf?__blob=publicationFile

Allerdings frage ich mich weshalb hier im Artikel keine Verschlüsselungs-Kaskade empfohlen wird, wie z.B. „AES-Twofish“ oder „Serpent-Twofish-AES“. Wobei alle Daten zunächst mit einem Algorithmus verschlüsselt und anschliessend, die schon chiffrierten Daten, nochmals durch einen weiteren oder sogar einen dritten Verschlüsselungsalgorithmus laufen. IMHO würde das die Sicherheit nochmals massiv erhöhen und -meiner persönlichen Erfahrung nach- im Alltag auch zu keinerlei spürbaren Geschwindigkeitsnachteilen führen. (AES ist heutzutage sowieso in fast jeder CPU implementiert).

Ausserdem fehlt im Artikel auch noch ein kurzer Hinweis auf die Möglichkeit „Keyfiles“ als Kennwort zu verwenden. Dabei kann eine Datei (oder auch mehrere) – z.B. eine MP3-Datei, ein PDF-Dokument oder eine beliebige andere und natürlich vollkommen harmlos und unauffällig aussehende Datei als Schlüssel verwendet werden. Diese kann auf einem anderen USB-Stick oder sogar irgendwo auf dem PC liegen und niemand wird diese Datei als „Zugangsschlüssel“ erkennen!

Ja, die Verwendung von Kaskaden kann die Stärke der Verschlüsselung theoretisch erhöhen. In der Praxis halte ich das allerdings für streitbar: https://blog.cryptographyengineering.com/2012/02/02/multiple-encryption/

Also nein: Das erhöht die Sicherheit nach meiner Auffassung nicht messbar.

Zum zweiten Punkt: Die Anleitung adressiert Anfänger. Aber dein Hinweis ist dennoch richtig.

Danke für das schnelle Feedback und den Link. Habe mir mir die Kritik mal durchgelesen und bin zwar kein Krypto-Experte, doch soweit ich das verstehe: Punkt 1 trifft nicht auf „block ciphers“ wie bei VeraCrypt zu – Punkt 2 bezieht sich ausschließlich auf eine Kaskade mit dem gleichen Algorithmus (aber bei der zweiten Verschlüsselung mit anderem Kennwort) – Punkt 3 spricht davon, dass insbesondere die erste Verschlüsselungsschicht (=layer) sicher sein muss, um die die danach folgenden nicht „leichter angreifbarer“ werden zu lassen. Das lässt sich auch hier nachlesen (importance of the first layer): https://en.wikipedia.org/wiki/Multiple_encryption

Zudem schließt dieser „Kritik-Link“ ebenfalls mit „the good news is that multiple encipherment (done properly) can probably make things more secure.“ Und deshalb gehe ich auch weiterhin von einem Vorteil aus.

Zum Abschluss daher noch ein paar kurze Infos zum Thema „Krypto-Kaskaden“ und VeraCrypt:

https://www.veracrypt.fr/en/Cascades.html

https://crypto.stackexchange.com/questions/44681/can-a-weak-cipher-in-a-cascade-weaken-the-result?rq=1

Ich denke, das lange Passwörter mit dem ganzen Sonderzeichen, Groß- und Kleinschreibung besser sind. Ausser man hat ein massives Problem mit seiner Merkfähigkeit.

Nicht böse gemeint aber ein Passwort mit ausreichender Länge und Komplexität kann man nur durch Folter gegen den Willen des Betroffenen erlangen.

Ist bekannt das eine Schlüsseldatei verwendet wird, nimmt man einfach alle Dateien auf einen Rechner und probiert die mit Hilfe eines Scriptes durch.

Ich möchte das Thema »Passwörter« nur kurz anschneiden. Hilfreich ist auch dieser Beitrag bzw. die Folien dazu: Digitale Selbstverteidigung: Ein »sicheres« Passwort

Angenommen folgendes Passwort enstand vollkommen zufällig und es standen die Eingaben a-z, A-Z, 0-9 und Sonderzeichen zur Verfügung:

Das Passwort hätte eine relativ gute Entropie.

So nun schauen wir mal auf Passwörter bzw. Passphrases die mit dem Diceware-Verfahren erstellt wurden:

So und welches Passwort kannst du dir nun besser merken?

1. 6;L0^h0nxT$.cn?Y

oder

2. oldsaxonwastewhilebetacool (6x Wörter gewürfelt)

Ich persönlich kann mir das ZWeite besser merken, bei ähnlicher Entropie.

Beispiel zwei und noch ein paar Zahlen und Sonderzeichen wahllos dazwischen.

Beispiel: old*Saxon1waste3while0beta+cool<< (Beispiel sonst bald sicherstes Passwort des Jahres beim Postillion :-) )

Kann man sich eigentlich gut merken.

LG

Merkste selbst, oder? Außerdem kannst Du auch mehr als nur ein Keyfile verwenden. -> The user can supply one or more keyfiles (the number of keyfiles is not limited).

Stimmt. Allerdings sollte man dann mindestens ein Keyfile nicht auf dem Rechner belassen.

Bei einem Transport von A nach B verkompliziert sich auch alles.

Ein Containerfile (fast immer relativ groß) und dann, gut auf einem anderen Stick, eins, drei, vier usw andere Files?

Findet bestimmt niemand ungewöhnlich.

Ich finde, das die von Herrn Kuketz vorgegebene Variante die Beste ist.

Bei einem komplett verschlüsselten Stick kann man erheblich besser damit durchkommen, das der defekt ist oder denn gefunden hat und noch keine Zeit hatte zu schauen was drauf ist (bei Sticks die wirklich rumliegen nur eingeschränkt zu empfehlen).

Handelt es sich zum Beispiel um Firmendaten, wo neben der Verschlüsselung noch die Verfügbarkeit für eine größere Personengruppe eine Rolle spielt, da würde ich auch Keyfiles bevorzugen um Probleme bei der Nutzung zu vermeiden.

Mittlerweile hat meine Veracrypt-Anwendung einen ziemlichen Dämpfer bekommen.

Ich habe seit einigen Jahren div. Container in Benutzung, zunächst unter Truecrypt und vor einem halben Jahr alle umgestellt auf Veracrypt. Es gab eigentlich nichts zu beanstanden, bis vorige Woche. Einer der Container, der sehr selten benötigt wird, lässt sich nicht mehr öffnen. Die Fehlermeldung „Operation failed…“ weist auf vier Fehlermöglichkeiten hin. Dass das Passwort falsch ist, ist ausgeschlossen. Es ist seit Jahren dasselbe, ist in keepass gespeichert und wird durch manuelle Eingabe als auch Copy&Paste fehlerfrei eingetragen. Ein Fehler bei der Umstellung von TC auf VC dürfte auch ausgeschlossen sein, da es danach funktionierte. Sucht man im Netz, findet man einige ähnliche Vorfälle, bei denen ein falsches Passwort ausgeschlossen werden kann. Die Backups sind natürlich mittlerweile ebenfalls überschrieben.

Insofern steht man vor einem riesigen Problem, wenn ein Container sich nicht mehr öffnen lässt. Jedenfalls sollte man Container zur Kontrolle öfters mal öffnen, um ggf. auf das letzte Backup zurückgreifen zu können. Gerade bei wichtigen Dokumenten/Dateien, die man vielleicht selten benötigt, kann man sonst in eine böse Falle tappen.

Möglicherweise hilft es eine ältere Veracrypt Version nochmal ranzuziehen, mit der der Container ursprünglich verschlüsselt wurde.

Sagt mal, TrueCrypt, kann das noch genutzt werden?

Die mit TrueCrypt verschlüsselte Laptop-HD dieses mexikanischen „Drogenbuchhalters“ ist nämlich bis heute noch immer nicht entschlüsselt worden. Diese „Geschichte“ läuft seit mittlerweile mehr als 12 Jahren beim FBI. Der Eigentümer wurde ja bekanntlich kurz nach seiner Entlassung aus der U-Haft zerhackt in einem Straßengraben in Mexiko gefunden.

Lieber nicht, nein. Und bitte lasst uns beim Thema bleiben: VeraCrypt. Irgendwelche Mythen und Geschichten aus dem TrueCrypt-Universum muss jetzt nicht sein. ;-)

Eine solche bebilderte Schritt-für-Schritt-Anleitung für Anfänger ist ja eine nette Sache. Sie zu haben und jemanden darauf hinweisen zu können, ist im besten Sinne des Wortes gut.

Meiner Meinung nach ist sie beim Zielpublikum (Anfänger) aber leider für die Katz. Selbst wenn jemand bei der Einrichtung der Verschlüsselung dieser Anleitung folgen kann, ist zu befürchten, dass die spätere Einbindung eines bestehenden verschlüsselten Laufwerks (oder auch Containers) nur dann funktioniert, wenn sie regelmäßig und oft erfolgt.

Jemand, der das nur selten benutzt und/oder mit Rechnern zu tun haben muss ohne selbst ein Interesse daran zu haben, wird spätestens beim dritten Mal vor der überladenen und unübersichtlichen Oberfläche von VeraCrypt kapitulieren.

Für die Einbindung eines verschlüsselten Laufwerks (oder Containers) würde ich mir eine dedizierte Programmoberfläche nur mit den Feldern für die notwendigen Informationen zur Entschlüsselung wünschen, also eine Oberfläche, die auch unbedarfte Benutzer ohne Angst, etwas falsch zu machen oder sich überfordert zu fühlen, bedienen können.

Das ist ein guter Punkt.

Ich denke, das sollte jeder so wie als ob er kochen lernen will handhaben.

Bevor man ein Galadinner (oder Galadiner) kocht sollte man einfach mal üben.

Bei Veracrypt heißt das, das man sich die Anleitung durchließt und ohne wichtige Daten erstmal übt. Klappt dann alles mit Backup, ver- und entschlüsseln kann man sich an die Sicherung der sensiblen Daten machen. Backupstrategien halte ich für wichtig, da ein Fehler am Datenträger eventuell dazu führt, das man das Containerfile oder das Laufwerk welches verschlüsselt wurde nicht mehr öffnen kann und damit die Daten weg sind.

Im Gegenzug lassen sich wichtige Daten im Container sehr einfach durch kopieren desselben unerreichbar für andere auf X Medien duplizieren.

> Ich denke, das sollte jeder so wie als ob er kochen lernen will handhaben. Bevor man ein Galadinner (oder Galadiner) kocht sollte man einfach mal üben. Bei Veracrypt heißt das, das man sich die Anleitung durchließt und ohne wichtige Daten erstmal übt.

Für mich oder auch einen Anfänger, der das machen will, ist das überhaupt kein Problem. Wenn aber von der Firma angewiesen wird, z.B. Projektdaten auf USB-Sticks nur noch verschlüsselt abzuspeichern, ist in den seltensten Fällen von mindestens gewillten und bestenfalls interessierten Mitarbeitern die Rede. Eher kann man mit vielen Personen, die sich dazu genötigt fühlen, rechnen.

Denen kann man auch nicht mit „musst du mal ausprobieren“ und mit „da klickst du hier und dann da und dann noch mal dort und dann trägst du dein Passwort ein und dann sagst du hier welchen Laufwerksbuchstaben du willst.“ kommen. Davon werden die überfordert.

Das muss idiotensicher funktionieren. Stick rein, die Eingabemaske der notwendigen Daten für die Einbindung wird über einen Doppelklick im Dateimanager aufgerufen und nach Eingabe der Daten poppt das entschlüsselte Laufwerk mit dem nächten verfügbaren Buchstaben (unter Windows) und einem wiedererkennbaren Laufwerksnamen im Dateimanager auf.

Das Thema ist hier für Anfänger, USB-Sticks mit Veracrypt verschlüsseln.

Der große Vorteil von Veracrypt ist ja auch, dass die Software zum Verschlüsseln der gesamten Festplatte für Windows und Multiboot-Systemen mit Windows und Linux funktioniert. Damit muss man sich als Anfänger nicht in verschiedene Programm einarbeiten, hinzu kommt ja auch noch das nicht zu unterschätzende Thema „Verschlüsselte Sicherung“.

Doch was ist mit EncFS auf USB-Sticks:

funktioniert das überhaupt, wo sind da Vor- und Nachteile?

Hallo zusammen,

vorab besten Dank für diesen und die vielen Beiträge davor. Ich beschäftige mit momentan mit dem Thema wie ich am besten/bequemsten meine Daten verschlüsseln und synchron halten kann, da passt das ganz gut.

Aktuell verwende ich Cryptomator, Vorteil der Container/Tresor wächst, es werden nur einzelne Dateien gesynct. Nachteil, die Einbindung per dav/webdav und nicht als Laufwerk. Wenn ich also eine KeepassDB öffne, ändere und speichern will muss ich immer einen umständlichen Weg (lokal speichern, dann in den Tresor verschieben) gehen.

Davor habe ich Boxcryptor verwendet, unter Windows7 sehr bequem da auch hier nur die geänderten Dateien synchronisiert werden. Unter Linux mit „Boxcryptor_Portable“ selbiges wie bei Cryptomator. Syncht zwar nur einzelne Dateien aber immer der umständliche Weg über lokales speichern notwendig.

Vorteil bei VeraCrypt, der Container wird als Laufwerk eingebunden. Nachteil ich muss von vornherein festlegen wie groß der Container sein soll was bei einer Synchronisation von Nachteil sein kann. Wenn ich also ein KeepassDB ca 1MB ändere muss ja anschließend der „Komplette“ Container von zB 2GB übertragen werden. Das dauert ja wesentlich länger als wenn eben nur die einzelne Datei übertragen werden soll.

Vor kurzem ist ja hierfür auch eine Android App im F-Droid erschienen was VeraCrypt für mich interessant macht, auf einen Test dazu bin ich gespannt. Infos zu Cryptomator (Android App nicht quelloffen) und Boxcryptor sowieso nicht gabs ja schon. Ich bin auch bzgl Boxcryptor erst mal der Meinung „Verschlüsselung ist erst mal besser als keine“, also nicht in der Luft zerreißen!

Anscheinend ist also auch VeraCrypt nicht „die Eierlegende Wollmilchsau“ für mich ;-)

Hast Du mal einen kommerziellen Anbieter wie nitrokey in Betracht gezogen? Was hältst du davon?

Leider kommt aus diesem Grund eine Nutzung im Firmenumfeld eigentlich nicht in Frage.

Jeder, der mit Windows arbeitet, wird diesen Formatierungsdialog sehen und mindestens 1% wird draufklicken und dadurch seine wichtigen Daten löschen.

Es wäre wünschenswert, dass MS dazu verpflichtet wird, andere Verschlüsselungsverfahren als Bitlocker OS seitig zu erkennen.

So wie es jetzt ist, kommt als einfach Lösung erstmal nur Bitlocker in Frage im Unternehmen.

Bei Bitlocker wird das Volume entsprechend als Verschlüsselt erkannt und es wird nach dem Key gefragt – und nicht nach einem Formatieren.

Du möchtest also Daten vor den Augen anderer verstecken (=Verschlüsselung/SAFE/Container) und erwartest vom Betriebssystem, das es das Versteck (=die Verschlüsselung, den Safe) automatisch erkennen muss / sollte? Das wäre in etwa so als wenn Du in eine Bank gehst und auf jedem Safe klebt eine Inhaltsliste bzw. steht dort immer der Name des Hersteller, der Durchmesser der Wände und welche Schlüsselgröße passt. Irgendwie keine gute Idee!

Bitlocker? Ernsthaft? Du weißt was „Sicherheit durch Unklarheit“ ist? Dir ist der Unterschied zwischen Open Source und Closed Source bekannt? Bei Microsoft stellt sich natürlich die Frage nach „backdoors“, also Hintertüren, die den Zugang für Angreifer offen lassen. Durch Whistleblower Edward Snowden im Jahr 2013 bereitgestellte Dokumente ist erwiesen, dass der US-Geheimdienst NSA in Zusammenarbeit mit Microsoft deren Verschlüsselungstechnik umgehen konnte Quelle.

Hallo Robert,

danke für die Erläuterungen. Die Quelle zu Prism ist gut. Kannte ich nicht, danke.

Ich hatte auch hier im Forum gesucht, ob es eine vernünftige und leicht zu implementierende Alternative zu Bitlocker im Unternehmen gibt, denn natürlich war ich mir der Problematik bewußt.

Andererseits meinte ein Freund, der bei einer israelischen Sicherheitsfirma arbeitet, Bitlocker sei besser, da es auch den TPM Chip verschlüssele. Keine Ahnung, was ich davon halten soll…

Die Frage im IT Support in einer Firma ist immer:

Wie groß ist die Akzeptanz, wenn die Leute 1. ein komplexes Veracrypt Passwort und 2. ein Windowspasswort eingeben müssen?

Auf meine Frage, dass in einer Firma bei verschlüsselten USB Sticks bestimmt 1% oder mehr auf Formatieren klickt, würde mich auch ein plausibles Gegenmittel interessieren.

Auch Recovery ist bei Veracrypt schwieriger, da man das Gerät in der Hand haben muss. Remote kann man das vergessen.

Bei Bitlocker kann man immer den Recovery Key telefonisch durchgeben, wenn man ihn zentral mit Zugriff nur für die IT speichert.

Ohne, dass ich jetzt Bitlocker als besonders tolle Lösung verteidigen möchte, zumindest dürften die genannten Punkte für viele IT Abteilungen relevant sein.

Zudem kann man immerhin noch von einem Schutzniveau bei Verlust und gegen Kleinkriminelle sprechen, während man bei einem NSA Angriff oder bei einer Beschlagnahme und Hausdurchsuchung wahrscheinlich schlechte Karten hat.