1. Einleitung

Antiviren-Scanner (AV-Scanner) werden heutzutage von vielen Nutzern als die Schutzmaßnahme Nummer eins im Kampf gegen Schadsoftware angesehen. Als Schadsoftware (engl. Malware) wird in der IT-Sicherheit all jene Software bezeichnet, die eine Bedrohung für ein IT-System darstellen kann. Die oftmals schadhaften Programme werden entwickelt, um unerwünschte und gegebenenfalls schädliche Funktionen auf einem IT-System auszuführen. Bekannte Vertreter der Kategorie Schadsoftware sind bspw. Viren, Würmer oder trojanische Pferde.

Während klassische Viren heute eine eher untergeordnete Rolle einnehmen, kann man in den letzten Jahren eine deutliche Zunahme erpresserischer Schadsoftware beobachten, die unter dem Begriff »Ransomware« bekannt geworden sind. Ransomware befällt Rechner und verschlüsselt die Daten, die anschließend für den Nutzer dann nicht mehr abrufbar sind. Das Ziel: Für die Entschlüsselung der Daten fordert ein Angreifer üblicherweise einen Geldbetrag, der über ein Online-Bezahlsystem zu entrichten ist. Aufgrund der schwierigen Rückverfolgbarkeit wird von vielen Angreifern insbesondere die Krypto-Währung Bitcoin bevorzugt. Zahlreiche Beispiele aus der Praxis belegen die Gefahr, die von Ransomware ausgeht und führt einem vor Augen, wie verwundbar die heutige IT-Infrastruktur ist, wenn nicht ausreichende technische, sowie organisatorische Maßnahmen zum Schutz getroffen werden:

- WannaCry: Angriff mit Ransomware legt weltweit Zehntausende Rechner lahm

- „Statistisch gesehen“: Verschlüsselungstrojaner – ein Millionengeschäft

- Goldeneye nutzt Informationen vom Arbeitsamt für äußerst gezielte Angriffe

- Neues von Locky: Der Erpressungstrojaner greift jetzt massenhaft Krankenhäuser an

- BSI-Umfrage: Ein Drittel der Unternehmen ist von Erpressungs-Trojanern betroffen

- Malvertising: Erpressungs-Trojaner über AOL, BBC und MSN verteilt

In Anbetracht des vorstehend beschriebenen, anhaltenden Trends zur Kommerzialisierung und Professionalisierung der Internetkriminalität durch Schadsoftware, suchen sowohl Unternehmen, als auch Privatanwender, nach geeigneten und wirksamen Schutzmaßnahmen vor diesen Bedrohungen. Oftmals erstes Mittel der Wahl ist dabei Antiviren-Software (AV-Software).

Doch ob dieser versprochene Schutz wirklich immer so wirksam ist oder ob der Einsatz dieser Lösungen nicht sogar mit weiteren Risiken einhergeht, sind Fragen, die es zu klären gilt. Aus diesem Grund wird sich die Artikelserie mit den Vor- und Nachteilen des Einsatzes von AV-Software aus technischer Sicht beschäftigen. Dadurch sollt ihr in die Lage versetzt werden zu beurteilen, ob AV-Software für euch eine sinnvolle, erforderliche Schutzmaßnahme gegen die zunehmenden, neuartigen Bedrohungen aus dem Netz sein kann.

- Antiviren-Scanner: Mehr Risiko als Schutz? – Snakeoil Teil1

- Antiviren-Scanner: Nur ein Sicherheitsgefühl? – Snakeoil Teil2

- Alternativen zu Anti-Viren-Software – Snakeoil Teil3

2. Ursprung der Viren

Die ersten Computerviren gehen auf den Anfang der 80er Jahre zurück. Damals war es mehr eine Spielerei ein Programm zu schreiben, dass sich selbst repliziert – eine Schadfunktion war damals eher selten integriert. Mit Verbreitung der Technik tauchten allerdings zunehmend Viren auf, die eine unerwünschte bzw. schädliche Funktion implementiert hatten. Das Ziel war meist simpel: Die gezielte Zerstörung oder Manipulation von Daten auf einem infizierten Rechner. Als Reaktion auf diesen bis heute anhaltenden Trend wurde eine spezielle Software entwickelt, die schädliche Programme erkennen und beseitigen konnte. Das war die Geburtsstunde der AV-Software.

Um die Notwendigkeit einer Antiviren-Software zu unterstreichen, wird in den Medien häufig der Vergleich zum menschlichen Immunsystem gezogen. Ein leistungsfähiges Immunsystem schützt uns Menschen vor Krankheitserregern und schädlichen Umwelteinflüssen. Aus dieser Erkenntnis wird die Analogie zur »digitalen Umwelt« konstruiert, in der Computer vor Schädlingen geschützt werden müssen. Die Folge: Antiviren-Scanner (AV-Scanner) werden als »zentraler Baustein« des Immunsystems eines Rechners charakterisiert und beworben. Mit skurrilen Vergleichen und häufig gezielter Panikmache werden dem Nutzer die absolute Notwendigkeit für einen Antiviren-Scanner geradezu »eingeimpft«.

3. Meinungen und Zahlen zu Antiviren-Scannern

Bei den meisten Nutzern und Systemadministratoren gilt ein AV-Scanner heutzutage noch immer als unverzichtbares Werkzeug, um sich gegen Schadsoftware aller Art zu schützen. Eine von Google durchgeführte Studie stützt diese Beobachtung. So hielten die von Google befragten (Ottonormal-) Nutzer einen AV- Scanner für die wichtigste Maßnahme, um sich vor »Online-Gefahren« zu schützen. Interessant ist diese Studie jedoch allerdings auch deshalb, weil Google nicht nur »Ottonormalnutzer« befragt hat, sondern vielmehr auch Experten.

Im Gegensatz zu den Nutzern hielten jedoch nur sieben Prozent der Experten einen AV- Scanner für eine wichtige Maßnahme – auf Platz eins wählten die Experten »regelmäßige Updates«. Diese Befragung offenbart wiederum einmal mehr die Diskrepanz der Ansichten zwischen Ottonormal-Nutzern und Experten.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

3.1 Schlangenöl

Unter Sicherheitsexperten wird Antiviren-Software häufig als »Schlangenöl« bezeichnet. Die Anspielung geht auf den Wilden-Westen zurück, als Quacksalber teure, aber wirkungslose Medizin an gutgläubige Kunden verkauft haben. Das Schlangenöl hatte oftmals, weil es wenig fachmännisch hergestellt wurde, auch gravierende Nebenwirkungen auf die Gesundheit der Patienten. Der immer wieder aufkommende Vorwurf, dass AV-Software lediglich »Schlangenöl« sei, ist jedoch nicht unumstritten und wird zunehmend kontrovers diskutiert.

Der ehemalige (Mozilla) Firefox-Entwickler, Robert O’Callahan, hat diesen Vergleich mit einigen provokativen Äußerungen weiter befeuert. Sein Ratschlag in einem Blog-Beitrag: Die (sofortige) Deinstallation dieser Software. Seiner Meinung nach ist AV-Software nicht in der Lage, den Nutzer ausreichend zu schützen. Diesbezüglich führt er ergänzend aus, dass AV-Software sogar ein (zusätzliches) Sicherheitsrisiko für die meisten Windows-Rechner sei, da diese Software selber zahlreiche Schwachstellen aufweise und damit die Angriffsmöglichkeiten sogar erhöhe. Sicherheitsexperte Graham Cluley hält jedoch hinsichtlich des Blogbeitrags von O’Callahan entgegen, dass O’Callahan mit seinen Äußerungen an der Realität der normalen Anwender vorbei argumentiere. Denn ein durchschnittlicher Nutzer, ohne besondere Fachkenntnisse, profitiere sehr wohl noch von aktueller AV- Software.

3.2 Stetiges Wachstum

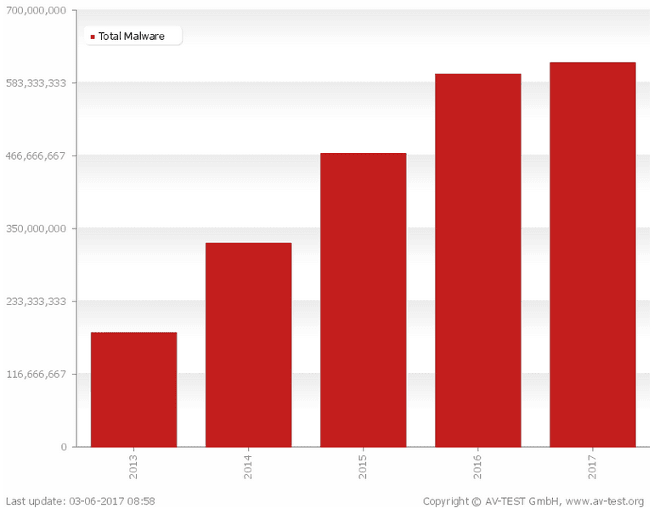

Das AV-Test-Institut verfolgt das Wachstum und die Verbreitung von Schadsoftware bis zurück ins Jahr 1984. Die nachstehende Grafik veranschaulicht, dass sich die Menge an Schadsoftware innerhalb der letzten Jahre verfünffachte.

3.3 Schutz oder Schlangenöl?

Die Ausbreitung von Schadsoftware nimmt immer mehr zu. Daher ist es nach unserer Auffassung nur legitim die Frage zu stellen, ob moderne AV-Software überhaupt noch in der Lage ist, auf diese Bedrohungslage angemessen zu reagieren. Um diese Frage beantworten zu können, sollte man sich mit der weiteren Frage auseinandersetzen, ob die Funktionsweise von AV-Software noch »zeitgemäß« und wirkungsvoll ist.

4. Funktionsweise von Antivirensoftware

Wie der Begriff AV-Scanner / AV-Software deutlich macht, besteht der (Haupt-) Zweck dieser Software im Auffinden und im Beseitigen von Viren. Heutzutage hat sich diese Zweckbestimmung, aufgrund der neuen (Online-) Bedrohungen jedoch noch erweitert. Denn moderne AV-Scanner sollen heutzutage einen Computer nicht nur vor Viren, sondern vor weiteren Bedrohungen aus dem Netz wie etwa Trojaner oder Adware schützen. Oder ganz allgemein: Vor Schadsoftware.

Um einen entsprechenden Schutz zu gewährleisten, »scannen« diese Programme die Festplatte (inkl. der weiteren Speicher) eines Computers, sowie analysieren den ein- und ausgehenden Datenverkehr nach (bekannten) Auffälligkeiten. Falls dabei ein »Schädling« gefunden wird, versucht die AV-Software diesen zu entfernen. Falls sie diesbezüglich nicht in der Lage sein sollte, oder falls der Nutzer ein Löschen von Dateien »deaktiviert« hat, stellt sie die infizierte Datei unter »Quarantäne«.

Im Nachfolgenden sollen einige der in AV-Scannern verwendeten Erkennungsmechanismen aufgezeigt werden. Dabei wird versucht so objektiv wie möglich, die Vor- aber auch die Nachteile dieser Methoden darzustellen.

Hinweis

Es existieren noch weitere, modernere Erkennungsmethoden, wie bspw. »Cloud Based Protection«, die allerdings nicht Bestandteil des Beitrags sind. Wie wir im zweiten Teil der Artikelserie aufzeigen, erhöhen diese die Komplexität der Scanner, was wiederum zu mehr Fehlern bei der Programmierung führt und sie damit anfälliger für Schwachstellen macht.4.1. Signaturbasiertes Scannen

AV-Scanner arbeiten bei der Erkennung von Schadsoftware überwiegend mit Signaturen. AV-Scanner beinhalten daher umfangreiche Signatur-Datenbanken bekannter Schadsoftware, die in regelmäßigen Abständen vom Hersteller aktualisiert wird.

Durch diese tägliche »Neuimpfung« ist die AV-Software in der Lage, bei ihren (neuen) Scans, die Daten des Computers mit den ihr zur Verfügung stehenden Signaturen abzugleichen. Das signaturbasierte Scannen nach Schadsoftware ist eine vergleichsweise schnelle Methode, um Viren zu erkennen. Doch bei all der »Schnelligkeit« gibt es bei dieser Methode auch Nachteile, die nicht verschwiegen werden sollen.

Falls sich Schadsoftware nur minimal in ihrer Struktur verändert, ändert sich damit gleichzeitig auch das meist eindeutige Erkennungsmerkmal zu ihrer Identifikation. Das hat zur Konsequenz, dass der AV- Scanner den »Schädling« nicht mehr über die ihn bekannten Signaturen erkennen kann. Ein weiterer Nachteil der Signatur-Erkennung liegt darin, dass heutzutage praktisch stündlich, unzählige neue Schädlinge bzw. Varianten von Schadsoftware veröffentlicht bzw. bekannt werden. Hersteller von Antiviren-Scanner haben daher Mühe, die entsprechenden Informationen über neue Schadsoftware zu erhalten, die Schadsoftware entsprechend zu identifizieren / zu kategorisieren und diesbezüglich entsprechend (eindeutige) Signaturen zu erstellen.

Von diesem vorstehend beschriebenen Problem kann man sich auch leicht selbst überzeugen: Diesbezüglich sollte man einfach mal eine aktuelle Schadsoftware, die einen bspw. per E-Mail erreicht hat, mittels des online Antiviren-Services »VirusTotal« überprüfen. Wenn die Schadsoftware relativ neu ist, wird man schnell feststellen, dass nur ein Bruchteil der AV-Scanner diese Software als schadhaft und »bekannt« einstuft.

Dass die signaturbasierte Erkennungsform heutzutage (für sich gesehen) nicht mehr zeitgemäß ist, haben auch die AV-Hersteller erkannt und verwenden daher weitere Methoden wie bspw. entsprechende Heuristiken zur Erkennung und Beseitigung »neuer« Schadsoftware.

4.2. Einsatz von Heuristiken

Da sich die Zeiträume, in denen neue Schadsoftware inkl. entsprechenden Variationen in den Umlauf gebracht werden immer mehr verkürzen, arbeiten AV-Hersteller zunehmend mit »Heuristiken«. Diese »Heuristiken« nehmen eine Art Verhaltensanalyse von Programmen vor, die auf eine schadhafte Aktivität hindeuten könnte.

Wie jedoch entsprechende Tests (siehe Ziffer 5) zeigen, reichen auch die Heuristiken nicht aus, um sich nachhaltig vor moderner Schadsoftware zu schützen. Dieses liegt vielfach daran, dass Malware-Autoren die Verhaltensweise ihrer Software so lange testen bzw. modifizieren bevor sie sie in den Umlauf bringen, damit diese von den gängigen AV-Scannern, nicht mehr erkannt werden.

Zusammenfassend lässt sich daher feststellen, dass auch die Heuristik-Methode keinen zufriedenstellende Erkennung von Schadsoftware gewährleisten kann. Weil die Heuristikmethode für sich alleine nicht ausreichend funktioniert, wird die Überprüfung der Software in einer sog. Sandbox vorgenommen.

4.3 Prüfung in einer Sandbox

Zunehmend wird zur Erkennung von Schadsoftware die Prüfung von potenziell schadhafter Software in einer sog. »Sandbox« vorgenommen. Üblicherweise wird mit »Sandboxing« eine Technik bezeichnet, bei der eine entsprechende Software eine (isolierte) Laufzeitumgebung schafft, wodurch diese von den übrigen Systemressourcen abgeschirmt ist. Mit dieser Methode soll erreicht werden, dass bspw. etwaige Aktionen der Schadsoftware (im Idealfall) keine Auswirkung auf die (System-) Umgebung haben. Wie dieser Begriff andeutet, soll die Sandbox dabei eine Art »Gefängnis« für die jeweilige Software sein. Aus diesem soll sie nicht ausbrechen können. Ferner hat die Software in dieser Umgebung keinen bzw. einen nur sehr eingeschränkten Zugriff auf Systembestandteile oder Daten.

AV-Scanner verwenden diese »Sandboxing-Technik«, um die zu prüfende Software / Datei in einer solchen isolierten Laufzeitumgebung zu starten und zu überprüfen. Weichen die Aktionen / Verhaltensweisen der zu prüfenden Software in einer gewissen Weise von den typischen Verhaltensweisen einer Software dieser Art ab, wertet der AV-Scanner dieses als potenzielle Gefahr. Auf Basis von entsprechenden Protokollen kann am Ende der Prüfung eine Auswertung stattfinden, welche Aktionen die Schadsoftware potenziell auf dem System, wenn es nicht in der Sandbox »eingesperrt« worden wäre, ausgeführt hätte und welcher Schaden hierdurch vermeintlich entstanden wäre.

Doch auch wenn sich diese Methode sehr vielversprechend anhört, gibt es auch bei diesem proaktiven Verfahren Nachteile, die im Nachfolgenden kurz beleuchtet werden sollen.

So ist bspw. der Einsatz einer Sandbox in einer AV-Software recht ressourcen-intensiv. Verglichen mit der signaturbasierten Überprüfungsvariante ist sie auch vergleichsweise langsam. Darüber hinaus verbleibt bei der Sandbox-Analyse immer auch ein Restrisiko, dass mit dieser Methode nicht jegliche Schadsoftware wie bspw. die fortgeschrittene, »intelligente« identifiziert werden kann. Denn bei der heutigen »intelligenten«, im Umlauf befindlichen Schadsoftware ist es üblich, dass diese schon beim Start in einer unauffälligen Weise überprüft, ob sie in einer virtuellen Umgebung ausgeführt wird. Falls sie feststellt, dass dieses der Fall ist, verhält sie sich ganz »unschuldig« und führt ihre schadhaften Funktionen gar nicht erst aus. Erst wenn sie feststellt, dass sie auf einem »realen« System (bspw. Windows) ausgeführt wird, aktiviert sie ihre eigentliche Schadfunktion. Daher existiert heutzutage immer mehr Schadsoftware mit einer entsprechenden »Schlaffunktion«, gegen die die Sandbox-Analyse nur bedingt hilft.

Aufgrund dieser »Schlaffunktion« in moderner, fortgeschrittener Schadsoftware, sehen es die AV-Hersteller als immer wichtiger an, Software und ihre Funktionalitäten fortdauernd zu überwachen.

4.4 Fortgeschrittene (durchgehende) Verhaltensanalyse

Die vorstehend beschriebenen Verfahren »Heuristik« und »Sandbox« verbindet die Gemeinsamkeit, dass sie grundsätzlich immer vor Ausführung einer Datei bzw. einem Programm (proaktiv) aktiv werden. So sollen die beiden Verfahren das von einer Software ausgehende Bedrohungspotenzial vor der Ausführung ermitteln und ggf. tätig werden.

Die Methode der »Verhaltensanalyse« verfolgt diesbezüglich jedoch einen etwas anderen als reaktiv zu bezeichnenden Ansatz. So beobachtet eine AV-Software, bei der diese Technik zum Einsatz kommt, fortlaufend das Verhalten von auf dem System ausgeführten Prozessen. Sie schreitet (erst) dann ein, wenn bestimmte, vorher definierte Verhaltensregeln verletzt werden. Aktionen, die von einer AV-Software oftmals als verdächtigt eingestuft werden sind bspw. der wiederholte, modifizierende Zugriff auf ausführbare Dateien oder Versuche etwaiger Software, direkt auf externe Speichermedien zuzugreifen.

Aufgrund ihrer Vorgehensweise sind AV-Scanner daher, die die Verhaltensanalyse einsetzen, mit den in der Serverwelt weit verbreiteten Hostbased Intrusion Detection Systems (HIDS) vergleichbar. Diese sind auch in der Lage, Dateien und Prozesse durchgehend zu überwachen und bei Auffälligkeiten entsprechend einzuschreiten bzw. Alarm zu schlagen.

Wie dargestellt, setzen moderne AV- Scanner sowohl auf proaktive als auch auf reaktive Verfahren, um den ständig neuen Bedrohungen begegnen zu können. Die proaktiven Verfahren sind aufgrund der Prüfungsintensität weitaus ressourcenintensiver als die reaktiven Verfahren. Ein weiterer Nachteil der proaktiven Methoden ist ihre vergleichsweise hohe Fehlerquote.

Ob die »modernen« AV-Softwareprodukte daher in der Lage sind, effektiv gegen moderne Schadsoftware vorzugehen darf angezweifelt werden. Diese Zweifel werden zusätzlich verstärkt, wenn man sich erfolgreiche Angriffe auf Unternehmen anschaut, die aufgrund ihrer Größe höchstwahrscheinlich alle, fortgeschrittene AV-Software eingesetzt haben.

5. Erkennungsraten der AV-Software

5.1 Fehlende Standards

Die Wirksamkeit von AV-Software wird regelmäßig von Computerfachzeitschriftsredaktionen, unabhängigen Prüfinstituten oder auch von AV-Hersteller selber unter die Lupe genommen. Betrachtet man die von diesen Institutionen durchgeführten Tests und die ermittelten, unterschiedlichen Testergebnisse, fällt auf, dass diese zum Teil erheblich voneinander abweichen. Der Grund: Die unterschiedlichen Ergebnisse dürften u.a. darauf zurückzuführen sein, dass allen Tests keine einheitlichen Standards zugrunde liegen. Vielmehr ist zu beobachten, dass die prüfenden Institutionen ihre Prüfkriterien und die Gewichtung der Ergebnisse individuell bestimmen.

Ein von der Stiftung Warentest im Jahr 2012 durchgeführter Test (Heft 04/2012), der kein gutes Licht auf die derzeit am Markt verfügbare AV-Software warf, sorgte bspw. für heftige Kritik Seitens der AV-Hersteller. In diesem Test prüfte Stiftung Warentest 18 AV-Scanner hinsichtlich ihrer Erkennungsraten bei 1800 »aktuellen« Schädlingen. Das Ergebnis: Die Erkennungsrate der geprüften Antivirensoftware schwankte dabei zwischen 96 % bis hinunter auf 36 %!

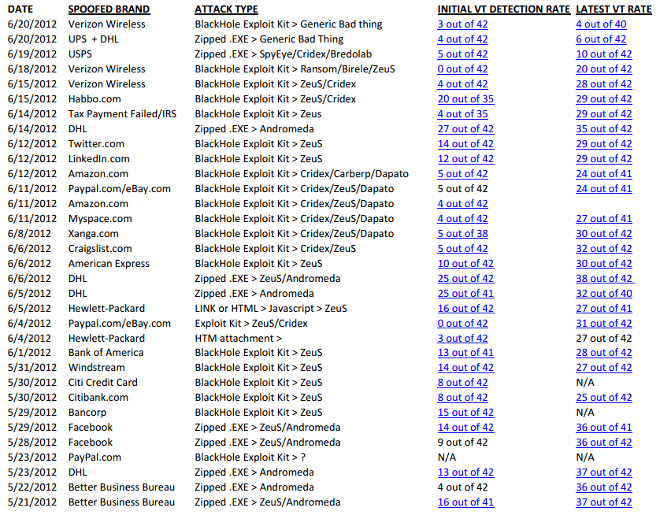

Diese Zahlen werden auch vom »Selbstversuch aus dem Jahre 2012« des bekannten Security-Bloggers Brian Krebs gestützt. Sämtliche Schadsoftware, die der Universität Alabama at Birmingham per E-Mail zugestellt wurde, wurde beim Online-Service VirusTotal hochgeladen, um herauszufinden, ob und welche Virenscanner die moderne Schadsoftware erkennen. Das Ergebnis steht für sich: Die durchschnittliche Erkennungsrate der hochgeladenen Schadsoftware lag bei knapp 25%. Die mittlere Erkennungsrate lag noch niedriger, bei nur 19%.

Wie deutlich werden sollte, lässt sich die Wirksamkeit eines AV-Scanners nur schwer aus einem einzigen Test ableiten. Um ein halbwegs valides Ergebnis zu bekommen, sollte man deshalb die Ergebnisse von unterschiedlichen Tests, die zu einem ähnlichen Zeitpunkt durchgeführt wurden, kritisch miteinander vergleichen. So lässt sich zumindest eine grobe Aussage über die Wirksamkeit eines AV-Scanners treffen.

5.2 Keine hohe Erkennungsrate

Die tatsächliche Erkennungsrate bzw. Wirksamkeit eines Antiviren-Scanners ist nur schwer eindeutig messbar und liegt meist unter den Erwartungen der Anwender. Dies wird auch deutlich, wenn man sich die Aussagen des Vizechefs von Symantec, Brian Dye, die er in einem Interview im Wall Street Journal im Mai 2014 getätigt hat, vergegenwärtigt. So gestand er ein, dass AV-Scanner nur noch durchschnittlich 45% aller Angriffe erkennen. Daraus schlussfolgerte er, dass diese Art von »Schutz«-Software eigentlich so gut wie »tot« sei. Sie sei aber weiterhin notwendig, um bei den Nutzern ein gewisses Grundsicherheitsniveau zu schaffen…

Was die vorstehenden Ausführungen deutlich machen sollten ist, dass die Erkennungsrate bei AV-Scannern, trotz aller Bekundungen der Hersteller, nicht so hoch zu sein scheint, wie sie die Werbung gerne verspricht. Angesichts der fehlenden Standards für die Durchführung valider Tests und den daraus resultierenden, unterschiedlichen Prüfergebnissen bleibt ein mulmiges Gefühl zurück. Dieses wird nochmal verstärkt, wenn man sich vergegenwärtigt, wie niedrig die Erkennungsrate von AV-Scannern bei bis dato unbekannten Schädlingen ist.

6. Fazit

Angesichts der Masse an täglich neuer Schadsoftware ist gerade die Thematik »Aktualität der Signatur-Datenbanken« oftmals die Achillesferse, mit der die Hersteller tagtäglich zu kämpfen haben. Die eher mäßigen Erkennungsraten moderner AV-Scanner deuten ferner darauf hin, dass die bei ihnen eingesetzten Erkennungsmethoden nicht wirklich verlässlich bzw. ausreichend zu sein scheinen.

AV-Software soll den Anwender, so sagt uns die Werbung, vor Bedrohungen und den Auswirkungen des Schadsoftwarebefalls schützen. Aufgrund der Schutzfunktion, die dieser Software zukommt, geht man deshalb als Anwender (implizit) davon aus, dass gerade bei einer solchen Software von Herstellerseite alles Notwendige unternommen wurde, um diese Software sicher zu entwickeln, damit diese Software nicht selber erfolgreich angegriffen werden kann. Doch diese implizite Annahme gilt es auch zunehmend zu hinterfragen, wenn man sich die systemimmanenten »Schwächen« dieser Software vor Augen führt, die im nächsten Beitrag der Serie beleuchtet werden sollen.

Hinweis

Die komplette Analyse mit weiteren Details und Ausführungen wird demnächst unter dem Titel »Antiviren-Scanner: Wirksamer Schutz oder Schlangenöl?« im Werk Information Security Management erscheinen.Autoren:

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

12 Ergänzungen zu “Antiviren-Scanner: Mehr Risiko als Schutz? – Snakeoil Teil1”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Ein Aspekt, der bisher wenig oder keine Beachtung findet, dürfte rechtlicher Natur sein: Der Verzicht auf den Einsatz eines Virenscanners wird im Falle eines Schadens z.B. beim Online-Banking dazu führen, dass eigentlich mögliche Schadensersatzansprüche des Nutzers ganz leicht abzuwehren sind.

Eine berechtigte Anmerkung. Wer noch Windows nutzt, könnte deswegen Microsofts eigene Angebote (Windows Defender, Microsoft Security Essentials) in Erwägung ziehen.

Alternative: Eine Bank wählen, die auf unsinnige Forderungen verzichtet. Bei der Diba heißt es z.B. in den Geschäftsbedingunge für das Girokonto: „Die ING-DiBa übernimmt zugunsten des Kunden den vollen Schaden aus nicht autorisierten Zahlungsvorgängen, der durch grob fahrlässiges Handeln entstanden ist […]

Diese Regelung gilt, wenn der Kunde

„› die Pflicht zur Kanaltrennung bei Autorisierung durch mTAN- oder iTAN-Verfahren (keinen Empfang oder Speicherung von TANs auf demselben Gerät, aufdem sie zur Freigabe im Internetbanking genutzt werden) eingehalten hat,

› nicht autorisierte Zahlungsvorgänge unverzüglich angezeigt hat und

› wegen der missbräuchlichen Verwendung seiner personalisierten Sicherheitsmerkmale/Authentifizierungsmerkmale Strafanzeige gestellt hat und dies der

ING-DiBa nachweist.“

… und das sind ja sehr akzeptable Minimalanforderungen.

Hi woodchuck, ich meine sogar, dass jede Bank in Europa seit 2017 den Schaden bei Vorliegen der von dir zitierten Anforderungen zu regulieren hat. Müsste ich mal nachschauen aber das war glaub ich Teil eines Gesetzpakets zum Schutz der „Verbraucher“ (vor dem bösen Internet) ;).

Viele Grüße

Gerald

Hallo Kurt, das sind sehr berechtigte Einwände.

Aber ich kann den Spieß auch umdrehen, was ich auch im Artikel für das ISM angemerkt habe. Ich zitiere mal:

„Diese vorstehend beschriebene Angriffsmöglichkeit (per Signaturen vom AV-Scanner Dateien usw. löschen lassen) ist insofern auch problematisch, als dass es aufgrund der durch den AV-Scanner verwischten Spuren nur noch sehr schwer möglich ist, bspw. bei einem „Hack“ eines Systems, den genauen Tathergang, den Angriffsweg usw. nachzuvollziehen. Dieses kann insbesondere vor Gericht von Relevanz sein, wenn es darum geht, mittels der gefundenen und sichergestellten Beweise nachzuweisen, dass jemand nicht „Täter“ sondern „Opfer“ eines Angriffs bzw. einer Straftat war…

Gerade im Strafverfahren gilt ja „in dubio pro reo“. Daher kann ich nur sagen, dass die Gerichte, je nach „Kenntnis“ der verteigenden Rechtsanwälte noch viel „Spaß“ mit digitalen Beweisen bekommen werden….

Viele Grüße

Gerald

Ich komme seit einiger Zeit problemlos ohne Virenschutz zurecht. Jedem zu empfehlen, der weiss was er tut und nicht auf jedes BlinkBlink im Netz oder in E-Mails klickt.

Trotzdem freue ich mich auf den Rest der Artikelserie, weiter so! :-)

Super Artikel.

Kann auch aus Erfahrung sagen, dass die Erkennung teilweise richtig frustrierend ist. Erst vor kurzem beim Goldeneye.

Da hilft nur eins: Backup der wichtigen Daten!

Ein ganz schön interessanter Artikel Mike,

es wäre sinnvoll auch Tipps für Ottonormalverbraucher zu geben, wie man sein System ohne AV absichert und dabei nicht gleich zur die Linux-Keule greifen musst.

Für viele Nutzer, die NULL-Wissen über Sicherheit haben, ist ein AV besser als nichts. Aus Datenschutzgründen musst man auch bedenken, dass AV die Festplatte durchforstet und die Internetaktivität überwacht wird. Ob man wirklich seinen Beschützer vertrauen kann?

Kommt in Teil 3.

Zur Übersicht:

Teil1: Arbeitsweise und Erkennungsrate von Antiviren-Scannern

Teil2: Schwächen beim Einsatz von Antiviren-Scannern

Teil3: Alternativen zum Antiviren-Scanner

Lieber Author,

Ihre Auflistung der zur Erkennung eingesetzten Technologien ist leider unvollständig und entspricht einem Stand von vor ca. 5-10 Jahren (je nach Hersteller).

Das Fehlen von Standards ist a) nicht wirklich korrekt, da grundlegende Standards z.B. in der AMTSO im Rahmen einer (aktuell) freiwilligen Selbstverpflichtung definiert und eingeführt werden (www.amtso.org) und b) auch nicht wirklich ein Problem, da standardisierte Erkennungsmethoden potentiellen Angreifern die Arbeit nur erleichtern würden, da nur noch ein Standard pro Technologie geknackt werden müsste.

Ihre Referenzen sind auch jeweils „halbseiden“. Der (ex) Firefox-Entwickler ist kein a) IT-Security Experte und b) enthält und enthielt Firefox selbst mehr als genügend kritische Schwachstellen, da braucht es keinen Malwarescanner, um das System zu kompromittieren.

Brian Dye, der mittlerweile den zweiten neuen Arbeitgeber nach Symantec hat, ist ebenfalls nur daran interessiert gewesen, u.a. die Incident Response Dienstleistungen der Firma anzupreisen – und das über den zweifelhaften Zusatz

und weiter

– und das in seiner Rolle als Produktverantwortlicher für alles mögliche AUSSER Antimalware. Die deutsche Übersetzung und mediale Aufnahme hat lediglich die beabsichtigte Aussage verzerrt dargestellt.

VirusTotal ist keine verlässliche Quelle zur Bestimmung von Erkennungen der einzelnen Malwareschutzlösungen, da hier nur die Kommandozeilen-On-Demand-Scanner der jeweiligen Hersteller zum Einsatz kommen, ohne die zusätzlichen Schutzfunktionen wie Arbeitsspeicherüberwachung, Emulationen usw.

Ich denke, wenn das Thema diskutiert werden soll, dann bitte mit allen Fakten und Verhältnismäßigkeiten und nicht mit Halbwahrheiten, Spekulationen, veralteten Informationen und unter Betrachtung der tatsächlichen technologischen Fakten.

Gern lade ich Sie daher zu einer sachlich-neutralen Diskussion und Information ein. Wenn Sie daran interessiert sind, lassen Sie mich es bitte wissen, dann würde ich mich per Mail melden. Mein Text hier soll der Information zur besseren Diskussion dienen und bitte nicht als Angriff verstanden werden! :)

Das war erst der Teil 1 der Serie – es geht ja noch weiter. Daher würde ich vorschlagen: Einfach mal abwarten, bevor hier mit schwerem Geschütz, wie »Halbwissen« und »Spekulationen« um sich geworfen wird.

Noch ein paar Anmerkungen:

Im Text steht nichts davon, dass alle eingesetzten Technologien beschrieben werden. Des Weiteren erhöht jede weitere »Erkennungs-Technologie« nur die Komplexität der Software, was sie anfälliger für Schwachstellen macht. Darauf werden wir im zweiten Teil eingehen.

Was definiert denn einen »IT-Security Experten«? Und sollen die Schwachstellen in Firefox eine Entschuldigung für die vermeidbaren Schwachstellen in AV-Software sein? Auch darauf werden wir im zweiten Teil eingehen.

Die zusätzlichen »Schutzfunktionen« sind meist jeder AV-Signatur unterlegen. Wird eine Schadsoftware nicht anhand einer Signatur erkannt, dann ist die Wahrscheinlichkeit der Erkennung mit anderen Methoden eher als gering einzustufen.

Offenbar sorgt der Beitrag – natürlich auch bei AV-Herstellern – für »Verstimmung«. Das ist nachvollziehbar, denn immerhin ist der Vertrieb von AV-Software noch immer ein lukratives Geschäft. Und auch wenn Sie AV-Hersteller sein sollten, Sie dürfen sich auch gerne per E-Mail bei mir melden! ;-)

Herr Kuketz hat noch viel zu milde dargestellt, welche Problematiken AV Software bieten. Haben Sie schon mal überprüft, welche Daten die Programme sammeln, bzw. „Telemetrie“-Verbindungen diese aufbauen? Kaspersky verbindet sich z.B. gerne auch zu ukrainischen u. russischen Servern, wenn Sie verstehen was ich meine. Auch das „HTTPS-Cracken“ mittels MITM für das „sichere Online-Banking“ u. die Datenprüfung durch manche AV wird zurecht kritisiert.

Ich verstehe auch nicht, warum Sie Herr Kuketz so angegangen haben. Der Artikel ist Teil einer Serie. Wenn ich böse wäre, würde ich behaupten, Sie schreiben von einer PR-Abteilung eines AV-Herstellers :)

Apropos Kaspersky: Was mir bei Kaspersky gefallen hat, ist das „Berechtigungssystem“, in dem alle Zugriffe von Programmen auf kritische (System) Komponenten geregelt werden können. Eigentlich müsste Microsoft etwas ähnliches in Windows einbauen, und eine „2-stufige“ Installation implementieren. a) Vertrauenswürdig b) nicht vertrauenswürdig

Alles was nicht a) ist, erhält keine Adminrechte oder darf nicht auf die kritische Systemebene zugreifen.

Ich persönlich finde, dass AV-Software je nach Anwender mehr Probleme schaffen, als lösen. Ich kann nur aus meiner „Anfangszeit“ sprechen, aber Symantec, Kaspersky, usw. schafften auf meinem System mehr Probleme, als jede andere Software. Nun sind inzwischen 7 Jahre vergangen, die ich ohne AV-Software verbringe und seit rund einem Jahr nutze ich sowieso Linux. In Unternehmen mag AV-Software durchaus seine Berechtigung haben, aber als Privatanwender und mit etwas Erfahrung im Umgang mit PC/Internet, kann man darauf verzichten.

Mangels eigener Windows-Geräte, kann ich nur mutmaßen, aber da der Defender auch von Microsoft stammt, könnte man meinen, dass dieser „besser“ auf das System zugeschnitten ist und vielleicht weniger/keine Probleme macht im Gegensatz zu „Drittherstellern“.