1. Digitaler Kinosaal

Wenn ich morgens das Haus verlasse, ist es für mich selbstverständlich, dass meine Wohnungstür sicher verschlossen ist. Beim Arztbesuch oder im Wartezimmer behalte ich meine Patientenakte im Auge, um sicherzustellen, dass keine vertraulichen Gesundheitsinformationen für andere sichtbar sind. In der Öffentlichkeit vermeide ich lange Telefongespräche, um die Möglichkeit zu minimieren, dass andere mithören. Diese bewussten Maßnahmen sind Teil meiner Strategie, persönliche Informationen und meine Privatsphäre in verschiedenen Lebenssituationen zu schützen.

In der digitalen Welt neigen viele Menschen dazu, das zu vernachlässigen, was im analogen Leben selbstverständlich ist. Dort lassen die meisten ihre Türen weit offen und geben ständig preis, wo sie sich aufhalten, worüber sie sprechen oder welche Interessen sie haben. Oft gelingt es uns nicht, unser instinktives Verhalten zum Schutz unserer Privatsphäre und Sicherheit erfolgreich in die digitale Welt zu übertragen. Dort fühlen wir uns paradoxerweise unbeobachtet, weil kein Mensch aus Fleisch und Blut neben uns steht. Dies ist jedoch ein gefährlicher Trugschluss, denn dieses Gefühl der »Unsichtbarkeit« lässt uns leichtsinnig werden. Wir vergessen, dass unsere digitalen Aktivitäten von unsichtbaren Augen überwacht/verfolgt werden, seien es Algorithmen, Unternehmen oder der Staat, die unsere Daten sammeln und analysieren. Dieser scheinbare Mangel an physischer Präsenz täuscht über die realen Gefahren hinweg, die in der digitalen Welt lauern. Stattdessen sollten wir uns die Szenerie wie folgt vorstellen: Der Raum vor dem PC, Laptop oder Smartphone gleicht einem Kinosaal, in dem man sich allein oder in Gesellschaft befindet. Auf der Leinwand vor uns entfaltet sich die digitale Bühne. Diese Bühne ist mit Kameras aus verschiedenen Blickwinkeln ausgestattet, die je nach Aktivität und Einstellung unterschiedliche Bereiche erfassen können. Es ist sogar möglich, alle Perspektiven einzufangen, aber egal, was man gerade macht, die Kameras sind immer da.

Der vorliegende Beitrag ist der Auftakt zu einer Artikelserie mit dem Titel »Mein digitaler Schutzschild«, in der ich meine Ansätze und Ideen teile, die ich gezielt anwende, um meine Privatsphäre im digitalen Raum zu wahren und zu schützen. Ich gebe einen Einblick in meine Herangehensweise und erkläre, wie ich aktiv versuche, meine persönlichen Informationen und meine digitale Präsenz vor unerwünschten Einblicken zu schützen. Metaphorisch gesprochen decken wir im digitalen Kinosaal die Kameras ab und schalten die Mikrofone aus. Auf diese Weise schaffen wir eine Umgebung/Atmosphäre, die unserem menschlichen Bedürfnis nach Freiheit am besten entspricht:

Wirklich frei ist nur, wer unbeobachtet ist.

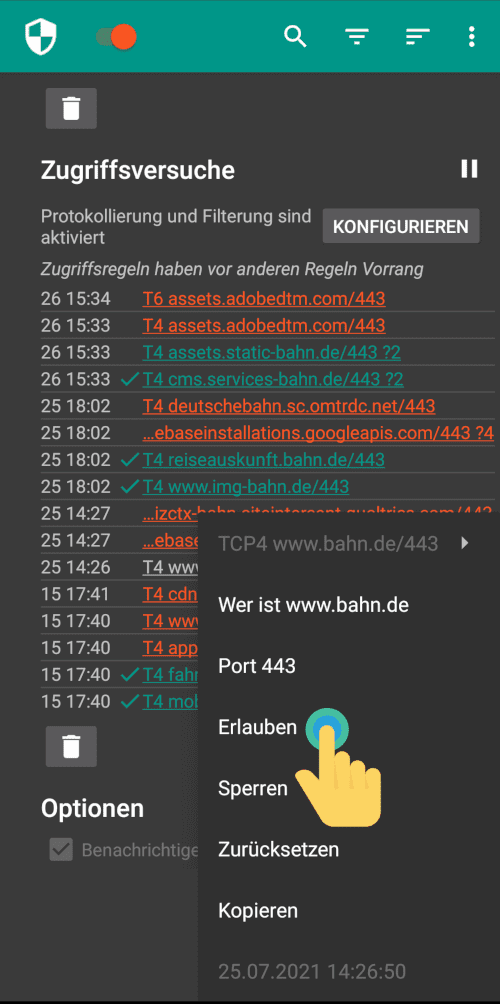

- Wächter der eigenen Daten – Mein digitaler Schutzschild Teil 1

- Zero Trust: Vertraue niemandem – Mein digitaler Schutzschild Teil 2

- Digitale (Sicherheits-)Strategie: 5 Grundprinzipien – Mein digitaler Schutzschild Teil 3

2. Nichts zu verbergen

»Wer nichts zu verbergen hat, der hat auch nichts zu befürchten«, heißt es gerne, vor allem aus Kreisen der Politik. Solche Aussagen sind aber nicht nur unsinnig, sondern auch gefährlich, denn jeder hat etwas zu verbergen. Jeder hat Dinge, die er lieber für sich behält, weil sie ihm in der Öffentlichkeit schaden könnten. Niemand muss alles von sich preisgeben, auch wenn es ihm nicht schadet.

Diese Behauptung wird nicht nur in politischen Kreisen, sondern auch im privaten Bereich oft in leicht abgewandelter Form geäußert. Dort hört man dann die Aussage:

Ich habe nichts zu verbergen!

Diese häufig vorgebrachte Argumentation birgt jedoch mehrere problematische Aspekte, wie Leena Simon in ihrem Beitrag »Nichts zu verbergen? Ein moderner Mythos und 12 Argumente dagegen« aufgezeigt hat.

Vor diesem Hintergrund würde ich sagen: Jeder hat Aspekte seines Lebens, die er lieber für sich behält, und jeder hat das Recht dazu. Der Schutz der Privatsphäre ist nicht nur ein Grundrecht, sondern auch eine wichtige Facette der persönlichen Freiheit und Selbstbestimmung.

3. Mein digitaler Schutzschild

Die Artikelserie könnte auch »Meine digitale Rüstung« heißen, da sie aus vielen einzelnen Komponenten besteht, von denen der Schutzschild nur eine ist. Ich habe mich jedoch für den Titel »Mein digitaler Schutzschild« entschieden. Auch wenn ich also von meinem digitalen Schutzschild spreche, so besteht er doch aus vielen verschiedenen Komponenten. Eine potenzielle Schwachstelle in diesem Schutzschild könnte zu einem erheblichen Verlust an Sicherheit und Privatsphäre führen. Der Schutzschild muss daher ständig überprüft und gewartet werden, er sollte möglichst wenig Angriffsfläche bieten, aber auch nicht zu sperrig oder schwer sein, damit man unter seiner Last zusammenbricht. Die Aufrechterhaltung dieses Gleichgewichts und die kontinuierliche »Schildpflege« stellen eine echte Herausforderung dar.

Das soll keinesfalls entmutigend klingen. Ein digitaler Schutzschild kann jedoch nur dann effektiv sein, wenn man etablierte Gewohnheiten in Frage stellt und bereit ist, neue Ansätze auszuprobieren. Im Rahmen dieser Artikelserie möchte ich euch meine eigenen Ansätze vorstellen, wobei die Anwendbarkeit für den Einzelnen von verschiedenen Faktoren (bspw. persönliche Bedrohungslage/Threat-Level) abhängt. Es wäre vermessen zu behaupten, dass mein Ansatz der beste ist. Letztlich ist jeder selbst dafür verantwortlich, seinen digitalen Schutzschild nach seinen individuellen Bedürfnissen zu »schmieden« und anzupassen. Betrachtet die Artikelserie daher als Anregung/Inspiration und überlegt eigenständig, welche Teile ihr umsetzt, anpasst oder einfach als nicht relevant für euch erachtet.

Eines ist auch klar: Ich werde nicht alle Facetten meines digitalen Schutzschildes vermitteln können. Es ist schlichtweg nicht möglich, sämtliche Aspekte und Nuancen sowohl inhaltlich als auch sprachlich zu erfassen. Dennoch wird der gewährte Einblick tiefgreifend genug sein, dass ihr, liebe Leserinnen und Leser, einige inspirierende Erkenntnisse und (neue) Ideen mitnehmen könnt.

3.1 Aufbau der Serie

Bei der Strukturierung dieser Serie habe ich einige Überlegungen angestellt und mich schließlich für die folgende Vorgehensweise entschieden: Zunächst werde ich Konzepte wie Zero Trust und KISS (Keep it simple, stupid!) kurz vorstellen, die eine wichtige Grundlage für meinen digitalen Schutzschild bilden. Ich werde meine generelle Vorgehensweise bei der Registrierung neuer Accounts (bspw. Hotelbuchungen, Online-Shops) und bei der Auswahl von Versicherungen/Dienstleistern erläutern. Danach gebe ich einen Einblick in meinen Netzwerkaufbau, inklusive der Entscheidung, neben der Fritz!Box auch einen OpenWrt-Router zu verwenden. Darauf folgt eine Betrachtung der (Betriebs-)Systeme, die beruflich und privat im Einsatz sind. Anschließend liegt der Fokus auf Apps, Software und Diensten. So arbeiten wir uns Schritt für Schritt vom »Großen« zum »Kleinen« vor.

3.2 Die Hintergründe der Nichtnutzung beleuchten

In der Artikelserie werde ich meine Vorgehensweise vorstellen und erläutern, warum ich Werkzeuge/Dienste auf eine bestimmte Art und Weise einsetze. Normalerweise vermeide ich es, bei Empfehlungen im Detail zu erläutern, warum ich bestimmte Werkzeuge/Dienste nicht in Betracht ziehe oder nicht empfehlen kann. Für diese Artikelserie werde ich diesen Ansatz etwas lockern und gelegentlich erläutern, warum ich bestimmte Lösungen nicht verwende, weil sie einfach nicht in mein Konzept oder meine Umgebung passen. Hier ein Beispiel:

Ich werde oft gefragt, warum ich E-Mail-Anbieter wie Proton Mail oder Tuta nicht empfehle. Weil der Zugang über IMAP nicht möglich ist, was ich für sehr wichtig halte. Ich möchte nicht auf den Browser oder die Apps des Providers angewiesen sein, um meine E-Mails abzurufen. Ich weiß, dass Proton eine »Proton Mail Bridge« anbietet. Das funktioniert aber nicht bei jedem Client, vor allem nicht mobil.

3.3 Aktualität

Der Inhalt der Artikelserie ist nicht von zeitloser Natur wie ein Gedicht, sondern Gegenstand ständiger Veränderung und Anpassung. Dies sollte stets berücksichtigt werden, da es durchaus vorkommen kann, dass bspw. eine Software nicht mehr empfehlenswert ist. Gründe dafür können fehlende Weiterentwicklungen oder nicht adressierte Sicherheitslücken sein. Falls dieser Fall eintritt, werde ich einen Update-Hinweis (rote Box mit Datum) im entsprechenden Beitrag platzieren. Eine ständige Aktualisierung der Artikelserie werde ich allerdings nicht vornehmen. Aktuelle Empfehlungen sind in der Empfehlungsecke aufgeführt.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

3.4 Schwierigkeitsgrad/Anspruchsniveau

Ich bin mir bewusst, dass Menschen mit unterschiedlichen Vorkenntnissen meinen Blog lesen bzw. verfolgen. Mein Ziel ist es, mit dieser Artikelserie insbesondere Anfänger und Fortgeschrittene anzusprechen, weshalb ich auf allzu technische Fachsprache und Nerd-Wissen weitgehend verzichten werde. Detaillierte Schritt-für-Schritt-Anleitungen wird es allerdings nicht geben. Mein Ziel ist es, meine Ansätze und Ideen zu vermitteln.

4. Fazit

Diese Artikelserie wird eine kleine Entdeckungsreise sein, sowohl für euch als Leser als auch für mich als Autor. Während des Schreibens werde ich höchstwahrscheinlich selbst auf Erkenntnisse stoßen, die dazu beitragen, den Digitalen Schutzschild weiter zu stärken. Man könnte es auch als eine gemeinsame Expedition durch die digitale Welt bezeichnen, bei der wir neue Wege und Techniken erkunden, um unsere Online-Präsenz zu schützen.

Ich bin davon überzeugt, dass diese Artikelserie enorm davon profitieren kann, wenn ihr eure eigenen Erkenntnisse im Fediverse, Chat oder Forum mit uns teilt. Durch den Austausch verschiedener Perspektiven können wir gemeinsam von vielfältigem Wissen profitieren. Jeder Beitrag, jede Frage und jede Diskussion spielt eine wichtige Rolle, um euren individuellen digitalen Schutzschild zu »schmieden«.

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

Unterstützen

Unterstützen

Ich freue mich auf Deine Beteiligung zum Artikel

Abschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.