1. Ein konfliktbehaftetes Thema

Jede WhatsApp-Nachricht füttert die Datenkrake Zuckerbergs – doch es gibt längst Alternativen, auf die man ausweichen kann. Möchte man von WhatsApp weg, muss man je nach Anspruch schon sehr genau hinschauen, ob eine Alternative tatsächlich eine Verbesserung mit sich bringt oder ob es am Ende nur heißt: Vom Regen in die Traufe kommen. Als Nutzer hat man dabei sprichwörtlich die »Qual der Wahl«. Es gibt mittlerweile so viele Messenger, dass es beinahe unmöglich ist, jeden einzelnen zu bewerten bzw. vorzustellen.

Im vorliegenden Beitrag möchte ich zunächst eine Übersicht darüber geben, welche technischen Merkmale aktuelle Messenger nutzen und welche Vor- und Nachteile sich für den Nutzer daraus ergeben. In den nachfolgenden Teilen der Artikelserie »Messenger« werde ich insgesamt acht Messenger vorstellen und diese aus der Perspektive IT-Sicherheit und Datenschutz betrachten bzw. bewerten.

- Die verrückte Welt der Messenger – Messenger Teil1

- Threema: Instant-Messaging-Dienst aus der Schweiz – Messenger Teil2

- Telegram: »Sicherheit« gibt es nur auf Anfrage – Messenger Teil3

- Wire: Vertrauen verspielt – Messenger Teil4

- Delta Chat: Messaging über die E-Mail-Infrastruktur – Messenger Teil5

- Conversations: Messaging über das XMPP-Protokoll – Messenger Teil6

- Element: Messaging über die Matrix – Messenger Teil7

- Briar: Anonymität und Sicherheit gehen vor – Messenger Teil8

- Signal: Hohe Sicherheit und Zero-Knowledge-Prinzip – Messenger Teil9

2. Es kann nie den »einen« Messenger geben

Jeder stellt individuelle Anforderungen an einen Messenger. Dem einen Nutzer ist es wichtig möglichst viele Leute zu erreichen, während ein anderer gerne Nachrichten innerhalb einer Gruppe austauscht. Ein anderer wiederum legt Wert auf eine verschlüsselte Kommunikation oder eine möglichst einfache Bedienung. Letztendlich muss jeder selbst entscheiden, welcher Messenger die eigenen Bedürfnisse am ehesten erfüllt – eine Eierlegende Wollmilchsau bzw. universelle Lösung wird und kann es nie geben. Von dieser Wunschvorstellung sollten wir uns befreien und das Thema Messenger losgelöst von Emotionen betrachten.

Du kannst den Blog aktiv unterstützen!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

2.1 Entscheidungsfreiheit auf Kosten anderer Personen?

Grundsätzlich steht es jedem frei, den Messenger seiner Wahl einzusetzen. Allerdings hat diese Freiheit nach meiner Auffassung Grenzen. Nämlich dann, wenn die Rechte anderer Menschen berührt werden und bspw. personenbezogene Daten ohne Einwilligung eines Betroffenen auf die Server des Messenger-Anbieters übermittelt werden.

Ein prominentes Beispiel ist WhatsApp: WhatsApp benutzt eure bzw. die Telefonnummer eurer Kontakte als sogenannten »Unique Identifier« – also eine Ziffern- oder Zeichenkombination, mit der sich bspw. Hardware, Software, Personen etc. eindeutig identifizieren lassen. Vor jeder Nutzung von WhatsApp bzw. in regelmäßigen Abständen werden alle Telefonnummern aus dem lokalen Adressbuch des Smartphones an WhatsApp-Server übermittelt. Ein Nutzer, der WhatsApp selbst nicht nutzt bzw. nicht in die AGB eingewilligt hat, wird durch den Upload seiner Telefonnummer seines Rechts auf informationelle Selbstbestimmung beraubt. Wo also endet die Entscheidungsfreiheit? Ein heikles Thema, bei dem verschiedene Ansichten vertreten werden.

2.2 WhatsApp: Missionierung ist der falsche Ansatz

Nach meiner Auffassung gilt es, andere Meinungen bzw. Ansichten zu respektieren, auch wenn sie uns nicht gefallen. Übertragen auf die Messenger-Welt bedeutet das bspw.: Ja, WhatsApp ist ein Datenschutzalbtraum unter der Flagge von Facebook, aber viele Menschen nutzen es einfach deswegen, weil sie darüber praktisch »jeden« erreichen können. Es wäre aber falsch, Menschen zu verurteilen oder gegen sie zu hetzen, nur weil sie WhatsApp oder sonst einen Messenger bevorzugen, den man selbst ablehnt – und dafür vielleicht auch gute Gründe hat. Im Kern geht es darum, Menschen freundlich auf Alternativen hinzuweisen, ohne sie missionieren zu wollen – ist euer Gegenüber dann empfänglich für eure Argumente, wird er sich »euren« Messenger vielleicht etwas genauer anschauen.

3. Technische Merkmale

Nachfolgend werfen wir einen Blick in die technischen Merkmale bzw. Details, die Messenger heute maßgeblich voneinander unterscheiden und Auswirkungen auf die Sicherheit und den Datenschutz einer Lösung haben.

3.1 Verschlüsselung | Kryptografie

Zur Gewährleistung einer »abhörsicheren« Kommunikation setzen Messenger auf unterschiedliche Verschlüsselungstechniken. Beliebt und sinnvoll ist der Nachrichtenaustausch via Ende-zu-Ende-Verschlüsselung (E2EE). Theoretisch verhindert diese Technik das Abhören der Nachrichten durch andere Parteien und nur die jeweiligen Kommunikationspartner können Nachrichten entschlüsseln. Das hat bspw. den Vorteil, dass Nachrichten, die auf Servern zwischengespeichert werden, nicht von Dritten mitgelesen werden können. In der Praxis steht und fällt das Prinzip der E2EE allerdings mit der gegenseitigen Authentifizierung der Geräte bzw. Schlüssel. Wer eine Authentifizierung seines Gegenübers nicht durchführt, kann nie wirklich sicher sein, ob er tatsächlich mit dem gewünschten Kommunikationspartner Nachrichten austauscht oder womöglich mit einem unbekannten Dritten. Um solche Man-in-the-Middle-Angriffe (MITM) auf die E2EE zu erschweren, haben einige Messenger die Möglichkeit implementiert, sein Gegenüber zu verifizieren und damit die Echtheit des Kommunikationspartners sicherzustellen.

Selbst eine perfekte E2EE ist allerdings nur so sicher wie das jeweilige Endgerät, auf dem die Nachrichten gespeichert werden. Das Prinzip der E2EE betrachtet nämlich nicht die Risiken der Kommunikationsendpunkte, nachdem die Nachrichten entschlüsselt wurden. Das bedeutet: E2EE schützt im Idealfall vor dem Abhören der Nachrichten auf dem Transportweg, allerdings bietet sie keinen Schutz vor lokalen Angriffen. Man sollte sich daher stets vor Augen führen, dass die E2EE lediglich ein kleines Puzzelteil darstellt, wenn das Schutzziel der Vertraulichkeit eingehalten werden soll. Zur Wahrung des Schutzziels sind noch weitere Maßnahmen wie OS-Sandboxing / Isolation, Verschlüsselung des Endgeräts (+ sicheres Passwort) etc. notwendig.

Je nach persönlichen Präferenzen bzw. dem angestrebten Schutzbedarf kann es notwendig sein, die E2EE durch weitere Prinzipien aus der Kryptografie zu erweitern:

- (Glaubhafte) Abstreitbarkeit: Mit der Abstreitbarkeit kann erreicht werden, dass ein Gesprächspartner nicht beweisen kann, dass sein Gegenüber eine Nachricht tatsächlich verfasst hat. Klingt verwirrend und steht auf den ersten Blick auch im Widerspruch mit der Authentifizierung eines Kommunikationspartners. Kryptografisch betrachtet schließt sich die Authentifizierung und Abstreitbarkeit allerdings nicht gegenseitig aus. Die Authentifizierung stellt lediglich sicher, dass ein Empfänger bzw. Absender derjenige ist, für den man ihn hält. Protokolle wie Off-the-Record Messaging (OTR) oder Signal Protocol ermöglichen diese Abstreitbarkeit.

- Folgenlosigkeit: Perfect Forward Secrecy (PFS) stellt sicher, dass auch jemand, der die verschlüsselte Kommunikation abhört und speichert, diese nicht entschlüsseln kann, wenn er später den privaten (Langzeit-)Schlüssel in die Hände bekommt. Die Kommunikation erfolgt nämlich auf Grundlage geheimer (Sitzungs-)Schlüssel, die immer neu zwischen den Kommunikationsteilnehmern vereinbart werden. Das Prinzip hinter PFS sorgt für die Gewährleistung der Folgenlosigkeit und der bereits aufgezeigten (glaubhaften) Abstreitbarkeit.

Zusammenfassend müssen vier Faktoren zusammenkommen, damit eine Unterhaltung per Messenger einem abhörsicheren, persönlichen Gespräch unter vier Augen entspricht:

- Die Gesprächspartner müssen sich gegenseitig authentifizieren, also sicherstellen, dass es sich wirklich um die Person handelt, mit der man sprechen möchte.

- Die E2EE sorgt dafür, dass niemand außer den beiden Teilnehmern die Inhalte lesen kann.

- PFS stellt sicher, dass auch jemand, der die verschlüsselte Kommunikation abhört und speichert, diese nicht rückwirkend entschlüsseln kann, wenn er später einen (Sitzungs-)Schlüssel in die Hände bekommt. Future Secrecy sorgt dafür, dass ein abgefangener Schlüssel keine zukünftige Kommunikation entschlüsseln kann.

- Abstreitbarkeit ist wichtig, damit kein Gesprächspartner beweisen kann, dass der andere etwas geschrieben hat.

3.2 Zentral vs. Föderation vs. Dezentral

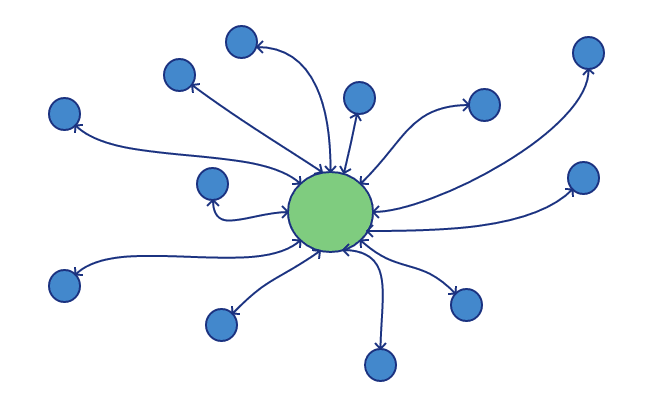

Zentral: Dienste wie WhatsApp, Twitter und Co. werden auch als Walled Garden bezeichnet. Die Herrschaft und Kontrolle über den Dienst, die Nutzer und den Daten obliegt dem Anbieter. Oder anders formuliert: Als Nutzer ist man sozusagen auf einer Insel untergebracht, die mit der Außenwelt nicht kommunizieren kann und man ist der »Gnade« des Anbieters ausgeliefert.

Quasi alle marktbeherrschenden Messenger (WhatsApp, Threema, Signal etc.) sind Walled Gardens. Das bedeutet: Es gibt einen Server bzw. Server-Cluster, an dem sich jeder Teilnehmer anmelden muss. Letztendlich liegt die Kontrolle über den gesamten Dienst und seine zukünftige Ausrichtung allein in der Verantwortung des jeweiligen Dienstleisters. Ob zukünftig Werbung bei der Nutzung eingeblendet wird oder die Metadaten zu Marketingzwecken benutzt werden, über all das entscheidet der Anbieter selbst. Um es auf den Punkt zu bringen: Ein zentralisierter Anbieter hat viel Macht, mit der er hoffentlich sorgsam umgeht.

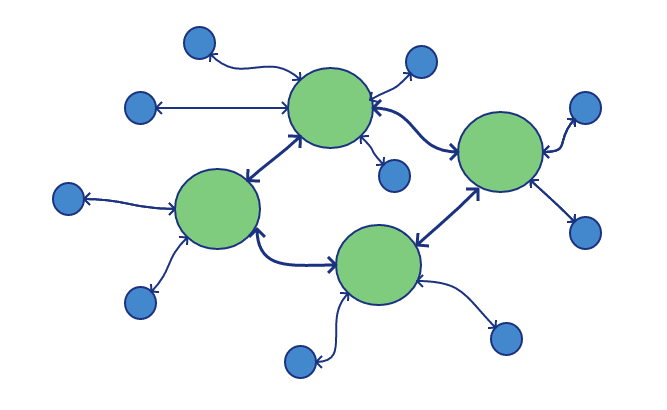

Föderation: Das Prinzip der Föderation funktioniert anders. Wir kennen es aus dem alltäglichen Leben beim E-Mailing. Es gibt unzählige Anbieter, bei denen wir ein Konto eröffnen können. Über das E-Mail-Protokoll (SMTP) sind diese E-Mail-Server miteinander vernetzt und es steht euch offen, wem ihr eine Nachricht zukommen lasst. Die Architektur bzw. das Prinzip der Föderation verfolgt einen offenen Ansatz der kollektiven Vernetzung, bei dem niemand ausgeschlossen wird. Anders als ein zentralisierter Dienst bestimmt nicht ein Anbieter allein die Spielregeln.

Föderation unterstützen unter anderem die beiden Instant-Messaging-Protokolle XMPP und Matrix. Beide gestatten es, miteinander in den Austausch zu treten bzw. ein Kommunikationsnetzwerk zu betreiben, ohne von zentralen Anbietern in irgendeiner Form abhängig zu sein. Insbesondere für Personen oder Institutionen mit hohem Autonomiebedürfnis kommen diese beiden Protokolle in Betracht.

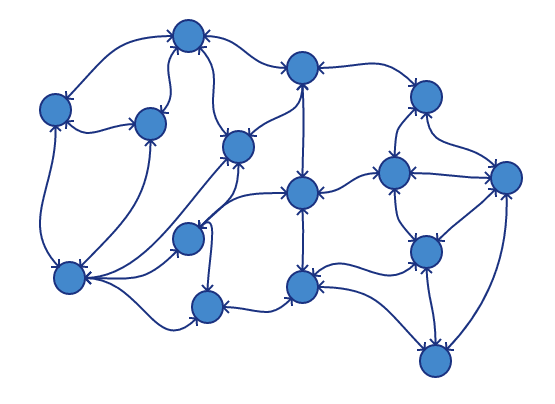

Dezentral: Förderation ist vom Prinzip her eine gute Lösung, aber es hat ebenso wie die zentrale Infrastruktur eine Schwäche: Metadaten. Diese sind noch immer vorhanden und können unter Umständen sogar von mehreren Servern empfangen bzw. gesehen werden. Die Lösung liegt in einer dezentralen Infrastruktur (oder auch Peer-to-Peer), bei der sich die Teilnehmer direkt miteinander verbinden und keinen Server benötigen. Auch dezentrale Infrastrukturen haben ihre Nachteile, wenn das Ziel allerdings die Vermeidung / Verschleierung von Metadaten ist, dann ist dieses Vernetzungsschema den beiden anderen überlegen. Unter anderem wird dieser dezentrale Ansatz im Messenger Briar verwendet.

3.3 Metadaten

Bei der Nutzung technischer Geräte und Dienste entstehen grundsätzlich Metadaten. Diese Metadaten sagen mehr über eine Person aus als häufig angenommen. Nehmen wir zum Beispiel den Browserverlauf, also welche Webseite jemand zu welchem Zeitpunkt besucht hat. Wie die SHARE-Foundation durch eine Untersuchung des Browserverlaufs einer Person zeigen konnte, kann eine Person den gesamten Tag über verfolgt werden. Dadurch werden die Interessen, Vorlieben und Ängste der Person für Fremde derart offen ersichtlich, als würde durch die Augen der Person selbst geblickt.

Bezogen auf die Welt der Messenger bedeutet das: Trotz einer E2EE (zur Erinnerung: Verschlüsselung der Nachrichteninhalte) können die Metadaten bei einem Messenger noch eine ganze Menge über eine Person aussagen:

- Wer wann online ist

- Mit wie vielen Geräten jemand online ist

- Welche Kontakte jemand hat (Social-Graph)

- Wer mit wem wann kommuniziert

- Die IP-Adressen der Geräte

- […]

Bei der Nutzung eines zentralisierten Messengers müssen wir also dem Anbieter vertrauen, dass dieser die erhobenen Metadaten nicht speichert, weitergibt bzw. irgendwie verwertet. Etwas mehr Kontrolle über die Metadaten haben wir bei der Nutzung von föderalen Lösungen wie XMPP bzw. Matrix – allerdings auch nur dann, wenn der Server unter der eigenen Kontrolle steht. Ansonsten ist die Problematik ähnlich wie bei zentralisierten Diensten zu bewerten. Zur größtmöglichen Vermeidung bzw. Verschleierung von Metadaten ist demnach eine Art der Kommunikation erforderlich, die nicht auf einer zentralen bzw. föderierten Infrastruktur basiert. Als Beispiel ist hier Briar zu nennen, das vollständig ohne eine Server-Infrastruktur auskommt und den Nachrichtenaustausch via Peer-to-Peer ermöglicht.

Wir bewegen uns hier auf eine Grundsatzfrage zu: Wie viele Metadaten muss ein (zentralisierter) Messenger bzw. Server-Betreiber überhaupt erheben, damit die Funktionalität eines Messengers gewährleistet wird? Bei den zentralisierten Messengern finden wir auf diese Frage die meisten Antworten beim Messenger Signal, der mit neuen Techniken wie Sealed-Sender oder Private-Contact-Discovery eine größtmögliche Vermeidung von Metadaten anstrebt.

3.4 Identifier

In der Informatik ist ein Identifier (Bezeichner) eine eindeutige Benennung bzw. Zuweisung eines Objekts zu einem Wert, Datentyp oder Funktion. Messenger wie WhatsApp oder Signal nutzen die Telefonnummer der Nutzer als einen solchen Identifier. Noch vor der Nutzung muss man sich mit seiner Telefonnummer registrieren, die dann gemeinsam mit den Telefonnummern aus dem Adressbuch (als Hash) auf die Server der Anbieter hochgeladen wird. Die Übermittlung der Telefonnummern aus eurem Adressbuch an WhatsApp dient zunächst einem ganz einfachen Zweck: WhatsApp weiß, wer von euren Kontakten ebenfalls WhatsApp nutzt und kann euch diese dann direkt in WhatsApp einblenden – das sogenannte Contact Discovery. Allerdings ist diese Variante bzw. die Telefonnummer als Identifier zu nutzen nicht besonders datenschutzfreundlich, da über diesen Weg natürlich auch Telefonnummern bei WhatsApp landen, bei denen ein Nutzer nicht in die AGB eingewilligt hat.

Daher lautet die Frage: Was passiert eigentlich mit den Telefonnummern jener Kontakte, die bei WhatsApp kein Konto haben? Ein »Personal Information Protection and Electronic Documents Act (PIPEDA)« aus dem Jahr 2013 gibt darauf (möglicherweise) eine Antwort:

Out-of-network numbers are stored as one-way, irreversibly hashed values. WhatsApp uses a multi-step treatment of the numbers, with the key step being an “MD5” hash function. The phone number and a fixed salt value serve as input to the hash function, and the output is truncated to 53 bits and combined with the country code for the number. The result is a 64-bit value which is stored in data tables on WhatsApp’s servers. According to WhatsApp, this procedure is designed to render out-of-network numbers (i.e., the mobile numbers of non-users) anonymous.

Nach Auffassung von WhatsApp ist eine Telefonnummer, die mit der MD5- Hashfunktion und einem festen Salt auf 53-Bit »geschrumpft« wird und anschließend gemeinsam mit der Landesvorwahl als 64-Bit Wert gespeichert wird anonymisiert. Fakt ist: Mit diesem Verfahren lässt sich keine ausreichende Anonymisierung erreichen. Binnen weniger Minuten ließen sich alle »anonymisierten« Telefonnummern leicht wieder rekonstruieren.

Halten wir also fest: Ja, WhatsApp »anonymisiert« die Telefonnummern von Nicht-Nutzern. Nein, die Anonymisierung ist nach meiner Einschätzung nicht ausreichend. Ein Nutzer, der WhatsApp selbst nicht nutzt bzw. nicht in die AGB eingewilligt hat, wird durch den Upload seiner (gehashten) Telefonnummer seines Rechts auf informationelle Selbstbestimmung beraubt.

Dass es auch anders geht bzw. andere Identifier in Frage kommen, zeigen Messenger wie Threema, Conversations (XMPP) oder Element (Matrix). Dort ist der Identifier nicht an die Telefonnummer gebunden, sondern im Falle von Threema eine 8-stellige ID, die man bei Bedarf an andere weitergeben kann. Ähnlich ist es in der XMPP- bzw. Matrix-Welt, bei denen man sich ein entsprechendes Konto wie eine E-Mail-Adresse vorstellen kann, die einmalig vergeben wird. Wie bei E-Mail benötigt man also auch für das Chatten über die Protokolle »XMPP« bzw. »Matrix« zunächst ein entsprechendes »Chatkonto« bei einem der föderierten Server-Anbieter. Anschließend kann man diese »Chatadresse« mit jenen Kontakten austauschen, die man gerne über das jeweilige System erreichen möchte.

Zusammengefasst: Die Telefonnummer als Identifier zu benutzen ist bequem. Sofern ein Kontakt aus dem eigenen Telefonbuch ebenfalls einen Messenger wie WhatsApp oder Signal nutzt, kann ohne Umwege direkt ein Chat gestartet werden. Datenschutzfreundlich ist diese Variante allerdings nicht, da über diesen Weg auch Telefonnummern bei WhatsApp und Co. landen, die den Messenger nicht nutzen.

3.5 Quelloffenheit | Transparenz

Eine größtmögliche Kontrolle über unsere Daten können wir nach meiner Auffassung nach nur dann erreichen, wenn wir bzw. andere Personen (außer den App-Entwicklern) in der Lage sind, die Funktionsweise eines Messengers bzw. generell von Systemen nachzuvollziehen. Damit meine ich die vollständige Offenlegung des Quellcodes eines Messengers. Diese Offenheit ist ein essenzieller Schritt zu mehr Transparenz der Anwendung.

Und ja, mir ist bewusst, dass manche Messenger so komplex sind, dass auch die vorstehend beschriebene Offenheit kein Garant dafür ist, dass im Quellcode des Messengers nicht irgendwelche mysteriösen Code-Schnipsel versteckt sind, deren Sinnhaftigkeit und Bedeutung man sich nur schwerlich erklären kann. Daher kann man sich auch bei diesen Messengern nie 100%ig sicher sein, durch diese ausspioniert zu werden. Daher sollten wir auch den FOSS-Apps nicht blind vertrauen.

Trotz alledem stellt meiner Ansicht nach die Offenlegung des Quellcodes einen Weg in die richtige Richtung dar, denn somit ermöglicht man jemandem mit den entsprechenden Ressourcen, den Code selbst nachzuprüfen und ggf. an seine Bedürfnisse anzupassen / zu verbessern. Ein großer Nachteil von Messengern wie WhatsApp oder Threema ist die mit ihrer Proprietät verbundene Intransparenz der Datenverarbeitung. Denn bei diesen proprietären Messengern wissen wir nicht und können es auch oftmals nicht überprüfen, was sie eigentlich (ohne unser Wissen) so anstellen.

Ein Messenger, dessen Quellcode nicht vollständig offen liegt, ist nach meiner Auffassung nicht bzw. lediglich eingeschränkt empfehlenswert. Dabei spielt es keine Rolle, ob es extern durchgeführte Audits bzw. Sicherheitsprüfungen von Unternehmen gab, die der jeweiligen Lösung ein hohes Sicherheitsniveau bescheinigen. Nicht der Hersteller sollte bestimmen, wer den Quellcode sehen darf, sondern der souveräne Nutzer.

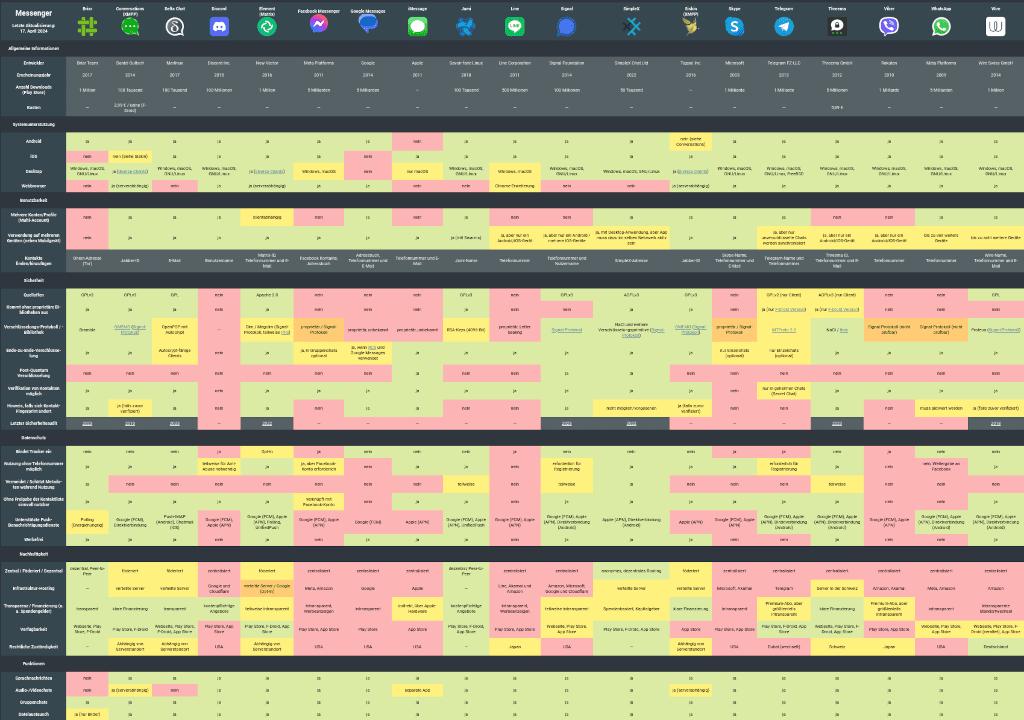

4. Messenger-Matrix

Es gibt mittlerweile so viele Messenger, dass es unmöglich ist, jeden einzelnen zu bewerten bzw. vorzustellen. Im Rahmen der Artikelserie werde ich folgende acht Messenger betrachten:

- Telegram

- Signal

- Threema

- Conversations (XMPP)

- Wire

- Briar

- Element (Matrix)

- Delta Chat

Im vorliegenden Beitrag möchte ich euch noch die Messenger-Matrix (englische Version) vorstellen, die einen Überblick über die verschiedenen (technischen) Merkmale diverser Messenger bietet. Mit einem Klick auf die Matrix öffnet sich eine größere Darstellung – der aktuelle Stand ist oben links als Datum vermerkt:

Hinweis

Falls ihr Ergänzungen und Anmerkungen zur Messenger-Matrix habt, dann kontaktiert mich einfach direkt per E-Mail.5. Fazit

Die Diskussion über Messenger ist häufig geprägt von Vorurteilen, Wunschvorstellungen und technischem Halbwissen. Im Rahmen der Artikelserie möchte ich die oben genannten Messenger daher möglichst objektiv betrachten und die aufgeheizte Diskussion auf eine Ebene führen, auf der man sachlich miteinander in einen Austausch treten kann.

Im nachfolgenden Teil der Artikelserie wird der Messenger Threema vorgestellt, der seinen Ursprung in der Schweiz hat. Stand 2018 tauschen ungefähr 5 Millionen (private) Nutzer Nachrichten über den Dienst aus.

Bildquellen:

Dove: Freepik from www.flaticon.com is licensed by CC 3.0 BY

Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

46 Ergänzungen zu “Die verrückte Welt der Messenger – Messenger Teil1”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit.

Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

In der Matrix ist bei Wire/Eigene Server möglich = Nein.

Meines Erachtens kann ich eigene Server installieren: https://github.com/wireapp/wire-server – auch wenn ich keine Federation mit anderen Servern oder der Hersteller Cloud einrichten kann.

-> ausprobiert habe ich es bisher allerdings nicht.

Danke.

Vielleicht kannst du das direkt im Forum ergänzen / melden?

Siehe Hinweis:

Also, wenns danach geht, kann das auch mit Signal gemacht werden. Ist ja auch alles offen. Das wird dann relativ theoretisch mM nach. Es sollte nur da mit „Ja“ beantwortet werden, wo es vernünftig und produktiv verwendet werden kann.

Die Alternativen sind ja alle schön und gut, nur was soll man manchen, wenn 90% der Freunde WhatsApp nutzen ?

Manche möchten einfach nichts zahlen (Threema) andere sind eher unbekannt.

Einfach mal WhatsApp löschen und schauen von dem du vermisst wirst. Wenn es wichtige Kontakte sind, dann werden sie dich schon Fragen, wie sie dich erreichen können. Neben Messenger-Alternativen gibts ja auch noch E-Mail, das gute alte Telefon sowie handgeschriebene Briefe.

Ich konnte es auch am Anfang nicht glauben, aber das meiste hin und her Geschreibsel auf WhatsApp ist ohnehin belanglos und die Kontakte, die etwas wichtiges zu sagen haben, haben sich bei mir gemeldet. Außerdem kann man denen, denen Threema zu teuer ist, ja auch eine Lizenz sponsoren. Habe ich in der Familie gemacht und seither erreichen mich alle dort. Lizenzen gibt es 1-2 Mal im Jahr zum halben Preis. Da einfach mal ein paar auf Vorrat kaufen. Sieh es als Dienst an der Gesellschaft ;-)

Ich habe meine WhatsApp Lösung im Freundeskreis angekündigt und danach festgestellt, dass alle auch einen Account bei Signal, Threema oder iMessage hatten.

Nur beruflich komme ich leider von WhatsApp nicht los.

Ich vermisse Whatsapp nicht, mit Familienmitgliedern nutze ich Signal, mit anderen SMS, wie früher.

Das ist leider nicht bei jedem so, wer zB eine große Familie in Südamerika (alle mit Whatsapp) hat der wird bei einem Whatsapp-Verzicht wohl viel weniger mitbekommen (insbesondere bei Gruppen-Kommunikation).

Whatsapp für Firmenkommunikation: Da gilt die DSGVO. Da wäre ich extrem vorsichtig (bei allem was irgendwie Personenbezogen ist). Eine Alternative: Zulip, selbst gehostet (ein Slack-artiger Team Chat, mit Apps etc., für Hosting reicht ein günstiger virtueller Server um ein paar Euro).

Also ich habe da mit Delta Chat gute Erfahrungen gemacht. Eine Mailadresse hat praktisch jeder. Damit hast du (wenn du es installierst) einem Messenger. Die experimentierfreudigen Freunde werden das auch bald haben.

Und alle die, die sagen ich will keinen weiteren Messenger, die bekommen die Chatnachrichten halt als Mail. Im Zweifelsfall auf ihre Gmailadresse (notwendig für Android) oder ihre iOS Id (oder wie auch immer Apple seine hauseigene Mailadresse für den Zugang zum Appstore nennt).

So zumindest klappt das in meinem Bekanntenkreis recht gut.

Ich finde den Ansatz ebenfalls interessant und habe mir Delta Chat gerade auf mein iPhone installiert.

Verschlüsselt kannst du aber nur bzw. erst kommunizieren, wenn der gegenüber auch Delta Chat nutzt…

Oder einen anderen Mail-Client der Autocrypt unterstützt.

Also z.B. Thunderbird für Desktop oder für Android k9 und FairEmail (glaube ich zumindest).

Ich stelle meine Kontakte einfach vor die Tatsache, dass auf meinem GApps-freien LineageOS-Telefon keinerlei proprietäre Apps zu finden sind.

Wem Conversations oder Riot zu kompliziert ist … Signal installieren kann wirklich jeder!

Der Rest muss mir halt SMS schreiben.

Sehr schöner Artikel. Man merkt, dass sich der Blog stetig weiterentwickelt und auch für Laien immer verständlicher wird.

Sehr schön finde ich was du im folgenden Satz angesprochen hast (und ist in meinen Augen ein überaus wichtiger Punkt):

Ich lese nun seit mehr als zwei Jahren deinen Blog. Jedoch bin ich nach wie vor der Meinung, dass das Thema Datenschutz die breite Masse nie erreichen wird, wenn Andersdenkende weiterhin so erlitär abgespeißt werden wie es teilweise im Forum passiert. Eine schwierige Mission von der ich hoffe, dass sie eines Tages Realität wird.

Ausgewogener Artikel, vielen Dank. Wie sehen Sie in diesem Zusammenhang den Anlauf des Tox-Projekts als freies, auf vielen Plattformen verfügbares, dezentrales Kommunikationsprotokoll?

Sid Messenger erfüllt die höchsten Sicherheitsstandards, ohne gleich ein eigenen Server betreiben zu müssen.

https://sid.co/de/

… so wird es jedenfalls beworben. Die Erfahrung zeigt aber, dass gutes Marketing nicht zwangsläufig auch ein »sicheres« Produkt bedeutet.

Ich finde, in der Liste fehlt TorChat.

Threema benötigt KEINE separate QR-Scan-App mehr seit dem Sommer 2019!

Da muss die Tabelle mal angepasst werden!

Zudem finde ich diese Aufstellung deutlich besser, da sie auch das Herausgeber-Land beachtet und die juristische Umgebung dazu:

https://www.securemessagingapps.com

Ja, ist ne interessante Übersicht. Leider nicht mehr aktuell und wird nicht mehr gepflegt

Bin gespannt auf die Fortsetzung! :)

Signal benutzte vor einiger Zeit Google Cloud Messaging (GCM), wurde dann umgestellt auf Firebase Cloud Messaging (FCM). Wäre hilfreich eine Erläuterung dazu zu haben. Was bedeutet das? Weiss nun Google von allem Bescheid selbst wenn ich ein LineageOS Telefon ohne Google Apps habe? Welche anderen Messenger benutzten auch FCM?

Signal benötigt GCM bzw. FCM nicht zwingend für die Push-Zustellung von neuen Nachrichten.

Zitat Wikipedia:

Grundsätzlich nutzen alle Messenger GCM/FCM, es sei denn, sie bringen Alternativen wie WebSockets oder ein alternatives Notification-System mit.

Interessant wäre auch Talk aus Nextcloud. Das ist vllt kein Messenger für alle, aber gerade für Unternehmensinterne Kommunikation interessant.

Hier ein Hinweise auf einen recht guten Vortrag in dem Zusammenhang:

What’s left for private messaging?

Will Scott

https://media.ccc.de/v/36c3-10565-what_s_left_for_private_messaging

„Ich hab doch nichts zu verbergen“, „ist mir egal, dass die meine Daten haben“, „ist doch voll gut. Dann bekomme ich keine Werbung die mich eh nicht interessiert sondern nur relevantes“. „WhatsApp ist doch eh verschlüsselt… und Metadaten: Ich hab kein Problem, wenn die wissen mit wem ich schreibe“

Mich würde da brennend mal interessieren, wie du da argumentierst. Warum sollen wir überhaupt verschlüsseln und auf Datenschutz achten?

Zur der Frage findest du überall im Blog & Forum Antworten, z.B.:

https://www.kuketz-blog.de/die-risiken-von-anlasslosen-datenspeicherungen/

https://www.kuketz-blog.de/kommentar-eine-unbequeme-datenschutz-wahrheit/

https://www.kuketz-blog.de/big-data-jeder-hat-etwas-zu-verbergen/

https://www.kuketz-blog.de/leseempfehlung-big-data-und-co/

https://forum.kuketz-blog.de/viewtopic.php?f=32&t=334&sid=f2da802e8d719d4f36d994362f8b5bff

Siehe hier: Nichts zu verbergen?

Sorry, Quelle vergessen:

@Marekrates: „Was hast du denn zu verbergen?“ ist die falsche Frage. Wer damit konfrontiert wird, sollte antworten: „Welche Grundrechte will man mir ‚damit‘ wegnehmen?“

#Sicherheit #netzpolitik #Überwachung @digitalcourage @Linuzifer @timpritlove #logbuchnetzpolitik

https://twitter.com/marekrates/status/1222079696822788102

Es gibt ein lustiges Spiel für alle, die „nichts zu verbergen haben“: Wenn dieser Satz fällt, werden ab sofort alle eingehenden Nachrichten der Runde laut vorgelesen. Das Spiel wird so lange gespielt, bis noch diejenigen übrig sind, die wirklich nichts zu verbergen haben.

Gibt es Unterschiede, wie beide Dienste den Abgleich machen?

Soweit ich verstanden habe, läuft der Abgleich bei Signal ohne speichern auf den Servern des Anbieters wohingegen Whatsapp alles auf den eigenen Server verarbeitet und speichert.

Stimmt das oder bin ich falsch informiert?

Da ja Telegram und Riot.im auch auf das Adressbuch zugreifen wollen, würde mich dieser Aspekt bei diesen Diensten auch interessieren.

Wird bei Telegram und Riot.im auch gehasht?

Ja, es gibt Unterschiede. Bei Signal wird es so gemacht: Technology preview: Private contact discovery for Signal

Der Abgleich erfolgt in einer SGX Enclave (sozusagen verschlüsselter Hauptspeicher / RAM). Dauerhaft gespeichert wird also nichts. Bei WhatsApp hingegen liegen die Hashes der Telefonnummern auf den Servern von Facebook / WhatsApp.

WA kann zwischenzeitlich auch ohne Zugriff auf das Adressbuch halbwegs vernünftig betrieben werden. Bislang war es nicht möglich ohne Freigabe aller Adressen einen neuen Chat zu starten. Das hat sich mit einem der letzten Releases geändert. Ich bekomme zwar nach wie vor die Meldung, wie toll komfortabel es doch wäre das Adressbuch freizugeben, aber ich kann durch Eingabe einer Telefonnummer den Chat unabhängig davon starten. Meine Beobachtung bezieht sich auf den iOS Client.

Und nein: grundsätzlich finde ich WA nicht wirklich toll.

Ja, das geht so: https://www.kuketz-blog.de/whatsapp-datenschutzkonforme-nutzung-moeglich/

Grundsätzlich bleibt aber die Problematik, dass WhatsApp zu Facebook gehört.

Man kann auch WA in einen extra Android-Umgebung einbetten. Die App, die ich dafür verwende heißt „shelter“.

Das hat für mich den Vorteil, dass ich es an- und abschalten kann. Da ich WA nur für (internationale) Arbeitskontakte nutze, ist das für mich die beste Lösung, damit die App nicht dauerhaft aktiv sein muss und nur die Kontakte durch WA erkennbar sind, mit denen ich WA auch nutze.

Ich habe das Gefühl, dass sich der Messenger-Markt weitergedreht hat und die üblichen Verdächtigen aus Deiner Liste eigentlich schon hinlänglich auf pros und cons abgekloppt wurden. Oder aber, sie haben ihren Horizont überschritten. Z.B. Wire, seit die an eine US-Holding verkauft haben, geht es dort bergab.

Spannender würde ich finden, einmal die „Neuen“ zu beleuchten. Tok Messenger, BCM Messenger (Because Communication Matters), ODIN Chat, Status IM, etc..

Der auf dem Loki-Netzwerk aufsetzende Sessions steht ja auch schon in den Startlöchern.

Inwiefern geht es denn bei Wire bergab?

Schon vor dem Verkauf von Wire gab es Probleme mit der App, Abstürze, Verbindungsprobleme, viele kleine, nervige Bugs. Und irgendwie wird das nicht vernünftig gefixt. Eigentlich, seit sie begonnen haben, mehr auf Firmenkunden zu setzen und sich als Alternative zu Slack & Co zu positionieren. Gravierend finde ich auch den Einbruch der Bewertungen im Store. Ich kann es nachvollziehen. Videos, die sich nicht versenden lassen; Fotos, die sich nicht öffnen lassen; etc..

Ich bin mittlerweile auch weg, nachdem viele meiner Kontakte dort entnervt aufgegeben haben. Schade drum, gerade weil Wire auf mehreren Geräten lief.

Meist proprietäre Messenger, die es kaum Wert sind, einen Blick darauf zu werfen.

Man könnte es natürlich einfach abtun. Oder aber wenigstens mal die FAQ lesen, bei BCM z.B.: https://bcm.social/faq.html

So lange das Versprechen „Veröffentlichung“ des Quellcodes nicht eingehalten wurde, sehe ich von einer näheren Betrachtung ab.

In Deiner Empfehlungsecke zählst du „Briar“ mit der Einschränkung auf:

Kannst Du das im kommenden „Briar“-Artikel aufklären und beschreiben, was man denn genau wissen und tun muss, um Briar zu nutzen? Das wäre sehr hilfreich. Danke!

Gleich vorweg: Für den normalen Durchschnittsnutzer ist Briar nichts. Eher für Journalisten und Co., die aus Ländern Kontakt halten müssen, die der Zensur oder ähnlichem unterliegen.

Jami fehlt mir noch…

@Mike Kuketz

ich weiß es nicht wie die Reihenfolge der Messenger (Vorstellung) sein wird, zur Zeit hat Threema den Anfang gemacht, aber ich schlage vor Signal ein wenig nach hinten zu verschieben, da im Moment einige „große“ Änderungen bevorstehen. Wie es aussieht mit den neuen Version 4.55.x, zur Zeit in der Beta, kommt der Zwang für die Signal PIN (siehe https://community.signalusers.org/t/beta-feedback-for-the-upcoming-android-4-55-release/11569/23 und auch https://signal.org/blog/improving-registration-lock/). Und das scheint nur der Anfang zu sein d.h. es werden immer mehr Sachen, zwar verschlüsselt aber dennoch, auf den Signal Servern „landen“ und im Moment es ist nicht abzusehen, ob dies alles optional sein wird.

Weil er gerade erst online gegangen ist und endlich fertig zu sein scheint – Session: https://getsession.org/

Kann mir nicht helfen, aber sieht irgendwie aus wie ein Signal-Klon. Open Source ist er schon mal. Und kann anonym benutzt werden, sprich keine Bindung an eine Telefonnummern. Wäre vielleicht einen Blick wert?

Hab mir Loki gerade angesehen. Wie man im Whitepaper und den FAQs nachlesen kann, lässt sich es sich am besten als „dezentrales Signal“ beschreiben. Es wird das Signal-Protokoll größtenteils unverändert verwendet, und bei den Apps handelt es sich um Forks der jeweiligen Signal-Variante.

Der Unterschied ist, dass statt dem zentralen Signal-Server ein Onion-Routing-Netzwerk verwendet wird und die Daten auf einem Netzwerk von Servern zwischengespeichert werden. Dabei können die Metadaten, also wer mit wem kommuniziert, weder von einem Man-in-the-Middle noch von den Servern ermittelt werden. Zu diesem Zweck wird das neuartige Loki-Netzwerk verwendet.

Die obige Beschreibung bezieht sich auf die Endausbaustufe. Aktuell wird statt des Onion-Netzwerks nur ein Netzwerk von Proxies verwendet, soweit ich das verstanden habe.

Hallo Mike,

Feedback:

habe bislang Einleitungsartikel und Folgeartikel (Threema) gelesen. Freut mich sehr, dass du den „Komplexitäts-vs-Verständlichkeit“-Spagat — einerseits technisch akkurat, andererseits für Laien verständlich zu schreiben — bislang m.E. auch diesmal wieder super hinbekommst. Gleichzeitig bewusst und respektvoll gegenüber Leuten mit verschiedenen Perspektiven geschrieben. Danke! Echte Weiterempfehlungsgarantie, v.a. wenn dann noch weitere Folgeartikel da sind!

Ansonsten noch Frage/Anliegen, welches auch schon oben (s. https://www.kuketz-blog.de/die-verrueckte-welt-der-messenger-messenger-teil1/#comment-51871 ) mal erwähnt wurde: Diskussion Tox-Protokoll (s. https://tox.chat/ ).

Habe einige Tox-Clients mal getestet, teilweise auch noch installiert. IMHO teils noch stark in Entwicklungsphase. Ich bringe es trotzdem nochmal auf das Tableau, weil m.E. einer der ganz wenigen Open-Source UND gleichzeitig _dezentralen_ Messenger-Standards. (In obiger Liste m.W. neben Briar sogar der einzige.)

Falls Du Gelegenheit und Interesse hast, darüber einige Worte zu verlieren (oder gar in einem Artikel ausführlicher zu beleuchten), fände ich das sehr wertvoll. Hier sind ja durchaus auch einige unterwegs, die mit verschiedenen Techniken experimentieren.

Viele Grüße! Weitermachen! ;-)

Freudiger Leser

Ein sicherer messenger aus Österreich:

https://fairchat.net/home